Összefoglalás

A Microsoft ismeri a PetitPotamot, amely potenciálisan a tartományvezérlők Windows vagy más Windows támadására használható. A PetitPotam egy klasszikus NTLM-továbbító támadás, amelyet korábban a Microsoft dokumentált, számos kezelési lehetőséggel együtt. Például: Microsoft biztonsági tanácsadó 974926.

Az NTLM-továbbítási támadások megelőzéséhez a tartománygazdáknak gondoskodniuk kell arról, hogy az NTLM-hitelesítést engedélyező szolgáltatások olyan szolgáltatásokat használjanak, mint az EPA (Extended Protection for Authentication) vagy az aláírási funkciók, például az SMB-aláírás. A PetitPotam kihasználja az olyan kiszolgálókat, amelyeken az Active Directory tanúsítványszolgáltatás (AD CS) nincs konfigurálva az NTLM-továbbító támadások elleni védelemmel. Az alábbi megoldások azt ismertetik, hogy az ügyfelek hogyan védik meg az AD CS-kiszolgálójukat az ilyen támadásokkal szemben.

Az Active Directory tanúsítványszolgáltatást (AD CS) az alábbi szolgáltatások bármelyikével használva potenciálisan ki van téve ennek a támadásnak:

-

Hitelesítésszolgáltató webes regisztrációja

-

Tanúsítványregisztrációs webszolgáltatás

Megoldás

Ha az Ön környezete potenciálisan érintett, az alábbi megoldások használatát javasoljuk:

Elsődleges kezelési megoldás

Azt javasoljuk, hogy kapcsolja be az EPA protokollt, és tiltsa le a HTTP protokollt az AD CS-kiszolgálókon. Nyissa meg Internet Information Services (IIS) kezelőt, és tegye a következőket:

-

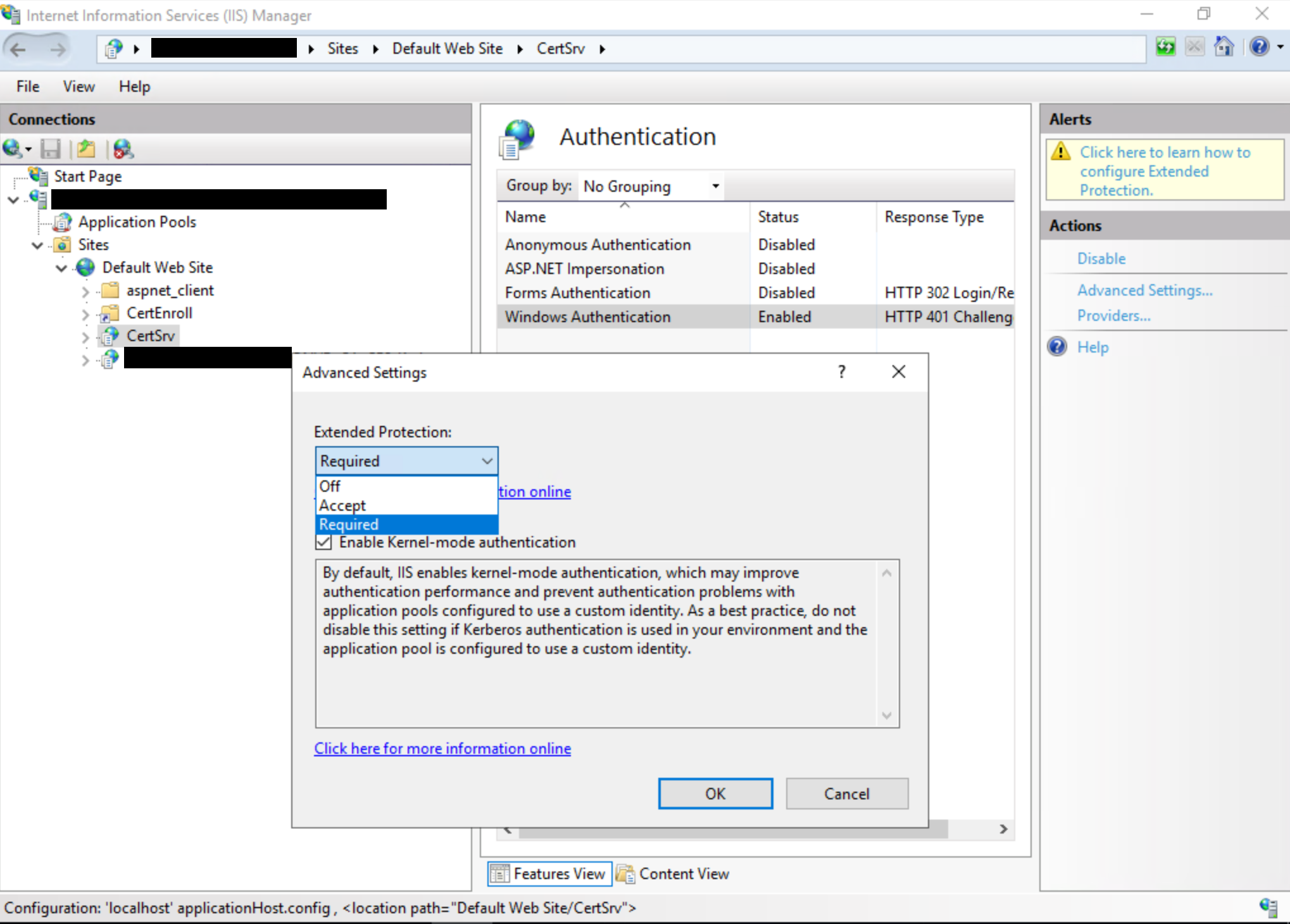

Enable EPA for Certificate Authority Web Enrollment, Required being the more secure and recommended option:

-

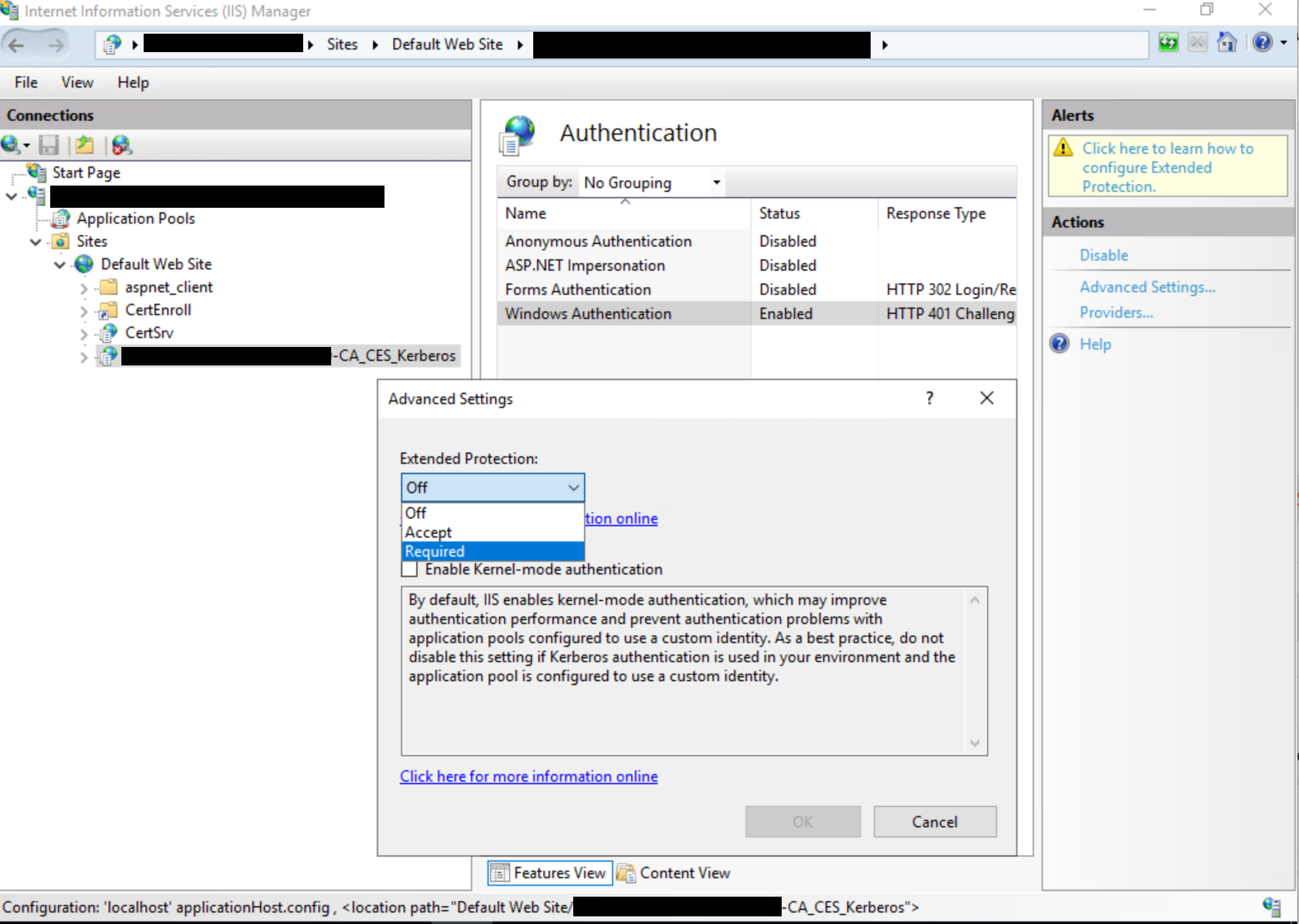

Enable EPA for Certificate Enrollment Web Service, Required being the more secure and recommended option:

Megjegyzés: A Mindig beállítást akkor használja a rendszer, ha a felhasználói felület Kötelező beállításra van állítva, ez az ajánlott és legbiztonságosabb beállítás.

A extendedProtectionPolicyelérhető beállításairól további információt az ÁltalánoshttpBinding<> <httpBinding>. A leggyakrabban használt beállítások az alábbiak:

<binding name="TransportWithHeaderClientAuth"> <security mode="Transport"> <transport clientCredentialType="Windows"> <extendedProtectionPolicy policyEnforcement="Always" /> </transport> <message clientCredentialType="None" establishSecurityContext="false" negotiateServiceCredential="false" /> </security> <readerQuotas maxStringContentLength="131072" /> </binding> -

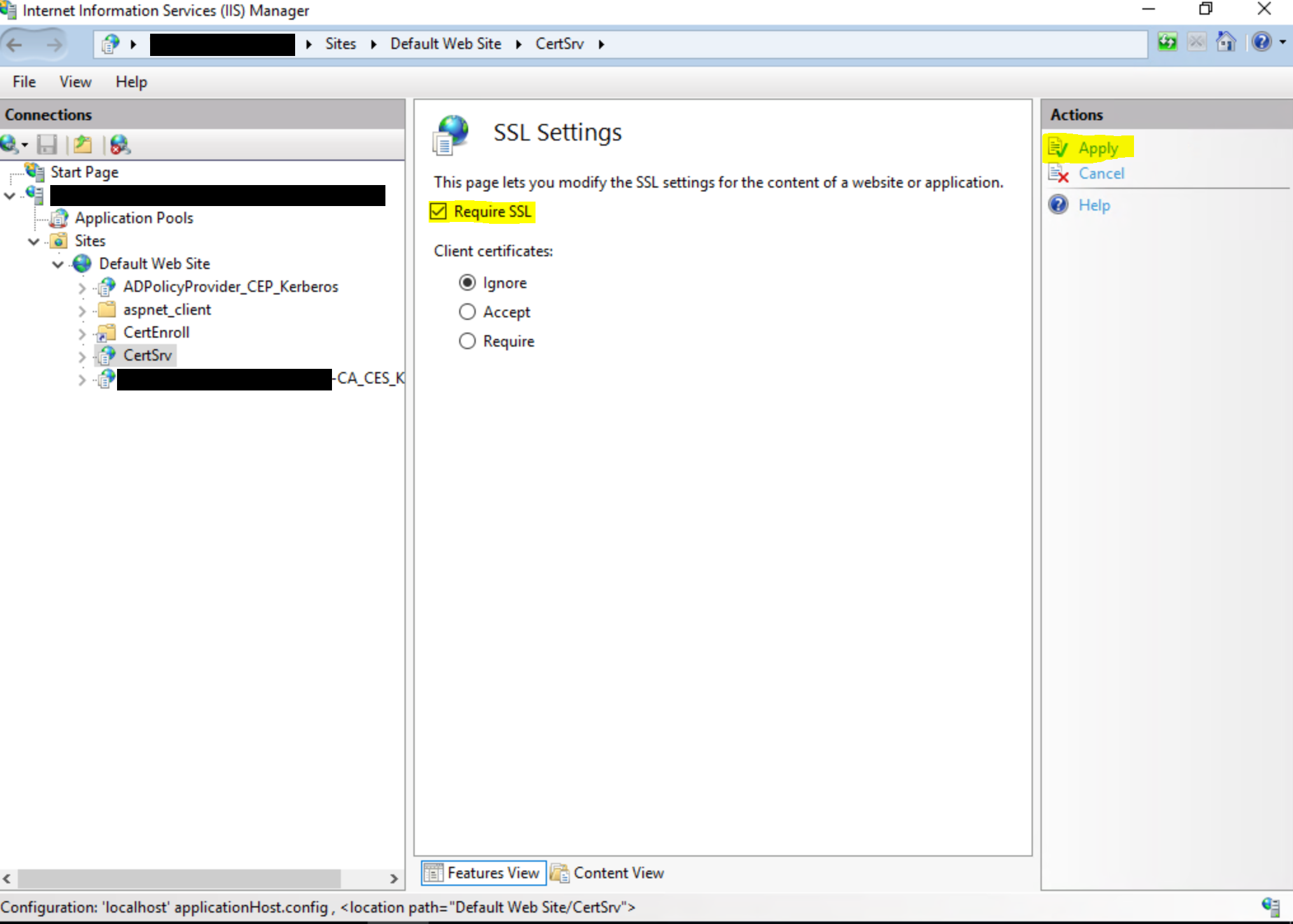

Engedélyezze az SSL-kapcsolat megkövetelésebeállítását, amely csak a HTTPS-kapcsolatokat engedélyezi.

Fontos: A fenti lépések elvégzése után újra kell indítania az IIS-t a módosítások betöltéséhez. Az IIS újraindításához nyisson meg egy rendszergazda jogú parancssorablakot, írja be a következő parancsot, majd nyomja le az ENTER billentyűt: iisreset /restart Megjegyzés: Ez a parancs leállítja az összes futó IIS-szolgáltatást, majd újraindítja őket.

További kezelési lehetőségek

Az elsődleges kezelési megoldások mellett azt javasoljuk, hogy lehetőség szerint tiltsa le az NTLM-hitelesítést. A következő kezelési lehetőségeket soroljuk fel a biztonságosabbtól a kevésbé biztonságos megoldáshoz sorrendben:

-

Tiltsa le az NTLM-hitelesítést Windows tartományvezérlőn. Ezt a Következő hálózati biztonság: NTLM: NTLM-hitelesítéskorlátozása ebben a tartománybancímű dokumentumban tudja elvégezni.

-

Tiltsa le az NTLM-et a tartomány bármelyik AD CS-kiszolgálója esetén a Következő csoportházirend: Az NTLM korlátozása: Bejövő NTLM-forgalom. A csoportházirend beállításához nyissa meg a csoportházirendet, és nyissa meg a Számítógép konfigurációja ->Windows Gépház -> Security Gépház -> Local Policies -> Security Options (Helyi házirendek ) lehetőséget, és állítsa be a Hálózati biztonság: Az NTLM korlátozása: Bejövő NTLM-forgalom elutasítása vagy Az összes tartományfiók elutasítása lehetőséget. Szükség esetén szükség szerint felvehet kivételeket a Következő hálózatbiztonság beállítással: NTLM korlátozása:Kiszolgálói kivételek hozzáadása ebben a tartományban.

-

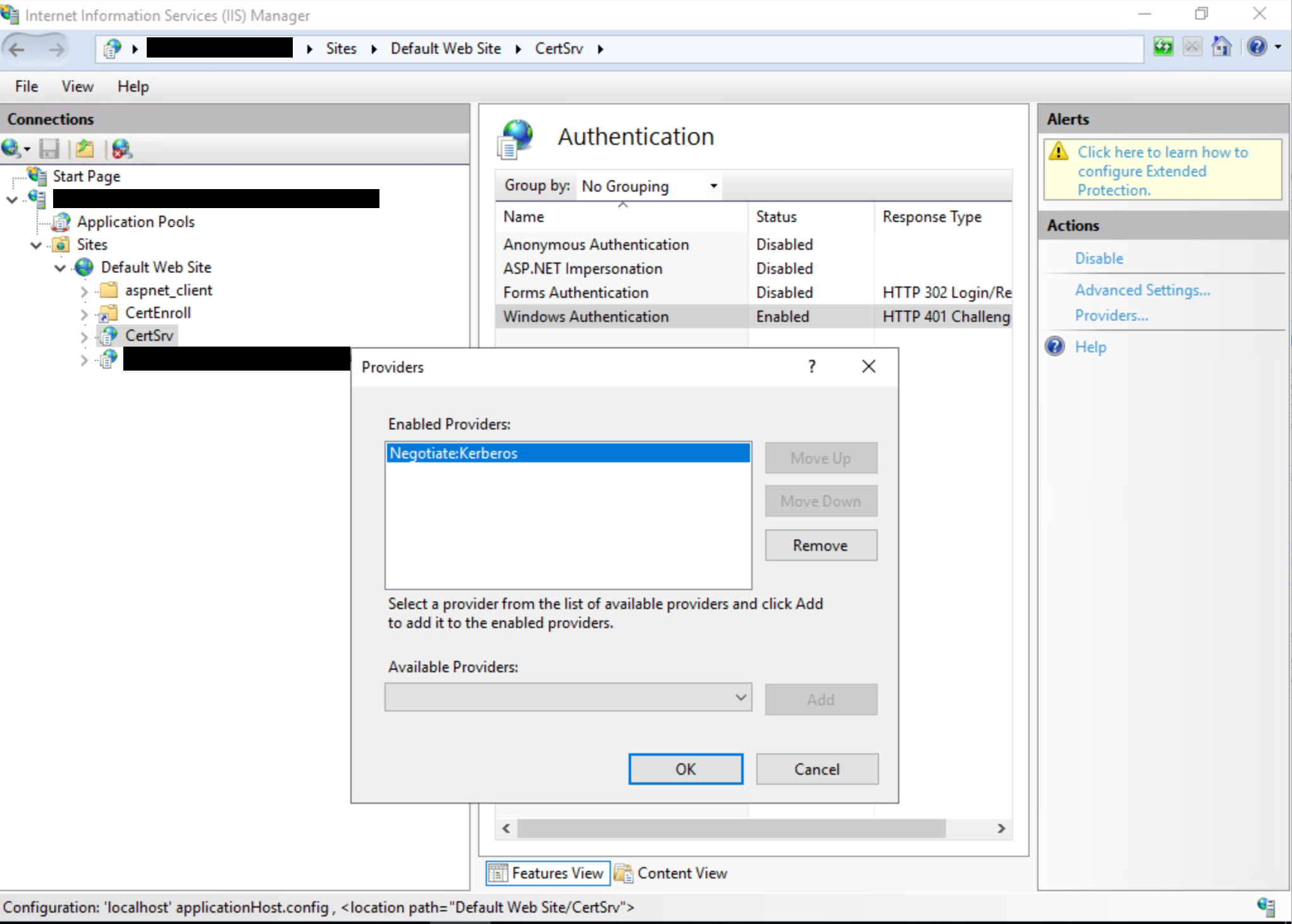

Tiltsa le az NTLM-Internet Information Services (IIS) szolgáltatást a tartomány "Hitelesítésszolgáltatói webregisztráló" vagy "Tanúsítványregisztráló webszolgáltatás" szolgáltatását futtató AD CS-kiszolgálókon.

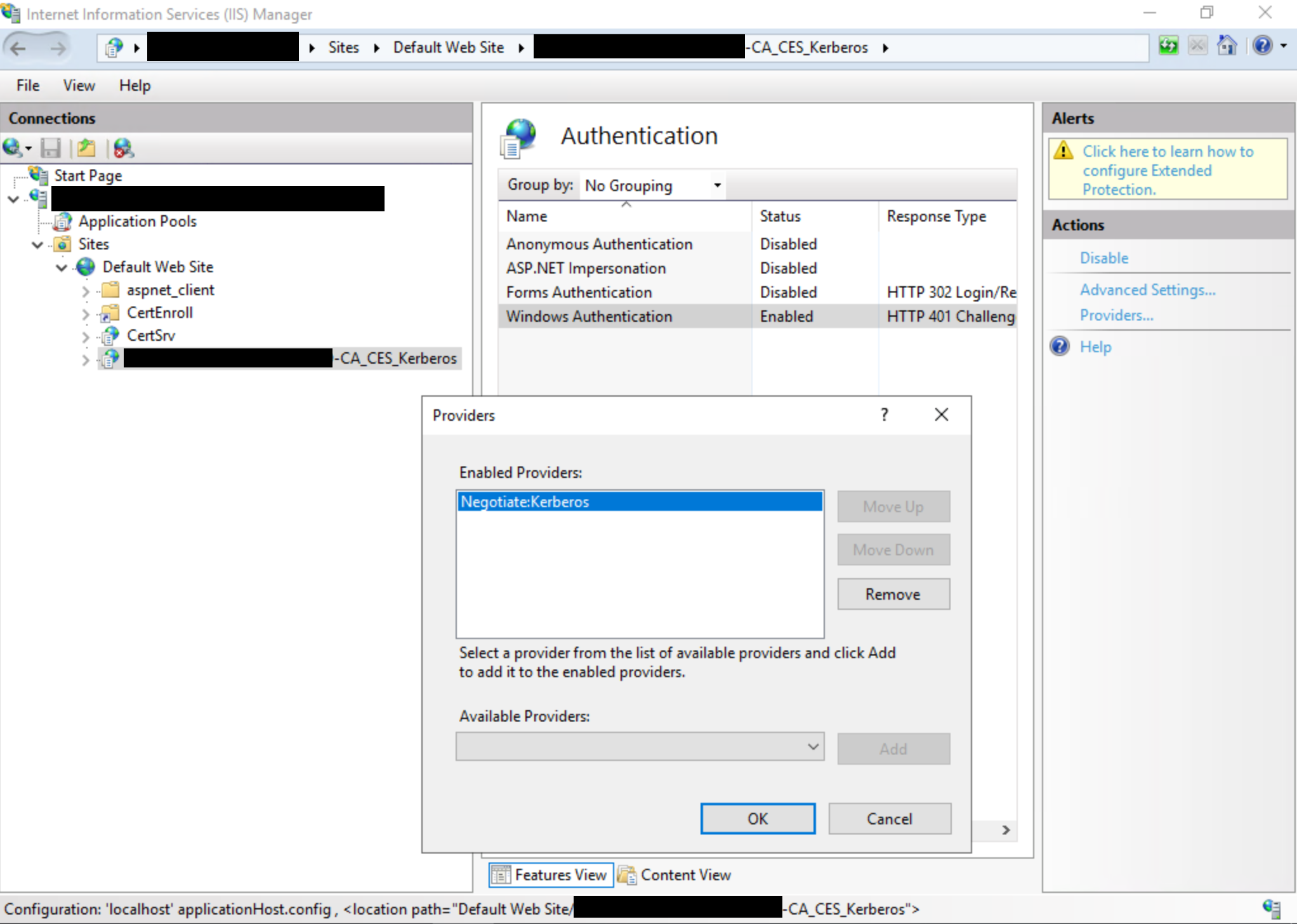

Az IIS Manager felhasználói felületének megnyitásához állítsa be a hitelesítést Windows: Kerberos:

Fontos: A fenti lépések elvégzése után újra kell indítania az IIS-t a módosítások betöltéséhez. Az IIS újraindításához nyisson meg egy rendszergazda jogú parancssorablakot, írja be a következő parancsot, majd nyomja le az ENTER billentyűt: iisreset /restart Megjegyzés: Ez a parancs leállítja az összes futó IIS-szolgáltatást, majd újraindítja őket.

További információ: Microsoft biztonsági tanácsadó ADV210003