API Windows Configuration System (WinCS) untuk Boot Aman

Berlaku Untuk

Tanggal penerbitan asli: 14 Oktober 2025

ID KB: 5068197

|

Artikel ini memiliki panduan untuk:

Catatan: Jika Anda adalah individu yang memiliki perangkat Windows pribadi, silakan masuk ke artikel Perangkat Windows untuk pengguna rumahan, bisnis, dan sekolah dengan pembaruan yang dikelola Microsoft. |

|

Ketersediaan dukungan ini:

|

|

Ubah tanggal |

Ubah deskripsi |

|

16 Desember 2025 |

|

|

11 Desember 2025 |

|

Secure Boot CLI menggunakan Windows Configuration System (WinCS)

Tujuan: Administrator domain dapat menggunakan Sistem Konfigurasi Windows (WinCS) yang dirilis dengan pembaruan OS Windows untuk menyebarkan pembaruan Boot Aman di seluruh klien dan server Windows yang tergabung dalam domain. Ini terdiri dari utilitas antarmuka baris perintah (CLI) untuk membuat kueri dan menerapkan konfigurasi Boot Aman secara lokal ke mesin.

WinCS bekerja dari kunci konfigurasi yang dapat digunakan dengan utilitas baris perintah untuk mengubah status konfigurasi Boot Aman pada komputer. Setelah diterapkan, Secure Boot terjadwal berikutnya akan melakukan tindakan sesuai dengan kunci.

Platform yang didukung WinCS

Utilitas baris perintah WinCS didukung di Windows 10, versi 21H2, Windows 10, versi 22H2, Windows Server 2022, Windows 11, versi 23H2, Windows 11, versi 24H2, Windows 11, versi 25H2.

Utilitas ini tersedia dalam pembaruan Windows yang dirilis pada dan setelah 28 Oktober 2025, untuk Windows 11, versi 24H2 dan Windows 11, versi 23H2.

Utilitas ini juga tersedia dalam pembaruan Windows yang dirilis pada dan setelah 11 November 2025, untuk Windows 10, versi 21H2, Windows 10, versi 22H2, dan Windows Server 2022.

Catatan: Kami sedang berupaya menghadirkan dukungan WinCS ini ke platform Windows 10. Kami akan memperbarui artikel ini segera setelah dukungan diaktifkan.

Berikut kunci fitur konfigurasi Boot Aman yang akan dikueri admin domain dan diterapkan ke perangkat melalui WinCS.

|

Nama fitur |

Kunci WinCS |

Deskripsi |

|

Feature_AllKeysAndBootMgrByWinCS |

F33E0C8E002 |

Mengaktifkan kunci ini memungkinkan penginstalan sertifikat baru Secure Boot yang disediakan Microsoft di perangkat Anda.

|

Nilai kunci WinCS:

-

F33E0C8E002 – Status konfigurasi Boot Aman = Diaktifkan

Cara membuat kueri konfigurasi Boot Aman

Konfigurasi Boot Aman dapat dikueri dengan baris perintah berikut:

WinCsFlags.exe /query --key F33E0C8E002

Ini akan mengembalikan informasi berikut ini (pada mesin yang bersih):

Bendera: F33E0C8E

Konfigurasi Saat Ini: F33E0C8E001

Status: Dinonaktifkan

Konfigurasi Tertunda: Tidak Ada

Tindakan Tertunda: Tidak Ada

FwLink: https://aka.ms/getsecureboot

Konfigurasi yang Tersedia:

F33E0C8E002

F33E0C8E001

Perhatikan bahwa konfigurasi saat ini pada perangkat F33E0C8E001, yang berarti tombol Boot Aman berada dalam status Nonaktif .

Cara menerapkan konfigurasi Boot Aman

Konfigurasi khusus untuk mengaktifkan sertifikat Boot Aman dapat dikonfigurasi dengan cara berikut:

WinCsFlags.exe /apply --key "F33E0C8E002"

Aplikasi kunci yang berhasil harus mengembalikan informasi berikut:

Bendera: F33E0C8E

Konfigurasi Saat Ini: F33E0C8E002

Status: Diaktifkan

Konfigurasi Tertunda: Tidak Ada

Tindakan Tertunda: Tidak Ada

FwLink: https://aka.ms/getsecureboot

Konfigurasi yang Tersedia:

F33E0C8E002

F33E0C8E001

Cara mengaudit konfigurasi Boot Aman

Untuk menentukan status konfigurasi Boot Aman nanti, Anda dapat menggunakan kembali perintah kueri awal:

WinCsFlags.exe /query --key F33E0C8E002

Informasi yang dikembalikan akan sama dengan yang berikut ini, bergantung pada status bendera:

Bendera: F33E0C8E

Konfigurasi Saat Ini: F33E0C8E002

Status: Diaktifkan

Konfigurasi Tertunda: Tidak Ada

Tindakan Tertunda: Tidak Ada

FwLink: https://aka.ms/getsecureboot

Konfigurasi yang Tersedia:

F33E0C8E002

F33E0C8E001

Perhatikan bahwa status kunci sekarang Diaktifkan, dan konfigurasi saat ini F33E0C8E002.

Catatan: Menerapkan kunci Boot Aman melalui WinCS tidak berarti bahwa proses penginstalan sertifikat Secure Boot telah dimulai atau telah selesai. Ini hanya menunjukkan bahwa mesin akan melanjutkan dengan pembaruan Boot Aman ketika tugas pelayanan Boot Aman (TPMTasks) berjalan pada mesin tersebut pada kesempatan yang tersedia berikutnya. Ketika TPMTasks berjalan di komputer tersebut, TPMTasks akan mendeteksi 0x5944 dan melakukan pembaruan. Secara desain, tugas terjadwal Secure-Boot-Update berjalan setiap 12 jam untuk memproses bendera pembaruan Boot Aman tersebut. Admin juga bisa mempercepat dengan menjalankan tugas atau memulai ulang secara manual, jika diinginkan.

Anda juga dapat memicu tugas pelayanan Boot Aman secara manual dengan mengikuti langkah-langkah berikut:

-

Buka perintah PowerShell sebagai administrator lalu jalankan perintah berikut:

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

Hidupkan ulang perangkat dua kali setelah menjalankan perintah untuk mengonfirmasi bahwa perangkat dimulai dengan database yang diperbarui dari tanda tangan tepercaya (DB).

-

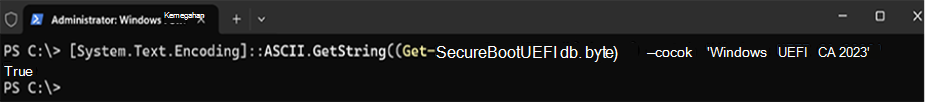

Sebagai pemeriksaan cepat apakah pembaruan DB Boot Aman berhasil, buka perintah PowerShell sebagai administrator lalu jalankan perintah berikut:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023'

Jika perintah mengembalikan True, pembaruan berhasil.Dalam kasus kesalahan saat menerapkan pembaruan DB, lihat artikel KB5016061: Mengatasi boot manager yang rentan dan dicabut.

Catatan: Ini hanya memeriksa satu CA dan tidak semua CA.

-

Untuk memverifikasi bahwa semua sertifikat diperbarui, silakan lihat Pembaruan Sertifikat Boot Aman: Panduan untuk profesional dan organisasi TI dan ikuti panduan di bagian "Memantau Log Kejadian". Bagian ini mencantumkan ID Kejadian: 1801 dan ID Kejadian: 1808 yang merupakan cara yang lebih lengkap untuk mengaudit bahwa sertifikat telah diperbarui.