Ringkasan

Administrator Microsoft System Center 2012 R2 Virtual Machine Manager (VMM) kini dapat membuat dan mengelola daftar kontrol akses port (APL) Hyper-V secara terpusat di VMM.

Informasi Selengkapnya

Untuk informasi selengkapnya tentang Pembaruan Rollup 8 untuk Manajer Mesin Virtual System Center 2012 R2, klik nomor artikel berikut ini untuk melihat artikel di Pangkalan Pengetahuan Microsoft:

3096389 Update Rollup 8 untuk System Center 2012 R2 Virtual Machine Manager

Daftar istilah

Kami telah menyempurnakan model objek Manajer Mesin Virtual dengan menambahkan konsep baru berikut di area manajemen jaringan.

-

Port access control list (port ACL)

Objek yang dilampirkan ke berbagai primitif jaringan VMM untuk menjelaskan keamanan jaringan. Port ACL berfungsi sebagai kumpulan entri kontrol akses atau aturan ACL. ACL dapat dilampirkan ke angka apa pun (nol atau lebih) primitif jaringan VMM, seperti jaringan VM, subnet VM, adaptor jaringan virtual, atau server manajemen VMM itu sendiri. ACL dapat berisi angka apa pun (nol atau lebih) aturan ACL. Setiap jaringan VMM primitif yang kompatibel (jaringan VM, subnet VM, adapter jaringan virtual, atau server manajemen VMM) dapat memiliki satu port ACL terlampir atau tidak ada. -

Entri kontrol akses port atau aturan

ACL Objek yang menjelaskan kebijakan pemfilteran. Beberapa aturan ACL dapat ada di port ACL yang sama dan diterapkan berdasarkan prioritasnya. Setiap aturan ACL sama persis dengan satu port ACL. -

Konsep virtual global Pengaturan

A yang menjelaskan port ACL yang diterapkan ke semua adapter jaringan virtual VM dalam infrastruktur. Tidak ada tipe objek terpisah untuk Pengaturan Global. Sebagai gantinya, Port global Pengaturan ACL terlampir ke server manajemen VMM itu sendiri. Objek server manajemen VMM dapat memiliki satu port ACL atau tidak ada.

Untuk informasi tentang objek di area manajemen jaringan yang sebelumnya tersedia, lihat Manajer Mesin Virtual Dasar-Dasar Objek Jaringan.

Apa yang dapat saya lakukan dengan Fitur ini?

Dengan menggunakan antarmuka PowerShell di VMM, Kini Anda dapat melakukan tindakan berikut:

-

Tentukan ACL port dan aturan ACL mereka.

-

Aturan diterapkan pada port sakelar virtual di server Hyper-V sebagai "AFL port diperluas" (VMNetworkAdapterExtendedAcl) dalam terminologi Hyper-V. Ini berarti bahwa mereka hanya dapat berlaku untuk server host Windows Server 2012 R2 (dan Hyper-V Server 2012 R2).

-

VMM tidak akan membuat AFL port Hyper-V "legacy" (VMNetworkAdapterAcl). Oleh karena itu, Anda tidak dapat menerapkan APL port ke server host Windows Server 2012 (atau Hyper-V Server 2012) dengan menggunakan VMM.

-

Semua aturan port ACL yang ditentukan dalam VMM dengan menggunakan fitur ini bersifat stateful (untuk TCP). Anda tidak dapat membuat aturan ACL tanpa status untuk TCP menggunakan VMM.

Untuk informasi selengkapnya tentang fitur Port ACL diperluas di Windows Server 2012 R2 Hyper-V, lihat Membuat Kebijakan Keamanan dengan Daftar Access Control Port Diperpanjang untuk Windows Server 2012 R2.

-

-

Melampirkan port ACL ke Pengaturan Global. Ini menerapkannya ke semua adaptor jaringan virtual VM. Ini hanya tersedia untuk admin penuh.

-

Lampirkan AKL port yang dibuat ke jaringan VM, subnet VM, atau adaptor jaringan virtual VM. Ini tersedia untuk admin penuh, admin penyewa, dan pengguna layanan mandiri (SSUs).

-

Tampilkan dan perbarui aturan port ACL yang dikonfigurasi pada vNIC VM individual.

-

Hapus ACL port dan aturan ACL mereka.

Setiap tindakan ini dibahas secara lebih mendetail di bagian selanjutnya artikel ini.

Perlu diketahui bahwa fungsionalitas ini hanya diekspos melalui cmdlet PowerShell dan tidak akan terlihat dalam UI konsol VMM (kecuali untuk status "Kepatuhan").

Apa yang tidak dapat saya lakukan dengan fitur ini?

-

Kelola/perbarui aturan individual untuk satu contoh saat ACL dibagikan di antara beberapa contoh. Semua aturan dikelola secara terpusat dalam ACL induknya dan berlaku di mana pun ACL dilampirkan.

-

Melampirkan lebih dari satu ACL ke entitas.

-

Terapkan AFL port ke adaptor jaringan virtual (vNICs) dalam partisi induk Hyper-V (OS manajemen).

-

Buat aturan ACL port yang menyertakan protokol tingkat IP (selain TCP atau UDP).

-

Terapkan AFL port ke jaringan logika, situs jaringan (definisi jaringan logika), vLAN subnet, dan primitif jaringan VMM lainnya yang tidak tercantum sebelumnya.

Bagaimana cara menggunakan fitur ini?

Menetapkan ACL port baru dan aturan ACL port mereka

Kini Anda dapat membuat ACL dan aturan ACL langsung dari VMM menggunakan cmdlet PowerShell.

Membuat ACL baru

Cmdlet PowerShell baru berikut ditambahkan:

New-SCPortACL –String <nama> [–Deskripsi <string>]

–Nama: Nama port ACL

–Deskripsi: Deskripsi port ACL (parameter opsional)

Get-SCPortACL

Mengambil semua ACL

port –Nama: Secara opsional memfilter menurut nama

–ID: Secara opsional memfilter menurut perintah Sampel ID

New-SCPortACL -Name Samplerule -Description SampleDescription

$acl = Get-SCPortACL -Name Samplerule

Tentukan aturan port ACL untuk port ACL

Setiap port ACL terdiri dari kumpulan aturan port ACL. Setiap aturan berisi parameter yang berbeda.

-

Nama

-

Deskripsi

-

Tipe: Masuk/Keluar (arah penerapan ACL)

-

Tindakan: Izinkan/Tolak (tindakan ACL, baik untuk mengizinkan lalu lintas atau untuk memblokir lalu lintas)

-

SourceAddressPrefix:

-

SourcePortRange:

-

DestinationAddressPrefix:

-

DestinationPortRange:

-

Protokol: TCP/Udp/Any (Catatan: Protokol tingkat IP tidak didukung di AFL port yang ditentukan oleh VMM. Mereka masih didukung secara asli oleh Hyper-V.)

-

Prioritas: 1 – 65535 (angka terendah memiliki prioritas tertinggi). Prioritas ini relatif terhadap lapisan tempatnya diterapkan. (Informasi selengkapnya tentang bagaimana aturan ACL diterapkan berdasarkan prioritas dan objek tempat ACL dilampirkan.)

Cmdlet PowerShell baru yang ditambahkan

New-SCPortACLrule -PortACL <PortACL> -> string <nama [-Deskripsi> string <] -Ketik | Masuk <> -Tindakan keluar <Izinkan | Tolak> -Prioritas <uint16> -Protocol <Tcp | | Udp String> [-SourceAddressPrefix <: IPAddress | IPSubnet>] [-SourcePortRange <string:X|X-Y| Setiap>] [-DestinationAddressPrefix <string: IPAddress | IPSubnet>] [-DestinationPortRange <string:X|X-Y| Setiap>]

Get-SCPortACLrule

Mengambil semua aturan port ACL.

-

Nama: Secara opsional memfilter menurut nama

-

ID: Secara opsional memfilter menurut ID

-

PortACL: Secara opsional memfilter menurut port ACL

Contoh perintah

New-SCPortACLrule -Name AllowSMBIn -Description "Allow inbound TCP Port 445" -Type Inbound -Protocol TCP -Action Allow -PortACL $acl -SourcePortRange 445 -Priority 10

New-SCPortACLrule -Name AllowSMBOut -Description "Allow outbound TCP Port 445" -Type Outbound -Protocol TCP -Action Allow -PortACL $acl -DestinationPortRange 445 -Priority 10

New-SCPortACLrule -Name DenyAllIn -Description "All Inbould" -Type Inbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

New-SCPortACLrule -Name DenyAllOut -Description "All Outbound" -Type Outbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

Melampirkan dan melepaskan AFL port

AKL dapat dilampirkan ke hal berikut:

-

Pengaturan global (Berlaku untuk semua adapter jaringan VM. Hanya admin penuh yang dapat melakukan ini.)

-

Jaringan VM (Admin penuh/admin penyewa/SSUs dapat melakukan ini.)

-

Subnet VM (Admin lengkap/admin penyewa/SSUs dapat melakukan hal ini.)

-

Adapter jaringan virtual (Admin penuh/admin penyewa/SSUs dapat melakukan ini.)

Pengaturan global

Aturan ACL port ini berlaku untuk semua adapter jaringan virtual VM dalam infrastruktur.

Cmdlet PowerShell yang sudah ada diperbarui dengan parameter baru untuk melampirkan dan melepaskan AFL port.

Set-SCVMMServer –VMMServer <VMMServer> [-PortACL <NetworkAccessControlList> | -RemovePortACL ]

-

PortACL: Parameter opsional baru yang mengonfigurasi port ACL tertentu ke pengaturan global.

-

RemovePortACL: Parameter opsional baru yang menghapus semua port ACL yang dikonfigurasi dari pengaturan global.

Get-SCVMMServer: Mengembalikan ACL port yang dikonfigurasi dalam objek yang dikembalikan.

Contoh perintah

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -PortACL $acl

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -RemovePortACL

Jaringan VM

Aturan ini akan diterapkan ke semua adapter jaringan virtual VM yang tersambung ke jaringan VM ini.

Cmdlet PowerShell yang sudah ada diperbarui dengan parameter baru untuk melampirkan dan melepaskan AFL port.

New-SCVMNetwork [–PortACL <NetworkAccessControlList>] [sisa parameter]

-PortACL: Parameter opsional baru yang memungkinkan Anda menentukan port ACL ke jaringan VM selama pembuatan.

Set-SCVMNetwork [–PortACL <NetworkAccessControlList> | -RemovePortACL] [parameter lainnya]

-PortACL: Parameter opsional baru yang memungkinkan Anda mengatur port ACL ke jaringan VM.

-RemovePortACL: Parameter opsional baru yang menghapus port ACL yang dikonfigurasi dari jaringan VM.

Get-SCVMNetwork: Mengembalikan port ACL yang dikonfigurasi dalam objek yang dikembalikan.

Contoh perintah

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -PortACL $acl

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -RemovePortACL

Subnet VM

Aturan ini akan diterapkan ke semua adapter jaringan virtual VM yang tersambung ke subnet VM ini.

Cmdlet PowerShell yang sudah ada diperbarui dengan parameter baru untuk melampirkan dan melepaskan AFL port.

New-SCVMSubnet [–PortACL <NetworkAccessControlList>] [sisa parameter]

-PortACL: Parameter opsional baru yang memungkinkan Anda menentukan port ACL ke subnet VM selama pembuatan.

Set-SCVMSubnet [–PortACL <NetworkAccessControlList> | -RemovePortACL] [sisa parameter]

-PortACL: Parameter opsional baru yang memungkinkan Anda mengatur port ACL ke subnet VM.

-RemovePortACL: Parameter opsional baru yang menghapus port ACL yang dikonfigurasi dari subnet VM.

Get-SCVMSubnet: Mengembalikan ACL port yang dikonfigurasi dalam objek yang dikembalikan.

Contoh perintah

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet -PortACL $acl

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet-RemovePortACL

Adapter jaringan virtual VM (vmNIC)

Cmdlet PowerShell yang sudah ada diperbarui dengan parameter baru untuk melampirkan dan melepaskan AFL port.

New-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList>] [sisa parameter]

-PortACL: Parameter opsional baru yang memungkinkan Anda menentukan port ACL ke adapter jaringan virtual saat Membuat vNIC baru.

Set-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList> | -RemovePortACL] [parameter lainnya]

-PortACL: Parameter opsional baru yang memungkinkan Anda mengatur port ACL ke adapter jaringan virtual.

-RemovePortACL: Parameter opsional baru yang menghapus port ACL yang dikonfigurasi dari adapter jaringan virtual.

Get-SCVirtualNetworkAdapter: Mengembalikan port ACL yang dikonfigurasi dalam objek yang dikembalikan.

Contoh perintah

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter -PortACL $acl

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter –RemovePortACL

Menerapkan aturan ACL port

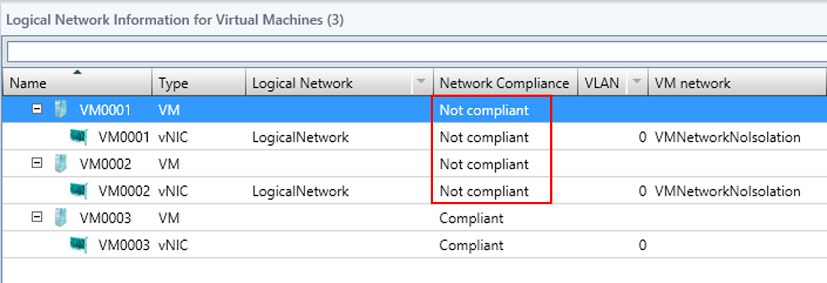

Saat Anda merefresh VM setelah Anda melampirkan AFL port, Anda melihat bahwa status VM ditampilkan sebagai "Tidak Sesuai" dalam tampilan Mesin Virtual ruang kerja Fabric. (Untuk beralih ke tampilan Mesin Virtual, Anda harus terlebih dahulu menelusuri ke simpul Jaringan Logika atau simpul Sakelar Logika ruang kerja Fabric). Ketahuilah bahwa refresh VM terjadi secara otomatis di latar belakang (sesuai jadwal). Oleh karena itu, bahkan jika Anda tidak merefresh VM secara eksplisit, VM akan masuk ke status yang tidak patuh pada akhirnya.

Untuk memulai perbaikan, klik Pulihkan di Pita atau jalankan cmdlet Repair-SCVirtualNetworkAdapter. Tidak ada perubahan tertentu pada sintaks cmdlet untuk fitur ini.

Repair-SCVirtualNetworkAdapter -VirtualNetworkAdapter <VirtualNetworkAdapter>

Remediating these VMs will mark them as compliant and will make sure that extended port ACL are applied. Ketahuilah bahwa AKL port tidak akan berlaku untuk VM apa pun dalam lingkup hingga Anda memperbaikinya secara eksplisit.

Aturan ACL port tampilan

Untuk menampilkan aturan ACL dan ACL, Anda dapat menggunakan cmdlet PowerShell berikut.

Cmdlet PowerShell baru yang ditambahkan

Ambil port ALS

Parameter set 1. Untuk mendapatkan semua atau berdasarkan nama: Get-SCPortACL [-Name <>]

Parameter set 2. Untuk mendapatkan ID: Get-SCPortACL -Id <> [-Name <>]

Ambil aturan

Port ACL Parameter set 1. Semua atau menurut nama: Get-SCPortACLrule [-Name <>]

Parameter set 2. Menurut ID: Get-SCPortACLrule -Id <>

Parameter set 3. Menurut objek ACL: Get-SCPortACLrule –PortACL <NetworkAccessControlList>

Memperbarui aturan ACL port

Saat Anda memperbarui ACL yang dilampirkan ke adaptor jaringan, perubahan akan terlihat di semua contoh adapter jaringan yang menggunakan ACL tersebut. Untuk ACL yang dilampirkan ke subnet VM atau jaringan VM, semua instans adapter jaringan yang tersambung ke subnet tersebut diperbarui dengan perubahan.

Catatan Memperbarui aturan ACL pada adaptor jaringan individual dilakukan secara paralel dalam skema upaya terbaik satu-coba. Adapter yang tidak dapat diperbarui karena alasan apa pun ditandai "tidak memenuhi keamanan," dan tugas selesai dengan pesan kesalahan yang menyatakan bahwa adaptor jaringan tidak berhasil diperbarui. "Keamanan tidak sesuai" di sini merujuk pada ketidakcocokan dalam aturan ACL yang diharapkan versus aktual. Adapter akan memiliki status kepatuhan "Tidak sesuai" bersama dengan pesan kesalahan yang relevan. Lihat bagian sebelumnya untuk informasi selengkapnya tentang memperbaiki mesin virtual yang tidak memenuhi syarat.

Cmdlet PowerShell baru ditambahkan

Set-SCPortACL -PortACL <PortACL> [-Name <Name>] [-Description <description>]

Set-SCPortACLrule -PortACLrule <> > PortACLrule> [-Name <name>] [-Description <string>] [-Type <PortACLRuleDirection> {Inbound | Outbound}] [-Action <PortACLRuleAction> {Allow | Tolak}] [-SourceAddressPrefix <string>] [-SourcePortRange <string>] [-DestinationAddressPrefix <string>] [-DestinationPortRange <string>] [-Protocol <PortACLruleProtocol> {Tcp | | Udp Any}]

Set-SCPortACL: Mengubah deskripsi ACL port.

-

Deskripsi: Memperbarui deskripsi.

Set-SCPortACLrule: Mengubah parameter aturan ACL port.

-

Deskripsi: Memperbarui deskripsi.

-

Tipe: Memperbarui arah penerapan ACL.

-

Tindakan: Memperbarui tindakan ACL.

-

Protokol: Memperbarui protokol tempat ACL akan diterapkan.

-

Prioritas: Memperbarui prioritas.

-

SourceAddressPrefix: Memperbarui prefiks alamat sumber.

-

SourcePortRange: Memperbarui rentang port sumber.

-

DestinationAddressPrefix: Memperbarui prefiks alamat tujuan.

-

DestinationPortRange: Memperbarui rentang port tujuan.

Menghapus ACL port dan aturan port ACL

ACL hanya dapat dihapus jika tidak ada dependensi yang dilampirkan ke dalamnya. Dependensi mencakup jaringan VM/subnet VM/adapter jaringan virtual/pengaturan global yang dilampirkan ke ACL. Ketika Anda mencoba menghapus port ACL dengan menggunakan cmdlet PowerShell, cmdlet akan mendeteksi apakah port ACL dilampirkan ke salah satu dependensi dan akan memunculkan pesan kesalahan yang sesuai.

Menghapus AKL port

Cmdlet PowerShell baru ditambahkan:

Remove-SCPortACL -PortACL <NetworkAccessControlList>

Menghapus aturan ACL port

Cmdlet PowerShell baru ditambahkan:

Remove-SCPortACLRule -PortACLRule <NetworkAccessControlListRule>

Ketahuilah bahwa menghapus subnet VM/VM Network/Network adapter secara otomatis menghapus kaitan dengan ACL tersebut.

ACL juga dapat dipisahkan dari subnet VM/adapter jaringan/jaringan VM dengan mengubah masing-masing objek jaringan VMM. Untuk melakukan ini, gunakan cmdlet Set- bersama dengan sakelar -RemovePortACL, seperti yang dijelaskan di bagian sebelumnya. Dalam hal ini, port ACL akan terlepas dari masing-masing objek jaringan tetapi tidak akan dihapus dari infrastruktur VMM. Oleh karena itu, dapat digunakan kembali nanti.

Perubahan di luar band pada aturan ACL

Jika kami melakukan perubahan out-of-band (OOB) pada aturan ACL dari port sakelar virtual Hyper-V (dengan menggunakan cmdlet Hyper-V asli seperti Add-VMNetworkAdapterExtendedAcl), Refresh VM akan memperlihatkan adaptor jaringan sebagai "Tidak Memenuhi Keamanan." Adapter jaringan kemudian dapat dipulihkan dari VMM seperti yang dijelaskan di bagian "Menerapkan AFL port". Namun, perbaikan akan menimpa semua aturan port ACL yang ditentukan di luar VMM dengan aturan yang diharapkan oleh VMM.

Prioritas aturan Port ACL dan prioritas aplikasi (tingkat lanjut)

Konsep inti

Setiap aturan ACL port dalam port ACL memiliki properti yang dinamai "Prioritas." Aturan diterapkan secara berurutan berdasarkan prioritasnya. Prinsip-prinsip inti berikut mendefinisikan aturan yang diutamakan:

-

Semakin rendah angka prioritas, semakin tinggi prioritasnya. Artinya, jika beberapa aturan ACL port bertentangan satu sama lain, aturan dengan prioritas yang lebih rendah akan menang.

-

Tindakan Aturan tidak mempengaruhi prioritas. Artinya, tidak seperti AFL NTFS (misalnya), di sini kami tidak memiliki konsep seperti "Tolak selalu diutamakan daripada Allow".

-

Pada prioritas yang sama (nilai numerik yang sama), Anda tidak bisa memiliki dua aturan dengan arah yang sama. Perilaku ini mencegah situasi hipotetis di mana aturan "Tolak" dan "Izinkan" dengan prioritas yang sama, karena hal ini akan mengakibatkan ambiguitas, atau konflik.

-

Konflik didefinisikan sebagai dua aturan atau lebih yang memiliki prioritas dan arah yang sama. Konflik mungkin terjadi jika terdapat dua aturan ACL port dengan prioritas dan arah yang sama dalam dua ACL yang diterapkan pada tingkat yang berbeda, dan jika tingkat tersebut sebagian tumpang tindih. Artinya, mungkin ada objek (misalnya, vmNIC) yang berada dalam lingkup kedua tingkatan. Contoh umum tumpang tindih adalah jaringan VM dan subnet VM di jaringan yang sama.

Menerapkan beberapa AKL port ke satu entitas

Karena AFL port dapat diterapkan ke objek jaringan VMM yang berbeda (atau pada Tingkat yang berbeda, seperti yang dijelaskan sebelumnya), adapter jaringan virtual VM tunggal (vmNIC) dapat jatuh ke dalam lingkup beberapa APL port. Dalam skenario ini, aturan port ACL dari semua ACL port diterapkan. Namun, prioritas aturan tersebut bisa berbeda, tergantung pada beberapa pengaturan penyempurnaan VMM baru yang disebutkan di bagian selanjutnya artikel ini.

Pengaturan registri

Pengaturan tersebut didefinisikan sebagai nilai Dword dalam Windows Registri di bawah kunci berikut pada server manajemen VMM:

HKLM\Software\Microsoft\Microsoft System Center Virtual Machine Manager Server\Pengaturan

Perlu diketahui bahwa semua pengaturan ini akan memengaruhi perilaku AKL port di seluruh infrastruktur VMM.

Prioritas aturan ACL port efektif

Dalam diskusi ini, kami akan menjelaskan prioritas aktual aturan port ACL ketika beberapa ACL port diterapkan ke entitas tunggal sebagai Prioritas Aturan Efektif. Perlu diketahui bahwa tidak ada pengaturan atau objek terpisah dalam VMM untuk menentukan atau melihat Prioritas Aturan Efektif. Ini dihitung dalam runtime.

Ada dua mode global di mana Prioritas Aturan Efektif dapat dihitung. Mode dialihkan oleh pengaturan registri:

PortACLAbsolutePriority

Nilai yang dapat diterima untuk pengaturan ini adalah 0 (nol) atau 1, di mana 0 menunjukkan perilaku default.

Prioritas relatif (perilaku default)

Untuk mengaktifkan mode ini, atur properti PortACLAbsolutePriority dalam registri ke nilai 0 (nol). Mode ini juga berlaku jika pengaturan tidak ditentukan dalam registri (yaitu, jika properti tidak dibuat).

Dalam mode ini, prinsip-prinsip berikut berlaku selain konsep inti yang dijelaskan sebelumnya:

-

Prioritas dalam port yang sama ACL dipertahankan. Oleh karena itu, nilai prioritas yang ditetapkan dalam setiap aturan diperlakukan sebagai relatif dalam ACL.

-

Saat Anda menerapkan beberapa AFL port, aturannya diterapkan dalam wadah. Aturan dari ACL yang sama (dilampirkan ke objek tertentu) diterapkan bersama-sama dalam wadah yang sama. Prioritas wadah tertentu bergantung pada objek tempat port ACL dilampirkan.

-

Di sini, aturan apa pun yang ditentukan dalam pengaturan global ACL (terlepas dari prioritasnya sendiri seperti yang didefinisikan dalam port ACL) selalu diutamakan daripada aturan yang ditentukan dalam ACL yang diterapkan ke vmNIC, dan seterusnya. Dengan kata lain, pemisahan lapisan diberlakukan.

Pada akhirnya, Prioritas Aturan Efektif bisa berbeda dari nilai numerik yang Anda tetapkan di properti aturan ACL port. Informasi selengkapnya tentang bagaimana perilaku ini diberlakukan dan bagaimana Anda bisa mengubah logikanya mengikuti.

-

Urutan di mana tiga tingkat "khusus objek" (yaitu, vmNIC, subnet VM, dan jaringan VM) diutamakan dapat diubah.

-

Urutan pengaturan global tidak dapat diubah. Selalu membutuhkan prioritas tertinggi (atau urutan = 0).

-

Untuk tiga tingkat lainnya, Anda bisa mengatur pengaturan berikut ini ke nilai numerik antara 0 dan 3, di mana 0 adalah prioritas tertinggi (sama dengan pengaturan global) dan 3 adalah prioritas terendah:

-

PortACLVMNetworkAdapterPriority (defaultnya adalah 1)

-

PortACLVMSubnetPriority (defaultnya adalah 2)

-

PortACLVMNetworkPriority (defaultnya adalah 3)

-

-

Jika Anda menetapkan nilai yang sama (0 hingga 3) ke beberapa pengaturan registri ini, atau jika Anda menetapkan nilai di luar rentang 0 hingga 3, VMM akan gagal kembali ke perilaku default.

-

-

Cara pengurutan diberlakukan adalah bahwa Prioritas Aturan Efektif diubah sehingga aturan ACL yang ditetapkan pada tingkat yang lebih tinggi menerima prioritas yang lebih tinggi (yaitu, nilai numerik yang lebih kecil). Ketika ACL efektif dihitung, setiap nilai prioritas aturan relatif "dibenturkan" oleh nilai tingkat tertentu atau "langkah."

-

Nilai khusus tingkat adalah "langkah" yang memisahkan Tingkat yang berbeda. Secara default, ukuran "langkah" adalah 10000 dan dikonfigurasi oleh pengaturan registri berikut:

PortACLLayerSeparation

-

Ini berarti bahwa, dalam mode ini, setiap prioritas aturan individual dalam ACL (yaitu, aturan yang diperlakukan sebagai relatif) tidak bisa melebihi nilai pengaturan berikut ini:

PortACLLayerSeparation(secara default, 10000)

Contoh konfigurasi

Asumsikan bahwa semua pengaturan memiliki nilai defaultnya. (Ini dijelaskan sebelumnya.)

-

Kami memiliki ACL yang dilampirkan ke vmNIC (PortACLVMNetworkAdapterPriority = 1).

-

Prioritas efektif untuk semua aturan yang ditentukan dalam ACL ini dibenturkan oleh 10000 (nilai PortACLLayerSeparation).

-

Kami menentukan aturan dalam ACL ini yang memiliki prioritas yang diatur ke 100.

-

Prioritas efektif untuk aturan ini adalah 10000 + 100 = 10100.

-

Aturan akan diutamakan daripada aturan lain dalam ACL yang sama yang prioritasnya lebih besar dari 100.

-

Aturan akan selalu diutamakan daripada aturan apa pun yang ditentukan dalam APL yang dilampirkan pada tingkat jaringan VM dan subnet VM. (Ini benar karena tingkatan tersebut dianggap "lebih rendah").

-

Aturan tidak akan pernah diutamakan daripada aturan apa pun yang ditentukan dalam ACL pengaturan global.

Keuntungan dari mode ini

-

Ada keamanan yang lebih baik dalam skenario multi-penyewa karena aturan port ACL yang ditentukan oleh admin Fabric (di tingkat Pengaturan Global) akan selalu diutamakan daripada aturan apa pun yang ditentukan oleh penyewa itu sendiri.

-

Konflik aturan ACL port apa pun (yaitu, ambiguitas) dicegah secara otomatis karena pemisahan lapisan. Sangat mudah untuk memprediksi aturan mana yang akan efektif dan mengapa.

Perhatian dengan mode ini

-

Lebih sedikit fleksibilitas. Jika Anda menetapkan aturan (misalnya, "Tolak semua lalu lintas ke port 80") di pengaturan global, Anda tidak pernah bisa membuat pengecualian yang lebih teliti dari aturan ini pada lapisan yang lebih rendah (misalnya, "Izinkan port 80 hanya pada VM ini yang menjalankan server web yang sah").

Prioritas relatif

Untuk mengaktifkan mode ini, atur properti PortACLAbsolutePriority dalam registri ke nilai 1.

Dalam mode ini, prinsip-prinsip berikut berlaku selain konsep inti yang dijelaskan sebelumnya:

-

Jika objek berada dalam lingkup beberapa AKL (misalnya, jaringan VM dan subnet VM), semua aturan yang ditentukan dalam AKL terlampir diterapkan dalam urutan terpadu (atau sebagai wadah tunggal). Tidak ada pemisahan tingkat dan tidak ada "menabrak" apa pun.

-

Semua prioritas aturan diperlakukan sebagai absolut, persis seperti yang ditentukan dalam setiap prioritas aturan. Dengan kata lain, prioritas efektif untuk setiap aturan sama seperti apa yang ditentukan dalam aturan itu sendiri dan tidak diubah oleh mesin VMM sebelum diterapkan.

-

Semua pengaturan registri lain yang dijelaskan di bagian sebelumnya tidak berpengaruh.

-

Dalam mode ini, setiap prioritas aturan individual dalam ACL (yaitu, prioritas aturan yang diperlakukan sebagai absolut) tidak boleh melebihi 65535.

Contoh konfigurasi

-

Di ACL pengaturan global, Anda menentukan aturan yang prioritasnya diatur ke 100.

-

Dalam ACL yang dilampirkan ke vmNIC, Anda menentukan aturan yang prioritasnya diatur ke 50.

-

Aturan yang ditetapkan pada tingkat vmNIC diutamakan karena memiliki prioritas yang lebih tinggi (yaitu, nilai numerik yang lebih rendah).

Keuntungan dari mode ini

-

Lebih fleksibel. Anda dapat membuat pengecualian "satu-off" dari aturan pengaturan global pada tingkat yang lebih rendah (misalnya, subnet VM atau vmNIC).

Perhatian dengan mode ini

-

Perencanaan mungkin menjadi lebih kompleks karena tidak ada pemisahan tingkat. Dan bisa ada aturan pada tingkat apa pun yang mengesampingkan aturan lain yang ditentukan pada objek lain.

-

Dalam lingkungan multi-penyewa, keamanan dapat terpengaruh karena penyewa dapat membuat aturan pada tingkat subnet VM yang menimpa kebijakan yang ditentukan oleh admin Fabric di tingkat pengaturan global.

-

Konflik aturan (yaitu, ambiguitas) tidak dihilangkan secara otomatis dan dapat terjadi. VMM hanya dapat mencegah konflik pada tingkat ACL yang sama. Ini tidak dapat mencegah konflik di seluruh AFL yang dilampirkan ke objek yang berbeda. Dalam kasus konflik, karena VMM tidak dapat memperbaiki konflik secara otomatis, VMM akan berhenti menerapkan aturan dan akan menimbulkan kesalahan.