Ringkasan

Microsoft menyadari bahwa PetitPotam dapat berpotensi digunakan untuk serangan pengontrol domain Windows atau server Windows lain. PetitPotam adalah NTLM Relay Attack klasik, dan serangan tersebut sebelumnya telah didokumentasikan oleh Microsoft bersama dengan berbagai opsi mitigasi untuk melindungi pelanggan. Misalnya: Microsoft Security Advisory 974926.

Untuk mencegah NtLM Relay Attacks pada jaringan dengan NTLM yang diaktifkan, administrator domain harus memastikan bahwa layanan yang mengizinkan autentikasi NTLM menggunakan autentikasi seperti Extended Protection for Authentication (EPA) atau fitur penandatanganan seperti penandatanganan SMB. PetitPotam memanfaatkan server di mana Active Directory Certificate Services (AD CS) tidak dikonfigurasi dengan proteksi untuk NtLM Relay Attacks. Mitigasi di bawah ini menguraikan cara melindungi server AD CS mereka dari serangan tersebut.

Anda mungkin rentan terhadap serangan ini jika Anda menggunakan Active Directory Certificate Services (AD CS) dengan salah satu layanan berikut ini:

-

Pendaftaran Web Otoritas Sertifikat

-

Layanan Web Pendaftaran Sertifikat

Mitigasi

Jika lingkungan Anda berpotensi terpengaruh, kami menyarankan mitigasi berikut:

Mitigasi utama

Kami menyarankan untuk mengaktifkan EPA dan menonaktifkan HTTP di server AD CS. Buka Manajer Layanan Informasi Internet Bisnis (IIS) dan lakukan hal berikut ini:

-

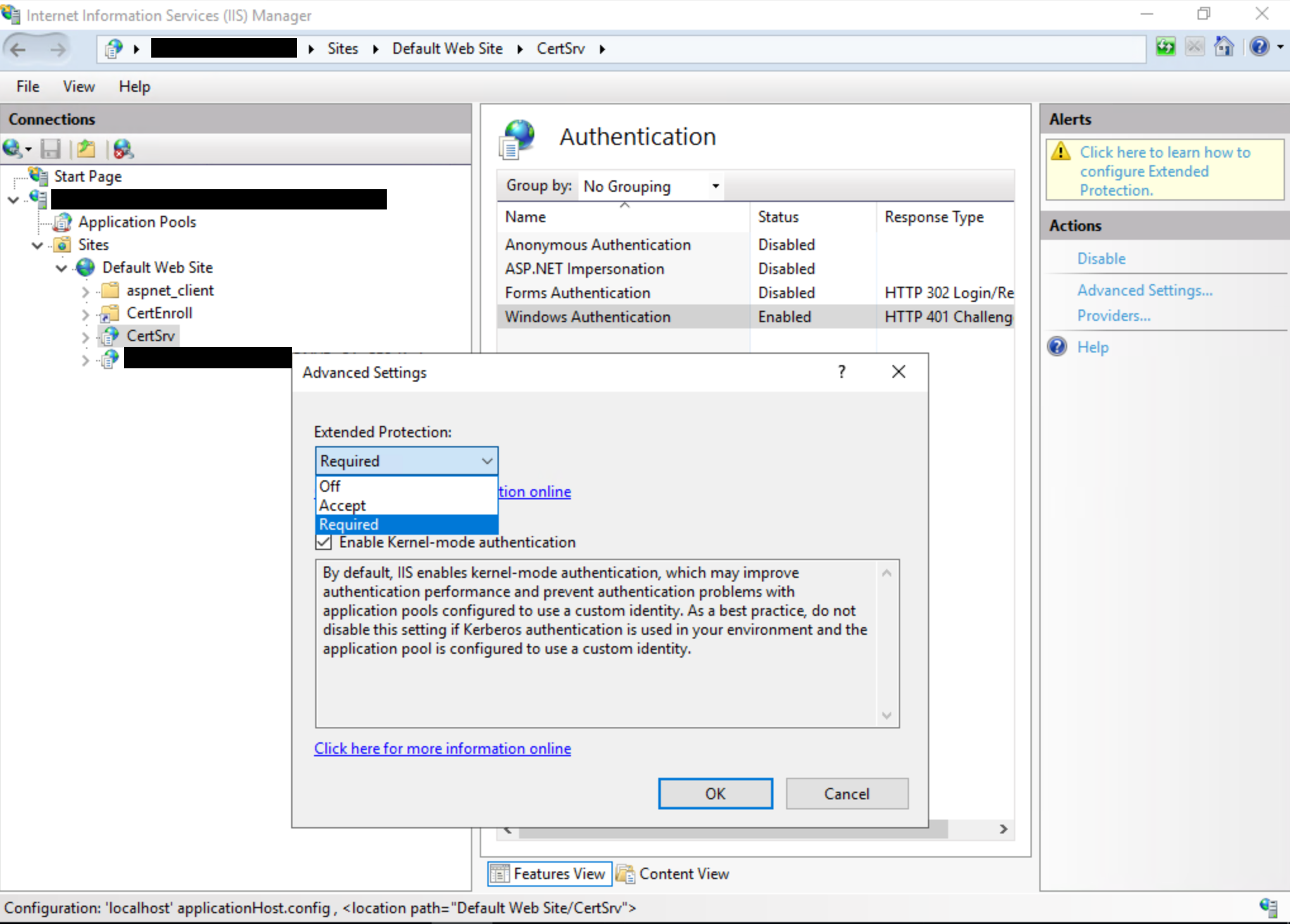

Enable EPA for Certificate Authority Web Enrollment, Required being the more secure and recommended option:

-

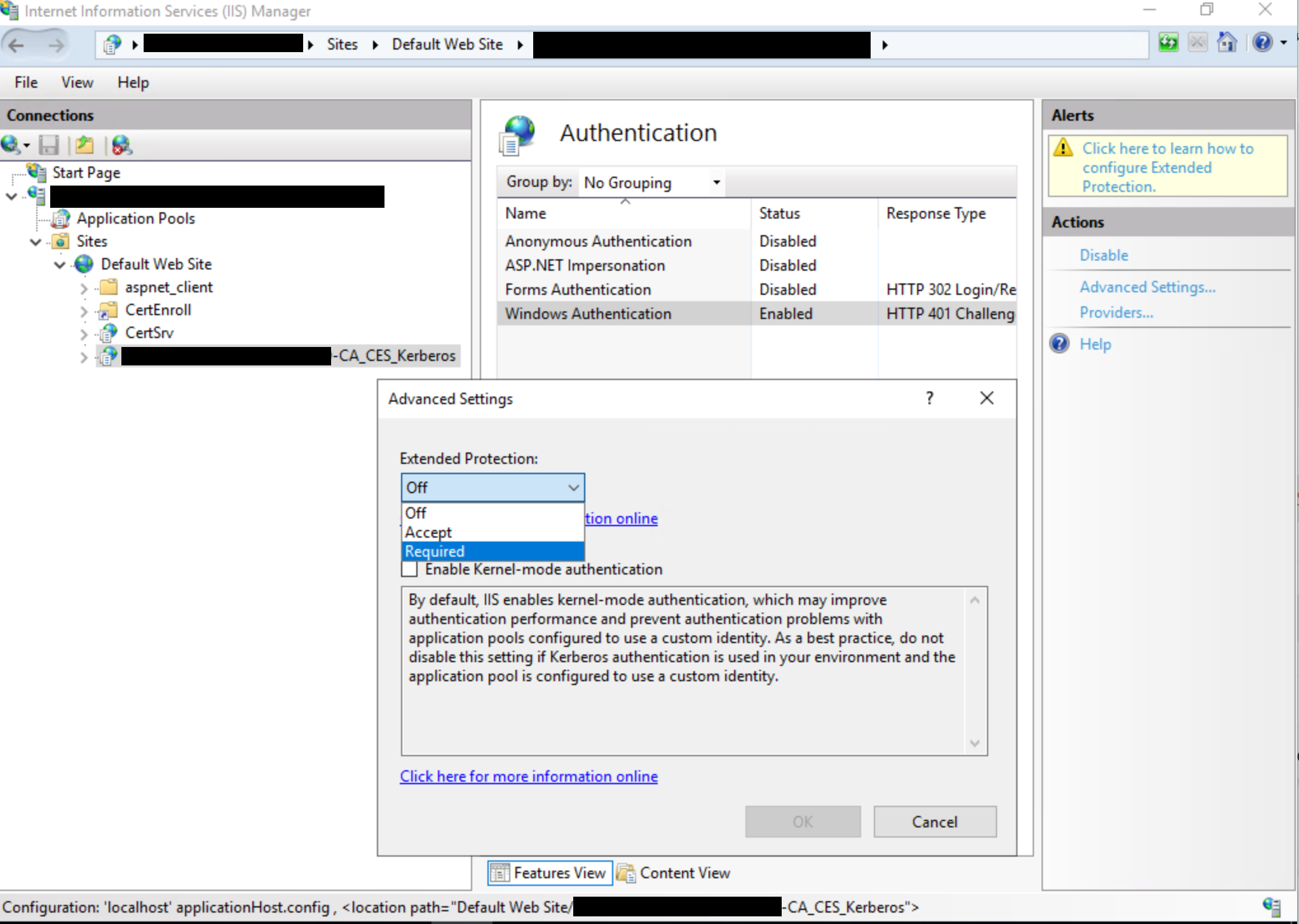

Enable EPA for Certificate Enrollment Web Service, Required being the more secure and recommended option:

Catatan: Pengaturan Selalu digunakan ketika UI diatur ke Diperlukan,yang merupakan opsi yang disarankan dan paling aman.

Untuk informasi selengkapnya tentang opsi yang tersedia untuk extendedProtectionPolicy, lihat<transport> dari <basicHttpBinding>. Pengaturan yang paling sering digunakan adalah sebagai berikut:

<binding name="TransportWithHeaderClientAuth"> <security mode="Transport"> <transport clientCredentialType="Windows"> <extendedProtectionPolicy policyEnforcement="Always" /> </transport> <message clientCredentialType="None" establishSecurityContext="false" negotiateServiceCredential="false" /> </security> <readerQuotas maxStringContentLength="131072" /> </binding> -

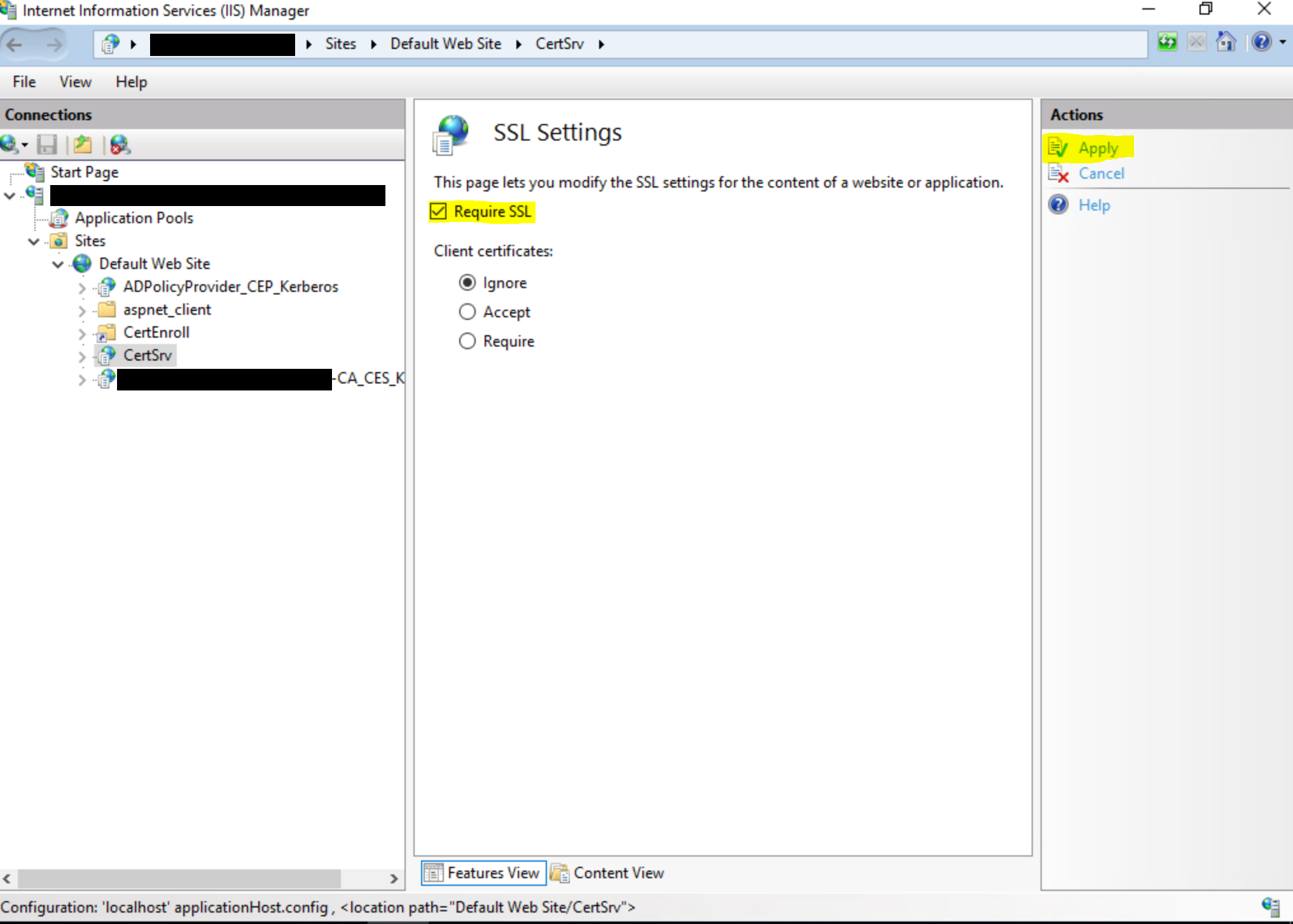

Aktifkan Minta SSL,yang hanya akan mengaktifkan koneksi HTTPS.

Penting: Setelah menyelesaikan langkah-langkah di atas, Anda perlu memulai ulang IIS untuk memuat perubahan. Untuk memulai ulang IIS, buka jendela Prompt Perintah yang ditinggikan, ketikkan perintah berikut, lalu tekan ENTER: iisreset /restart Catatan Perintah ini akan menghentikan semua layanan IIS yang sedang berjalan, lalu memulai ulang layanan tersebut.

Mitigasi tambahan

Selain mitigasi utama, kami menyarankan Anda menonaktifkan autentikasi NTLM jika memungkinkan. Mitigasi berikut dicantumkan agar dari yang lebih aman menjadi kurang aman:

-

Nonaktifkan Autentikasi NTLM pada Windows pengontrol domain Anda. Ini bisa diselesaikan dengan mengikuti dokumentasi di keamanan jaringan: Membatasi NTLM: autentikasi NTLM di domain ini.

-

Menonaktifkan NTLM pada Server AD CS apa pun di domain Anda menggunakan keamanan jaringan kebijakan grup: Restrict NTLM: Lalu lintas NtLM masuk. Untuk mengonfigurasi GPO ini, buka Kebijakan Grup dan masuk ke Konfigurasi Komputer ->Windows Pengaturan -> Keamanan Pengaturan -> Kebijakan Lokal -> Opsi Keamanan dan atur Keamanan jaringan: Batasi NTLM: Lalu lintas NTLM masuk untuk Menolak Semua Akun atau Tolak Semua akun domain. Jika diperlukan, Anda bisa menambahkan pengecualian sebagaimana diperlukan menggunakan pengaturan Keamanan jaringan: Batasi NTLM: Tambahkan pengecualian server di domain ini.

-

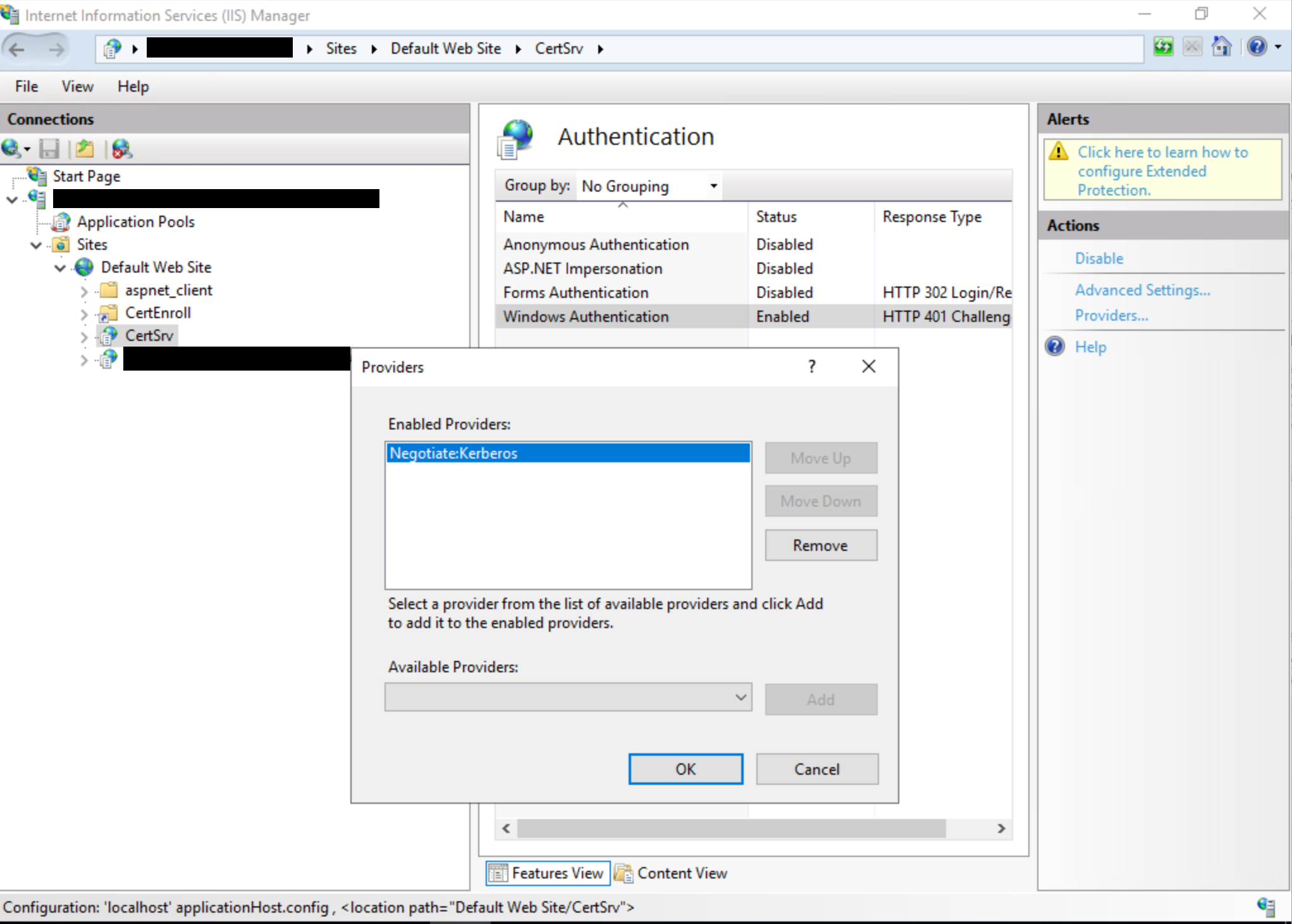

Nonaktifkan NTLM for Layanan Informasi Internet (IIS) di Server AD CS di domain Anda menjalankan layanan "Pendaftaran Web Otoritas Sertifikat" atau "Layanan Web Pendaftaran Sertifikat".

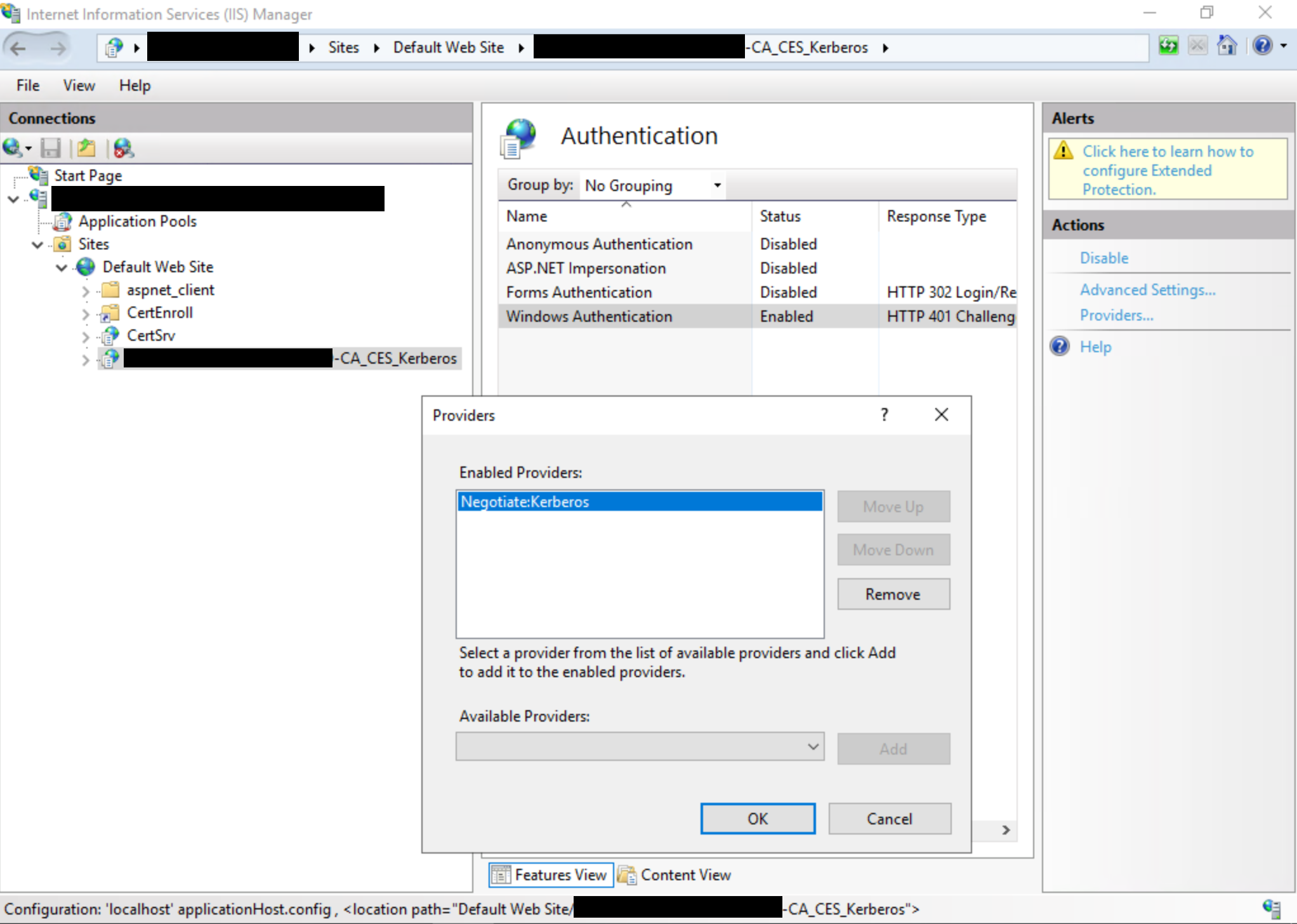

Untuk melakukannya, buka UI Manajer IIS, atur autentikasi Windows Negosiasi:Kerberos:

Penting: Setelah menyelesaikan langkah-langkah di atas, Anda perlu memulai ulang IIS untuk memuat perubahan. Untuk memulai ulang IIS, buka jendela Prompt Perintah yang ditinggikan, ketikkan perintah berikut, lalu tekan ENTER: iisreset /restart Catatan Perintah ini akan menghentikan semua layanan IIS yang sedang berjalan, lalu memulai ulang layanan tersebut.

Untuk informasi selengkapnya, silakan lihat AdV210003 Penasihat Keamanan Microsoft