|

Ubah tanggal |

Ubah deskripsi |

|

20 Maret 2024 |

|

|

21 Maret 2024 |

|

|

22 Maret 2024 |

|

Pendahuluan

Artikel ini merupakan suplemen untuk artikel berikut ini yang akan diperbarui pada bulan April 2024:

-

KB5025885: Cara mengelola pencabutan Windows Boot Manager untuk perubahan Boot Aman yang terkait dengan CVE-2023-24932

Suplemen ini menjelaskan prosedur langkah demi langkah yang diperbarui untuk menyebarkan mitigasi baru terhadap boot-kit BlackLotus UEFI yang dilacak oleh CVE-2023-24932 dan menyertakan panduan pengujian untuk lingkungan Anda.

Untuk membantu melindungi dari penyalahgunaan berbahaya manajer boot yang rentan, kita harus menggunakan sertifikat penandatanganan Boot Aman UEFI baru ke firmware perangkat dan untuk mencabut kepercayaan pada firmware sertifikat penandatanganan saat ini. Melakukan hal ini akan menyebabkan semua manajer boot yang sudah ada dan rentan tidak tepercaya oleh perangkat berkemampuan Secure Boot. Panduan ini akan membantu Anda dengan proses tersebut.

Tiga langkah mitigasi yang diuraikan dalam panduan ini adalah sebagai berikut:

-

Memperbarui DB: Sertifikat PCA (PCA2023) baru akan ditambahkan ke Secure Boot DB yang akan memungkinkan perangkat untuk boot media yang ditandatangani oleh sertifikat ini.

-

Penginstalan boot manager: Manajer boot bertanda tangan PCA2011 yang sudah ada akan digantikan oleh manajer boot yang ditandatangani PCA2023.Kedua manajer boot disertakan dalam pembaruan keamanan April 2024.

-

Pencabutan PCA2011 DBX: Entri tolak akan ditambahkan ke Secure Boot DBX mencegah pengelola boot yang ditandatangani dengan PCA2011 melakukan booting.

Catatan Perangkat lunak Servicing Stack yang menerapkan tiga mitigasi ini tidak akan memungkinkan mitigasi diterapkan di luar urutan.

Apakah ini berlaku untuk saya?

Panduan ini berlaku untuk perangkat apa pun dengan Boot Aman diaktifkan dan semua media pemulihan yang sudah ada untuk perangkat ini.

Jika perangkat Anda menjalankan Windows Server 2012 atau Windows Server 2012 R2, pastikan untuk membaca bagian "Masalah Umum" sebelum melanjutkan.

Sebelum memulai

Aktifkan Data Diagnostik Opsional

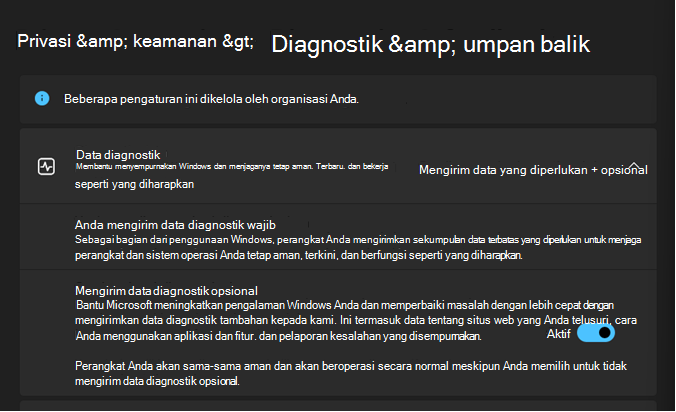

Aktifkan pengaturan "Kirim data diagnostik opsional" dengan melakukan langkah-langkah berikut:

-

Di Windows 11, buka MulaiPengaturan > > Privasi & keamanan > Diagnostik & umpan balik.

-

Aktifkan Kirim data diagnostik opsional.

Untuk informasi selengkapnya, lihat Diagnostik, umpan balik, dan privasi di Windows.

CATATAN Pastikan Anda memiliki konektivitas internet selama dan untuk beberapa waktu setelah validasi.

Melakukan ujian lulus

Setelah menginstal pembaruan Windows April 2024, dan sebelum melalui langkah-langkah untuk ikut serta, pastikan untuk melakukan uji lulus untuk memverifikasi integritas sistem Anda:

-

VPN: Verifikasi bahwa akses VPN ke sumber daya perusahaan dan jaringan berfungsi.

-

Windows Hello: Masuk ke perangkat Windows menggunakan prosedur normal Anda (wajah/sidik jari/PIN).

-

Bitlocker: Sistem dimulai secara normal pada sistem yang diaktifkan BitLocker tanpa perintah pemulihan BitLocker selama startup.

-

Atestasi Kesehatan Perangkat: Pastikan bahwa perangkat yang mengandalkan Pengesahan Kesehatan Perangkat dengan benar membuktikan statusnya.

Masalah yang Diketahui

Hanya untuk Windows Server 2012 dan Windows Sever 2012 R2:

-

Sistem berbasis TPM 2.0 tidak dapat menyebarkan mitigasi yang dirilis dalam patch keamanan April 2024 karena masalah kompatibilitas yang diketahui dengan pengukuran TPM. Pembaruan April 2024 akan memblokir mitigasi #2 (pengelola boot) dan #3 (pembaruan DBX) pada sistem yang terpengaruh.

-

Microsoft menyadari masalah ini dan pembaruan akan dirilis di masa mendatang untuk membuka blokir sistem berbasis TPM 2.0.

-

Untuk memeriksa versi TPM Anda, klik kanan Mulai, klik Jalankan, lalu ketik tpm.msc. Di bagian kanan bawah panel tengah di bawah Informasi Produsen TPM, Anda akan melihat nilai untuk Versi Spesifikasi.

Langkah Validasi Opt-in

Sisa artikel ini membahas pengujian untuk memilih perangkat untuk mitigasi. Mitigasi tidak diaktifkan secara default. Jika perusahaan Anda berencana untuk mengaktifkan mitigasi ini, silakan jalankan langkah-langkah validasi berikut ini untuk memverifikasi kompatibilitas perangkat.

-

Sebarkan pembaruan keamanan prarilis April 2024.

-

Buka prompt perintah Administrator dan atur kunci registri untuk melakukan pembaruan ke DB dengan mengetikkan perintah berikut, lalu tekan Enter:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x40 /f

-

Hidupkan ulang perangkat dua kali.

-

Verifikasi bahwa DB berhasil diperbarui dengan memastikan perintah berikut mengembalikan True. Jalankan perintah PowerShell berikut ini sebagai Administrator:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023'

-

Buka prompt perintah Administrator dan atur kunci registri untuk mengunduh dan menginstal manajer boot yang ditandatangani PCA2023:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x100 /f

-

Hidupkan ulang perangkat dua kali.

-

Sebagai Administrator, pasang partisi EFI agar siap untuk diperiksa:

mountvol s: /s

-

Validasi bahwa "s:\efi\microsoft\boot\bootmgfw.efi" ditandatangani oleh PCA2023. Untuk melakukannya, ikuti langkah-langkah ini:

-

Klik Mulai, ketikkan prompt perintah dalam kotak Pencarian , lalu klik Prompt Perintah.

-

Di jendela Prompt Perintah, ketikkan perintah berikut, lalu tekan Enter.

copy S:\EFI\Microsoft\Boot\bootmgfw.efi c:\bootmgfw_2023.efi

-

Di Manajer File, klik kanan file C:\bootmgfw_2023.efi, klik Properti, lalu pilih tab Tanda Tangan Digital.

-

Dalam daftar Tanda Tangan, konfirmasi bahwa rantai sertifikat menyertakan Windows UEFI 2023 CA.

-

PERHATIAN: Langkah ini menyebarkan pencabutan DBX untuk tidak mempercayai manajer boot lama dan rentan yang ditandatangani dengan menggunakan PCA2011 Produksi Windows. Perangkat dengan pencabutan ini diterapkan tidak akan lagi boot dari server media pemulihan dan boot jaringan (PXE/HTTP) yang tidak telah memperbarui komponen boot manager.

Jika perangkat Anda masuk ke status yang tidak dapat di-boot, ikuti langkah-langkah di bagian "Prosedur Pemulihan dan Pemulihan" untuk mengatur ulang perangkat ke status pra-pembatalan.

Setelah menerapkan DBX, jika Anda ingin mengembalikan perangkat ke status Boot Aman sebelumnya, ikuti bagian "Prosedur Pemulihan dan Pemulihan".

Terapkan mitigasi DBX untuk tidak mempercayai sertifikat PCA2011 Produksi Windows di Boot Aman:

-

Buka prompt perintah Administrator dan atur kunci registri untuk menempatkan pembatalan untuk PCA2011 di DBX:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x80 /f

-

Hidupkan ulang perangkat Anda dua kali dan konfirmasi bahwa perangkat telah dimulai ulang sepenuhnya.

-

Verifikasi bahwa mitigasi DBX berhasil diterapkan. Untuk melakukan ini, jalankan perintah PowerShell berikut ini sebagai Administrator dan pastikan perintah mengembalikan True:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI dbx).bytes) -match 'Microsoft Windows Production PCA 2011'

Atau, cari acara berikut di Pemantau Peristiwa:

Log kejadian

Sistem

Sumber kejadian

TPM-WMI

ID Kejadian

1037

Level

Informasi

Teks pesan acara

Pembaruan Secure Boot Dbx untuk mencabut Microsoft Windows Production PCA 2011 berhasil diterapkan

-

Lakukan item uji lulus dari bagian "Sebelum Memulai" dan pastikan semua sistem berperilaku normal.

Referensi kunci registri

|

Perintah |

Tujuan |

Komentar |

|

Menginstal pembaruan DB untuk memungkinkan pengelola boot yang ditandatangani PCA2023 |

|

Perintah |

Tujuan |

Komentar |

|

Menginstal bootmgr yang ditandatangani PCA2023 |

Nilai hanya dihormati setelah langkah 0x40 selesai |

|

Perintah |

Tujuan |

Komentar |

|

Menginstal pembaruan DBX yang mencabut PCA2011 |

Nilai hanya dihormati setelah kedua langkah 0x40 & 0x100 selesai |

Hasil dan Umpan Balik

Kirim email ke suvp@microsoft.com dengan hasil pengujian, pertanyaan, dan umpan balik.

Prosedur Pemulihan dan Pemulihan

Saat melakukan prosedur pemulihan, bagikan data berikut ini dengan Microsoft:

-

Cuplikan layar kegagalan boot diamati.

-

Langkah-langkah yang dilakukan yang menyebabkan perangkat menjadi tidak dapat di-boot.

-

Detail konfigurasi perangkat.

Saat melakukan prosedur pemulihan, tangguhkan BitLocker sebelum memulai prosedur.

Jika terjadi kesalahan selama proses ini dan Anda tidak dapat memulai perangkat atau Anda perlu memulai dari media eksternal (misalnya, thumb drive atau boot PXE), cobalah prosedur berikut ini.

-

Nonaktifkan Boot Aman Prosedur ini berbeda antara produsen PC dan model. Masukkan menu BIOS PC UEFI Anda dan navigasikan ke pengaturan Boot Aman dan nonaktifkan. Periksa dokumentasi dari produsen PC Anda untuk informasi spesifik tentang proses ini. Untuk informasi selengkapnya, lihat Menonaktifkan Boot Aman.

-

Hapus Tombol Boot Aman Jika perangkat mendukung pengosongan tombol Boot Aman atau mengatur ulang tombol Boot Aman ke default pabrik, lakukan tindakan ini sekarang. Perangkat Anda harus dimulai sekarang tetapi perhatikan bahwa perangkat rentan terhadap malware boot-kit. Pastikan untuk menyelesaikan langkah 5 di akhir proses pemulihan ini untuk mengaktifkan kembali Boot Aman.

-

Cobalah untuk memulai Windows dari disk sistem.

-

Jika BitLocker diaktifkan dan masuk ke pemulihan, masukkan kunci pemulihan BitLocker Anda.

-

Masuk ke Windows.

-

Jalankan perintah berikut dari prompt perintah Administrator untuk memulihkan file boot di Partisi boot sistem EFI:

Mountvol s: /s del s:\EFI\Microsoft\*.* /f /s /q bcdboot %systemroot% /s S:

-

Menjalankan BCDBoot akan mengembalikan "Boot file berhasil dibuat."

-

Jika BitLocker diaktifkan, tangguhkan BitLocker.

-

Hidupkan ulang perangkat.

-

-

Jika langkah 3 tidak berhasil memulihkan perangkat, instal ulang Windows.

-

Mulai dari media pemulihan yang sudah ada.

-

Lanjutkan untuk menginstal Windows menggunakan media pemulihan.

-

Masuk ke Windows.

-

Mulai ulang untuk memverifikasi bahwa perangkat berhasil dimulai ke Windows.

-

-

Aktifkan kembali Boot Aman dan Hidupkan ulang perangkat.Masukkan menu devicce UEFI Anda dan navigasikan ke pengaturan Secure Boot dan aktifkan. Periksa dokumentasi dari produsen perangkat Anda untuk informasi spesifik tentang proses ini. Untuk informasi selengkapnya, lihat Mengaktifkan kembali Boot Aman.

-

Jika Windows mulai gagal, masukkan bios UEFI lagi dan nonaktifkan Secure Boot.

-

Mulai Windows.

-

Bagikan konten DB, DBX dengan Microsoft.

-

Buka PowerShell dalam mode Administrator.

-

Ambil gambar DB:

Get-SecureBootUEFI -name:db -OutputFilePath DBUpdateFw.bin

-

Ambil gambar DBX:

Get-SecureBootUEFI -name:dbx –OutputFilePath dbxUpdateFw.bin

-

Bagikan file DBUpdateFw.bin dan dbxUpdateFw.bin yang dihasilkan dalam Langkah 8b dan 8c.

-