Tanggal penerbitan asli: 13 Agustus 2024

ID KB: 5042562

Dukungan untuk Windows 10 akan berakhir pada Oktober 2025

Setelah 14 Oktober 2025, Microsoft tidak akan lagi menyediakan pembaruan perangkat lunak gratis dari Windows Update, bantuan teknis, atau perbaikan keamanan untuk Windows 10. PC Anda akan tetap berfungsi, tetapi sebaiknya pindah ke Windows 11.

Catatan penting tentang kebijakan SkuSiPolicy.p7b

Untuk instruksi untuk menerapkan kebijakan yang diperbarui, lihat Bagian Menyebarkan kebijakan pencabutan yang ditandatangani Microsoft (SkuSiPolicy.p7b).

Dalam artikel ini

Rangkuman

Microsoft menyadari kerentanan di Windows yang memungkinkan penyerang dengan hak istimewa administrator untuk mengganti file sistem Windows yang telah diperbarui yang memiliki versi lama, membuka pintu bagi penyerang untuk mengenalkan kembali kerentanan terhadap keamanan berbasis Virtualisasi (VBS). Pembatalan biner ini mungkin memungkinkan penyerang untuk menghindari fitur keamanan VBS dan mengesampingkan data yang dilindungi oleh VBS. Masalah ini dijelaskan dalam CVE-2024-21302 | Windows Secure Kernel Mode Elevation of Privilege Vulnerability.

Untuk mengatasi masalah ini, kami akan mencabut file sistem VBS rentan yang tidak diperbarui. Karena banyaknya file terkait VBS yang harus diblokir, kami menggunakan pendekatan alternatif untuk memblokir versi file yang tidak diperbarui.

Lingkup Dampak

Semua perangkat Windows yang mendukung VBS terpengaruh oleh masalah ini. Ini termasuk perangkat fisik lokal dan mesin virtual (VM). VBS didukung pada versi Windows Windows 10 dan yang lebih baru, serta Windows Server 2016 dan versi Windows Server yang lebih baru.

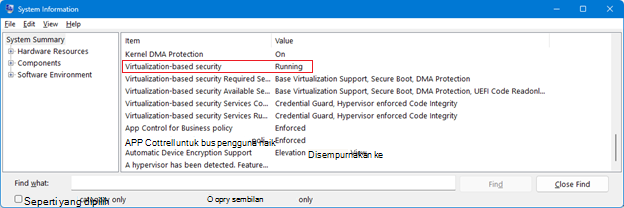

Status VBS dapat diperiksa melalui alat Informasi Sistem Microsoft (Msinfo32.exe). Alat ini mengumpulkan informasi tentang perangkat Anda. Setelah memulai Msinfo32.exe, gulir ke bawah ke baris keamanan berbasis Virtualisasi . Jika nilai baris ini Berjalan, VBS diaktifkan dan berjalan.

Status VBS juga dapat diperiksa dengan Windows PowerShell menggunakan kelas Win32_DeviceGuard WMI. Untuk membuat kueri status VBS dari PowerShell, buka sesi Windows PowerShell yang ditingkatkan lalu jalankan perintah berikut:

Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard

Setelah menjalankan perintah PowerShell di atas, status status VBS harus menjadi salah satu hal berikut ini.

|

Nama bidang |

Status |

|

VirtualizationBasedSecurityStatus |

|

Mitigasi yang tersedia

Untuk semua versi Windows 10 yang didukung, versi 1507 dan versi Windows yang lebih baru, serta Windows Server 2016 dan versi Windows Server yang lebih baru, administrator dapat menyebarkan kebijakan pencabutan yang ditandatangani Microsoft (SkuSiPolicy.p7b). Ini akan memblokir versi rentan file sistem VBS yang tidak diperbarui agar tidak dimuat oleh sistem operasi.

Ketika SkuSiPolicy.p7b diterapkan ke perangkat Windows, kebijakan juga akan dikunci ke perangkat dengan menambahkan variabel ke firmware UEFI. Selama startup, beban kebijakan dan Windows memblokir pemuatan biner yang melanggar kebijakan. Jika kunci UEFI diterapkan dan kebijakan dihapus atau diganti dengan versi yang lebih lama, manajer boot Windows tidak akan dimulai, dan perangkat tidak akan dimulai. Kegagalan boot ini tidak akan menampilkan kesalahan dan sistem akan melanjutkan ke opsi boot berikutnya yang tersedia yang mungkin mengakibatkan boot loop.

Kebijakan CI tambahan yang ditandatangani Microsoft yang diaktifkan secara default dan tidak memerlukan langkah penyebaran tambahan yang tidak terikat ke UEFI. Kebijakan CI yang ditandatangani ini akan dimuat selama boot dan pemberlakuan kebijakan ini akan mencegah pembatalan file sistem VBS selama sesi boot tersebut. Tidak seperti SkuSiPolicy.p7b, perangkat dapat terus boot jika pembaruan tidak diinstal. Kebijakan ini disertakan dalam semua versi Windows 10 yang didukung, versi 1507, dan yang lebih baru. SkuSkiPolicy.p7b masih dapat diterapkan oleh administrator untuk menyediakan perlindungan tambahan untuk pembatalan di seluruh sesi boot.

Log Boot Terukur Windows yang digunakan untuk meningkatkan kesehatan boot PC termasuk informasi tentang versi kebijakan yang sedang dimuat selama proses boot. Log ini dikelola dengan aman oleh TPM selama boot, dan layanan pengesahan Microsoft menguraikan log ini untuk memverifikasi bahwa versi kebijakan yang benar sedang dimuat. Layanan penetapan menerapkan aturan yang memastikan versi kebijakan tertentu atau yang lebih tinggi dimuat; jika tidak, sistem tidak akan dibuktikan sebagai sehat.

Agar mitigasi kebijakan berfungsi, kebijakan harus diperbarui menggunakan pembaruan layanan Windows karena komponen Windows dan kebijakan harus berasal dari rilis yang sama. Jika mitigasi kebijakan disalin ke perangkat, perangkat mungkin tidak dimulai jika versi mitigasi yang salah diterapkan, atau mitigasi mungkin tidak berfungsi seperti yang diharapkan. Selain itu, mitigasi yang dijelaskan dalam KB5025885 harus diterapkan ke perangkat Anda.

Pada Windows 11, versi 24H2, Windows Server 2022, dan Windows Server 23H2, Dynamic Root of Trust for Measurement (DRTM) menambahkan mitigasi tambahan untuk kerentanan rollback. Mitigasi ini diaktifkan secara default. Pada sistem ini, kunci enkripsi yang dilindungi VBS terikat ke kebijakan VBS CI sesi boot berkemampuan default dan hanya akan tidak terlihat jika versi kebijakan CI yang cocok diberlakukan. Untuk mengaktifkan pembatalan yang dimulai pengguna, masa tenggang telah ditambahkan untuk mengaktifkan pengembalian aman 1 versi paket pembaruan Windows tanpa kehilangan kemampuan untuk membuka segel kunci master VSM. Namun, pembatalan yang dimulai pengguna hanya dimungkinkan jika SkuSiPolicy.p7b tidak diterapkan. Kebijakan VBS CI memberlakukan bahwa semua biner boot belum digulirkan kembali ke versi yang dicabut. Ini berarti bahwa jika penyerang dengan hak istimewa administrator mengembalikan biner boot yang rentan, sistem tidak akan dimulai. Jika kebijakan CI dan biner dikembalikan ke versi yang lebih lama, data yang dilindungi VSM tidak akan disegel.

Memahami risiko mitigasi

Anda perlu mengetahui potensi risiko sebelum menerapkan kebijakan pencabutan yang ditandatangani Microsoft. Harap tinjau risiko ini dan buat pembaruan apa pun yang diperlukan untuk media pemulihan sebelum menerapkan mitigasi.

Catatan Risiko ini hanya berlaku untuk kebijakan SkuSiPolicy.p7b dan tidak berlaku untuk perlindungan default yang diaktifkan.

-

Pembaruan Penguncian dan Penghapusan Instalan UEFI. Setelah menerapkan kunci UEFI dengan kebijakan pencabutan yang ditandatangani Microsoft pada perangkat, perangkat tidak dapat dikembalikan (dengan menghapus instalan pembaruan Windows, dengan menggunakan titik pemulihan, atau dengan cara lain) jika Anda terus menerapkan Boot Aman. Bahkan memformat ulang disk tidak akan menghapus kunci UEFI dari mitigasi jika sudah diterapkan. Ini berarti bahwa jika Anda mencoba mengembalikan OS Windows ke status sebelumnya yang tidak memiliki mitigasi yang diterapkan, perangkat tidak akan dimulai, tidak ada pesan kesalahan yang akan ditampilkan, dan UEFI akan melanjutkan ke opsi boot berikutnya yang tersedia. Hal ini mungkin mengakibatkan pengulangan boot. Anda harus menonaktifkan Boot Aman untuk menghapus kunci UEFI. Harap perhatikan semua kemungkinan implikasi dan uji secara menyeluruh sebelum Anda menerapkan pencabutan yang diuraikan dalam artikel ini ke perangkat Anda.

-

Eksternal Boot Media. Setelah mitigasi penguncian UEFI diterapkan ke perangkat, media boot eksternal harus diperbarui dengan pembaruan Windows terbaru yang terinstal di perangkat. Jika media boot eksternal tidak diperbarui ke versi pembaruan Windows yang sama, perangkat mungkin tidak boot dari media tersebut. Lihat instruksi di bagian Memperbarui media boot eksternal sebelum menerapkan mitigasi.

-

Lingkungan Pemulihan Windows. Lingkungan Pemulihan Windows (WinRE) pada perangkat harus diperbarui dengan Windows Safe OS Dynamic Update terbaru yang dirilis pada 8 Juli 2025, pada perangkat sebelum SkuSipolicy.p7b diterapkan ke perangkat. Menghilangkan langkah ini mungkin mencegah WinRE menjalankan fitur Reset PC. Untuk informasi selengkapnya, lihat Menambahkan paket pembaruan ke Windows RE.

-

Boot Pra-boot Execution Environment (PXE). Jika mitigasi disebarkan ke perangkat dan Anda mencoba menggunakan boot PXE, perangkat tidak akan dimulai kecuali pembaruan Windows terbaru juga diterapkan pada gambar boot server PXE. Kami tidak menyarankan untuk menyebarkan mitigasi ke sumber boot jaringan kecuali server Boot PXE telah diperbarui ke pembaruan Windows terbaru yang dirilis pada atau setelah Januari 2025, termasuk manajer boot PXE.

Panduan penyebaran mitigasi

Untuk mengatasi masalah yang dijelaskan dalam artikel ini, Anda dapat menyebarkan kebijakan pencabutan yang ditandatangani Microsoft (SkuSiPolicy.p7b). Mitigasi ini hanya didukung di Windows 10, versi 1507, dan versi Windows yang lebih baru, serta Windows Server 2016.

Catatan Jika Anda menggunakan BitLocker, pastikan bahwa kunci pemulihan BitLocker Anda telah dicadangkan. Anda dapat menjalankan perintah berikut dari prompt perintah Administrator dan mencatat kata sandi numerik 48 digit:

manage-bde -protectors -get %systemdrive%

Menyebarkan kebijakan pencabutan yang ditandatangani Microsoft (SkuSiPolicy.p7b)

Kebijakan pencabutan yang ditandatangani Microsoft disertakan sebagai bagian dari pembaruan Windows terbaru. Kebijakan ini seharusnya hanya diterapkan pada perangkat dengan menginstal pembaruan Windows terbaru yang tersedia lalu ikuti langkah-langkah berikut:

Catatan Jika pembaruan hilang, perangkat mungkin tidak dimulai dengan mitigasi yang diterapkan atau mitigasi mungkin tidak berfungsi seperti yang diharapkan. Pastikan untuk memperbarui media Windows yang dapat di-boot dengan pembaruan Windows terbaru yang tersedia sebelum menyebarkan kebijakan. Untuk detail tentang cara memperbarui media yang dapat di-boot, lihat bagian Memperbarui media boot eksternal .

-

Pastikan bahwa pembaruan Windows terbaru yang dirilis pada atau setelah Januari 2025, telah terinstal.

-

Untuk Windows 11, versi 22H2 dan 23H2, instal 22 Juli 2025 (KB5062663) atau pembaruan yang lebih baru sebelum mengikuti langkah-langkah ini.

-

Untuk Windows 10, versi 21H2, instal pembaruan Windows yang dirilis pada Agustus 2025 atau pembaruan yang lebih baru sebelum mengikuti langkah-langkah ini.

-

-

Jalankan perintah berikut dalam perintah Windows PowerShell yang ditingkatkan:

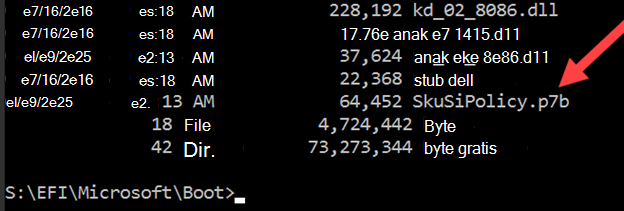

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIDestinationFolder = "$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } Copy-Item -Path $PolicyBinary -Destination $EFIDestinationFolder -Force mountvol $MountPoint /D

-

Mulai ulang perangkat.

-

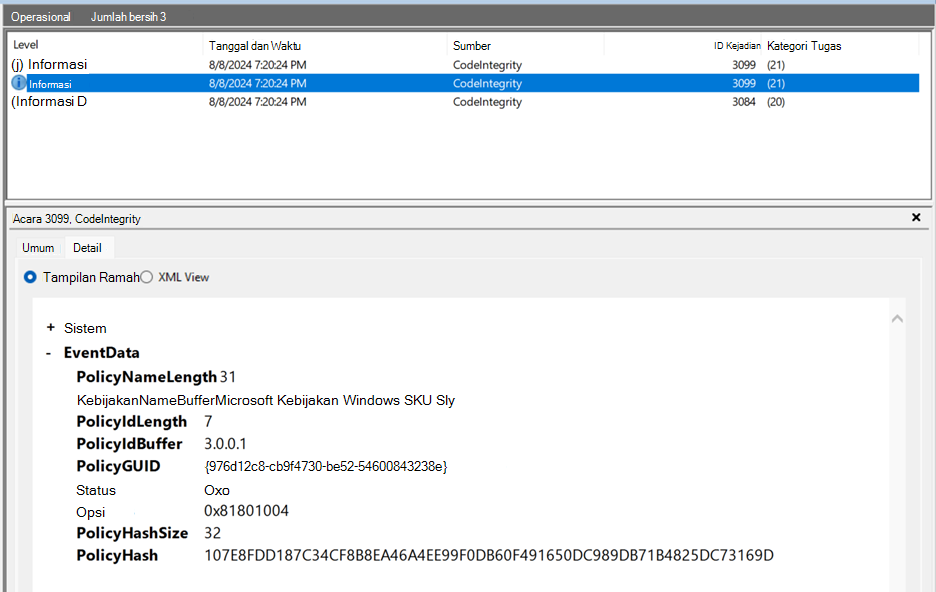

Konfirmasikan kebijakan dimuat di Pemantau Peristiwa dengan menggunakan informasi di bagian log Kejadian Windows.

Catatan

-

Anda tidak boleh menghapus file pencabutan SkuSiPolicy.p7b (kebijakan) setelah disebarkan. Perangkat Anda mungkin tidak lagi dapat dimulai jika file dihapus.

-

Jika perangkat Anda tidak dimulai, lihat bagian Prosedur pemulihan.

Memperbarui media boot eksternal

Untuk menggunakan media boot eksternal dengan perangkat yang memiliki kebijakan pencabutan yang ditandatangani Microsoft diterapkan, media boot eksternal harus diperbarui dengan pembaruan Windows terbaru termasuk manajer Boot. Jika media tidak menyertakan pembaruan Windows terkini, media tidak akan dimulai.

Penting Kami menyarankan agar Anda Membuat drive pemulihan sebelum melanjutkan. Media ini dapat digunakan untuk menginstal ulang perangkat jika terjadi masalah besar.

Gunakan langkah-langkah berikut untuk memperbarui media boot eksternal:

-

Masuk ke perangkat tempat pembaruan Windows terbaru telah diinstal.

-

Pasang media boot eksternal sebagai huruf drive. Misalnya, mount a thumb drive as D:.

-

Klik Mulai, ketik Buat Drive Pemulihan dalam kotak Pencarian , lalu klik Buat panel kontrol drive pemulihan. Ikuti instruksi untuk membuat drive pemulihan menggunakan drive ibu jari yang terpasang.

-

Lepaskan drive ibu jari yang terpasang dengan aman.

Jika Anda mengelola media yang dapat diinstal di lingkungan Anda dengan menggunakan media penginstalan Pembaruan Windows dengan panduan Pembaruan Dinamis , ikuti langkah-langkah berikut:

-

Masuk ke perangkat tempat pembaruan Windows terbaru telah diinstal.

-

Ikuti langkah-langkah dalam Memperbarui media penginstalan Windows dengan Pembaruan Dinamis untuk membuat media yang telah menginstal pembaruan Windows terbaru.

Log Kejadian Windows

Windows mencatat kejadian ketika kebijakan integritas kode, termasuk SkuSiPolicy.p7b, dimuat dan ketika file diblokir untuk dimuat karena penerapan kebijakan. Anda dapat menggunakan kejadian ini untuk memverifikasi bahwa mitigasi telah diterapkan.

Log integritas kode tersedia di Pemantau Peristiwa Windows di bawah Log Aplikasi dan Layanan > Log Microsoft > Windows > CodeIntegrity > Log Operasional > Aplikasi dan Layanan > Log Layanan > Microsoft > Windows > AppLocker > MSI dan Script.

Untuk informasi selengkapnya tentang kejadian integritas kode, lihat panduan operasional Kontrol Aplikasi Pertahanan Windows.

Kejadian aktivasi kebijakan

Kejadian aktivasi kebijakan tersedia di Pemantau Peristiwa Windows di bawah Log Aplikasi dan Layanan > Microsoft > Windows > CodeIntegrity > Operasional.

-

PolicyNameBuffer – Kebijakan Microsoft Windows SKU SI

-

PolicyGUID – {976d12c8-cb9f-4730-be52-54600843238e}

-

PolicyHash – 107E8FDD187C34CF8B8B8EA46A4EE99F0DB60F491650DC989DB71B4825DC73169D

Jika Anda telah menerapkan kebijakan audit atau mitigasi ke perangkat Anda dan Kejadian CodeIntegrity 3099 untuk kebijakan yang diterapkan tidak ada, kebijakan tersebut tidak diberlakukan. Silakan lihat instruksi penyebaran untuk memverifikasi bahwa kebijakan telah diinstal dengan benar.

Catatan Kejadian Code Integrity 3099 tidak didukung pada versi Windows 10 Enterprise 2016, Windows Server 2016, dan Windows 10 Enterprise 2015 LTSB. Untuk memverifikasi bahwa kebijakan telah diterapkan (kebijakan audit atau pencabutan), Anda harus memasang Partisi Sistem EFI menggunakan perintah mountvol.exe dan melihat bahwa kebijakan telah diterapkan pada partisi EFI. Pastikan untuk melepaskan Partisi Sistem EFI setelah verifikasi.

SkuSiPolicy.p7b - Kebijakan Pencabutan

Mengaudit dan memblokir kejadian

Kejadian audit dan blokir integritas kode tersedia di Pemantau Peristiwa Windows di bawah Log Aplikasi dan Layanan > Log Microsoft > Windows > CodeIntegrity > Log Aplikasi dan Layanan > Operasional > Microsoft > Windows > AppLocker > MSI dan Script.

Lokasi pembuatan log sebelumnya mencakup kejadian tentang kontrol yang dapat dijalankan, dll, dan driver. Lokasi pembuatan log yang terakhir mencakup kejadian tentang kontrol penginstal MSI, skrip, dan objek COM.

CodeIntegrity Event 3077 dalam log "CodeIntegrity – Operational" menunjukkan bahwa executable, .dll, atau driver telah diblokir untuk dimuat. Kejadian ini mencakup informasi tentang file yang diblokir dan tentang kebijakan yang diberlakukan. Untuk file yang diblokir oleh mitigasi, informasi kebijakan dalam CodeIntegrity Event 3077 akan sesuai dengan informasi kebijakan SkuSiPolicy.p7b dari CodeIntegrity Event 3099. Kejadian CodeIntegrity 3077 tidak akan hadir jika tidak ada yang dapat dijalankan, .dll, atau driver yang melanggar kebijakan integritas kode di perangkat Anda.

Untuk audit integritas kode lainnya dan memblokir kejadian, lihat Memahami kejadian Kontrol Aplikasi.

Prosedur Penghapusan dan Pemulihan Kebijakan

Jika terjadi kesalahan setelah menerapkan mitigasi, Anda dapat menggunakan langkah-langkah berikut untuk menghapus mitigasi:

-

Tangguhkan BitLocker jika diaktifkan. Jalankan perintah berikut dari jendela Prompt Perintah yang ditingkatkan:

Manager-bde -protectors -disable c: -rebootcount 3

-

Nonaktifkan Secure Boot dari menu BIOS UEFI.Prosedur untuk menonaktifkan Secure Boot berbeda antara produsen dan model perangkat. Untuk bantuan menemukan tempat menonaktifkan Secure Boot, hubungi dokumentasi dari produsen perangkat Anda. Detail selengkapnya dapat ditemukan dalam Menonaktifkan Boot Aman.

-

Hapus kebijakan SkuSiPolicy.p7b.

-

Mulai Windows secara normal lalu masuk.Kebijakan SkuSiPolicy.p7b harus dihapus dari lokasi berikut:

-

<Partisi Sistem EFI>\Microsoft\Boot\SkuSiPolicy.p7b

-

-

Jalankan perintah berikut dari sesi Windows PowerShell yang ditingkatkan untuk membersihkan kebijakan dari lokasi tersebut:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIPolicyPath = "$MountPoint\EFI\Microsoft\Boot\SkuSiPolicy.p7b" $EFIDestinationFolder="$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } if (Test-Path $EFIPolicyPath ) {Remove-Item -Path $EFIPolicyPath -Force } mountvol $MountPoint /D

-

-

Aktifkan Secure Boot dari BIOS.Konsultasikan dengan dokumentasi dari produsen perangkat Anda untuk menemukan tempat mengaktifkan Boot Aman.Jika Anda menonaktifkan Secure Boot di Langkah 1 dan drive Anda dilindungi oleh BitLocker, tangguhkan perlindungan BitLocker lalu aktifkan Secure Boot dari menu BIOS UEFI Anda.

-

Aktifkan BitLocker. Jalankan perintah berikut dari jendela Prompt Perintah yang ditingkatkan:

Manager-bde -protectors -enable c:

-

Mulai ulang perangkat.

|

Ubah tanggal |

Deskripsi |

|

17 Desember 2025 |

|

|

22 Juli 2025 |

|

|

10 Juli 2025 |

|

|

8 April 2025 |

|

|

24 Februari 2025 |

|

|

11 Februari 2025 |

|

|

14 Januari 2025 |

|

|

12 November 2024 |

|