Pembaruan Sertifikat Boot Aman: Panduan untuk profesional dan organisasi TI

Berlaku Untuk

Tanggal Penerbitan Asli: 26 Juni 2025

ID KB: 5062713

Artikel ini memiliki panduan untuk:

Organisasi (perusahaan, bisnis kecil, dan pendidikan) dengan pembaruan dan perangkat Windows yang dikelola TI.

Catatan: Jika Anda adalah individu yang memiliki perangkat Windows pribadi, silakan masuk ke artikel Perangkat Windows untuk pengguna rumahan, bisnis, dan sekolah dengan pembaruan yang dikelola Microsoft.

|

Ubah Tanggal |

Ubah Deskripsi |

|---|---|

|

24 Februari 2026 |

|

|

23 Februari 2026 |

|

|

13 Februari 2026 |

|

|

3 Februari 2026 |

|

|

26 Januari 2026 |

|

|

11 November 2025 |

Memperbaiki dua kesalahan ketik di bawah "Dukungan penyebaran sertifikat Boot Aman".

|

|

10 November 2025 |

|

Dalam artikel ini:

Sekilas

Artikel ini ditujukan untuk organisasi dengan profesional TI khusus yang secara aktif mengelola pembaruan di seluruh armada perangkat mereka. Sebagian besar artikel ini akan berfokus pada aktivitas yang diperlukan agar departemen TI organisasi berhasil dalam menyebarkan sertifikat Boot Aman yang baru. Aktivitas ini mencakup pengujian firmware, memantau pembaruan perangkat, memulai penyebaran, dan mendiagnosis masalah saat muncul. Beberapa metode penyebaran dan pemantauan disajikan. Selain aktivitas inti ini, kami menawarkan beberapa bantuan penyebaran, termasuk opsi untuk memilih perangkat klien untuk partisipasi dalam Peluncuran Fitur Terkontrol (CFR, Controlled Feature Rollout) khususnya untuk penggunaan sertifikat.

Di bagian ini

Sertifikat Boot Aman kedaluwarsa

Konfigurasi otoritas sertifikat (CA), juga disebut sebagai sertifikat, yang disediakan oleh Microsoft sebagai bagian dari infrastruktur Boot Aman, tetap sama sejak Windows 8 dan Windows Server 2012. Sertifikat ini disimpan dalam variabel Signature Database (DB) dan Key Exchange Key (KEK) dalam firmware. Microsoft telah menyediakan tiga sertifikat yang sama di seluruh ekosistem produsen peralatan asli (OEM) untuk disertakan dalam firmware perangkat. Sertifikat ini mendukung Boot Aman di Windows dan juga digunakan oleh sistem operasi (OS) pihak ketiga. Sertifikat berikut ini disediakan oleh Microsoft:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Penting: Ketiga sertifikat yang disediakan Microsoft diatur untuk kedaluwarsa mulai Juni 2026. Bekerja sama dengan mitra ekosistem kami, Microsoft meluncurkan sertifikat baru yang akan membantu memastikan keamanan boot aman dan kelangsungan untuk masa depan. Setelah sertifikat 2011 ini kedaluwarsa, pembaruan keamanan untuk komponen boot tidak akan lagi dimungkinkan, mengorbankan keamanan boot dan membahayakan perangkat Windows yang terpengaruh dalam risiko dan di luar kepatuhan keamanan. Untuk mempertahankan fungsiOnalitas Boot Aman, semua perangkat Windows harus diperbarui untuk menggunakan sertifikat 2023 sebelum sertifikat 2011 kedaluwarsa.

Apa yang berubah?

Sertifikat Boot Aman Microsoft saat ini (Microsoft Corporation KEK CA 2011, Microsoft Windows Production PCA 2011, Microsoft Corporation UEFI CA 2011) akan mulai kedaluwarsa mulai Juni 2026 dan akan kedaluwarsa pada Oktober 2026.

Sertifikat 2023 baru sedang diluncurkan untuk menjaga keamanan dan kelangsungan Boot Aman. Perangkat harus memperbarui ke sertifikat 2023 sebelum sertifikat 2011 kedaluwarsa atau sertifikat tersebut akan kehabisan kepatuhan keamanan dan berisiko.

Perangkat Windows yang diproduksi sejak 2012 mungkin memiliki versi sertifikat yang kedaluwarsa, yang harus diperbarui.

Terminologi

|

CA |

Otoritas Sertifikat |

|

PK |

Tombol Platform – dikontrol oleh OEM |

|

KEK |

Kunci Exchange Kunci |

|

DB |

Database Tanda Tangan Boot Aman |

|

DBX |

Database Tanda Tangan Boot Aman yang Dicabut |

Sertifikat

|

Sertifikat Kedaluwarsa |

Tanggal kedaluwarsa |

Lokasi penyimpanan |

Sertifikat Baru |

Tujuan |

|---|---|---|---|---|

|

Microsoft Corporation KEK CA 2011 |

Jun 2026 |

Disimpan di KEK |

Microsoft Corporation KEK 2K CA 2023 |

Menandatangani pembaruan untuk DB dan DBX. |

|

Microsoft Windows Production PCA 2011 |

Okt 2026 |

Disimpan dalam DB |

Windows UEFI CA 2023 |

Menandatangani pemuat boot Windows. |

|

Microsoft Corporation UEFI CA 2011*† |

Jun 2026 |

Disimpan dalam DB |

Microsoft UEFI CA 2023 Microsoft Option ROM UEFI CA 2023 |

Menandatangani loader boot pihak ketiga dan aplikasi EFI. Menandatangani RIT opsi pihak ketiga. |

*Selama perpanjangan sertifikat Microsoft Corporation UEFI CA 2011, dua sertifikat dibuat untuk memisahkan penandatanganan boot loader dari penandatanganan ROM opsi. Ini memungkinkan kontrol yang lebih baik atas kepercayaan sistem. Misalnya, sistem yang perlu mempercayai opsi ROM dapat menambahkan Microsoft Option ROM UEFI CA 2023 tanpa menambahkan kepercayaan untuk pemuat boot pihak ketiga.

† Tidak semua perangkat menyertakan Microsoft Corporation UEFI CA 2011 dalam firmware. Hanya untuk perangkat yang menyertakan sertifikat ini, sebaiknya terapkan sertifikat baru, Microsoft UEFI CA 2023 dan Microsoft Option ROM UEFI CA 2023. Jika tidak, kedua sertifikat baru ini tidak perlu diterapkan.

Playbook penyebaran untuk profesional TI

Rencanakan dan lakukan pembaruan sertifikat Boot Aman di seluruh armada perangkat Anda melalui persiapan, pemantauan, penyebaran, dan perbaikan.

Di bagian ini

Memverifikasi status Boot Aman di seluruh armada Anda: Apakah Boot Aman diaktifkan?

Sebagian besar perangkat yang diproduksi sejak 2012 memiliki dukungan untuk Secure Boot dan dikirim dengan Secure Boot diaktifkan. Untuk memverifikasi bahwa perangkat telah mengaktifkan Boot Aman, lakukan salah satu hal berikut:

-

Metode GUI: Buka MulaiPengaturan > > Keamanan & Privasi > keamanan Keamanan Windows > Keamanan Perangkat. Di bawah Keamanan perangkat, bagian Boot aman harus menunjukkan bahwa Boot Aman aktif.

-

Metode Baris Perintah: Di prompt perintah yang ditinggikan di PowerShell, ketik Konfirmasi-SecureBootUEFI lalu tekan Enter. Perintah harus mengembalikan True yang menunjukkan bahwa Boot Aman aktif.

Dalam penyebaran skala besar untuk armada perangkat, perangkat lunak manajemen yang sedang digunakan oleh profesional TI perlu menyediakan pemeriksaan untuk mengaktifkan Boot Aman.

Misalnya, metode untuk memeriksa status Boot Aman di perangkat yang dikelola Intune Microsoft adalah dengan membuat dan menyebarkan skrip kepatuhan kustom Intune. pengaturan kepatuhan Intune dibahas dalam Menggunakan pengaturan kepatuhan kustom untuk perangkat Linux dan Windows dengan Microsoft Intune.

Contoh skrip Powershell untuk memeriksa apakah Boot Aman diaktifkan:

# Initialize result object in preparation for checking Secure Boot state

$result = [PSCustomObject]@{

SecureBootEnabled = $null

}

try {

$result.SecureBootEnabled = Confirm-SecureBootUEFI -ErrorAction Stop

Write-Verbose "Secure Boot enabled: $($result.SecureBootEnabled)"

} catch {

$result.SecureBootEnabled = $null

Write-Warning "Unable to determine Secure Boot status: $_"

}

Jika Boot Aman tidak diaktifkan, Anda dapat melewati langkah-langkah pembaruan di bawah ini karena tidak berlaku.

Bagaimana pembaruan disebarkan

Ada beberapa cara untuk menargetkan perangkat untuk pembaruan sertifikat Boot Aman. Detail penyebaran, termasuk pengaturan dan acara, akan dibahas nanti dalam dokumen ini. Saat Anda menargetkan perangkat untuk pembaruan, pengaturan dibuat pada perangkat untuk menunjukkan bahwa perangkat harus memulai proses penerapan sertifikat baru. Tugas terjadwal berjalan di perangkat setiap 12 jam dan mendeteksi bahwa perangkat telah ditargetkan untuk pembaruan. Kerangka fungsi tugas adalah sebagai berikut:

-

Windows UEFI CA 2023 diterapkan ke DB.

-

Jika perangkat memiliki Microsoft Corporation UEFI CA 2011 dalam DB, maka tugas tersebut menerapkan Microsoft Option ROM UEFI CA 2023 dan Microsoft UEFI CA 2023 ke DB.

-

Tugas kemudian menambahkan Microsoft Corporation KEK 2K CA 2023.

-

Akhirnya, tugas terjadwal memperbarui manajer boot Windows ke yang ditandatangani oleh Windows UEFI CA 2023. Windows akan mendeteksi bahwa perlu dimulai ulang sebelum pengelola boot dapat diterapkan. Pembaruan manajer boot akan tertunda hingga mulai ulang terjadi secara alami (seperti ketika pembaruan bulanan diterapkan), lalu Windows akan mencoba lagi untuk menerapkan pembaruan manajer boot.

Setiap langkah di atas harus berhasil diselesaikan sebelum tugas terjadwal berpindah ke langkah berikutnya. Selama proses ini, log kejadian dan status lainnya akan tersedia untuk membantu memantau penyebaran. Detail selengkapnya tentang pemantauan dan log kejadian disediakan di bawah ini.

Memperbarui Sertifikat Boot Aman memungkinkan pembaruan di masa mendatang ke Boot Manager 2023, yang lebih Aman. Pembaruan spesifik di Boot Manager akan dirilis di masa mendatang.

Langkah-langkah penyebaran

-

Persiapan: Inventori dan perangkat uji.

-

Pertimbangan firmware

-

Pemantauan: Verifikasi cara kerja pemantauan dan garis dasar armada Anda.

-

Penyebaran: Perangkat target untuk pembaruan, dimulai dengan subset kecil dan diperluas berdasarkan pengujian yang berhasil.

-

Perbaikan: Selidiki dan atasi masalah apa pun menggunakan log dan dukungan vendor.

Persiapan

Perangkat keras dan firmware inventarisasi. Buat sampel perangkat yang representatif berdasarkan Produsen Sistem, Model Sistem, Versi/Tanggal BIOS, versi Produk BaseBoard, dll., dan uji pembaruan pada perangkat tersebut sebelum penyebaran luas. Parameter ini umumnya tersedia dalam informasi sistem (MSINFO32). Gunakan contoh perintah PowerShell yang disertakan untuk memeriksa status pembaruan Boot Aman dan perangkat inventarisasi di seluruh organisasi Anda.

Catatan:

-

Perintah ini berlaku jika status Boot Aman diaktifkan.

-

Sebagian besar perintah ini memerlukan hak istimewa admin agar berfungsi.

Sampel skrip Pengumpulan Data Inventori Boot Aman

Salin dan tempelkan contoh skrip ini dan ubah sesuai kebutuhan untuk lingkungan Anda: Sampel skrip Pengumpulan Data Boot Aman.

Output Sampel:

{"UEFICA2023Status>Diperbarui","UEFICA2023Error":null,"UEFICA2023ErrorEvent":null,"AvailableUpdates>0x0",""UEFICA2023ErrorEvent":null,"AvailableUpdates>0x0",""AvailableUpdatesPolicy":null,"Hostname}LAPTOP-FEDU3LOS","CollectionTime}2026-02-23T08:40:36.5498322-08:00","SecureBootEnabled":true,"HighConfidenceOptOut":null,"MicrosoftUpdateManagedOptIn":null,"OEMManufacturerName}Microsoft Corporation","OEMModelSystemFamily}Surface","OEMModelNumber":"Surface Laptop 4","FirmwareVersion}32.101.143"," FirmwareReleaseDate":"11/03/2025","OSArchitecture":"AMD64","CanAttemptUpdateAfter":"2026-02-20T16:11:15.5890000Z","LatestEventId":1808,"BucketId":"04b339674931caf378feadaa64c64f0613227f70a7cd7258be63bb9e2d81767f","Confidence":"UpdateType: Windows UEFI CA 2023 (DB), Option ROM CA 2023 (DB), 3P UEFI CA 2023 (DB), KEK 2023, Boot Manager (2023)","SkipReasonKnownIssue":null,"Event1801Count":0,"Event1808Count":5,"Event1795Count":0,"Event1795ErrorCode":null,"Event1796Count":0,"Event1796ErrorCode":null,"Event1800Count":0,"RebootPending":false,"Event1802Count":0,"KnownIssueId":null,"Event1803Count":0,"MissingKEK":false,"OSVersion}10.0.26200","LastBootTime}2026-02-19T04:28:00.5000000-08:00","BaseBoardManufacturer":"Microsoft Corporation","BaseBoardProduct}Surface Laptop 4","SecureBootTaskEnabled":true,"SecureBootTaskStatus":"Ready","WinCSKeyApplied":true,"WinCSKeyStatus}Applied"}

Tingkat Kepercayaan Boot Aman

|

Tingkat Kepercayaan |

Makna |

Tindakan Diperlukan |

|

Kepercayaan Diri Tinggi |

Microsoft telah memvalidasi kelas perangkat ini aman untuk pembaruan |

Aman untuk menyebarkan pembaruan sertifikat |

|

Di bawah Observasi - Lebih banyak data yang diperlukan |

Microsoft masih mengumpulkan data Diagnostik Boot Aman tentang perangkat ini |

Tunggu klasifikasi Microsoft |

|

Tidak Ada Data yang Diamati - Diperlukan Tindakan |

Kelas perangkat tidak dikenal oleh Microsoft |

Enterprise harus menguji dan merencanakan peluncuran |

|

Dijeda Sementara |

Masalah kompatibilitas yang diketahui |

Periksa Pembaruan BIOS OEM; Tunggu hingga Microsoft mengatasinya |

|

Tidak Didukung - Batasan Yang Diketahui |

Batasan platform atau perangkat keras |

Dokumen sebagai pengecualian |

Langkah pertama jika Boot Aman diaktifkan adalah memeriksa apakah ada kejadian tertunda yang baru saja diperbarui atau dalam proses memperbarui sertifikat Boot Aman. Minat tertentu adalah peristiwa terbaru di tahun 1801 dan 1808. Kejadian ini dijelaskan secara mendetail dalam kejadian pembaruan variabel DB Boot Aman dan DBX. Periksa juga bagian Pemantauan dan penyebaran tentang bagaimana acara dapat memperlihatkan status pembaruan yang tertunda.

Langkah berikutnya adalah dengan menginventarisasi perangkat di seluruh organisasi Anda. Kumpulkan detail berikut dengan perintah PowerShell untuk menyusun sampel representatif:

Pengidentifikasi Dasar (2 nilai)

1. HostName - $env: COMPUTERNAME

2. CollectionTime - Get-Date

Registri: Kunci Utama Boot Aman (3 nilai)

3. SecureBootEnabled - cmdlet Confirm-SecureBootUEFI atau HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

4. HighConfidenceOptOut - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

5. AvailableUpdates - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

Registri: Kunci Pelayanan (3 nilai)

6. UEFICA2023Status -HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

7. WindowsUEFICA2023Capable - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

8. UEFICA2023Error - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Registri: Atribut Perangkat (7 nilai)

9. OEMManufacturerName - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

10. OEMModelSystemFamily - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

11. OEMModelNumber - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

12. FirmwareVersion - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

13. FirmwareReleaseDate - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

14. OSArchitecture - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

15. CanAttemptUpdateAfter - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

Log Kejadian: Log Sistem (5 nilai)

16. LatestEventId - Acara Boot Aman terbaru

17. BucketID - Diekstrak dari Kejadian 1801/1808

18. Kepercayaan Diri - Diekstrak dari Kejadian 1801/1808

19. Event1801Count - Jumlah acara

20. Event1808Count - Jumlah acara

Kueri WMI/CIM (4 nilai)

21. OSVersion - Get-CimInstance Win32_OperatingSystem

22. LastBootTime - Get-CimInstance Win32_OperatingSystem

23. BaseBoardManufacturer - Get-CimInstance Win32_BaseBoard

24. BaseBoardProduct - Get-CimInstance Win32_BaseBoard

25. (Get-CIMInstance Win32_ComputerSystem). Produsen

26. (Get-CIMInstance Win32_ComputerSystem). Model

27. (Get-CIMInstance Win32_BIOS). Deskripsi + ", " + (Get-CIMInstance Win32_BIOS). ReleaseDate.ToString("MM/dd/yyyy")

28. (Get-CIMInstance Win32_BaseBoard). Produk

Pertimbangan firmware

Menyebarkan sertifikat Boot Aman baru ke armada perangkat Anda mengharuskan firmware perangkat memainkan peran dalam menyelesaikan pembaruan. Meskipun Microsoft mengharapkan bahwa sebagian besar firmware perangkat akan berfungsi seperti yang diharapkan, pengujian yang cermat diperlukan sebelum menyebarkan sertifikat baru.

Periksa inventarisasi perangkat keras Anda dan susun sampel perangkat yang kecil dan representatif berdasarkan kriteria unik berikut ini seperti:

-

Produsen

-

Nomor Model

-

Versi Firmware

-

OEM versi Baseboard, dll.

Sebelum menyebarkan secara luas ke perangkat di armada Anda, kami menyarankan agar Anda menguji pembaruan sertifikat pada perangkat sampel yang representatif (seperti yang ditentukan oleh faktor-faktor seperti produsen, model, versi firmware) untuk memastikan bahwa pembaruan berhasil diproses. Panduan yang direkomendasikan tentang jumlah perangkat sampel yang akan diuji untuk setiap kategori unik adalah 4 atau lebih.

Ini akan membantu membangun kepercayaan diri dalam proses penyebaran Anda dan membantu menghindari dampak yang tidak terjawab pada armada Anda yang lebih luas.

Dalam beberapa kasus, pembaruan firmware mungkin diperlukan untuk berhasil memperbarui sertifikat Boot Aman. Dalam kasus ini, sebaiknya periksa dengan OEM perangkat Anda untuk melihat apakah firmware yang diperbarui tersedia.

Windows di lingkungan virtual

Untuk Windows yang berjalan dalam lingkungan virtual, ada dua metode untuk menambahkan sertifikat baru ke variabel firmware Boot Aman:

-

Pembuat lingkungan virtual (AWS, Azure, Hyper-V, VMware, dll.) dapat menyediakan pembaruan untuk lingkungan dan menyertakan sertifikat baru dalam firmware virtual. Ini akan berfungsi untuk perangkat virtual baru.

-

Untuk Windows yang menjalankan jangka panjang dalam VM, pembaruan dapat diterapkan melalui Windows seperti perangkat lainnya, jika firmware virtual mendukung pembaruan Boot Aman.

Pemantauan dan penyebaran

Kami menyarankan Agar Anda memulai pemantauan perangkat sebelum penyebaran untuk memastikan bahwa pemantauan berfungsi dengan benar dan Anda memiliki pengertian yang baik untuk keadaan armada terlebih dahulu. Opsi pemantauan dibahas di bawah ini.

Microsoft menyediakan beberapa metode untuk menyebarkan dan memantau pembaruan sertifikat Boot Aman.

Bantuan penyebaran otomatis

Microsoft menyediakan dua bantuan penyebaran. Bantuan ini mungkin berguna dalam membantu penyebaran sertifikat baru untuk armada Anda. Hanya bantuan Peluncuran Fitur Terkontrol yang memerlukan data diagnostik.

-

Opsi untuk pembaruan kumulatif dengan wadah kepercayaan diri: Microsoft dapat secara otomatis menyertakan grup perangkat kepercayaan tinggi dalam pembaruan bulanan berdasarkan data diagnostik yang dibagikan hingga saat ini, untuk menguntungkan sistem dan organisasi yang tidak dapat berbagi data diagnostik. Langkah ini tidak memerlukan data diagnostik untuk diaktifkan.

-

Untuk organisasi dan sistem yang dapat berbagi data diagnostik, ini memberi Microsoft visibilitas dan kepercayaan diri bahwa perangkat dapat berhasil menyebarkan sertifikat. Informasi selengkapnya tentang mengaktifkan data diagnostik tersedia di: Mengonfigurasi data diagnostik Windows di organisasi Anda. Kami membuat "bucket" untuk setiap perangkat unik (seperti yang didefinisikan oleh atribut yang mencakup produsen, versi motherboard, produsen firmware, versi firmware, dan titik data tambahan). Untuk setiap wadah, kami memantau bukti keberhasilan melalui beberapa perangkat. Setelah melihat pembaruan yang cukup berhasil dan tidak ada kegagalan, kami akan mempertimbangkan bucket "kepercayaan diri tinggi" dan menyertakan data tersebut dalam pembaruan kumulatif bulanan. Ketika pembaruan bulanan diterapkan pada perangkat dalam wadah kepercayaan tinggi, Windows akan menerapkan sertifikat secara otomatis ke variabel Boot Aman UEFI dalam firmware.

-

Bucket kepercayaan tinggi mencakup perangkat yang memproses pembaruan dengan benar. Secara alami, tidak semua perangkat akan menyediakan data diagnostik, dan hal ini dapat membatasi kepercayaan Microsoft pada kemampuan perangkat untuk memproses pembaruan dengan benar.

-

Bantuan ini diaktifkan secara default untuk perangkat dengan kepercayaan tinggi dan dapat dinonaktifkan dengan pengaturan khusus perangkat. Informasi selengkapnya akan dibagikan dalam rilis Windows mendatang.

-

-

Peluncuran Fitur Terkontrol (CFR): Pilih perangkat untuk penyebaran yang dikelola Microsoft jika data diagnostik diaktifkan.

-

Peluncuran Fitur Terkontrol (CFR, Controlled Feature Rollout) dapat digunakan dengan perangkat klien di armada organisasi. Hal ini mengharuskan perangkat mengirimkan data diagnostik yang diperlukan ke Microsoft dan telah mengisyaratkan bahwa perangkat tersebut memilih untuk mengizinkan CFR di perangkat. Detail tentang cara ikut serta dijelaskan di bawah ini.

-

Microsoft akan mengelola proses pembaruan untuk sertifikat baru ini di perangkat Windows di mana data diagnostik tersedia dan perangkat berpartisipasi dalam Peluncuran Fitur Terkontrol (CFR). Sementara CFR dapat membantu dalam penyebaran sertifikat baru, organisasi tidak akan dapat mengandalkan CFR untuk memulihkan armada mereka - itu akan memerlukan mengikuti langkah-langkah yang diuraikan dalam dokumen ini dalam bagian tentang metode Penyebaran yang tidak dicakup oleh bantuan otomatis.

-

Keterbatasan: Ada beberapa alasan bahwa CFR mungkin tidak berfungsi di lingkungan Anda. Contohnya:

-

Tidak ada data diagnostik yang tersedia atau data diagnostik tidak dapat digunakan sebagai bagian dari penyebaran CFR.

-

Perangkat tidak berada pada versi klien Windows 11 dan Windows 10 yang didukung dengan pembaruan keamanan yang diperpanjang (ESU).

-

-

Metode penyebaran yang tidak tercakup oleh bantuan otomatis

Pilih metode yang sesuai dengan lingkungan Anda. Hindari metode pencampuran pada perangkat yang sama:

-

Kunci registri: Mengontrol penyebaran dan hasil monitor.Ada beberapa kunci registri yang tersedia untuk mengontrol perilaku penyebaran sertifikat dan untuk memantau hasilnya. Selain itu, ada dua kunci untuk memilih masuk dan keluar dari bantuan penyebaran yang dijelaskan di atas. Untuk informasi selengkapnya tentang kunci registri, lihat Kunci Registri Updates untuk Boot Aman - perangkat Windows dengan pembaruan yang dikelola TI.

-

Kebijakan Grup Objects (GPO): Kelola pengaturan; monitor melalui registri dan log kejadian.Microsoft akan menyediakan dukungan untuk mengelola pembaruan Boot Aman menggunakan Kebijakan Grup dalam pembaruan mendatang. Perhatikan bahwa karena Kebijakan Grup untuk pengaturan, memantau status perangkat harus dilakukan menggunakan metode alternatif termasuk pemantauan kunci registri dan entri log kejadian.

-

WinCS (Windows Configuration System) CLI: Gunakan alat baris perintah untuk klien gabungan domain.Administrator domain dapat menggunakan Sistem Konfigurasi Windows (WinCS) yang disertakan dalam pembaruan WINDOWS OS untuk menyebarkan pembaruan Boot Aman di seluruh klien dan server Windows yang tergabung dalam domain. Ini terdiri dari serangkaian utilitas baris perintah (baik modul eksekusi tradisional dan PowerShell) ke kueri dan terapkan konfigurasi Boot Aman secara lokal ke mesin. Untuk informasi selengkapnya, lihat API Windows Configuration System (WinCS) untuk Boot Aman.

-

Microsoft Intune/Configuration Manager: Menyebarkan skrip PowerShell. Penyedia Layanan Konfigurasi (CSP) akan disediakan dalam pembaruan mendatang untuk memungkinkan penyebaran menggunakan Intune.

Memantau Log Kejadian

Dua acara baru sedang disediakan untuk membantu menyebarkan pembaruan sertifikat Boot Aman. Kejadian ini dijelaskan secara mendetail dalam kejadian pembaruan variabel DB Boot Aman dan DBX:

-

ID Kejadian: 1801 Kejadian ini adalah kejadian kesalahan yang menunjukkan bahwa sertifikat yang diperbarui belum diterapkan ke perangkat. Acara ini memberikan beberapa detail khusus untuk perangkat, termasuk atribut perangkat, yang akan membantu dalam mengkorelasi perangkat mana yang masih perlu diperbarui.

-

ID Kejadian: 1808 Kejadian ini adalah kejadian informasi yang menunjukkan bahwa perangkat memiliki sertifikat Boot Aman yang diperlukan yang diterapkan ke firmware perangkat.

Strategi penyebaran

Untuk meminimalkan risiko, sebarkan pembaruan Boot Aman secara bertahap, bukan sekaligus. Mulai dengan subkumpulan kecil perangkat, validasi hasil, lalu perluas ke grup tambahan. Kami menyarankan agar Anda memulai dengan subset perangkat dan, saat Anda mendapatkan kepercayaan pada penyebaran tersebut, tambahkan subset perangkat tambahan. Beberapa faktor dapat digunakan untuk menentukan apa yang masuk ke dalam subset, termasuk hasil pengujian pada perangkat sampel dan struktur organisasi, dll.

Keputusan tentang perangkat mana yang Anda sebarkan terserah Anda. Beberapa kemungkinan strategi tercantum di sini.

-

Armada perangkat besar: mulai dengan mengandalkan bantuan yang dijelaskan di atas untuk perangkat paling umum yang Anda kelola. Secara paralel, fokus pada perangkat yang kurang umum yang dikelola oleh organisasi Anda. Uji perangkat sampel kecil dan, jika pengujian berhasil, sebarkan ke perangkat lain dengan tipe yang sama. Jika pengujian menghasilkan masalah, selidiki penyebab masalah dan tentukan langkah-langkah perbaikan. Anda mungkin juga ingin mempertimbangkan kelas perangkat yang memiliki nilai lebih tinggi dalam armada Anda dan mulai menguji dan menyebarkan untuk memastikan bahwa perangkat tersebut telah memperbarui perlindungan sejak dini.

-

Armada kecil, beragam: Jika armada yang Anda kelola berisi berbagai macam mesin di mana pengujian perangkat individual akan dilarang, pertimbangkan untuk sangat mengandalkan dua bantuan yang dijelaskan di atas, terutama untuk perangkat yang kemungkinan merupakan perangkat umum di pasar. Awalnya fokus pada perangkat yang penting untuk operasi sehari-hari, uji lalu sebarkan. Lanjutkan memindahkan daftar perangkat berprioritas tinggi, menguji dan menyebarkan sambil memantau armada untuk mengonfirmasi bahwa bantuan membantu dengan sisa perangkat.

Catatan

-

Perhatikan perangkat lama, terutama perangkat yang tidak lagi didukung oleh produsen. Meskipun firmware harus melakukan operasi pembaruan dengan benar, beberapa mungkin tidak. Dalam kasus di mana firmware tidak berfungsi dengan benar dan perangkat tidak lagi mendukung, pertimbangkan untuk mengganti perangkat untuk memastikan perlindungan Boot Aman di seluruh armada Anda.

-

Perangkat baru yang diproduksi dalam 1-2 tahun terakhir mungkin sudah memiliki sertifikat yang diperbarui tetapi mungkin tidak memiliki manajer boot bertanda tangan Windows UEFI CA 2023 yang diterapkan pada sistem. Menerapkan manajer boot ini adalah langkah terakhir penting dalam penyebaran untuk setiap perangkat.

-

Setelah perangkat dipilih untuk pembaruan, mungkin perlu beberapa waktu sebelum pembaruan selesai. Perkirakan 48 jam dan satu atau beberapa mulai ulang agar sertifikat dapat diterapkan.

Tanya Jawab Umum (FAQ)

Untuk tanya jawab umum, lihat artikel Tanya Jawab Umum Boot Aman .

Memecahkan masalah

Di bagian ini

Masalah dan rekomendasi umum

Panduan ini menjelaskan secara mendetail tentang cara kerja proses pembaruan sertifikat Boot Aman dan menyajikan beberapa langkah untuk memecahkan masalah jika masalah ditemui selama penyebaran ke perangkat. Updates ke bagian ini akan ditambahkan sesuai kebutuhan.

Gejala

Perangkat memperbarui sertifikat ke Secure Boot DB tetapi tidak mengalami kemajuan setelah penyebaran sertifikat Key Exchange Key (KEK) baru ke KEK Boot Aman.

Catatan: Saat ini ketika masalah ini terjadi, ID Kejadian: 1796 akan dicatat (lihat Kejadian pembaruan variabel DB dan DBX Boot Aman). Acara baru akan disediakan dalam rilis selanjutnya untuk menunjukkan masalah tertentu ini.

Kunci registri AvailableUpdates di perangkat diatur ke 0x4104 dan tidak menghapus 0x0004 bit, bahkan setelah beberapa kali boot ulang dan waktu yang cukup lama telah berlalu.

Masalahnya mungkin tidak ada KEK yang ditandatangani oleh PK OEM untuk perangkat tersebut. OEM mengontrol PK untuk perangkat dan bertanggung jawab untuk menandatangani sertifikat Microsoft KEK baru dan mengembalikannya ke Microsoft sehingga dapat disertakan dalam pembaruan kumulatif bulanan.

Langkah Berikutnya

Jika Anda mengalami kesalahan ini, tanyakan OEM Anda untuk mengonfirmasi bahwa mereka telah mengikuti langkah-langkah yang diuraikan dalam Pembuatan Kunci Boot Aman Windows dan Panduan Manajemen.

Gangguan

Saat menerapkan pembaruan sertifikat, sertifikat diserahkan ke firmware untuk diterapkan ke variabel Secure Boot DB atau KEK. Dalam beberapa kasus, firmware akan mengembalikan kesalahan.

Ketika masalah ini terjadi, Boot Aman akan mencatat ID Kejadian: 1795. Untuk informasi tentang acara ini, lihat Kejadian pembaruan variabel DB dan DBX Boot Aman.

Langkah Berikutnya

Sebaiknya periksa dengan OEM untuk mengetahui apakah ada pembaruan firmware yang tersedia untuk perangkat guna mengatasi masalah ini.

Gangguan

Pada beberapa mesin virtual Hyper-V, pembaruan sertifikat Boot Aman mungkin gagal saat memperbarui Key Exchange Key (KEK). Dalam kasus ini, pembaruan tidak selesai dan kesalahan seperti "Firmware sistem mengembalikan kesalahan: Media dilindungi terhadap penulisan" mungkin dicatat (ID Kejadian 1795).

Langkah Berikutnya

Microsoft berencana untuk merilis solusi melalui pembaruan Windows pada Maret 2026, dan dalam rilis Azure 2603 pada maret 2026.

Dukungan penyebaran sertifikat Boot Aman

Untuk mendukung pembaruan sertifikat Boot Aman, Windows mempertahankan tugas terjadwal yang berjalan sekali setiap 12 jam. Tugas mencari bit dalam kunci registri AvailableUpdates yang perlu diproses. Bit minat yang digunakan dalam menyebarkan sertifikat berada dalam tabel berikut ini. Kolom Pesanan menunjukkan urutan bit yang diproses.

|

Pesanan |

Pengaturan bit |

Penggunaan |

|---|---|---|

|

1 |

0x0040 |

Bit ini memberi tahu tugas terjadwal untuk menambahkan sertifikat Windows UEFI CA 2023 ke Secure Boot DB. Hal ini memungkinkan Windows mempercayai pengelola boot yang ditandatangani oleh sertifikat ini. |

|

2 |

0x0800 |

Bit ini memberi tahu tugas terjadwal untuk menerapkan Microsoft Option ROM UEFI CA 2023 ke DB. Jika 0x4000 diatur juga, maka tugas terjadwal akan memeriksa DB dan hanya akan menerapkan Microsoft UEFI CA 2023 jika menemukan Microsoft Corporation UEFI CA 2011 yang sudah ada dalam DB. |

|

3 |

0x1000 |

Bit ini memberi tahu tugas terjadwal untuk menerapkan Microsoft UEFI CA 2023 ke DB. Jika 0x4000 juga diatur, maka tugas terjadwal akan memeriksa DB dan hanya akan menerapkan Microsoft Option ROM UEFI CA 2023 jika menemukan Microsoft Corporation UEFI CA 2011 sudah ada dalam DB. |

|

2 & 3 |

0x4000 |

Bit ini mengubah perilaku bit 0x0800 dan 0x1000 untuk hanya menerapkan Microsoft UEFI CA 2023 dan Microsoft Option ROM UEFI CA 2023 jika DB sudah memiliki Microsoft Corporation UEFI CA 2011. Untuk memastikan bahwa profil keamanan perangkat tetap sama, bit ini hanya menerapkan sertifikat baru ini hanya jika perangkat mempercayai sertifikat Microsoft Corporation UEFI CA 2011. Tidak semua perangkat Windows mempercayai sertifikat ini. |

|

4 |

0x0004 |

Bit ini memberi tahu tugas terjadwal untuk mencari Kunci Exchange Kunci yang ditandatangani oleh Platform Key (PK) perangkat. PK dikelola oleh OEM. OEM menandatangani Microsoft KEK dengan PK mereka dan mengirimkannya ke Microsoft yang disertakan dalam pembaruan kumulatif. |

|

5 |

0x0100 |

Bit ini memberi tahu tugas terjadwal untuk menerapkan manajer boot, yang ditandatangani oleh Windows UEFI CA 2023, ke partisi boot. Tindakan ini akan menggantikan boot manager yang ditandatangani Microsoft Windows Production PCA 2011. |

Setiap bit diproses oleh acara terjadwal dalam urutan yang diberikan dalam tabel di atas.

Kemajuan melalui bit akan terlihat seperti ini:

-

Mulai: 0x5944

-

0x0040 → 0x5904 (Berhasil menerapkan Windows UEFI CA 2023)

-

0x0800 → 0x5104 (Applied the Microsoft Option ROM UEFI CA 2023 if needed)

-

0x1000 → 0x4104 (Terapkan Microsoft UEFI CA 2023 jika diperlukan)

-

0x0004 → 0x4100 (Diterapkan Microsoft Corporation KEK 2K CA 2023)

-

0x0100 → 0x4000 (Applied the Windows UEFI CA 2023 signed boot manager)

Catatan

-

Setelah operasi yang terkait dengan sedikit berhasil diselesaikan, bit tersebut dikosongkan dari kunci AvailableUpdates .

-

Jika salah satu operasi ini gagal, sebuah kejadian dicatat, dan operasi diulang kali berikutnya tugas terjadwal berjalan.

-

Jika bit 0x4000 diatur, bit tidak akan dikosongkan. Setelah semua bit lainnya diproses, kunci registri AvailableUpdates akan diatur ke 0x4000.

Sumber daya tambahan

Tips: Bookmark sumber daya tambahan ini.

Sumber daya Dukungan Pelanggan Microsoft

Untuk menghubungi Dukungan Microsoft, lihat:

-

Dukungan Microsoft lalu klik Windows.

-

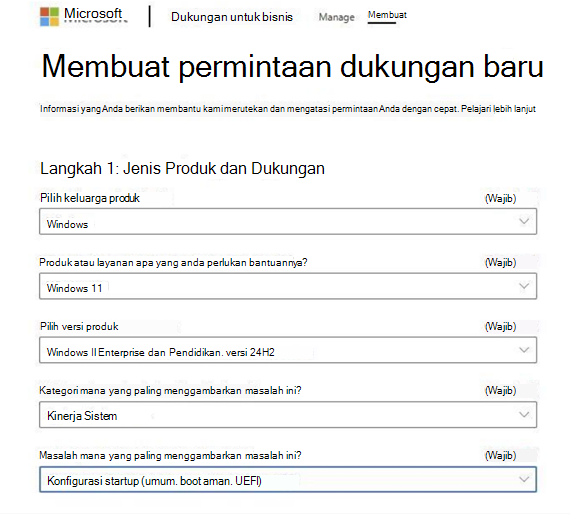

Dukungan untuk bisnis lalu klik Buat untuk membuat permintaan dukungan baru.Setelah Anda membuat permintaan dukungan baru, ini akan terlihat seperti berikut ini: