Ringkasan

Ada kerentanan keamanan di chipset terpercaya platform Module (TPM) tertentu. Kerentanan melemahkan kekuatan kunci. Untuk mempelajari selengkapnya tentang kerentanan, buka ADV170012.

Informasi Selengkapnya

Ikhtisar

Bagian berikut ini akan membantu Anda mengidentifikasi dan memperbaiki masalah di domain direktori aktif (AD) dan pengontrol domain yang dipengaruhi oleh kerentanan yang dijelaskan di ADV170012 penasihat keamanan Microsoft.

Proses mitigasi ini berfokus pada direktori aktif umum kunci skenario berikut ini:

-

Kunci kredensial komputer bergabung dengan domain

Untuk informasi tentang mencabut dan Penerbitan Sertifikat KDC baru, lihat mitigasi rencana untuk skenario berbasis layanan sertifikat direktori aktif.

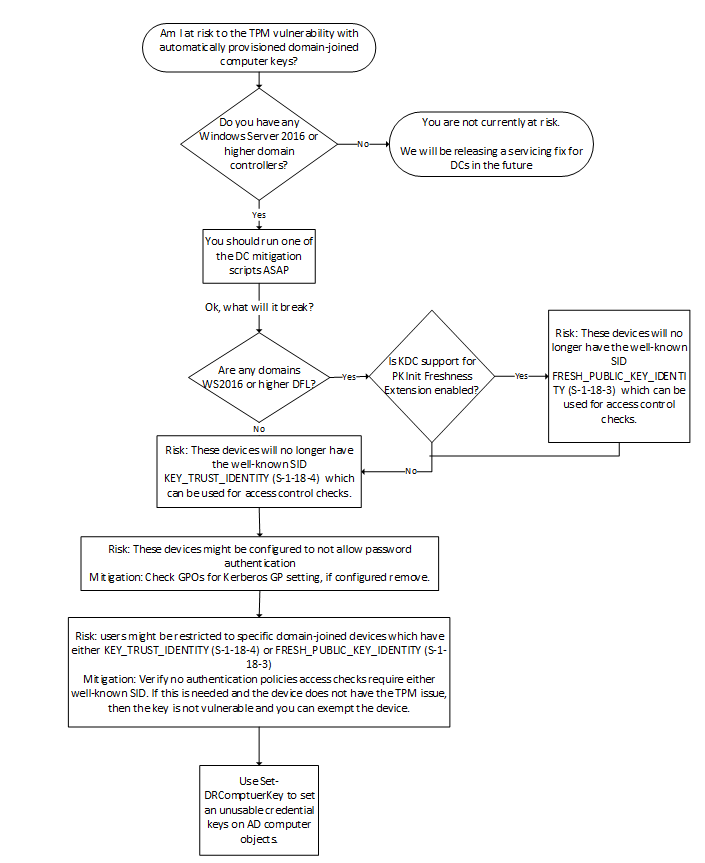

Menentukan komputer bergabung dengan domain kredensial kunci risiko alur kerja

Apakah Anda memiliki Windows Server 2016 (atau yang lebih baru) pengontrol domain?

Kunci kredensial diperkenalkan untuk pengontrol domain Windows Server 2016. Pengontrol domain menambahkan KEY_TRUST_IDENTITY SID terkenal (S-1-18-4) ketika kunci kredensial yang digunakan untuk mengotentikasi. Pengontrol domain sebelumnya tidak mendukung kredensial kunci, sehingga AD tidak mendukung kredensial objek kunci, dan pengontrol domain turun tingkat tidak dapat mengotentikasi prinsipal menggunakan kunci kredensial.

Sebelumnya, atribut Altsecurityidentitas (sering disebut sebagai altsecid) dapat digunakan untuk memberikan perilaku yang sama. Penyediaan Altssecid tidak didukung Native oleh Windows. Oleh karena itu, Anda akan memerlukan solusi pihak ketiga yang menyediakan perilaku ini. Jika kunci yang ditetapkan rentan, altSsecID sesuai harus diperbarui di AD.

Apakah ada domain Windows Server 2016 (atau yang lebih baru) DFL?

Pengontrol domain Windows Server 2016 mendukung kriptografi kunci publik untuk otentikasi awal di Kerberos (PKINIT) kesegaran ekstensi [RFC 8070], meskipun tidak secara default. Ketikadukungan untuk PKInit kesegaran ekstensi diaktifkan pada kontroler domain di Windows Server 2016 DFL atau domain yang lebih baru, PENGONTROL domain menambahkan FRESH_PUBLIC_KEY_IDENTITY SID terkenal (S-1-18-3) ketika ekstensi berhasil Digunakan. Untuk informasi selengkapnya, lihat klien Kerberos dan dukungan KDC untuk RFC 8070 PKInit kesegaran ekstensi.

Patching komputer

Layanan Windows 10 komputer yang memiliki pembaruan keamanan 2017 Oktober akan menghapus kunci kredensial TPM yang sudah ada. Windows hanya akan menetapkan kredensial yang dilindungi kunci untuk memastikan Pass-The-tiket perlindungan untuk kunci perangkat yang bergabung dengan domain. Karena banyak pelanggan menambahkan kredensial jaga setelah komputer mereka bergabung dengan domain, perubahan ini memastikan bahwa perangkat yang memiliki kredensial jaga diaktifkan dapat memastikan bahwa setiap TGTs yang diterbitkan menggunakan kredensial kunci dilindungi oleh kredensial jaga.