Data di pubblicazione originale: 13 agosto 2024

ID KB: 5042562

Il supporto per Windows 10 terminerà a ottobre 2025

Dopo il 14 ottobre 2025, Microsoft non fornirà più aggiornamenti software gratuiti da Windows Update, assistenza tecnica o correzioni per la sicurezza per Windows 10. Il PC continuerà a funzionare, ma ti consigliamo di passare a Windows 11.

Nota importante sul criterio SkuSiPolicy.p7b

Per istruzioni sull'applicazione dei criteri aggiornati, vedere la sezione Distribuzione di criteri di revoca firmati da Microsoft (SkuSiPolicy.p7b).

Contenuto dell'articolo

Riassunto

Microsoft è stata informata di una vulnerabilità di Windows che consente a un utente malintenzionato con privilegi di amministratore di sostituire i file di sistema di Windows aggiornati con versioni precedenti, aprendo la porta a un utente malintenzionato per reintrodurre le vulnerabilità alla sicurezza basata sulla virtualizzazione (VBS). Il rollback di questi file binari potrebbe consentire a un utente malintenzionato di aggirare le funzionalità di sicurezza di VBS ed esfiltrare i dati protetti da VBS. Questo problema è descritto in CVE-2024-21302 | Vulnerabilità dell'elevazione dei privilegi in modalità kernel sicuro di Windows.

Per risolvere questo problema, verranno revocati i file di sistema VBS vulnerabili non aggiornati. A causa del numero elevato di file correlati a VBS che devono essere bloccati, viene usato un approccio alternativo per bloccare le versioni dei file non aggiornate.

Ambito dell'impatto

Tutti i dispositivi Windows che supportano VBS sono interessati da questo problema. Sono inclusi i dispositivi fisici locali e le macchine virtuali (VM). VBS è supportato nelle versioni Windows 10 e successive di Windows e nelle versioni Windows Server 2016 e successive Windows Server.

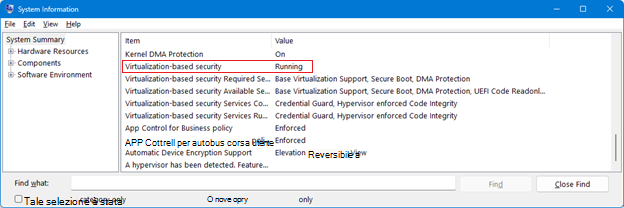

Lo stato di VBS può essere controllato tramite lo strumento Microsoft System Information (Msinfo32.exe).The VBS state can be checked through the Microsoft System Information tool (Msinfo32.exe). Questo strumento raccoglie informazioni sul tuo dispositivo. Dopo aver iniziato Msinfo32.exe, scorri verso il basso fino alla riga Sicurezza basata sulla virtualizzazione . Se il valore di questa riga è In esecuzione, VBS è abilitato ed in esecuzione.

Lo stato di VBS può anche essere controllato con Windows PowerShell usando la classe WMI Win32_DeviceGuard. Per eseguire una query sullo stato di VBS da PowerShell, aprire una sessione di Windows PowerShell con privilegi elevati e quindi eseguire il comando seguente:

Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard

Dopo aver eseguito il comando di PowerShell precedente, lo stato di VBS deve essere uno dei seguenti.

|

Nome campo |

Stato |

|

VirtualizationBasedSecurityStatus |

|

Misure di prevenzione disponibili

Per tutte le versioni supportate di Windows 10, versione 1507 e successive di Windows e Windows Server 2016 e versioni successive Windows Server, gli amministratori possono distribuire criteri di revoca firmati da Microsoft (SkuSiPolicy.p7b). In questo modo verranno bloccate le versioni vulnerabili dei file di sistema VBS che non vengono aggiornati dal caricamento dal sistema operativo.

Quando il SkuSiPolicy.p7b viene applicato a un dispositivo Windows, il criterio verrà bloccato anche al dispositivo aggiungendo una variabile al firmware UEFI. Durante l'avvio, i criteri vengono caricati e Windows blocca il caricamento dei file binari che violano i criteri. Se viene applicato il blocco UEFI e i criteri vengono rimossi o sostituiti con una versione precedente, Gestione avvio windows non si avvia e il dispositivo non si avvia. Questo errore di avvio non mostrerà un errore e il sistema procederà con la successiva opzione di avvio disponibile che potrebbe causare un ciclo di avvio.

È stato aggiunto un altro criterio CI firmato da Microsoft che è abilitato per impostazione predefinita e non richiede ulteriori passaggi di distribuzione che non sono associati a UEFI. Questo criterio CI firmato verrà caricato durante l'avvio e l'applicazione di questo criterio impedirà il rollback dei file di sistema VBS durante la sessione di avvio. A differenza di SkuSiPolicy.p7b, un dispositivo può continuare ad avviarsi se l'aggiornamento non è installato. Questo criterio è incluso in tutte le versioni supportate di Windows 10, versione 1507 e successive. SkuSkiPolicy.p7b può comunque essere applicato dagli amministratori per fornire una protezione aggiuntiva per il rollback tra le sessioni di avvio.

I log di avvio misurati di Windows usati per attestare l'integrità dell'avvio del PC includono informazioni sulla versione dei criteri caricata durante il processo di avvio. Questi log vengono gestiti in modo sicuro dal TPM durante l'avvio e i servizi di attestazione Microsoft analizzano questi log per verificare che vengano caricate le versioni corrette dei criteri. I servizi di attestazione applicano regole che garantiscono il caricamento di una versione di criteri specifica o successiva; in caso contrario, il sistema non sarà attestato come sano.

Per il funzionamento della prevenzione dei criteri, i criteri devono essere aggiornati tramite l'aggiornamento della manutenzione di Windows perché i componenti di Windows e i criteri devono provenire dalla stessa versione. Se la prevenzione dei criteri viene copiata nel dispositivo, il dispositivo potrebbe non avviarsi se è applicata la versione errata della prevenzione o se la prevenzione potrebbe non funzionare come previsto. Inoltre, le misure di prevenzione descritte in KB5025885 devono essere applicate al dispositivo.

In Windows 11, versione 24H2, Windows Server 2022 e Windows Server 23H2, La radice dinamica dell'attendibilità per le misure (DRTM) aggiunge un'ulteriore prevenzione per la vulnerabilità di rollback. Questa prevenzione è abilitata per impostazione predefinita. In questi sistemi, le chiavi di crittografia protetta da VBS sono associate al criterio CI VBS della sessione di avvio abilitato per impostazione predefinita e non saranno visibili se viene applicata la versione corrispondente dei criteri CI. Per abilitare i rollback avviati dall'utente, è stato aggiunto un periodo di tolleranza per abilitare il rollback sicuro di 1 versione del pacchetto di aggiornamento di Windows senza perdere la possibilità di annullare l'accesso alla chiave master di VSM. Tuttavia, il rollback avviato dall'utente è possibile solo se il SkuSiPolicy.p7b non è applicato. Il criterio CI VBS applica che non è stato eseguito il rollback di tutti i file binari di avvio alle versioni revocate. Ciò significa che se un utente malintenzionato con privilegi di amministratore esegue il rollback dei binari di avvio vulnerabili, il sistema non si avvia. Se i criteri CI e i file binari vengono entrambi riportati in una versione precedente, i dati protetti da VSM non verranno sbloccati.

Informazioni sui rischi di mitigazione

È necessario essere a conoscenza dei potenziali rischi prima di applicare i criteri di revoca firmati da Microsoft. Esamina questi rischi e apporta gli eventuali aggiornamenti necessari al supporto di ripristino prima di applicare la prevenzione.

Nota Questi rischi sono applicabili solo ai criteri SkuSiPolicy.p7b e non alle protezioni abilitate predefinite.

-

Aggiornamenti per il blocco e la disinstallazione della UEFI. Dopo aver applicato il blocco UEFI con i criteri di revoca firmati da Microsoft in un dispositivo, non è possibile ripristinare il dispositivo (disinstallando gli aggiornamenti di Windows, usando un punto di ripristino o con altri mezzi) se continui ad applicare l'avvio protetto. La riformattazione del disco non rimuove il blocco UEFI della prevenzione se è già stata applicata. Ciò significa che se provi a ripristinare il sistema operativo Windows a uno stato precedente a cui non è applicata la prevenzione, il dispositivo non si avvia, non viene visualizzato alcun messaggio di errore e l'interfaccia UEFI passa alla successiva opzione di avvio disponibile. Questo potrebbe causare un ciclo di avvio. È necessario disabilitare Avvio protetto per rimuovere il blocco UEFI. Si prega di essere consapevoli di tutte le possibili implicazioni e testare attentamente prima di applicare le revoche descritte in questo articolo al dispositivo.

-

Supporto di avvio esterno. Dopo che le misure di prevenzione del blocco UEFI sono state applicate a un dispositivo, il supporto di avvio esterno deve essere aggiornato con l'ultimo aggiornamento di Windows installato nel dispositivo. Se il supporto di avvio esterno non viene aggiornato alla stessa versione di Windows Update, è possibile che il dispositivo non venga avviato da tale supporto. Vedi le istruzioni nella sezione Aggiornamento dei supporti di avvio esterno prima di applicare le misure di prevenzione.

-

Ambiente ripristino Windows. Ambiente ripristino Windows (WinRE) nel dispositivo deve essere aggiornato con l'aggiornamento dinamico del sistema operativo Windows più recente rilasciato l'8 luglio 2025, nel dispositivo prima che il SkuSipolicy.p7b venga applicato al dispositivo. L'omessa esecuzione di questo passaggio potrebbe impedire a WinRE di eseguire la funzionalità Reimposta PC. Per altre informazioni, vedi Aggiungere un pacchetto di aggiornamento a Windows RE.

-

Avvio PXE (Pre-boot Execution Environment). Se la prevenzione viene distribuita in un dispositivo e tenti di utilizzare l'avvio PXE, il dispositivo non verrà avviato a meno che l'aggiornamento più recente di Windows non venga applicato anche all'immagine di avvio del server PXE. Non è consigliabile distribuire le misure di prevenzione nelle origini di avvio della rete a meno che il server di avvio PXE non sia stato aggiornato all'ultimo aggiornamento di Windows rilasciato a partire da gennaio 2025, incluso il gestore di avvio PXE.

Linee guida per la distribuzione delle misure di prevenzione

Per risolvere i problemi descritti in questo articolo, è possibile distribuire un criterio di revoca firmato da Microsoft (SkuSiPolicy.p7b). Questa prevenzione è supportata solo in Windows 10, versione 1507 e versioni successive di Windows e Windows Server 2016.

Nota Se usi BitLocker, assicurati che sia stato eseguito il backup della chiave di ripristino di BitLocker. È possibile eseguire il comando seguente da un prompt dei comandi dell'amministratore e prendere nota della password numerica di 48 cifre:

manage-bde -protectors -get %systemdrive%

Distribuzione di un criterio di revoca firmato da Microsoft (SkuSiPolicy.p7b)

I criteri di revoca firmati da Microsoft sono inclusi nell'ultimo aggiornamento di Windows. Questo criterio deve essere applicato solo ai dispositivi installando l'ultimo aggiornamento di Windows disponibile e quindi attenersi alla seguente procedura:

Nota Se mancano aggiornamenti, il dispositivo potrebbe non avviarsi con la mitigazione applicata o la prevenzione potrebbe non funzionare come previsto. Assicurati di aggiornare i supporti di Windows avviabili con l'ultimo aggiornamento di Windows disponibile prima di distribuire i criteri. Per informazioni dettagliate su come aggiornare il supporto di avvio, vedi la sezione Aggiornamento del supporto di avvio esterno .

-

Assicurati che l'ultimo aggiornamento di Windows rilasciato a partire da gennaio 2025 sia installato.

-

Per Windows 11 versione 22H2 e 23H2, installare l'aggiornamento del 22 luglio 2025 (KB5062663) o successivo prima di eseguire questa procedura.

-

Per Windows 10, versione 21H2, installare l'aggiornamento di Windows rilasciato ad agosto 2025 o un aggiornamento successivo prima di seguire questa procedura.

-

-

Esegui i comandi seguenti in un prompt con privilegi elevati Windows PowerShell:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIDestinationFolder = "$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } Copy-Item -Path $PolicyBinary -Destination $EFIDestinationFolder -Force mountvol $MountPoint /D

-

Riavvia il dispositivo.

-

Verificare che il criterio sia caricato nel Visualizzatore eventi usando le informazioni nella sezione Registri eventi di Windows.

Note

-

Non rimuovere il file di revoca (criteri) SkuSiPolicy.p7b dopo la distribuzione. Il dispositivo potrebbe non essere più in grado di avviarsi se il file viene rimosso.

-

Se il dispositivo non si avvia, vedi la sezione Procedura di ripristino.

Aggiornamento del supporto di avvio esterno

Per usare un supporto di avvio esterno con un dispositivo a cui sono applicati criteri di revoca firmati da Microsoft, il supporto di avvio esterno deve essere aggiornato con l'aggiornamento più recente di Windows, incluso Gestione avvio avvio. Se il supporto non include l'aggiornamento più recente di Windows, il supporto non verrà avviato.

Importante È consigliabile creare un'unità di ripristino prima di procedere. Questo supporto può essere usato per reinstallare un dispositivo nel caso in cui si sia verificato un problema importante.

Utilizza la procedura seguente per aggiornare il supporto di avvio esterno:

-

Passa a un dispositivo in cui sono stati installati gli ultimi aggiornamenti di Windows.

-

Monta il supporto di avvio esterno come lettera di unità. Ad esempio, montare una chiavetta usb come D:.

-

Fai clic su Start, digita Crea un'unità di ripristino nella casella di ricerca e quindi fai clic su Crea pannello di controllo dell'unità di ripristino. Segui le istruzioni per creare un'unità di ripristino utilizzando la chiavetta usb montata.

-

Rimuovi in modo sicuro la chiavetta usb montata.

Se gestisci i supporti installabili nel tuo ambiente usando il supporto di installazione di Windows Update con le indicazioni sull'aggiornamento dinamico , segui questi passaggi:

-

Passa a un dispositivo in cui sono stati installati gli ultimi aggiornamenti di Windows.

-

Segui i passaggi descritti in Aggiornare il supporto di installazione di Windows con Aggiornamento dinamico per creare supporti in cui sono installati gli aggiornamenti di Windows più recenti.

Registri eventi di Windows

Windows registra gli eventi quando vengono caricati criteri di integrità del codice, tra cui SkuSiPolicy.p7b, e quando un file viene bloccato dal caricamento a causa dell'applicazione dei criteri. Puoi usare questi eventi per verificare che la prevenzione sia stata applicata.

I log di integrità del codice sono disponibili nei registri di Windows Visualizzatore eventi applicazioni e servizi > log di Microsoft > Windows > CodeIntegrity > log di applicazioni e servizioperativi > > services > i log di Microsoft > Windows > AppLocker > MSI e Script.

Per altre informazioni sugli eventi di integrità del codice, vedi la Guida operativa di Controllo di applicazioni di Windows Defender.

Eventi di attivazione dei criteri

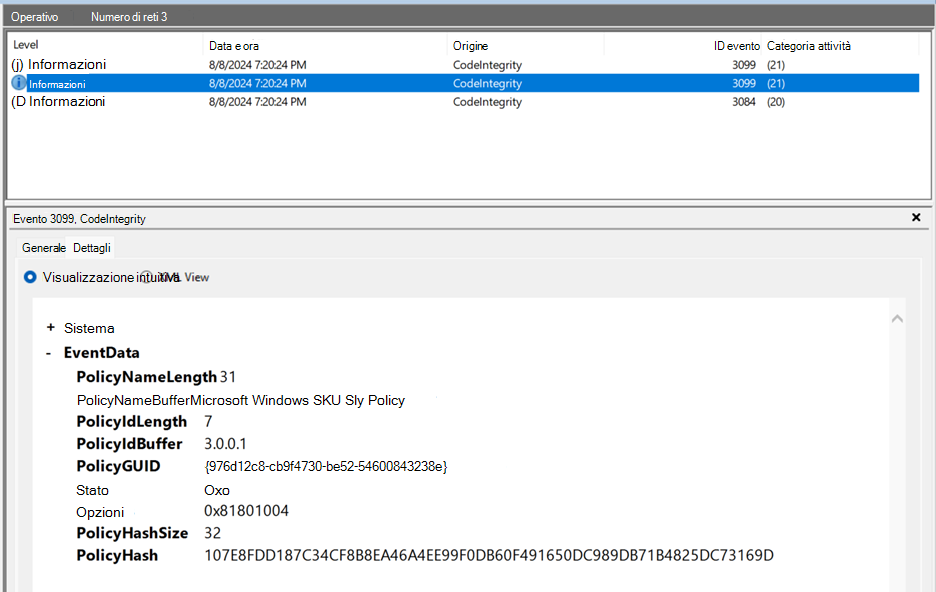

Gli eventi di attivazione dei criteri sono disponibili nei Visualizzatore eventi Windows nei registri di applicazioni e servizi > Microsoft > Windows > CodeIntegrity > Operativi.

-

PolicyNameBuffer - Criteri SI SKU di Microsoft Windows

-

PolicyGUID - {976d12c8-cb9f-4730-be52-54600843238e}

-

PolicyHash - 107E8FDD187C34CF8B8EA46A4EE99F0DB60F491650DC989DB71B4825DC73169D

Se sono stati applicati i criteri di controllo o la prevenzione al dispositivo e l'evento CodeIntegrity 3099 per il criterio applicato non è presente, il criterio non viene applicato. Consulta le istruzioni di distribuzione per verificare che i criteri sono stati installati correttamente.

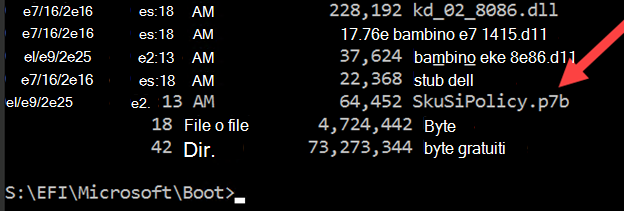

Nota L'evento 3099 code integrity non è supportato nelle versioni di Windows 10 Enterprise 2016, Windows Server 2016 e Windows 10 Enterprise 2015 LTSB. Per verificare che il criterio sia stato applicato (criterio di controllo o di revoca), è necessario montare la partizione di sistema EFI usando il comando mountvol.exe e verificare che il criterio sia stato applicato alla partizione EFI. Assicurati di smontare la partizione di sistema EFI dopo la verifica.

SkuSiPolicy.p7b - Criteri di revoca

Controllare e bloccare gli eventi

Gli eventi di controllo e blocco dell'integrità del codice sono disponibili nei Visualizzatore eventi di Windows nei log di applicazioni e servizi > i log di Microsoft > CodeIntegrity > Windows > i log di Applicazioni e servizi > operativi > Microsoft > Windows > AppLocker > MSI e Script.

Il percorso di registrazione precedente include eventi relativi al controllo di eseguibili, DLL e driver. Quest'ultima posizione di registrazione include eventi relativi al controllo di programmi di installazione, script e oggetti COM MSI.

L'evento CodeIntegrity 3077 nel log "CodeIntegrity - Operational" indica che il caricamento di un file eseguibile, .dll o di un driver è stato bloccato. Questo evento include informazioni sul file bloccato e sui criteri applicati. Per i file bloccati dalla prevenzione, le informazioni sui criteri in CodeIntegrity Evento 3077 corrisponderanno alle informazioni sui criteri di SkuSiPolicy.p7b dall'evento CodeIntegrity 3099. CodeIntegrity Evento 3077 non sarà presente se non sono presenti file eseguibili, .dll o driver in violazione dei criteri di integrità del codice nel dispositivo.

Per altri eventi di controllo e blocco dell'integrità del codice, vedere Informazioni sugli eventi di Controllo applicazione.

Procedura di rimozione e ripristino dei criteri

Se si verificano problemi dopo aver applicato la prevenzione, puoi usare i passaggi seguenti per rimuovere la prevenzione:

-

Sospendi BitLocker se è abilitato. Esegui il comando seguente da una finestra del prompt dei comandi con privilegi elevati:

Manager-bde -protectors -disable c: -rebootcount 3

-

Disattiva Avvio protetto dal menu BIOS UEFI.La procedura per disattivare Avvio protetto varia a seconda del produttore e del modello di dispositivo. Per informazioni sull'individuazione della posizione in cui disattivare Avvio protetto, consulta la documentazione del produttore del dispositivo. Ulteriori dettagli sono disponibili in Disabilitazione dell'avvio protetto.

-

Rimuovere il criterio SkuSiPolicy.p7b.

-

Avvia Windows normalmente e quindi accedi.Il criterio SkuSiPolicy.p7b deve essere rimosso dal percorso seguente:

-

<Partizione di sistema EFI>\Microsoft\Boot\SkuSiPolicy.p7b

-

-

Eseguire i comandi seguenti da una sessione di Windows PowerShell con privilegi elevati per pulire i criteri da tali posizioni:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIPolicyPath = "$MountPoint\EFI\Microsoft\Boot\SkuSiPolicy.p7b" $EFIDestinationFolder="$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } if (Test-Path $EFIPolicyPath ) {Remove-Item -Path $EFIPolicyPath -Force } mountvol $MountPoint /D

-

-

Attiva Avvio protetto dal BIOS.Consulta la documentazione del produttore del dispositivo per l'individuazione della posizione in cui attivare l'avvio protetto.Se hai disattivato Avvio protetto al passaggio 1 e l'unità è protetta da BitLocker, sospendi la protezione BitLocker e quindi attiva Avvio protetto dal menu DEL BIOS UEFI .

-

Attiva BitLocker. Esegui il comando seguente da una finestra del prompt dei comandi con privilegi elevati:

Manager-bde -protectors -enable c:

-

Riavvia il dispositivo.

|

Modifica data |

Descrizione |

|

17 dicembre 2025 |

|

|

22 luglio 2025 |

|

|

10 luglio 2025 |

|

|

8 aprile 2025 |

|

|

24 febbraio 2025 |

|

|

11 febbraio 2025 |

|

|

14 gennaio 2025 |

|

|

12 novembre 2024 |

|