Riepilogo

Microsoft è a conoscenza di PetitPotam, che può essere usato potenzialmente per attaccare Windows controller di dominio o altri Windows server. PetitPotam è un classico attacco NTLM Relay e questi attacchi sono stati documentati in precedenza da Microsoft insieme a numerose opzioni di mitigazione per proteggere i clienti. Ad esempio: Microsoft Security Advisory 974926.

Per evitare attacchi di inoltro NTLM alle reti con NTLM abilitato, gli amministratori di dominio devono assicurarsi che i servizi che consentono l'autenticazione NTLM usino protezioni come la protezione estesa per l'autenticazione (EPA) o le funzionalità di firma, ad esempio la firma SMB. PetitPotam sfrutta i server in cui Servizi certificati Active Directory non è configurato con protezioni per gli attacchi di inoltro NTLM. Le soluzioni attenuate di seguito illustrano ai clienti come proteggere i server di Servizi certificati Active Directory da tali attacchi.

L'utente è potenzialmente vulnerabile a questo attacco se si usa Servizi certificati Active Directory con uno dei servizi seguenti:

-

Registrazione Web autorità di certificazione

-

Servizio Web di registrazione certificati

Attenuazione

Se l'ambiente è potenzialmente interessato, è consigliabile usare le soluzioni seguenti:

Attenuazione principale

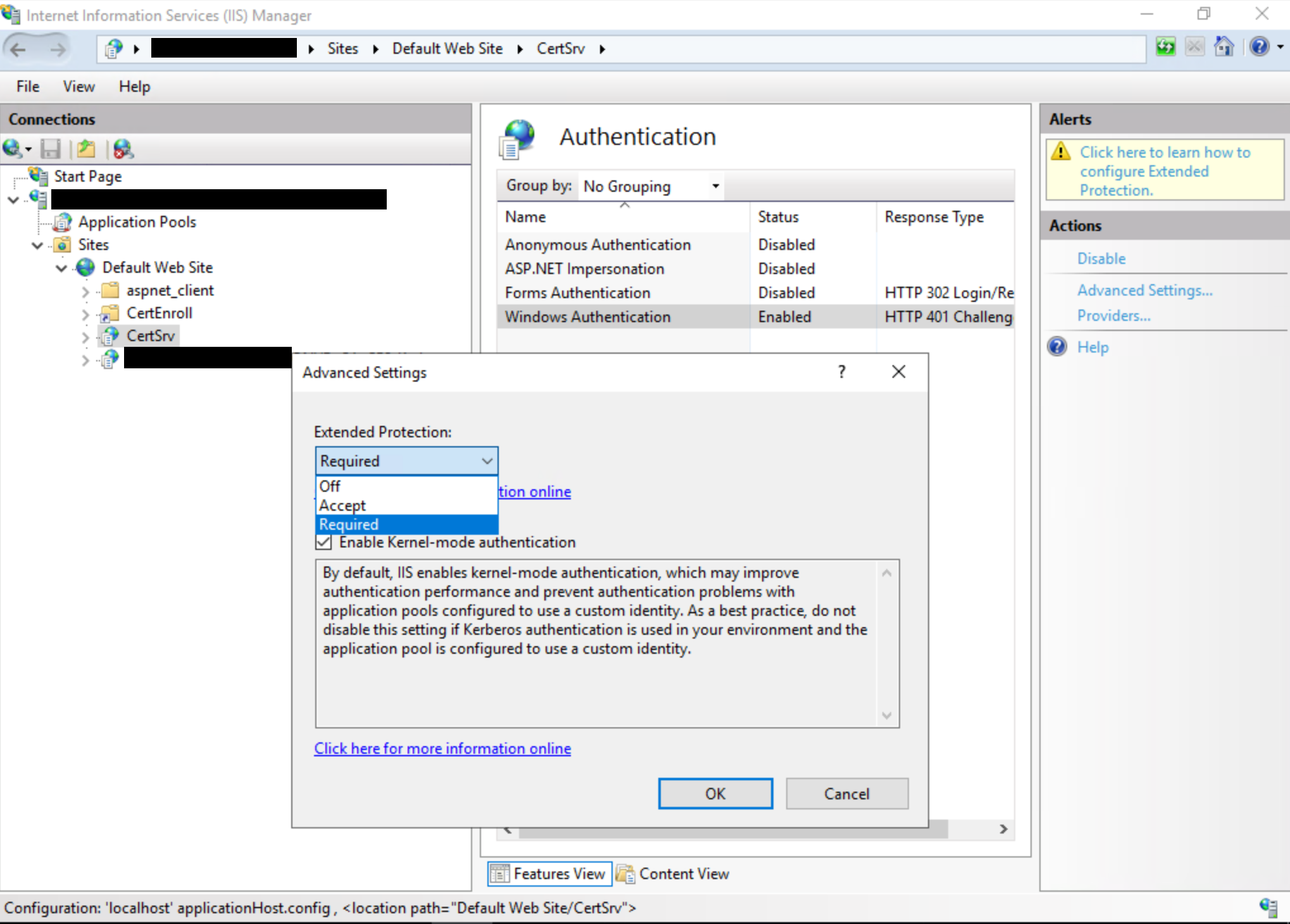

È consigliabile abilitare EPA e disabilitare HTTP nei server Servizi certificati Active Directory. Aprire gestione Internet Information Services (IIS) ed eseguire le operazioni seguenti:

-

Abilitare EPA per la registrazione Web dell'Autorità di certificazione, obbligatorio per essere l'opzione più sicura e consigliata:

-

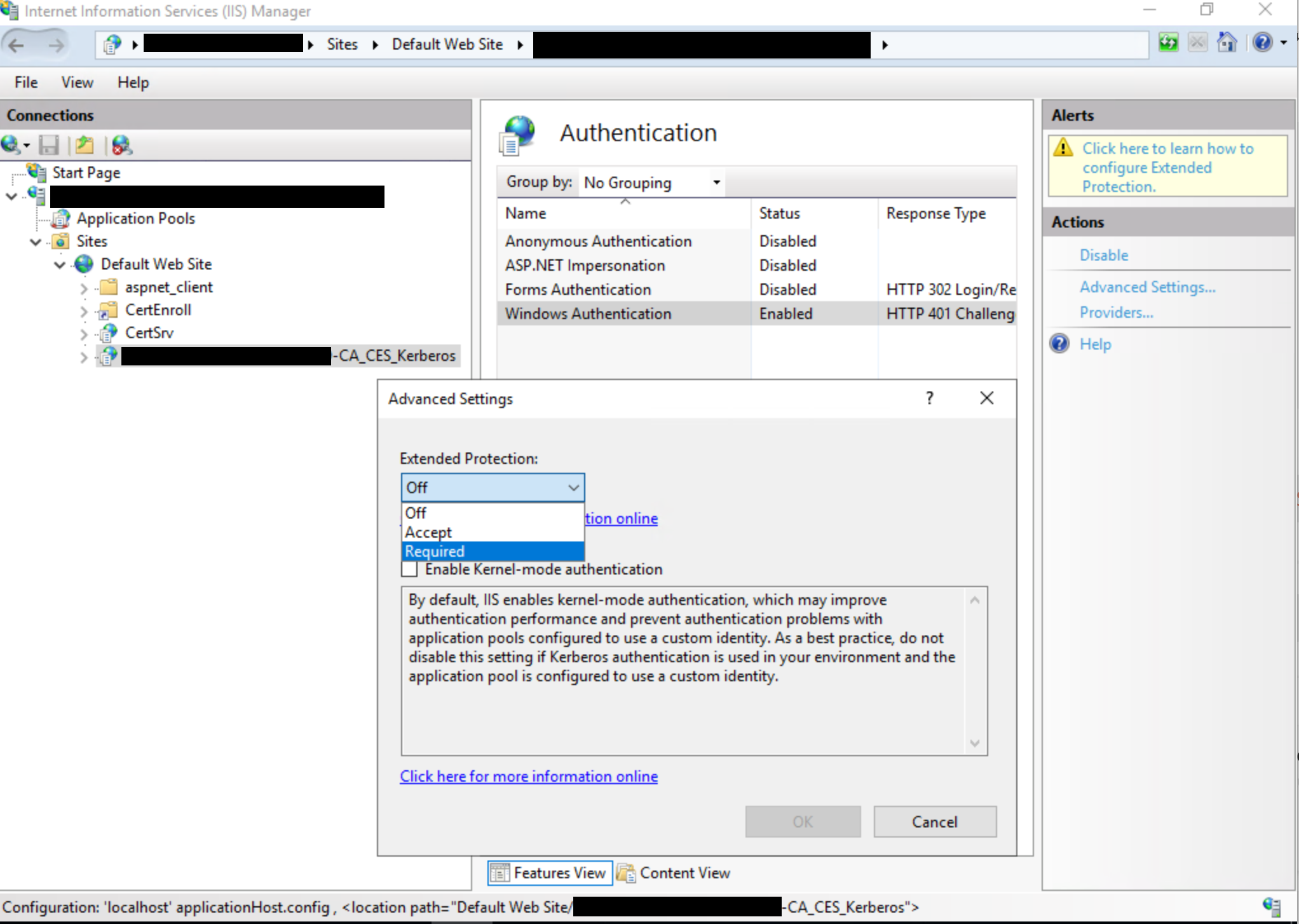

Abilitare EPA per il servizio Web di registrazione certificati, Obbligatorio essendo l'opzione più sicura e consigliata:

Nota: L'impostazione Sempre viene usata quando l'interfaccia utente è impostata su Obbligatorio,che è l'opzione consigliata e più sicura.

Per altre informazioni sulle opzioni disponibili per extendedProtectionPolicy,vedere<> di <basicHttpBinding>. Le impostazioni usate più probabilmente sono le seguenti:

<binding name="TransportWithHeaderClientAuth"> <security mode="Transport"> <transport clientCredentialType="Windows"> <extendedProtectionPolicy policyEnforcement="Always" /> </transport> <message clientCredentialType="None" establishSecurityContext="false" negotiateServiceCredential="false" /> </security> <readerQuotas maxStringContentLength="131072" /> </binding> -

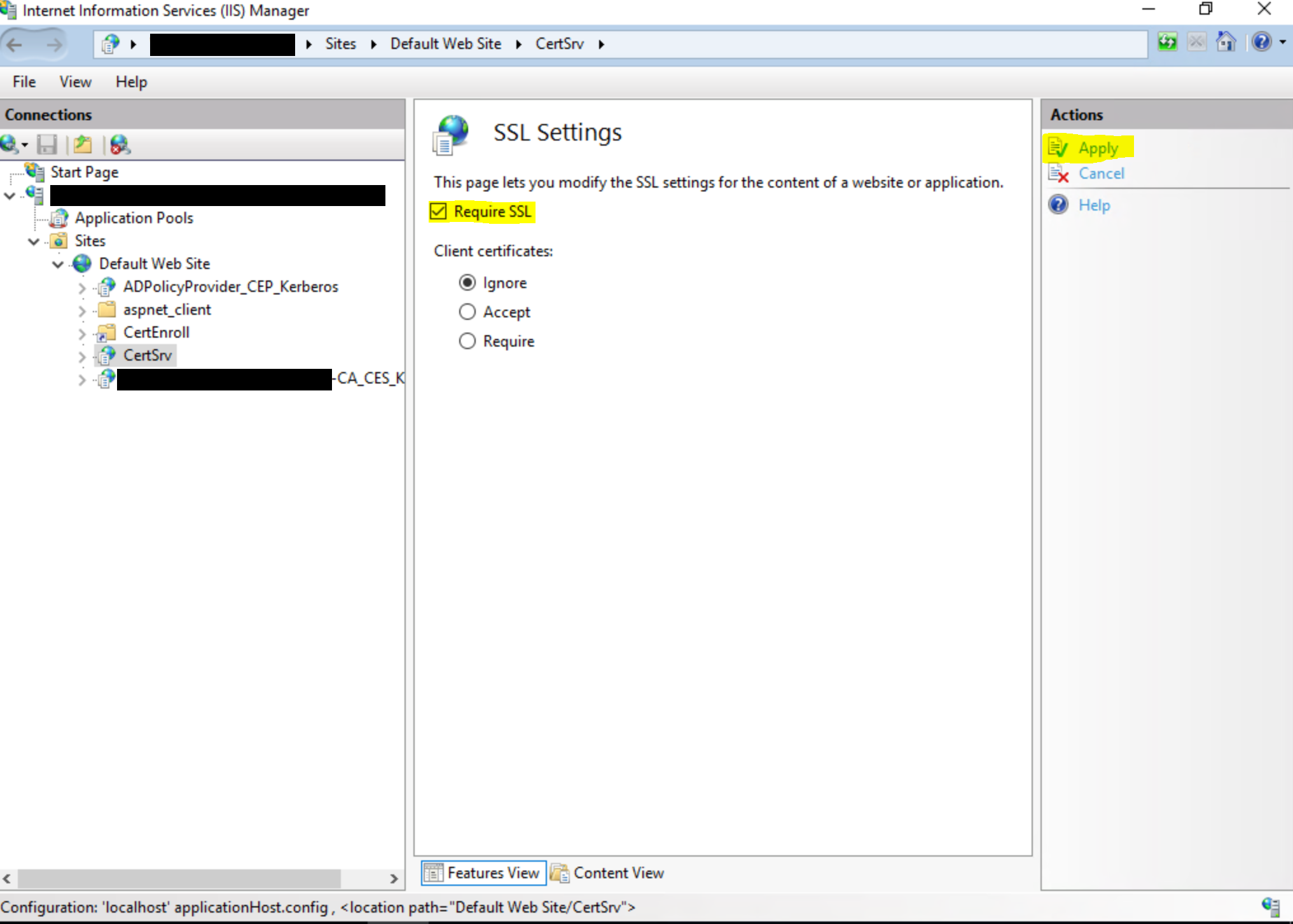

Abilita Richiedi SSL,che abilita solo le connessioni HTTPS.

Importante: Dopo aver completato i passaggi precedenti, sarà necessario riavviare IIS per caricare le modifiche. Per riavviare IIS, aprire una finestra del prompt dei comandi con privilegi elevati, digitare il comando seguente e quindi premere INVIO: iisreset /restart Nota: Questo comando arresta tutti i servizi IIS in esecuzione e li riavvia.

Ulteriore attenuazione

Oltre ai fattori attenuanti principali, è consigliabile disabilitare l'autenticazione NTLM, ove possibile. I fattori attenuanti seguenti sono elencati nell'ordine da più sicuro a meno sicuro:

-

Disabilitare l'autenticazione NTLM nel controller Windows di dominio. Questa operazione può essere eseguita seguendo la documentazione in Sicurezza di rete: Limitare NTLM: autenticazione NTLM in questo dominio.

-

Disabilitare NTLM in tutti i server Servizi certificati Active Directory nel dominio usando i criteri di gruppo Sicurezza di rete: Limitare NTLM: traffico NTLMin arrivo. Per configurare questo oggetto Criteri di gruppo, aprire Criteri di gruppo e passare a Configurazione computer -> Windows Impostazioni -> Sicurezza Impostazioni -> Criteri locali -> Opzioni di sicurezza e impostare Sicurezza di rete: Limita NTLM: Traffico NTLM in arrivo su Nega tutti gli account o Nega tutti gli account di dominio. Se necessario, è possibile aggiungere eccezioni in base alle esigenze usando l'impostazione Sicurezza di rete: Limita NTLM: Aggiungereeccezioni del server in questo dominio.

-

Disabilitare NTLM per Internet Information Services (IIS) nei server Servizi certificati Active Directory nel dominio che eseguono i servizi "Registrazione Web autorità di certificazione" o "Servizio Web di registrazione certificati".

A questo scopo, aprire l'interfaccia utente di Gestione IIS, impostare Windows autenticazione su Negotiate:Kerberos:

Importante: Dopo aver completato i passaggi precedenti, sarà necessario riavviare IIS per caricare le modifiche. Per riavviare IIS, aprire una finestra del prompt dei comandi con privilegi elevati, digitare il comando seguente e quindi premere INVIO: iisreset /restart Nota: Questo comando arresta tutti i servizi IIS in esecuzione e li riavvia.

Per altre informazioni, vedere Microsoft Security Advisory ADV210003