Data di pubblicazione originale: 9 maggio 2023

ID KB: 5025885

IMPORTANTE È consigliabile applicare l'aggiornamento della sicurezza di Windows rilasciato l'8 luglio 2025 o un aggiornamento successivo nell'ambito del normale processo di aggiornamento mensile.

Questo articolo si applica alle organizzazioni che devono iniziare a valutare le misure di prevenzione per un bypass di avvio protetto pubblicamente divulgato sfruttato dal bootkit UEFI BlackLotus. Inoltre, è consigliabile adottare un approccio proattivo alla sicurezza o iniziare a prepararsi per l'implementazione. Tieni presente che questo malware richiede l'accesso fisico o amministrativo al dispositivo.

CAUTELA Una volta abilitata la prevenzione per questo problema in un dispositivo, ovvero dopo l'applicazione delle misure di prevenzione, non è possibile ripristinarla se continui a usare l'avvio protetto su tale dispositivo. Anche la riformattazione del disco non rimuoverà le revoche se sono già state applicate. Si prega di essere consapevoli di tutte le possibili implicazioni e testare attentamente prima di applicare le revoche descritte in questo articolo al dispositivo.

Contenuto dell'articolo

Riassunto

Questo articolo descrive la protezione contro il bypass della funzionalità di sicurezza di Avvio protetto pubblicamente divulgato che utilizza il bootkit UEFI BlackLotus monitorato da CVE-2023-24932, come abilitare le misure di prevenzione e indicazioni sui supporti di avvio. Un bootkit è un programma dannoso progettato per caricare il più presto possibile nella sequenza di avvio di un dispositivo per controllare l'avvio del sistema operativo.

Avvio protetto è consigliato da Microsoft per creare un percorso attendibile e sicuro dall'interfaccia UEFI (Unified Extensible Firmware Interface) tramite la sequenza di avvio attendibile del kernel di Windows. Avvio protetto aiuta a prevenire il malware bootkit nella sequenza di avvio. La disabilitazione di Avvio protetto mette un dispositivo a rischio di essere infettato da malware bootkit. La correzione del bypass dell'avvio protetto descritto in CVE-2023-24932 richiede la revoca dei boot manager. Ciò potrebbe causare problemi per alcune configurazioni di avvio del dispositivo.

Le misure di prevenzione contro il bypass dell'avvio protetto descritte in CVE-2023-24932 sono incluse negli aggiornamenti della sicurezza di Windows rilasciati il 9 luglio 2024 e negli aggiornamenti successivi. Tuttavia, queste misure di prevenzione non sono abilitate per impostazione predefinita. Con questi aggiornamenti, è consigliabile iniziare a valutare le modifiche all'interno dell'ambiente. La pianificazione completa è descritta nella sezione Intervallo degli aggiornamenti .

Prima di abilitare queste misure di prevenzione, è consigliabile esaminare attentamente i dettagli in questo articolo e determinare se è necessario abilitare le misure di prevenzione o attendere un aggiornamento futuro da Microsoft. Se scegli di abilitare le misure di prevenzione, devi verificare che i dispositivi siano aggiornati e pronti e comprendere i rischi descritti in questo articolo.

Agire

|

Per questa versione, è necessario seguire i passaggi seguenti: Passaggio 1: installa l'aggiornamento della sicurezza di Windows rilasciato l'8 luglio 2025 o un aggiornamento successivo in tutte le versioni supportate. Passaggio 2: Valutare le modifiche e l'effetto che hanno sull'ambiente. Passaggio 3: Applicare le modifiche. |

Ambito dell'impatto

Tutti i dispositivi Windows con protezioni di avvio protetto abilitate sono interessati dal bootkit BlackLotus. Le misure di prevenzione sono disponibili per le versioni supportate di Windows. Per l'elenco completo, vedi CVE-2023-24932.

Informazioni sui rischi

Rischio di malware: Per rendere possibile l'exploit di bootkit UEFI BlackLotus descritto in questo articolo, un utente malintenzionato deve acquisire privilegi amministrativi su un dispositivo o ottenere l'accesso fisico al dispositivo. Questa operazione può essere eseguita accedendo al dispositivo fisicamente o in remoto, ad esempio usando un hypervisor per accedere alle macchine virtuali/cloud. Un utente malintenzionato userà in genere questa vulnerabilità per continuare a controllare un dispositivo a cui può già accedere ed eventualmente manipolare. Le misure di prevenzione in questo articolo sono preventive e non correttive. Se il dispositivo è già compromesso, contatta il provider di sicurezza per assistenza.

Supporti di ripristino: Se si verifica un problema con il dispositivo dopo l'applicazione delle misure di prevenzione e il dispositivo diventa non avviabile, potresti non essere in grado di avviare o ripristinare il dispositivo da supporti esistenti. Il supporto di ripristino o installazione dovrà essere aggiornato in modo che funzioni con un dispositivo con le misure di prevenzione applicate.

Problemi del firmware: Quando Windows applica le misure di prevenzione descritte in questo articolo, è necessario che si basi sul firmware UEFI del dispositivo per aggiornare i valori di avvio protetto (gli aggiornamenti vengono applicati alla chiave di database (DB) e alla chiave di firma proibita (DBX). In alcuni casi, abbiamo esperienza con i dispositivi che non riescono gli aggiornamenti. Stiamo collaborando con i produttori di dispositivi per testare questi aggiornamenti chiave in quanti più dispositivi possibile.

NOTA Testa innanzitutto queste misure di prevenzione su un singolo dispositivo per classe di dispositivo nel tuo ambiente per rilevare i possibili problemi del firmware. Non distribuire su vasta scala prima di confermare che tutte le classi di dispositivi nell'ambiente siano state valutate.

Ripristino di BitLocker: Alcuni dispositivi potrebbero accedere al ripristino di BitLocker. Assicurati di conservare una copia della chiave di ripristino di BitLocker prima di abilitare le misure di prevenzione.

Problemi noti

Problemi del firmware:Non tutti i firmware del dispositivo aggiorneranno correttamente l'aggiornamento di Secure Boot DB o DBX. Nei casi di cui siamo a conoscenza, abbiamo segnalato il problema al produttore del dispositivo. Per informazioni dettagliate sugli eventi registrati, vedere KB5016061: Secure Boot DB and DBX variable update events . Contatta il produttore del dispositivo per aggiornamenti del firmware. Se il dispositivo non è in supporto, Microsoft consiglia di aggiornarne il dispositivo.

Problemi noti del firmware:

NOTA I problemi noti seguenti non hanno alcun impatto e non impediranno l'installazione degli aggiornamenti dell'8 luglio 2025 o successivi. Nella maggior parte dei casi, le misure di prevenzione non verranno applicate quando esistono problemi noti. Vedere i dettagli evidenziati in ogni problema noto.

-

Dispositivi HP con Sure Start Security: Per installare le misure di prevenzione, questi dispositivi richiedono gli aggiornamenti del firmware più recenti di HP. Le misure di prevenzione vengono bloccate finché il firmware non viene aggiornato. Installare l'aggiornamento più recente del firmware dalla pagina di supporto per HPs — Download ufficiale di driver e software HP | Supporto HP.

-

Dispositivi basati su Arm64: Le misure di prevenzione vengono bloccate a causa di problemi noti del firmware UEFI con i dispositivi basati su Qualcomm. Microsoft sta collaborando con Qualcomm per risolvere il problema. Qualcomm fornirà la correzione ai produttori di dispositivi. Contatta il produttore del dispositivo per determinare se è disponibile una correzione per questo problema. Microsoft aggiungerà il rilevamento per consentire l'applicazione delle misure di prevenzione nei dispositivi quando viene rilevato il firmware fisso. Se il dispositivo basato su Arm64 non dispone del firmware Qualcomm, configura la seguente chiave del Registro di sistema per abilitare le misure di prevenzione.

Sottochiave del Registro di sistema

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

Nome valore chiave

SkipDeviceCheck

Tipo di dati

REG_DWORD

Dati

1

-

Mela:I computer Mac che dispongono del chip Apple T2 Security supportano l'avvio protetto. Tuttavia, l'aggiornamento delle variabili correlate alla sicurezza UEFI è disponibile solo come parte degli aggiornamenti di macOS. Gli utenti di Boot Camp dovrebbero vedere una voce del registro eventi dell'ID evento 1795 in Windows correlata a queste variabili. Per altre informazioni su questa voce di log, vedere KB5016061: Secure Boot DB and DBX variable update events.

-

VMware:Negli ambienti di virtualizzazione basati su VMware, una macchina virtuale che usa un processore basato su x86 con avvio protetto abilitato non riuscirà dopo l'applicazione delle misure di prevenzione. Microsoft è in coordinamento con VMware per risolvere il problema.

-

Sistemi basati su TPM 2.0: Questi sistemi che eseguono Windows Server 2012 e Windows Server 2012 R2 non possono distribuire le misure di prevenzione rilasciate nell'aggiornamento della sicurezza del 9 luglio 2024 o successivo a causa di noti problemi di compatibilità con le misure TPM. L'aggiornamento della sicurezza del 9 luglio 2024 o successivo bloccherà le misure di prevenzione n. 2 (boot manager) e 3 (aggiornamento DBX) nei sistemi interessati.Microsoft è a conoscenza del problema e in futuro verrà rilasciato un aggiornamento per sbloccare i sistemi basati su TPM 2.0.Per controllare la versione del TPM, fare clic con il pulsante destro del mouse su Start, scegliere Esegui e quindi digitare tpm.msc. Nell'angolo in basso a destra del riquadro centrale, in Informazioni sul produttore TPM, dovrebbe essere visualizzato un valore per Versione specifica.

-

Symantec Endpoint Encryption: Le misure di prevenzione di Secure Boot non possono essere applicate ai sistemi che hanno installato Symantec Endpoint Encryption. Microsoft e Symantec sono a conoscenza del problema e verranno risolti in futuro.

Linee guida per questa versione

Per questa versione, seguire questi due passaggi.

Passaggio 1: Installare l'aggiornamento della sicurezza di Windows Installa l'aggiornamento mensile della sicurezza di Windows rilasciato l'8 luglio 2025 o un aggiornamento successivo nei dispositivi Windows supportati. Questi aggiornamenti includono le misure di prevenzione per CVE-2023-24932, ma non sono abilitate per impostazione predefinita. Tutti i dispositivi Windows devono completare questo passaggio indipendentemente dal fatto che tu abbia intenzione di distribuire le misure di prevenzione.

Passaggio 2: Valutare le modifiche È consigliabile eseguire le operazioni seguenti:

-

Informazioni sulle prime due misure di prevenzione che consentono di aggiornare secure boot DB e boot manager.

-

Rivedere la pianificazione aggiornata.

-

Inizia a testare le prime due misure di prevenzione contro dispositivi rappresentativi dell'ambiente.

-

Iniziare a pianificare la distribuzione.

Passaggio 3: Applicare le modifiche

È consigliabile comprendere i rischi evidenziati nella sezione Informazioni sui rischi.

-

Comprendere l'impatto sul ripristino e su altri supporti di avvio.

-

Inizia a testare la terza prevenzione che non è attendibile per il certificato di firma usato per tutti i responsabili di avvio di Windows precedenti.

Linee guida per la distribuzione delle misure di prevenzione

Prima di seguire questi passaggi per applicare le misure di prevenzione, installa l'aggiornamento mensile della manutenzione di Windows rilasciato l'8 luglio 2025 o un aggiornamento successivo nei dispositivi Windows supportati. Questo aggiornamento include le misure di prevenzione per CVE-2023-24932, ma non sono abilitate per impostazione predefinita. Tutti i dispositivi Windows devono completare questo passaggio indipendentemente dal piano per abilitare le misure di prevenzione.

NOTA Se usi BitLocker, assicurati che sia stato eseguito il backup della chiave di ripristino di BitLocker. È possibile eseguire il comando seguente da un prompt dei comandi dell'amministratore e prendere nota della password numerica di 48 cifre:

manage-bde -protectors -get %systemdrive%

Per distribuire l'aggiornamento e applicare le revoche, seguire questa procedura:

-

Installare le definizioni dei certificati aggiornate nel database.

Questo passaggio aggiungerà il certificato "Windows UEFI CA 2023" al "Database della firma di avvio protetto" (DB) della UEFI. Aggiungendo questo certificato al database, il firmware del dispositivo considererà attendibili le applicazioni di avvio firmate da questo certificato.

-

Impostare la chiave del Registro di sistema per eseguire l'aggiornamento a DB. A tale scopo, aprire una finestra del prompt dei comandi come amministratore, digitare separatamente ognuno dei comandi seguenti e quindi premere INVIO:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x40 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

Eseguire il comando di PowerShell seguente come amministratore e verificare che il database sia stato aggiornato correttamente. Questo comando dovrebbe restituire True.

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023'

Nota Se la funzionalità Modalità di protezione virtuale è abilitata nel dispositivo, potrebbe essere necessario riavviare il sistema. Sono incluse funzionalità come Credential Guard, Device Guard e Windows Hello.

-

-

Aggiorna Boot Manager nel tuo dispositivo.

In questo passaggio verrà installata un'applicazione di gestione avvio nel dispositivo firmata con il certificato "'Windows UEFI CA 2023".

-

Imposta la chiave del Registro di sistema per installare il boot manager firmato "'Windows UEFI CA 2023".Set the regkey to install the "'Windows UEFI CA 2023" signed boot manager. A tale scopo, aprire una finestra del prompt dei comandi come amministratore, digitare separatamente ognuno dei comandi seguenti e quindi premere INVIO:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x100 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

In qualità di amministratore, monta la partizione EFI per prepararla per l'ispezione:

mountvol s: /s

-

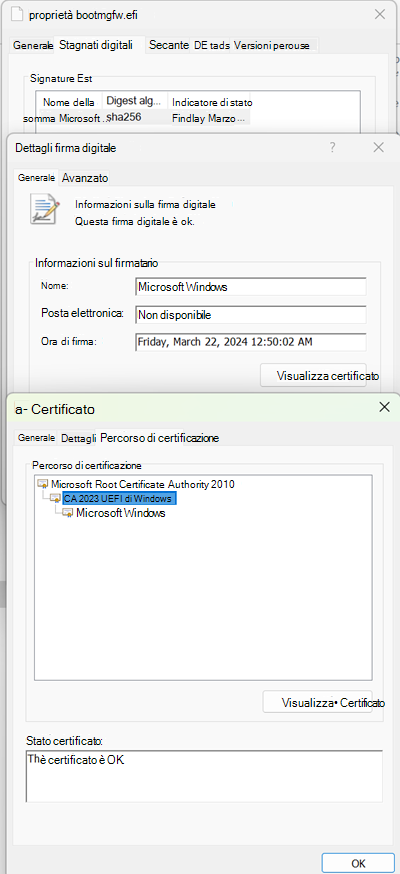

Verificare che il file "s:\efi\microsoft\boot\bootmgfw.efi" sia firmato dal certificato "WINDOWS UEFI CA 2023". A tale scopo, esegui la procedura seguente:

-

Fare clic su Start, digitare prompt dei comandi nella casella Cerca e quindi fare clic su Prompt dei comandi.

-

Nella finestra del prompt dei comandi digita il comando seguente e quindi premi INVIO:

copy S:\EFI\Microsoft\Boot\bootmgfw.efi c:\bootmgfw_2023.efi

-

In Gestione file fare clic con il pulsante destro del mouse sul file C:\bootmgfw_2023.efi, scegliere Proprietà e quindi selezionare la scheda Firme digitali .

-

Nell'elenco Firma verificare che la catena di certificati includa la CA 2023 dell'interfaccia UEFI di Windows. La catena di certificati deve corrispondere allo screenshot seguente:

-

-

-

Abilitare la revoca.

L'elenco UEFI Forbidden List (DBX) viene utilizzato per bloccare il caricamento dei moduli UEFI non attendibili. In questo passaggio, l'aggiornamento del DBX aggiungerà il certificato "CA 2011 di Windows Production" al DBX. In questo modo, tutti i responsabili di avvio firmati da questo certificato non saranno più considerati attendibili.

AVVISO: prima di applicare la terza prevenzione, crea un'unità flash di ripristino che possa essere utilizzata per avviare il sistema. Per informazioni su come eseguire questa operazione, vedi la sezione Aggiornamento dei supporti di installazione di Windows.

Se il sistema entra in uno stato non avviabile, segui i passaggi della sezione Procedura di ripristino per ripristinare lo stato di pre-revoca del dispositivo.

-

Aggiungi il certificato "Windows Production PCA 2011" all'elenco DBX (Secure Boot UEFI Forbidden List). A tale scopo, aprire una finestra del prompt dei comandi come amministratore, digitare separatamente ognuno dei comandi seguenti e quindi premere INVIO:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x80 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

Verificare che l'elenco di installazione e revoche sia stato applicato correttamente cercando l'evento 1037 nel registro eventi.Per informazioni sull'evento 1037, vedere KB5016061: Secure Boot DB and DBX variable update events. In alternativa, eseguire il comando di PowerShell seguente come amministratore e assicurarsi che restituisca True:

[System.Text.Encoding]::ASCII. GetString((Get-SecureBootUEFI dbx).bytes) -match 'Microsoft Windows Production PCA 2011'

-

-

Applica l'aggiornamento SVN al firmware. Boot Manager distribuito nel passaggio 2 include una nuova funzionalità di revoca automatica integrata. Quando avvia l'esecuzione di Boot Manager, esegue un autocontrollo confrontando il numero di versione sicura (SVN) archiviato nel firmware, con SVN integrato in Boot Manager. Se il Boot Manager SVN è inferiore al SVN memorizzato nel firmware, il Boot Manager si rifiuterà di funzionare. Questa funzionalità impedisce a un utente malintenzionato di eseguire il rollback di Boot Manager a una versione precedente non aggiornata.Negli aggiornamenti futuri, quando viene risolto un problema di sicurezza significativo in Boot Manager, il numero SVN verrà incrementato sia in Boot Manager che nell'aggiornamento del firmware. Entrambi gli aggiornamenti verranno rilasciati nello stesso aggiornamento cumulativo per garantire che i dispositivi con patch siano protetti. Ogni volta che si aggiorna SVN, tutti i supporti di avvio dovranno essere aggiornati. A partire dagli aggiornamenti del 9 luglio 2024, SVN viene incrementato in Boot Manager e l'aggiornamento al firmware. L'aggiornamento del firmware è facoltativo e può essere applicato seguendo questo passaggio:

-

Applica l'aggiornamento SVN al firmware. A tale scopo, aprire una finestra del prompt dei comandi come amministratore, digitare separatamente ognuno dei comandi seguenti e quindi premere INVIO:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x200 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

Aggiornamento del supporto di installazione di Windows

NOTA Quando crei una chiavetta USB avviabile, assicurati di formattare l'unità utilizzando il file system FAT32.

Puoi usare l'applicazione Crea unità di ripristino eseguendo questa procedura. Questo supporto può essere usato per reinstallare un dispositivo nel caso in cui si sia verificato un problema importante, ad esempio un errore hardware, potrai usare l'unità di ripristino per reinstallare Windows.

-

Passa a un dispositivo in cui sono stati applicati l'aggiornamento dell'8 luglio 2025 o un aggiornamento successivo e il primo passaggio di prevenzione (aggiornamento del db di avvio protetto).

-

Dal menu Start cerca l'applet del Pannello di controllo "Crea un'unità di ripristino" e segui le istruzioni per creare un'unità di ripristino.

-

Con l'unità flash appena creata montata (ad esempio, come unità "D:"), esegui i comandi seguenti come amministratore. Digitare i comandi seguenti e quindi premere INVIO:

COPY D:\EFI\MICROSOFT\BOOT\BCD D:\EFI\MICROSOFT\BOOT\BCD.BAK

bcdboot c:\windows /f UEFI /s D: /bootex

COPY D:\EFI\MICROSOFT\BOOT\BCD.BAK D:\EFI\MICROSOFT\BOOT\BCD

Se gestisci i supporti installabili nel tuo ambiente usando il supporto di installazione aggiorna Windows con le indicazioni sull'aggiornamento dinamico , segui questi passaggi. Questi passaggi aggiuntivi creeranno un'unità flash avviabile che usa i file di avvio firmati dal certificato di firma "WINDOWS UEFI CA 2023".

-

Passa a un dispositivo in cui è stato applicato l'aggiornamento dell'8 luglio 2025 o un aggiornamento successivo e il primo passaggio di prevenzione (aggiornamento del DB di avvio protetto).

-

Segui i passaggi descritti nel collegamento seguente per creare elementi multimediali con l'applicazione dell'8 luglio 2025 o di un aggiornamento successivo: Aggiornare i supporti di installazione di Windows con l'aggiornamento dinamico

-

Posiziona il contenuto del supporto su una chiavetta USB e monta la chiavetta usb come lettera di unità. Ad esempio, montare la chiavetta usb come "D:".

-

Eseguire i comandi seguenti da una finestra di comando come amministratore. Digitare i comandi seguenti e quindi premere INVIO.

COPY D:\EFI\MICROSOFT\BOOT\BCD D:\EFI\MICROSOFT\BOOT\BCD.BAK

bcdboot c:\windows /f UEFI /s D: /bootex

COPY D:\EFI\MICROSOFT\BOOT\BCD.BAK D:\EFI\MICROSOFT\BOOT\BCD

Se dopo l'applicazione delle misure di prevenzione, un dispositivo ha le impostazioni di avvio protetto ripristinate alle impostazioni predefinite, il dispositivo non verrà avviato. Per risolvere questo problema, è inclusa un'applicazione di ripristino con gli aggiornamenti del 9 luglio 2024 che possono essere usati per riapplicare il certificato "WINDOWS UEFI CA 2023" al DATABASE (prevenzione n. 1).

NOTA Non usare questa applicazione di ripristino in un dispositivo o un sistema descritto nella sezione Problemi noti .

-

Passa a un dispositivo in cui è stato applicato l'aggiornamento dell'8 luglio 2025 o successivo.

-

In una finestra di comando, copia l'app di ripristino nell'unità flash utilizzando i comandi seguenti (presupponendo che l'unità flash sia l'unità "D:"). Digitare ogni comando separatamente e quindi premere INVIO:

md D:\EFI\BOOT

copy C:\windows\boot\efi\securebootrecovery.efi D:\efi\boot\bootx64.efi

-

Nel dispositivo con le impostazioni di avvio protetto ripristinate le impostazioni predefinite, inserisci l'unità flash, riavvia il dispositivo e avvialo dall'unità flash.

Tempi degli aggiornamenti

Aggiornamenti vengono rilasciati come segue:

-

Distribuzione iniziale Questa fase è iniziata con gli aggiornamenti rilasciati il 9 maggio 2023 e ha fornito misure di prevenzione di base con passaggi manuali per abilitare queste misure di prevenzione.

-

Second Deployment Questa fase è iniziata con gli aggiornamenti rilasciati l'11 luglio 2023, che hanno aggiunto passaggi semplificati per abilitare le misure di prevenzione per il problema.

-

Fase di valutazione Questa fase è iniziata il 9 aprile 2024 e ha aggiunto altre misure di prevenzione per il boot manager.

-

Fase di distribuzione Questa fase è iniziata a luglio 2024. I clienti dovrebbero iniziare subito ad applicare le misure di prevenzione e ad aggiornare i supporti.

-

Fase di applicazione Fase di applicazione che renderà permanenti le misure di prevenzione. La data di questa fase verrà annunciata in un secondo momento.

Nota La pianificazione dei rilasci potrebbe essere modificata in base alle esigenze.

Questa fase è stata superata dal rilascio degli aggiornamenti della sicurezza di Windows del 9 aprile 2024 e degli aggiornamenti successivi.

Questa fase è stata superata dal rilascio degli aggiornamenti della sicurezza di Windows del 9 aprile 2024 e degli aggiornamenti successivi.

In questa fase, ti chiediamo di testare queste modifiche nel tuo ambiente per assicurarti che le modifiche funzionino correttamente con dispositivi di esempio rappresentativi e per ottenere esperienza con le modifiche.

NOTA Invece di cercare di elencare in modo esaustivo e non attendibili i responsabili di avvio vulnerabili come nelle fasi di distribuzione precedenti, stiamo aggiungendo il certificato di firma "Windows Production PCA 2011" all'elenco di disallow dell'avvio protetto (DBX) per rendere non attendibili tutti i responsabili di avvio firmati da questo certificato. Si tratta di un metodo più affidabile per garantire che tutti i precedenti responsabili di avvio non siano attendibili.

Aggiornamenti per Windows rilasciato il 9 aprile 2024 e aggiornamenti successivi, aggiungere quanto segue:

-

Tre nuovi controlli di prevenzione che sostituiscono le misure di prevenzione rilasciate nel 2023. I nuovi controlli di prevenzione sono:

-

Un controllo per distribuire il certificato "Windows UEFI CA 2023" nel database di avvio protetto per aggiungere attendibilità per i boot manager di Windows firmati da questo certificato. Tieni presente che il certificato "Windows UEFI CA 2023" potrebbe essere stato installato da un aggiornamento di Windows precedente.

-

Un controllo per distribuire un boot manager firmato dal certificato "Windows UEFI CA 2023".

-

Un controllo per aggiungere "Windows Production PCA 2011" al DBX di avvio protetto che bloccherà tutti i boot manager di Windows firmati da questo certificato.

-

-

La possibilità di abilitare la distribuzione delle misure di prevenzione in più fasi in modo indipendente per consentire un maggiore controllo nella distribuzione delle misure di prevenzione nell'ambiente in base alle proprie esigenze.

-

Le misure di prevenzione sono bloccate in modo che non possano essere distribuite nell'ordine errato.

-

Altri eventi per conoscere lo stato dei dispositivi durante l'applicazione delle misure di prevenzione. Per altri dettagli sugli eventi, vedere KB5016061: Secure Boot DB and DBX variable update events.

Questa fase è quella in cui incoraggiamo i clienti a iniziare a distribuire le misure di prevenzione e a gestire eventuali aggiornamenti multimediali. Gli aggiornamenti includono le modifiche seguenti:

-

Aggiunto il supporto per Secure Version Number (SVN) e l'impostazione di SVN aggiornato nel firmware.

Di seguito è riportata una struttura dei passaggi per la distribuzione in un'organizzazione.

Nota Altre indicazioni per l'aggiornamento futuro di questo articolo.

-

Distribuisci la prima prevenzione a tutti i dispositivi dell'organizzazione o a un gruppo gestito di dispositivi nell'organizzazione. Questo vale anche per:

-

Consenso esplicito alla prima prevenzione che aggiunge il certificato di firma "WINDOWS UEFI CA 2023" al firmware del dispositivo.

-

Monitoraggio che i dispositivi abbiano aggiunto correttamente il certificato di firma "Windows UEFI CA 2023".

-

-

Distribuisci la seconda prevenzione che applica il boot manager aggiornato al dispositivo.

-

Aggiorna tutti i supporti di ripristino o di avvio esterni usati con questi dispositivi.

-

Distribuisci la terza prevenzione che consente la revoca del certificato "Windows Production CA 2011" aggiungendolo al DBX nel firmware.

-

Distribuisci la quarta prevenzione che aggiorna il numero di versione sicura (SVN) al firmware.

La fase di applicazione non inizierà prima di gennaio 2026 e forniremo almeno sei mesi di preavviso in questo articolo prima dell'inizio di questa fase. Quando vengono rilasciati gli aggiornamenti per la fase di applicazione, includono quanto segue:

-

Il certificato "Windows Production PCA 2011" verrà automaticamente revocato tramite l'aggiunta all'elenco DBX (Secure Boot UEFI Forbidden List) nei dispositivi compatibili. Questi aggiornamenti verranno applicati a livello di programmazione dopo l'installazione degli aggiornamenti per Windows in tutti i sistemi interessati senza alcuna opzione da disabilitare.

Errori del registro eventi di Windows correlati a CVE-2023-24932

Le voci del registro eventi di Windows relative all'aggiornamento di DB e DBX sono descritte in dettaglio negli eventi di aggiornamento delle variabili KB5016061: Secure Boot DB e DBX.

Gli eventi "riusciti" relativi all'applicazione delle misure di prevenzione sono elencati nella tabella seguente.

|

Passaggio di mitigazione |

ID evento |

Note |

|

Applicazione dell'aggiornamento DB |

1036 |

Il certificato PCA2023 è stato aggiunto al database. |

|

Aggiornamento di Boot Manager |

1799 |

È stato applicato il PCA2023 boot manager firmato. |

|

Applicazione dell'aggiornamento DBX |

1037 |

È stato applicato l'aggiornamento DBX che non è attendibile per il certificato di firma PCA2011. |

Domande frequenti

-

Vedi la sezione Procedura di ripristino per ripristinare il dispositivo.

-

Segui le istruzioni nella sezione Risoluzione dei problemi di avvio .

Aggiorna tutti i sistemi operativi Windows con gli aggiornamenti rilasciati dopo il 9 luglio 2024 prima di applicare le revoche. Potresti non essere in grado di avviare una versione di Windows che non sia stata aggiornata ad almeno gli aggiornamenti rilasciati il 9 luglio 2024 dopo aver applicato le revoche. Segui le istruzioni nella sezione Risoluzione dei problemi di avvio .

Vedi la sezione Risoluzione dei problemi di avvio .

Risoluzione dei problemi di avvio

Dopo aver applicato tutte e tre le misure di prevenzione, il firmware del dispositivo non verrà avviato con un boot manager firmato da Windows Production PCA 2011. Gli errori di avvio segnalati dal firmware sono specifici del dispositivo. Fai riferimento alla sezione Procedura di ripristino .

Procedura di ripristino

Se si verificano problemi durante l'applicazione delle misure di prevenzione e non riesci ad avviare il dispositivo o devi avviare il dispositivo da un supporto esterno (ad esempio una chiavetta USB o un avvio PXE), prova i suggerimenti seguenti:

-

Disattiva Avvio protetto.Questa procedura è diversa tra produttori e modelli di dispositivi. Immetti il menu BIOS UEFI dei tuoi dispositivi, passa alle impostazioni di avvio protetto e disattivalo. Consulta la documentazione del produttore del dispositivo per informazioni specifiche su questo processo. Ulteriori dettagli sono disponibili in Disabilitazione dell'avvio protetto.

-

Ripristina le impostazioni predefinite dei tasti di avvio protetto.

Se il dispositivo supporta la reimpostazione delle chiavi di avvio protetto alle impostazioni predefinite, esegui subito questa azione.

NOTA Alcuni produttori di dispositivi hanno sia un'opzione "Cancella" che un'opzione "Reimposta" per le variabili di avvio protetto, nel qual caso deve essere usato "Reimposta". L'obiettivo è quello di riportare le variabili di avvio protetto ai valori predefiniti dei produttori.

Il dispositivo dovrebbe avviarsi ora, ma tieni presente che è vulnerabile al malware del boot kit. Assicurati di completare il passaggio 5 di questo processo di ripristino per abilitare nuovamente l'avvio protetto.

-

Prova ad avviare Windows dal disco di sistema.

-

Accedi a Windows.

-

Esegui i comandi seguenti da un prompt dei comandi dell'amministratore per ripristinare i file di avvio nella partizione di avvio del sistema EFI. Digitare ogni comando separatamente e quindi premere INVIO:

Mountvol s: /s

del s:\*.* /f /s /q

bcdboot %systemroot% /s S:

-

L'esecuzione di BCDBoot restituisce "File di avvio creati correttamente". Dopo aver visualizzato questo messaggio, riavvia il dispositivo di nuovo a Windows.

-

-

Se il passaggio 3 non recupera correttamente il dispositivo, reinstalla Windows.

-

Avvia il dispositivo da un supporto di ripristino esistente.

-

Procedere all'installazione di Windows usando il supporto di ripristino.

-

Accedi a Windows.

-

Riavvia Windows per verificare che il dispositivo torni a Windows.

-

-

Abilita nuovamente Avvio protetto e riavvia il dispositivo.Immetti il menu UEFI del dispositivo, passa alle impostazioni di avvio protetto e attivalo. Consulta la documentazione del produttore del dispositivo per informazioni specifiche su questo processo. Ulteriori informazioni sono disponibili nella sezione "Riattiva avvio protetto".

Riferimenti

-

Linee guida per indagare sugli attacchi con CVE-2022-21894: la campagna BlackLotus

-

Per gli eventi generati durante l'applicazione degli aggiornamenti DBX, vedi KB5016061: Risoluzione dei problemi di boot manager vulnerabili e revocati.

I prodotti di terze parti citati in questo articolo sono prodotti da società indipendenti di Microsoft. Microsoft non riconosce alcuna garanzia, implicita o espressa, in relazione alle prestazioni o all'affidabilità di questi prodotti.

Microsoft fornisce informazioni di contatto di terze parti per aiutare l'utente a trovare supporto tecnico. Le informazioni di contatto sono soggette a modifica senza preavviso. Microsoft non garantisce l'accuratezza di queste informazioni di contatto di terze parti.

|

Data di modifica |

Descrizione della modifica |

|

21 ottobre 2025 |

|

|

8 settembre 2025 |

|

|

10 luglio 2025 |

|

|

24 giugno 2025 |

|

|

5 maggio 2025 |

|

|

13 febbraio 2025 |

|

|

24 gennaio 2025 |

|

|

9 luglio 2024 |

|

|

9 aprile 2024 |

|

|

16 dicembre 2023 |

|

|

15 maggio 2023 |

|

|

11 maggio 2023 |

|

|

10 maggio 2023 |

|

|

9 maggio 2023 |

|

|

27 giugno 2023 |

|

|

11 luglio 2023 |

|

|

25 agosto 2023 |

|