|

Modifica data |

Modificare la descrizione |

|

20 marzo 2024 |

|

|

21 marzo 2024 |

|

|

22 marzo 2024 |

|

Introduzione

Questo articolo è un supplemento al seguente articolo che verrà aggiornato ad aprile 2024:

-

KB5025885: Come gestire le revoche di Windows Boot Manager per le modifiche di avvio protetto associate a CVE-2023-24932

Questo supplemento descrive la procedura dettagliata aggiornata per distribuire nuove misure di prevenzione contro il boot-kit BLACKLotus UEFI monitorato da CVE-2023-24932 e include indicazioni di test per l'ambiente.

Per proteggerci dagli abusi dannosi dei responsabili di avvio vulnerabili, è necessario distribuire un nuovo certificato di firma dell'avvio protetto UEFI nel firmware del dispositivo e revocare l'attendibilità nel firmware del certificato di firma corrente. In questo modo tutti i responsabili di avvio vulnerabili e esistenti non saranno attendibili dai dispositivi abilitati per l'avvio protetto. Questa guida ti aiuterà con questo processo.

I tre passaggi di prevenzione descritti in questa guida sono i seguenti:

-

Aggiornamento del database: Verrà aggiunto un nuovo certificato PCA (PCA2023) al database di avvio protetto che consentirà a un dispositivo di avviare il supporto firmato da questo certificato.

-

Installazione di boot manager: Il boot manager con firma PCA2011 esistente verrà sostituito da gestione di avvio con firma PCA2023.Entrambi i boot manager sono inclusi negli aggiornamenti della sicurezza di aprile 2024.

-

Revoca DBX di PCA2011: Verrà aggiunta una voce negata al DBX di avvio protetto che impedisce ai responsabili dell'avvio firmati con PCA2011 di eseguire l'avvio.

Nota Il software dello stack di manutenzione che applica queste tre misure di prevenzione non consentirà l'applicazione non ordinata delle misure di prevenzione.

Questo vale per me?

Questa guida si applica a tutti i dispositivi con Avvio protetto abilitato e a tutti i supporti di ripristino esistenti per questi dispositivi.

Se il dispositivo esegue Windows Server 2012 o Windows Server 2012 R2, assicurati di leggere la sezione "Problemi noti" prima di continuare.

Prima di iniziare

Abilita dati di diagnostica facoltativi

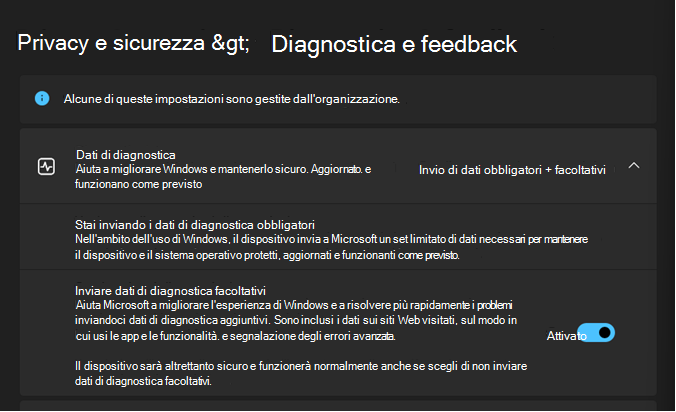

Attiva l'impostazione "Invia dati di diagnostica facoltativi" eseguendo la procedura seguente:

-

In Windows 11 vai a Start > Settings > Privacy & security > Diagnostics & feedback.

-

Attiva Invia dati di diagnostica facoltativi.

Per ulteriori informazioni, vedi Diagnostica, feedback e privacy in Windows.

NOTA Assicurarsi di avere la connettività Internet durante e per un certo periodo di tempo dopo la convalida.

Eseguire un test pass

Dopo aver installato gli aggiornamenti di Windows di aprile 2024 e prima di eseguire i passaggi per il consenso esplicito, assicurati di eseguire un test pass per verificare l'integrità del sistema:

-

VPN: Verifica che l'accesso VPN alle risorse aziendali e alla rete sia funzionante.

-

Windows Hello: Accedi al dispositivo Windows usando la procedura normale (faccia/impronta digitale/PIN).

-

Bitlocker: Il sistema viene avviato normalmente nei sistemi abilitati per BitLocker senza alcuna richiesta di ripristino di BitLocker durante l'avvio.

-

Attestazione integrità dispositivo: Verifica che i dispositivi basati sull'attestazione integrità dispositivi attestano correttamente il loro stato.

Problemi noti

Solo per Windows Server 2012 e Windows Sever 2012 R2:

-

I sistemi basati su TPM 2.0 non possono distribuire le misure di prevenzione rilasciate nella patch di sicurezza di aprile 2024 a causa di noti problemi di compatibilità con le misure TPM. Gli aggiornamenti di aprile 2024 bloccheranno le misure di prevenzione 2 (boot manager) e 3 (aggiornamento DBX) nei sistemi interessati.

-

Microsoft è a conoscenza del problema e in futuro verrà rilasciato un aggiornamento per sbloccare i sistemi basati su TPM 2.0.

-

Per controllare la versione del TPM, fare clic con il pulsante destro del mouse su Start, scegliere Esegui e quindi digitare tpm.msc. Nell'angolo in basso a destra del riquadro centrale, in Informazioni sul produttore TPM, dovrebbe essere visualizzato un valore per Versione specifica.

Procedura di convalida del consenso esplicito

Nella parte rimanente di questo articolo vengono descritti i test per l'uso dei dispositivi di consenso esplicito per le misure di prevenzione. Le misure di prevenzione non sono abilitate per impostazione predefinita. Se l'organizzazione prevede di abilitare queste misure di prevenzione, esegui i passaggi di convalida seguenti per verificare la compatibilità del dispositivo.

-

Distribuire l'aggiornamento della sicurezza preliminare di aprile 2024.

-

Aprire un prompt dei comandi dell'amministratore e impostare la chiave del Registro di sistema per eseguire l'aggiornamento al database digitando il comando seguente, quindi premere INVIO:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x40 /f

-

Riavvia il dispositivo due volte.

-

Verificare che il database sia stato aggiornato correttamente verificando che il comando seguente restituisca True. Eseguire il comando di PowerShell seguente come amministratore:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023'

-

Apri un prompt dei comandi dell'amministratore e imposta la chiave del Registro di sistema per scaricare e installare il boot manager con firma PCA2023:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x100 /f

-

Riavvia il dispositivo due volte.

-

In qualità di amministratore, monta la partizione EFI per prepararla per l'ispezione:

mountvol s: /s

-

Verificare che "s:\efi\microsoft\boot\bootmgfw.efi" sia firmato da PCA2023. A tale scopo, esegui la procedura seguente:

-

Fare clic su Start, digitare prompt dei comandi nella casella Cerca e quindi fare clic su Prompt dei comandi.

-

Nella finestra del prompt dei comandi digitare il comando seguente e quindi premere INVIO.

copy S:\EFI\Microsoft\Boot\bootmgfw.efi c:\bootmgfw_2023.efi

-

In Gestione file fare clic con il pulsante destro del mouse sul file C:\bootmgfw_2023.efi, scegliere Proprietà e quindi selezionare la scheda Firme digitali.

-

Nell'elenco Firma verificare che la catena di certificati includa la CA di Windows UEFI 2023.

-

ATTENZIONE: questo passaggio distribuisce la revoca DBX a responsabili di avvio obsoleti e vulnerabili non attendibili firmati tramite l'PCA2011 Di produzione di Windows. I dispositivi con questa revoca applicata non eseguiranno più l'avvio da supporti di ripristino e server di avvio di rete (PXE/HTTP) esistenti che non dispongono di componenti di Boot Manager aggiornati.

Se il dispositivo entra in uno stato non avviabile, segui i passaggi della sezione "Procedure di ripristino e ripristino" per reimpostare il dispositivo a uno stato di pre-revoca.

Dopo aver applicato il DBX, se vuoi ripristinare lo stato precedente di avvio protetto del dispositivo, segui la sezione "Procedure di ripristino e ripristino".

Applicare la prevenzione DBX per non rendere attendibile il certificato di PCA2011 di produzione di Windows nell'avvio protetto:

-

Aprire un prompt dei comandi dell'amministratore e impostare la chiave del Registro di sistema per inserire la revoca per PCA2011 in DBX:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x80 /f

-

Riavvia il dispositivo due volte e verifica che sia stato completamente riavviato.

-

Verifica che la prevenzione DBX sia stata applicata correttamente. A questo scopo, eseguire il comando di PowerShell seguente come amministratore e assicurarsi che restituisca True:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI dbx).bytes) -match 'Microsoft Windows Production PCA 2011'

In alternativa, cercare l'evento seguente nella Visualizzatore eventi:

Registro eventi

Sistema

Origine evento

TPM-WMI

ID evento

1037

Livello

Informazioni

Testo del messaggio di evento

L'aggiornamento secure boot dbx per revocare Microsoft Windows Production PCA 2011 viene applicato correttamente

-

Eseguire gli elementi di prova superati dalla sezione "Prima di iniziare" e assicurarsi che tutti i sistemi si comportino normalmente.

Riferimento alla chiave del Registro di sistema

|

Comando |

Scopo |

Commenti |

|

Installa l'aggiornamento DB per consentire il boot manager con firma PCA2023 |

|

Comando |

Scopo |

Commenti |

|

Installa il bootmgr con firma di PCA2023 |

Valore applicato solo dopo il completamento di 0x40 passaggio |

|

Comando |

Scopo |

Commenti |

|

Installa l'aggiornamento DBX che revoca PCA2011 |

Valore applicato solo dopo il completamento di entrambi i passaggi di 0x40 & 0x100 |

Risultati e feedback

Inviare un messaggio di posta elettronica a suvp@microsoft.com con risultati dei test, domande e feedback.

Procedure di ripristino e ripristino

Durante l'esecuzione di procedure di ripristino, condividi i dati seguenti con Microsoft:

-

Screenshot dell'errore di avvio osservato.

-

Passaggi eseguiti che hanno portato il dispositivo a diventare non avviabile.

-

Dettagli della configurazione del dispositivo.

Quando esegui una procedura di ripristino, sospendi BitLocker prima di avviare la procedura.

Se si verificano problemi durante questo processo e non riesci ad avviare il dispositivo o devi avviare il dispositivo da un supporto esterno (ad esempio la chiavetta usb o l'avvio PXE), prova le procedure seguenti.

-

Disattivare l'avvio protetto Questa procedura è diversa tra produttori e modelli di PC. Immetti il menu BIOS UEFI del PC, passa all'impostazione Avvio protetto e disattivalo. Consulta la documentazione del produttore del PC per informazioni specifiche su questo processo. Per altre informazioni, vedi Disabilitazione dell'avvio protetto.

-

Cancellare i tasti di avvio protetto Se il dispositivo supporta la cancellazione dei tasti di avvio protetto o la reimpostazione dei tasti di avvio protetto alle impostazioni predefinite, esegui subito questa azione. Il dispositivo dovrebbe avviarsi ora, ma tieni presente che è vulnerabile al malware del boot kit. Assicurati di completare il passaggio 5 alla fine di questo processo di ripristino per abilitare nuovamente l'avvio protetto.

-

Prova ad avviare Windows dal disco di sistema.

-

Se BitLocker è abilitato e passa al ripristino, immetti la chiave di ripristino di BitLocker.

-

Accedi a Windows.

-

Esegui i comandi seguenti dal prompt dei comandi dell'amministratore per ripristinare i file di avvio nella partizione di avvio del sistema EFI:

Mountvol s: /s del s:\EFI\Microsoft\*.* /f /s /q bcdboot %systemroot% /s S:

-

L'esecuzione di BCDBoot dovrebbe restituire "Avvio dei file creati correttamente".

-

Se BitLocker è abilitato, sospendi BitLocker.

-

Riavvia il dispositivo.

-

-

Se il passaggio 3 non recupera correttamente il dispositivo, reinstalla Windows.

-

Inizia da un supporto di ripristino esistente.

-

Procedi con l'installazione di Windows tramite il supporto di ripristino.

-

Accedi a Windows.

-

Riavvia per verificare che il dispositivo si avvii correttamente in Windows.

-

-

Abilita nuovamente Avvio protetto e riavvia il dispositivo.Immetti il menu UEFI devicce, passa all'impostazione Avvio protetto e attivalo. Consulta la documentazione del produttore del dispositivo per informazioni specifiche su questo processo. Per ulteriori informazioni, vedi Riattiva avvio protetto.

-

Se l'avvio di Windows continua a non riuscire, immetti di nuovo il BIOS UEFI e disattiva Avvio protetto.

-

Avvia Windows.

-

Condividere il contenuto di DB, DBX con Microsoft.

-

Aprire PowerShell in modalità Amministratore.

-

Acquisire il database:

Get-SecureBootUEFI -name:db -OutputFilePath DBUpdateFw.bin

-

Acquisire l'DBX:

Get-SecureBootUEFI -name:dbx –OutputFilePath dbxUpdateFw.bin

-

Condividere i file DBUpdateFw.bin e dbxUpdateFw.bin generati nei passaggi 8b e 8c.

-