Riepilogo

Una vulnerabilità di protezione di determinati chipset Trusted Platform Module (TPM). La vulnerabilità indebolisce forza della chiave.

In questo articolo consente di identificare e risolvere i problemi di protezione dispositivi BitLocker che sono interessati dalla vulnerabilità descritta nel Microsoft Security Advisory ADV170012.

Ulteriori informazioni

Cenni preliminari

In questo documento viene descritto come risolvere l'impatto della vulnerabilità in protezioni basate su BitLocker TPM.

L'impatto su altri metodi di protezione BitLocker deve essere rivisto in base alle modalità vengono protetti i segreti relativi. Ad esempio, se una chiave esterna per sbloccare BitLocker è protetto al TPM, fare riferimento a questo advisory per analizzare l'impatto. La riparazione di questi effetti della vulnerabilità non è nell'ambito di questo documento.

Come identificare l'impatto

BitLocker utilizza il sigillo TPM e dissigillare operazioni con la chiave radice di archiviazione per proteggere i segreti BitLocker sul volume del sistema operativo. La vulnerabilità interessa il sigillo e dissigillare operazioni su TPM 1.2, ma non influenza le operazioni su 2.0 TPM.

Quando protezione basata su TPM viene utilizzato per proteggere il volume del sistema operativo, la sicurezza della protezione BitLocker è interessata solo se la versione di firmware TPM 1.2.

Per identificare l'interessato TPM e TPM versioni, vedere "2. Determinare dispositivi interessati nell'organizzazione"in"Interventi consigliati"nel Microsoft Security Advisory ADV170012.

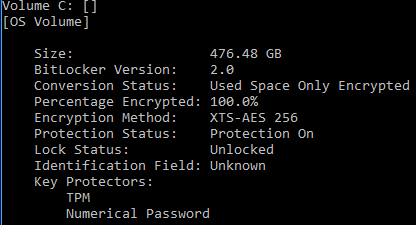

Per controllare lo stato di BitLocker, eseguire "gestire-bde-stato < lettera di volume del sistema operativo: >" al prompt dei comandi con privilegi di amministratore del computer.

Figura 1 Esempio di output di un volume di sistema operativo protetto da protezione TPM e protezione con Password di ripristino. (Crittografia del dispositivo non è interessata da questa vulnerabilità TPM.)

Risolvere vulnerabilità BitLocker dopo l'aggiornamento del firmware

Attenersi alla seguente procedura per risolvere la vulnerabilità:

-

Sospendere la protezione BitLocker: eseguire "gestire-bde-protectors < lettera di volume del sistema operativo: > : disattivare" come amministratore del computer.

-

Cancellare il TPM. Per istruzioni, vedere "6. Cancellazione del TPM"sotto le azioni consigliate" in Microsoft Security Advisory ADV170012.

-

La protezione BitLocker riprende automaticamente dopo il riavvio per Windows 8 e versioni successive di Windows. Per Windows 7, eseguire "gestire-bde-protectors < lettera di volume del sistema operativo: > – attiva" come amministratore del computer per riattivare la protezione BitLocker.

La pagina seguente fornisce un riferimento completo della riga di comando per gestire-bde.exe:

https://technet.microsoft.com/library/ff829849(v=ws.11).aspx