Riepilogo

Gli amministratori di Microsoft System Center 2012 R2 Virtual Machine Manager (VMM) possono ora creare e gestire centralmente gli elenchi di controllo di accesso alle porte Hyper-V (ACL) in VMM.

Ulteriori informazioni

Per altre informazioni sull'aggiornamento cumulativo 8 per System Center 2012 R2 Virtual Machine Manager, fare clic sul numero dell'articolo seguente per visualizzare l'articolo nel Microsoft Knowledge Base:

3096389 Aggiornamento cumulativo 8 per System Center 2012 R2 Virtual Machine Manager

Glossario

Abbiamo migliorato il modello a oggetti virtual machine manager aggiungendo i seguenti nuovi concetti nell'area di gestione della rete.

-

Port access control list (port ACL)

Oggetto collegato a varie primitive di rete VMM per descrivere la sicurezza della rete. L'ACL della porta funge da raccolta di voci di controllo dell'accesso o regole ACL. Un ACL può essere collegato a qualsiasi numero (zero o più) di primitive di rete VMM, ad esempio una rete VM, subnet VM, scheda di rete virtuale o il server di gestione VMM stesso. Un ACL può contenere qualsiasi numero (zero o più) di regole ACL. Ogni primitive di rete VMM compatibile (rete VM, subnet VM, scheda di rete virtuale o server di gestione VMM) può avere una porta collegata o nessuna. -

Voce di controllo dell'accesso alle porte o regola

ACL Oggetto che descrive i criteri di filtro. Più regole ACL possono esistere nella stessa porta ACL e si applicano in base alla loro priorità. Ogni regola ACL corrisponde esattamente a una porta ACL. -

Concetto virtuale global Impostazioni

A che descrive una porta ACL applicata a tutte le schede di rete virtuale VM nell'infrastruttura. Non esiste alcun tipo di oggetto separato per Impostazioni globale. Al contrario, la porta di Impostazioni globale ACL si connette al server di gestione VMM stesso. L'oggetto server di gestione VMM può avere una porta ACL o nessuna.

Per informazioni sugli oggetti nell'area di gestione della rete precedentemente disponibili, vedere Virtual Machine Manager Network Object Fundamentals.

Cosa si può fare con questa caratteristica?

Utilizzando l'interfaccia di PowerShell in VMM, è ora possibile eseguire le azioni seguenti:

-

Definire gli ACL delle porte e le relative regole ACL.

-

Le regole vengono applicate alle porte switch virtuali nei server Hyper-V come "ACL porta estesa" (VMNetworkAdapterExtendedAcl) nella terminologia Hyper-V. Ciò significa che possono essere applicate solo ai server host Windows Server 2012 R2 (e Hyper-V Server 2012 R2).

-

VMM non crea gli ACL della porta Hyper-V "legacy" (VMNetworkAdapterAcl). Pertanto, non è possibile applicare gli ACL di porta a server host Windows Server 2012 (o Hyper-V Server 2012) tramite VMM.

-

Tutte le regole ACL di porta definite in VMM tramite questa caratteristica sono stateful (per TCP). Non è possibile creare regole ACL senza stato per TCP usando VMM.

Per altre informazioni sulla funzionalità ACL porta estesa in Windows Server 2012 R2 Hyper-V, vedere Creare criteri di sicurezza con elenchi di Controllo di accesso porte estese per Windows Server 2012 R2.

-

-

Collegare un ACL di porta a Impostazioni globale. Si applica a tutte le schede di rete virtuale della macchina virtuale. È disponibile solo per gli amministratori completi.

-

Collegare gli ACL della porta creati a una rete VM, alle subnet della macchina virtuale o alle schede di rete virtuale della macchina virtuale. Questa funzionalità è disponibile per amministratori completi, amministratori tenant e utenti self-service.

-

Visualizzare e aggiornare le regole ACL della porta configurate nella singola vNIC della macchina virtuale.

-

Eliminare gli ACL delle porte e le relative regole ACL.

Ognuna di queste azioni è approfondito più avanti in questo articolo.

Tenere presente che questa funzionalità viene esposta solo tramite i cmdlet di PowerShell e non verrà riportata nell'interfaccia utente della console VMM (ad eccezione dello stato "Conformità").

Cosa non è possibile fare con questa funzionalità?

-

Gestire/aggiornare singole regole per una singola istanza quando l'ACL viene condiviso tra più istanze. Tutte le regole vengono gestite centralmente all'interno degli ACL padre e si applicano ovunque sia collegato l'ACL.

-

Associare più ACL a un'entità.

-

Applicare gli ACL di porta alle schede di rete virtuali (vNIC) nella partizione padre Hyper-V (sistema operativo di gestione).

-

Creare regole ACL porta che includono protocolli a livello IP diversi da TCP o UDP.

-

Applicare ACL di porta a reti logiche, siti di rete (definizioni di rete logiche), vLAN subnet e altre primitive di rete VMM non elencate in precedenza.

Ricerca per categorie usare questa funzionalità?

Definizione di nuovi ACL delle porte e delle relative regole ACL

È ora possibile creare elenchi di controllo di accesso e le relative regole ACL direttamente da VMM usando i cmdlet di PowerShell.

Creare un nuovo ACL

Vengono aggiunti i nuovi cmdlet di PowerShell seguenti:

New-SCPortACL –Name <string> [–Description <string>]

–Name: Name of the port ACL

–Description: Description of the port ACL (optional parameter)

Get-SCPortACL

Retrieves all the port ACLs

–Name: Optionally filter by name

–ID: Optionally filter by ID

Sample commands

New-SCPortACL -Name Samplerule -Description SampleDescription

$acl = Get-SCPortACL -Name Samplerule

Definire le regole ACL di porta per l'ACL della porta

Ogni ACL porta è costituito da una raccolta di regole ACL porta. Ogni regola contiene parametri diversi.

-

Name

-

Descrizione

-

Tipo: In ingresso/Uscita (la direzione in cui verrà applicato l'ACL)

-

Azione: Consenti/Nega (l'azione dell'ACL, per consentire il traffico o bloccare il traffico)

-

SourceAddressPrefix:

-

SourcePortRange:

-

DestinationAddressPrefix:

-

DestinationPortRange:

-

Protocollo: TCP/Udp/Any (Nota: i protocolli a livello IP non sono supportati negli ACL di porta definiti da VMM. Sono ancora supportati in modo nativo da Hyper-V.

-

Priorità: 1 – 65535 (il numero più basso ha la priorità più alta). Questa priorità è relativa al layer in cui viene applicata. Altre informazioni su come vengono applicate le regole ACL in base alla priorità e all'oggetto a cui è collegato.

Nuovi cmdlet di PowerShell aggiunti

New-SCPortACLrule -PortACL <PortACL> -Name <stringa> [-Description <string>] -Type <Inbound |> in uscita - Azione <Consenti | Deny> -Priority <uint16> -Protocol <TCP | | UDP Qualsiasi stringa di <[-SourceAddressPrefix>: IPAddress |> IPSubnet] [-SourcePortRange <string:X|X-Y| Qualsiasi>] [-DestinationAddressPrefix <stringa: IPAddress | IPSubnet>] [-DestinationPortRange <string:X|X-Y| Qualsiasi>]

Get-SCPortACLrule

Recupera tutte le regole ACL porta.

-

Nome: filtrare facoltativamente in base al nome

-

ID: Filtrare facoltativamente in base all'ID

-

PortACL: filtrare facoltativamente in base alla porta ACL

Comandi di esempio

New-SCPortACLrule -Name AllowSMBIn -Description "Allow inbound TCP Port 445" -Type Inbound -Protocol TCP -Action Allow -PortACL $acl -SourcePortRange 445 -Priority 10

New-SCPortACLrule -Name AllowSMBOut -Description "Allow outbound TCP Port 445" -Type Outbound -Protocol TCP -Action Allow -PortACL $acl -DestinationPortRange 445 -Priority 10

New-SCPortACLrule -Name DenyAllIn -Description "All Inbould" -Type Inbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

New-SCPortACLrule -Name DenyAllOut -Description "All Outbound" -Type Outbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

Collegamento e scollegamento di ACL porta

Gli ACL possono essere allegati ai seguenti elementi:

-

Impostazioni globali (si applica a tutte le schede di rete della macchina virtuale. Questa operazione può essere eseguita solo dall'amministratore completo.

-

Rete macchina virtuale (gli amministratori completi/amministratori tenant/SSUs possono farlo).

-

Subnet macchina virtuale (gli amministratori completi,gli amministratori tenant e gli SSUs possono farlo).

-

Schede di rete virtuali (gli amministratori completi,gli amministratori tenant e gli aggiornamenti dello stack di sicurezza possono farlo).

Impostazioni globali

Queste regole ACL porta si applicano a tutte le schede di rete virtuale VM nell'infrastruttura.

I cmdlet di PowerShell esistenti sono stati aggiornati con nuovi parametri per collegare e scollegare gli ACL delle porte.

Set-SCVMMServer –VMMServer <VMMServer> [-PortACL <NetworkAccessControlList> | -RemovePortACL ]

-

PortACL: Nuovo parametro facoltativo che configura l'ACL della porta specificata per le impostazioni globali.

-

RemovePortACL: nuovo parametro facoltativo che rimuove tutte le porte configurate da impostazioni globali.

Get-SCVMMServer: restituisce la porta configurata ACL nell'oggetto restituito.

Comandi di esempio

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -PortACL $acl

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -RemovePortACL

rete VM

Queste regole verranno applicate a tutte le schede di rete virtuale VM connesse a questa rete VM.

I cmdlet di PowerShell esistenti sono stati aggiornati con nuovi parametri per collegare e scollegare gli ACL delle porte.

New-SCVMNetwork [-PortACL <NetworkAccessControlList>] [resto dei parametri]

-PortACL: Nuovo parametro facoltativo che consente di specificare un ACL di porta per la rete della macchina virtuale durante la creazione.

Set-SCVMNetwork [-PortACL <NetworkAccessControlList> | -RemovePortACL] [resto dei parametri]

-PortACL: nuovo parametro facoltativo che consente di impostare un ACL di porta sulla rete della macchina virtuale.

-RemovePortACL: nuovo parametro facoltativo che rimuove qualsiasi porta ACL configurata dalla rete della macchina virtuale.

Get-SCVMNetwork: restituisce la porta configurata ACL nell'oggetto restituito.

Comandi di esempio

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -PortACL $acl

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -RemovePortACL

Subnet della macchina virtuale

Queste regole verranno applicate a tutte le schede di rete virtuale della macchina virtuale connesse alla subnet della macchina virtuale.

I cmdlet di PowerShell esistenti sono stati aggiornati con un nuovo parametro per collegare e scollegare gli ACL della porta.

New-SCVMSubnet [-PortACL <NetworkAccessControlList>] [resto dei parametri]

-PortACL: nuovo parametro facoltativo che consente di specificare un ACL di porta nella subnet della macchina virtuale durante la creazione.

Set-SCVMSubnet [-PortACL <NetworkAccessControlList> | -RemovePortACL] [resto dei parametri]

-PortACL: nuovo parametro facoltativo che consente di impostare un ACL di porta sulla subnet della macchina virtuale.

-RemovePortACL: nuovo parametro facoltativo che rimuove dalla subnet VM qualsiasi porta configurata.

Get-SCVMSubnet: restituisce la porta configurata ACL nell'oggetto restituito.

Comandi di esempio

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet -PortACL $acl

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet-RemovePortACL

Scheda di rete virtuale VM (vmNIC)

I cmdlet di PowerShell esistenti sono stati aggiornati con nuovi parametri per collegare e scollegare gli ACL delle porte.

New-SCVirtualNetworkAdapter [-PortACL <NetworkAccessControlList>] [resto dei parametri]

-PortACL: Nuovo parametro facoltativo che consente di specificare un ACL di porta per la scheda di rete virtuale durante la creazione di una nuova vNIC.

Set-SCVirtualNetworkAdapter [-PortACL <NetworkAccessControlList> | -RemovePortACL] [resto dei parametri]

-PortACL: nuovo parametro facoltativo che consente di impostare una porta ACL sulla scheda di rete virtuale.

-RemovePortACL: nuovo parametro facoltativo che rimuove qualsiasi porta configurata ACL dalla scheda di rete virtuale.

Get-SCVirtualNetworkAdapter: restituisce la porta configurata ACL nell'oggetto restituito.

Comandi di esempio

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter -PortACL $acl

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter –RemovePortACL

Applicazione delle regole ACL porta

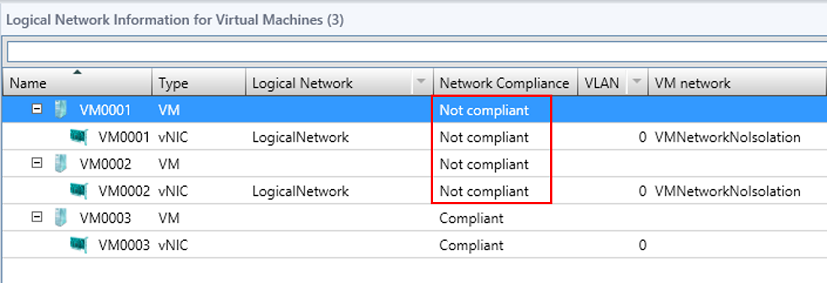

Quando si aggiornano le macchine virtuali dopo aver collegato gli ACL porta, si nota che lo stato delle macchine virtuali viene visualizzato come "Non conforme" nella visualizzazione Macchina virtuale dell'area di lavoro Tessuto. Per passare alla visualizzazione Macchina virtuale, è necessario prima di tutto passare al nodo Reti logiche o al nodo Parametri logici dell'area di lavoro Infrastruttura. Tieni presente che l'aggiornamento della macchina virtuale viene eseguito automaticamente in background (su pianificare). Di conseguenza, anche se le macchine virtuali non vengono aggiornate in modo esplicito, alla fine passeranno a uno stato non conforme.

Per avviare la correzione, fare clic su Correzione sulla barra multifunzione o eseguire il cmdlet Repair-SCVirtualNetworkAdapter. Non ci sono modifiche particolari alla sintassi dei cmdlet per questa caratteristica.

Repair-SCVirtualNetworkAdapter -VirtualNetworkAdapter <VirtualNetworkAdapter>

La correzione di queste macchine virtuali le contrassegnerà come conforme e farà in modo che vengano applicati gli ACL porta estesa. Tenere presente che gli ACL delle porte non verranno applicati alle macchine virtuali nell'ambito fino a quando non vengono corretti in modo esplicito.

Visualizzazione delle regole ACL porta

Per visualizzare gli ACL e le regole ACL, è possibile usare i cmdlet di PowerShell seguenti.

Nuovi cmdlet di PowerShell aggiunti

Recuperare il parametro ACL

porta impostato 1. Per ottenere tutto o per nome: Get-SCPortACL [-Name <>]

Parametro set 2. Per ottenere per ID: Get-SCPortACL -Id <> [-Name <>]

Retrieve port ACL rules

Parameter set 1. Tutto o per nome: Get-SCPortACLrule [-Name <>]

Set di parametri 2. Per ID: Get-SCPortACLrule -Id <>

parametro impostato su 3. Per oggetto ACL: Get-SCPortACLrule –PortACL <NetworkAccessControlList>

Aggiornamento delle regole ACL porta

Quando si aggiorna l'ACL collegato alle schede di rete, le modifiche vengono applicate a tutte le istanze della scheda di rete che usano tale ACL. Per un ACL collegato a una subnet della macchina virtuale o a una rete VM, tutte le istanze della scheda di rete connesse alla subnet vengono aggiornate con le modifiche.

Nota: l'aggiornamento delle regole ACL su singole schede di rete viene eseguito in parallelo in uno schema best-effort unico. Le schede che non possono essere aggiornate per alcun motivo sono contrassegnate come "security incompliant" e l'attività viene completata con un messaggio di errore che indica che le schede di rete non sono state aggiornate correttamente. "Incompliant security incompliant" qui fa riferimento a una mancata corrispondenza tra le regole ACL previste e quelle effettive. Lo stato di conformità dell'adattatore sarà "Non conforme" insieme ai messaggi di errore pertinenti. Per altre informazioni sulla correzione di macchine virtuali non conformi, vedere la sezione precedente.

Nuovo cmdlet di PowerShell aggiunto

Set-SCPortACL -PortACL <PortACL> [-Name <Name>] [-Description <description>]

Set-SCPortACLrule -PortACLrule <PortACLrule> [-Name <name>] [-Description <string>] [-Type <PortACLRuleDirection> {Inbound | Outbound}] [-Action <PortACLRuleAction> {Allow | Deny}] [-SourceAddressPrefix <string>] [-SourcePortRange <string>] [-DestinationAddressPrefix <string>] [-DestinationPortRange <string>] [-Protocol <PortACLruleProtocol> {Tcp | | UDP Any}]

Set-SCPortACL: cambia la descrizione dell'ACL della porta.

-

Descrizione: aggiorna la descrizione.

Set-SCPortACLrule: modifica i parametri della regola ACL della porta.

-

Descrizione: aggiorna la descrizione.

-

Tipo: aggiorna la direzione in cui viene applicato l'ACL.

-

Azione: aggiorna l'azione dell'ACL.

-

Protocollo: aggiorna il protocollo a cui verrà applicato l'ACL.

-

Priorità: aggiorna la priorità.

-

SourceAddressPrefix: aggiorna il prefisso dell'indirizzo di origine.

-

SourcePortRange: aggiorna l'intervallo delle porte di origine.

-

DestinationAddressPrefix: aggiorna il prefisso dell'indirizzo di destinazione.

-

DestinationPortRange: aggiorna l'intervallo di porte di destinazione.

Eliminazione di ACL porta e regole ACL porta

Un ACL può essere eliminato solo se non vi sono dipendenze associate. Le dipendenze includono le impostazioni di rete della macchina virtuale,subnet VM/scheda di rete virtuale/impostazioni globali collegate all'ACL. Quando si tenta di eliminare un ACL di porta usando il cmdlet di PowerShell, il cmdlet rileva se la porta ACL è collegata a una qualsiasi delle dipendenze e genera messaggi di errore appropriati.

Rimozione degli ACL di porta

Sono stati aggiunti nuovi cmdlet di PowerShell:

Remove-SCPortACL -PortACL <NetworkAccessControlList>

Rimozione delle regole ACL porta

Sono stati aggiunti nuovi cmdlet di PowerShell:

Remove-SCPortACLRule -PortACLRule <NetworkAccessControlListRule>

Tenere presente che l'eliminazione di una scheda di rete/subnet VM/macchina virtuale rimuove automaticamente l'associazione a tale ACL.

Un ACL può anche essere dissociato dalla subnet della macchina virtuale, dalla rete VM o dalla scheda di rete modificando il rispettivo oggetto di rete VMM. A questo scopo, usare il cmdlet Set- insieme all'opzione -RemovePortACL, come descritto nelle sezioni precedenti. In questo caso, la porta ACL verrà scollegato dal rispettivo oggetto di rete, ma non verrà eliminata dall'infrastruttura VMM. Pertanto, può essere riutilizzato in un secondo momento.

Modifiche fuori banda alle regole ACL

Se si stanno eseguendo modifiche fuori banda (OOB) alle regole ACL dalla porta di switch virtuale Hyper-V (usando cmdlet Hyper-V nativi come Add-VMNetworkAdapterExtendedAcl), l'aggiornamento della macchina virtuale mostrerà la scheda di rete come "Security Incompliant". La scheda di rete può quindi essere corretti da VMM come descritto nella sezione "Applicazione di ACL porta". Tuttavia, la correzione sovrascriverà tutte le regole ACL porta definite all'esterno di VMM con quelle previste da VMM.

Priorità della regola ACL delle porte e precedenza dell'applicazione (utenti esperti)

Concetti fondamentali

Ogni regola ACL porta in un ACL porta ha una proprietà denominata "Priorità". Le regole vengono applicate in base alla loro priorità. I principi fondamentali seguenti definiscono la precedenza delle regole:

-

Più basso è il numero di priorità, maggiore è la precedenza. In altre parole, se le regole ACL più porte sono contraddetti tra loro, prevale la regola con priorità più bassa.

-

L'azione regola non influisce sulla precedenza. In altre parole, a differenza degli ACL NTFS (ad esempio), qui non abbiamo un concetto come "Deny ha sempre la precedenza su Allow".

-

Sulla stessa priorità (stesso valore numerico), non è possibile avere due regole con la stessa direzione. Questo comportamento impedisce un'ipotetica situazione in cui si potrebbero definire sia regole "Nega" che "Consenti" con uguale priorità, perché ciò comporterebbe ambiguità o un conflitto.

-

Un conflitto viene definito come due o più regole con la stessa priorità e la stessa direzione. Un conflitto può verificarsi se sono presenti due regole ACL porta con la stessa priorità e la stessa direzione in due ACL applicati a livelli diversi e se tali livelli si sovrappongono in parte. In altri casi, potrebbe esserci un oggetto, ad esempio vmNIC, che rientra nell'ambito di entrambi i livelli. Un esempio comune di sovrapposizione è una rete VM e una subnet della macchina virtuale nella stessa rete.

Applicazione di più ACL di porta a una singola entità

Poiché gli ACL delle porte possono essere applicati a diversi oggetti di rete VMM (o a livelli diversi, come descritto in precedenza), un'unica scheda di rete virtuale (vmNIC) può rientrare nell'ambito di più ACL porta. In questo scenario, vengono applicate le regole ACL porta da tutti gli ACL di porta. Tuttavia, la precedenza di queste regole può essere diversa, a seconda di diverse nuove impostazioni di ottimizzazione VMM menzionate più avanti in questo articolo.

Impostazioni del Registro di sistema

Queste impostazioni sono definite come valori Dword nel Registro di sistema Windows sotto la seguente chiave sul server di gestione VMM:

HKLM\Software\Microsoft\Microsoft System Center Virtual Machine Manager Server\Impostazioni

Tenere presente che tutte queste impostazioni influiscono sul comportamento degli ACL delle porte nell'intera infrastruttura VMM.

Priorità della regola ACL porta effettiva

In questa discussione, descriveremo la precedenza effettiva delle regole ACL porta quando più ACL di porta vengono applicati a una singola entità come priorità di regola efficace. Tenere presente che non esiste un'impostazione o un oggetto separato in VMM per definire o visualizzare la priorità effettiva della regola. Viene calcolato nel runtime.

Esistono due modalità globali in cui è possibile calcolare Priorità effettiva regola. Le modalità sono cambiate dall'impostazione del Registro di sistema:

PortACLAbsolutePriority

I valori accettabili per questa impostazione sono 0 (zero) o 1, dove 0 indica il comportamento predefinito.

Priorità relativa (comportamento predefinito)

Per abilitare questa modalità, impostare la proprietà PortACLAbsolutePriority nel Registro di sistema su un valore pari a 0 (zero). Questa modalità si applica anche se l'impostazione non è definita nel Registro di sistema, ovvero se la proprietà non viene creata.

In questa modalità si applicano i principi seguenti oltre ai concetti fondamentali descritti in precedenza:

-

La priorità all'interno della stessa porta ACL viene mantenuta. Di conseguenza, i valori di priorità definiti in ogni regola vengono considerati come relativi all'interno dell'ACL.

-

Quando si applicano più ACL di porta, le relative regole vengono applicate nei bucket. Le regole dello stesso ACL (collegate a un determinato oggetto) vengono applicate insieme all'interno dello stesso contenitore. La precedenza di particolari bucket dipende dall'oggetto a cui è collegata la porta ACL.

-

In questo caso, le regole definite nell'ACL delle impostazioni globali (indipendentemente dalla loro priorità definita nell'ACL della porta) hanno sempre la precedenza sulle regole definite nell'ACL applicato a vmNIC e così via. In altre parole, viene applicata la separazione dei livelli.

Infine, La priorità effettiva regola può essere diversa dal valore numerico definito nelle proprietà della regola ACL porta. Altre informazioni su come viene applicato questo comportamento e su come modificarne la logica.

-

È possibile modificare l'ordine in cui hanno la precedenza tre livelli "specifici dell'oggetto", ovvero VMNIC, subnet VM e rete VM.

-

Non è possibile modificare l'ordine delle impostazioni globali. Ha sempre la precedenza massima (o ordine = 0).

-

Per gli altri tre livelli, è possibile impostare le impostazioni seguenti su un valore numerico compreso tra 0 e 3, dove 0 ha la precedenza più alta (uguale alle impostazioni globali) e 3 ha la precedenza più bassa:

-

PortACLVMNetworkAdapterPriority (il valore predefinito è 1)

-

PortACLVMSubnetPriority (il valore predefinito è 2)

-

PortACLVMNetworkPriority (il valore predefinito è 3)

-

-

Se si assegna lo stesso valore (da 0 a 3) a queste impostazioni del Registro di sistema o se si assegna un valore esterno all'intervallo da 0 a 3, VMM non torna al comportamento predefinito.

-

-

Il modo in cui viene applicato l'ordinamento è che priorità regola effettiva viene modificata in modo che le regole ACL definite su un livello superiore ricevano una priorità più alta, ovvero un valore numerico più piccolo. Quando viene calcolato un valore ACL effettivo, ogni valore relativo di priorità della regola viene "bumped" dal valore specifico del livello o "step".

-

Il valore specifico del livello è il "passaggio" che separa i diversi livelli. Per impostazione predefinita, la dimensione del "passaggio" è 10000 ed è configurata dall'impostazione del Registro di sistema seguente:

PortACLLayerSeparation

-

Questo significa che, in questa modalità, qualsiasi singola priorità di regola all'interno dell'ACL , ovvero una regola considerata come relativa, non può superare il valore dell'impostazione seguente:

PortACLLayerSeparation(per impostazione predefinita, 10000)

Esempio di configurazione

Si supponga che tutte le impostazioni abbiano i valori predefiniti. Queste informazioni sono descritte in precedenza.

-

È disponibile un ACL collegato a vmNIC (PortACLVMNetworkAdapterPriority = 1).

-

La priorità effettiva per tutte le regole definite in questo ACL viene modificata da 10000 (valore PortACLLayerSeparation).

-

Definiamo una regola in questo ACL con una priorità impostata su 100.

-

La priorità effettiva per questa regola sarà 10000 + 100 = 10100.

-

La regola avrà la precedenza su altre regole all'interno dello stesso ACL per cui la priorità è maggiore di 100.

-

La regola avrà sempre la precedenza su tutte le regole definite negli ACL collegati alla rete della macchina virtuale e al livello della subnet della macchina virtuale. Ciò è vero perché sono considerati livelli "inferiori".

-

La regola non avrà mai la precedenza sulle regole definite nell'ACL delle impostazioni globali.

Vantaggi di questa modalità

-

Esiste una maggiore sicurezza in scenari multi-tenant perché le regole ACL delle porte definite dall'amministratore fabric (a livello di Impostazioni globale) avranno sempre la precedenza su tutte le regole definite dai tenant stessi.

-

Eventuali conflitti di regole di porta ACL, ovvero ambiguità, vengono impediti automaticamente a causa della separazione dei livelli. È molto facile prevedere quali regole saranno efficaci e perché.

Prestare attenzione a questa modalità

-

Meno flessibilità. Se definisci una regola (ad esempio, "Nega tutto il traffico alla porta 80") nelle impostazioni globali, non puoi mai creare un'esenzione più granulare da questa regola su un livello inferiore (ad esempio, "Consenti porta 80 solo su questa macchina virtuale che esegue un server Web legittimo").

Priorità relativa

Per abilitare questa modalità, impostare la proprietà PortACLAbsolutePriority nel Registro di sistema su un valore pari a 1.

In questa modalità, oltre ai concetti fondamentali descritti in precedenza, si applicano i principi seguenti:

-

Se un oggetto rientra nell'ambito di più ACL (ad esempio, rete VM e subnet VM), tutte le regole definite in tutti gli ACL allegati vengono applicate in ordine unificato (o come singolo bucket). Non c'è separazione dei livelli e nessun "urto" di alcun tipo.

-

Tutte le priorità delle regole vengono considerate assolute, esattamente come sono definite in ogni priorità di regola. In altre parole, la priorità effettiva per ogni regola è uguale a quella definita nella regola stessa e non viene modificata dal motore VMM prima dell'applicazione.

-

Tutte le altre impostazioni del Registro di sistema descritte nella sezione precedente non hanno alcun effetto.

-

In questa modalità, qualsiasi priorità di regola singola in un ACL, ovvero una priorità di regola considerata assoluta, non può superare 65535.

Esempio di configurazione

-

Nell'ACL delle impostazioni globali si definisce una regola la cui priorità è impostata su 100.

-

Nell'ACL associato a vmNIC si definisce una regola la cui priorità è impostata su 50.

-

La regola definita a livello di vmNIC ha la precedenza perché ha una priorità più alta, ovvero un valore numerico inferiore.

Vantaggi di questa modalità

-

Maggiore flessibilità. Puoi creare eccezioni "una tantum" dalle regole di impostazioni globali ai livelli inferiori (ad esempio, subnet VM o vmNIC).

Prestare attenzione a questa modalità

-

La pianificazione potrebbe diventare più complessa perché non esiste una separazione dei livelli. Può inoltre esistere una regola su qualsiasi livello che sovrascrive altre regole definite su altri oggetti.

-

Negli ambienti multi-tenant la sicurezza può essere influenzata perché un tenant può creare una regola a livello di subnet della macchina virtuale che sostituisce il criterio definito dall'amministratore infrastruttura a livello di impostazioni globali.

-

I conflitti di regole, ovvero le ambiguità, non vengono eliminati automaticamente e possono verificarsi. VMM consente di evitare conflitti solo sullo stesso livello ACL. Non può impedire conflitti tra gli ACL associati a oggetti diversi. In caso di conflitto, poiché VMM non riesce a correggere automaticamente il conflitto, interrompe l'applicazione delle regole e genera un errore.