Riepilogo

In questo articolo consente di identificare e risolvere problemi in cui sono interessati dalla vulnerabilità descritta nel Microsoft Security Advisory ADV170012.

Questo processo è incentrato sul seguente Windows Hello per scenari di utilizzo di Active Directory Azure (AAD) offerti da Microsoft e di Business (WHFB):

-

Join AD azure

-

Join ibrido AD Azure

-

AD azure registrato

Ulteriori informazioni

Identificare lo scenario di utilizzo AAD

-

Aprire una finestra del prompt dei comandi.

-

Ottenere lo stato del dispositivo, eseguire il comando seguente:dsregcmd.exe /status

-

Nell'output del comando, esaminare i valori delle proprietà elencate nella tabella riportata di seguito per determinare lo scenario di utilizzo AAD.

Proprietà

Descrizione

AzureAdJoined

Indica se il dispositivo fa parte di annuncio di Azure

EnterpriseJoined

Indica se t dispositivo he fa parte di ADFS. Questo fa parte di uno scenario di cliente in locali-solo in Windows Hello per Business viene distribuito e gestito in locale.

DomainJoined

Indica se il dispositivo fa parte di un dominio di Active Directory tradizionale.

WorkplaceJoined

Indicare se l'utente corrente ha aggiunto un account di lavoro o della scuola al proprio profilo corrente. Questa operazione è denominata AD Azure è registrato. Questa impostazione viene ignorata dal sistema se il dispositivo è AzureAdJoined.

Ibrido unito AD Azure

Se DomainJoined e AzureAdJoined sono yes, il dispositivo è ibrido unito AD Azure. Pertanto, il dispositivo fa parte di un server Active Directory Azure e un dominio di Active Directory tradizionale.

Flusso di lavoro

Le distribuzioni e le implementazioni possono variare tra le organizzazioni. È stato progettato il flusso di lavoro seguente per fornire gli strumenti necessari per sviluppare il proprio piano interno per attenuare eventuali dispositivi interessati. Il flusso di lavoro presenta le seguenti operazioni:

-

Identificare i dispositivi interessati. L'ambiente per moduli di piattaforma trusted (TPM), chiavi di ricerca e dispositivi.

-

Patch per i dispositivi interessati. Risolvere gli effetti sui dispositivi identificati eseguendo la procedura di scenario specifici elencati in questo articolo.

Nota sulla cancellazione TPM

Poiché trusted platform moduli vengono utilizzati per memorizzare i segreti utilizzati da vari servizi e applicazioni, la cancellazione del TPM possono avere impatto aziendale imprevisti o negativo. Prima di eliminare qualsiasi TPM, assicurarsi di esaminare e convalidare che tutti i servizi e applicazioni che utilizzano segreti tampone TPM sono stati correttamente identificate e preparate per la ricreazione e l'eliminazione del segreto.

Come identificare i dispositivi interessati

Per identificare l'interessato TPM, vedere Microsoft Security Advisory ADV170012.

Come aggiornare i dispositivi interessati

Nei dispositivi interessati in base allo scenario di utilizzo del AAD, attenersi alla seguente procedura.

-

Assicurarsi che sia un account di amministratore locale valido disponibile nel dispositivo o creare un account di amministratore locale.

Nota

È consigliabile verificare che l'account funzioni accedendo al dispositivo utilizzando il nuovo account di amministratore locale e verificare le autorizzazioni corrette, aprire un prompt dei comandi con privilegi elevato.

-

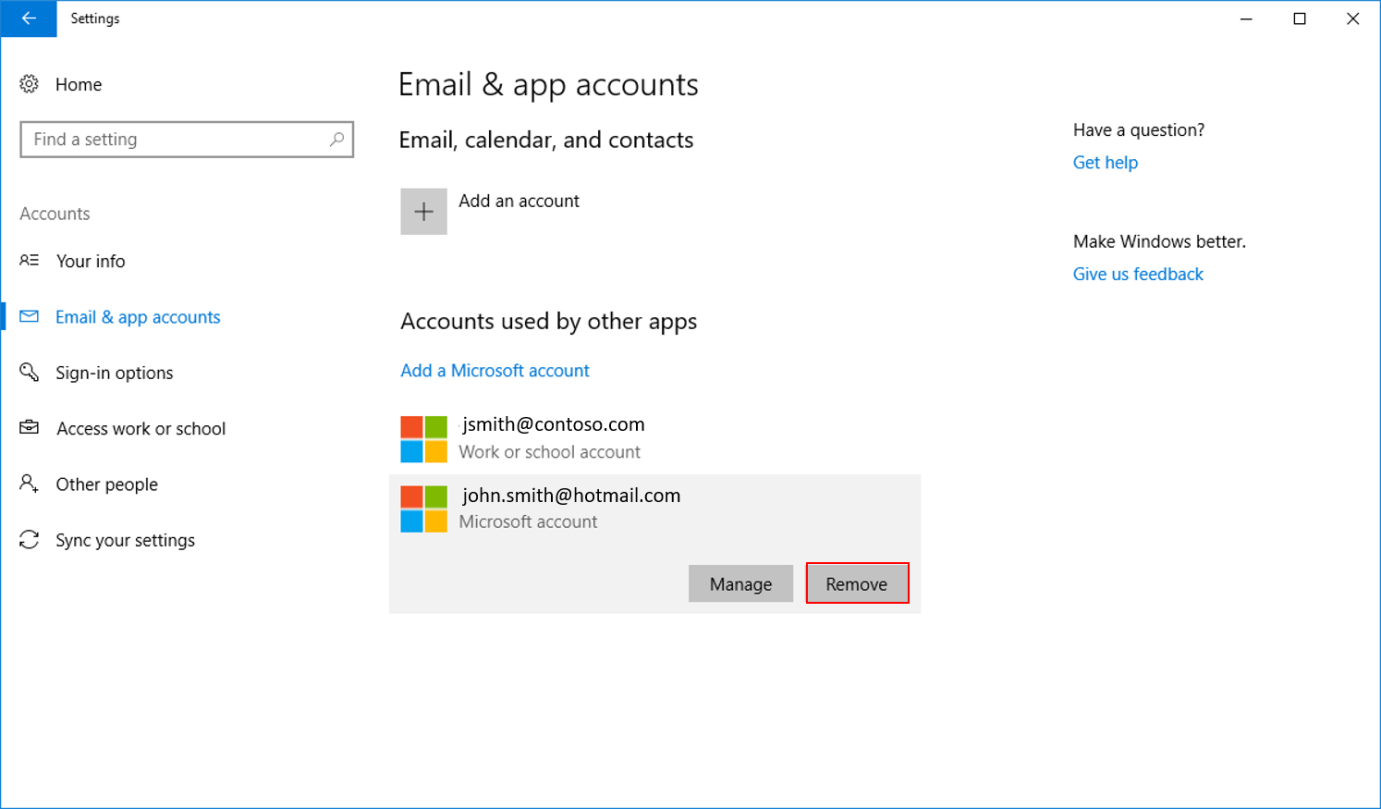

Se è stato firmato con un account Microsoft sul dispositivo, scegliere Impostazioni > account > account di posta elettronica & app e rimuovere l'account connesso.

-

Installare un aggiornamento del firmware della periferica.

Nota

Attenersi alle indicazioni dell'OEM per applicare l'aggiornamento del firmware TPM. Vedere il passaggio 4: "Applicare aggiornamenti del firmware del caso," in Microsoft Security Advisory ADV170012 per informazioni su come ottenere l'aggiornamento il TPM l'OEM.

-

Separazione dal dispositivo da Azure Active Directory.

Nota

Assicurarsi che la chiave di BitLocker in modo sicuro backup in un punto diverso dal computer locale prima di continuare.

-

Vai alle Impostazioni > sistema > informazioni sue quindi fare clic Gestisci o disconnettere dal lavoro o scuola.

-

Fare clic su connesso a < AzureAD >e fare clic su Disconnetti.

-

Fare clic su Sì quando viene chiesto di acknowledgement.

-

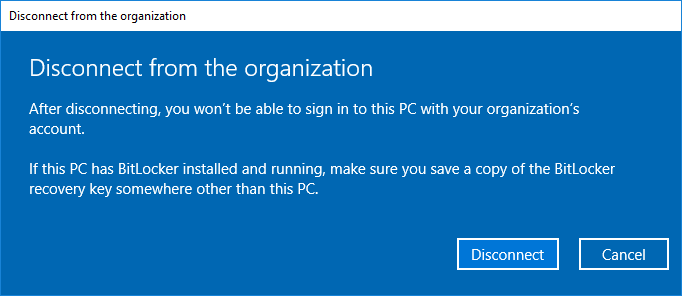

Fare clic su Disconnetti quando viene chiesto di "Disconnetti dall'organizzazione".

-

Immettere le informazioni di account di amministratore locale per il dispositivo.

-

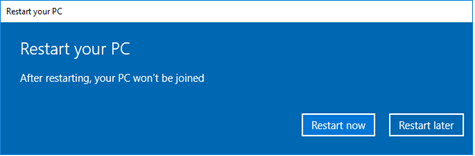

Fare clic su in un secondo momento.

-

-

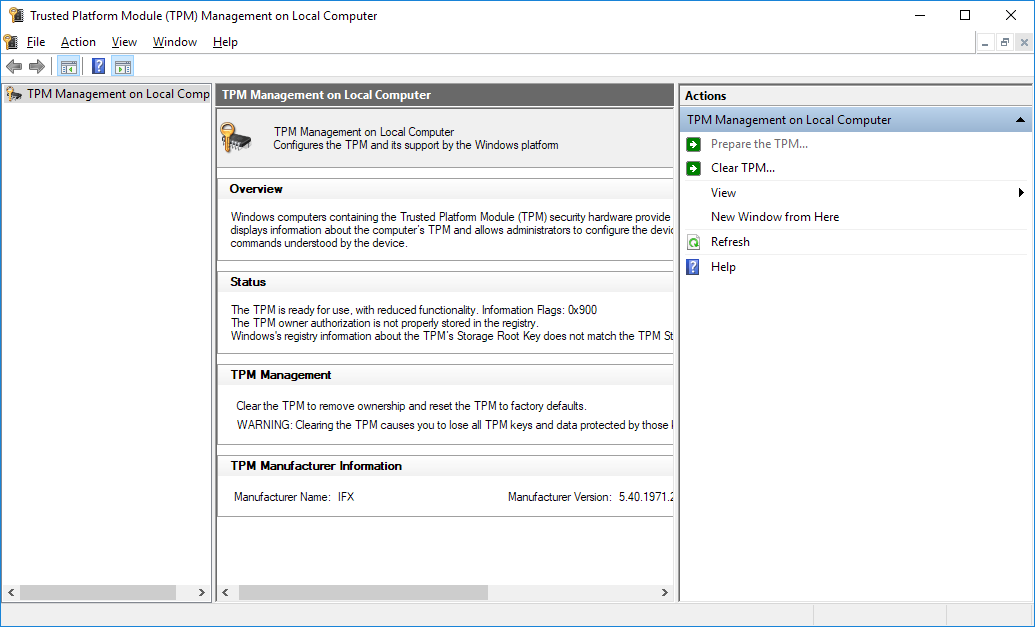

Cancellare il TPM.

Nota

La cancellazione del TPM rimuoverà tutte le chiavi e i segreti vengono memorizzati sul dispositivo. Assicurarsi che gli altri servizi che utilizzano il TPM sono sospesi o convalidati prima di procedere.

Windows 8 o versione successiva: BitLocker viene sospesa automaticamente se si utilizza uno dei due metodi consigliati per la cancellazione del TPM, di sotto.

Windows 7: Sospensione manuale di BitLocker è necessario prima di procedere. Perulteriori informazioni sulla sospensione di BitLocker.

-

Per cancellare il TPM, utilizzare uno dei seguenti metodi:

-

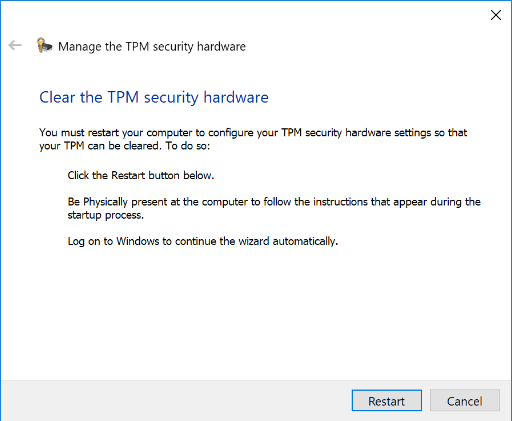

Utilizzare Microsoft Management Console.

-

Premere logo Windows + R, digitare TPM. msc e fare clic su OK.

-

Fare clic su Cancella TPM.

-

-

Eseguire il cmdlet Clear Tpm.

-

-

Fare clic su Riavvia.

-

-

Dopo il riavvio del dispositivo, accedere al dispositivo utilizzando l'account di amministratore locale.

-

Riconnettere il dispositivo AD Azure. Potrebbe essere necessario impostare un nuovo PIN al successivo segno-in.

-

Se hai effettuato l'accesso utilizzando un account Microsoft sul dispositivo, scegliere Impostazioni > account > account di posta elettronica & app e rimuovere l'account connesso.

-

Il comando seguente dal prompt dei comandi con privilegi elevati:dsregcmd.exe /leave /debug

Nota

Output del comando dovrebbe indicare AzureADJoined: N.

-

Installare un aggiornamento del firmware della periferica.

Nota

Nota Attenersi alle indicazioni dell'OEM per applicare l'aggiornamento del firmware TPM. Vedere il passaggio 4: "Applicare aggiornamenti del firmware del caso," in Microsoft Security Advisory ADV170012 per informazioni su come ottenere l'aggiornamento il TPM l'OEM.

-

Cancellare il TPM.

Nota

La cancellazione del TPM rimuoverà tutte le chiavi e i segreti vengono memorizzati sul dispositivo. Assicurarsi che gli altri servizi che utilizzano il TPM sono sospesi o convalidati prima di procedere.

Windows 8 o versione successiva: BitLocker viene sospesa automaticamente se si utilizza uno dei due metodi consigliati per la cancellazione del TPM, di sotto.

Windows 7: Sospensione manuale di BitLocker è necessario prima di procedere. Perulteriori informazioni sulla sospensione di BitLocker.

-

Per cancellare il TPM, utilizzare uno dei seguenti metodi:

-

Utilizzare Microsoft Management Console.

-

Premere logo Windows + R, digitare TPM. msc e fare clic su OK.

-

Fare clic su Cancella TPM.

-

-

Eseguire il cmdlet Clear Tpm.

-

-

Fare clic su Riavvia.Nota: Potrebbe essere richiesto di cancellare il TPM all'avvio.

-

Quando si avvia il dispositivo, Windows genera nuove chiavi e si riconnette automaticamente al dispositivo AD Azure. Durante questo periodo, è possibile continuare a utilizzare il dispositivo. L'accesso a risorse quali Microsoft Outlook, OneDrive e altre applicazioni che richiedono SSO o criteri di accesso condizionale sia limitati.

Nota: Se si utilizza un account Microsoft, è necessario conoscere la password.

-

Installare un aggiornamento del firmware della periferica.

Nota

Attenersi alle indicazioni dell'OEM per applicare l'aggiornamento del firmware TPM. Vedere il passaggio 4: "Applicare aggiornamenti del firmware del caso," in Microsoft Security Advisory ADV170012 per informazioni su come ottenere l'aggiornamento il TPM l'OEM.

-

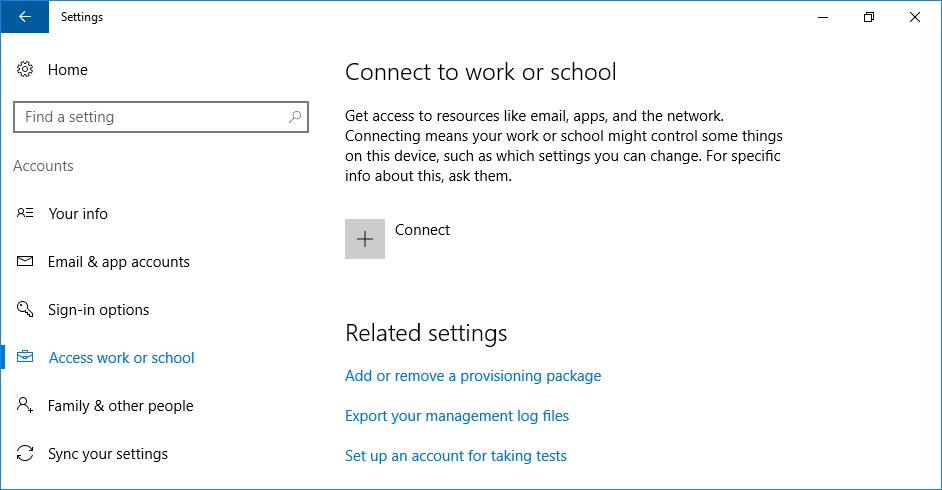

Rimuovere l'account di lavoro AD Azure.

-

Vai a Impostazioni > account > scuola o lavoro di Access, fare clic sull'account di lavoro o della scuola e quindi fare clic su Disconnetti.

-

Fare clic su Sì nella finestra di richiesta di confermare la disconnessione.

-

-

Cancellare il TPM.

Nota

La cancellazione del TPM rimuoverà tutte le chiavi e i segreti vengono memorizzati sul dispositivo. Assicurarsi che gli altri servizi che utilizzano il TPM sono sospesi o convalidati prima di procedere.

Windows 8 o versione successiva: BitLocker viene sospesa automaticamente se si utilizza uno dei due metodi consigliati per la cancellazione del TPM, di sotto.

Windows 7: Sospensione manuale di BitLocker è necessario prima di procedere. Perulteriori informazioni sulla sospensione di BitLocker.

-

Per cancellare il TPM, utilizzare uno dei seguenti metodi:

-

Utilizzare Microsoft Management Console.

-

Premere logo Windows + R, digitare TPM. msc e fare clic su OK.

-

Fare clic su Cancella TPM.

-

-

Eseguire il cmdlet Clear Tpm.

-

-

Fare clic su Riavvia.Nota: Potrebbe essere richiesto di cancellare il TPM all'avvio.

-

Se si utilizza un account Microsoft con un PIN, è necessario accedere al dispositivo utilizzando la password.

-

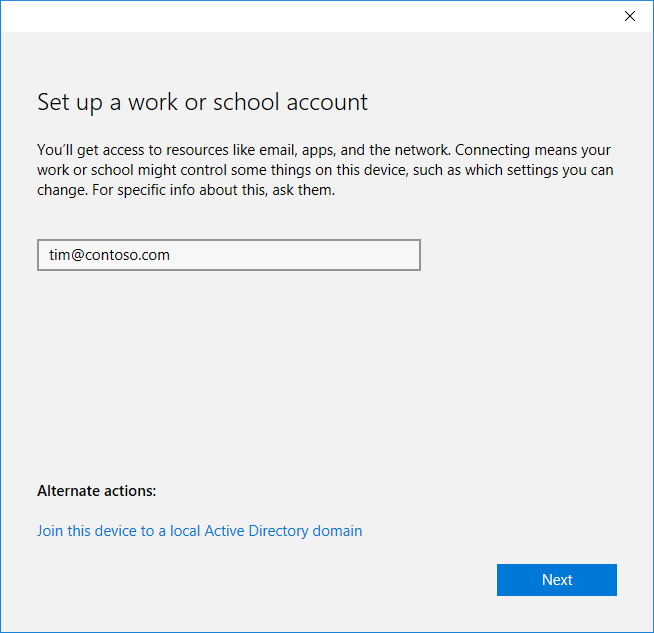

Aggiungere l'account di lavoro al dispositivo.

-

Vai a Impostazioni > account > lavoro di Access o a scuola e fare clic su Connetti.

-

Immettere il conto lavoro e quindi fare clic su Avanti.

-

Immettere il conto lavoro e la password e quindi fare clic su Accedi.

-

Se l'organizzazione ha configurato l'autenticazione multifattore Azure l'unione di dispositivi a AD Azure, fornire il secondo fattore prima di continuare.

-

Verificare che le informazioni visualizzate siano corrette e quindi fare clic su Partecipa. Verrà visualizzato il seguente messaggio:You’re all set! We’ve added your account successfully You now have access to your organizations apps and services.

-

-