元の発行日: 2025 年 6 月 26 日

KB ID: 5062713

|

この記事には、次のガイダンスがあります。

注 個人の Windows デバイスを所有している個人の場合は、Microsoft が管理する更新プログラムを使用するホーム ユーザー、企業、学校向けの Windows デバイスに関する記事にアクセスしてください。 |

概要

セキュア ブート インフラストラクチャの一部として Microsoft によって提供される証明書の構成は、Windows 8以降も変わりません。 これらの証明書は、ファームウェアの Signature Database (DB) 変数とキー登録キー (KEK) (キー Exchange キーとも呼ばれます) 変数に格納されます。 Microsoft は、デバイスのファームウェアに含めるために、元の機器メーカー (OEM) エコシステム全体で同じ 3 つの証明書を提供しています。 これらの証明書は、Windows でのセキュア ブートをサポートし、次の Microsoft 提供の証明書を含むサード パーティのオペレーティング システム (OS) でも使用されます。

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

重要

Microsoft が提供する 3 つの証明書はすべて、2026 年 6 月から期限切れに設定されています。 そのため、Microsoft はエコシステム パートナーと協力して、セキュア ブートのセキュリティと将来の継続性を確保するのに役立つ新しい証明書を展開しています。 これらの 2011 証明書の有効期限が切れると、ブート コンポーネントのセキュリティ更新プログラムは不可能になり、ブート セキュリティが損なわれ、影響を受ける Windows デバイスが危険にさらされます。 セキュア ブート機能を維持するには、2011 証明書の有効期限が切れる前に、すべての Windows デバイスを 2023 証明書を使用するように更新する必要があります。

注: この記事では、"証明書" と "CA" (証明機関) を同じ意味で参照します。

2026 年に有効期限が切れる Windows セキュア ブート証明書

2012 年以降に製造された Windows デバイスには、更新する必要がある証明書の有効期限が切れている可能性があります。

用語

-

KEK: キー登録キー

-

CA: 証明機関

-

DB: セキュア ブート署名データベース

-

DBX: セキュア ブート失効署名データベース

|

証明書の有効期限切れ |

有効期限 |

新しい証明書 |

場所の格納 |

目的 |

|

Microsoft Corporation KEK CA 2011 |

2026 年 6 月 |

Microsoft Corporation KEK CA 2023 |

KEK に格納されている |

DB と DBX の更新を署名します。 |

|

Microsoft Windows Production PCA 2011 |

2026 年 10 月 |

Windows UEFI CA 2023 |

DB に格納されている |

Windows ブート ローダーの署名に使用されます。 |

|

Microsoft UEFI CA 2011* |

2026 年 6 月 |

Microsoft UEFI CA 2023 |

DB に格納されている |

サード パーティ製のブート ローダーと EFI アプリケーションに署名します。 |

|

Microsoft UEFI CA 2011* |

2026 年 6 月 |

Microsoft Option ROM CA 2023 |

DB に格納されている |

サード パーティのオプション ROM に署名する |

*Microsoft Corporation UEFI CA 2011 証明書の更新中に、2 つの証明書がオプション ROM 署名からブート ローダー署名を分離します。 これにより、システムの信頼を細かく制御できます。 たとえば、オプション ROM を信頼する必要があるシステムでは、サードパーティのブート ローダーに対する信頼を追加することなく、Microsoft Option ROM UEFI CA 2023 を追加できます。

Microsoft は、Windows デバイスでのセキュア ブート保護の継続性を確保するために、更新された証明書を発行しました。 Microsoft は、Windows デバイスの大部分でこれらの新しい証明書の更新プロセスを管理し、独自のデバイスの更新プログラムを管理する組織に詳細なガイダンスを提供します。

エンタープライズおよび IT プロフェッショナルマネージド システムのスコープ

この記事は、診断データを Microsoft と共有せず、環境の更新プログラムを管理する専用の IT プロフェッショナルがいる組織を対象としています。 現時点では、Microsoft がこれらのデバイス (特に診断データが無効になっているデバイス) でのセキュア ブート証明書のロールアウトを完全にサポートするための情報が不十分です。

企業と IT プロフェッショナルは、このようなシステムを Microsoft が管理するシステムにすることを選択できます。その場合、Microsoft はセキュア ブート証明書を更新します。 しかし、これは、政府や製造業などのエアギャップデバイスなど、さまざまなデバイスにとって実現可能な選択肢ではないことを認識しています。 このような場合、Microsoft のサポートは、これらの更新プログラムを展開するための既知の手順または方法の推奨と、ロールアウト ストリームから収集されたデータの共有に限定されます。 これは、この記事の更新されたバージョンを通じて提供されます。

Enterprise または IT プロフェッショナルマネージド デバイスで期待できるソリューション

オプション 1: 完全に自動化 (Microsoft マネージド デバイスの場合のみ)

このオプションを選択すると、デバイスは自動的に最新のセキュア ブート更新プログラムを受け取り、デバイスを安全かつ安全に保ちます。 これを有効にするには、デバイスからユニバーサル テレメトリ クライアント (UTC) 診断データを Microsoft が収集できるように参加し、許可する必要があります。 この手順により、デバイスが Microsoft マネージド プログラムに登録され、標準ロールアウトの一環としてすべての更新プログラムがシームレスに受け取られます。

ロールアウト戦略

Microsoft に依存する Windows デバイスがセキュア ブート証明書の更新プログラムをデバイスに適用する場合は、非常に細かいロールアウト戦略を利用しています。 (Windows 診断データと OEM フィードバックに基づいて) 類似のハードウェアプロファイルとファームウェアプロファイルを持つシステムをグループ化し、各グループに対して徐々に更新プログラムをリリースします。 このプロセスを通じて、診断フィードバックを注意深く監視し、すべてがスムーズに実行されるようにします。 グループで問題が検出された場合は、そのグループへのロールアウトを再開する前に一時停止して対処します。

コール トゥ アクション:

Microsoft マネージド 展開に含める場合は、Windows 診断データを有効にすることをお勧めします。 これにより、セキュア ブート証明書の更新プログラムの対象となるデバイスを特定して対象にすることができます。

診断データが重要な理由

Microsoft マネージド ロールアウト戦略は、システムから受け取る診断データに大きく依存しています。新しいセキュア ブート証明書のインストールに対応するデバイスの状態を通知するデータ信号が含まれています。 これにより、ロールアウトの問題をすばやく特定し、同様のハードウェア構成を持つデバイスへのロールアウトを事前に一時停止して、問題の影響を最小限に抑えることができます。

診断データを有効にすると、デバイスが確実に表示されます。 これにより、これらの更新プログラムの自動ターゲット設定と配信のために、デバイスが Microsoft マネージド ストリームに移動されます。

メモ

-

診断データを有効にしたくない組織は完全に制御され、更新プロセスを個別に管理するための今後のツールとガイダンスを受け取ります。

-

ここで取り上げるソリューションについては、環境内のすべてのデバイスの更新の進行状況を監視する最終的な責任があり、完全な導入を実現するために複数のソリューションを使用する必要がある場合があります。

Microsoft マネージド ロールアウトに参加するには、次の手順に従ってください。

-

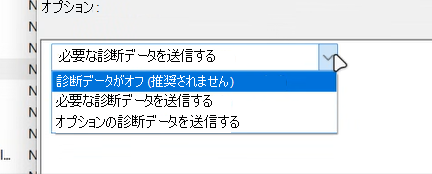

organizationの [Windows 診断データの構成] に従い、必要な診断データを許可するようにデータ設定を設定します。 つまり、 無効に設定せず、診断データをオフに設定しないでください。 必要以上の診断データを提供する設定も機能します。

-

次のレジストリ キーを設定して、セキュア ブート用の Microsoft マネージド更新プログラムに参加することを選択します。

レジストリの場所

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot

キー名

MicrosoftUpdateManagedOptIn

キーの種類

DWORD

DWORD 値

-

0 またはキーが存在しない

-

0x5944 – セキュア ブートオプトイン

コメント

このキーを 0x5944 に設定して、既存のデバイスのセキュリティ プロファイルを保持し、ブート マネージャーを Windows UEFI CA 2023 証明書によって署名されたものに更新する方法ですべての証明書を更新する必要があることを示します。

注 このレジストリ キーは、今後の更新で有効になります。

-

注 Microsoft マネージド ロールアウトのサポートは、Windows 11 および Windows 10 クライアント バージョンでのみ使用できます。 2025 年 10 月 14 日以降、Windows 10バージョン 22H2 と拡張セキュリティ更新プログラム (ESU) が含まれます。

オプション 2: セルフサービスまたは部分的に自動化されたソリューション

Microsoft は、エンタープライズおよび IT プロフェッショナルのマネージド システムを支援するために、部分的に自動化されたソリューションのガイダンスを評価しています。 これらは、企業または IT プロフェッショナルが特定の状況と使用モデルに従って適用することを選択できるセルフサービス オプションであることに注意してください。 このオプションを使用できる場合は、詳細情報が提供されます。

|

Microsoft では、Enterprise および IT プロフェッショナルマネージド デバイス全体の可視性 (または診断データ) が限られているため、 Microsoft アンケート フォームに記入してください。 これにより、2026 年 6 月より前にセキュア ブート証明書のロールアウト移行を通じてサポートできるように、お客様の環境とその要件について理解を深めることができます。 |

|

DB/KEK の手動更新手順

セキュア ブート DB 更新プログラムを手動で適用する方法については、「Microsoft Secure Boot キーの更新」を参照してください。 さらに、Microsoft が推奨するセキュア ブート オブジェクトの構成の詳細については、すべてのセキュア ブート オブジェクト コンテンツの公式スポットであるため、「 Microsoft Secure Boot オブジェクト GitHub Repo」を参照してください。

重要

Windows Update (WU) を介して Microsoft によって提供されるセキュア ブート証明書の更新は、アクティブなセキュア ブート証明書変数に適用されます。これらの更新プログラムは永続的ではありません。 デバイスのセキュア ブート状態が [オン] から [オフ] に切り替えられると、アクティブな変数がリセットされるため、更新プログラムが削除される可能性があります。 そのため、セキュア ブートが後で再度有効になった場合でも、デバイスは WU を介して以前にインストールされた 2023 セキュア ブート証明書の更新プログラムを保持しなくなります。 これは、Microsoft からの更新は、既定の変数ではなく、セキュア ブート証明書のアクティブな変数に対するためです。

これに対処するために、Microsoft は OEM パートナーと協力して、これらのセキュア ブート証明書の既定の変数にファームウェア更新プログラムを配信しています。 この方法では、セキュア ブートの状態がオフに切り替わってからオンに戻った場合でも、システムのアクティブな変数は、既定の変数から更新された内容を継承し、2023 セキュア ブート証明書の更新を保持します。

|

日付の変更 |

説明を変更する |

|

2025 年 7 月 8 日 |

|

|

2025 年 7 月 2 日 |

|