元の発行日: 2025 年 6 月 26 日

KB ID: 5062713

|

この記事には、次のガイダンスがあります。

注 個人の Windows デバイスを所有している個人の場合は、Microsoft が管理する更新プログラムを使用するホーム ユーザー、企業、学校向けの Windows デバイスに関する記事にアクセスしてください。 |

概要

セキュア ブート インフラストラクチャの一部として Microsoft によって提供される証明書の構成は、Windows 8以降も変わりません。 これらの証明書は、ファームウェアの Signature Database (DB) 変数とキー登録キー (KEK) (キー Exchange キーとも呼ばれます) 変数に格納されます。 Microsoft は、デバイスのファームウェアに含めるために、元の機器メーカー (OEM) エコシステム全体で同じ 3 つの証明書を提供しています。 これらの証明書は、Windows でのセキュア ブートをサポートし、次の Microsoft 提供の証明書を含むサード パーティのオペレーティング システム (OS) でも使用されます。

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

重要 Microsoft が提供する 3 つの証明書はすべて、2026 年 6 月から期限切れに設定されています。 そのため、Microsoft はエコシステム パートナーと協力して、セキュア ブートのセキュリティと将来の継続性を確保するのに役立つ新しい証明書を展開しています。 これらの 2011 証明書の有効期限が切れると、ブート コンポーネントのセキュリティ更新プログラムは不可能になり、ブート セキュリティが損なわれ、影響を受ける Windows デバイスが危険にさらされます。 セキュア ブート機能を維持するには、2011 証明書の有効期限が切れる前に、すべての Windows デバイスを 2023 証明書を使用するように更新する必要があります。

注 この記事では、"証明書" と "CA" (証明機関) を同じ意味で参照します。

2026 年に有効期限が切れる Windows セキュア ブート証明書

2012 年以降に製造された Windows デバイスには、更新する必要がある証明書の有効期限が切れている可能性があります。

用語

-

KEK: キー登録キー

-

CA: 証明機関

-

DB: セキュア ブート署名データベース

-

DBX: セキュア ブート失効署名データベース

|

証明書の有効期限切れ |

有効期限 |

新しい証明書 |

場所の格納 |

目的 |

|

Microsoft Corporation KEK CA 2011 |

2026 年 6 月 |

Microsoft Corporation KEK CA 2023 |

KEK に格納されている |

DB と DBX の更新を署名します。 |

|

Microsoft Windows Production PCA 2011 |

2026 年 10 月 |

Windows UEFI CA 2023 |

DB に格納されている |

Windows ブート ローダーの署名に使用されます。 |

|

Microsoft UEFI CA 2011* |

2026 年 6 月 |

Microsoft UEFI CA 2023 |

DB に格納されている |

サード パーティ製のブート ローダーと EFI アプリケーションに署名します。 |

|

Microsoft UEFI CA 2011* |

2026 年 6 月 |

Microsoft Option ROM CA 2023 |

DB に格納されている |

サード パーティのオプション ROM に署名する |

*Microsoft Corporation UEFI CA 2011 証明書の更新中に、2 つの証明書がオプション ROM 署名からブート ローダー署名を分離します。 これにより、システムの信頼を細かく制御できます。 たとえば、オプション ROM を信頼する必要があるシステムでは、サードパーティのブート ローダーに対する信頼を追加することなく、Microsoft Option ROM UEFI CA 2023 を追加できます。

Microsoft は、Windows デバイスでのセキュア ブート保護の継続性を確保するために、更新された証明書を発行しました。 Microsoft は、Windows デバイスの大部分でこれらの新しい証明書の更新プロセスを管理し、独自のデバイスの更新プログラムを管理する組織に詳細なガイダンスを提供します。

エンタープライズおよび IT プロフェッショナルマネージド システムのスコープ

この記事は、診断データを Microsoft と共有せず、環境の更新プログラムを管理する専用の IT プロフェッショナルがいる組織を対象としています。 現時点では、Microsoft がこれらのデバイス (特に診断データが無効になっているデバイス) でのセキュア ブート証明書のロールアウトを完全にサポートするための情報が不十分です。

企業や IT プロフェッショナルは、このようなシステムを Microsoft が管理するシステムにすることを選択できます。その場合、Microsoft はセキュア ブート証明書を更新します。 しかし、これは、政府や製造業などのエアギャップデバイスなど、さまざまなデバイスにとって実現可能な選択肢ではないことを認識しています。

このカテゴリのオプションについては、次のセクションを参照してください。

Enterprise または IT プロフェッショナルマネージド デバイスで期待できるソリューション

オプション 1: 自動更新 (Microsoft Update マネージド システムの場合のみ)

このオプションを選択すると、デバイスは自動的に最新のセキュア ブート更新プログラムを受け取り、デバイスを安全かつ安全に保ちます。 これを有効にするには、デバイスからユニバーサル テレメトリ クライアント (UTC) 診断データを Microsoft が収集できるように参加し、許可する必要があります。 この手順により、デバイスが Microsoft マネージド プログラムに登録され、標準ロールアウトの一環としてすべての更新プログラムがシームレスに受け取られます。

ロールアウト戦略

Microsoft に依存する Windows デバイスがセキュア ブート証明書の更新プログラムをデバイスに適用する場合は、非常に細かいロールアウト戦略を利用しています。 (Windows 診断データと OEM フィードバックに基づいて) 類似のハードウェアプロファイルとファームウェアプロファイルを持つシステムをグループ化し、各グループに対して徐々に更新プログラムをリリースします。 このプロセスを通じて、診断フィードバックを注意深く監視し、すべてがスムーズに実行されるようにします。 グループで問題が検出された場合は、そのグループへのロールアウトを再開する前に一時停止して対処します。

コール トゥ アクション:

Microsoft マネージド 展開に含める場合は、Windows 診断データを有効にすることをお勧めします。 これにより、セキュア ブート証明書の更新プログラムの対象となるデバイスを特定して対象にすることができます。

診断データが重要な理由

Microsoft マネージド ロールアウト戦略は、システムから受け取る診断データに大きく依存しています。新しいセキュア ブート証明書のインストールに対応するデバイスの状態を通知するデータ信号が含まれています。 これにより、ロールアウトの問題をすばやく特定し、同様のハードウェア構成を持つデバイスへのロールアウトを事前に一時停止して、問題の影響を最小限に抑えることができます。

診断データを有効にすると、デバイスが確実に表示されます。 これにより、これらの更新プログラムの自動ターゲット設定と配信のために、デバイスが Microsoft マネージド ストリームに移動されます。

メモ

-

診断データを有効にしたくない組織は完全に制御され、更新プロセスを個別に管理するための今後のツールとガイダンスを受け取ります。

-

ここで取り上げるソリューションについては、環境内のすべてのデバイスの更新の進行状況を監視する最終的な責任があり、完全な導入を実現するために複数のソリューションを使用する必要がある場合があります。

Microsoft マネージド ロールアウトに参加するには、次の手順に従ってください。

-

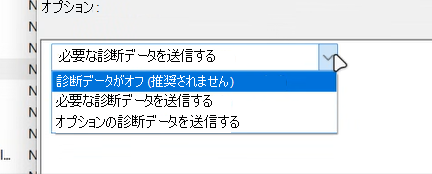

organizationの [Windows 診断データの構成] に従い、必要な診断データを許可するようにデータ設定を設定します。 つまり、 無効に設定せず、診断データをオフに設定しないでください。 必要以上の診断データを提供する設定も機能します。

-

次のレジストリ キーを設定して、セキュア ブート用の Microsoft マネージド更新プログラムに参加することを選択します。

レジストリの場所

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot

キー名

MicrosoftUpdateManagedOptIn

キーの種類

DWORD

DWORD 値

-

0 またはキーが存在しない

-

0x5944 – セキュア ブートオプトイン

コメント

このキーを 0x5944 に設定して、既存のデバイスのセキュリティ プロファイルを保持し、ブート マネージャーを Windows UEFI CA 2023 証明書によって署名されたものに更新する方法ですべての証明書を更新する必要があることを示します。

注 このレジストリ キーは、今後の更新で有効になります。

-

注 Microsoft マネージド ロールアウトのサポートは、Windows 11 および Windows 10 クライアント バージョンでのみ使用できます。 2025 年 10 月 14 日以降、Windows 10バージョン 22H2 と拡張セキュリティ更新プログラム (ESU) が含まれます。

オプション 2: セルフサービスソリューションまたは部分的に自動化されたソリューションを Customer-Managed する

Microsoft は、エンタープライズおよび IT プロフェッショナルのマネージド システムを支援するために、部分的に自動化されたソリューションのガイダンスを評価しています。 これらは、企業または IT プロフェッショナルが特定の状況と使用モデルに従って適用することを選択できるセルフサービス オプションであることに注意してください。

|

Microsoft では、Enterprise および IT プロフェッショナルマネージド デバイス全体の可視性 (または診断データ) が限られているため、Microsoft から提供される支援は制限されています。 この実装は、独立系ソフトウェア ベンダー (ISV)、Microsoft Active Protection パートナー (MAPP)、その他の暗号化スキャナー、セキュリティ パートナー、OEM などの顧客とそのパートナーに任されています。 |

重要:

-

セキュア ブート証明書の更新プログラムを適用すると、特定の場合にブート エラー、ビット ロッカー回復、またはブリックされたデバイスが発生する可能性があります。

-

この認識は、特に OEM サポートから外れている古いシステムに必要です。 たとえば、OEM によって修正されていないファームウェアの問題/バグに実行するには、交換する必要があります。またはセキュア ブートがオフになっていると、2026 年 6 月からセキュア ブート証明書の有効期限が切れた後にデバイスがセキュリティ更新プログラムを受信しなくなります。

推奨される手法

-

セキュア ブート関連の更新プログラムまたはガイダンスで、デバイスの OEM を確認します。 たとえば、一部の OEM は、更新された 2023 セキュア ブート証明書をサポートするファームウェア/BIOS の最小バージョンを公開しています。 OEM の推奨事項に従い、更新プログラムを適用する

-

セキュア ブートがオンになっているデバイスの一覧を取得します。 セキュア ブートがオフになっているデバイスに対してアクションは必要ありません。

-

診断データを Microsoft と共有しない Enterprise デバイスを分類するには、次の手順を実行します。

-

OEMModelBaseBoard

-

FirmwareMfg

-

FirmwareVersion

-

OEMName

-

OSArch

-

OEMSubModel

-

OEMModel

-

BaseBoardMfg

-

FirmwareManufacturer

-

OEMModelSystemFamily

-

OEMBaseBoardManufacturer

-

OEM

-

BaseBoardManufacturer

-

-

手順 3 の一意のカテゴリごとに、"少数" のデバイス ["少数" でセキュア ブート キー更新プログラムのロールアウト (以下の手順のいずれか) を検証します。これは、各顧客に基づいて決定されます。 [少なくとも 4~ 10 台のデバイス] をお勧めします。 検証が成功すると、デバイスは GREEN/SAFE バケットとしてマークされ、エンタープライズ/IT 管理下の他の同様のデバイスに大規模にロールアウトできます。

-

お客様は、次のいずれかの方法または組み合わせを選択して、更新された証明書を適用できます。

新しい CA が UEFI DB 内にあるかどうかを確認するにはどうすればよいですか?

-

UEFIv2 PowerShell モジュールをダウンロードしてインストールします。

-

管理者特権の PowerShell ウィンドウで次のコマンドを実行します。

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

Import-Module UEFIv2

Run (Get-UEFISecureBootCerts DB).signature

-

拇印またはサブジェクト CN を探します。

-

UEFIv2 2.7 PowerShell モジュールをダウンロードします。

-

管理者特権の PowerShell コマンド プロンプトで、次のコマンドを実行します。

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match ‘Windows UEFI CA 2023’

または、 “(Get-UEFISecureBootCerts PK).Signature” を実行します

SAFE デバイスにセキュア ブート証明書を適用する方法

「推奨方法」セクションで既に説明したように、セキュア ブート証明書の更新は、一部のデバイスで適切なテスト/検証を行った後、SAFE/GREEN バケット デバイスにのみ適用する必要があります。

次のメソッドの説明。

|

方法 1: レジストリ キーベースのセキュア ブート キーのローリング更新。 この方法は、2023 DB 更新プログラムがデバイスに適用された後に Windows がどのように応答するかをテストする方法です。 セキュア ブート キーの方法 2:グループ ポリシー オブジェクト (GPO)。 この方法では、ドメイン管理者がドメインに参加している Windows クライアントとサーバー間でセキュア ブート更新プログラムを展開できるようにする、使いやすいグループ ポリシー設定が提供されます。 方法 3: Windows 構成システム (WinCS) を使用したセキュア ブート API/CLI インターフェイス。 これは、SecureBoot キーを有効にするために使用できます。 方法 4: セキュア ブート DB 更新プログラムを手動で適用するには、「 手動 DB/KEK 更新手順 」セクションを参照してください。 |

このメソッドは、2023 DB 更新プログラムがデバイスに適用された後に Windows がどのように応答するかをテストする方法を提供します。

CA Reg キーの値

|

レジストリの場所 |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot\AvailableUpdates |

|

証明書の値 |

#define SERVICING_UPDATE_KEK 0x0004 #define SERVICING_UPDATE_DB_2024 0x0040 #define SERVICING_UPDATE_INVOKE_BFSVC_AI 0x0100 #define SERVICING_UPDATE_3P_OROM_DB 0x0800 #define SERVICING_UPDATE_3P_UEFI_DB 0x1000 #define CHECK_3P2011_BEFORE_3POROM_UEFICA 0x4000 |

テスト手順

管理者特権の PowerShell プロンプトとは別に、次の各コマンドを実行します。

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x5944 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

結果は、「Secure Boot DB および DBX 変数更新イベント」の説明に従ってイベント ログを観察することで確認できます。

メモ

-

このプロセス中に再起動が必要な場合があります。

-

SERVICING_UPDATE_INVOKE_BFSVC_AI、ブート マネージャーを 2023 署名済みバージョンに更新し、EFI パーティションのブート マネージャーを変更します。

レジストリ キーベースのセキュア ブート更新プログラムの詳細

ポリシー ロジックは、次のセキュリティで保護されたブート サービス レジストリ パスに格納されている 3 つのレジストリ値の周りに構築されます: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

注 次のすべてのレジストリ サブキーを使用して、更新プログラムを トリガー し、更新の状態を 記録 します。

|

レジストリの値 |

型 |

説明 & 使用法 |

|

AvailableUpdates |

REG_DWORD (ビットマスク) |

トリガー フラグを更新します。 デバイスで実行するセキュア ブート更新アクションを制御します。 ここで適切なビットフィールドを設定すると、新しいセキュア ブート証明書と関連する更新プログラムの展開が開始されます。 エンタープライズ展開の場合、これは 0x5944 (16 進数) に設定する必要があります。これは、すべての関連する更新プログラム (新しい 2023 Microsoft UEFI CA キーの追加、KEK の更新、新しいブート マネージャーのインストール) をすべての顧客に有効にする値です。 (この値は、デバイスをセキュア ブート "キー ロール" デプロイに効果的にオプトします。 0 以外 (つまり0x5944) の場合、システムのスケジュールされたタスクは、指定された更新プログラムを適用します。ゼロが設定されていない場合、セキュア ブート キーの更新は実行されません)。 注: ビットが処理されると、クリアされます。 グループ ポリシーと CSP でこれを管理するには、これを考慮する必要があります。 |

|

UEFICA2023Status |

REG_SZ (文字列) |

デプロイ状態インジケーター。 デバイス上のセキュア ブート キー更新プログラムの現在の状態を反映します。 "NotStarted"、"InProgress"、または "Update" の 3 つのテキスト値のいずれかに設定されます。これは、更新がまだ実行されていないこと、アクティブに進行中、または正常に完了したことを示します。 最初の状態は "NotStarted" です。 更新が開始されると "InProgress" に変更され、最後に、すべての新しいキーと新しいブート マネージャーが展開されると "更新済み" に変わります)。 |

|

UEFICA2023Error |

REG_DWORD (コード) |

エラー コード (存在する場合)。 この値は成功しても 0 のままです。 更新プロセスでエラーが発生した場合、UEFICA2023Error は、発生した最初のエラーに対応する 0 以外のエラー コードに設定されます。 ここでのエラーは、セキュア ブート更新プログラムが完全に成功しなかったことを意味し、そのデバイスで調査または修復が必要になる場合があります。 (たとえば、ファームウェアの問題が原因で DB (信頼できる署名のデータベース) の更新に失敗した場合、このレジストリには、イベント ログにマップできるエラー コードや、セキュア ブート サービスの文書化されたエラー ID が表示される場合があります)。 |

|

HighConfidenceOptOut |

REG_DWORD |

LCU の一部として自動的に適用される高信頼バケットをオプトアウトする企業向け。 このキーを 0 以外の値に設定して、信頼度の高いバケットからオプトアウトできます。 |

|

MicrosoftUpdateManagedOptIn |

REG_DWORD |

CFR サービス (Microsoft マネージド) にオプトインする企業の場合。 このキーを設定するだけでなく、顧客は "オプションの診断データ" の送信を許可する必要があります。 |

これらのキーの連携方法

IT 管理者 (GPO または CSP 経由) は AvailableUpdates = 0x5944を構成します。これにより、デバイスでセキュア ブート キー ロール プロセスを実行するように Windows に通知されます。 プロセスが実行されると、 システムは UEFICA2023Status を "NotStarted" から "InProgresss" に更新し、成功すると最後に "更新済み" に更新します。 0x5944の各ビットが正常に処理されると、クリアされます。 いずれかのステップが失敗した場合、エラー コードは UEFICA2023Error に記録されます (状態は "InProgresss" または部分的に更新された状態のままになることがあります)。 このメカニズムにより、管理者はデバイスごとのロールアウトをトリガーして追跡する明確な方法が提供されます。

注: これらのレジストリ値は、この機能専用に導入されます (サポートする更新プログラムがインストールされるまで、古いシステムには存在しません)。 UEFICA2023Status と UEFICA2023Error という名前は、"Windows UEFI CA 2023" 証明書を追加する状態をキャプチャするために設計で定義されています。 システムがセキュア ブート キーのローリングをサポートするビルドに更新されると、上記のレジストリ パスに表示されます。

影響を受けるプラットフォーム

セキュア ブートは、Windows Server 2012 コード ベース以降の Windows でサポートされ、セキュア ブートをサポートするすべてのバージョンの Windows にグループ ポリシーサポートが存在します。 そのため、グループ ポリシーサポートは、セキュア ブートをサポートするすべてのバージョンの Windows で提供されます。

この表では、レジストリ キーに基づいてサポートをさらに分解します。

|

キー |

サポートされている Windows バージョン |

|

AvailableUpdates/AvailableUpdatesPolicy、UEFICA2023Status、UEFICA2023Error |

セキュア ブート (Windows Server 2012 以降の Windows バージョン) をサポートするすべてのバージョンの Windows。 |

|

HighConfidenceOptOut |

セキュア ブート (Windows Server 2012 以降の Windows バージョン) をサポートするすべてのバージョンの Windows。 注: 信頼データは、バージョン 21H2 および 22H2 以降のバージョンの Windows Windows 10で収集されますが、以前のバージョンの Windows で実行されているデバイスに適用できます。 |

|

MicrosoftUpdateManagedOptIn |

Windows 10、バージョン 21H2 および 22H2 Windows 11、バージョン 22H2 および 23H2 Windows 11、バージョン 24H2、Windows Server 2025 |

SBAI/TpmTasks では、スキーマを取り込み、デバイスのバケット ID を決定するための新しいルーチンが実装されています。 また、すべてのブート セッションでデバイスのバケット ID を表すイベントを生成する必要もあります。

これらの新しいイベントでは、デバイス バケット信頼度データがシステムに存在する必要があります。 データは累積的な更新プログラムに含まれ、オンラインで最新のダウンロードが可能になります。

セキュア ブート エラー イベント

エラー イベントには、セキュア ブートの状態と進行状況について通知する重要なレポート機能があります。 エラー イベントの詳細については、「Secure Boot DB および DBX 変数更新イベント」を参照してください。 エラー イベントは、Secure Boot の追加イベントで更新されています。

エラー イベント

セキュア ブートでは、各ブートでイベントが生成されます。 生成されるイベントは、システムの状態によって異なります。

マシン メタデータ イベント

エラー イベントには、お客様にデバイスの詳細を提供するために、アーキテクチャ、ファームウェアバージョンなどのマシン メタデータが含まれます。 このメタデータは、期限切れの証明書とデバイスの特性を持つデバイスを理解するのに役立つデータを IT 管理者に提供します。

このイベントは、必要な更新された証明書を持たないすべてのデバイスで生成されます。 必要な証明書は次のとおりです。

-

PCA2023

-

サード パーティの UEFI CA とサード パーティのオプション ROM CA (サード パーティ製の 2011 CA が存在する場合)

-

KEK。

汎用バケットの標準属性は次のとおりです。

-

OEMName_Uncleaned

-

OEMModel

-

OEMSubModel

-

OEMModelSystemFamily

-

OEMModelBaseBoard

-

BaseBoardManufacturer

-

FirmwareManufacturer

-

FirmwareVersion

イベント ID: 1801

|

イベント ログ |

System |

|

イベント ソース |

TPM-WMI |

|

イベント ID |

1801 |

|

Level |

Error |

|

エラー メッセージのテキスト |

セキュア ブート CA/キーを更新する必要があります。 このデバイスの署名情報はここに含まれています。 <標準属性を含める – OEM が定義されていない場合に使用する属性> |

BucketIid+ Confidence Rating イベント

このイベントは、前述のように、デバイスに必要な更新された証明書がない場合に、Machine Meta Data イベントと組み合わせて生成されます。 各エラー イベントには、BucketId と信頼度の評価が含まれます。 信頼度の評価は、次のいずれかになります。

|

信頼度 |

説明 |

|

高信頼度 (緑) |

必要なすべての証明書を正常にデプロイできるという高い信頼度。 |

|

より多くのデータが必要 (黄色) |

バケットの一覧では、データが十分ではありません。 一部の証明書の展開に対して高い信頼度を持ち、他の証明書に対する信頼度が低い場合があります。 |

|

不明 (紫色) |

バケットリストに含まれていない - 表示されない |

|

一時停止 (赤) |

一部の証明書は高い信頼性で展開される場合がありますが、Microsoft またはデバイスの製造元によるフォローアップが必要な問題が検出されました。 このカテゴリには、スキップ、既知の問題、調査を含めることができます。 |

デバイスのバケット ID がない場合、イベントは状態として "Unknown" を示し、デバイス署名は含めないようにする必要があります。

イベント ID: 1802

|

イベント ログ |

System |

|

イベント ソース |

TPM-WMI |

|

イベント ID |

1802 |

|

Level |

Error |

|

エラー メッセージのテキスト |

セキュア ブート CA/キーを更新する必要があります。 このデバイス署名情報はここに含まれています。%nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 デバイス署名: b1a7c2e5f6d8a9c0e3f2b4a1c7e8d9f0b2a3c4e5f6d7a8b9c0e1f2a3b4c5d6e7, 信頼度値: 現在より多くのデータが必要 (または不明, 高信頼, 一時停止) 詳細については、「https://aka.ms/GetSecureBoot」を参照してください |

情報イベント

Machine Up to Date イベント

情報イベントは、マシンが最新の状態であり、アクションは必要ないことを示します。

イベント ID: 1803

|

イベント ログ |

System |

|

イベント ソース |

TPM-WMI |

|

イベント ID |

1803 |

|

Level |

情報 |

|

エラー メッセージのテキスト |

このデバイスは、セキュア ブート CA/キーを更新しました。 %nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 |

警告イベント

セキュリティで保護されたブートの既定値は、イベントを更新する必要があります

デバイスのファームウェアのセキュア ブートの既定の設定が最新ではないことを示す警告イベント。 これは、デバイスがPCA2023署名されたブート マネージャーから起動していて、ファームウェアの DBDefaults にPCA2023証明書が含まれていない場合に発生します。

イベント ID: 1804

|

イベント ログ |

System |

|

イベント ソース |

TPM-WMI |

|

イベント ID |

1804 |

|

Level |

警告 |

|

エラー メッセージ テキスト |

このデバイスは、"Windows UEFI CA 2023" によって署名された Windows ブート マネージャーに更新されましたが、ファームウェアのセキュア ブート DBDefaults には "Windows UEFI CA 2023" 証明書は含まれていません。 ファームウェアのセキュア ブート設定を既定値にリセットすると、デバイスの起動が妨げる可能性があります。 詳細については、「https://aka.ms/GetSecureBoot」を参照してください。 |

セキュア ブートのその他のコンポーネントの変更

TPMTasks の変更

TPMTasks を変更して、デバイスの状態に更新されたセキュア ブート証明書があるかどうかを判断します。 現時点では、その決定を行うことができますが、CFR が更新用のマシンを選択した場合のみです。 CFR に関係なく、すべてのブート セッションでその決定とその後のログ記録を行う必要があります。 セキュア ブート証明書が完全に最新でない場合は、上記の 2 つのエラー イベントを生成し、証明書が最新の場合は Information イベントを生成します。 チェックされるセキュア ブート証明書は次のとおりです。

-

Windows UEFI CA 2023

-

Microsoft UEFI CA 2023 と Microsoft Option ROM CA 2023 – Microsoft UEFI CA 2011 が存在する場合は、これら 2 つの CA が存在する必要があります。 Microsoft UEFI CA 2011 が存在しない場合は、チェックは必要ありません。

-

Microsoft Corporation KEK CA 2023

マシン メタデータ イベント

このイベントは、マシンのメタデータを収集し、イベントを発行します。

-

BucketId + 信頼度評価イベント

このイベントでは、マシンのメタデータを使用して、マシンのデータベース内の対応するエントリ (バケット エントリ) を検索し、このデータとバケットに関する信頼情報と共にイベントを書式設定して出力します。

高い信頼性を持つデバイス アシスト

高信頼バケット内のデバイスの場合、セキュア ブート証明書と 2023 署名付きブート マネージャーが自動的に適用されます。

2 つのエラー イベントが生成されると同時に更新がトリガーされ、BucketId + Confidence Rating イベントには高信頼度の評価が含まれます。

オプトアウトを希望するお客様は、次のように新しいレジストリ キーを使用できます。

|

レジストリの場所 |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot |

|

キー名 |

HighConfidenceOptOut |

|

キーの種類 |

DWORD |

|

DWORD 値 |

0 またはキーが存在しない – 高信頼アシストが有効になっています。 1 – 高信頼アシストが無効 それ以外の場合 - 未定義 |

この方法では、ドメイン管理者がドメインに参加している Windows クライアントとサーバー間でセキュア ブート更新プログラムを展開できるようにする、使いやすいグループ ポリシー設定が提供されます。

グループ ポリシー オブジェクト (GPO) は、必要なレジストリ AvailableUpdatesPolicy 値を書き込み、これにより、展開とスコープの制御に標準のグループ ポリシー インフラストラクチャを使用してプロセスを開始します。

GPO 構成の概要

-

ポリシー名 (仮): "セキュア ブート キーのロールアウトを有効にする" ([コンピューターの構成] の下)。

-

ポリシー パス: [コンピューターの構成] → [管理用テンプレート] の下の新しいノード→ Windows コンポーネント→セキュア ブートです。 わかりやすくするために、このポリシーを格納するために"セキュア ブート Updates" のようなサブカテゴリを作成する必要があります。

-

スコープ: コンピューター (コンピューター全体の設定) – HKLM を対象とし、デバイスの UEFI 状態に影響するためです。

-

ポリシー アクション: 有効にすると、ポリシーはレジストリ キー AvailableUpdatesPolicy を、HKLM\System\CurrentControlSet\Control\SecureBoot\Servicing のパスの下にあるクライアントの値 0x5944 (REG_DWORD) に設定します。 これにより、デバイスにフラグが設定され、次の機会に利用可能なすべてのセキュア ブート キー更新プログラムがインストールされます。

注: ポリシーが時間の経過と同時に再適用されるグループ ポリシーの性質と、処理時にビットがクリアされる AvailableUpdates の性質により、基になるロジックが展開されているかどうかを追跡できるように、AvailableUpdatesPolicy という別のレジストリ キーが必要です。 AvailableUpdatesPolicy が 0x5944 に設定されている場合、TPMTasks は AvailableUpdates を 0x5944 に設定し、AvailableUpdates への再適用を複数回防ぐために行われたことに注意してください。 AvailableUpdatesPolicy を Diabled に設定すると、TPMTasks は AvailableUpdates をクリア (0 に設定) し、これが完了したことをメモします。

-

無効/未構成: [未構成] の場合、ポリシーは変更を行いません (セキュア ブート更新プログラムはオプトインのままであり、他の方法でトリガーされない限り実行されません)。 [無効] の場合、デバイスがセキュア ブート キー ロールを試行しないように、または問題が発生した場合にロールアウトを停止するために、ポリシーで AvailableUpdates = 0 を設定する必要があります。

-

HighConfidenceOptOut は、有効または無効にすることができます。 有効にすると、このキーは 1 に設定され、無効にすると 0 に設定されます。

ADMX 実装: このポリシーは、標準の管理テンプレート (.admx) を使用して実装されます。 レジストリ ポリシー メカニズムを使用して値を書き込みます。 たとえば、ADMX 定義では次を指定します。

-

レジストリ キー: Software\Policies\...(グループ ポリシー通常は Policies ブランチに書き込まれますが、この場合は HKLM\SYSTEM に影響を与える必要があります。 マシン ポリシーに対して HKLM に直接書き込むグループ ポリシー機能を活用します。 ADMX では、 要素を実際のターゲット パスと共に使用できます。

-

値名: AvailableUpdatesPolicy、値: 0x5944 (DWORD)。

GPO が適用されると、対象となる各マシン上のグループ ポリシー クライアント サービスによって、このレジストリ値が作成または更新されます。 次回、そのマシンでセキュア ブート サービス タスク (TPMTasks) が実行されると、0x5944が検出され、更新が実行されます。 (設計上、Windows では 、"TPMTask" スケジュールされたタスクは、 このようなセキュア ブート更新フラグを処理するために 12 時間ごとに実行されるため、最大 12 時間以内に更新プログラムが開始されます。 管理者は、タスクを手動で実行するか、必要に応じて再起動することで迅速化することもできます)。

ポリシー UI の例

-

設定: "セキュア ブート キーのロールアウトを有効にする" – 有効にすると、デバイスは更新されたセキュア ブート証明書 (2023 CA) と関連するブート マネージャーの更新プログラムをインストールします。 デバイスのファームウェアのセキュア ブート キーと構成は、次のメンテナンス期間に更新されます。 状態は、レジストリ (UEFICA2023Status と UEFICA2023Error) または Windows イベント ログを使用して追跡できます。

-

オプション: 有効/無効/未構成。

この 1 つの設定方法により、すべての顧客に対して簡単に設定できます (常に推奨される0x5944値を使用します)。 将来的により詳細な制御が必要な場合は、追加のポリシーまたはオプションが導入される可能性があります。 ただし、現在のガイダンスでは、新しいセキュア ブート キーと新しいブート マネージャー をほぼすべてのシナリオで一緒にデプロイする必要があるため、1 つのトグル展開が適切です。

セキュリティ & アクセス許可: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ に書き込む...には管理特権が必要です。 グループ ポリシーは、必要な権限を持つクライアントでローカル システムとして実行されます。 GPO 自体は、グループ ポリシー管理権限を持つ管理者が編集できます。 GPO のセキュリティStandard、管理者以外がポリシーを変更できないようにすることができます。

グループ ポリシー UI のテキスト

ポリシーの構成時に使用される英語のテキストは次のとおりです。

|

Text 要素 |

説明 |

|

グループ ポリシー階層内のノード |

セキュア ブート |

|

AvailableUpdates/ AvailableUpdatesPolicy |

|

|

設定名 |

セキュア ブート証明書の展開を有効にする |

|

オプション |

オプション <オプションは必要ありません 。"未構成"、"有効"、"無効"> |

|

説明 |

このポリシー設定を使用すると、デバイスでセキュア ブート証明書の展開プロセスを有効または無効にすることができます。 有効にすると、このポリシーが適用されているデバイスへの証明書の展開プロセスが Windows によって自動的に開始されます。 注: このレジストリ設定はポリシー キーに保存されず、これは優先設定と見なされます。 したがって、この設定を実装する グループ ポリシー オブジェクトが削除された場合、このレジストリ設定は残ります。 注: この設定を実行して処理する Windows タスクは、12 時間ごとに実行されます。 場合によっては、システムが再起動するまで更新プログラムが保持され、更新プログラムが安全にシーケンスされます。 注: 証明書がファームウェアに適用されると、Windows から元に戻すことはできません。 証明書をクリアする必要がある場合は、ファームウェア メニュー インターフェイスから行う必要があります。 詳細については、「https://aka.ms/GetSecureBoot」を参照してください。 |

|

HighConfidenceOptOut |

|

|

設定名 |

Updatesを使用した証明書の自動展開 |

|

オプション |

<オプションは必要ありません 。"未構成"、"有効"、"無効"> |

|

説明 |

デバイスが証明書の更新を正常に処理できることを示すテスト結果が利用可能なデバイスの場合、更新プログラムはサービス更新プログラムの一部として自動的に開始されます。 このポリシーは既定で有効になっています。 自動更新の管理を希望する企業の場合は、このポリシーを使用して、この機能を明示的に有効または無効にします。 詳細については、「https://aka.ms/GetSecureBoot」を参照してください。 |

これは、SecureBoot キーを有効にするために使用できます。

このシステムは、SecureBoot 構成をローカルで照会してマシンに適用できる一連のコマンド ライン ユーティリティ (従来の実行可能ファイルと powershell モジュールの両方) で構成されます。

WinCS は、コマンド ライン ユーティリティで使用できる構成キーをオフにして、マシン上の SecureBoot フラグの状態を変更します。 適用されると、次にスケジュールされた SecureBoot チェックがキーに基づいてアクションを実行します。

|

機能名 |

WinCS キー |

説明 |

|

Feature_AllowDBUpdate2023Rollout |

F924888F002 |

セキュア ブート データベース (DB) を新しい Windows UEFI CA 2023 証明書 (Windows ブート ローダーに署名する証明書) で更新できるようにします。 |

|

Feature_Allow3POROMRollout |

3CCC848E002 |

セキュア ブート DB を新しいサード パーティ オプション ROM 2023 証明書 (サード パーティ製オプション ROM の場合は通常は周辺機器ファームウェア) で更新できます。 |

|

Feature_Allow3PUEFICARollout |

E0366E8E002 |

セキュア ブート DB を新しいサード パーティの UEFI CA 2023 証明書で更新できるようにします (サード パーティ製のブートローダーに署名する 2011 Microsoft UEFI CA を置き換えます)。 |

|

Feature_KEKUpdateAllowList |

3924588F002 |

キー交換キー (KEK) ストアを新しい Microsoft KEK 2023 で更新できるようにします。 "許可リスト" という用語は、プラットフォームの PK (プラットフォーム キー) が Microsoft と一致する場合に新しい KEK を追加することを示します (更新プログラムは、カスタム PK ではなく Microsoft が制御するセキュア ブートにのみ適用されます)。 |

|

Feature_PCA2023BootMgrUpdate |

99ACD08F002 |

システムの DB が PCA 2023 で更新されているが、現在のブート マネージャーが古い PCA 20111 によって署名されている場合は、新しい PCA 2023 署名付きブート マネージャー (bootmgfw.efi) のインストールを許可します。 これにより、ブート チェーンが 2023 証明書に完全に更新されます。 |

|

Feature_AllKeysAndBootMgrByWinCS |

F33E0C8E002 |

上記のすべてを許可するように構成します。 |

SecureBoot キーは、次のコマンド ラインで照会できます。

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

これにより、(クリーン コンピューター上で) 次が返されます。

フラグ: F33E0C8E

現在の構成: F33E0C8E001

保留中の構成: なし

保留中のアクション: なし

状態: 無効

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

構成:

F33E0C8E002

F33E0C8E001

キーの状態が無効で、現在の構成がF33E0C8E001されていることに注意してください。

SecureBoot 証明書を有効にする特定の構成は、次の方法で構成できます。

WinCsFlags /apply –key "F33E0C8E002"

キーを正常に適用すると、次の情報が返されます。

F33E0C8E002が正常に適用されました

フラグ: F33E0C8E

現在の構成: F33E0C8E002

保留中の構成: なし

保留中のアクション: なし

状態: 無効

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

構成:

F33E0C8E002

キーの状態を後で確認するには、最初のクエリ コマンドを再利用します。

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

返される情報は、フラグの状態に応じて、次のようになります。

フラグ: F33E0C8E

現在の構成: F33E0C8E002

保留中の構成: なし

保留中のアクション: なし

状態: 有効

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

構成:

F33E0C8E002

F33E0C8E001

キーの状態が有効になり、現在の構成がF33E0C8E002されていることに注意してください。

注 適用されるキーは、SecureBoot 証明書のインストール プロセスが開始または終了したことを意味するものではありません。 これは、マシンが次に利用可能な機会に SecureBoot 更新プログラムを続行することを示しているだけです。 これは保留中、既に開始、または完了できます。 フラグの状態は、この進行状況を示していません。

DB/KEK の手動更新手順

セキュア ブート DB 更新プログラムを手動で適用する方法については、「Microsoft Secure Boot キーの更新」を参照してください。 さらに、Microsoft が推奨するセキュア ブート オブジェクトの構成の詳細については、すべてのセキュア ブート オブジェクト コンテンツの公式スポットであるため、「 Microsoft Secure Boot オブジェクト GitHub Repo」を参照してください。

|

日付の変更 |

説明を変更する |

|

2025 年 9 月 |

|

|

2025 年 7 月 8 日 |

|

|

2025 年 7 月 2 日 |

|