概要

Microsoft System Center 2012 R2 Virtual Machine Manager (VMM) の管理者は、VMM で Hyper-V ポート アクセス制御リスト (ACL) を一元的に作成および管理できるようになりました。

詳細情報

System Center 2012 R2 Virtual Machine Manager の更新プログラム ロールアップ 8 の詳細については、次の記事番号をクリックして、Microsoft サポート技術情報の記事を参照してください。

3096389 System Center 2012 R2 Virtual Machine Manager の更新プログラム ロールアップ 8

用語集

ネットワーク管理領域に次の新しい概念を追加することで、Virtual Machine Manager オブジェクト モデルを改善しました。

-

ポート アクセス制御リスト (ポート ACL)ネットワーク セキュリティを記述するために、さまざまな VMM ネットワーク プリミティブにアタッチされているオブジェクト。 ポート ACL は、アクセス制御エントリまたは ACL 規則のコレクションとして機能します。 ACL は、VM ネットワーク、VM サブネット、仮想ネットワーク アダプター、VMM 管理サーバー自体など、任意の数 (0 個以上) の VMM ネットワーク プリミティブに接続できます。 ACL には、任意の数 (0 個以上) の ACL 規則を含めることができます。 互換性のある各 VMM ネットワーク プリミティブ (VM ネットワーク、VM サブネット、仮想ネットワーク アダプター、または VMM 管理サーバー) には、1 つのポート ACL をアタッチするか、なしを指定できます。

-

ポート アクセス制御エントリまたは ACL ルールフィルター ポリシーを記述するオブジェクト。 同じポート ACL に複数の ACL 規則が存在し、優先順位に基づいて適用できます。 各 ACL 規則は、1 つのポート ACL に対応します。

-

グローバル 設定インフラストラクチャ内のすべての VM 仮想ネットワーク アダプターに適用されるポート ACL を記述する仮想概念。 グローバル 設定には個別のオブジェクト型はありません。 代わりに、グローバル 設定 ポート ACL が VMM 管理サーバー自体にアタッチされます。 VMM 管理サーバー オブジェクトには、1 つのポート ACL またはなしを指定できます。

以前使用可能だったネットワーク管理領域のオブジェクトの詳細については、「 Virtual Machine Manager ネットワーク オブジェクトの基礎」を参照してください。

この機能でできること

VMM で PowerShell インターフェイスを使用することで、次のアクションを実行できるようになりました。

-

ポート ACL とその ACL 規則を定義します。

-

この規則は、Hyper-V 用語の "拡張ポート ACL" (VMNetworkAdapterExtendedAcl) として Hyper-V サーバーの仮想スイッチ ポートに適用されます。 つまり、Windows Server 2012 R2 (および R2 Hyper-V Server 2012) ホスト サーバーにのみ適用できます。

-

VMM では、"レガシ" Hyper-V ポート ACL (VMNetworkAdapterAcl) は作成されません。 そのため、VMM を使用してWindows Server 2012 (またはHyper-V Server 2012) ホスト サーバーにポート ACL を適用することはできません。

-

この機能を使用して VMM で定義されるすべてのポート ACL 規則はステートフルです (TCP の場合)。 VMM を使用して TCP のステートレス ACL 規則を作成することはできません。

Windows Server 2012 R2 Hyper-V の拡張ポート ACL 機能の詳細については、「Windows Server 2012 R2 の拡張ポート Access Control リストを使用したセキュリティ ポリシーの作成」を参照してください。

-

-

ポート ACL をグローバル 設定にアタッチします。 これは、すべての VM 仮想ネットワーク アダプターに適用されます。 完全な管理者のみが使用できます。

-

作成されたポート ACL を VM ネットワーク、VM サブネット、または VM 仮想ネットワーク アダプターに接続します。 これは、完全な管理者、テナント管理者、セルフサービス ユーザー (SU) で使用できます。

-

個々の VM vNIC で構成されているポート ACL 規則を表示および更新します。

-

ポート ACL とその ACL 規則を削除します。

これらの各アクションについては、この記事の後半で詳しく説明します。 この機能は PowerShell コマンドレットを介してのみ公開され、VMM コンソール UI には反映されないことに注意してください ("コンプライアンス" 状態を除く)。

この機能では何ができますか?

-

ACL が複数のインスタンス間で共有されている場合は、1 つのインスタンスの個々のルールを管理/更新します。 すべてのルールは、親 ACL 内で一元的に管理され、ACL がアタッチされている場所に適用されます。

-

エンティティに複数の ACL をアタッチします。

-

Hyper-V 親パーティション (管理 OS) の仮想ネットワーク アダプター (vNIC) にポート ACL を適用します。

-

IP レベルのプロトコル (TCP または UDP 以外) を含むポート ACL 規則を作成します。

-

論理ネットワーク、ネットワーク サイト (論理ネットワーク定義)、サブネット vLAN、および前に記載されていないその他の VMM ネットワーク プリミティブにポート ACL を適用します。

操作方法機能を使用しますか?

新しいポート ACL とそのポート ACL 規則の定義

POWERShell コマンドレットを使用して、VMM から ACL とその ACL 規則を直接作成できるようになりました。

新しい ACL を作成する

New-SCPortACL –Name <string> [–Description <string>] –Name: Name of the port ACL –Description: Description of the port ACL (省略可能なパラメーター) Get-SCPortACL Retrieves all port ACL –Name: 必要に応じて名前でフィルターする –ID でフィルターします。オプションで ID サンプル コマンドでフィルター処理します。

New-SCPortACL -Name Samplerule -Description SampleDescription

$acl = Get-SCPortACL -Name Samplerule

ポート ACL のポート ACL 規則を定義する

各ポート ACL は、ポート ACL 規則のコレクションで構成されます。 各ルールには、さまざまなパラメーターが含まれています。

-

名前

-

説明

-

型: 受信/送信 (ACL が適用される方向)

-

アクション: 許可/拒否 (トラフィックを許可するか、トラフィックをブロックするための ACL のアクション)

-

SourceAddressPrefix:

-

SourcePortRange:

-

DestinationAddressPrefix:

-

DestinationPortRange:

-

プロトコル: TCP/Udp/Any (注: IP レベルのプロトコルは、VMM によって定義されているポート ACL ではサポートされていません。 これらはまだ Hyper-V によってネイティブにサポートされています)。)

-

優先度: 1 ~ 65535 (最も低い数値の優先度が最も高い)。 この優先度は、それが適用されているレイヤーに対して相対的です。 (優先度と ACL がアタッチされているオブジェクトに基づいて ACL ルールを適用する方法の詳細は次のとおりです)。

追加される新しい PowerShell コマンドレット

New-SCPortACLrule -PortACL <PortACL> -Name <string> [-Description <string>] -Type <Inbound |送信> -Action <Allow |拒否> -Priority <uint16> -Protocol <Tcp |Udp |任意の> [-SourceAddressPrefix <文字列: IPAddress |IPSubnet>] [-SourcePortRange <string:X|X-Y|任意の>] [-DestinationAddressPrefix <文字列: IPAddress |IPSubnet>] [-DestinationPortRange <string:X|X-Y|任意の>] Get-SCPortACLruleは、すべてのポート ACL 規則を取得します。

-

名前: 必要に応じて名前でフィルター処理する

-

ID: 必要に応じて ID でフィルター処理する

-

PortACL: 必要に応じてポート ACL でフィルター処理する

サンプル コマンド

New-SCPortACLrule -Name AllowSMBIn -Description "Allow inbound TCP Port 445" -Type Inbound -Protocol TCP -Action Allow -PortACL $acl -SourcePortRange 445 -Priority 10

New-SCPortACLrule -Name AllowSMBOut -Description "Allow outbound TCP Port 445" -Type Outbound -Protocol TCP -Action Allow -PortACL $acl -DestinationPortRange 445 -Priority 10

New-SCPortACLrule -Name DenyAllIn -Description "All Inbould" -Type Inbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

New-SCPortACLrule -Name DenyAllOut -Description "All Outbound" -Type Outbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

ポート ACL のアタッチとデタッチ

ACL は、次にアタッチできます。

-

グローバル設定 (すべての VM ネットワーク アダプターに適用されます。 これを行うことができるのは、完全な管理者のみです)。)

-

VM ネットワーク (完全管理者/テナント管理者/SU はこれを行うことができます)。)

-

VM サブネット (完全管理者/テナント管理者/SSU はこれを行うことができます)。)

-

仮想ネットワーク アダプター (完全管理者/テナント管理者/SSU はこれを行うことができます。)

グローバル設定

これらのポート ACL 規則は、インフラストラクチャ内のすべての VM 仮想ネットワーク アダプターに適用されます。 既存の PowerShell コマンドレットは、ポート ACL をアタッチおよびデタッチするための新しいパラメーターで更新されました。 Set-SCVMMServer –VMMServer <VMMServer> [-PortACL <NetworkAccessControlList> | -RemovePortACL]

-

PortACL: 指定したポート ACL をグローバル設定に構成する新しい省略可能なパラメーター。

-

RemovePortACL: 構成済みのポート ACL をグローバル設定から削除する新しい省略可能なパラメーター。

Get-SCVMMServer: 返されたオブジェクトで構成されたポート ACL を返します。 サンプル コマンド

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -PortACL $acl

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -RemovePortACL

VM ネットワーク

これらの規則は、この VM ネットワークに接続されているすべての VM 仮想ネットワーク アダプターに適用されます。 既存の PowerShell コマンドレットは、ポート ACL をアタッチおよびデタッチするための新しいパラメーターで更新されました。 New-SCVMNetwork [–PortACL <NetworkAccessControlList>] [残りのパラメーター] -PortACL: 作成時に VM ネットワークへのポート ACL を指定できる新しい省略可能なパラメーター。 Set-SCVMNetwork [–PortACL <NetworkAccessControlList> | -RemovePortACL] [残りのパラメーター] -PortACL: VM ネットワークにポート ACL を設定できる新しい省略可能なパラメーター。 -RemovePortACL: 構成済みのポート ACL を VM ネットワークから削除する新しい省略可能なパラメーター。 Get-SCVMNetwork: 返されたオブジェクトで構成されたポート ACL を返します。 サンプル コマンド

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -PortACL $acl

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -RemovePortACL

VM サブネット

これらの規則は、この VM サブネットに接続されているすべての VM 仮想ネットワーク アダプターに適用されます。 既存の PowerShell コマンドレットは、ポート ACL をアタッチおよびデタッチするための新しいパラメーターで更新されました。New-SCVMSubnet [–PortACL <NetworkAccessControlList>] [残りのパラメーター] -PortACL: 作成時に VM サブネットへのポート ACL を指定できる新しい省略可能なパラメーター。 Set-SCVMSubnet [–PortACL <NetworkAccessControlList> | -RemovePortACL] [残りのパラメーター] -PortACL: ポート ACL を VM サブネットに設定できる新しい省略可能なパラメーター。 -RemovePortACL: 構成済みのポート ACL を VM サブネットから削除する新しい省略可能なパラメーター。 Get-SCVMSubnet: 返されたオブジェクトで構成されたポート ACL を返します。 サンプル コマンド

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet -PortACL $acl

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet-RemovePortACL

VM 仮想ネットワーク アダプター (vmNIC)

既存の PowerShell コマンドレットは、ポート ACL をアタッチおよびデタッチするための新しいパラメーターで更新されました。 New-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList>] [残りのパラメーター] -PortACL: 新しい vNIC の作成時に仮想ネットワーク アダプターへのポート ACL を指定できる新しい省略可能なパラメーター。 Set-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList> | -RemovePortACL] [残りのパラメーター] -PortACL: ポート ACL を仮想ネットワーク アダプターに設定できる新しい省略可能なパラメーター。 -RemovePortACL: 構成済みのポート ACL を仮想ネットワーク アダプターから削除する新しい省略可能なパラメーター。 Get-SCVirtualNetworkAdapter: 返されたオブジェクトで構成されたポート ACL を返します。 サンプル コマンド

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter -PortACL $acl

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter –RemovePortACL

ポート ACL 規則の適用

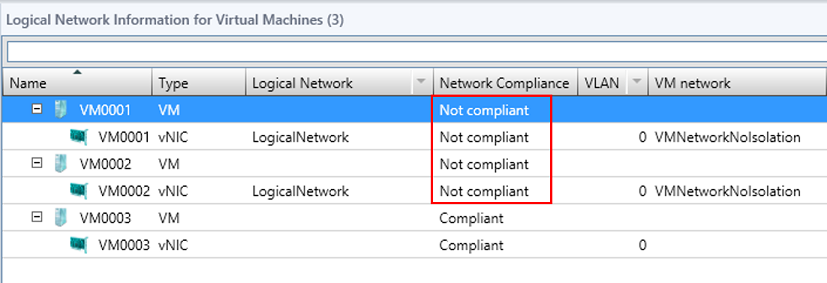

ポート ACL をアタッチした後に VM を更新すると、Fabric ワークスペースの仮想マシン ビューに VM の状態が "非準拠" と表示されます。 (仮想マシン ビューに切り替えるには、最初に Fabric ワークスペースの 論理ネットワーク ノードまたは 論理スイッチ ノードを参照する必要があります)。 VM の更新はバックグラウンドで (スケジュールに従って) 自動的に行われることに注意してください。 そのため、VM を明示的に更新しない場合でも、最終的には非準拠状態になります。

ポート ACL ルールの表示

ACL と ACL ルールを表示するには、次の PowerShell コマンドレットを使用します。

追加される新しい PowerShell コマンドレット

ポート ACL パラメーター セット 1 を取得します。 すべてまたは名前で取得するには、 [-Name <>] パラメーター セット 2 をGet-SCPortACLします。 ID で取得するには: Get-SCPortACL -Id <> [-Name <>] ポート ACL 規則 パラメーター セット 1 を取得します。 すべてまたは名前で指定: [-Name <>] パラメーター セット 2 をGet-SCPortACLruleします。 ID: Get-SCPortACLrule -Id <> パラメーター セット 3。 ACL オブジェクト別: Get-SCPortACLrule –PortACL <NetworkAccessControlList>

ポート ACL 規則の更新

ネットワーク アダプターに接続されている ACL を更新すると、その ACL を使用するすべてのネットワーク アダプター インスタンスに変更が反映されます。 VM サブネットまたは VM ネットワークに接続されている ACL の場合、そのサブネットに接続されているすべてのネットワーク アダプター インスタンスは、変更によって更新されます。 注: 個々のネットワーク アダプターに対する ACL 規則の更新は、1 回限りのベスト エフォート方式で並列に実行されます。 何らかの理由で更新できないアダプターは"セキュリティ非準拠" とマークされ、ネットワーク アダプターが正常に更新されなかったことを示すエラー メッセージが表示されてタスクが終了します。 ここで示す"セキュリティ非準拠" は、予想される ACL ルールと実際の ACL ルールの不一致を指します。 アダプターのコンプライアンス状態は、関連するエラー メッセージと共に "非準拠" になります。 非準拠仮想マシンの修復の詳細については、前のセクションを参照してください。

新しい PowerShell コマンドレットが追加されました

Set-SCPortACL -PortACL <PortACL> [-Name <Name>] [-Description <description>] Set-SCPortACLrule -PortACLrule <> PortACLrule> [-Name <name>] [-Description <string>] [-Type <PortACLRuleDirection> {Inbound |Outbound}] [-Action <PortACLRuleAction> {allow |Deny}] [-SourceAddressPrefix <string>] [-SourcePortRange <string>] [-DestinationAddressPrefix <string>] [-DestinationPortRange <string>] [-Protocol <PortACLruleProtocol> {Tcp |Udp |Any}] Set-SCPortACL: ポート ACL の説明を変更します。

-

説明: 説明を更新します。

Set-SCPortACLrule: ポート ACL 規則パラメーターを変更します。

-

説明: 説明を更新します。

-

型: ACL が適用される方向を更新します。

-

アクション: ACL のアクションを更新します。

-

プロトコル: ACL が適用されるプロトコルを更新します。

-

優先度: 優先度を更新します。

-

SourceAddressPrefix: ソース アドレス プレフィックスを更新します。

-

SourcePortRange: ソース ポート範囲を更新します。

-

DestinationAddressPrefix: 宛先アドレス プレフィックスを更新します。

-

DestinationPortRange: 宛先ポート範囲を更新します。

ポート ACL とポート ACL 規則の削除

ACL は、依存関係がアタッチされていない場合にのみ削除できます。 依存関係には、ACL にアタッチされている VM ネットワーク/VM サブネット/仮想ネットワーク アダプター/グローバル設定が含まれます。 PowerShell コマンドレットを使用してポート ACL を削除しようとすると、コマンドレットはポート ACL が依存関係のいずれかにアタッチされているかどうかを検出し、適切なエラー メッセージをスローします。

ポート ACL の削除

新しい PowerShell コマンドレットが追加されました: Remove-SCPortACL -PortACL <NetworkAccessControlList>

ポート ACL 規則の削除

新しい PowerShell コマンドレットが追加されました。 Remove-SCPortACLRule -PortACLRule <NetworkAccessControlListRule> VM サブネット/VM ネットワーク/ネットワーク アダプターを削除すると、その ACL との関連付けが自動的に削除されます。 ACL は、それぞれの VMM ネットワーク オブジェクトを変更することで、VM サブネット/VM ネットワーク/ネットワーク アダプターとの関連付けを解除することもできます。 これを行うには、前のセクションで説明したように、Set- コマンドレットを -RemovePortACL スイッチと共に使用します。 この場合、ポート ACL はそれぞれのネットワーク オブジェクトからデタッチされますが、VMM インフラストラクチャからは削除されません。 そのため、後で再利用できます。

ACL ルールに対する帯域外の変更

(Add-VMNetworkAdapterExtendedAcl などのネイティブ Hyper-V コマンドレットを使用して) Hyper-V 仮想スイッチ ポートから ACL 規則に対するアウトオブバンド (OOB) の変更を行っている場合、VM Refresh はネットワーク アダプターを "Security Incompliant" と表示します。 その後、「ポート ACL の適用」セクションで説明されているように、VMM からネットワーク アダプターを修復できます。 ただし、修復により、VMM の外部で定義されているすべてのポート ACL 規則が、VMM によって予期されるポート ACL 規則で上書きされます。

ポート ACL 規則の優先順位とアプリケーションの優先順位 (詳細)

コア概念

ポート ACL の各ポート ACL 規則には、"Priority" という名前のプロパティがあります。 ルールは、優先順位に基づいて順番に適用されます。 次のコア原則は、ルールの優先順位を定義します。

-

優先度の数値が小さいほど、優先順位が高くなります。 つまり、複数のポート ACL 規則が互いに競合する場合は、優先度の低いルールが優先されます。

-

ルール アクションは優先順位には影響しません。 つまり、NTFS ACL (たとえば) とは異なり、ここでは"拒否は常に許可よりも優先される" という概念はありません。

-

同じ優先度 (同じ数値) では、同じ方向を持つ 2 つのルールを持つことはできません。 この動作により、"Deny" ルールと "Allow" ルールの両方を同じ優先度で定義できるという仮説的な状況を防ぎます。これは、あいまいさ、または競合が発生するためです。

-

競合は、同じ優先度と同じ方向を持つ 2 つ以上のルールとして定義されます。 異なるレベルに適用される 2 つの ACL に同じ優先度と方向を持つ 2 つのポート ACL 規則があり、それらのレベルが部分的に重複している場合、競合が発生する可能性があります。 つまり、両方のレベルのスコープ内に含まれるオブジェクト (vmNIC など) がある可能性があります。 重複の一般的な例は、同じネットワーク内の VM ネットワークと VM サブネットです。

1 つのエンティティに複数のポート ACL を適用する

ポート ACL は異なる VMM ネットワーク オブジェクト (または前述のように異なるレベル) に適用できるため、1 つの VM 仮想ネットワーク アダプター (vmNIC) が複数のポート ACL のスコープに分類される可能性があります。 このシナリオでは、すべてのポート ACL からのポート ACL 規則が適用されます。 ただし、これらのルールの優先順位は、この記事の後半で説明するいくつかの新しい VMM 微調整設定によって異なる場合があります。

レジストリ設定

これらの設定は、VMM 管理サーバーの次のキーの下で、Windows Registry の Dword 値として定義されます。

HKLM\Software\Microsoft\Microsoft System Center Virtual Machine Manager Server\設定 これらの設定はすべて、VMM インフラストラクチャ全体のポート ACL の動作に影響を与える点にご注意ください。

有効なポート ACL 規則の優先順位

このディスカッションでは、複数のポート ACL が 1 つのエンティティに有効なルールの優先順位として適用される場合のポート ACL ルールの実際の優先順位について説明します。 有効なルールの優先順位を定義または表示するための個別の設定やオブジェクトは VMM にありません。 ランタイムで計算されます。 有効ルールの優先度を計算できるグローバル モードは 2 つあります。 モードはレジストリ設定によって切り替えられます。

PortACLAbsolutePriority この設定で許容される値は 0 (ゼロ) または 1 で、0 は既定の動作を示します。

相対優先度 (既定の動作)

このモードを有効にするには、レジストリの PortACLAbsolutePriority プロパティを 0 (ゼロ) の値に設定します。 このモードは、レジストリで設定が定義されていない場合 (つまり、プロパティが作成されていない場合) にも適用されます。 このモードでは、前に説明したコア概念に加えて、次の原則が適用されます。

-

同じポート ACL 内の優先順位は保持されます。 そのため、各ルールで定義されている優先度の値は、ACL 内の相対値として扱われます。

-

複数のポート ACL を適用すると、そのルールがバケットに適用されます。 同じ ACL のルール (特定のオブジェクトにアタッチ) は、同じバケット内で一緒に適用されます。 特定のバケットの優先順位は、ポート ACL がアタッチされているオブジェクトによって異なります。

-

ここでは、グローバル設定 ACL で定義されているすべてのルール (ポート ACL で定義されている独自の優先度に関係なく) は、常に VMNIC に適用される ACL で定義されているルールよりも優先されます。 つまり、レイヤーの分離が適用されます。

最終的に、有効なルールの優先順位は、ポート ACL 規則のプロパティで定義した数値とは異なる場合があります。 この動作の適用方法と、そのロジックを変更する方法の詳細については、以下を参照してください。

-

3 つの "オブジェクト固有" レベル (つまり、vmNIC、VM サブネット、および VM ネットワーク) が優先される順序を変更できます。

-

グローバル設定の順序は変更できません。 常に優先順位が最も高くなります (または順序 = 0)。

-

他の 3 つのレベルでは、次の設定を 0 ~ 3 の数値に設定できます。0 は最も高い優先順位 (グローバル設定と等しい) で、3 は最も低い優先順位です。

-

PortACLVMNetworkAdapterPriority (既定値は 1)

-

PortACLVMSubnetPriority (既定値は 2)

-

PortACLVMNetworkPriority (既定値は 3)

-

-

これらの複数のレジストリ設定に同じ値 (0 から 3) を割り当てる場合、または 0 から 3 の範囲外の値を割り当てると、VMM は既定の動作にフェールバックします。

-

-

順序付けが適用される方法は、より高いレベルで定義された ACL ルールがより高い優先度 (つまり小さい数値) を受け取るように、有効ルールの優先順位が変更されるということです。 有効な ACL が計算されると、各相対ルールの優先度の値は、レベル固有の値または "ステップ" によって "ぶつかる" ことがあります。

-

レベル固有の値は、異なるレベルを分離する "ステップ" です。 既定では、"ステップ" のサイズは 10000 であり、次のレジストリ設定によって構成されます。

PortACLLayerSeparation

-

つまり、このモードでは、ACL 内の個々のルールの優先順位 (つまり、相対として扱われるルール) は、次の設定の値を超えることはできません。

PortACLLayerSeparation(既定では 10000)

構成例

すべての設定に既定値があるとします。 (これらは前に説明しました。)

-

vmNIC にアタッチされている ACL があります (PortACLVMNetworkAdapterPriority = 1)。

-

この ACL で定義されているすべてのルールの有効な優先度は、10000 (PortACLLayerSeparation 値) によって発生します。

-

この ACL では、優先度が 100 に設定されているルールを定義します。

-

このルールの有効な優先順位は 10000 + 100 = 10100 です。

-

このルールは、優先度が 100 を超える同じ ACL 内の他のルールよりも優先されます。

-

この規則は、VM ネットワークと VM サブネット レベルで接続されている ACL で定義されているすべてのルールよりも常に優先されます。 (これは、"下位" レベルと見なされるためです)。

-

このルールは、グローバル設定 ACL で定義されているルールよりも優先されることはありません。

このモードの利点

-

マルチテナント シナリオでは、(グローバル 設定 レベルで) Fabric 管理者によって定義されたポート ACL ルールが、テナント自体で定義されているすべてのルールよりも常に優先されるため、セキュリティが向上します。

-

ポート ACL 規則の競合 (つまりあいまいさ) は、レイヤーの分離のために自動的に防止されます。 効果的なルールとその理由を予測するのは非常に簡単です。

このモードに関する注意事項

-

柔軟性が低い。 グローバル設定でルール ("ポート 80 へのすべてのトラフィックを拒否する" など) を定義する場合は、下位レイヤーでこのルールのより詳細な除外を作成できません (たとえば、"正当な Web サーバーを実行するこの VM でのみポート 80 を許可する")。

相対優先度

このモードを有効にするには、レジストリの PortACLAbsolutePriority プロパティを 1 の値に設定します。 このモードでは、前に説明したコア概念に加えて、次の原則が適用されます。

-

オブジェクトが複数の ACL (VM ネットワークと VM サブネットなど) のスコープ内にある場合、接続されているすべての ACL で定義されているすべてのルールは、統合された順序で (または 1 つのバケットとして) 適用されます。 レベルの分離はなく、"ぶつかる" も一切ありません。

-

すべてのルールの優先順位は、各ルールの優先度で定義されているとおりに、絶対として扱われます。 つまり、各ルールの有効な優先順位は、ルール自体で定義されているものと同じであり、適用される前に VMM エンジンによって変更されません。

-

前のセクションで説明した他のすべてのレジストリ設定は無効です。

-

このモードでは、ACL 内の個々のルール優先度 (つまり、絶対として扱われるルールの優先度) は 65535 を超えることはできません。

構成例

-

グローバル設定 ACL では、優先度が 100 に設定されているルールを定義します。

-

vmNIC にアタッチされている ACL では、優先度が 50 に設定されているルールを定義します。

-

vmNIC レベルで定義されているルールが優先されるのは、優先順位が高い (つまり、数値が小さい) ためです。

このモードの利点

-

柔軟性が向上しました。 低いレベル (VM サブネットや vmNIC など) のグローバル設定規則から"1 回限りの" 除外を作成できます。

このモードに関する注意事項

-

レベルの分離がないため、計画がより複雑になる可能性があります。 また、他のオブジェクトで定義されている他のルールをオーバーライドする任意のレベルのルールが存在する可能性があります。

-

マルチテナント環境では、テナントがグローバル設定レベルで Fabric 管理者によって定義されたポリシーをオーバーライドする VM サブネット レベルのルールを作成できるため、セキュリティが影響を受ける可能性があります。

-

ルールの競合 (あいまいさ) は自動的に排除されず、発生する可能性があります。 VMM では、同じ ACL レベルでのみ競合を防ぐことができます。 異なるオブジェクトにアタッチされている ACL 間の競合を防ぐことはできません。 競合が発生した場合、VMM では競合を自動的に修正できないため、ルールの適用が停止され、エラーがスローされます。