요약

Microsoft는 잠재적으로 Windows 도메인 컨트롤러 또는 다른 Windows 서버를 공격하는 데 사용할 수 있는 PetitPotam을 알고 있습니다. PetitPotam은 클래식 NTLM 릴레이 공격이며, 이러한 공격은 이전에 Microsoft에서 고객을 보호하기 위한 다양한 완화 옵션과 함께 문서화되었습니다. 예: Microsoft 보안 공지 974926.

NTLM이 사용하도록 설정된 네트워크에서 NTLM 릴레이 공격을 방지하려면 도메인 관리자는 NTLM 인증을 허용하는 서비스가 EPA(확장된 인증 보호) 또는 SMB 서명과 같은 서명 기능과 같은 보호를 사용하도록 해야 합니다. PetitPotam은 AD CS(Active Directory Certificate Services)가 NTLM Relay 공격에 대한 보호로 구성되지 않은 서버를 활용합니다. 아래의 완화는 고객에게 이러한 공격으로부터 AD CS 서버를 보호하는 방법을 간략하게 설명합니다.

다음 서비스와 함께 AD CS(Active Directory Certificate Services)를 사용하는 경우 이 공격에 취약할 수 있습니다.

-

인증 기관 웹 등록

-

인증서 등록 웹 서비스

완화

환경이 잠재적으로 영향을 받는 경우 다음 완화를 권장합니다.

기본 완화

EPA를 사용하도록 설정하고 AD CS 서버에서 HTTP를 사용하지 않도록 설정하는 것이 좋습니다. IIS(인터넷 정보 서비스) 관리자를 열고 다음을 수행합니다.

-

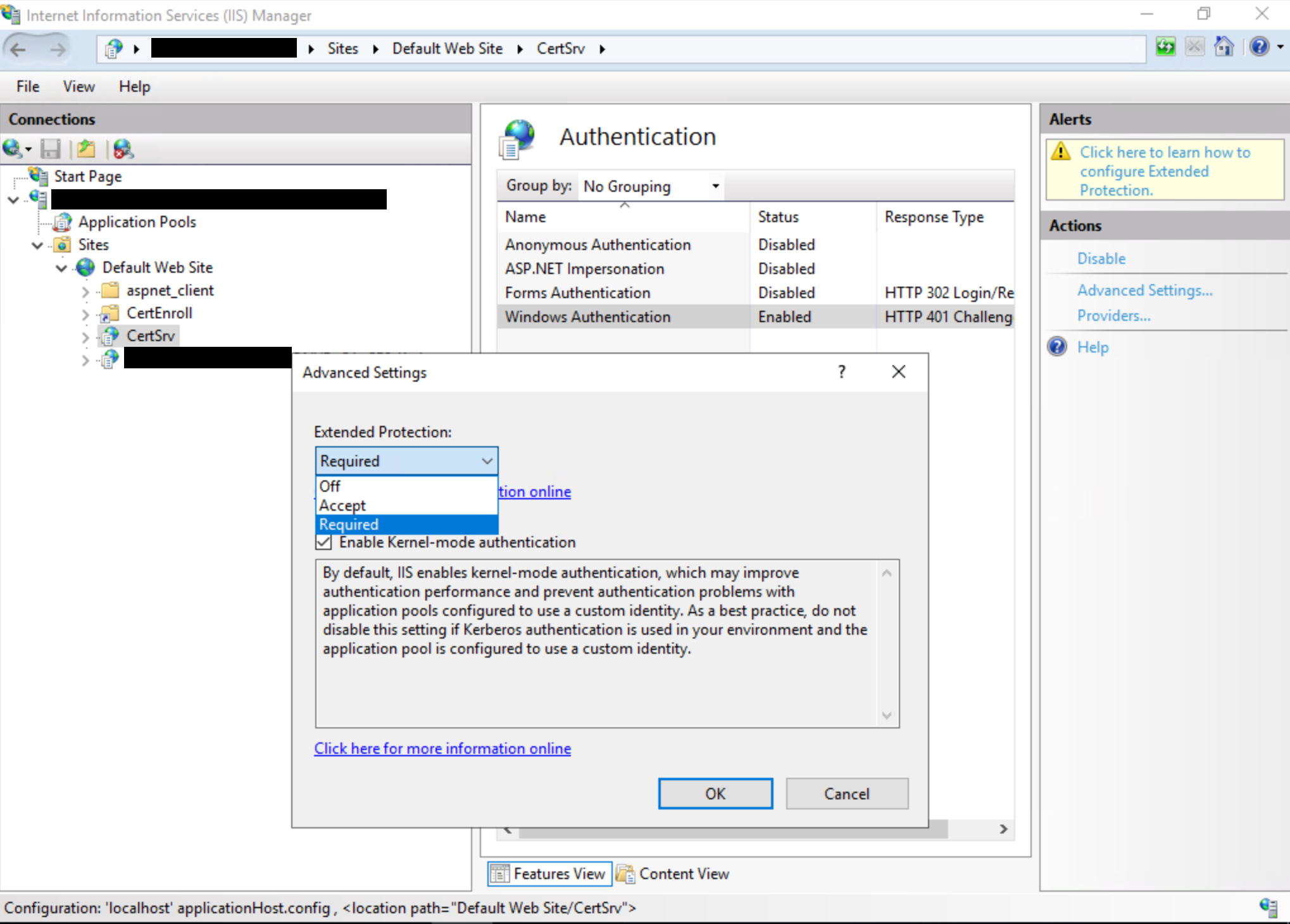

인증 기관 웹 등록에 EPA를 사용하도록 설정합니다. 더 안전하고 권장되는 옵션이 필요합니다 .

-

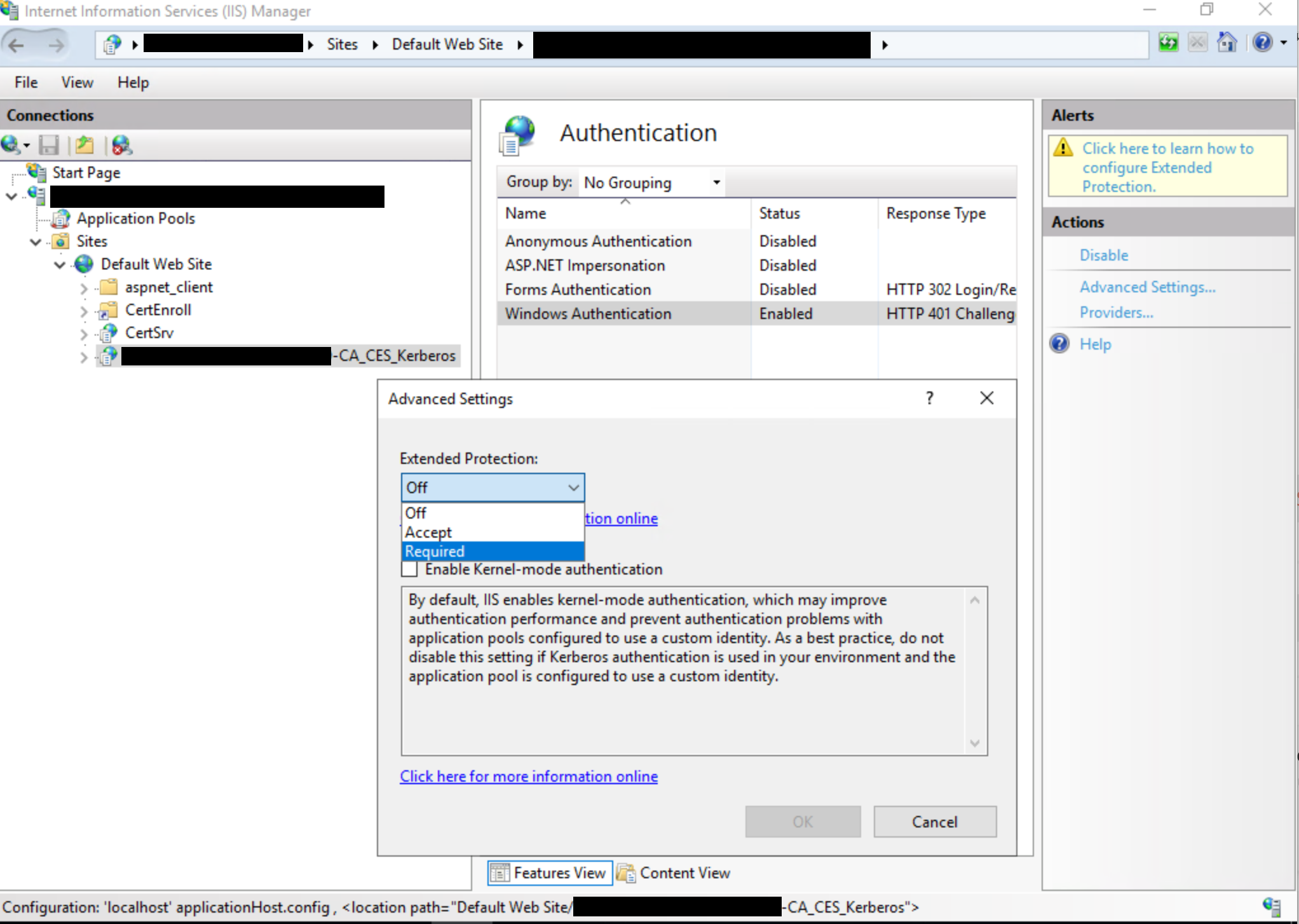

인증서 등록 웹 서비스에 EPA 사용, 더 안전하고 권장되는 옵션인 필수 옵션:

참고: 항상 설정은 UI가 필수로 설정된 경우 사용되며, 이는 권장되고 가장 안전한 옵션입니다.

extendedProtectionPolicy에 사용할 수 있는 옵션에 대한 자세한 내용은 <기본HttpBinding>전송><참조하세요. 가장 자주 사용되는 설정은 다음과 같습니다.

<binding name="TransportWithHeaderClientAuth"> <security mode="Transport"> <transport clientCredentialType="Windows"> <extendedProtectionPolicy policyEnforcement="Always" /> </transport> <message clientCredentialType="None" establishSecurityContext="false" negotiateServiceCredential="false" /> </security> <readerQuotas maxStringContentLength="131072" /> </binding> -

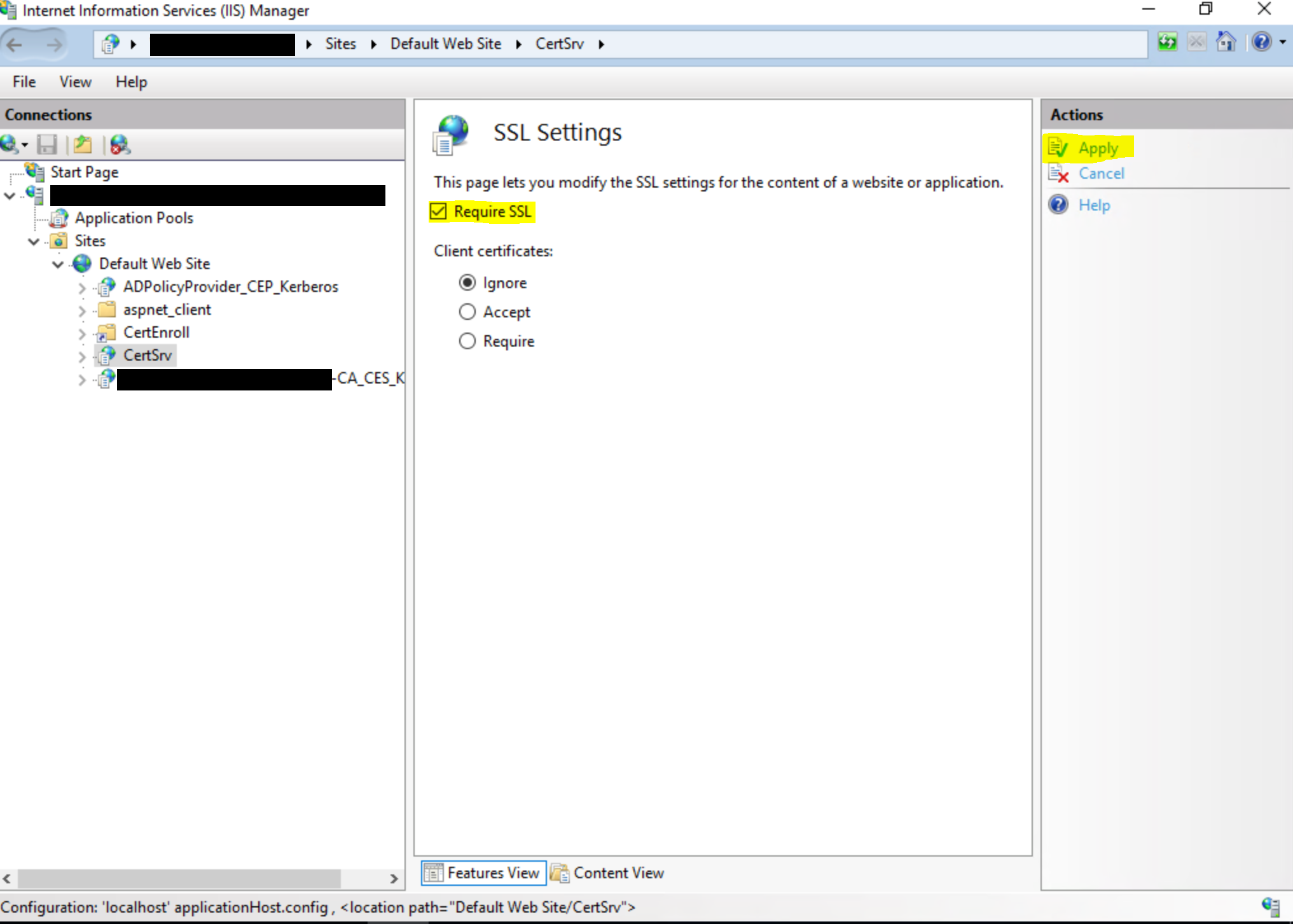

HTTPS 연결만 사용하도록 설정하는 SSL 필요를 사용하도록 설정합니다.

중요: 위의 단계를 완료한 후에는 IIS를 다시 시작하여 변경 내용을 로드해야 합니다. IIS를 다시 시작하려면 관리자 권한 명령 프롬프트 창을 열고 다음 명령을 입력한 다음 Enter:iisreset /restart를 누릅니다. 참고 이 명령은 실행 중인 모든 IIS 서비스를 중지한 다음 다시 시작합니다.

추가 완화

기본 완화 외에도 가능한 경우 NTLM 인증을 사용하지 않도록 설정하는 것이 좋습니다. 다음 완화 방법이 보다 안전한 방법에서 보안이 떨어지는 순서로 나열됩니다.

-

Windows 도메인 컨트롤러에서 NTLM 인증을 사용하지 않도록 설정합니다. 이 작업은 네트워크 보안: NTLM 제한: 이 도메인의 NTLM 인증 설명서에 따라 수행할 수 있습니다.

-

그룹 정책 네트워크 보안: NTLM 제한: 들어오는 NTLM 트래픽을 사용하여 도메인의 모든 AD CS 서버에서 NTLM을 사용하지 않도록 설정합니다. 이 GPO를 구성하려면 그룹 정책 열고 컴퓨터 구성 ->Windows 설정 -> 보안 설정 -> 로컬 정책 -> 보안 옵션으로 이동하고 네트워크 보안: NTLM 제한: 들어오는 NTLM 트래픽을 모든 계정 거부 또는 모든도메인 계정 거부로 설정합니다. 필요한 경우 네트워크 보안: NTLM 제한: 이 도메인에서 서버 예외 추가 설정을 사용하여 필요에 따라 예외를 추가할 수 있습니다.

-

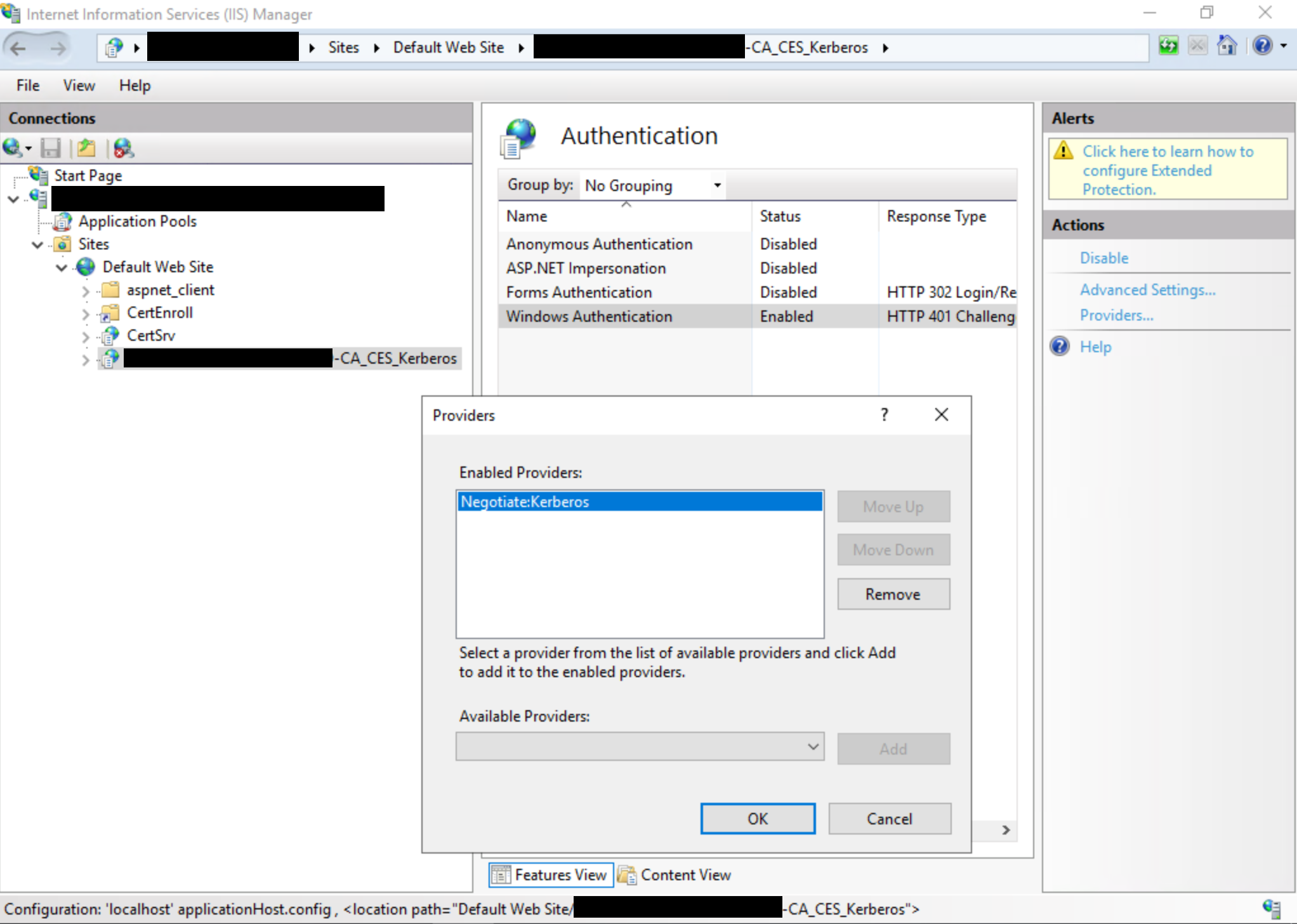

"인증 기관 웹 등록" 또는 "인증서 등록 웹 서비스" 서비스를 실행하는 도메인의 AD CS 서버에서 IIS(인터넷 정보 서비스)에 대해 NTLM을 사용하지 않도록 설정합니다.

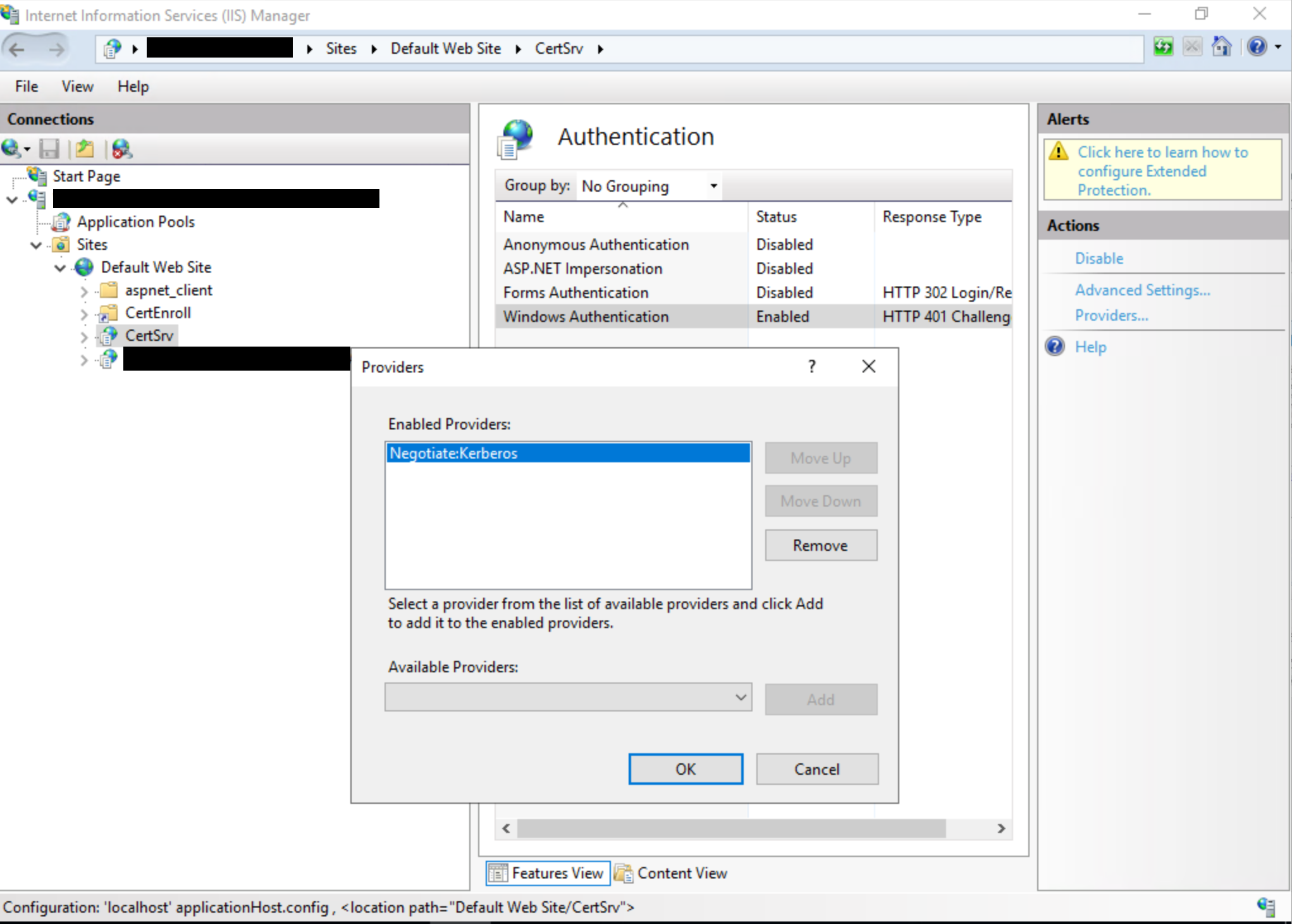

이렇게 하려면 IIS 관리자 UI를 열려면 Windows 인증 Negotiate:Kerberos로 설정합니다.

중요: 위의 단계를 완료한 후에는 IIS를 다시 시작하여 변경 내용을 로드해야 합니다. IIS를 다시 시작하려면 관리자 권한 명령 프롬프트 창을 열고 다음 명령을 입력한 다음 Enter:iisreset /restart를 누릅니다. 참고 이 명령은 실행 중인 모든 IIS 서비스를 중지한 다음 다시 시작합니다.

자세한 내용은 Microsoft 보안 공지 ADV210003을 참조하세요.