|

날짜 변경 |

설명 변경 |

|

2024년 3월 20일 |

|

|

2024년 3월 21일 |

|

|

2024년 3월 22일 |

|

소개

이 문서는 2024년 4월에 업데이트될 다음 문서를 보완합니다.

-

KB5025885: CVE-2023-24932와 관련된 보안 부팅 변경 내용에 대한 Windows 부팅 관리자 해지 관리 방법

이 보충 자료에서는 CVE-2023-24932에서 추적하는 BlackLotus UEFI 부팅 키트에 대한 새로운 완화를 배포하기 위한 업데이트된 단계별 프로시저를 설명하고 사용자 환경에 대한 테스트 지침을 포함합니다.

취약한 부팅 관리자의 악의적인 남용으로부터 보호하기 위해 디바이스 펌웨어에 새 UEFI 보안 부팅 서명 인증서를 배포하고 현재 서명 인증서의 펌웨어에 대한 신뢰를 해지해야 합니다. 이렇게 하면 보안 부팅 사용 디바이스에서 모든 기존의 취약한 부팅 관리자를 신뢰할 수 없게 됩니다. 이 가이드는 해당 프로세스에 도움이 됩니다.

이 가이드에 설명된 세 가지 완화 단계는 다음과 같습니다.

-

DB 업데이트: 디바이스가 이 인증서로 서명된 미디어를 부팅할 수 있도록 새 PCA(PCA2023) 인증서를 보안 부팅 DB에 추가합니다.

-

부팅 관리자 설치: 기존 PCA2011 서명된 부팅 관리자는 PCA2023 서명된 부팅 관리자로 대체됩니다.두 부팅 관리자는 모두 2024년 4월 보안 업데이트에 포함됩니다.

-

PCA2011 DBX 해지: PCA2011으로 서명된 부팅 관리자가 부팅하지 못하도록 거부 항목을 보안 부팅 DBX에 추가합니다.

참고 이러한 세 가지 완화를 적용하는 서비스 스택 소프트웨어는 완화가 이 순서에서 벗어나 적용되지 못하도록 합니다.

나에게 해당되는 내용인가요?

이 가이드는 보안 부팅이 사용하도록 설정된 모든 디바이스와 이러한 디바이스에 대한 모든 기존 복구 미디어에 적용됩니다.

장치가 Windows Server 2012 또는 Windows Server 2012 R2를 실행하는 경우 계속하기 전에 ”알려진 문제“ 섹션을 읽어야 합니다.

시작하기 전 확인 사항

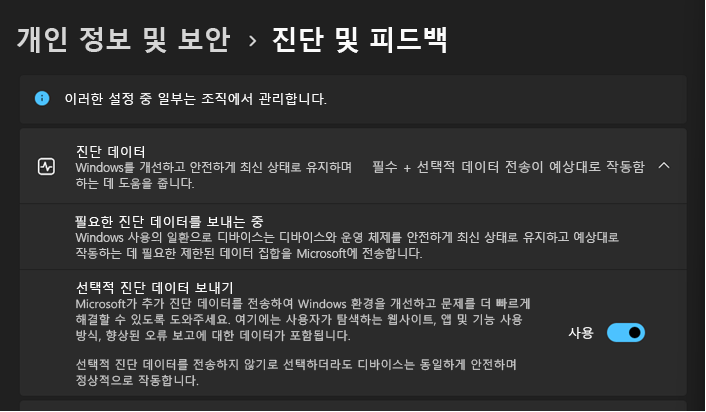

선택적 진단 데이터 사용

다음 단계를 수행하여 "선택적 진단 데이터 보내기" 설정을 켜세요.

-

Windows 11에서 시작 > 설정 > 개인 정보 보호 및 보안 > 진단 및 피드백으로 이동합니다.

-

선택적 진단 데이터 보내기를 켭니다.

자세한 내용은 Windows의 진단, 피드백 및 개인 정보 보호를 참조하세요.

참고 유효성 검사 중 및 유효성 검사 후 일정 시간 동안 인터넷에 연결되어 있는지 확인하세요.

테스트 통과 수행

2024년 4월 Windows 업데이트를 설치한 후 옵트인 단계를 진행하기 전에 테스트 통과를 수행하여 시스템의 무결성을 확인해야 합니다.

-

VPN: 회사 리소스 및 네트워크에 대한 VPN 액세스가 작동하는지 확인합니다.

-

Windows Hello: 일반적인 프로시저(얼굴/지문/PIN)를 사용하여 Windows 장치에 로그인하세요.

-

BitLocker: 시스템이 시작 중에 BitLocker 복구 프롬프트 없이 BitLocker 사용 시스템에서 정상적으로 시작됩니다.

-

디바이스 상태 증명: 디바이스 상태 증명을 사용하는 디바이스가 상태를 올바르게 증명했는지 확인합니다.

알려진 문제

Windows Server 2012 및 Windows Sever 2012 R2 전용:

-

TPM 2.0 기반 시스템은 TPM 측정과 관련된 알려진 호환성 문제로 인해 2024년 4월 보안 패치에서 릴리스된 완화를 배포할 수 없습니다. 2024년 4월 업데이트는 영향을 받는 시스템에서 완화 #2(부팅 관리자)와 #3(DBX 업데이트)을 차단합니다.

-

Microsoft는 이 문제를 알고 있으며 TPM 2.0 기반 시스템의 차단을 해제하기 위해 향후 업데이트를 릴리스할 예정입니다.

-

TPM 버전을 확인하려면 시작을 마우스 오른쪽 단추로 클릭하고 실행을 클릭한 다음 tpm.msc를 입력합니다. TPM 제조업체 정보 아래 가운데 창의 오른쪽 아래에 사양 버전에 대한 값이 표시됩니다.

옵트인 유효성 검사 단계

이 문서의 나머지 부분에서는 완화를 위한 디바이스 옵트인 테스트에 대해 설명합니다. 완화는 기본적으로 사용하도록 설정되지 않습니다. 기업에서 이러한 완화를 사용하도록 계획하는 경우 다음 유효성 검사 단계를 실행하여 디바이스 호환성을 확인하세요.

-

2024년 4월 시험판 보안 업데이트를 배포합니다.

-

관리자 명령 프롬프트를 열고 다음 명령을 입력하여 DB에 대해 업데이트를 수행하도록 레지스트리 키를 설정한 다음 Enter 키를 누릅니다.

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x40 /f

-

디바이스를 두 번 다시 시작합니다.

-

다음 명령이 True를 반환하는지 확인하여 DB가 성공적으로 업데이트되었는지 확인합니다. 관리자 권한으로 다음 PowerShell 명령을 실행합니다.

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023'

-

관리자 명령 프롬프트를 열고 PCA2023 서명된 부팅 관리자를 다운로드하고 설치하도록 레지스트리 키를 설정합니다.

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x100 /f

-

디바이스를 두 번 다시 시작합니다.

-

관리자 권한으로 EFI 파티션을 탑재하여 검사할 준비를 합니다.

mountvol s: /s

-

"s:\efi\microsoft\boot\bootmgfw.efi"가 PCA2023으로 서명되어 있는지 확인합니다. 이렇게 하려면 다음 단계를 수행하세요.

-

시작을 클릭하고 검색 상자에 명령 프롬프트를 입력한 다음 명령 프롬프트클릭합니다.

-

명령 프롬프트 창에서 다음 명령을 입력하고 Enter 키를 누릅니다.

copy S:\EFI\Microsoft\Boot\bootmgfw.efi c:\bootmgfw_2023.efi

-

파일 관리자에서 C:\bootmgfw_2023.efi 파일을 마우스 오른쪽 단추로 클릭하고 속성을 클릭한 다음 디지털 서명 탭을 선택합니다.

-

서명 목록에서 인증서 체인에 Windows UEFI 2023 CA가 포함되어 있는지 확인합니다.

-

주의: 이 단계에서는 Windows 프로덕션 PCA2011을 사용하여 서명된 신뢰할 수 없는 오래된 취약한 부팅 관리자에게 DBX 해지를 배포합니다. 이 해지를 적용한 디바이스는 더 이상 업데이트된 부팅 관리자 구성 요소가 없는 기존 복구 미디어와 네트워크 부팅(PXE/HTTP) 서버에서 부팅되지 않습니다.

디바이스 가 부팅할 수 없는 상태가 되면 "복구 및 복원 프로시저" 섹션의 단계에 따라 디바이스를 해지 전 상태로 다시 설정합니다.

DBX를 적용한 후 디바이스를 이전 보안 부팅 상태로 되돌리려면 "복구 및 복원 프로시저" 섹션을 따릅니다.

보안 부팅에서 Windows Production PCA2011 인증서를 신뢰할 수 없는 경우 DBX 완화를 적용합니다.

-

관리자 명령 프롬프트를 열고 레지스트리 키를 설정하여 DBX에서 PCA2011에 대한 해지를 배치합니다.

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x80 /f

-

디바이스를 두 번 다시 시작하고 디바이스가 완전히 다시 시작되었는지 확인합니다.

-

DBX 완화가 적용되었는지 확인합니다. 이렇게 하려면 다음 PowerShell 명령을 관리자 권한으로 실행하고 명령이 True를 반환하는지 확인합니다.

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI dbx).bytes) -match 'Microsoft Windows Production PCA 2011'

또는 이벤트 뷰어에서 다음 이벤트를 찾습니다.

이벤트 로그

시스템

이벤트 원본

TPM-WMI

이벤트 ID

1037

수준

정보

이벤트 메시지 텍스트

Microsoft Windows Production PCA 2011을 해지하는 보안 부팅 Dbx 업데이트가 적용됨

-

"시작하기 전에" 섹션에서 테스트 통과 항목을 수행하고 모든 시스템이 정상적으로 작동하는지 확인합니다.

레지스트리 키 참조

|

명령 |

용도 |

설명 |

|

PCA2023 서명된 부팅 관리자를 허용하도록 DB 업데이트를 설치합니다. |

|

명령 |

용도 |

설명 |

|

PCA2023 서명된 bootmgr을 설치합니다. |

값은 0x40 단계가 완료된 후에만 적용됩니다. |

|

명령 |

용도 |

설명 |

|

PCA2011을 해지하는 DBX 업데이트를 설치합니다. |

값은 0x40과 0x100단계가 모두 완료된 후에만 적용됩니다. |

결과 및 피드백

테스트 결과, 질문 및 피드백을 포함하여 suvp@microsoft.com으로 이메일을 보내세요.

복구 및 복원 프로시저

복구 프로시저를 수행할 때 다음 데이터를 Microsoft와 공유합니다.

-

부팅 실패가 관찰됨 스크린샷.

-

디바이스가 부팅할 수 없도록 만든 수행 단계.

-

디바이스 구성에 대한 세부 정보.

복원 프로시저를 수행할 때 프로시저를 시작하기 전에 BitLocker를 일시 중단합니다.

이 프로세스 중에 문제가 발생하여 디바이스를 시작할 수 없거나 외부 미디어(예: 썸 드라이브 또는 PXE 부팅)에서 시작해야 하는 경우 다음 프로시저를 시도해 보세요.

-

보안 부팅 끄기 이 프로시저는 PC 제조업체와 모델 간에 다릅니다. PC UEFI BIOS 메뉴에 들어가 보안 부팅 설정으로 이동하여 설정을 끕니다. 이 프로세스에 관한 자세한 내용은 PC 제조업체의 설명서를 확인하세요. 자세한 내용은 보안 부팅 비활성화를 참조하세요.

-

보안 부팅 키 지우기 디바이스에서 보안 부팅 키 지우기 또는 보안 부팅 키 공장 기본값으로 초기화를 지원하는 경우 지금 이 작업을 수행하세요. 디바이스는 지금 시작해야 하지만 부팅 키트 맬웨어에 취약합니다. 이 복구 프로세스가 끝나면 5단계를 완료하여 보안 부팅을 다시 사용하도록 설정해야 합니다.

-

시스템 디스크에서 Windows를 시작합니다.

-

BitLocker를 사용하도록 설정하고 복구에 들어가는 경우 BitLocker 복구 키를 입력합니다.

-

Windows에 로그인합니다.

-

관리자 명령 프롬프트에서 다음 명령을 실행하여 EFI 시스템 부팅 파티션에서 부팅 파일을 복원합니다.

Mountvol s: /s del s:\EFI\Microsoft\*.* /f /s /q bcdboot %systemroot% /s S:

-

BCDBoot를 실행하면 "부팅 파일을 만들었습니다“가 반환됩니다.

-

BitLocker를 사용하도록 설정한 경우 BitLocker를 일시 중단합니다.

-

디바이스를 다시 시작합니다.

-

-

3단계에서 디바이스를 복구하지 못한 경우 Windows를 다시 설치합니다.

-

기존 복구 미디어에서 시작합니다.

-

복구 미디어를 사용하여 Windows 설치를 진행합니다.

-

Windows에 로그인합니다.

-

다시 시작하여 디바이스가 Windows에서 시작되었는지 확인합니다.

-

-

보안 부팅을 다시 사용하도록 설정하고 디바이스를 다시 시작합니다. 서비스 UEFI 메뉴로 들어가 보안 부팅 설정으로 이동하여 설정을 켭니다. 이 프로세스에 관한 자세한 내용은 디바이스 제조업체의 설명서를 확인하세요. 자세한 내용은 보안 부팅 재활성화를 참조하세요.

-

Windows 시작이 계속 실패하면 UEFI BIOS로 다시 들어가 보안 부팅을 끕니다.

-

Windows를 시작합니다.

-

DB, DBX의 콘텐츠를 Microsoft와 공유합니다.

-

관리자 모드에서 PowerShell을 엽니다.

-

DB 캡처:

Get-SecureBootUEFI -name:db -OutputFilePath DBUpdateFw.bin

-

DBX 캡처:

Get-SecureBootUEFI -name:dbx –OutputFilePath dbxUpdateFw.bin

-

8b 및 8c단계에서 생성된 DBUpdateFw.bin 및 dbxUpdateFw.bin 파일을 공유합니다.

-