요약

이 문서에서는 Microsoft System Center 2016 환경에서 TLS(전송 계층 보안) 프로토콜 버전 1.2를 사용하도록 설정하는 방법을 설명합니다.

추가 정보

System Center 환경에서 TLS 프로토콜 버전 1.2를 사용하도록 설정하려면 다음 단계를 수행합니다.

-

릴리스에서 업데이트를 설치합니다.참고

-

UR4에는 이러한 구성 요소에 대한 업데이트가 없으므로 SMA(서비스 관리 자동화) 및 SPF(Service Provider Foundation)를 최신 업데이트 롤업으로 업그레이드해야 합니다.

-

SMA(서비스 관리 자동화)의 경우 업데이트 롤업 1로 업그레이드하고 이 Microsoft 다운로드 센터 웹 페이지에서 MP(SMA 관리 팩)도 업데이트합니다.

-

SPF(서비스 공급자 파운데이션)의 경우 업데이트 롤업 2로 업그레이드합니다.

-

SCVMM(System Center Virtual Machine Manager)을 업데이트 롤업 3 이상으로 업그레이드해야 합니다.

-

-

업데이트를 적용하기 전과 마찬가지로 설치가 작동하는지 확인합니다. 예를 들어 콘솔을 시작할 수 있는지 여부를 확인합니다.

-

구성 설정을 변경하여 TLS 1.2를 사용하도록 설정합니다.

-

필요한 모든 SQL Server 서비스가 실행 중인지 확인합니다.

업데이트 설치

|

업데이트 작업 |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

Windows Server 2012 R2 또는 Windows Server 2016 대한 모든 현재 보안 업데이트가 설치되어 있는지 확인합니다. |

예 |

예 |

예 |

예 |

예 |

예 |

예 |

|

예 |

예 |

예 |

예 |

예 |

예 |

예 |

|

|

예 |

예 |

예 |

예 |

예 |

예 |

예 |

|

|

예 |

아니요 |

Yes |

예 |

아니요 |

아니요 |

Yes |

|

|

예 |

예 |

예 |

예 |

예 |

예 |

예 |

1 SCOM(System Center Operations Manager)2 System Center Virtual Machine Manager(SCVMM)3 SYSTEM Center DATA Protection Manager(SCDPM)4 System Center Orchestrator(SCO)5 SMA(서비스 관리 자동화)6 SPF(서비스 공급자 재단)7 SM(Service Manager)

구성 설정 변경

|

구성 업데이트 |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

예 |

예 |

예 |

예 |

예 |

예 |

예 |

|

|

예 |

예 |

예 |

예 |

예 |

예 |

예 |

|

|

예 |

아니요 |

Yes |

예 |

아니요 |

아니요 |

아니요 |

.NET Framework

모든 System Center 구성 요소에 .NET Framework 4.6이 설치되어 있는지 확인합니다. 이렇게 하려면다음 지침을 따릅니다.

TLS 1.2 지원

TLS 1.2를 지원하는 필수 SQL Server 업데이트를 설치합니다. 이렇게 하려면 Microsoft 기술 자료의 다음 문서를 참조하세요.

3135244 Microsoft SQL Server 대한 TLS 1.2 지원

필수 System Center 2016 업데이트

SQL Server 2012 Native Client 11.0은 다음의 모든 System Center 구성 요소에 설치해야 합니다.

|

구성 요소 |

역할 |

필수 SQL 드라이버 |

|

Operations Manager |

관리 서버 및 웹 콘솔 |

SQL Server 2012 Native Client 11.0 또는 microsoft OLE DB Driver 18 for SQL Server(권장). 참고 microsoft OLE DB Driver 18 for SQL Server Operations Manager 2016 UR9 이상에서 지원됩니다. |

|

Virtual Machine Manager |

(필수 아님) |

(필수 아님) |

|

Orchestrator |

관리 서버 |

SQL Server 2012 Native Client 11.0 또는 microsoft OLE DB Driver 18 for SQL Server(권장). 참고 microsoft OLE DB Driver 18 for SQL Server Orchestrator 2016 UR8 이상에서 지원됩니다. |

|

Data Protection Manager |

관리 서버 |

SQL Server 2012 Native client 11.0 |

|

Service Manager |

관리 서버 |

SQL Server 2012 Native Client 11.0 또는 microsoft OLE DB Driver 18 for SQL Server(권장). 참고 microsoft OLE DB Driver 18 for SQL Server Service Manager 2016 UR9 이상에서 지원됩니다. |

Microsoft SQL Server Native Client 11.0을 다운로드하고 설치하려면 이 Microsoft 다운로드 센터 웹 페이지를 참조하세요.

Microsoft OLE DB Driver 18을 다운로드하고 설치하려면 이 Microsoft 다운로드 센터 웹 페이지를 참조하세요.

System Center Operations Manager 및 Service Manager 경우 모든 관리 서버에 ODBC 11.0 또는 ODBC 13.0이 설치되어 있어야 합니다.

다음 기술 자료 문서에서 필요한 System Center 2016 업데이트를 설치합니다.

4043305 Microsoft System Center 2016용 업데이트 롤업 4에 대한 설명

|

구성 요소 |

2016 |

|

Operations Manager |

System Center 2016 Operations Manager용 업데이트 롤업 4 |

|

Service Manager |

System Center 2016 Service Manager 대한 업데이트 롤업 4 |

|

Orchestrator |

System Center 2016 Orchestrator용 업데이트 롤업 4 |

|

Data Protection Manager |

System Center 2016 Data Protection Manager용 업데이트 롤업 4 |

참고 파일 콘텐츠를 확장하고 해당 역할에 MSP 파일을 설치해야 합니다.

SHA1 및 SHA2 인증서

이제 System Center 구성 요소는 SHA1 및 SHA2 자체 서명된 인증서를 모두 생성합니다. 이는 TLS 1.2를 사용하도록 설정하는 데 필요합니다. CA 서명된 인증서를 사용하는 경우 인증서가 SHA1 또는 SHA2인지 확인합니다.

TLS 1.2만 사용하도록 Windows 설정

다음 방법 중 하나를 사용하여 TLS 1.2 프로토콜만 사용하도록 Windows를 구성합니다.

방법 1: 레지스트리를 수동으로 수정

중요 이 섹션의 단계를 주의 깊게 따릅니다. 레지스트리를 잘못 수정하면 심각한 문제가 발생할 수 있습니다. 수정하기 전에 문제가 발생할 경우 복원을 위해 레지스트리를 백업합니다.

시스템 전체에서 모든 SCHANNEL 프로토콜을 사용하거나 사용하지 않도록 설정하려면 다음 단계를 사용합니다. 들어오는 통신에 TLS 1.2 프로토콜을 사용하도록 설정하는 것이 좋습니다. 나가는 모든 통신에 대해 TLS 1.2, TLS 1.1 및 TLS 1.0 프로토콜을 사용하도록 설정합니다.

참고 이러한 레지스트리를 변경해도 Kerberos 또는 NTLM 프로토콜의 사용에는 영향을 주지 않습니다.

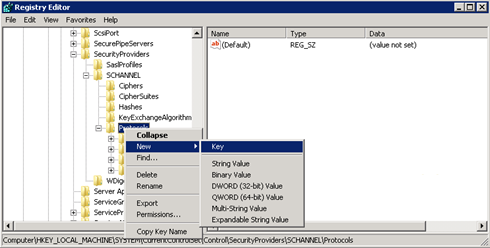

-

레지스트리 편집기를 시작합니다. 이렇게 하려면 시작을 마우스 오른쪽 단추로 클릭하고 실행 상자에 regedit를 입력한 다음 확인을 클릭합니다.

-

다음 레지스트리 하위 키를 찾습니다.

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols

-

프로토콜 키를 마우스 오른쪽 단추로 클릭하고 새로 만들기를 가리킨 다음 키를 클릭합니다.

-

SSL 3을 입력한 다음 Enter 키를 누릅니다.

-

3단계와 4단계를 반복하여 TLS 0, TLS 1.1 및 TLS 1.2에 대한 키를 만듭니다. 이러한 키는 디렉터리와 유사합니다.

-

각 SSL 3, TLS 1.0, TLS 1.1 및 TLS 1.2 키 아래에 클라이언트 키와 서버 키를 만듭니다.

-

프로토콜을 사용하도록 설정하려면 다음과 같이 각 클라이언트 및 서버 키 아래에 DWORD 값을 만듭니다.

DisabledByDefault [값 = 0] 사용 [값 = 1] 프로토콜을 사용하지 않도록 설정하려면 다음과 같이 각 클라이언트 및 서버 키에서 DWORD 값을 변경합니다.

DisabledByDefault [값 = 1] 사용 [값 = 0]

-

파일 메뉴에서 끝내기를 클릭합니다.

방법 2: 레지스트리 자동 수정

관리자 모드에서 다음 Windows PowerShell 스크립트를 실행하여 TLS 1.2 프로토콜만 사용하도록 Windows를 자동으로 구성합니다.

$ProtocolList = @("SSL 2.0","SSL 3.0","TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach($Protocol in $ProtocolList)

{

Write-Host " In 1st For loop"

foreach($key in $ProtocolSubKeyList)

{

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if(!(Test-Path $currentRegPath))

{

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if($Protocol -eq "TLS 1.2")

{

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else

{

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

Exit 0

TLS 1.2만 사용하도록 System Center 설정

TLS 1.2 프로토콜만 사용하도록 System Center를 설정합니다. 이렇게 하려면 먼저 모든 필수 구성 요소가 충족되는지 확인합니다. 그런 다음 System Center 구성 요소 및 에이전트가 설치된 다른 모든 서버에서 다음 설정을 지정합니다.

다음 방법 중 하나를 사용합니다.

방법 1: 레지스트리를 수동으로 수정

중요 이 섹션의 단계를 주의 깊게 따릅니다. 레지스트리를 잘못 수정하면 심각한 문제가 발생할 수 있습니다. 수정하기 전에 문제가 발생할 경우 복원을 위해 레지스트리를 백업합니다.

설치를 사용하여 TLS 1.2 프로토콜을 지원하려면 다음 단계를 수행합니다.

-

레지스트리 편집기를 시작합니다. 이렇게 하려면 시작을 마우스 오른쪽 단추로 클릭하고 실행 상자에 regedit를 입력한 다음 확인을 클릭합니다.

-

다음 레지스트리 하위 키를 찾습니다.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

-

이 키 아래에 다음 DWORD 값을 만듭니다.

SchUseStrongCrypto [값 = 1]

-

다음 레지스트리 하위 키를 찾습니다.

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319

-

이 키 아래에 다음 DWORD 값을 만듭니다.

SchUseStrongCrypto [값 = 1]

-

시스템을 다시 시작합니다.

방법 2: 레지스트리 자동 수정

관리자 모드에서 다음 Windows PowerShell 스크립트를 실행하여 TLS 1.2 프로토콜만 사용하도록 System Center를 자동으로 구성합니다.

# Tighten up the .NET Framework

$NetRegistryPath = "HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

$NetRegistryPath = "HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

추가 설정

Operations Manager

관리 팩

System Center 2016 Operations Manager용 관리 팩을 가져옵니다. 서버 업데이트를 설치한 후 다음 디렉터리에 있습니다.

\Program Files\Microsoft System Center 2016\Operations Manager\Server\Management Packs for Update Rollups

ACS 설정

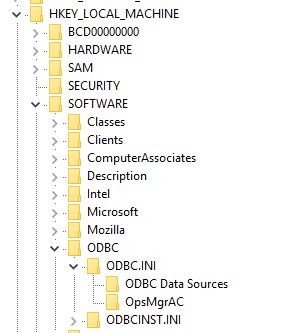

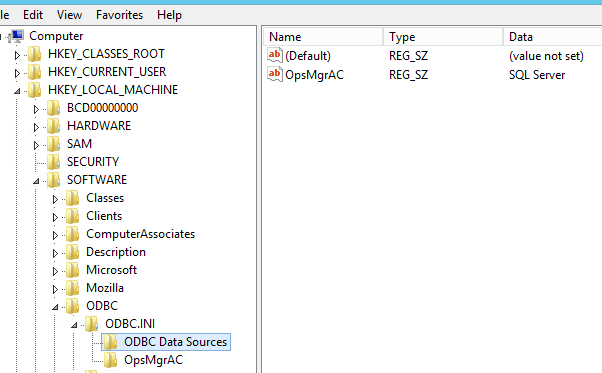

ACS(Audit Collection Services)의 경우 레지스트리를 추가로 변경해야 합니다. ACS는 DSN을 사용하여 데이터베이스에 연결합니다. TLS 1.2에서 작동하도록 DSN 설정을 업데이트해야 합니다.

-

레지스트리에서 ODBC에 대해 다음 하위 키를 찾습니다.참고 DSN의 기본 이름은 OpsMgrAC입니다.

-

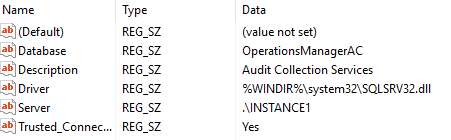

ODBC 데이터 원본 하위 키에서 DSN 이름 OpsMgrAC에 대한 항목을 선택합니다. 여기에는 데이터베이스 연결에 사용할 ODBC 드라이버의 이름이 포함됩니다. ODBC 11.0이 설치되어 있는 경우 이 이름을 SQL Server ODBC Driver 11로 변경합니다. 또는 ODBC 13.0이 설치된 경우 이 이름을 SQL Server ODBC Driver 13으로 변경합니다.

-

OpsMgrAC 하위 키에서 설치된 ODBS 버전의 드라이버 항목을 업데이트합니다.

-

ODBC 11.0이 설치된 경우 드라이버 항목을 %WINDIR%\system32\msodbcsql11.dll변경합니다.

-

ODBC 13.0이 설치된 경우 드라이버 항목을 %WINDIR%\system32\msodbcsql13.dll.

-

또는 메모장 또는 다른 텍스트 편집기에서 다음 .reg 파일을 만들고 저장합니다. 저장된 .reg 파일을 실행하려면 파일을 두 번 클릭합니다. ODBC 11.0의 경우 다음 ODBC 11.0.reg 파일을 만듭니다. [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\ODBC 데이터 원본] "OpsMgrAC"="ODBC Driver 11 for SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql11.dll" ODBC 13.0의 경우 다음 ODBC 13.0.reg 파일을 만듭니다. [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\ODBC 데이터 원본] "OpsMgrAC"="ODBC Driver 13 for SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql13.dll"

-

Linux에서 TLS 강화

적절한 웹 사이트의 지침에 따라 Red Hat 또는 Apache 환경에서 TLS 1.2를 구성합니다.

데이터 보호 관리자

Data Protection Manager가 TLS 1.2와 함께 작동하여 클라우드에 백업할 수 있도록 하려면 Data Protection Manager 서버에서 이러한 단계를 사용하도록 설정합니다.

조정자

Orchestrator 업데이트가 설치되면 다음 지침에 따라 기존 데이터베이스를 사용하여 Orchestrator 데이터베이스를 다시 구성합니다.

타사 연락처 고지

이 문서에 포함된 타사의 연락처 정보는 이 항목에 대한 추가 정보를 찾는 데 도움을 주기 위한 것입니다. 이 연락처 정보는 예고 없이 변경될 수 있습니다. Microsoft는 타사 연락처 정보의 정확성을 보증하지 않습니다.