요약

특정 TPM (신뢰할 수있는 플랫폼 모듈) 칩셋에 보안 취약점이 존재합니다. 이 취약성은 키 수준을 약화시킵니다.

이 문서는 Microsoft 보안 권고 ADV170012에 설명된 취약성의 영향을 받는 BitLocker로 보호된 장치의 문제를 식별 및 해결하는 데 도움이 됩니다.

추가 정보

개요

이 문서에서는 BitLocker TPM 기반 보호기의 취약성 영향을 해결하는 방법에 대해 설명합니다.

다른 BitLocker 보호기 방법에 미치는 영향은 관련 암호가 보호되는 방식에 따라 검토해야 합니다. 예를 들어 BitLocker의 잠금 해제를 위한 외부 키가 TPM에 대해 보호되어 있는 경우 보안 권고를 참조하여 영향을 분석하세요. 이러한 취약성의 영향을 해결하는 것은 이 문서의 범위를 벗어납니다,

영향을 식별하는 방법

BitLocker는 TPM 봉인 및 봉인 해제 작업과 저장소 루트 키를 함께 사용하여 운영 체제 볼륨에서 BitLocker 암호를 보호합니다. 이 취약성은 TPM 1.2의 봉인 및 봉인 해제 작업에 영향을 미치지만 TPM 2.0의 작업에는 아무런 영향이 없습니다.

TPM 기반 보호기를 사용하여 운영 체제 볼륨을 보호하는 경우 BitLocker 보호의 보안은 TPM 펌웨어 버전이 1.2인 경우에만 영향을 받습니다.

영향을 받는 TPM 및 TPM 버전을 식별하려면 Microsoft 보안 권고 ADV170012의 "권장 조치”에서 “2. 조직에서 영향을 받는 장치 확인”을 참조하세요.

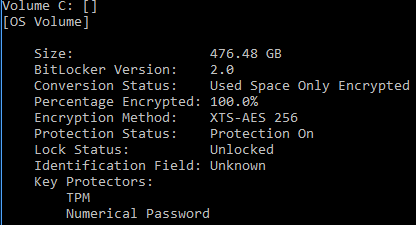

BitLocker 상태를 확인하려면 명령 프롬프트에서 컴퓨터의 관리자 권한으로 “manage-bde -status <OS 볼륨 문자:>”를 실행합니다.

그림 1 TPM 보호기와 복구 암호 보호기로 모두 보호되는 운영 체제 볼륨의 샘플 출력입니다. (장치 암호화는 이 TPM 취약성의 영향을 받지 않습니다.)

펌웨어 업데이트 후 BitLocker 취약성 해결

다음 단계에 따라 취약성을 해결합니다.

-

BitLocker 보호를 일시 중단합니다. 이렇게 하려면 “manage-bde -protectors <OS 볼륨 문자:> –disable”을 컴퓨터의 관리자 권한으로 실행합니다.

-

TPM을 지웁니다. 관련 지침은 Microsoft 보안 권고 ADV170012의 “권장 조치” 아래에서 “6. TPM 지우기”를 참조하세요.

-

Windows 8 이상 버전의 Windows는 시스템을 다시 시작하면 BitLocker 보호가 자동으로 다시 시작됩니다. Windows 7의 경우 BitLocker 보호를 다시 시작하려면 “manage-bde -protectors <OS 볼륨 문자:> –enable”을 컴퓨터의 관리자 권한으로 실행합니다.

다음 페이지에는 manage-bde.exe에 대한 전체 명령줄 참조가 나와 있습니다.

https://technet.microsoft.com/ko-kr/library/ff829849(v=ws.11).aspx