Suvestinė

"Microsoft" žino apie "PetitPotam", kuri gali būti naudojama atakuoti Windows valdiklius ar kitus Windows serverius. "PetitPotam" yra klasikinė NTLM perdavimo ataka, o tokias atakas anksčiau dokumentavo "Microsoft" kartu su daugeliu švelninimo parinkčių, kad apsaugotų klientus. Pvz.: "Microsoft" saugos 974926.

Norėdami išvengti NTLM perdavimo atakų tinkluose, kuriuose įgalinta NTLM, domeno administratoriai turi užtikrinti, kad tarnybos, kurios leidžia NTLM autentifikavimą, naudoja apsaugą, pvz., išplėstą autentifikavimo apsaugą (EPA) arba pasirašymo funkcijas, pvz., SMB pasirašymą. "PetitPotam" pasinaudoja serveriais, kuriuose "Active Directory" sertifikatų tarnybos (AD CS) nėra sukonfigūruotos naudojant NTLM perdavimo atakų apsaugą. Toliau pateikiami poveikio mažinimo priemonės, kaip apsaugoti savo AD CS serverius nuo tokių atakų.

Galite būti apsaugoti nuo šios atakos, jei naudojate "Active Directory" sertifikatų tarnybas (AD CS) su bet kuria iš šių tarnybų:

-

Sertifikavimo institucijos žiniatinklio registracija

-

Sertifikato registracijos žiniatinklio tarnyba

Mažinimas

Jei jūsų aplinkai gali būti daromas poveikis, rekomenduojame atlikti šiuos mažinimo veiksmus:

Pirminis mažinimas

Rekomenduojame įgalinti EPA ir išjungti HTTP AD CS serveriuose. Atidarykite Informacinės interneto paslaugos (IIS) tvarkytuvą ir atlikite šiuos veiksmus:

-

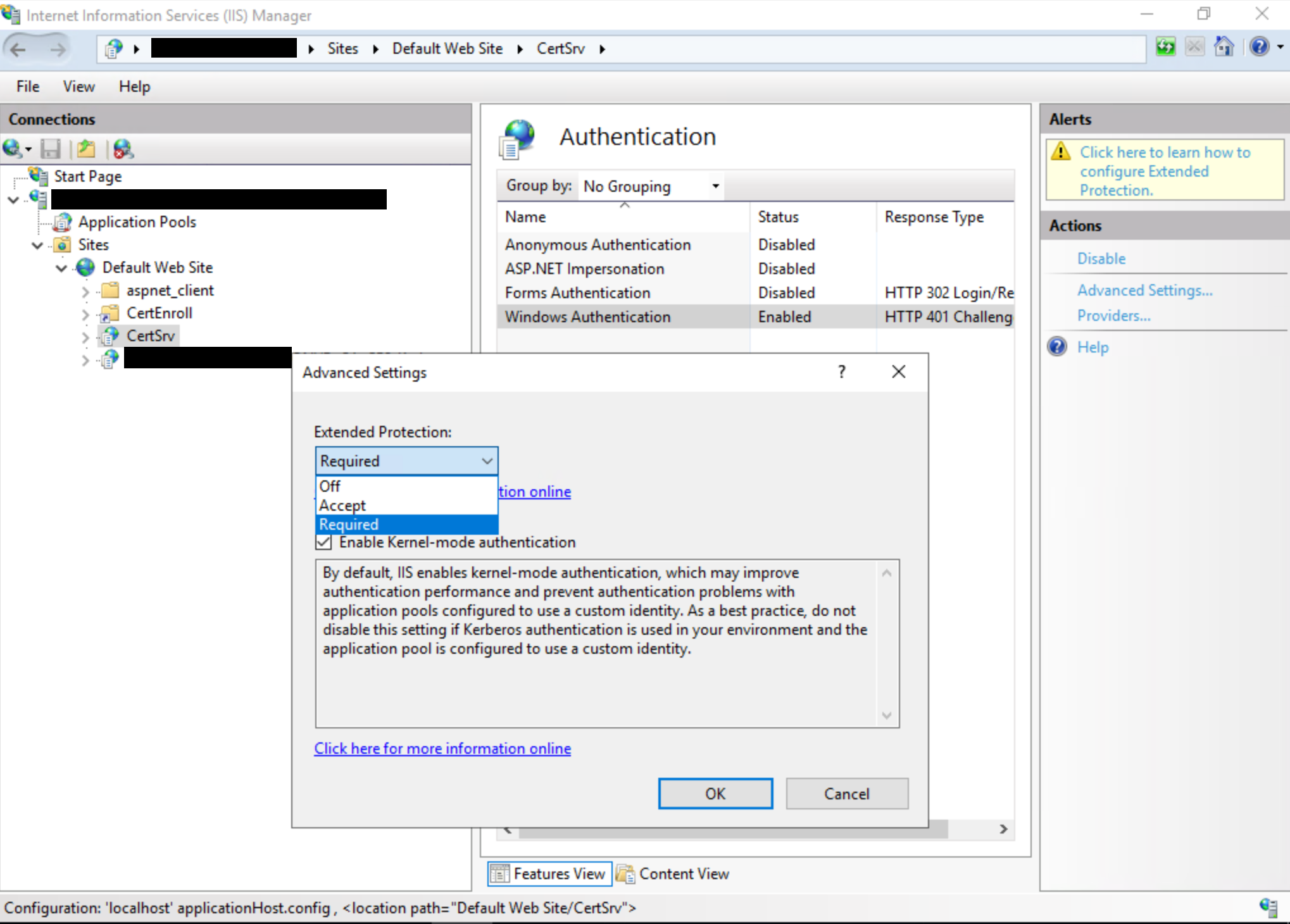

Įgalinti sertifikato institucijos žiniatinklio registracijos EPA, būtina, kad būtų saugiau ir rekomenduojama parinktis:

-

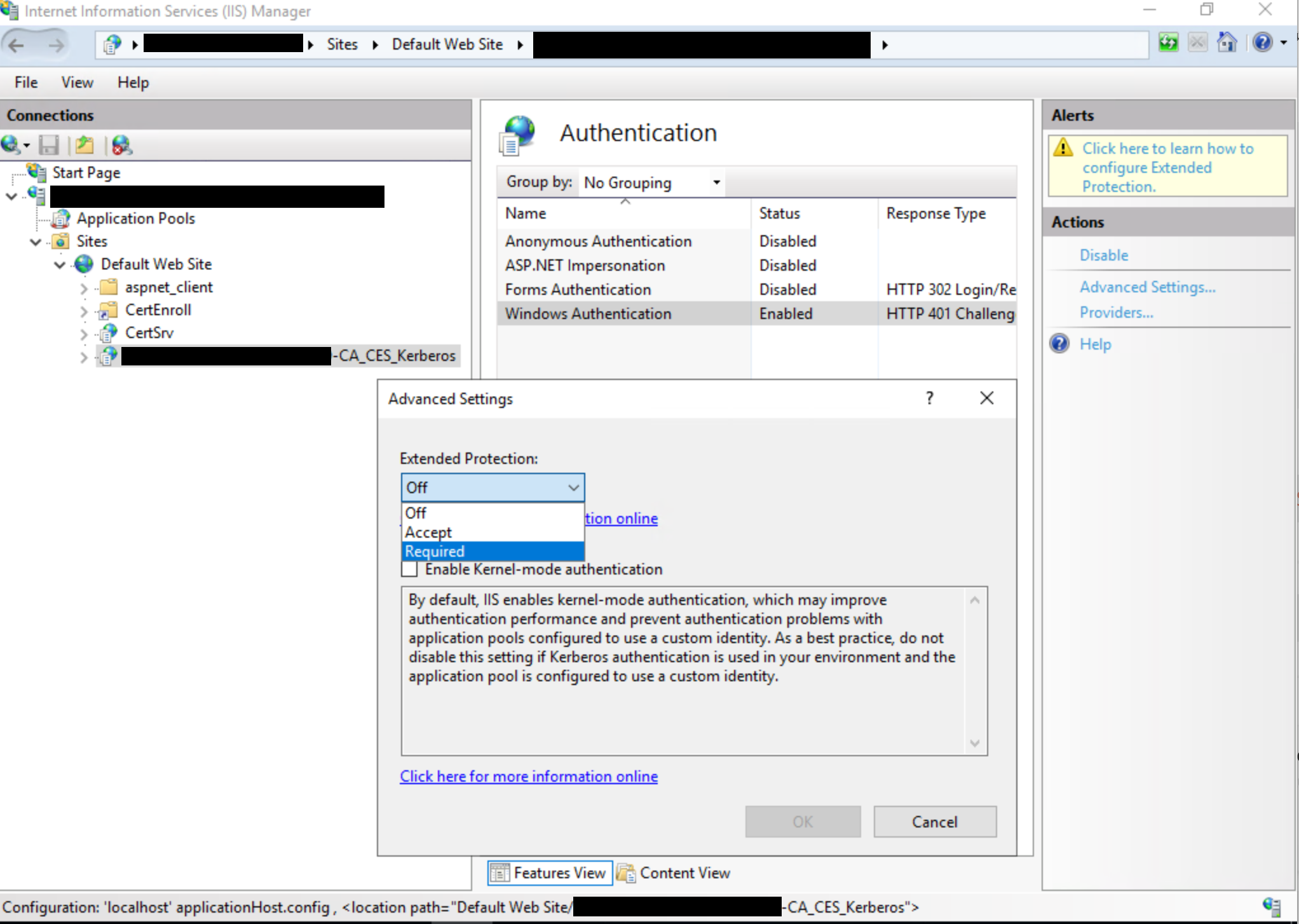

Įgalinti SERTIFIKATO registracijos žiniatinklio tarnybos EPA, būtina saugiau ir rekomenduojama parinktis:

Pastaba: Parametras Visada naudojamas, kai vartotojo sąsaja nustatyta kaip Būtina ,kuri yra rekomenduojama ir saugiausia parinktis.

Daugiau informacijos apie galimas išplėstinio apsaugospolicyparinktis žr. <> <HttpBinding>. Labiausiai tikėtini naudoti parametrai yra šie:

<binding name="TransportWithHeaderClientAuth"> <security mode="Transport"> <transport clientCredentialType="Windows"> <extendedProtectionPolicy policyEnforcement="Always" /> </transport> <message clientCredentialType="None" establishSecurityContext="false" negotiateServiceCredential="false" /> </security> <readerQuotas maxStringContentLength="131072" /> </binding> -

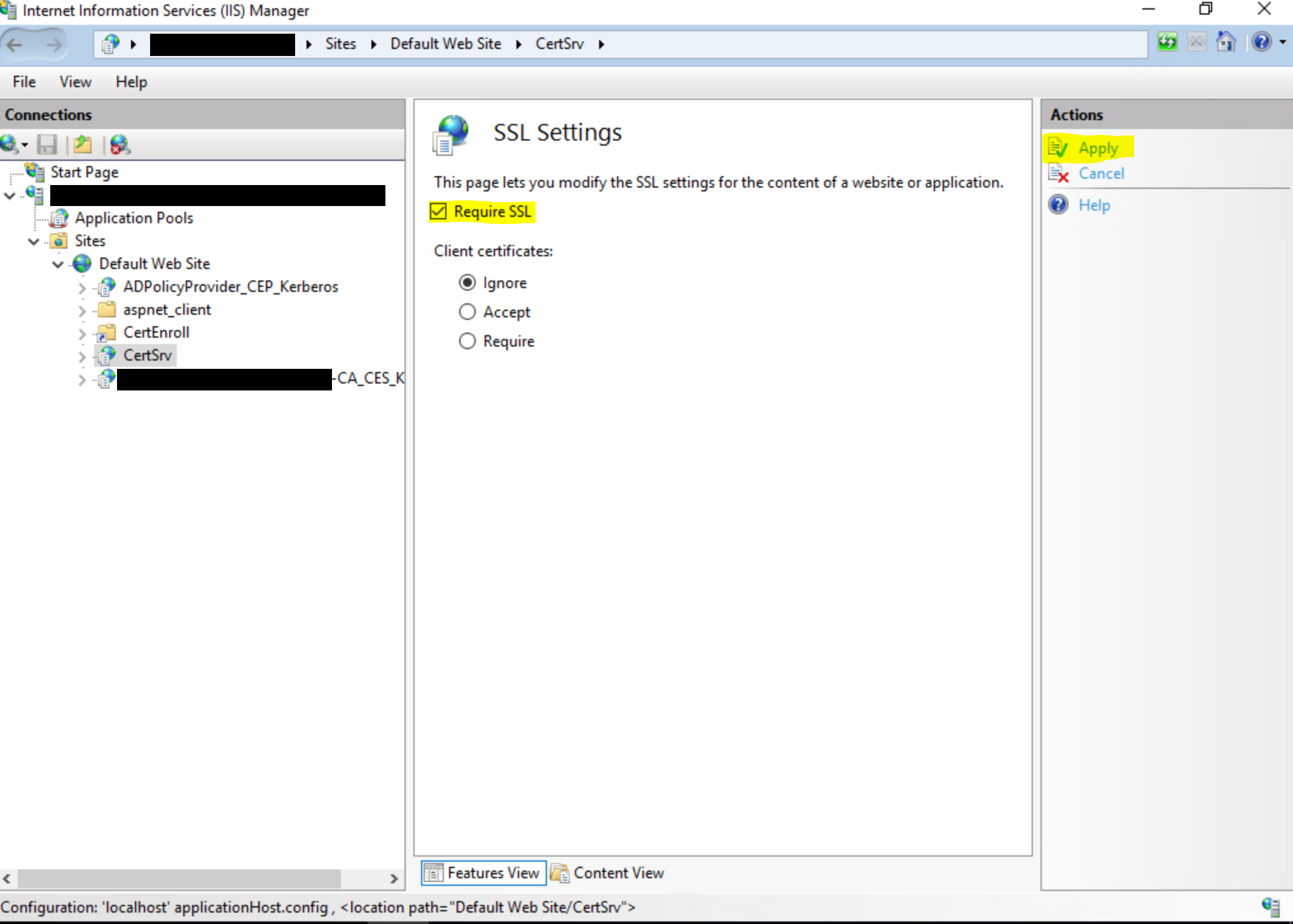

Įjungti Reikalauti SSL, kuri įgalins tik HTTPS ryšius.

Svarbu: Atlikę anksčiau nurodytus veiksmus, turėsite iš naujo paleisti IIS, kad įkeltumėte pakeitimus. Norėdami iš naujo paleisti IIS, atidarykite didesnių teisių komandinės eilutės langą, įveskite šią komandą ir paspauskite ENTER: iisreset /restart Pastaba Ši komanda sustabdo visas IIS tarnybas, kurios veikia, tada jas paleidžia iš naujo.

Papildomas mažinimas

Be pirminių mažinimo priemonių, rekomenduojame, jei įmanoma, išjungti NTLM autentifikavimą. Toliau išvardyti rizikos mažinimo priemonės, kad nuo saugesnės iki mažiau saugios:

-

Išjunkite NTLM autentifikavimą savo Windows valdiklyje. Tai galima atlikti naudojant tinklo saugos dokumentaciją: Apriboti NTLM: NTLM autentifikavimas šiame domene.

-

Išjunkite NTLM bet kuriame JŪSŲ domeno AD CS serveryje naudodami grupės strategiją Tinklo sauga: NTLM apribojimas: gaunamas NTLM srautas. Norėdami sukonfigūruoti šį GPO, atidarykite grupės strategiją ir eikite į Kompiuterio konfigūravimas ->Windows Parametrai -> Sauga Parametrai -> Vietinės strategijos -> Saugos parinktys ir nustatykite Tinklo sauga: NTLM: Gaunamo NTLM srauto apribojimas į Atmesti visas paskyras arba Atmesti visas domeno paskyras. Jei reikia, galite įtraukti išimčių, jei reikia, naudodami parametrą Tinklo sauga: Apriboti NTLM: įtraukti serverio išimtis šiame domene.

-

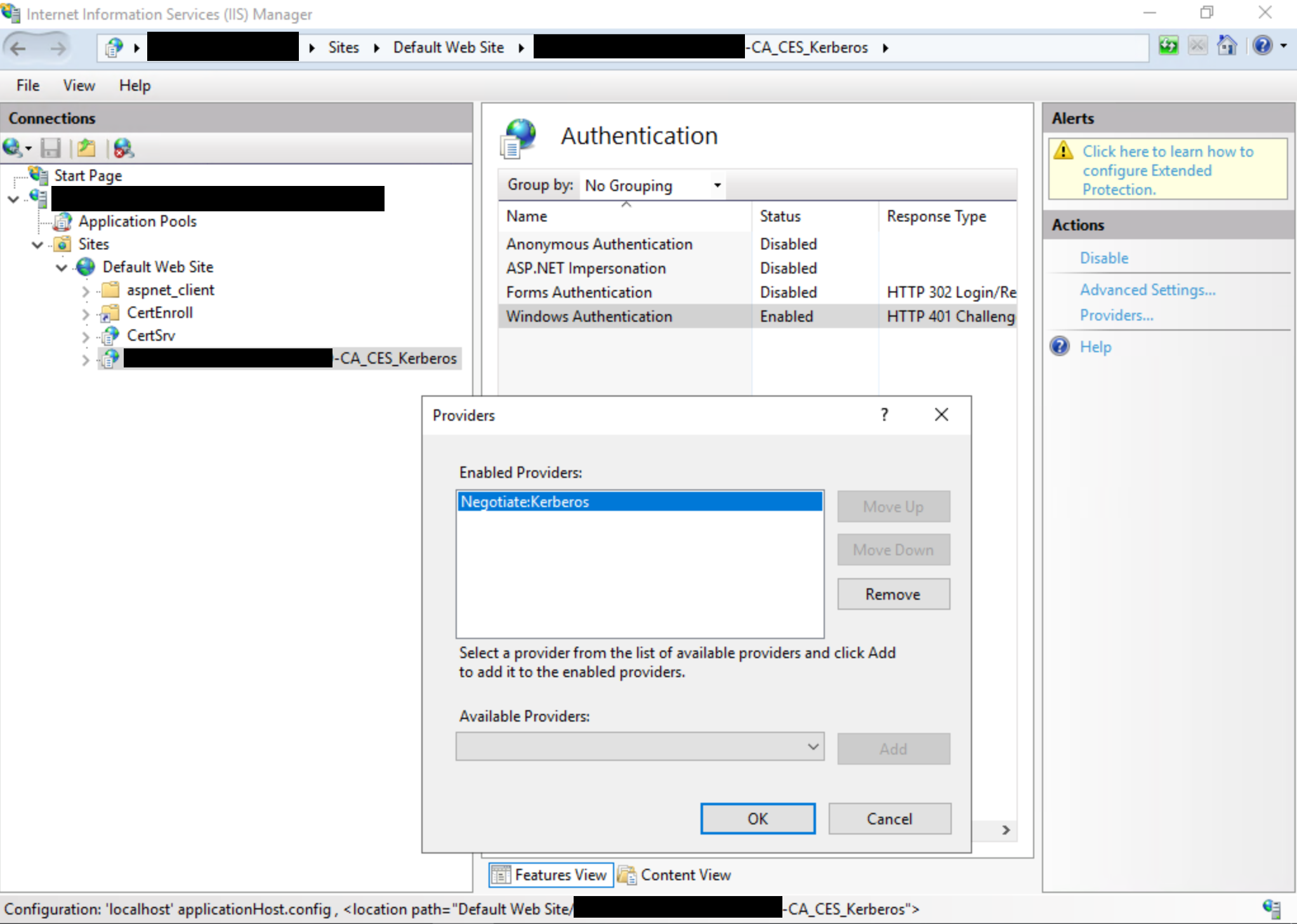

Išjunkite "NTLM" Informacinės interneto paslaugos (IIS) AD CS serveriuose jūsų domene, kuriame veikia "Certificate Authority Web Enrollment" arba "Certificate Enrollment Web Service" tarnybos.

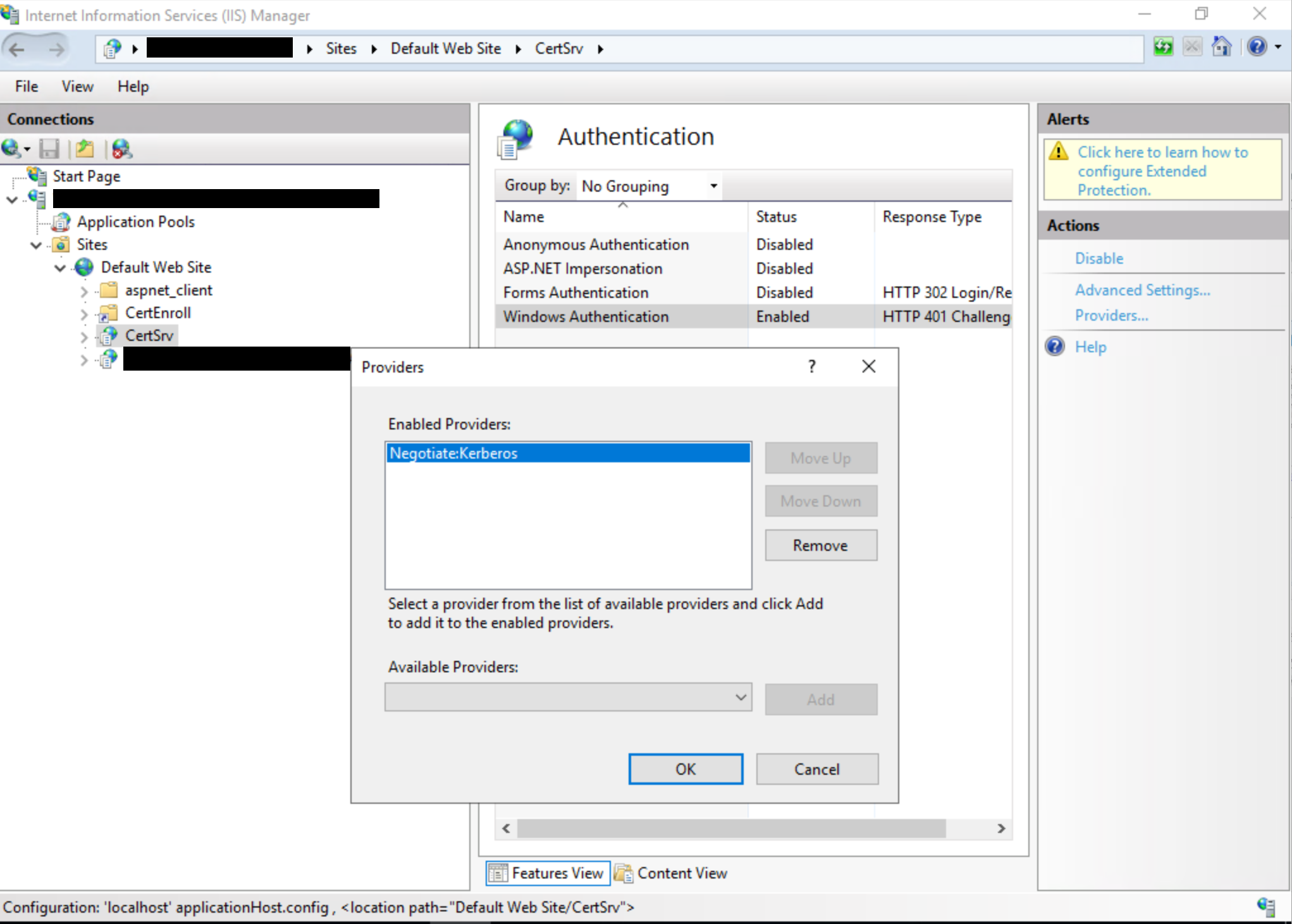

Norėdami tai padaryti, atidarykite IIS tvarkytuvo vartotojo sąsają, Windows autentifikavimą į Negotiate:Kerberos:

Svarbu: Atlikę anksčiau nurodytus veiksmus, turėsite iš naujo paleisti IIS, kad įkeltumėte pakeitimus. Norėdami iš naujo paleisti IIS, atidarykite didesnių teisių komandinės eilutės langą, įveskite šią komandą ir paspauskite ENTER: iisreset /restart Pastaba Ši komanda sustabdo visas IIS tarnybas, kurios veikia, tada jas paleidžia iš naujo.

Daugiau informacijos ieškokite "Microsoft" saugos patarime ADV210003