|

Datums |

Izmaiņu apraksts |

|---|---|

|

2023. gada 27. oktobris |

Pievienotas atsauces uz risku mazināšanas B |

|

2023. gada 17. jūlijs |

Pievienota MMIO informācija |

Kopsavilkums

Microsoft ir informēta par uzbrukuma klases jaunajiem variantiem, kas tiek dēvēti par apzīmētās izpildes puses kanāla ievainojamībām. Variantu nosaukums ir L1 termināļa kļūme (L1TF) un Microaruralectural datu iztveršana (MDS). Uzbrucējs, kurš var sekmīgi izmantot L1TF vai MDS, iespējams, var lasīt priviliģētus datus pāri drošības kontroles robežām.

ATJAUNINĀTS 2019. GADA 14. maijā: 2019. gada 14. maijā Intel publicēja informāciju par jaunu specifikācijas izpildes puses kanāla ievainojamību, kas tiek dēvēta par Microar izkliedes datu iztveršanu. Viņiem ir piešķirti šādi CV:

-

CVE-2018-11091 | Microarhinectural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | Microarhinectural Store bufera datu iztveršana (MSBDS)

-

CVE-2018-12127 | Microarhinectural aizpildījuma bufera datu iztveršana (MFBDS)

-

CVE-2018-12130 | Microarhinectural load port data sampling (MLPDS)

ATJAUNINĀTS 2019. GADA 12. NOVEMBRĪ: 2019. gada 12. novembrī Intel publicēja tehnisko konsultāciju par Intel® Transactional Synchronization Extensions (Intel® TSX) transakciju asinhronā priekšlaikus pārtrauktas pārtraukšanas ievainojamību, kas tiek piešķirta CVE-2019-11135. Korporācija Microsoft ir izlaidusi atjauninājumus, lai palīdzētu mazināt šo ievainojamību. Ņemiet vērā:

-

Pēc noklusējuma operētājsistēmu aizsardzība ir iespējota dažiem Windows Server OS izdevumiem. Papildinformāciju skatiet Microsoft zināšanu 4072698 rakstā.

-

Pēc noklusējuma operētājsistēmu aizsardzība ir iespējota visiem Windows klienta OS izdevumiem. Papildinformāciju skatiet Microsoft zināšanu 4073119 rakstā.

Ievainojamības pārskats

Vidē, kur tiek koplietoti resursi, piemēram, virtualizācijas resursdatori, uzbrucējs, kurš var palaist patvaļīgu kodu vienā virtuālajā mašīnā, var piekļūt informācijai no citas virtuālās mašīnas vai pašas virtualizācijas resursdatora.

Riskē arī servera darba slodzes, piemēram, Windows Server attālās darbvirsmas pakalpojumi (Remote Desktop Services — RDS), kā arī atvēlētas lomas, piemēram, Active Directory domēna kontrolleri. Uzbrucēji, kuri var izpildīt patvaļīgu kodu (neatkarīgi no tā privilēģiju līmeņa), iespējams, var piekļūt operētājsistēmai vai darba slodzes noslēpumiem, piemēram, šifrēšanas atslēgām, parolēm un citiem sensitīviem datiem.

Uz Windows klientu operētājsistēmām attiecas arī risks, īpaši, ja tās palaiž neuzticamu kodu, izmanto virtualizācijas drošības līdzekļus, piemēram, Windows Defender Credential Guard, vai izmanto Hyper-V, lai darbinātu virtuālās mašīnas.

Piezīme.Šīs ievainojamības ietekmē tikai Intel Core procesorus un Intel Xeon procesorus.

.

Lai novērstu šīs problēmas, Microsoft sadarbojas ar Intel, lai izstrādātu programmatūras atvieglojumus un norādījumus. Programmatūras atjauninājumi, lai palīdzētu novērst ievainojamību. Lai iegūtu visu pieejamo aizsardzību, var būt nepieciešami atjauninājumi, kas var ietvert arī mikrokodu no ierīces OEM.

Šajā rakstā aprakstīts, kā novērst šādas ievainojamības:

-

CVE-2018-3620 | L1 termināļa kļūme — OS, SMM

-

CVE-2018-3646 | L1 termināļa kļūme — VMM

-

CVE-2018-11091 | Microarhinectural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | Microarhinectural Store bufera datu iztveršana (MSBDS)

-

CVE-2018-12127 | Microarhinectural load port data sampling (MLPDS)

-

CVE-2018-12130 | Microarhinectural aizpildījuma bufera datu iztveršana (MFBDS)

-

CVE-2019-11135 | Windows Kernel Information Disclosure Vulnerability

-

CVE-2022-21123 | Koplietojamo bufera datu lasīšana (SBDR)

-

CVE-2022-21125 | Koplietojamo bufera datu iztveršana (SBDS)

-

CVE-2022-21127 | Īpaši reģistrēt bufera datu iztveršanas atjauninājumu (SRBDS atjauninājums)

-

CVE-2022-21166 | Ierīces reģistrēšana daļēja rakstīšana (DRPW)

Papildinformāciju par ievainojamībām skatiet tālāk norādītos drošības padomniekus.

L1TF: ADV180018 | Microsoft norādījumi, lai mazinātu L1TF variantu

MDS: ADV190013 | Microsoft norādījumi, lai mazinātu Microarhinectural datu iztveršanas ievainojamību

MMIO: ADV220002 | Microsoft norādījumi par Intel procesora MMIO novecojušu datu ievainojamību

Windows kernel information disclosure vulnerability: CVE-2019-11135 | Windows kernel information disclosure vulnerability

Apdraudējumu mazināšanai nepieciešamo darbību noteikšana

Nākamajās sadaļās sniegtā informācija var palīdzēt noteikt sistēmas, kuras ietekmē L1TF un/vai MDS ievainojamība, kā arī palīdzēt izprast un mazināt riskus.

Iespējamā veiktspējas ietekme

Pārbaudē Korporācija Microsoft ir pieredzējusi noteiktu veiktspējas ietekmi no šīm risku mazināšanas vērtībām atkarībā no sistēmas konfigurācijas un tā, kādu risku mazināšana ir nepieciešama.

Dažiem klientiem var būt nepieciešams atspējot hiperpavedienu (ko dēvē arī par vienlaicīgu vairākpavedienu jeb SMT) aktivizēšanu, lai pilnībā novērstu risku, ko rada L1TF un MDS. Ņemiet vērā, ka hiperpavedienu atspējošana var izraisīt veiktspējas samazināšanās problēmas. Tas attiecas uz klientiem, kuri izmanto:

-

Hyper-V versijas, kas ir vecākas par Windows Server 2016 vai Windows 10 1607 (ikgadējais atjauninājums)

-

Virtualizācijas drošības (VBS) līdzekļi, piemēram, akreditācijas datu aizsardzība un Device Guard

-

Programmatūra, kas ļauj izpildīt neuzticamu kodu (piemēram, būvējuma automatizācijas serveri vai koplietojamu IIS viesošanas vidi)

Ietekme var atšķirties atkarībā no aparatūras un darba slodzes, kas darbojas sistēmā. Visbiežāk lietotā sistēmas konfigurācija ir hiperpavedienu iespējošana. Tāpēc veiktspējas ietekme ir vārta tikai tam lietotājam vai administratoram, kurš veic darbību, lai sistēmā atspējotu hiperpavedienu rādīšanu.

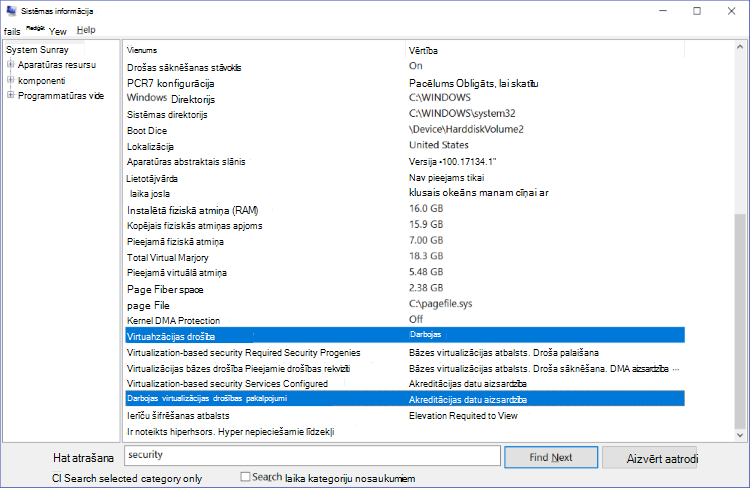

Piezīme.Lai noteiktu, vai jūsu sistēmā tiek lietoti ar VBS aizsargāti drošības līdzekļi, veiciet tālāk norādītās darbības.

-

Sākuma izvēlnē ierakstiet MSINFO32.Piezīme. Tiek atvērts logs System Information (Sistēmas informācija).

-

Lodziņā Ko atrast ierakstiet drošība.

-

Labajā rūtī atrodiet divas rindas, kas ir atlasītas ekrānuzņēmumā, un pārbaudiet kolonnu Vērtība, lai redzētu, vai ir iespējota virtualizācijai balstīta drošība un kuri virtualizēti drošības pakalpojumi darbojas.

Hyper-V kodolu plānotājs mazināt L1TF un MDS uzbrukumu vektorus pret Hyper-V virtuālajām mašīnām, vienlaikus ļaujot saglabāt hiperpavedienu iespējošanu. Pamata plānotājs ir pieejams, sākot ar Windows Server 2016 un Windows 10 1607 versiju. Tas nodrošina minimālu veiktspējas ietekmi uz virtuālajām mašīnām.

Pamata plānotājs neietekmē L1TF vai MDS uzbrukumu vektorus pret VBS aizsargātajiem drošības līdzekļiem. Papildinformāciju skatiet rakstā Risku mazināšana C un šajā emuāra rakstā Virtualization:

Detalizētu informāciju no Intel par veiktspējas ietekmi skatiet šajā Intel tīmekļa vietnē:

Ietekmēto sistēmu identificēšana un nepieciešamie risku mazināšanas pasākumi

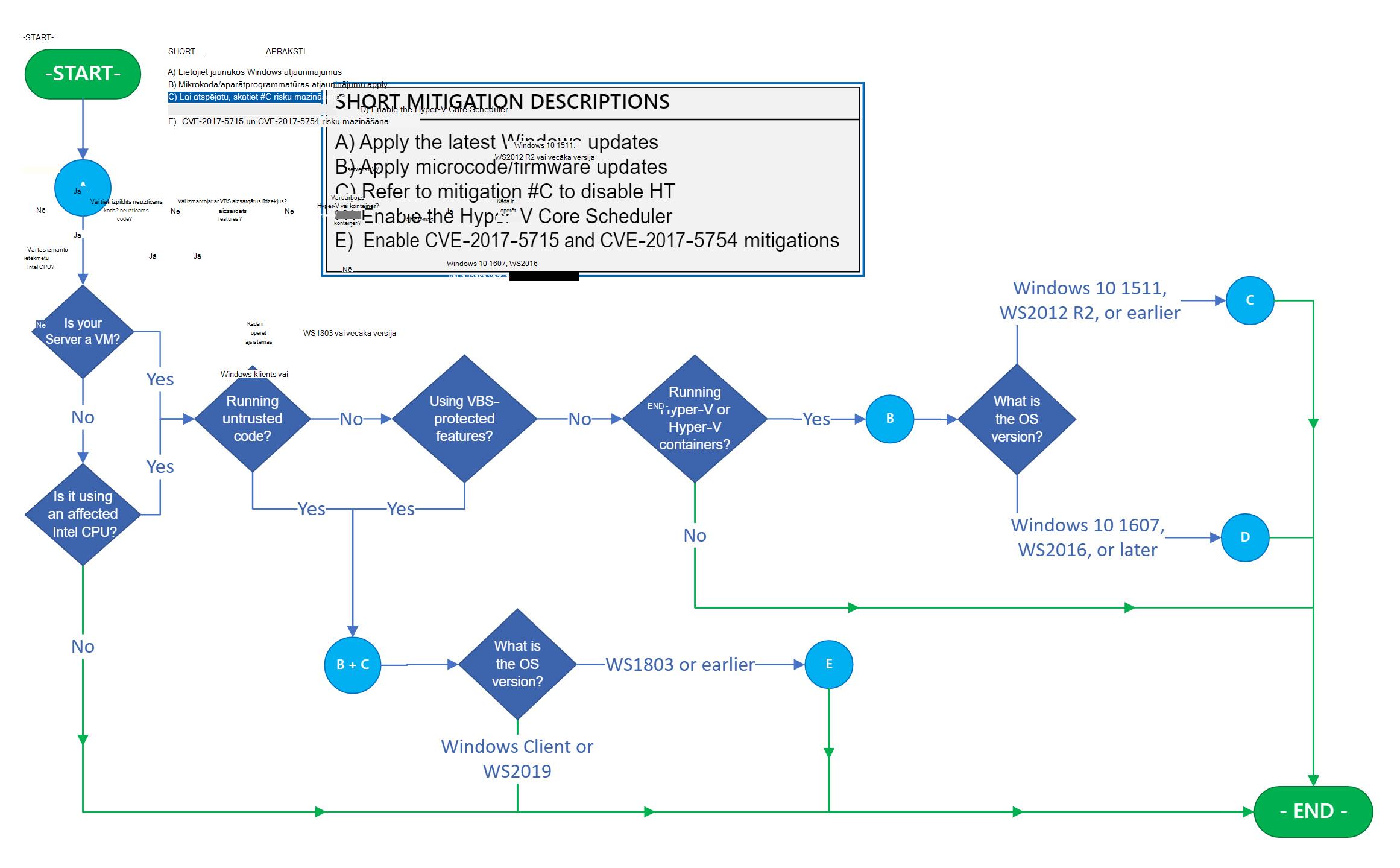

1. attēlā parādītā blokshēma var palīdzēt noteikt ietekmētās sistēmas un noteikt pareizo darbību kopu.

Svarīgi! Ja izmantojat virtuālās mašīnas, jums ir atsevišķi jāapsver un jālieto blokshēma uz hiper-V resursdatoriem un katru ietekmēto virtuālās mašīnas viesi, jo uz abiem serveriem var tikt attiecinātas risku mazināšanas. Konkrēti Hyper-V resursdatoram blokshēmas darbības nodrošina iekšējo tiesību aizsardzību un intra resursdatora aizsardzību. Tomēr, lietojot šīs risku mazināšanas iespējas tikai hyper-V resursdatoram, nav pietiekami, lai nodrošinātu intra-VM aizsardzību. Lai nodrošinātu intra-VM aizsardzību, jums ir jālieto blokshēma katrā Windows VM. Vairumā gadījumu tas nozīmē, ka reģistra atslēgas ir iestatītas VM.

Kad naviģēsiet blokshēmā, sastapsieties ar lettered ziliem apļiem, kas kartēti uz darbību vai darbību sēriju, kas ir nepieciešama, lai mazinātu L1TF uzbrukuma vektorus, kas ir specifiski jūsu sistēmas konfigurācijām. Katra darbība, ar kuru sastopaties, ir jālieto. Ja tiek parādīta zaļa līnija, tas norāda uz tiešu ceļu uz beigām, un nav citu risku mazināšanas darbību.

Apzīmējumos labajā pusē ir iekļauts īss skaidrojums par katru burtu risku mazināšanas pasākumu. Detalizēti paskaidrojumi par katru risku mazināšanas pasākumu, kas ietver detalizētus instalēšanas un konfigurācijas norādījumus, ir sniegti sadaļā "Atvieglojumus".

.

Svarīgi! Nākamajā sadaļā aprakstīti risku mazināšanas pasākumi, kas jālieto tikai ar konkrētiem nosacījumiem, ko nosaka blokshēma, kas sniegta iepriekšējās sadaļas 1 . attēlā. NELIETOJIET šos riskus, ja vien blokshēmā nav norādīts konkrēts riska mazināšanas paņēmiens.

Papildus programmatūras un mikrokoda atjauninājumiem var būt nepieciešamas arī manuālas konfigurācijas izmaiņas, lai iespējotu noteiktu aizsardzību. Iesakām Enterprise klientiem reģistrēties drošības paziņojumu sūtītājam, lai saņemtu brīdinājumus par satura izmaiņām. (Skatiet sadaļu Microsoft tehniskās drošības paziņojumi.)

.

Iegūstiet un lietojiet jaunākos Windows atjauninājumus

Lietojiet visus pieejamos operētājsistēmas Windows atjauninājumus, tostarp ikmēneša Windows drošības atjauninājumus. Ietekmēto produktu tabulu varat skatīt Microsoft drošības ieteikums | ADV 180018 L1TF, drošības ieteikums | ADV 190013 MDS, drošības ieteikums | ADV220002 MMIO un drošības ievainojamības gadījumā | CVE-2019-11135 Windows kodola informācijas atklāšanas ievainojamībai.

.

Jaunāko mikrokoda vai aparātprogrammatūras atjauninājumu iegūšana un instalēšana

Papildus jaunāko Windows drošības atjauninājumu instalēšanai var būt nepieciešams arī procesora mikrokoda vai aparātprogrammatūras atjauninājums. Ieteicams iegūt un lietot jaunāko mikrokoda atjauninājumu atbilstoši ierīcei no ierīces OEM. Papildinformāciju par mikrokoda vai aparātprogrammatūras atjauninājumiem skatiet šādās atsaucēs:

Piezīme. Ja izmantojat ligzdotu virtualizāciju (tostarp hyper-V konteineru pamešanu viesa virtuālās mašīnas konteinerā), jaunais mikrokods jums tiek pakļauts viesa VM. Tam var būt nepieciešama VM konfigurācijas jaunināšana uz versiju 8. Versijā 8 pēc noklusējuma ir iekļauti mikrokoda uzblējumi. Papildinformāciju un veicamās darbības skatiet šajā rakstā Microsoft Docs:

Hyper-V palaišana virtuālajā mašīnā ar ligzdotu virtualizāciju

.

Vai ir jāatspējo hiperpavedienu (HT)?

L1TF un MDS ievainojamība rada risku, ka Hyper-V virtuālo mašīnu un Microsoft Virtualization Based Security (VBS) uzturēto noslēpumu konfidencialitāte var tikt uz apdraudējumota, izmantojot sānu kanāla uzbrukumu. Ja Hyper-Threading iestatījumi (HT), tiek sasniegtas gan Hyper-V, gan VBS nodrošinātās drošības robežas.

Hyper-V kodola plānotājs (pieejams, sākot ar Windows Server 2016 un Windows 10 versiju 1607) ļauj samazināt L1TF un MDS uzbrukumu vektorus hiper-V virtuālajām mašīnām, vienlaikus neļaujot Hyper-Threading palikt iespējotai. Tas nodrošina minimālu veiktspējas ietekmi.

Hyper-V pamata plānotājs neietekmē L1TF vai MDS uzbrukumu vektorus pret VBS aizsargātiem drošības līdzekļiem. L1TF un MDS ievainojamības rada risku, ka VBS noslēpumu konfidencialitāte var tikt uz apdraudējuma, izmantojot sānu kanāla uzbrukumu, kad ir iespējota Hyper-Threading (HT) un saglabājot VBS nodrošināto drošības robežu. Pat ar šo paaugstināto risku VBS joprojām nodrošina vērtīgas drošības priekšrocības un mazināt dažādus uzbrukumus, ja ir iespējots HT. Tādējādi mēs iesakām izmantot VBS arī turpmāk HT iespējotās sistēmās. Klientiem, kuri vēlas novērst iespējamo L1TF un MDS ievainojamību risku vbs konfidencialitātes gadījumā, ir jāapsver HT atspējošana, lai mazinātu šo papildu risku.

Klientiem, kuri vēlas novērst risku, ko rada L1TF un MDS ievainojamības, neatkarīgi no tā, vai hyper-V versiju konfidencialitāte ir vecāka par Windows Server 2016 vai VBS drošības iespējām, ir jāizvērtē lēmums un jāapsver HT atspējošana, lai mazinātu risku. Parasti šī lēmuma pamatā var būt šādas vadlīnijas:

-

Operētājsistēmas Windows 10 1607, Windows Server 2016 un jaunākām sistēmām, kas nedarbojas Hyper-V un nelieto VBS aizsargātus drošības līdzekļus, klientiem nav jāatspējo HT.

-

Datoros Windows 10 1607, Windows Server 2016 un jaunākās sistēmās, kurās darbojas Hyper-V ar core scheduler, bet neizmantojat VBS aizsargātos drošības līdzekļus, klientiem nav jāatspējo HT.

-

Windows Server 2012 R2 Windows 10 versijai 1511, Windows Server 2012 R2 un vecākām sistēmām, kurās darbojas Hyper-V, klientiem ir jāapsver HT atspējošana, lai mazinātu risku.

HT atspējošanas darbības atšķiras no OEM uz OEM. Tomēr tie parasti ir daļa no BIOS vai aparātprogrammatūras iestatīšanas un konfigurācijas rīkiem.

Microsoft ir arī ieviesusi iespēju atspējot Hyper-Threading tehnoloģiju, izmantojot programmatūras iestatījumu, ja ir grūti vai neiespējami atspējot HT BIOS vai aparātprogrammatūras iestatīšanā un konfigurācijas rīkos. Programmatūras iestatījums HT atspējošanas vajadzībām ir sekundārs BIOS vai aparātprogrammatūras iestatījums un pēc noklusējuma ir atspējots (tas nozīmē, ka HT sekos jūsu BIOS vai aparātprogrammatūras iestatījumam). Papildinformāciju par šo iestatījumu un tā atspējošanu, izmantojot HT, skatiet šajā rakstā:

4072698 Windows Server norādījumi aizsardzībai pret speculācijas izpildes blakus kanāla ievainojamību

Ja iespējams, ir ieteicams atspējot HT BIOS vai aparātprogrammatūras, lai nodrošinātu pēc iespējas precīzāku HT atspējošanu.

Piezīme. Atspējojot hiperthreading, tiek samazināti centrālā procesora kodoli. Tas var ietekmēt līdzekļus, kuru darbībai ir nepieciešami minimāli centrālā procesora kodoli. Piemēram, Windows Defender Application Guard (WDAG).

.

Enable Hyper-V core scheduler and set the VM hardware thread count per core to 2

Piezīme. Šīs risku mazināšanas darbības attiecas tikai uz Windows Server 2016 un Windows 10 versijām, kas vecākas par 1809. Pamata plānotājs pēc noklusējuma ir iespējots Windows Server 2019 un Windows 10 1809.

Pamata plānotāja izmantošana ir divpakāpju process, kam nepieciešams vispirms iespējot plānotāju Hyper-V resursdatorā un pēc tam konfigurēt katru VM, lai izmantotu tā priekšrocības, iestatot savu aparatūras pavedienu skaitu katram kodolam uz diviem (2).

Hyper-V kodolu plānotājs, kas tika ieviests sistēmā Windows Server 2016 un Windows 10 versijā 1607, ir jauna alternatīva klasiskā plānotāja loģikai. Pamata plānotājs piedāvā samazinātu veiktspējas mainīgumu darba slodzēm, kas darbojas HT iespējotā Hyper-V resursdatorā.

Detalizētu skaidrojumu par Hyper-V galveno plānotāju un tā iespējošanas darbībām skatiet šajā Windows IT Pro centra rakstā:

Hiper-V hipervisoru plānotāja tipu izpratne un lietošana

Lai sistēmā Windows Server 2016 vai Windows Server 2016 iespējotu Hyper-V core plānotāju, Windows 10 šādu komandu:

bcdedit /set HypervisorSchedulerType core

Pēc tam izlemiet, vai konfigurēt noteiktu VM aparatūras pavedienu skaitu katram kodolam uz diviem (2). Ja atklājat, ka virtuālās procesori ir hiperpagriezti uz viesa virtuālo mašīnu, iespējojiet plānotāju operētājsistēmā VM un arī virtuālās mašīnas darba slodzes, lai izmantotu HT savā darba grafikā. Lai to izdarītu, ievadiet šādu PowerShell komandu, <VMName> ir virtuālās mašīnas nosaukums:

Set-VMProcessor -VMName <VMName> -HwThreadCountPerCore 2

.

Enable mitigations for advisors CVE-2017-5715, CVE-2017-5754, and CVE-2019-11135

Piezīme. Šie atvieglojumus ir iespējotas pēc noklusējuma Windows Server 2019 un Windows klienta operētājsistēmās.

Lai iespējotu konsultantu riskus CVE-2017-5715, CVE-2017-5754 un CVE-2019-11135, izmantojiet norādījumus šādos rakstos:

Piezīme. Šie risku mazināšanas pasākumi ietver un automātiski iespējo drošu lapas rāmja bitu risku risku, kā arī CVE-2018-3620 aprakstītās risku mazināšanas darbības. Detalizētu skaidrojumu par drošu lapas rāmja bitu risku mazināšanas informāciju skatiet šajā emuāra & drošības izpētes vietnē:

Uzziņas

Norādījumi par specifikācijas izpildes blakus kanāla ievainojamību migrēšanu azure

Šajā rakstā pieminēto trešās puses produktu ražotāji ir no korporācijas Microsoft neatkarīgi uzņēmumi. Mēs nesniedzam nekādas garantijas, tiešas vai netiešas, par šo produktu veiktspēju vai uzticamību.

Mēs nodrošinām trešās puses kontaktinformāciju, kas palīdzēs jums atrast tehnisko atbalstu. Šī kontaktinformācija var tikt mainīta bez iepriekšēja paziņojuma. Mēs negarantējam šīs trešās puses kontaktinformācijas precizitāti.