Kopsavilkums

Šajā rakstā ir aprakstīts, kā iespējot (Transport Layer Security — TLS) protokola versija 1.2 Microsoft System Center 2012 R2 vidē.

Papildinformācija

Lai iespējotu TLS protokola versija 1.2 System Center vidē, rīkojieties šādi:

-

Instalēt atjauninājumus no izlaišanas.Piezīmes

-

Pirms atjauninājumu apkopojuma 14 instalēt jaunāko atjauninājumu apkopojums System Center komponentiem.

-

Data Protection Manager un virtuālās mašīnas pārvaldnieka, instalējiet atjauninājumu apkopojums 13.

-

Pakalpojumu vadības automatizācijas instalēt atjauninājumu apkopojumu 7.

-

System Center Orchestrator, instalējiet atjauninājumu apkopojums 8.

-

Service Provider Foundation, instalējiet atjauninājumu apkopojums 12.

-

Par pakalpojumu pārvaldnieka, instalējiet atjauninājumu apkopojums 9.

-

-

-

Pārliecinieties, vai iestatījums ir funkcionāla, kāda tā bija pirms lietojat atjauninājumus. Piemēram, pārbaudiet, vai varat startēt konsole.

-

Mainiet konfigurācijas iestatījumu iespējot TLS 1.2.

-

Pārliecinieties, vai visas nepieciešamās SQL servera pakalpojumi darbojas.

Atjauninājumu instalēšana

|

Atjaunināšanas darbību |

SCOM1. |

SCVMM2. |

SCDPM3. |

SCO4. |

SMA5. |

SPF6. |

SM7 |

|

Pārliecinieties, vai visi pašreizējā drošības atjauninājumi ir instalēti Windows Server 2012 R2 |

jā |

jā |

jā |

jā |

jā |

jā |

jā |

|

Pārliecinieties, vai visi System Center komponenti ir instalēts .NET Framework 4.6 |

jā

|

jā

|

jā |

jā |

jā |

jā |

jā |

|

Instalējiet nepieciešamo SQL Server atjauninājumu, kas neatbalsta TLS 1.2 |

jā |

jā |

jā |

jā |

jā |

jā |

jā |

|

jā |

nē |

jā |

jā |

nē |

nē |

jā |

|

|

Pārliecinieties, vai paraksta CA sertifikāti ir SHA1 vai SHA2 |

jā |

jā |

jā |

jā |

jā |

jā |

jā |

1.System Center Operations Manager (SCOM)2.System Center Virtual Machine Manager (SCVMM)3.System Center Data Protection Manager (SCDPM)4.System Center Orchestrator (SCO)5.Pakalpojumu vadības automatizācija (SMA)6.Pakalpojumu sniedzēja Foundation (SPF)7Pakalpojumu pārvaldnieks (SM)

Konfigurācijas iestatījumu mainīšana

|

Konfigurācijas atjaunināšana |

SCOM1. |

SCVMM2. |

SCDPM3. |

SCO4. |

SMA5. |

SPF6. |

SM7 |

|

jā |

jā |

jā |

jā |

jā |

jā |

jā |

|

|

jā |

jā |

jā |

jā |

jā |

jā |

jā |

|

|

jā |

nē |

jā |

jā |

nē |

nē |

nē |

.NET Framework

Pārliecinieties, vai ir instalēts .NET Framework 4.6 uz visiem System Center komponentiem. Lai to paveiktu, izpildietšos norādījumus.

TLS 1.2 atbalsts

Instalējiet nepieciešamo neatbalsta TLS 1.2 SQL Server atjauninājumu. Lai to izdarītu, skatiet Microsoft zināšanu bāzes rakstu:

Microsoft SQL Server 3135244 TLS 1.2 atbalsts

System Center 2012 R2 atjauninājumus nepieciešams

SQL Server 2012 Native client 11.0 ir jāinstalē šādiem System Center komponentiem.

|

Komponents |

Loma |

|

Operations Manager |

Pārvaldības servera un tīmekļa konsoli |

|

Virtual Machine Manager |

(Nav obligāti) |

|

Orchestrator |

Pārvaldības serveris |

|

Data Protection Manager |

Pārvaldības serveris |

|

Pakalpojumu pārvaldnieks |

Pārvaldības serveris |

Lai lejupielādētu un instalētu Microsoft SQL Server 2012 Native Client 11.0, skatiet šo Microsoft lejupielādes centra Web lapu.

System Center Operations Manager un pakalpojumu pārvaldnieka jāinstalē ODBC 11.0 vai ODBC 13,0 instalēti visi pārvaldības serveri.

System Center 2012 R2 nepieciešamos atjauninājumus instalētu no šo zināšanu bāzes rakstu:

Atjauninājumu apkopojums 14 Microsoft System Center 2012 R2 4043306 apraksts

|

Komponents |

2012. GADA R2 |

|

Operations Manager |

Atjauninājumu apkopojums 14 System Center 2012 R2 Operations Manager |

|

Pakalpojumu pārvaldnieks |

System Center 2012 R2 pakalpojumu pārvaldnieka atjauninājumu apkopojums 14 |

|

Orchestrator |

Atjauninājumu apkopojums 14 System Center 2012 Orchestrator R2 |

|

Data Protection Manager |

Atjauninājumu apkopojums 14 System Center 2012 R2 Data Protection Manager |

Piezīme. Pārliecinieties, vai faila saturu izvērstu un instalējiet atbilstošo lomu, izņemot Data Protection Manager MSP failu. Par Data Protection Manager, instalējiet .exe failu.

SHA1 un SHA2 sertifikāti

System Center komponentu ģenerē tagad gan SHA1 gan SHA2 pašparakstīts sertifikāts. Tas ir nepieciešams, lai iespējotu TLS 1.2. Lietojot paraksta CA sertifikātu, pārliecinieties, vai sertifikāti ir SHA1 vai SHA2.

Kā iestatīt Windows izmanto tikai TLS 1.2

Konfigurēt Windows izmantot tikai TLS 1.2 protokolu, izmantojiet kādu no šīm metodēm.

1. metode: Manuāli modificēt reģistru

Svarīgi!

Uzmanīgi izpildiet šajā sadaļā norādītās darbības. Ja reģistru modificēsit nepareizi, var rasties nopietnas problēmas. Pirms modificējat tā atjaunošanas reģistra dublējumkopiju gadījumam, ja rodas problēmas.

Lai iespējotu vai atspējotu visi protokoli SCHANNEL sistēmas, rīkojieties šādi. Ieteicams iespējot TLS 1.2 protokolu ienākošos sakarus un iespējot TLS 1.2 TLS 1.1 un TLS 1.0 protokolu visi izejošie sakari.

Piezīme. Šīs reģistra izmaiņas neietekmē izmantot Kerberos vai NTLM protokolu.

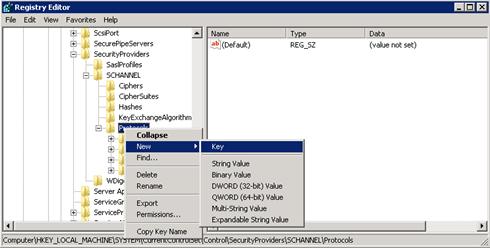

-

Startējiet reģistra redaktoru. Lai to paveiktu, ar peles labo pogu noklikšķiniet uz Sākt, palaist lodziņā ierakstiet regedit un pēc tam atlasiet Labi.

-

Atrodiet šādu reģistra apakšatslēgu:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols

-

Ar peles labo pogu noklikšķiniet uz atslēgas protokols , norādiet uz Jaunsun pēc tam noklikšķiniet uz atslēgas.

-

Ierakstiet SSL 3, un pēc tam nospiediet taustiņu Enter.

-

Atkārtojiet 3. un 4. izveidot TLS 0, TLS 1.1 un TLS 1.2 atslēgas. Šīs atslēgas līdzīgi direktoriju.

-

Klienta un servera taustiņu zem SSL3/TLS 1.0, TLS 1.1un TLS 1.2 atslēgas izveide

-

Lai iespējotu protokolu, izveidot DWORD vērtību katra klienta un servera atslēgā šādi:

DisabledByDefault [vērtība = 0]Iespējota [vērtība = 1] Atspējot protokolu, katra klienta un servera atslēgā DWORD vērtība mainās šādi:

DisabledByDefault [vērtība = 1]Iespējota [vērtība = 0]

-

Izvēlnē Fails izvēlieties iziet.

2. metode: Automātiski modificēt reģistru

Palaidiet šādu Windows PowerShell skriptu administratora režīmā automātiski konfigurēt Windows izmantot TLS 1.2 protokols:

$ProtocolList = @("SSL 2.0","SSL 3.0","TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach($Protocol in $ProtocolList)

{

Write-Host " In 1st For loop"

foreach($key in $ProtocolSubKeyList)

{

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if(!(Test-Path $currentRegPath))

{

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if($Protocol -eq "TLS 1.2")

{

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else

{

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

Exit 0

Izmantot tikai TLS 1.2 Set System Center

Izmantot tikai TLS 1.2 protokolu komplekts System Center. Lai to izdarītu, vispirms pārliecinieties, vai ir izpildīti visi priekšnosacījumi. System Center komponentiem un visiem citiem serveriem, kurā ir instalēta aģenti, pēc tam jākonfigurē tālāk norādītie iestatījumi.

Izmantojiet kādu no šīm metodēm.

1. metode: Manuāli modificēt reģistru

Svarīgi!

Uzmanīgi izpildiet šajā sadaļā norādītās darbības. Ja reģistru modificēsit nepareizi, var rasties nopietnas problēmas. Pirms modificējat tā atjaunošanas reģistra dublējumkopiju gadījumam, ja rodas problēmas.

Lai iespējotu neatbalsta TLS 1.2 protokolu instalāciju, rīkojieties šādi:

-

Startējiet reģistra redaktoru. Lai to paveiktu, ar peles labo pogu noklikšķiniet uz Sākt, palaist lodziņā ierakstiet regedit un pēc tam atlasiet Labi.

-

Atrodiet šādu reģistra apakšatslēgu:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

-

Izveidojiet šādu DWORD vērtība šajā atslēgā:

SchUseStrongCrypto [vērtība = 1]

-

Atrodiet šādu reģistra apakšatslēgu:

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319

-

Izveidojiet šādu DWORD vērtība šajā atslēgā:

SchUseStrongCrypto [vērtība = 1]

-

Restartējiet sistēmu.

2. metode: Automātiski modificēt reģistru

Palaidiet šādu Windows PowerShell skriptu administratora režīmā, lai automātiski konfigurētu izmantot TLS 1.2 protokola System Center:

# Tighten up the .NET Framework

$NetRegistryPath = "HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

$NetRegistryPath = "HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

Papildu iestatījumi

Operations Manager

Pārvaldības pakotnes

Importējiet System Center 2012 R2 Operations Manager pārvaldības pakotnes. Tie atrodas šādā direktorijā pēc atjauninājuma serveri:

\Program System Center 2012 R2\Operations Manager\Server\Management pakotnes atjauninājumu apkopojumu

ACS iestatījumi

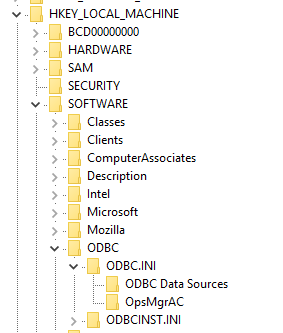

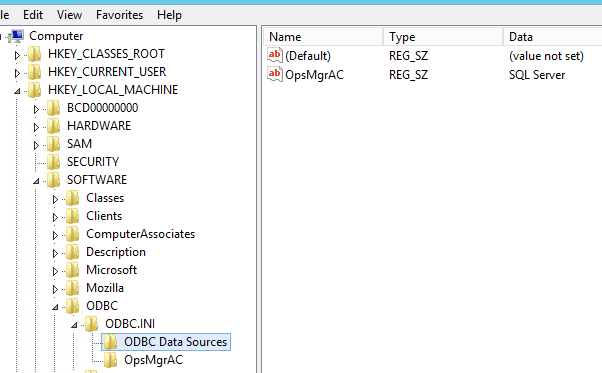

Par audita savākšanas pakalpojumi (ACS), jāveic papildu izmaiņas reģistrā. ACS DSN izmanto, lai izveidotu savienojumu ar datu bāzi. DSN iestatījumus, lai padarītu funkcionāla TLS 1.2 ir jāatjaunina.

-

ODBC reģistrā atrodiet šādu apakšatslēgu.Piezīme. DSN noklusējuma nosaukums ir OpsMgrAC.

-

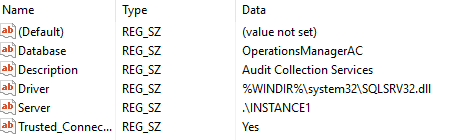

ODBC datu avotu apakšatslēgā, atlasiet atbilstošo ierakstu DSN nosaukuma OpsMgrAC. Tas ietver ODBC draiveris izmanto datu bāzes savienojuma nosaukumu. Ja datorā ir instalēts ODBC 11.0, pārvēršana ODBC draiveris 11 SQL serveranosaukumu. Vai, ja datorā ir instalēts ODBC 13,0, mainiet nosaukumu ODBC draiveris 13 SQL Server.

-

OpsMgrAC apakšatslēgu, atjauniniet draiveri ieraksta ODBS versija ir instalēta.

-

Ja ir instalēts ODBC 11.0, mainīt ierakstu draiveri%WINDIR%\system32\msodbcsql11.dll.

-

Ja ir instalēts ODBC 13,0, mainīt ierakstu draiveri%WINDIR%\system32\msodbcsql13.dll.

-

Varat arī izveidot un saglabāt šo failu. reg programmā Piezīmjbloks vai citā teksta redaktorā. Palaist saglabātā. reg failu, veiciet dubultklikšķi uz faila.ODBC 11.0, izveidot ODBC 11.0.reg šo failu: [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\ODBC Data Sources] "OpsMgrAC"="ODBC Driver 11 for SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql11.dll" ODBC 13,0, izveidot ODBC 13.0.reg šo failu: [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\ODBC Data Sources] "OpsMgrAC"="ODBC Driver 13 for SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql13.dll"

-

TLS Linux aizsardzības pastiprināšana

Izpildiet vietnē atbilstošo konfigurēt TLS 1.2 Red Hat vai Apache vidē.

Data Protection Manager

Iespējot Data Protection Manager sadarboties ar TLS 1.2 dublēt ar mākoni, iespējojiet šādi Data Protection Manager serverī.

Orchestrator

Pēc Orchestrator atjauninājumi ir instalēti, konfigurējiet Orchestrator datu bāzi, izmantojot esošu datu bāzi atbilstoši šos norādījumus.

Pakalpojumu pārvaldnieks

Pirms pakalpojumu pārvaldnieka atjauninājumi ir instalēti, instalējiet nepieciešamo pakotnes un konfigurējiet reģistra atslēgas vērtības, kā norādīts sadaļā " Pirms instalēšanas "norādījumus sadaļā KB 4024037 .

Arī, ja ir pārraudzības sistēmas centra pakalpojumu pārvaldnieka, izmantojot System Center Operations Manager, atjauniniet uz jaunāko versiju (v 7.5.7487.89) pārraudzības pārvaldības pakotnes TLS 1.2 atbalsts:

Microsoft System Center pārvaldības pakotnes sistēmu centra pakalpojumu pārvaldnieka

Pakalpojumu vadības automatizācija (SMA)

Ja, izmantojot System Center Operations Manager ir pārraudzības pakalpojumu pārvaldības automatizācijas (SMA), atjauniniet uz jaunāko versiju pārraudzības pārvaldības pakotnes TLS 1.2 atbalsts:

Trešo pušu kontaktinformācijas atruna

Korporācija Microsoft sniedz trešo pušu kontaktinformāciju, lai palīdzētu atrast papildinformāciju par šo tēmu. Šī kontaktinformācija var tikt mainīta bez brīdinājuma. Korporācija Microsoft negarantē trešo pušu kontaktinformācijas pareizību.