Kopsavilkums

Šajā rakstā aprakstīts, kā iespējot transporta slāņa drošības (TLS) protokola versiju 1,2 Microsoft System Center 2016 vidē.

Papildinformācija

Lai iespējotu TLS protokola versiju 1,2 sistēmas centra vidē, veiciet tālāk norādītās darbības.

-

Instalējiet atjauninājumus no laidiena. Piezīmes.

-

Pakalpojumu pārvaldības automatizācija (SMA) un pakalpojumu sniedzēja Foundation (SPF) ir jājaunina uz jaunāko atjauninājumu apkopojumu, jo UR4 nav šo komponentu atjauninājumu.

-

Pakalpojumu pārvaldības automatizācijai (SMA) jauniniet uz atjauninājumu apkopojums 1un arī update, kas ir Microsoft lejupielādes centra tīmekļa lapā.

-

Pakalpojumu sniedzēja Foundation (SPF) jauniniet uz atjauninājumu apkopojums 2.

-

System Center Virtual Machine Manager (SCVMM) ir jājaunina uz vismaz Update Rollup 3.

-

-

Pārliecinieties, vai iestatījums ir funkcionāls, kā tas bija pirms atjauninājumu lietošanas. Piemēram, pārbaudiet, vai varat sākt konsoli.

-

Mainiet konfigurācijas iestatījumus , lai iespējotu TLS 1,2.

-

Pārliecinieties, vai ir palaisti visi nepieciešamie SQL Server pakalpojumi.

Atjauninājumu instalēšana

|

Atjaunināšanas aktivitāte |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

Pārliecinieties, vai visi pašreizējie drošības atjauninājumi ir instalēti windows Server 2012 R2 vai windows Server 2016 |

Jā |

Jā |

Jā |

Jā |

Jā |

Jā |

Jā |

|

Pārliecinieties, vai .NET Framework 4,6 ir instalēta visos sistēmas centra komponentos. |

Jā

|

Jā

|

Jā |

Jā |

Jā |

Jā |

Jā |

|

Instalējiet nepieciešamo SQL Server atjauninājumu, kas atbalsta TLS 1,2 |

Jā |

Jā |

Jā |

Jā |

Jā |

Jā |

Jā |

|

Instalējiet nepieciešamos sistēmas centra 2016 atjauninājumus |

Jā |

Nē |

Jā |

Jā |

Nē |

Nē |

Jā |

|

Pārliecinieties, vai šie sertificēšanas iestādes sertifikāti ir vai nu SHA1, vai SHA2 |

Jā |

Jā |

Jā |

Jā |

Jā |

Jā |

Jā |

1 System Center Operations Manager (SCOM) 2 System Center Virtual Machine Manager (SCVMM) 3 System Center datu aizsardzības pārvaldnieks (SCDPM) 4 Sistēmas centra organizētājs (SCO) 5 Pakalpojumu pārvaldības automatizācija (SMA) 6 Pakalpojumu sniedzēja Foundation (SPF) 7 Pakalpojumu vadītājs (SM)

Konfigurācijas iestatījumu maiņa

|

Konfigurācijas atjauninājums |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

Iestatīšana operētājsistēmā Windows, lai izmantotu tikai TLS 1,2 protokolu |

Jā |

Jā |

Jā |

Jā |

Jā |

Jā |

Jā |

|

Iestatījumu sistēmas centrā, lai izmantotu tikai TLS 1,2 protokolu |

Jā |

Jā |

Jā |

Jā |

Jā |

Jā |

Jā |

|

Jā |

Nē |

Jā |

Jā |

Nē |

Nē |

Nē |

.NET Framework

Pārliecinieties, vai .NET Framework 4,6 ir instalēta visos sistēmas centra komponentos. Lai to izdarītu, veiciettālāk norādītās instrukcijas.

TLS 1,2 atbalsts

Instalējiet nepieciešamo SQL Server atjauninājumu, kas atbalsta TLS 1,2. Lai to izdarītu, skatiet šo rakstu Microsoft zināšanu bāzē:

3135244 TLS 1,2 atbalsts Microsoft SQL Server

Nepieciešamie sistēmas centra 2016 atjauninājumi

SQL Server 2012 Native Client 11,0 ir jāinstalē visos tālāk norādītajos sistēmas centra komponentos.

|

Komponents |

Lomu |

Nepieciešamais SQL draiveris |

|

Darbību pārvaldnieks |

Pārvaldības serveris un tīmekļa konsoles |

SQL Server 2012 Native Client 11,0 vai Microsoft OLE DB Driver 18 for SQL Server (ieteicams). Piezīme. Microsoft OLE DB Driver 18 for SQL Server atbalsta Operation Manager 2016 UR9 un jaunākās versijās. |

|

Virtuālā datora pārvaldnieks |

(Nav obligāti) |

(Nav obligāti) |

|

Orchestrator |

Pārvaldības serveris |

SQL Server 2012 Native Client 11,0 vai Microsoft OLE DB Driver 18 for SQL Server (ieteicams). Piezīme. Microsoft OLE DB draiveris 18 SQL Server tiek atbalstīts ar 2016 UR8 un jaunākām versijām. |

|

Datu aizsardzības pārvaldnieks |

Pārvaldības serveris |

SQL Server 2012 vietējais klients 11,0 |

|

Pakalpojumu pārvaldnieks |

Pārvaldības serveris |

SQL Server 2012 Native Client 11,0 vai Microsoft OLE DB Driver 18 for SQL Server (ieteicams). Piezīme. Microsoft OLE DB draiveris 18 for SQL Server tiek atbalstīts pakalpojumu pārvaldnieka 2016 UR9 un jaunākās versijās. |

Lai lejupielādētu un instalētu Microsoft SQL Server 2012 Native Client 11,0, skatiet šo Microsoft lejupielādes centra tīmekļa lapu.

Lai lejupielādētu un instalētu Microsoft OLE DB draiveri 18, skatiet šo Microsoft lejupielādes centra tīmekļa lapu.

Sistēmas centra operāciju pārvaldnieka un pakalpojumu pārvaldnieka gadījumā ir jābūt instalētam odbc 11,0 vai ODBC 13,0 visās pārvaldības serveros.

Instalējiet nepieciešamos sistēmas centra 2016 atjauninājumus no šī zināšanu bāzes raksta:

4043305 Microsoft System Center 2016 atjauninājumu apkopojuma 4 apraksts

|

Komponents |

2016 |

|

Darbību pārvaldnieks |

4. atjauninājumu apkopojums System Center 2016 Operations Manager |

|

Pakalpojumu pārvaldnieks |

4. atjauninājumu apkopojums System Center 2016 pakalpojumu pārvaldniekam |

|

Orchestrator |

4. atjauninājumu apkopojums System Center 2016 instrumentāciju |

|

Datu aizsardzības pārvaldnieks |

4. atjauninājumu apkopojums sistēmas centra 2016 datu aizsardzības pārvaldniekam |

Piezīme. Pārliecinieties, vai esat izvērsiet failu saturu un instalējat MSP failu atbilstošajā lomā.

SHA1 un SHA2 sertifikāti

Sistēmas centra komponenti tagad ģenerē gan SHA1, gan SHA2 pašparakstītus sertifikātus. Tas ir nepieciešams, lai iespējotu TLS 1,2. Ja tiek izmantoti ar ciparparakstu sertifikāti, pārliecinieties, vai sertifikāti ir vai nu SHA1, vai SHA2.

Windows iestatīšana, lai izmantotu tikai TLS 1,2

Izmantojiet kādu no tālāk norādītajām metodēm, lai konfigurētu Windows un izmantotu tikai TLS 1,2 protokolu.

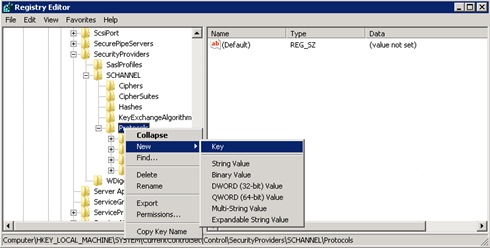

1. metode: manuāla reģistra modificēšana

Svarīgi! Precīzi izpildiet šajā sadaļā sniegtos norādījumus. Nepareizi modificējot reģistru, var rasties nopietnas problēmas. Pirms tās modificēšanas dublējiet reģistru atjaunošanai gadījumam, ja rodas problēmas.

Veiciet tālāk norādītās darbības, lai iespējotu/atspējotu visu faila Schannel protokolu sistēmas mērogu. Iesakām iespējot TLS 1,2 protokolu ienākošajām komunikācijām; un iespējojiet TLS 1,2, TLS 1,1 un TLS 1,0 protokolus visiem izejošajiem paziņojumiem.

Piezīme. Veicot šīs reģistra izmaiņas, neietekmē Kerberos vai NTLM protokolu izmantošanu.

-

Startējiet reģistra redaktoru. Lai to izdarītu, ar peles labo pogu noklikšķiniet uz Sākums, lodziņā palaist ierakstiet regedit un pēc tam noklikšķiniet uz Labi.

-

Atrodiet šo reģistra apakšatslēgu:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols

-

Ar peles labo pogu noklikšķiniet uz protokola atslēgas, norādiet uz Jaunsun pēc tam noklikšķiniet uz atslēga.

-

Ierakstiet SSL 3un pēc tam nospiediet taustiņu ENTER.

-

Atkārtojiet 3. un 4. darbību, lai izveidotu atslēgas TLS 0, TLS 1,1 un TLS 1,2. Šie taustiņi atgādina direktorijus.

-

Izveidojiet klienta atslēgu un servera atslēgu atbilstoši katram SSL 3, tls 1,0, TLS 1,1un TLS 1,2 taustiņiem.

-

Lai iespējotu protokolu, izveidojiet DWORD vērtību zem katra klienta un servera atslēgas, veicot tālāk norādītās darbības.

DisabledByDefault [vērtība = 0] Iespējots [vērtība = 1] Lai atspējotu protokolu, mainiet DWORD vērtību zem katra klienta un servera atslēgas, veicot tālāk norādītās darbības.

DisabledByDefault [vērtība = 1] Iespējots [vērtība = 0]

-

Izvēlnē Fails noklikšķiniet uz Iziet.

2. metode: automātiski modificēt reģistru

Palaidiet tālāk norādīto Windows PowerShell skriptu administratora režīmā, lai automātiski konfigurētu Windows un izmantotu tikai TLS 1,2 protokolu:

$ProtocolList = @("SSL 2.0","SSL 3.0","TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach($Protocol in $ProtocolList)

{

Write-Host " In 1st For loop"

foreach($key in $ProtocolSubKeyList)

{

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if(!(Test-Path $currentRegPath))

{

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if($Protocol -eq "TLS 1.2")

{

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else

{

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

Exit 0

Sistēmas centra iestatīšana, lai izmantotu tikai TLS 1,2

Iestatiet sistēmas centru, lai izmantotu tikai TLS 1,2 protokolu. Lai to izdarītu, vispirms pārliecinieties, vai visi priekšnosacījumi ir ievēroti. Pēc tam veiciet tālāk norādītos iestatījumus sistēmas centra komponentos un citos serveros, kuros ir instalēti aģenti.

Izmantojiet kādu no tālāk norādītajām metodēm.

1. metode: manuāla reģistra modificēšana

Svarīgi! Precīzi izpildiet šajā sadaļā sniegtos norādījumus. Nepareizi modificējot reģistru, var rasties nopietnas problēmas. Pirms tās modificēšanas dublējiet reģistru atjaunošanai gadījumam, ja rodas problēmas.

Lai iespējotu instalēšanu, kas atbalsta TLS 1,2 protokolu, veiciet tālāk norādītās darbības.

-

Startējiet reģistra redaktoru. Lai to izdarītu, ar peles labo pogu noklikšķiniet uz Sākums, lodziņā palaist ierakstiet regedit un pēc tam noklikšķiniet uz Labi.

-

Atrodiet šo reģistra apakšatslēgu:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

-

Šajā atslēgā izveidojiet šādu DWORD vērtību:

SchUseStrongCrypto [vērtība = 1]

-

Atrodiet šo reģistra apakšatslēgu:

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319

-

Šajā atslēgā izveidojiet šādu DWORD vērtību:

SchUseStrongCrypto [vērtība = 1]

-

Restartējiet sistēmu.

2. metode: automātiski modificēt reģistru

Palaidiet tālāk norādīto Windows PowerShell skriptu administratora režīmā, lai automātiski konfigurētu sistēmas centru un izmantotu tikai TLS 1,2 protokolu:

# Tighten up the .NET Framework

$NetRegistryPath = "HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

$NetRegistryPath = "HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

Papildu iestatījumi

Darbību pārvaldnieks

Pārvaldības pakotnes

Importējiet pārvaldības pakotnes sistēmas centra 2016 operāciju pārvaldniekā. Pēc servera atjauninājuma instalēšanas tie atrodas šajā direktorijā:

\Program Faili\microsoft System Center 2016 \ Operations Manager\Server\Management Packs atjauninājumu apkopojumiem

ACS iestatījumi

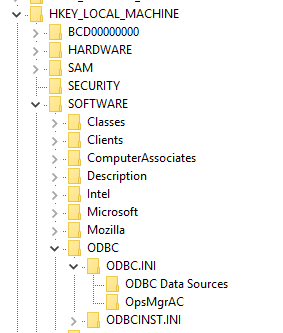

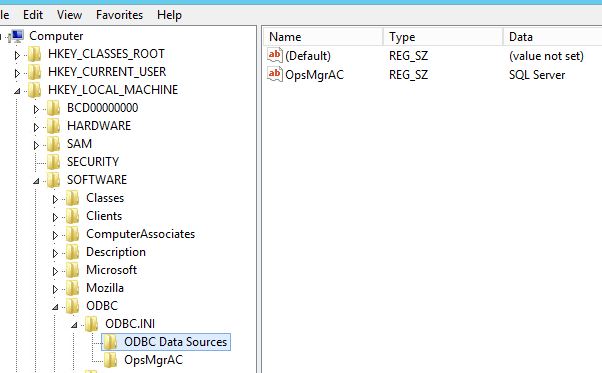

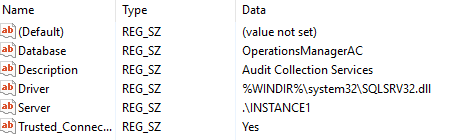

Audita kolekcijas pakalpojumu (ACS) gadījumā jāveic papildu izmaiņas reģistrā. ACS izmanto DSN, lai padarītu datu bāzi par savienojumiem. Jums ir jāatjaunina DSN iestatījumi, lai tos funkcionētu TLS 1,2.

-

Atrodiet šo apakšatslēgu ODBC reģistrā. Piezīme. DSN noklusējuma nosaukums ir OpsMgrAC.

-

Sadaļā ODBC datu avoti apakšatslēgā atlasiet DSN nosaukuma ierakstu OpsMgrAC. Tas satur tā ODBC draivera nosaukumu, kas jāizmanto datu bāzes savienojumam. Ja jums ir instalēta ODBC 11,0, nomainiet šo nosaukumu uz ODBC Driver 11 SQL Server. Vai, ja jums ir instalēta ODBC 13,0, nomainiet šo nosaukumu uz ODBC Driver 13 SQL Server.

-

OpsMgrAC apakšatslēgā atjauniniet draivera ierakstu ODBS versijai, kas ir instalēta.

-

Ja ir instalēts ODBC 11,0, mainiet draivera ierakstu uz %windir%\system32\msodbcsql11.dll.

-

Ja ir instalēts ODBC 13,0, mainiet draivera ierakstu uz %windir%\system32\msodbcsql13.dll.

-

Varat arī izveidot un saglabāt šo. reg failu Piezīmjblokā vai citā teksta redaktorā. Lai paveiktu saglabāto. reg failu, veiciet dubultklikšķi uz faila. Ja jums ir odbc 11,0, izveidojiet šādu ODBC 11,0. reg failu: [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\ODBC Data Sources] "OpsMgrAC"="ODBC Driver 11 for SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql11.dll" Ja jums ir odbc 13,0, izveidojiet tālāk norādīto ODBC 13.0. reg failu: [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\ODBC Data Sources] "OpsMgrAC"="ODBC Driver 13 for SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql13.dll"

-

TLS sacietēšana Linux

Izpildiet norādījumus atbilstošajā tīmekļa vietnē, lai konfigurētu TLS 1,2 uz sarkanās cepures vai Apache vides.

Datu aizsardzības pārvaldnieks

Lai iespējotu datu aizsardzības pārvaldnieka darbību kopā ar TLS 1,2, lai pārietu atpakaļ uz mākoni, iespējojiet tālāk norādītās darbības datu aizsardzības pārvaldnieka serverī.

Orchestrator

Pēc tam, kad ir instalēti instrumentācijas atjauninājumi, atkārtoti konfigurējiet instrumentāciju datu bāzi, izmantojot esošo datu bāzi atbilstoši šīm vadlīnijām.

Trešo pušu kontaktinformācijas atruna

Microsoft nodrošina trešo pušu kontaktinformāciju, lai palīdzētu jums atrast papildinformāciju par šo tēmu. Šī kontaktinformācija var tikt mainīta, nebrīdinot. Microsoft negarantē trešo pušu kontaktinformācijas precizitāti.