Oppdateringer for sertifikat for sikker oppstart: Veiledning for IT-teknikere og organisasjoner

Gjelder for

Opprinnelig publisert dato: 26. juni 2025

KB-ID: 5062713

Denne artikkelen har veiledning for:

Organisasjoner (enterprise, small business og education) med IT-administrerte Windows-enheter og oppdateringer.

Obs! Hvis du er en person som eier en personlig Windows-enhet, kan du gå til artikkelen Windows-enheter for hjemmebrukere, bedrifter og skoler med Microsoft-administrerte oppdateringer.

|

Endre dato |

Endre beskrivelse |

|---|---|

|

24. februar 2026 kl. |

|

|

23. februar 2026 kl. |

|

|

13. februar 2026 kl. |

|

|

3. februar 2026 kl. |

|

|

26. januar 2026 kl. |

|

|

11. november 2025 kl. |

Rettet to skrivefeil under Støtte for sikker oppstart av sertifikatdistribusjon.

|

|

10. november 2025 kl. |

|

I denne artikkelen:

Oversikt

Denne artikkelen er ment for organisasjoner med dedikerte IT-teknikere som aktivt administrerer oppdateringer på tvers av enhetsflåten. Mesteparten av denne artikkelen vil fokusere på aktivitetene som er nødvendige for at it-avdelingen i en organisasjon skal lykkes med å distribuere de nye sertifikatene for sikker oppstart. Disse aktivitetene omfatter testing av fastvare, overvåking av enhetsoppdateringer, oppstart av distribusjon og diagnostisering av problemer etter hvert som de oppstår. Flere metoder for distribusjon og overvåking presenteres. I tillegg til disse kjerneaktivitetene tilbyr vi flere distribusjonshjelpemidler, inkludert muligheten til å velge klientenheter for deltakelse i en kontrollert funksjonsutrulling (CFR) spesielt for sertifikatdistribusjon.

I dette avsnittet

Utløpsdato for sertifikat for sikker oppstart

Konfigurasjonen av sertifiseringsinstanser (CAer), også kalt sertifikater, levert av Microsoft som en del av infrastrukturen for sikker oppstart, har vært den samme siden Windows 8 og Windows Server 2012. Disse sertifikatene lagres i variablene Signature Database (DB) og Key Exchange Key (KEK) i fastvaren. Microsoft har levert de samme tre sertifikatene på tvers av det opprinnelige utstyrsprodusentens (OEM)-økosystem som skal inkluderes i enhetens fastvare. Disse sertifikatene støtter sikker oppstart i Windows og brukes også av tredjeparts operativsystemer (OS). Følgende sertifikater leveres av Microsoft:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Viktig!: Alle tre microsoft-angitte sertifikater er satt til å utløpe fra og med juni 2026. I samarbeid med våre økosystempartnere ruller Microsoft ut nye sertifikater som vil bidra til å sikre sikker oppstartssikkerhet og kontinuitet for fremtiden. Når disse 2011-sertifikatene utløper, vil ikke sikkerhetsoppdateringer for oppstartskomponenter lenger være mulig, noe som går på bekostning av oppstartssikkerhet og setter berørte Windows-enheter i fare og utenfor sikkerhetssamsvar. For å opprettholde funksjonalitet for sikker oppstart må alle Windows-enheter oppdateres for å bruke 2023-sertifikatene før 2011-sertifikatene utløper.

Hva endrer seg?

Gjeldende Microsoft Secure Boot-sertifikater (Microsoft Corporation KEK CA 2011, Microsoft Windows Production PCA 2011, Microsoft Corporation UEFI CA 2011) utløper fra juni 2026 og utløper innen oktober 2026.

Nye 2023-sertifikater rulles ut for å opprettholde sikker oppstartssikkerhet og kontinuitet. Enheter må oppdateres til 2023-sertifikatene før 2011-sertifikatene utløper, ellers vil de være utenfor sikkerhetssamsvar og i fare.

Windows-enheter produsert siden 2012 kan ha utløpende versjoner av sertifikater, som må oppdateres.

Terminologi

|

Sertifiseringsin |

Sertifiseringsinstans |

|

PK |

Plattformnøkkel – kontrollert av OEMer |

|

KEK |

Nøkkelutvekslingsnøkkel |

|

DB |

Signaturdatabase for sikker oppstart |

|

DBX |

Tilbaketrukket signaturdatabase for sikker oppstart |

Sertifikater

|

Utløpssertifikat |

Utløpsdato |

Lagringsplassering |

Nytt sertifikat |

Formål |

|---|---|---|---|---|

|

Microsoft Corporation KEK CA 2011 |

Juni 2026 |

Lagret i KEK |

Microsoft Corporation KEK 2K CA 2023 |

Signerer oppdateringer for DB og DBX. |

|

Microsoft Windows Production PCA 2011 |

Oktober 2026 |

Lagret i DB |

Windows UEFI CA 2023 |

Signerer Windows-oppstartslasteren. |

|

Microsoft Corporation UEFI CA 2011*† |

Juni 2026 |

Lagret i DB |

Microsoft UEFI CA 2023 Microsoft Option ROM UEFI CA 2023 |

Signerer tredjeparts oppstartslastere og EFI-programmer. Signerer tredjeparts alternativ ROMs. |

*Under fornyelsen av Microsoft Corporation UEFI CA 2011-sertifikatet opprettes to sertifikater for å skille oppstartslastersignering fra rom-signering for alternativ. Dette gir bedre kontroll over systemklarering. Systemer som trenger å klarere alternativ roms kan for eksempel legge til Microsoft Option ROM UEFI CA 2023 uten å legge til klarering for tredjeparts oppstartslastere.

† Ikke alle enheter inkluderer Microsoft Corporation UEFI CA 2011 i fastvare. Bare for enheter som inkluderer dette sertifikatet, anbefaler vi at du bruker både nye sertifikater, Microsoft UEFI CA 2023 og Microsoft Option ROM UEFI CA 2023. Ellers trenger ikke disse to nye sertifikatene å brukes.

Distribusjonsstrategi for IT-teknikere

Planlegg og utfør sertifikatoppdateringer for sikker oppstart på tvers av enhetsflåten gjennom forberedelse, overvåking, distribusjon og utbedring.

I dette avsnittet

-

Bekrefter status for sikker oppstart på tvers av flåten: Er sikker oppstart aktivert?

-

Distribusjonsmetoder som ikke dekkes av automatiserte assister

Bekrefter status for sikker oppstart på tvers av flåten: Er sikker oppstart aktivert?

De fleste enheter produsert siden 2012 har støtte for sikker oppstart og leveres med sikker oppstart aktivert. Gjør ett av følgende for å bekrefte at en enhet har sikker oppstart aktivert:

-

GUI-metode: Gå til Innstillinger for start> >personvern & sikkerhet > Windows Sikkerhet > enhetssikkerhet. Under Enhetssikkerhet skal sikker oppstart-delen indikere at sikker oppstart er på.

-

Kommandolinjemetode: Skriv inn Confirm-SecureBootUEFI i en hevet ledetekst i PowerShell, og trykk deretter enter. Kommandoen skal returnere Sann som angir at sikker oppstart er aktivert.

I store distribusjoner for en flåte av enheter må administrasjonsprogramvaren som brukes av IT-eksperter, gi en kontroll for sikker oppstartsaktivering.

Metoden for å kontrollere tilstanden for sikker oppstart på Microsoft Intune-administrerte enheter er for eksempel å opprette og distribuere et Intune egendefinert samsvarsskript. Intune samsvarsinnstillinger dekkes i Bruk egendefinerte samsvarsinnstillinger for Linux- og Windows-enheter med Microsoft Intune.

Eksempel på Powershell-skript for å kontrollere om sikker oppstart er aktivert:

# Initialize result object in preparation for checking Secure Boot state

$result = [PSCustomObject]@{

SecureBootEnabled = $null

}

try {

$result.SecureBootEnabled = Confirm-SecureBootUEFI -ErrorAction Stop

Write-Verbose "Secure Boot enabled: $($result.SecureBootEnabled)"

} catch {

$result.SecureBootEnabled = $null

Write-Warning "Unable to determine Secure Boot status: $_"

}

Hvis sikker oppstart ikke er aktivert, kan du hoppe over oppdateringstrinnene nedenfor fordi de ikke er aktuelle.

Slik distribueres oppdateringer

Det finnes flere måter å målrette enheter for sertifikatoppdateringene for sikker oppstart på. Distribusjonsdetaljer, inkludert innstillinger og hendelser, diskuteres senere i dette dokumentet. Når du retter deg mot en enhet for oppdateringer, opprettes det en innstilling på enheten for å angi at enheten skal starte prosessen med å bruke de nye sertifikatene. En planlagt oppgave kjøres på enheten hver 12. time og oppdager at enheten er målrettet mot oppdateringene. En disposisjon av hva aktiviteten gjør er som følger:

-

Windows UEFI CA 2023 brukes på DB.

-

Hvis enheten har Microsoft Corporation UEFI CA 2011 i DB, bruker oppgaven Microsoft Option ROM UEFI CA 2023 og Microsoft UEFI CA 2023 på DB.

-

Oppgaven legger deretter til Microsoft Corporation KEK 2K CA 2023.

-

Til slutt oppdaterer den planlagte oppgaven Windows-oppstartsbehandlingen til den som er signert av Windows UEFI CA 2023. Windows oppdager at en omstart er nødvendig før oppstartsbehandlingen kan brukes. Oppstartsbehandlingsoppdateringen vil bli forsinket til omstarten skjer naturlig (for eksempel når månedlige oppdateringer brukes), og deretter vil Windows igjen prøve å bruke oppstartsbehandlingsoppdateringen.

Hvert av trinnene ovenfor må fullføres før den planlagte aktiviteten flyttes til neste trinn. I løpet av denne prosessen vil hendelseslogger og annen status være tilgjengelig for hjelp til overvåking av distribusjonen. Du finner mer informasjon om overvåkings- og hendelseslogger nedenfor.

Oppdatering av sertifikater for sikker oppstart aktiverer en fremtidig oppdatering av 2023 Boot Manager, som er sikrere. Spesifikke oppdateringer for Boot Manager vil være i fremtidige utgivelser.

Distribusjonstrinn

-

Forberedelse: Lagerenheter og testenheter.

-

Vurderinger av fastvare

-

Overvåking: Kontroller overvåkingsarbeidene og planvis flåten.

-

Distribusjon: Målenheter for oppdateringer, fra og med små delsett og utvidelse basert på vellykkede tester.

-

Utbedring: Undersøk og løs eventuelle problemer ved hjelp av logger og leverandørstøtte.

Forberedelse

Lagermaskinvare og fastvare. Bygg et representativt utvalg av enheter basert på systemprodusent, systemmodell, BIOS-versjon/-dato, BaseBoard-produktversjon osv., og test oppdateringer på disse enhetene før bred distribusjon. Disse parameterne er vanligvis tilgjengelige i systeminformasjon (MSINFO32). Bruk de inkluderte PowerShell-kommandoene for eksempel til å se etter oppdateringsstatus for sikker oppstart og til lagerenheter på tvers av organisasjonen.

Obs!:

-

Disse kommandoene gjelder hvis sikker oppstart er aktivert.

-

Mange av disse kommandoene må ha administratorrettigheter for å fungere.

Eksempel på skript for datainnsamling for sikker oppstart av lager

Kopier og lim inn dette eksempelskriptet og endre etter behov for miljøet: Skriptet Eksempel på sikker oppstart av datainnsamling for lager.

Eksempel på utdata:

{"UEFICA2023Status":"Oppdatert","UEFICA2023Error":null,"UEFICA2023ErrorEvent":null,"AvailableUpdates":"0x0","AvailableUpdatesPolicy":null,"Hostname":"LAPTOP-FEDU3LOS","CollectionTime":"2026-02-23T08:40:36.5498322-08:00","SecureBootEnabled":true,"HighConfidenceOptOut":null,"MicrosoftUpdateManagedOptIn":null,"OEMManufacturerName":"Microsoft Corporation","OEMModelSystemFamily":"Surface","OEMModelNumber":"Surface Laptop 4","FirmwareVersion":"32.101.143"," FirmwareReleaseDate":"03.11.2025","OSArchitecture":"AMD64","CanAttemptUpdateAfter":"2026-02-20T16:11:15.5890000Z","LatestEventId":1808,"BucketId":"04b339674931caf378feadaa64c64f0613227f70a7cd7258be63bb9e2d81767f","Confidence":"UpdateType: Windows UEFI CA 2023 (DB), Option ROM CA 2023 (DB), 3P UEFI CA 2023 (DB), KEK 2023, Boot Manager (2023)","SkipReasonKnownIssue":null,"Event1801Count":0,"Event1808Count":5,"Event1795Count":0,"Event1795ErrorCode":null,"Event1796Count":0,"Event1796ErrorCode":null,"Event1800Count":0,"RebootPending":false,"Event1802Count":0,"KnownIssueId":null,"Event1803Count":0,"MissingKEK":false,"OSVersion":"10.0.26200","LastBootTime":"2026-02-19T04:28:00.5000000-08:00","BaseBoardManufacturer":"Microsoft Corporation","BaseBoardProduct":"Surface Laptop 4","SecureBootTaskEnabled":true,"SecureBootTaskStatus":"Ready","WinCSKeyApplied":true,"WinCSKeyStatus":"Applied"}

Sikre konfidensnivåer for oppstart

|

Konfidensnivå |

Betydning |

Handling kreves |

|

Høy visshet |

Microsoft har validert at denne enhetsklassen er trygg for oppdateringer |

Trygt å distribuere sertifikatoppdateringer |

|

Under observasjon - mer data er nødvendig |

Microsoft samler fortsatt ut diagnosedata for sikker oppstart om disse enhetene |

Vent på Microsoft-klassifisering |

|

Ingen data observert – handling kreves |

Enhetsklassen er ikke kjent for Microsoft |

Enterprise må teste og planlegge utrulling |

|

Midlertidig stanset midlertidig |

Kjente kompatibilitetsproblemer |

Se etter OEM BIOS-oppdatering; Vent til Microsoft løser problemet |

|

Støttes ikke - kjent begrensning |

Plattform- eller maskinvarebegrensninger |

Dokument som unntak |

Det første trinnet hvis sikker oppstart er aktivert, er å kontrollere om det finnes ventende hendelser som nylig har blitt oppdatert eller i ferd med å oppdatere sertifikatene for sikker oppstart. Av spesiell interesse er de nyeste hendelsene i 1801 og 1808. Disse hendelsene er beskrevet i detalj i variable oppdateringshendelser for sikker oppstart og DBX. Kontroller også overvåkings- og distribusjonsdelen for hvordan hendelsene kan vise tilstanden til ventende oppdateringer.

Neste trinn er å lagre enheter på tvers av organisasjonen. Samle inn følgende detaljer med PowerShell-kommandoer for å bygge et representativt eksempel:

Grunnleggende identifikatorer (2 verdier)

1. HostName - $env: COMPUTERNAME

2. CollectionTime - Get-Date

Register: Sikker oppstart av hovednøkkel (3 verdier)

3. SecureBootEnabled - Confirm-SecureBootUEFI cmdlet eller HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

4. HighConfidenceOptOut - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

5. Tilgjengelige oppdateringer – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

Register: Servicenøkkel (3 verdier)

6. UEFICA2023Status -HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

7. WindowsUEFICA2023Capable - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

8. UEFICA2023Error - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Register: Enhetsattributter (7 verdier)

9. OEMManufacturerName - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

10. OEMModelSystemFamily - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

11. OEMModelNumber - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

12. FirmwareVersion - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

13. FirmwareReleaseDate - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

14. OSArchitecture - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

15. CanAttemptUpdateAfter - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

Hendelseslogger: Systemlogg (5 verdier)

16. LatestEventId – nyeste secure boot-hendelse

17. BucketID – hentet fra hendelse 1801/1808

18. Konfidens - Hentet fra hendelse 1801/1808

19. Event1801Count – antall hendelser

20. Event1808Count – antall hendelser

WMI-/CIM-spørringer (4 verdier)

21. OSVersion - Get-CimInstance Win32_OperatingSystem

22. LastBootTime - Get-CimInstance Win32_OperatingSystem

23. BaseBoardManufacturer - Get-CimInstance Win32_BaseBoard

24. BaseBoardProduct - Get-CimInstance Win32_BaseBoard

25. (Get-CIMInstance Win32_ComputerSystem). Produsenten

26. (Get-CIMInstance Win32_ComputerSystem). Modell

27. (Get-CIMInstance Win32_BIOS). Beskrivelse + ", " + (Get-CIMInstance Win32_BIOS). ReleaseDate.ToString("MM/dd/yyyy")

28. (Get-CIMInstance Win32_BaseBoard). Produktet

Vurderinger av fastvare

Distribusjon av de nye sertifikatene for sikker oppstart til din flåte av enheter krever at fastvaren for enheten spiller en rolle i å fullføre oppdateringen. Selv om Microsoft forventer at de fleste fastvarene for enheter vil fungere som forventet, er det nødvendig med nøye testing før du distribuerer de nye sertifikatene.

Undersøk maskinvarebeholdningen og bygg et lite, representativt utvalg av enheter basert på følgende unike kriterier, for eksempel:

-

Produsent

-

Modellnummer

-

Fastvareversjon

-

OEM Baseboard-versjon osv.

Før du distribuerer bredt til enheter i flåten, anbefaler vi at du tester sertifikatoppdateringene på representative eksempelenheter (som definert av faktorer som produsent, modell, fastvareversjon) for å sikre at oppdateringene behandles. Anbefalt veiledning om antall eksempelenheter som skal testes for hver unike kategori, er 4 eller flere.

Dette vil hjelpe deg med å bygge tillit til distribusjonsprosessen og bidra til å unngå uventede konsekvenser for den bredere flåten.

I noen tilfeller kan en fastvareoppdatering være nødvendig for å kunne oppdatere sertifikatene for sikker oppstart. I slike tilfeller anbefaler vi at du sjekker med enhetens OEM for å se om oppdatert fastvare er tilgjengelig.

Windows i virtualiserte miljøer

For Windows som kjører i et virtuelt miljø, finnes det to metoder for å legge til de nye sertifikatene i fastvarevarvariablene for sikker oppstart:

-

Oppretteren av det virtuelle miljøet (AWS, Azure, Hyper-V, VMware osv.) kan gi en oppdatering for miljøet og inkludere de nye sertifikatene i den virtualiserte fastvaren. Dette fungerer for nye virtualiserte enheter.

-

For Windows som kjører på lang sikt på en virtuell maskin, kan oppdateringene brukes via Windows som alle andre enheter, hvis den virtualiserte fastvaren støtter oppdateringer for sikker oppstart.

Overvåking og distribusjon

Vi anbefaler at du starter enhetsovervåkingen før distribusjon for å sikre at overvåkingen fungerer som den skal, og at du har god fornuft for tilstanden til flåten på forhånd. Overvåkingsalternativer er beskrevet nedenfor.

Microsoft tilbyr flere metoder for distribusjon og overvåking av sertifikatoppdateringer for sikker oppstart.

Automatiserte distribusjonsassister

Microsoft tilbyr to distribusjonsassister. Disse assistene kan være nyttige for å hjelpe deg med distribusjonen av de nye sertifikatene til flåten din. Bare hjelpen for styrt funksjonslansering krever diagnosedata.

-

Alternativ for kumulative oppdateringer med konfidenssamlinger: Microsoft kan automatisk inkludere enhetsgrupper med høy visshet i månedlige oppdateringer basert på diagnosedata som er delt til dags dato, til fordel for systemer og organisasjoner som ikke kan dele diagnosedata. Dette trinnet krever ikke at diagnosedata aktiveres.

-

For organisasjoner og systemer som kan dele diagnosedata, gir det Microsoft synlighet og tillit til at enheter kan distribuere sertifikatene. Mer informasjon om aktivering av diagnosedata er tilgjengelig i: Konfigurere Windows-diagnosedata i organisasjonen. Vi oppretter samlinger for hver unike enhet (som definert av attributter som inkluderer produsent, hovedkortversjon, fastvareprodusent, fastvareversjon og flere datapunkter). For hver samling overvåker vi suksessbevis over flere enheter. Når vi har sett nok vellykkede oppdateringer og ingen feil, vil vi vurdere samlingen "høy visshet" og inkludere disse dataene i de månedlige kumulative oppdateringene. Når månedlige oppdateringer brukes på en enhet i en samling med høy visshet, vil Windows automatisk bruke sertifikatene på UEFI Secure Boot-variablene i fastvaren.

-

Samlinger med høy visshet inkluderer enheter som behandler oppdateringene på riktig måte. Naturligvis vil ikke alle enheter gi diagnosedata, og dette kan begrense Microsofts tillit til enhetens mulighet til å behandle oppdateringene på riktig måte.

-

Denne hjelpehjelpen aktiveres som standard for enheter med høy visshet og kan deaktiveres med en enhetsspesifikk innstilling. Mer informasjon deles i fremtidige Windows-versjoner.

-

-

Kontrollert funksjonsutrulling (CFR): Velg enheter for Microsoft-administrert distribusjon hvis diagnosedata er aktivert.

-

Kontrollert funksjonsutrulling (CFR) kan brukes med klientenheter i organisasjonens flåter. Dette krever at enheter sender nødvendige diagnosedata til Microsoft og har signalisert at enheten velger å tillate CFR på enheten. Detaljer om hvordan du melder deg på er beskrevet nedenfor.

-

Microsoft vil administrere oppdateringsprosessen for disse nye sertifikatene på Windows-enheter der diagnosedata er tilgjengelige og enhetene deltar i kontrollert funksjonsutrulling (CFR). Selv om CFR kan hjelpe til med å distribuere de nye sertifikatene, vil ikke organisasjoner være i stand til å stole på CFR for å utbedre sine flåter – det vil kreve å følge trinnene som er beskrevet i dette dokumentet i delen om distribusjonsmetoder som ikke dekkes av automatiserte hjelpemidler.

-

Begrensninger: Det er flere grunner til at CFR kanskje ikke fungerer i ditt miljø. Eksempler:

-

Ingen diagnosedata er tilgjengelige, eller diagnosedata kan ikke brukes som en del av CFR-distribusjonen.

-

Enheter er ikke på støttede klientversjoner av Windows 11 og Windows 10 med utvidede sikkerhetsoppdateringer (ESU).

-

-

Distribusjonsmetoder som ikke dekkes av automatiserte assister

Velg metoden som passer miljøet ditt. Unngå å blande metoder på samme enhet:

-

Registernøkler: Kontroller distribusjon og overvåk resultater.Det finnes flere registernøkler tilgjengelig for å kontrollere virkemåten til distribusjonen av sertifikatene og for å overvåke resultatene. I tillegg er det to nøkler til å melde deg inn og ut av distribusjonshjelpemidler som er beskrevet ovenfor. Hvis du vil ha mer informasjon om registernøklene, kan du se Registernøkkel Oppdateringer for sikker oppstart – Windows-enheter med IT-administrerte oppdateringer.

-

gruppepolicy Objects (GPO): Administrer innstillinger, overvåk via register- og hendelseslogger.Microsoft vil gi støtte for å administrere oppdateringene for sikker oppstart ved hjelp av gruppepolicy i en fremtidig oppdatering. Vær oppmerksom på at siden gruppepolicy er for innstillinger, må overvåking av enhetsstatusen gjøres ved hjelp av alternative metoder, inkludert overvåking av registernøkler og hendelsesloggoppføringer.

-

WinCS (Windows Configuration System) CLI: Bruk kommandolinjeverktøy for domenetilføyde klienter.Domeneadministratorer kan alternativt bruke Windows Configuration System (WinCS) som er inkludert i Windows OS-oppdateringer, til å distribuere oppdateringene for sikker oppstart på tvers av domenetilknyttede Windows-klienter og -servere. Den består av en rekke kommandolinjeverktøy (både en tradisjonell kjørbar og en PowerShell-modul) for å spørre og bruke konfigurasjoner for sikker oppstart lokalt på en maskin. Hvis du vil ha mer informasjon, kan du se Windows Configuration System (WinCS)-API-er for sikker oppstart.

-

Microsoft Intune/Configuration Manager: Distribuer PowerShell-skript. En konfigurasjonstjenesteleverandør (CSP) leveres i en fremtidig oppdatering for å tillate distribusjon ved hjelp av Intune.

Overvåking av hendelseslogger

To nye hendelser gis for å hjelpe deg med å distribuere sertifikatoppdateringene for sikker oppstart. Disse hendelsene er beskrevet i detalj i variable oppdateringshendelser for sikker oppstart og DBX:

-

Hendelses-ID: 1801 Denne hendelsen er en feilhendelse som angir at de oppdaterte sertifikatene ikke er brukt på enheten. Denne hendelsen gir noen detaljer som er spesifikke for enheten, inkludert enhetsattributter, som hjelper til med å relatere hvilke enheter som fortsatt må oppdateres.

-

Hendelses-ID: 1808 Denne hendelsen er en informasjonshendelse som angir at enheten har de nødvendige nye sertifikatene for sikker oppstart brukt på enhetens fastvare.

Distribusjonsstrategier

Hvis du vil minimere risikoen, kan du distribuere oppdateringer for sikker oppstart i faser i stedet for på én gang. Begynn med et lite delsett av enheter, valider resultater, og utvid deretter til flere grupper. Vi foreslår at du starter med delsett av enheter, og etter hvert som du får tillit til disse distribusjonene, legger du til flere delsett av enheter. Flere faktorer kan brukes til å bestemme hva som går inn i et delsett, inkludert testresultater på eksempelenheter og organisasjonsstruktur osv.

Beslutningen om hvilke enheter du distribuerer, er opp til deg. Noen mulige strategier er oppført her.

-

Stor enhetsflåte: Begynn med å stole på assistene som er beskrevet ovenfor for de vanligste enhetene du administrerer. Parallelt kan du fokusere på de mindre vanlige enhetene som administreres av organisasjonen. Test små eksempelenheter, og distribuer til resten av enhetene av samme type hvis testingen er vellykket. Hvis testingen produserer problemer, må du undersøke årsaken til problemet og finne utbedringstrinnene. Du kan også vurdere klasser av enheter som har høyere verdi i flåten og begynne å teste og distribuere for å sikre at disse enhetene har oppdatert beskyttelse på plass tidlig.

-

Liten flåte, stort utvalg: Hvis flåten du administrerer inneholder et stort utvalg av maskiner hvor testing av individuelle enheter ville være uoverkommelig, bør du vurdere å stole tungt på de to assistene som er beskrevet ovenfor, spesielt for enheter som sannsynligvis vil være vanlige enheter i markedet. Fokuser først på enheter som er kritiske for den daglige operasjonen, test og deretter distribuer. Fortsett å flytte ned listen over enheter med høy prioritet, testing og distribusjon mens du overvåker flåten for å bekrefte at assistene hjelper med resten av enhetene.

Merknader

-

Vær oppmerksom på eldre enheter, spesielt enheter som ikke lenger støttes av produsenten. Selv om fastvaren skal utføre oppdateringsoperasjonene riktig, kan det hende at noen ikke gjør det. I tilfeller der fastvaren ikke fungerer som den skal, og enheten ikke lenger støttes, bør du vurdere å erstatte enheten for å sikre sikker oppstartsbeskyttelse på tvers av flåten.

-

Nye enheter som er produsert i løpet av de siste 1-2 årene, har kanskje allerede de oppdaterte sertifikatene på plass, men har kanskje ikke windows UEFI CA 2023 signert oppstartsbehandling brukt på systemet. Bruk av denne oppstartsbehandlingen er et viktig siste trinn i distribusjonen for hver enhet.

-

Når en enhet er valgt for oppdateringer, kan det ta litt tid før oppdateringene er fullført. Anslå 48 timer og én eller flere omstarter for sertifikatene som skal brukes.

Vanlige spørsmål

Hvis du vil ha vanlige spørsmål, kan du se artikkelen Vanlige spørsmål om sikker oppstart .

Feilsøking

I dette avsnittet

Vanlige problemer og anbefalinger

Denne veiledningen går i detalj om hvordan oppdateringsprosessen for sertifikatet for sikker oppstart fungerer, og presenterer noen trinn for å feilsøke om det oppstår problemer under distribusjonen til enheter. Oppdateringer i denne inndelingen legges til etter behov.

Symptomer

Enheten oppdaterer sertifikater til DB for sikker oppstart, men går ikke forbi distribusjon av det nye KEK-sertifikatet (Key Exchange Key) til KEK-en for sikker oppstart.

Obs!: Når dette problemet oppstår, logges en hendelses-ID: 1796 (se hendelser for sikker oppstart DB og DBX-variabeloppdatering). En ny hendelse vil bli gitt i senere utgivelser for å indikere dette spesifikke problemet.

Registernøkkelen AvailableUpdates på en enhet er satt til 0x4104 og fjerner ikke 0x0004 bit, selv etter at det har gått flere omstarter og mye tid.

Problemet kan være at det ikke er en KEK signert av OEM-ens PK for enheten. OEM kontrollerer PK-en for enheten og er ansvarlig for å signere det nye Microsoft KEK-sertifikatet og returnere det til Microsoft, slik at det kan inkluderes i de månedlige kumulative oppdateringene.

Neste trinn

Hvis du støter på denne feilen, kan du ta kontakt med OEM-en for å bekrefte at de har fulgt trinnene som er beskrevet i Windows Secure Boot Key Creation and Management Guidance.

Symptom

Når sertifikatoppdateringene brukes, leveres sertifikatene til fastvaren for å gjelde for variablene Secure Boot DB eller KEK. I noen tilfeller vil fastvaren returnere en feil.

Når dette problemet oppstår, logger sikker oppstart en hendelses-ID: 1795. Hvis du vil ha informasjon om denne hendelsen, kan du se hendelser for sikker oppstart av DB og DBX-variabeloppdatering.

Neste trinn

Vi anbefaler at du sjekker med OEM for å se om det finnes en fastvareoppdatering tilgjengelig for enheten for å løse dette problemet.

Symptom

På noen virtuelle Hyper-V-maskiner kan sikker oppstart av sertifikatoppdateringer mislykkes når du oppdaterer Key Exchange Key (KEK). I slike tilfeller fullføres ikke oppdateringen, og en feil som for eksempel «Fastvaren returnerte en feil: Mediet er skrivebeskyttet» kan logges (hendelses-ID 1795).

Neste trinn

Microsoft planlegger å lansere en løsning via Windows-oppdatering i mars 2026, og i Azure 2603-utgivelsen senere i mars 2026.

Støtte for distribusjon av sertifikat for sikker oppstart

Til støtte for sertifikatoppdateringer for sikker oppstart opprettholder Windows en planlagt oppgave som kjører én gang hver 12. time. Oppgaven ser etter biter i registernøkkelen AvailableUpdates som må behandles . De interessante delene som brukes til å distribuere sertifikatene, er i tabellen nedenfor. Ordre-kolonnen angir rekkefølgen som bitene behandles i.

|

Bestilling |

Bitinnstilling |

Bruk |

|---|---|---|

|

1 |

0x0040 |

Denne biten forteller den planlagte oppgaven om å legge til Windows UEFI CA 2023-sertifikatet i DB for sikker oppstart. Dette gjør at Windows kan klarere oppstartsansvarlige som er signert av dette sertifikatet. |

|

2. |

0x0800 |

Denne biten forteller den planlagte oppgaven å bruke Microsoft Option ROM UEFI CA 2023 på DB. Hvis 0x4000 også er angitt, vil den planlagte oppgaven kontrollere DB og vil bare bruke Microsoft UEFI CA 2023 hvis den finner Microsoft Corporation UEFI CA 2011 allerede i DB. |

|

3 |

0x1000 |

Denne biten forteller den planlagte oppgaven å bruke Microsoft UEFI CA 2023 på DB. Hvis 0x4000 også er angitt, vil den planlagte oppgaven kontrollere DB og vil bare bruke Microsoft Option ROM UEFI CA 2023 hvis den finner Microsoft Corporation UEFI CA 2011 allerede i DB. |

|

2 & 3 |

0x4000 |

Denne biten endrer virkemåten til 0x0800 og 0x1000 biter for å bare bruke Microsoft UEFI CA 2023 og Microsoft Option ROM UEFI CA 2023 hvis DB allerede har Microsoft Corporation UEFI CA 2011. For å sikre at enhetens sikkerhetsprofil forblir den samme, gjelder denne biten bare disse nye sertifikatene hvis enheten klarerte Microsoft Corporation UEFI CA 2011-sertifikatet. Ikke alle Windows-enheter stoler på dette sertifikatet. |

|

4 |

0x0004 |

Denne biten forteller den planlagte oppgaven å se etter en Key Exchange-nøkkel signert av enhetens plattformnøkkel (PK). PK-en administreres av OEM. OEMer signerer Microsoft KEK med sin PK og leverer den til Microsoft der den er inkludert i de kumulative oppdateringene. |

|

5 |

0x0100 |

Denne biten forteller den planlagte oppgaven om å bruke oppstartsbehandlingen, signert av Windows UEFI CA 2023, til oppstartspartisjonen. Dette erstatter microsoft Windows Production PCA 2011 signert oppstartsbehandling. |

Hver bit behandles av den planlagte hendelsen i rekkefølgen som er angitt i tabellen ovenfor.

Fremdriften gjennom bitene skal se slik ut:

-

Start: 0x5944

-

0x0040 → 0x5904 (brukte Windows UEFI CA 2023)

-

0x0800 → 0x5104 (brukt Microsoft Option ROM UEFI CA 2023 om nødvendig)

-

0x1000 → 0x4104 (anvendt Microsoft UEFI CA 2023 om nødvendig)

-

0x0004 → 0x4100 (Anvendt Microsoft Corporation KEK 2K CA 2023)

-

0x0100 → 0x4000 (brukte den signerte oppstartsbehandlingen for Windows UEFI CA 2023)

Merknader

-

Når operasjonen som er knyttet til en bit er fullført, fjernes denne biten fra nøkkelen AvailableUpdates .

-

Hvis en av disse operasjonene mislykkes, logges en hendelse, og operasjonen prøves på nytt neste gang den planlagte oppgaven kjøres.

-

Hvis bit 0x4000 er angitt, fjernes den ikke. Når alle andre biter er behandlet, settes registernøkkelen AvailableUpdates til 0x4000.

Flere ressurser

Tips!: Bokmerke disse ekstra ressursene.

-

Windows-enheter for bedrifter og organisasjoner med IT-administrerte oppdateringer

-

Windows-enheter for hjemmebrukere, bedrifter og skoler med Microsoft-administrerte oppdateringer

-

Oppdateringshendelser for variabel for sikker oppstart og DBX

-

Veiledning for oppretting og administrasjon av sikre oppstartsnøkkel

Microsofts kundestøtteressurser

Hvis du vil kontakte Microsoft Kundestøtte, kan du se:

-

Microsoft Kundestøtte , og klikk deretter Windows.

-

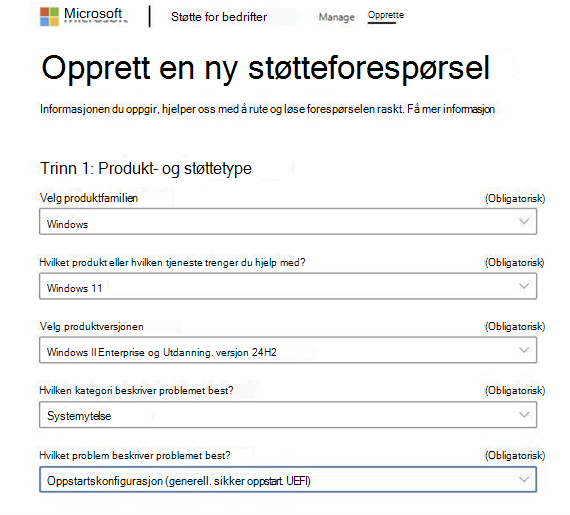

Støtte for bedrifter , og klikk deretter Opprett for å opprette en ny støtteforespørsel.Når du har opprettet den nye støtteforespørselen, skal den se slik ut: