|

Dato |

Endringsbeskrivelse |

|---|---|

|

27. oktober 2023 kl. |

La til referanser til Utbedring B |

|

17. juli 2023 kl. |

Lagt til MMIO-informasjon |

Oppsummering

Microsoft er klar over nye varianter av angrepsklassen kjent som spekulative sårbarheter i utførelsessiden. Variantene heter L1 Terminal Fault (L1TF) og Microarchitectural Data Sampling (MDS). En angriper som kan utnytte L1TF eller MDS, kan kanskje lese privilegerte data på tvers av klareringsgrenser.

OPPDATERT 14. mai 2019: 14. mai 2019 publiserte Intel informasjon om en ny underklasse av spekulative sårbarheter for utførelse av sidekanaler kjent som Microarchitectural Data Sampling. De har blitt tilordnet følgende CVE-er:

-

CVE-2018-11091 | Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | Sampling av bufferdata for mikroarkelementlager (MSBDS)

-

CVE-2018-12127 | Sampling av mikroarkittaktive fyllbufferdata (MFBDS)

-

CVE-2018-12130 | Sampling av mikroarkelementbelastningsportdata (MLPDS)

OPPDATERT 12. NOVEMBER 2019: November 12, 2019 publiserte Intel en teknisk veiledning rundt Intel® Transactional Synchronization Extensions (Intel® TSX) Transaction Asynchronous Abort sikkerhetsproblem som er tilordnet CVE-2019-11135. Microsoft har gitt ut oppdateringer for å bidra til å redusere dette sikkerhetsproblemet. Vær oppmerksom på følgende:

-

Som standard er beskyttelse av operativsystemer aktivert for enkelte Windows Server OS-utgaver. Se Microsoft Knowledge Base-artikkel 4072698 for mer informasjon.

-

Som standard er beskyttelse av operativsystemer aktivert for alle Windows Client OS-utgaver. Se Microsoft Knowledge Base-artikkel 4073119 for mer informasjon.

Oversikt over sikkerhetsproblemer

I miljøer der ressurser deles, for eksempel virtualiseringsverter, kan en angriper som kan kjøre vilkårlig kode på én virtuell maskin, få tilgang til informasjon fra en annen virtuell maskin eller fra selve virtualiseringsverten.

Serverarbeidsbelastninger som Windows Server Remote Desktop Services (RDS) og mer dedikerte roller, for eksempel Active Directory-domenekontrollere, er også i fare. Angripere som kan kjøre vilkårlig kode (uavhengig av tilgangsnivået) kan ha tilgang til operativsystem- eller arbeidsbelastningshemmeligheter som krypteringsnøkler, passord og andre sensitive data.

Operativsystemer for Windows-klienten er også i fare, spesielt hvis de kjører ikke-klarert kode, drar nytte av virtualiseringsbaserte sikkerhetsfunksjoner som Windows Defender Credential Guard eller bruker Hyper-V til å kjøre virtuelle maskiner.

Obs!Disse sikkerhetsproblemene påvirker bare Intel Core-prosessorer og Intel Xeon-prosessorer.

Oversikt over reduksjon

Microsoft samarbeider med Intel for å utvikle programvarebegrensninger og veiledning for å løse disse problemene. Programvareoppdateringer som bidrar til å redusere sårbarhetene, er lansert. For å få alle tilgjengelige beskyttelser, kan det være nødvendig med oppdateringer som også kan inkludere mikrokode fra OEMer for enheten.

Denne artikkelen beskriver hvordan du reduserer følgende sikkerhetsproblemer:

-

CVE-2018-3620 | L1 Terminal Fault – OS, SMM

-

CVE-2018-3646 | L1 Terminal Fault – VMM

-

CVE-2018-11091 | Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | Sampling av bufferdata for mikroarkelementlager (MSBDS)

-

CVE-2018-12127 | Sampling av mikroarkelementbelastningsportdata (MLPDS)

-

CVE-2018-12130 | Sampling av mikroarkittaktive fyllbufferdata (MFBDS)

-

CVE-2019-11135 | Sikkerhetsproblem i Windows Kernel Information Disclosure

-

CVE-2022-21123 | Delt bufferdata lest (SBDR)

-

CVE-2022-21125 | Sampling av delte bufferdata (SBDS)

-

CVE-2022-21127 | Samplingsoppdatering for spesielle registerbufferdata (SRBDS-oppdatering)

-

CVE-2022-21166 | Enhetsregister for delvis skriving (DRPW)

Hvis du vil vite mer om sårbarhetene, kan du se følgende sikkerhetsveiledninger:

L1TF: ADV180018 | Microsoft-veiledning for å redusere L1TF-variant

MDS: ADV190013 | Microsoft-veiledning for å redusere sårbarheter for mikroarkivaktivering av datasampling

MMIO: ADV220002 | Microsofts veiledning om sikkerhetsproblemer med MMIO-foreldede data for Intel Processor

Sikkerhetsproblem i Windows-kjerneinformasjon: CVE-2019-11135 | Sikkerhetsproblem i Windows Kernel Information Disclosure

Fastslå handlinger som er nødvendige for å redusere trusselen

De følgende avsnittene kan hjelpe deg med å identifisere systemer som påvirkes av L1TF- og/eller MDS-sårbarhetene, og også hjelpe deg med å forstå og redusere risikoene.

Potensiell innvirkning på ytelsen

I testingen har Microsoft sett noen ytelsespåvirkning fra disse begrensningene, avhengig av konfigurasjonen av systemet og hvilke begrensninger som kreves.

Noen kunder må kanskje deaktivere hypertrådering (også kjent som samtidig flertråd eller SMT) for å håndtere risikoen fullstendig fra L1TF og MDS. Vær oppmerksom på at deaktivering av hypertrådering kan føre til dårligere ytelse. Denne situasjonen gjelder for kunder som bruker følgende:

-

Versjoner av Hyper-V som er eldre enn Windows Server 2016 eller Windows 10 versjon 1607 (jubileumsoppdatering)

-

Virtualiseringsbaserte sikkerhetsfunksjoner (VBS), for eksempel Credential Guard og Device Guard

-

Programvare som tillater kjøring av ikke-klarert kode (for eksempel en byggautomatiseringsserver eller et delt IIS-vertsmiljø)

Virkningen kan variere etter maskinvare og arbeidsbelastningene som kjører på systemet. Den vanligste systemkonfigurasjonen er at hypertråder er aktivert. Derfor er ytelsespåvirkningen inngjerdet på brukeren eller administratoren som utfører handlingen for å deaktivere hypertrådering på systemet.

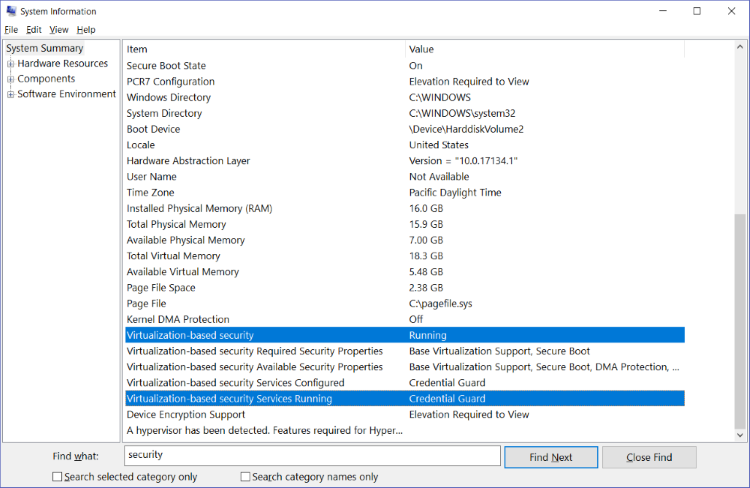

Obs!Følg disse trinnene for å finne ut om systemet bruker VBS-beskyttede sikkerhetsfunksjoner:

-

Skriv inn MSINFO32 på Start-menyen .Merk:Systeminformasjon-vinduet åpnes.

-

Skriv inn sikkerhet i Søk etter-boksen.

-

Finn de to radene som er valgt i skjermbildet, i ruten til høyre, og kontroller verdikolonnen for å se om Virtualiseringsbasert sikkerhet er aktivert og hvilke virtualiserte sikkerhetstjenester som kjører.

Hyper-V-kjerneplanleggeren reduserer L1TF- og MDS-angrepsvektorene mot hyper-V virtuelle maskiner samtidig som hypertrådering kan forbli aktivert. Kjerneplanleggeren er tilgjengelig fra og med Windows Server 2016 og Windows 10 versjon 1607. Dette gir minimal ytelsesinnvirkning på de virtuelle maskinene.

Kjerneplanleggeren reduserer ikke L1TF- eller MDS-angrepsvektorene mot VBS-beskyttede sikkerhetsfunksjoner. Hvis du vil ha mer informasjon, kan du se mitigation C og følgende virtualiseringsbloggartikkel:

Hvis du vil ha detaljert informasjon fra Intel om innvirkningen på ytelsen, kan du gå til følgende Intel-nettsted:

Identifisering av berørte systemer og nødvendige begrensninger

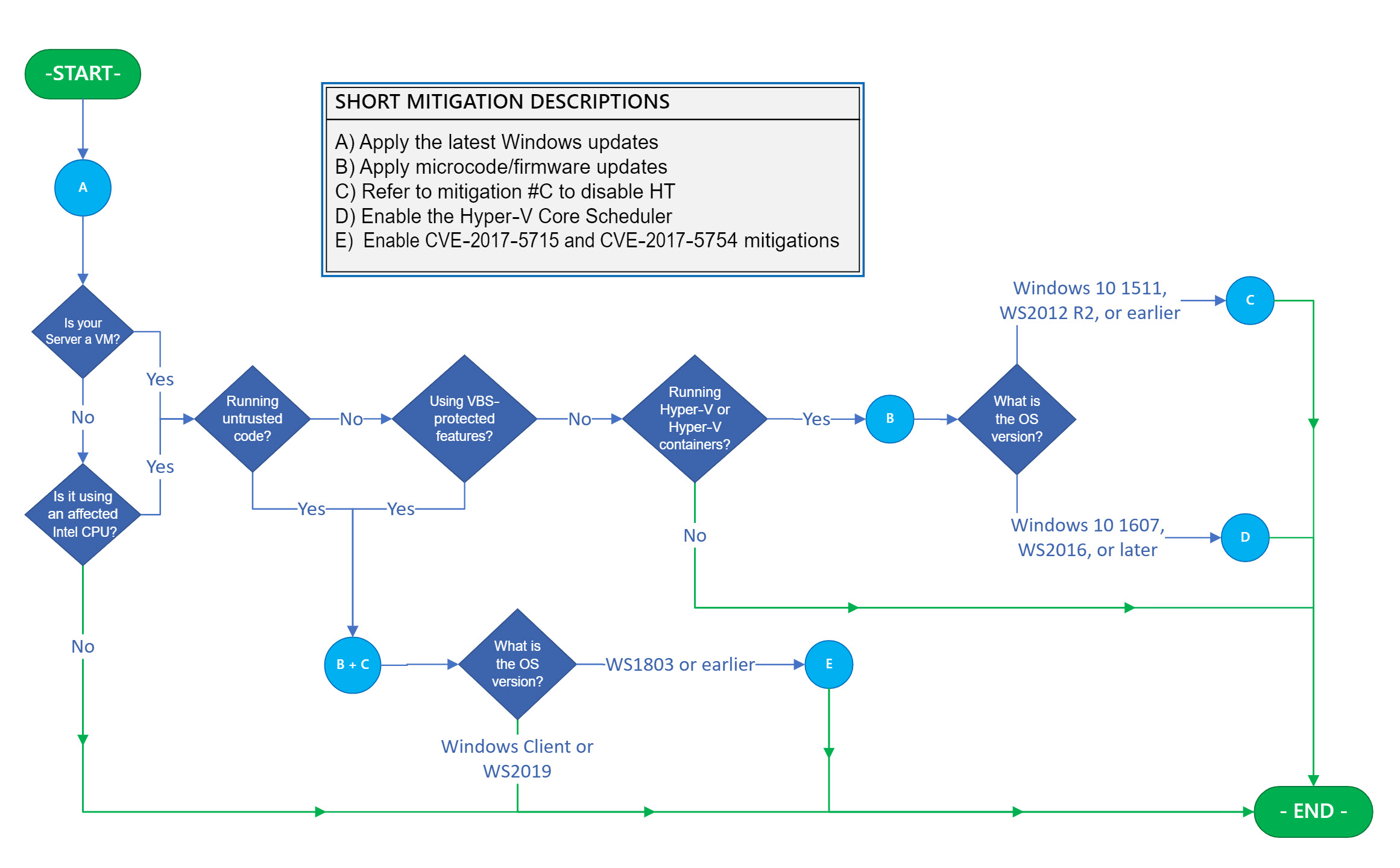

Flytskjemaet i figur 1 kan hjelpe deg med å identifisere berørte systemer og bestemme riktig sett med handlinger.

Viktig: Hvis du bruker virtuelle maskiner, må du vurdere og bruke flytskjemaet på Hyper-V-verter og hver berørte VM-gjest individuelt fordi begrensninger kan gjelde for begge. For en Hyper-V-vert gir trinnene i flytskjemaet beskyttelse mellom virtuelle maskiner og beskyttelse mellom verter. Bruk av disse begrensningene på bare Hyper-V-verten er imidlertid ikke tilstrekkelig til å gi intra-VM-beskyttelse. Hvis du vil gi intra-VM-beskyttelse, må du bruke flytskjemaet på hver Windows VM. I de fleste tilfeller betyr dette å sørge for at registernøklene er angitt i den virtuelle maskinen.

Når du navigerer i flytskjemaet, støter du på bokstavblå sirkler som tilordnes til en handling eller en serie med handlinger som kreves for å redusere L1TF-angrepsvektorer som er spesifikke for systemkonfigurasjonene. Hver handling du støter på, må brukes. Når du støter på en grønn linje, angir den en direkte bane til slutten, og det finnes ingen ytterligere begrensningstrinn.

En kortformforklaring av hvert bokstavutbedring er inkludert i forklaringen til høyre. Detaljerte forklaringer for hver begrensning som inkluderer trinnvise installasjons- og konfigurasjonsinstruksjoner, finnes i delen Begrensninger.

Begrensninger

Viktig: Følgende avsnitt beskriver begrensninger som bare skal brukes under de bestemte betingelsene som bestemmes av flytskjemaet i figur 1 i forrige del. Ikke bruk disse begrensningene med mindre flytskjemaet angir at den bestemte begrensningen er nødvendig.

I tillegg til programvare- og mikrokodeoppdateringer kan det også være nødvendig med manuelle konfigurasjonsendringer for å aktivere visse beskyttelser. Vi anbefaler videre at Enterprise-kunder registrerer seg for e-postvarsler for sikkerhetsvarsler for å bli varslet om innholdsendringer. (Se Microsoft Technical Security Notifications.)

Utbedring A

Få tak i og bruk de nyeste Windows-oppdateringene

Bruk alle tilgjengelige oppdateringer for Windows-operativsystemet, inkludert de månedlige Windows-sikkerhetsoppdateringene. Du kan se tabellen over berørte produkter i Microsofts sikkerhetsveiledning | ADV-180018 for L1TF, Sikkerhetsveiledning | ADV-190013 for MDS, sikkerhetsveiledning | ADV220002 for MMIO og sikkerhetsproblem | CVE-2019-11135 for sikkerhetsproblemet i Windows Kernel Information Disclosure.

Utbedring B

Hent og bruk de nyeste mikrokode- eller fastvareoppdateringene

I tillegg til å installere de nyeste Windows-sikkerhetsoppdateringene, kan det også være nødvendig med en prosessormikrokode eller fastvareoppdatering. Vi anbefaler at du henter og bruker den nyeste mikrokodeoppdateringen etter behov for enheten fra enhetens OEM. Hvis du vil ha mer informasjon om mikrokode- eller fastvareoppdateringer, kan du se følgende referanser:

Obs!: Hvis du bruker nestet virtualisering (inkludert kjøring av Hyper-V-beholdere i en gjeste-VM), må du eksponere de nye mikrokodeopplysninger til gjeste-VM. Dette kan kreve oppgradering av VM-konfigurasjonen til versjon 8. Versjon 8 inkluderer mikrokodeopplysninger som standard. Hvis du vil ha mer informasjon og de nødvendige trinnene, kan du se følgende artikkel Microsoft Docs artikkel:

Utbedring C

Bør jeg deaktivere hypertrådering (HT)?

L1TF- og MDS-sårbarhetene medfører risiko for at konfidensialiteten til virtuelle Hyper-V-maskiner og hemmelighetene som vedlikeholdes av Microsoft Virtualization Based Security (VBS), kan bli kompromittert ved hjelp av et sidekanalangrep. Når Hyper-Threading (HT) er aktivert, svekkes sikkerhetsgrensene fra både Hyper-V og VBS.

Hyper-V-kjerneplanleggeren (tilgjengelig fra og med Windows Server 2016 og Windows 10 versjon 1607) reduserer L1TF- og MDS-angrepsvektorene mot virtuelle Hyper-V-maskiner, samtidig som Hyper-Threading kan forbli aktivert. Dette gir minimal ytelsesinnvirkning.

Hyper-V-kjerneplanleggeren reduserer ikke L1TF- eller MDS-angrepsvektorene mot VBS-beskyttede sikkerhetsfunksjoner. L1TF- og MDS-sårbarhetene medfører risiko for at konfidensialiteten til VBS-hemmeligheter kan bli kompromittert via et sidekanalangrep når Hyper-Threading (HT) er aktivert, noe som svekker sikkerhetsgrensen fra VBS. Selv med denne økte risikoen gir VBS fortsatt verdifulle sikkerhetsfordeler og reduserer en rekke angrep med HT aktivert. Derfor anbefaler vi at VBS fortsetter å bli brukt på HT-aktiverte systemer. Kunder som ønsker å eliminere den potensielle risikoen for L1TF- og MDS-sårbarheter på konfidensialiteten til VBS, bør vurdere å deaktivere HT for å redusere denne ekstra risikoen.

Kunder som ønsker å eliminere risikoen som L1TF- og MDS-sikkerhetsproblemene utgjør, enten det gjelder konfidensialiteten til Hyper-V-versjoner som er tidligere enn Windows Server 2016 eller VBS-sikkerhetsfunksjoner, må veie avgjørelsen og vurdere å deaktivere HT for å redusere risikoen. Generelt sett kan denne beslutningen baseres på følgende retningslinjer:

-

For Windows 10 versjon 1607, Windows Server 2016 og nyere systemer som ikke kjører Hyper-V og ikke bruker VBS-beskyttede sikkerhetsfunksjoner, bør ikke kunder deaktivere HT.

-

For Windows 10 versjon 1607, Windows Server 2016 og nyere systemer som kjører Hyper-V med Core Scheduler, men ikke bruker VBS-beskyttede sikkerhetsfunksjoner, bør ikke kunder deaktivere HT.

-

For Windows 10 versjon 1511, Windows Server 2012 R2 og tidligere systemer som kjører Hyper-V, må kunder vurdere å deaktivere HT for å redusere risikoen.

Trinnene som kreves for å deaktivere HT, er forskjellig fra OEM til OEM. De er imidlertid vanligvis en del av BIOS- eller fastvareoppsettet og konfigurasjonsverktøyene.

Microsoft har også innført muligheten til å deaktivere Hyper-Threading teknologi gjennom en programvareinnstilling hvis det er vanskelig eller umulig å deaktivere HT i BIOS eller konfigurasjonsverktøy for fastvare og fastvare. Programvareinnstillingen for å deaktivere HT er sekundær til BIOS- eller fastvareinnstillingen og deaktiveres som standard (det vil si at HT følger BIOS- eller fastvareinnstillingen). Hvis du vil vite mer om denne innstillingen og hvordan du deaktiverer HT ved hjelp av den, kan du se følgende artikkel:

4072698 Windows Server-veiledning for å beskytte mot spekulative sikkerhetsproblemer i utføring av sidekanaler

Når det er mulig, anbefales det å deaktivere HT i BIOS eller fastvaren for den sterkeste garantien for at HT er deaktivert.

Obs!: Deaktivering av hypertråder vil redusere CPU-kjernene. Dette kan ha en effekt på funksjoner som krever minimum CPU-kjerner for å fungere. For eksempel Windows Defender Application Guard (WDAG).

Utbedring D

Aktiver Hyper-V-kjerneplanlegger og angi antall vm-maskinvaretråder per kjerne til 2

Obs!: Disse begrensningstrinnene gjelder bare for Windows Server 2016 og Windows 10 versjoner før versjon 1809. Kjerneplanleggeren er aktivert som standard på Windows Server 2019 og Windows 10 versjon 1809.

Bruk av kjerneplanleggeren er en prosess med to faser som krever at du først aktiverer planleggeren på Hyper-V-verten og deretter konfigurerer hver virtuelle maskin til å dra nytte av den ved å angi antall maskinvaretråder per kjerne til to (2).

Hyper-V-kjerneplanleggeren som ble introdusert i Windows Server 2016 og Windows 10 versjon 1607, er et nytt alternativ til den klassiske planleggerlogikken. Kjerneplanleggeren tilbyr redusert ytelsesvariabilitet for arbeidsbelastninger i virtuelle maskiner som kjører på en HT-aktivert Hyper-V-vert.

Hvis du vil ha en detaljert forklaring av Hyper-Vs kjerneplanlegger og trinnene for å aktivere den, kan du se følgende artikkel i Windows IT Pro Center:

Forstå og bruke hypervisor-planleggertyper for Hyper-V

Hvis du vil aktivere Hyper-V-kjerneplanleggeren på Windows Server 2016 eller Windows 10, skriver du inn følgende kommando:

bcdedit /set HypervisorSchedulerType core

Deretter bestemmer du om du vil konfigurere maskinvaretrådantallet for en gitt virtuell maskin per kjerne til to (2). Hvis du viser det faktum at virtuelle prosessorer er hypertrådet til en virtuell gjestemaskin, aktiverer du planleggeren i VM-operativsystemet, og også VM-arbeidsbelastningene, til å bruke HT i sin egen arbeidsplanlegging. Hvis du vil gjøre dette, skriver du inn følgende PowerShell-kommando, der <VMName> er navnet på den virtuelle maskinen:

Set-VMProcessor -VMName <VMName> -HwThreadCountPerCore 2

Utbedring E

Aktiver begrensninger for veiledninger CVE-2017-5715, CVE-2017-5754 og CVE-2019-11135

Obs!: Disse begrensningene er aktivert som standard på operativsystemer for Windows Server 2019 og Windows-klienten.

Hvis du vil aktivere begrensninger for veiledninger CVE-2017-5715, CVE-2017-5754 og CVE-2019-11135, kan du bruke veiledningen i følgende artikler:

Obs!: Disse begrensningene inkluderer og aktiverer automatisk begrensninger for sikre siderammebiter for Windows-kjernen, og også for begrensningene som er beskrevet i CVE-2018-3620. Hvis du vil ha en detaljert forklaring av begrensningen på sikre siderammebiter, kan du se følgende artikkel i Sikkerhetsundersøkelser & Defense Blog:

Referanser

Veiledning for å redusere spekulative sårbarheter for utførelse sidekanal i Azure

Tredjepartsprodukter som nevnes i denne artikkelen, er produsert av firmaer som er uavhengige av Microsoft. Vi gir ingen garantier, underforstått eller på annen måte, om ytelsen eller påliteligheten til disse produktene.

Vi tilbyr tredjeparts kontaktinformasjon for å hjelpe deg med å finne teknisk støtte. Denne kontaktinformasjonen kan endres uten varsel. Vi garanterer ikke nøyaktigheten til denne tredjeparts kontaktinformasjonen.