Sammendrag

Microsoft er klar over PetitPotam som potensielt kan brukes til å Windows domenekontrollere eller andre Windows servere. PetitPotam er et klassisk NTLM-videresendingsangrep, og slike angrep har tidligere blitt dokumentert av Microsoft sammen med en rekke begrensende alternativer for å beskytte kunder. For eksempel: Microsofts sikkerhetsrådgiver 974926.

Hvis du vil hindre NTLM-videresendingsangrep på nettverk med NTLM aktivert, må domeneadministratorer sørge for at tjenester som tillater NTLM-godkjenning, bruker beskyttelse, for eksempel utvidet beskyttelse for godkjenning (EPA) eller signeringsfunksjoner, for eksempel SMB-signering. PetitPotam drar nytte av servere der Active Directory Certificate Services (AD CS) ikke er konfigurert med beskyttelse for NTLM-videresendingsangrep. Løsningene nedenfor gir kundene en oversikt over hvordan de beskytter AD CS-serverne sine mot slike angrep.

Du er potensielt sårbar for dette angrepet hvis du bruker Active Directory Certificate Services (AD CS) med noen av følgende tjenester:

-

Nettregistrering for sertifiseringsinstans

-

Webtjeneste for sertifikatregistrering

Reduksjon

Hvis miljøet ditt kan påvirkes, anbefaler vi følgende begrensninger:

Primær innstramming

Vi anbefaler at du aktiverer EPA og deaktiverer HTTP på AD CS-servere. Åpne Internet Information Services (IIS) Manager, og gjør følgende:

-

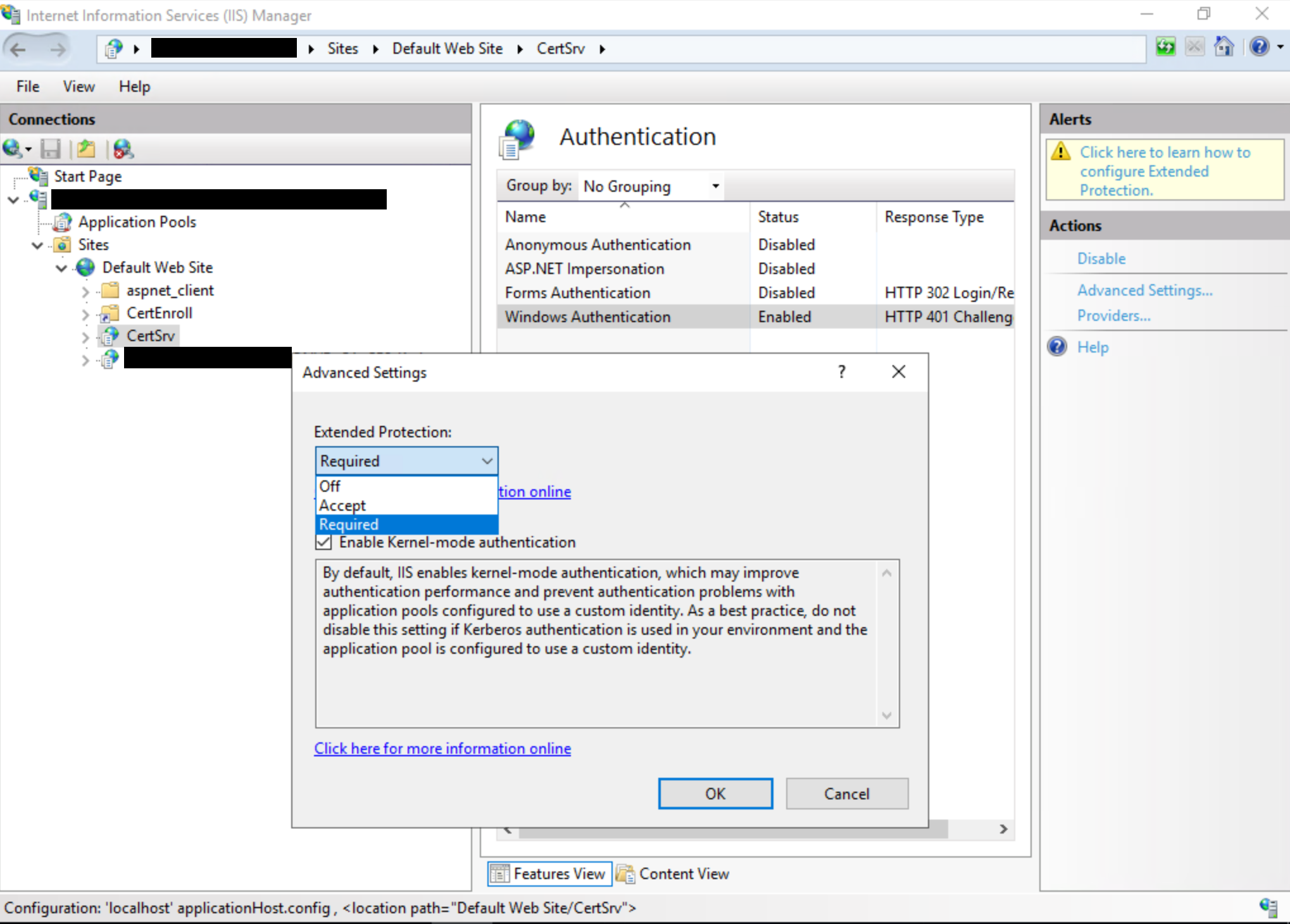

Aktiver EPA for nettregistrering for sertifiseringsinstans, Obligatorisk å være det sikrere og anbefalte alternativet:

-

Aktiver EPA for webtjenesten for sertifikatregistrering Kreves for å være det sikrere og anbefalte alternativet:

Obs!: Innstillingen Alltid brukes når brukergrensesnittet er satt til Obligatorisk, som er det anbefalte og sikreste alternativet.

Hvis du vil ha mer informasjon om alternativene som er tilgjengelige for extendedProtectionPolicy, kan du<transport> av <grunnleggendeHttpBinding>. De mest sannsynlige brukte innstillingene er som følger:

<binding name="TransportWithHeaderClientAuth"> <security mode="Transport"> <transport clientCredentialType="Windows"> <extendedProtectionPolicy policyEnforcement="Always" /> </transport> <message clientCredentialType="None" establishSecurityContext="false" negotiateServiceCredential="false" /> </security> <readerQuotas maxStringContentLength="131072" /> </binding> -

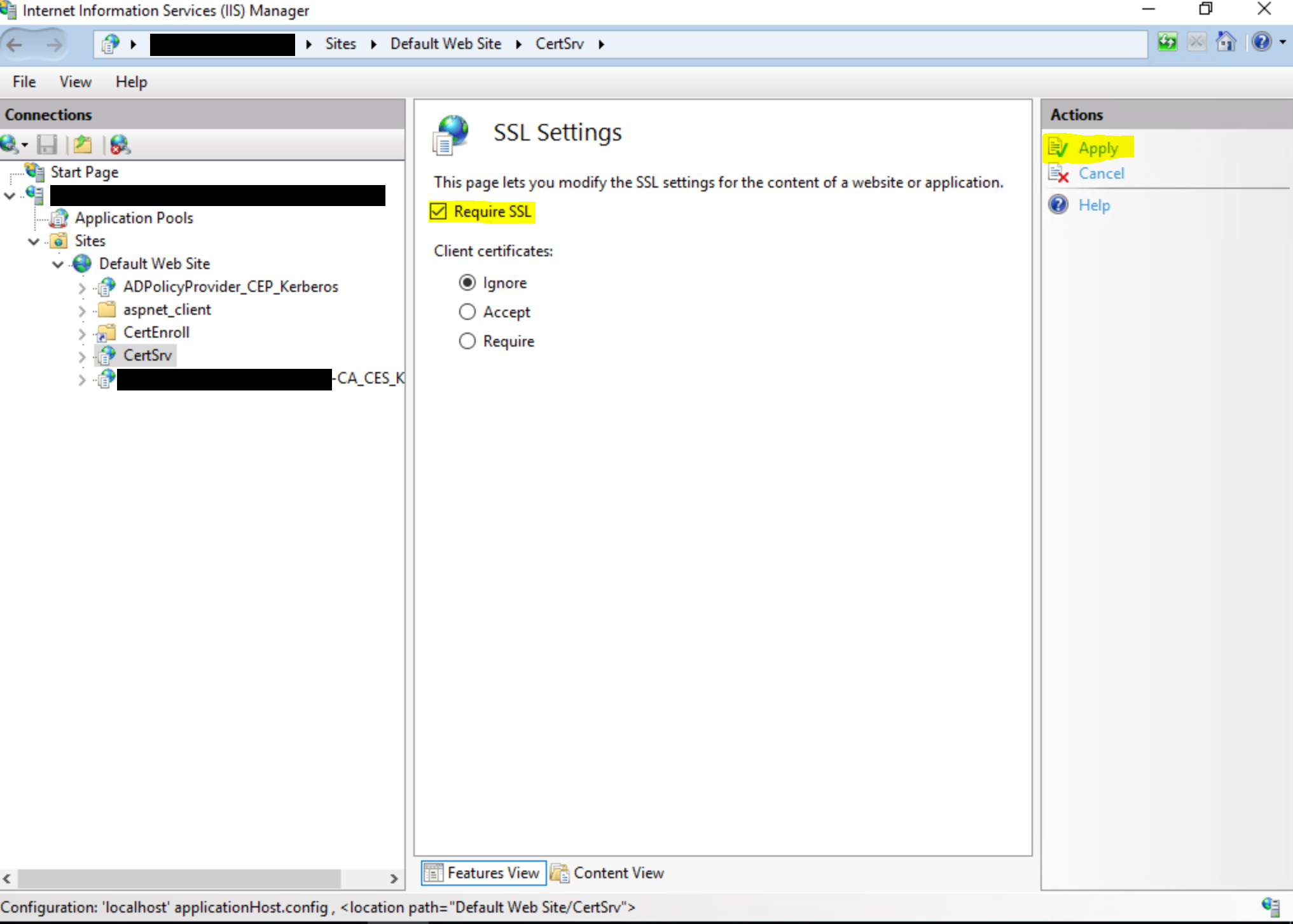

Aktiver Krev SSL, som bare aktiverer HTTPS-tilkoblinger.

Viktig!: Når du har fullført trinnene ovenfor, må du starte IIS på nytt for å laste inn endringene. Hvis du vil starte IIS på nytt, åpner du et forhøyet ledetekstvindu, skriver inn følgende kommando og trykker enter: iisreset /restart Obs! Denne kommandoen stopper alle IIS-tjenester som kjører, og starter dem på nytt.

Ytterligere reduksjoner

I tillegg til de primære begrensningene anbefaler vi at du deaktiverer NTLM-godkjenning der det er mulig. Følgende begrensninger er oppført i rekkefølge fra sikrere til mindre sikker:

-

Deaktiver NTLM-godkjenning på Windows domenekontrolleren. Dette kan gjøres ved å følge dokumentasjonen i Nettverkssikkerhet: Begrens NTLM: NTLM-godkjenning i dette domenet.

-

Deaktiver NTLM på alle AD CS-servere i domenet ved hjelp av gruppepolicyen Nettverkssikkerhet: Begrens NTLM: Innkommende NTLM-trafikk. Hvis du vil konfigurere dette gruppepolicyobjektet, åpner du Gruppepolicy og går til Datamaskinkonfigurasjon ->Windows Innstillinger -> Security Innstillinger -> Lokale policyer -> Sikkerhetsalternativer og angir Nettverkssikkerhet: Begrens NTLM: Innkommende NTLM-trafikk til Avslå alle kontoer eller Avslå alle domenekontoer . Hvis det er nødvendig, kan du legge til unntak etter behov ved hjelp av innstillingen Nettverkssikkerhet: Begrens NTLM: Legg til serverunntak i dette domenet.

-

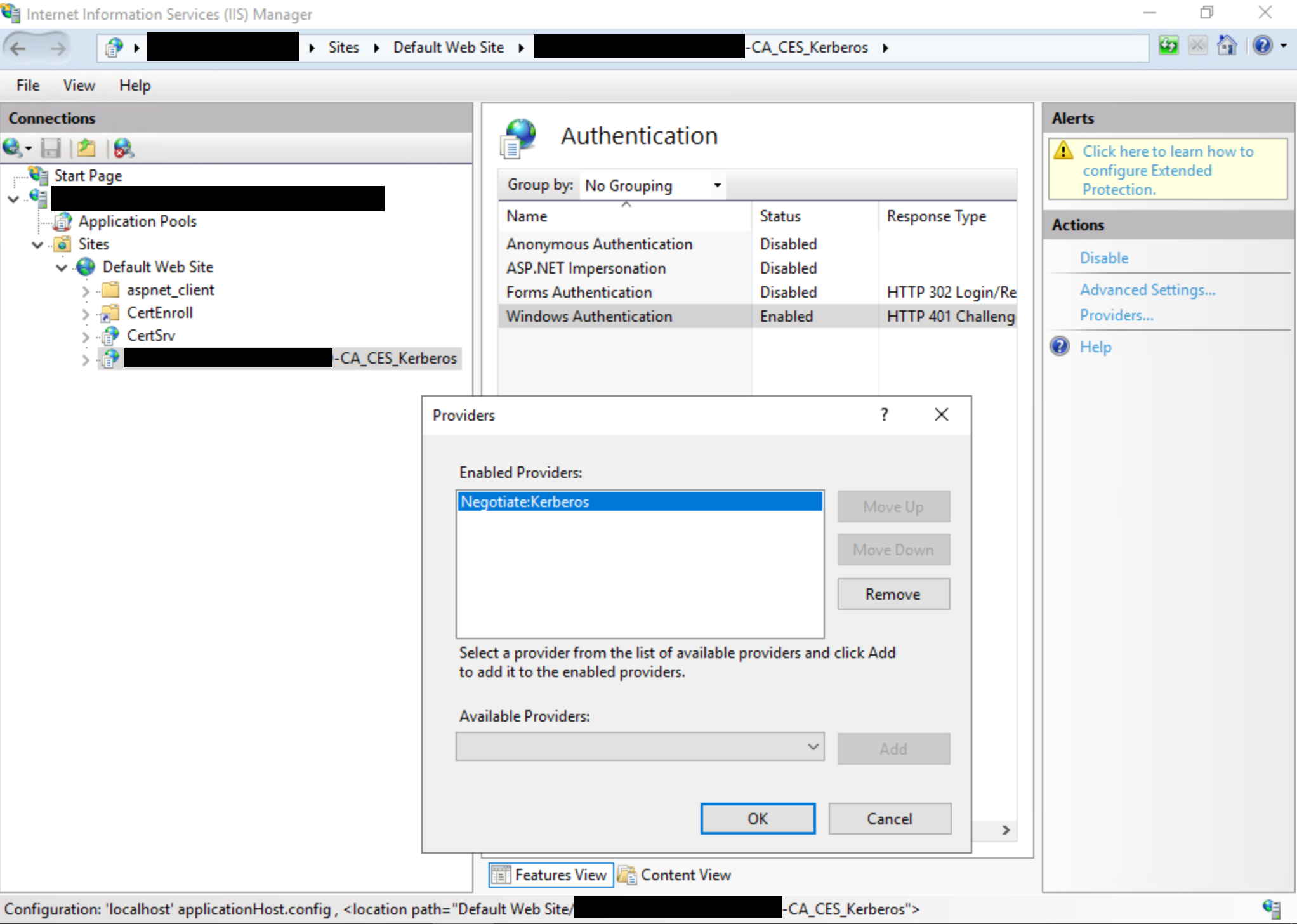

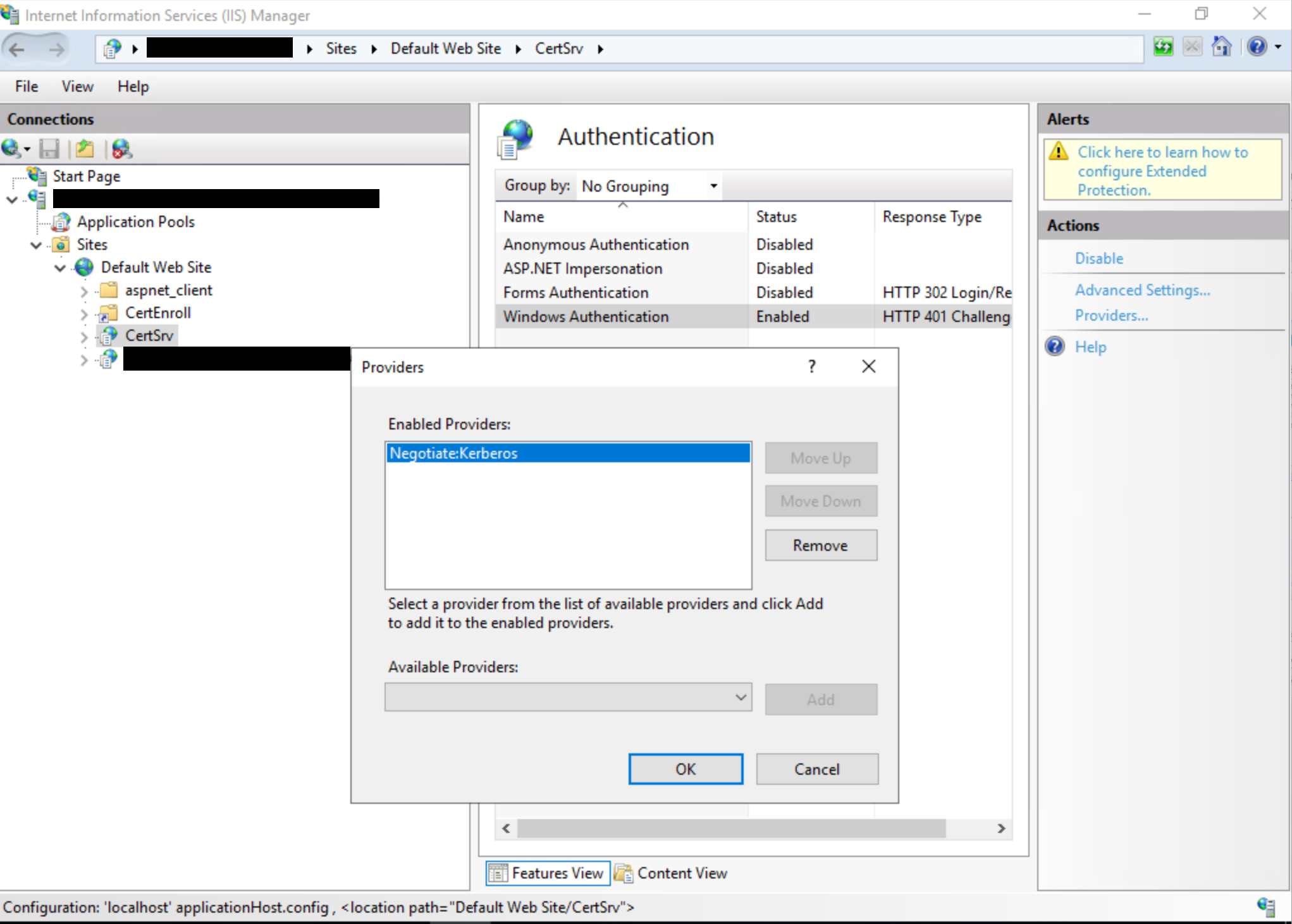

Deaktiver NTLM for Internet Information Services (IIS) på AD CS-servere i domenet som kjører netregistreringstjenestene for sertifiseringsinstans eller sertifikatregistrering.

Hvis du vil gjøre dette, åpner du IIS Manager-brukergrensesnittet ved å Windows godkjenning til Negotiate:Kerberos:

Viktig!: Når du har fullført trinnene ovenfor, må du starte IIS på nytt for å laste inn endringene. Hvis du vil starte IIS på nytt, åpner du et forhøyet ledetekstvindu, skriver inn følgende kommando og trykker enter: iisreset /restart Obs! Denne kommandoen stopper alle IIS-tjenester som kjører, og starter dem på nytt.

Hvis du vil ha mer informasjon, kan du se Microsofts sikkerhetsveiledning ADV210003