Sammendrag

Administratorer for Microsoft System Center 2012 R2 Virtual Machine Manager (VMM) kan nå opprette og sentralt administrere Hyper-V port tilgangskontrollister (ACLer) i VMM.

Hvis du vil ha mer informasjon

Hvis du vil ha mer informasjon om oppdateringen samleoppdatering 8 for System Center 2012 R2 Virtual Machine Manager, kan du klikke følgende artikkelnummer for å vise artikkelen i Microsoft Knowledge Base:

3096389 samleoppdatering 8 for System Center 2012 R2 Virtual Machine Manager

Ordliste

Vi har forbedret objektmodellen for Virtual Machine Manager ved å legge til følgende nye begreper i området network management.

-

Port tilgangskontrollisten (ACL-port)Et objekt som er knyttet til ulike nettverk VMM-primitiver til å beskrive nettverkssikkerhet. Porten ACL fungerer som en samling av tilgangskontrolloppføringer eller ACL-regler. En ACL kan knyttes til et vilkårlig antall (null eller flere) VMM nettverk primitiver, for eksempel et VM-nettverk, VM delnett, virtuelle nettverkskortet eller administrasjonsserveren VMM seg selv. En ACL kan inneholde et ubegrenset antall (null eller flere) ACL-regler. Hver kompatibel VMM nettverk primitive (VM nettverk, VM delnett, virtuelle nettverkskortet eller VMM management server) kan ha én port ACL knyttet eller ingen.

-

Tilgangskontrolloppføringen for port eller ACL-regelEt objekt som beskriver policyen for filtrering. Flere ACL-regler kan finnes i samme port ACL og bruke basert på prioritet. Hver regel ACL tilsvarer nøyaktig én port ACL.

-

Globale innstillingerEn virtuell begrep som beskriver en port ACL som brukes på alle VM virtuelle nettverkskort i infrastrukturen. Det finnes ingen separat objekt-type for globale innstillinger. I stedet, den globale innstillinger for porten ACL knytter til administrasjonsserveren VMM seg selv. VMM management server-objektet kan ha én port ACL eller ingen.

Informasjon om objektene som tidligere var tilgjengelige i området network management, kan du se Virtual Machine Manager nettverk objektet grunnleggende.

Hva kan jeg gjøre med denne funksjonen?

Ved hjelp av PowerShell-grensesnittet i VMM, kan du nå gjøre følgende:

-

Definere ACL-port og deres ACL-regler.

-

Reglene brukes til virtuelle svitsjporter på Hyper-V-servere som "tilgangskontrollister med utvidet port" (VMNetworkAdapterExtendedAcl) i Hyper-V-terminologi. Dette betyr at de kan gjelder bare for Windows Server 2012 R2 (og Hyper-V Server 2012 R2) vertsservere.

-

VMM vil ikke opprette "eldre" Hyper-V port tilgangskontrollistene (VMNetworkAdapterAcl). Derfor, du kan ikke bruke port ACLer vertsservere for Windows Server 2012 (eller Hyper-V Server 2012) ved hjelp av VMM.

-

Alle port ACL reglene som er definert i VMM ved hjelp av denne funksjonen er stateful (for TCP). Du kan ikke opprette tilstandsløs ACL-regler for TCP ved hjelp av VMM.

Hvis du vil ha mer informasjon om utvidet porten ACL-funksjonen i Windows Server 2012 R2 Hyper-V, kan du se Opprette sikkerhetspolicyer med utvidet porten Access Control lister for Windows Server 2012 R2.

-

-

Knytte en ACL-port til globale innstillinger. Dette gjelder det for alle VM virtuelle nettverkskort. Det er bare tilgjengelig for alle administratorer.

-

Knytte til port tilgangskontrollister (ACLer) som er opprettet til VM nettverk, VM delnett eller VM virtuelle nettverkskort. Dette er tilgjengelig for alle administratorer leier administratorer, brukere, og selvbetjent (SSUs).

-

Vis og Oppdater port ACL-regler som er konfigurert på individuelle VM-vNIC.

-

Slett port tilgangskontrollister (ACLer) og deres ACL-regler.

Hver av disse handlingene er dekket i detalj senere i denne artikkelen.Vær oppmerksom på at denne funksjonaliteten bare gjennom PowerShell-cmdleter og vil ikke bli reflektert i VMM konsollen UI (bortsett fra "Overholdelse"-tilstanden).

Hva kan jeg ikke gjøre med denne funksjonen?

-

Behandle/oppdatere individuelle regler for en enkelt forekomst når ACL er delt mellom flere forekomster. Alle regler administreres sentralt i deres overordnede tilgangskontrollister (ACLer) og bruke der ACL er tilknyttet.

-

Knytte mer enn én ACL til en enhet.

-

Bruke port tilgangskontrollister (ACLer) på virtuelle nettverkskort (vNICs) i Hyper-V overordnede partisjonen (management OS).

-

Opprette port ACL-regler som inkluderer IP-nivå-protokoller (ikke TCP eller UDP).

-

Bruke port ACLer logiske nettverk, nettverk områder (logisk nettverk definisjoner), delnett VLAN-er og andre nettverk VMM-primitiver som ikke ble nevnt tidligere.

Hvordan bruker jeg funksjonen?

Definere nye ACL-port og port ACL reglene

Du kan nå opprette tilgangskontrollister (ACLer) og deres ACL-regler direkte fra i VMM ved hjelp av PowerShell-cmdleter.

Opprett en ny Tilgangskontrolliste

Følgende nye PowerShell-cmdleter er lagt til:Ny SCPortACL – navnet <streng> [– beskrivelse <streng>]– Navn: Navn på port ACL– Beskrivelse: Beskrivelse av port ACL (valgfri parameter)Get-SCPortACLHenter alle port-tilgangskontrollister– Navn: Du kan også filtrere etter navn– ID: du kan også filtrere etter IDEksempel på kommandoer

New-SCPortACL -Name Samplerule -Description SampleDescription

$acl = Get-SCPortACL -Name Samplerule

Definere regler for port-ACL for ACL-porten

Hver port ACL består av en samling av portregler ACL. Hver enkelt regel inneholder ulike parametere.

-

navn

-

Beskrivelse

-

Type: Innkommende/utgående (retning ACL vil bli brukt)

-

Handling: Tillat/avslå (handling av ACL, å tillate trafikk eller blokkere trafikken)

-

SourceAddressPrefix:

-

SourcePortRange:

-

DestinationAddressPrefix:

-

DestinationPortRange:

-

Protokoll: TCP/Udp/alle (merknad: IP-nivå-protokollene støttes ikke i port tilgangskontrollister (ACLer) som er definert av VMM. De fortsatt støttes internt av Hyper-V.)

-

Prioritet: 1 – 65535 (laveste tall har høyeste prioritet). Denne prioriteten er relativ til laget som det er brukt. (Hvis du vil ha mer informasjon om hvordan ACL-regler brukes basert på prioritet og objektet som ACL er vedlagt følger).

Ny PowerShell-cmdleter som er lagt til

Ny-SCPortACLrule - PortACL <PortACL>-navnet <streng> [-beskrivelse < streng >]-typen < inngående | Utgående >-handling < tillate | Avslå >-prioritet < uint16 >-protokollen < Tcp | UDP | Alle > [-SourceAddressPrefix < streng: IP-adresse | IPSubnet >] [-SourcePortRange < streng: X | X-Y | Alle >] [-DestinationAddressPrefix < streng: IP-adresse | IPSubnet >] [-DestinationPortRange < streng: X | X-Y | Alle >]Get-SCPortACLruleHenter port ACL-regler.

-

Navn: Du kan også filtrere etter navn

-

ID: Du kan også filtrere etter ID

-

PortACL: Du kan også filtrere etter port ACL

Eksempel på kommandoer

New-SCPortACLrule -Name AllowSMBIn -Description "Allow inbound TCP Port 445" -Type Inbound -Protocol TCP -Action Allow -PortACL $acl -SourcePortRange 445 -Priority 10

New-SCPortACLrule -Name AllowSMBOut -Description "Allow outbound TCP Port 445" -Type Outbound -Protocol TCP -Action Allow -PortACL $acl -DestinationPortRange 445 -Priority 10

New-SCPortACLrule -Name DenyAllIn -Description "All Inbould" -Type Inbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

New-SCPortACLrule -Name DenyAllOut -Description "All Outbound" -Type Outbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

Tilkobling og frakobling av port tilgangskontrollistene (ACLene)

Tilgangskontrollistene (ACLene) kan knyttes til følgende:

-

Globale innstillinger (gjelder alle VM-nettverkskort. Bare kan alle administratorer gjøre dette.)

-

VM-nettverk (Full administratorer/leier administratorer/SSUs kan gjøre dette.)

-

VM-delnett (Full administratorer/leier administratorer/SSUs kan gjøre dette.)

-

Virtuelle nettverkskort (Full administratorer/leier administratorer/SSUs kan gjøre dette.)

Globale innstillinger

Disse port ACL-regler gjelder for alle VM virtuelle nettverkskort i infrastrukturen.Eksisterende PowerShell-cmdleter ble oppdatert med nye parametere for tilkobling og frakobling av port ACLer.Sett SCVMMServer – VMMServer <VMMServer> [-PortACL <NetworkAccessControlList> | - RemovePortACL]

-

PortACL: Ny valgfri parameter som konfigurerer den angitte porten ACL globale innstillinger.

-

RemovePortACL: Ny valgfri parameter som fjerner alle konfigurert ACL-porten fra globale innstillinger.

Get-SCVMMServer: returnerer den konfigurerte ACL-porten i det returnerte objektet.Eksempel på kommandoer

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -PortACL $acl

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -RemovePortACL

VM-nettverk

Disse reglene vil brukes på alle VM virtuelle nettverkskort som er koblet til dette nettverket VM.Eksisterende PowerShell-cmdleter ble oppdatert med nye parametere for tilkobling og frakobling av port ACLer.Nye SCVMNetwork [– PortACL <NetworkAccessControlList>] [resten av parametere]-PortACL: ny valgfri parameter som lar deg angi en ACL-port til VM-nettverk under oppretting.Sett SCVMNetwork [– PortACL <NetworkAccessControlList> | - RemovePortACL] [resten av parametere]-PortACL: ny valgfri parameter som lar deg angi en ACL-port til VM-nettverket.-RemovePortACL: ny valgfri parameter som fjerner alle konfigurert port ACL fra VM-nettverket.Get-SCVMNetwork: returnerer den konfigurerte ACL-porten i det returnerte objektet.Eksempel på kommandoer

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -PortACL $acl

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -RemovePortACL

VM-delnett

Disse reglene vil brukes på alle VM virtuelle nettverkskort som er koblet til delnettet VM.Eksisterende PowerShell-cmdleter ble oppdatert med ny parameter for tilkobling og frakobling av port ACLer.Nye SCVMSubnet [– PortACL <NetworkAccessControlList>] [resten av parametere]-PortACL: ny valgfri parameter som lar deg angi en ACL-port til VM delnettet under oppretting.Sett SCVMSubnet [– PortACL <NetworkAccessControlList> | - RemovePortACL] [resten av parametere]-PortACL: ny valgfri parameter som lar deg angi en ACL-port til VM-delnettverk.-RemovePortACL: ny valgfri parameter som fjerner alle konfigurert port ACL fra VM-nettverksmaske.Get-SCVMSubnet: returnerer den konfigurerte ACL-porten i det returnerte objektet.Eksempel på kommandoer

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet -PortACL $acl

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet-RemovePortACL

VM virtuelle nettverkskort (vmNIC)

Eksisterende PowerShell-cmdleter ble oppdatert med nye parametere for tilkobling og frakobling av port ACLer.Nye SCVirtualNetworkAdapter [– PortACL <NetworkAccessControlList>] [resten av parametere]-PortACL: ny valgfri parameter som lar deg angi en ACL-port til det virtuelle nettverkskortet mens du oppretter en ny vNIC.Sett SCVirtualNetworkAdapter [– PortACL <NetworkAccessControlList> | - RemovePortACL] [resten av parametere]-PortACL: ny valgfri parameter som lar deg angi en ACL-port til det virtuelle nettverkskortet.-RemovePortACL: ny valgfri parameter som fjerner alle konfigurert ACL-porten fra det virtuelle nettverkskortet.Get-SCVirtualNetworkAdapter: returnerer den konfigurerte ACL-porten i det returnerte objektet.Eksempel på kommandoer

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter -PortACL $acl

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter –RemovePortACL

Bruker port ACL-regler

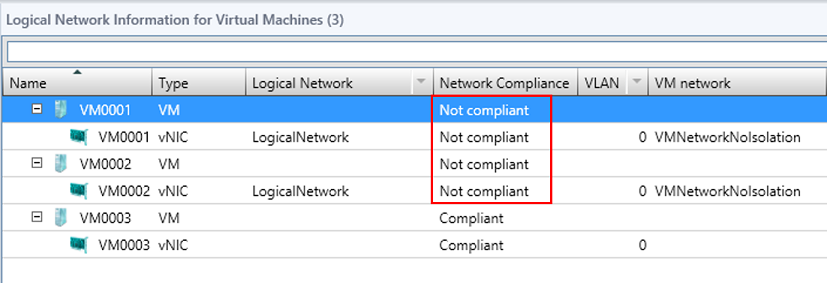

Når du oppdaterer de virtuelle maskiner når du legger ved port tilgangskontrollistene (ACLene), du legge merke til at statusen for de virtuelle maskiner vises som "Ikke kompatible" i Virtual Machine visning av stoffet-arbeidsområdet. (Hvis du vil bytte til visning for virtuell maskin, du må først gå til enten noden Logiske nettverk eller den Logiske bytter noden av stoffet arbeidsområdet). Vær oppmerksom på at VM-oppdateringen skjer automatisk i bakgrunnen (etter planen). Derfor, selv om du ikke oppdaterer VMs eksplisitt, de går inn i en ikke-samsvarende tilstand til slutt.

Viser porten ACL-regler

Vise tilgangskontrollister (ACLer) og ACL-regler, kan du bruke følgende PowerShell-cmdleter.

Ny PowerShell-cmdleter som er lagt til

Hente port tilgangskontrollistene (ACLene)Parameteren-sett 1. Å få alle eller navnet: Get-SCPortACL [-navn <>]Parameteren satt 2. Du kan få ID: Get-SCPortACL -Id <> [-navn <>]Hente ACL portreglerParameteren-sett 1. Alle eller navnet: Get-SCPortACLrule [-navn <>]Parameteren satt 2. Etter ID: Get-SCPortACLrule -Id <>Parameteren angitt 3. Av ACL-objekt: Get-SCPortACLrule – PortACL <NetworkAccessControlList>

Oppdatere port ACL-regler

Når du oppdaterer ACL som er knyttet til nettverkskort, gjenspeiles endringene i alle nettverkskort forekomster som bruker denne ACL. For en ACL som er knyttet til en VM delnett eller nettverk for VM, oppdateres alle nettverkskort forekomster som er koblet til dette delnettverket med endringene.Obs! Oppdatere ACL-regler for enkelte nettverkskort utføres parallelt i et oppsett for én prøve beste forsøk. Kort som ikke kan oppdateres eller annen grunn er merket "security incompliant", og avsluttes med en feilmelding som sier at nettverkskortene ikke ble oppdatert. "Security incompliant" refererer her til en feil i forventet sammenlignet med faktiske ACL-regler. Kortet har en tilstand for overholdelse av "Ikke kompatibel" sammen med relevante feilmeldinger. Se forrige avsnitt for mer informasjon om remediating ikke-samsvarende virtuelle maskiner.

Ny PowerShell-cmdlet lagt til

Sett SCPortACL - PortACL <PortACL> [-navnet <navn>] [-beskrivelse < description >]Sett SCPortACLrule - PortACLrule <PortACLrule> [-navnet <navn>] [-beskrivelse <streng>] [-Skriv inn <PortACLRuleDirection> {inngående | Utgående}] [-handlingen <PortACLRuleAction> {tillate | Avslå}] [-SourceAddressPrefix <streng>] [-SourcePortRange <streng>] [-DestinationAddressPrefix <streng>] [-DestinationPortRange <streng>] [-protokollen <PortACLruleProtocol> {Tcp | UDP | Eventuelle}]Angi SCPortACL: endrer port ACL-beskrivelse.

-

Beskrivelse: Oppdaterer beskrivelsen.

Angi SCPortACLrule: endrer parametere for port ACL-regelen.

-

Beskrivelse: Oppdaterer beskrivelsen.

-

Type: Oppdaterer retningen som er brukt i ACL.

-

Handling: Oppdaterer handlingen av ACLEN.

-

Protokoll: Oppdaterer protokollen som Tilgangskontrollisten skal brukes.

-

Prioritet: Oppdaterer prioritet.

-

SourceAddressPrefix: Oppdaterer kilde adresseprefiks.

-

SourcePortRange: Oppdaterer port kildeområdet.

-

DestinationAddressPrefix: Oppdaterer mål adresseprefiks.

-

DestinationPortRange: Oppdaterer port målområdet.

Sletting av ACL-port og port ACL-regler

En ACL kan slettes bare hvis det ikke finnes noen avhengigheter som er knyttet til den. Avhengigheter inkluderer VM nettverk/VM delnettet/virtuelle nettverk adapter/globale innstillinger som er knyttet til ACL. Når du prøver å slette en ACL-port ved hjelp av PowerShell-cmdlet, vil du oppdage cmdleten om porten ACL er knyttet til noen av avhengigheter og vil iverksette passende feilmeldinger.

Fjerne porten tilgangskontrollistene (ACLene)

Ny PowerShell-cmdleter ble lagt til:Fjern SCPortACL - PortACL <NetworkAccessControlList>

Fjerner ACL portregler

Ny PowerShell-cmdleter ble lagt til:Fjern SCPortACLRule - PortACLRule <NetworkAccessControlListRule>Vær oppmerksom på at hvis du sletter en VM delnettet/VM nettverk/nettverkskort automatisk fjerner tilknytningen til denne ACL.Også kan lenger en ACL fra VM delnettet/VM nettverk/nettverkskortet ved å endre de respektive nettverk VMM-objektet. Hvis du vil gjøre dette, bruker du cmdleten Set- sammen med bryteren - RemovePortACL , som beskrevet i tidligere deler. I dette tilfellet porten ACL vil bli koblet fra det respektive nettverk-objektet, men slettes ikke fra VMM-infrastruktur. Derfor, den kan brukes på nytt senere.

Out-of-band-endringer i ACL-regler

Hvis vi gjør endringer for out-of-band (OOB) til ACL-regler fra Hyper-V virtuelle svitsjport (ved hjelp av opprinnelig Hyper-V-cmdleter for eksempel Legg til VMNetworkAdapterExtendedAcl), vises VM oppdatere nettverkskortet som "Security Incompliant." Nettverkskortet kan deretter utbedres fra VMM som beskrevet i delen "Aktiverer ACL-port". Imidlertid overskriver utbedring alle port ACL-reglene som er definert utenfor VMM med de som forventes av VMM.

Port ACL prioritet og programmet rang (avansert)

Core konsepter

Hver port ACL-regel i en ACL-porten har en egenskap som heter "Prioritet." Reglene brukes i rekkefølge basert på prioritet. De følgende prinsippene for core definere regler prioritet:

-

Jo lavere prioritet nummer, jo høyere prioriteten for er. Det vil si hvis flere portregler ACL avviker hver en annen, vinner regelen med lavere prioritet.

-

Regelhandlingen påvirker ikke prioriteten. Det vil si i motsetning til NTFS-tilgangskontrollister har (for eksempel), her vi ikke et konsept som "Deny alltid har prioritet over Tillat".

-

På samme prioritet (samme numerisk verdi), du kan ikke ha to regler med samme retning. Denne virkemåten hindrer en hypotetisk situasjon der en kan definere "Deny" og "Tillat" regler med samme prioritet, fordi dette vil resultere i i tvetydighet eller en konflikt.

-

En konflikt er definert som to eller flere regler har samme prioritet og samme retning. En konflikt kan oppstå hvis det finnes to port ACL-regler med samme prioritet og retning i to (ACLer) som brukes på forskjellige nivåer, og hvis de forskjellige nivåene delvis overlapper hverandre. Det vil si, kan det være et objekt (for eksempel vmNIC) som faller innenfor området for begge nivåer. Et vanlig eksempel på overlappende er et VM nettverk og VM-undernett i det samme nettverket.

Bruke flere port tilgangskontrollister (ACLer) på én enhet

Fordi porten ACLene kan bruke forskjellige VMM nettverk objekter (eller på ulike nivåer, som beskrevet tidligere), kan et enkelt VM virtuelle nettverkskort (vmNIC) havner i omfanget av flere port-ACLer. I dette scenariet brukes port ACL-regler fra alle port-tilgangskontrollister. Rangeringen av disse reglene kan imidlertid være forskjellige, avhengig av flere nye VMM finjustere innstillingene som er nevnt senere i denne artikkelen.

Registerinnstillinger

Disse innstillingene er definert som Dword-verdier i Windows-registret under følgende nøkkel i VMM management server:

HKLM\Software\Microsoft\Microsoft System Center Virtual Machine Manager Server\Settings Vær oppmerksom på at disse innstillingene påvirker virkemåten til port tilgangskontrollister (ACLer) på tvers av hele VMM-infrastrukturen.

Prioritet for effektiv port ACL-regel

I denne diskusjonen, vil vi beskrive operatorenes ACL portregler flere port tilgangskontrollister (ACLer) som brukes til en enkelt enhet som effektive regelen prioritet. Vær oppmerksom på at det er ingen egen innstilling eller objektet i VMM til å definere eller vise gjeldende regel prioritet. Det beregnes i runtime.Det finnes to globale modi effektive regelen prioritet kan beregnes. Modusene er slått av registerinnstillingen:

PortACLAbsolutePriority Gyldige verdier for denne innstillingen er 0 (null) eller 1, der 0 angir standardvirkemåte.

Relativ prioritet (standardvirkemåte)

Hvis du vil aktivere denne modusen, kan du angi egenskapen PortACLAbsolutePriority i registret til en verdi på 0 (null). Denne modusen brukes også hvis innstillingen ikke er definert i registret (det vil si hvis egenskapen ikke er opprettet).I denne modusen bruker de følgende prinsippene i tillegg til core-konsepter som ble beskrevet tidligere:

-

Prioritet i samme port ACL beholdes. Prioritetsverdier som er definert i hver enkelt regel er derfor behandlet som relative i ACL.

-

Når du bruker flere ACLer for port, brukes reglene i bøtter. Reglene fra samme ACL (knyttet til et gitt objekt) brukes sammen i samme minneområde. Rangeringen av bestemt bøtter, avhenger av objektet som er tilknyttet port ACL.

-

Her, forrang eventuelle regler som er definert i de globale innstillingene ACL (uavhengig av sine egne prioritet som er definert i porten ACL) alltid over reglene som er definert i Tilgangskontrollisten som er brukt på vmNIC og så videre. Med andre ord laget separasjon trer i kraft.

Til syvende og sist, effektive regelen prioritet kan avvike fra den numeriske verdien som du definerer i kategorien Egenskaper for port-ACL-regelen. Hvis du vil ha mer informasjon om hvordan dette gjennomføres, og hvordan du kan endre dens logikk følger.

-

Du kan endre rekkefølgen som har tre nivåer for "object-specific" (det vil si vmNIC, VM delnett og VM nettverk) forrang.

-

Kan ikke endre rekkefølgen på globale innstillinger. Det tar alltid høyest prioritet (eller ordre = 0).

-

Du kan angi følgende innstillinger for de andre tre nivåene, til en numerisk verdi mellom 0 og 3, der 0 er høyest prioritet (lik globale innstillinger) og 3 er den laveste prioriteten:

-

PortACLVMNetworkAdapterPriority (standardverdien er 1)

-

PortACLVMSubnetPriority (standard er 2)

-

PortACLVMNetworkPriority (standard er 3)

-

-

Hvis du tilordner samme verdi (0 til 3) til disse flere registerinnstillinger, eller hvis du tilordner en verdi utenfor området 0 til 3, mislykkes VMM tilbake til standardvirkemåte.

-

-

Måten at bestilling er iverksatt er effektive regelen prioritet er endret slik at ACL-regler som er definert på et høyere nivå får høyere prioritet (det vil si en mindre numerisk verdi). Når effektiv ACL beregnes, økes hver relative regel prioritetsverdi"" av nivå-spesifikke verdien eller "trinn".

-

Nivå-spesifikke verdien er "trinn" som skiller ulike nivåer. Størrelsen på "trinn" er 10000 som standard og er konfigurert med følgende registerinnstilling:

PortACLLayerSeparation

-

Dette betyr at hver enkelt regel prioritet i ACL (det vil si en regel som skal behandles som relative) i denne modusen ikke kan overskride verdien for følgende innstilling:

PortACLLayerSeparation (som standard 10000)

Eksempel på konfigurering

Anta at alle innstillingene har standardverdiene. (Disse er beskrevet tidligere.)

-

Vi har en Tilgangskontrolliste som er knyttet til vmNIC (PortACLVMNetworkAdapterPriority = 1).

-

Effektiv prioriteten for alle reglene som er definert i denne ACL økes med 10 000 (PortACLLayerSeparation-verdi).

-

Vi definerer en regel i denne ACL som har prioriteten som er angitt til 100.

-

Effektiv prioriteten for denne regelen er 10000 + 100 = 10100.

-

Regelen vil forrang over andre regler innenfor samme ACL prioriteten er større enn 100.

-

Regelen vil alltid høyere prioritet enn regler som er definert i tilgangskontrollister (ACLer) som er koblet til VM nettverks- og VM delnett nivå. (Dette er sant fordi de anses å være "lavere" nivåer).

-

Regelen blir aldri har forrang over eventuelle regler som er definert i de globale innstillingene ACL.

Fordelene med denne modusen

-

Det er bedre sikkerhet i scenarier med flere leier fordi porten ACL-regler som er definert av stoffet admin (på globale innstillinger-nivå) alltid forrang over eventuelle regler som er definert av leiere selv.

-

Eventuelle ACL regel portkonflikter (det vil si syntaks) hindret automatisk på grunn av laget separasjon. Det er svært enkelt å forutse hvilke regler vil være effektiv og hvorfor.

FORSIKTIGHETSREGLER denne modusen

-

Mindre fleksibilitet. Hvis du definerer en regel (for eksempel "Avslå alle trafikk du port 80") i globale innstillinger, kan du opprette et mer sammensatt unntaket fra denne regelen aldri på et lavere lag (for eksempel "Tillat port 80 på denne VM som kjører en ekte web-server").

Relativ prioritet

Hvis du vil aktivere denne modusen, kan du angi egenskapen PortACLAbsolutePriority i registret til en verdi på 1.I denne modusen bruker de følgende prinsippene i tillegg til core begrepene som er beskrevet tidligere:

-

Hvis et objekt faller innenfor området for flere ACLer (for eksempel VM nettverk og VM delnett), brukes alle reglene som er definert i alle tilknyttede tilgangskontrollister (ACLer) i Samlet rekkefølge (eller som en enkelt bucket). Det finnes ingen nivå separasjon og ingen "sine" noen art.

-

Prioriteringer i regler for alle behandles som absolutt, nøyaktig slik de er definert i prioritet for hver regel. Med andre ord, er effektive prioriteten for hver regel det samme som det er definert i selve regelen og er ikke endret VMM-motoren før den brukes.

-

Alle andre registerinnstillingene som beskrives i den forrige delen har ingen virkning.

-

Hver enkelt regel prioritet i en Tilgangskontrolliste (det vil si en regel-prioritet som behandles som absolutt) kan ikke overstige 65535 i denne modusen.

Eksempel på konfigurering

-

Du kan definere en regel som settes til 100 i de globale innstillingene ACL.

-

I ACL som er knyttet til vmNIC, kan du definere en regel som settes til 50.

-

Regelen som er definert på vmNIC nivå forrang fordi den har en høyere prioritet (det vil si et lavere tall).

Fordelene med denne modusen

-

Mer fleksibilitet. Du kan opprette "engangs" unntak fra reglene globale innstillinger på lavere nivåer (for eksempel VM delnett eller vmNIC).

FORSIKTIGHETSREGLER denne modusen

-

Planlegging kan bli mer komplisert fordi det ikke finnes noen nivå separasjon. Og det kan være en regel på alle nivåer som overstyrer andre regler som er definert på andre objekter.

-

I miljøer med flere leier, kan dette påvirke sikkerhet fordi en leier kan opprette en regel på VM delnett nivå som overstyrer policyen som er definert av stoffet-admin på globale innstillinger-nivå.

-

Regelkonflikt (det vil si syntaks), fjernes ikke automatisk og kan forekomme. VMM kan hindre konflikter bare på samme nivå i ACL. Den kan ikke forhindre konflikter på tvers av tilgangskontrollister (ACLer) som er knyttet til forskjellige objekter. I tilfeller av konflikt fordi VMM ikke kan løse konflikten automatisk, det vil slutte å bruke reglene og vil iverksette en feil.