Sammendrag

Denne artikkelen beskriver hvordan du aktiverer Transport Layer Security (TLS) protocol versjon 1.2 i et miljø med Microsoft System Center-2016.

Hvis du vil ha mer informasjon

Hvis du vil aktivere TLS-protokollversjon 1.2 i System Center-miljøet, gjør du følgende:

-

Installere oppdateringer fra utgivelsen.Notater

-

Service Management automatisering (SMA) og Service Provider Foundation (SPF) må være oppgradert til den nyeste samleoppdateringen fordi UR4 ikke har noen oppdateringer til disse komponentene.

-

For Service Management automatisering (SMA), oppgradere til Samleoppdatering 1, og uppdater i SMA management pack (MP) fra denne websiden for Microsoft Download Center.

-

For Service Provider Foundation (SPF), oppgradere til samleoppdatering 2.

-

System Center Virtual Machine Manager (SCVMM) bør oppgraderes til minst samleoppdatering 3.

-

-

Kontroller at oppsettet er så funksjonelle slik den var før du installerte oppdateringene. For eksempel å kontrollere om du kan starte konsollen.

-

Endre konfigurasjonsinnstillingene for å aktivere TLS 1.2.

-

Kontroller at alle nødvendige SQL Server-tjenestene kjører.

Installere oppdateringer

|

Oppdater aktivitet |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

Forsikre deg om at alle gjeldende oppdateringer er installert for security Windows Server 2012 R2 eller Windows Server 2016 |

ja |

ja |

ja |

ja |

ja |

ja |

ja |

|

Kontroller at .NET Framework 4.6 er installert på alle System Center-komponenter |

ja

|

ja

|

ja |

ja |

ja |

ja |

ja |

|

Installere den nødvendige oppdateringen av SQL Server som støtter TLS 1.2 |

ja |

ja |

ja |

ja |

ja |

ja |

ja |

|

ja |

nei |

ja |

ja |

nei |

nei |

ja |

|

|

Forsikre deg om at at CA-signerte sertifikater er SHA1 eller SHA2 |

ja |

ja |

ja |

ja |

ja |

ja |

ja |

1System Center Operations Manager (SCOM)2System Center Virtual Machine Manager (SCVMM)3System Center Data Protection Manager (SCDPM)4System Center Orchestrator (SCO)5Service Management automatisering (SMA)6Service Provider Foundation (SPF)7Service Manager (SM)

Endre konfigurasjonsinnstillinger

|

Oppdatering av tjenestekonfigurasjon |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

Innstillingen i Windows for å bruke bare TLS 1.2-protokollen |

ja |

ja |

ja |

ja |

ja |

ja |

ja |

|

Innstillingen i System Center til å bruke bare TLS 1.2-protokollen |

ja |

ja |

ja |

ja |

ja |

ja |

ja |

|

ja |

nei |

ja |

ja |

nei |

nei |

nei |

.NET Framework

Kontroller at .NET Framework 4.6 er installert på alle System Center-komponenter. Hvis du vil gjøre dette, følger dudisse instruksjonene.

TLS 1.2-støtte

Installere den nødvendige oppdateringen av SQL Server som støtter TLS 1.2. Hvis du vil gjøre dette, kan du se følgende artikkel i Microsoft Knowledge Base:

3135244 TLS 1.2-støtte for Microsoft SQL Server

Nødvendige oppdateringer for System Center-2016

SQL Server 2012 standardklient 11.0 bør installeres på alle følgende System Center-komponenter.

|

Komponent |

Rolle |

|

Driftsleder |

Management Server og Web-konsoller |

|

Virtual Machine Manager |

(Ikke obligatorisk) |

|

Orchestrator |

Management Server |

|

Data Protection Manager |

Management Server |

|

Service Manager |

Management Server |

Hvis du vil laste ned og installere Microsoft SQL Server 2012 Native Client 11.0, kan du se denne websiden for Microsoft Download Center.

System Center Operations Manager og Service Manager, må du ha ODBC 11.0 eller ODBC-13,0 installert på alle serverne for egenskapsbehandling.

Installere de nødvendige oppdateringene for System Center 2016 fra følgende Knowledge Base-artikkel:

4043305 -beskrivelse av samleoppdatering 4 for Microsoft System Center-2016

|

Komponent |

2016 |

|

Driftsleder |

Samleoppdatering 4 for System Center 2016 Operations Manager |

|

Service Manager |

Samleoppdatering 4 for System Center 2016 Service Manager |

|

Orchestrator |

Samleoppdatering 4 for System Center 2016 Orchestrator |

|

Data Protection Manager |

Samleoppdatering 4 for System Center 2016 Data Protection Manager |

Obs! Kontroller at du utvider filinnholdet og installerer MSP-filen på tilsvarende rollen.

SHA1 og SHA2 sertifikater

System Center-komponenter genererer nå både SHA1 og SHA2 selvsignerte sertifikater. Dette er nødvendig for å aktivere TLS 1.2. Hvis CA-signerte sertifikater brukes, kontrollerer du at sertifikatene er SHA1 eller SHA2.

Angi at Windows skal bruke bare TLS 1.2

Bruk en av følgende metoder til å konfigurere Windows til å bruke bare 1,2 TLS-protokollen.

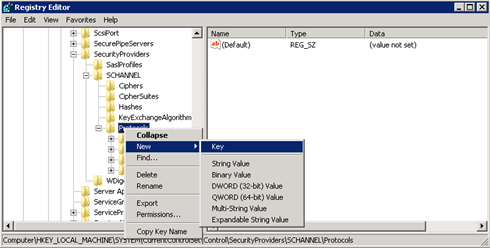

Metode 1: Endre registret manuelt

Viktig Følg trinnene i dette avsnittet nøye. Det kan oppstå alvorlige problemer hvis du endrer registeret feilaktig. Før du endrer den, ta sikkerhetskopi av registret for gjenoppretting i tilfelle det oppstår problemer.

Bruk fremgangsmåten nedenfor til å aktivere/deaktivere alle SCHANNEL protokoller systemomfattende. Vi anbefaler at du aktiverer TLS 1.2-protokollen for innkommende kommunikasjoner; og aktivere TLS 1.2, TLS 1.1 og TLS 1.0-protokoller for alle utgående kommunikasjon.

Obs! Å gjøre disse endringene i registret påvirker ikke bruken av Kerberos eller NTLM-protokollene.

-

Start Registerredigering. Hvis du vil gjøre dette, høyreklikker du Startog Skriv inn regedit i Kjør -boksen.

-

Finn følgende registerundernøkkel:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols

-

Høyreklikk nøkkelen protokollen , velg Nyog deretter nøkkel.

-

Skriv inn SSL-3, og trykk deretter Enter.

-

Gjenta trinn 3 og 4 for å opprette nøkler for TLS 0, TLS 1.1 og 1.2 TLS. Disse nøklene ligner på kataloger.

-

Opprette én tast klient og en Server under hver av SSL 3, TLS 1.0, TLS 1.1og 1.2 TLS -tastene.

-

Hvis du vil aktivere en protokoll, oppretter du DWORD-verdien under hver klient og Server-nøkkelen som følger:

DisabledByDefault [verdi = 0]Aktivert [verdi = 1] Hvis du vil deaktivere en protokoll, kan du endre DWORD-verdien under hver klient og Server-nøkkelen som følger:

DisabledByDefault [verdi = 1]Aktivert [verdi = 0]

-

Klikk Avsluttpå fil -menyen.

Metode 2: Automatisk endre registret

Kjør følgende Windows PowerShell-skript i Administrator-modus for å automatisk konfigurere Windows til å bruke bare TLS 1.2-protokollen:

$ProtocolList = @("SSL 2.0","SSL 3.0","TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach($Protocol in $ProtocolList)

{

Write-Host " In 1st For loop"

foreach($key in $ProtocolSubKeyList)

{

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if(!(Test-Path $currentRegPath))

{

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if($Protocol -eq "TLS 1.2")

{

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else

{

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

Exit 0

Sett System Center til å bruke bare TLS 1.2

Sett System Center bare 1,2 TLS-protokollen skal brukes. Hvis du vil gjøre dette, må du først kontrollere at alle krav er oppfylt. Deretter foretar du følgende innstillinger for System Center-komponenter og andre servere der agenter er installert.

Bruk en av følgende metoder.

Metode 1: Endre registret manuelt

Viktig Følg trinnene i dette avsnittet nøye. Det kan oppstå alvorlige problemer hvis du endrer registeret feilaktig. Før du endrer den, ta sikkerhetskopi av registret for gjenoppretting i tilfelle det oppstår problemer.

Hvis du vil aktivere installasjonen støtter TLS 1.2-protokollen, gjør du følgende:

-

Start Registerredigering. Hvis du vil gjøre dette, høyreklikker du Startog Skriv inn regedit i Kjør -boksen.

-

Finn følgende registerundernøkkel:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

-

Opprett følgende DWORD-verdi under denne nøkkelen:

SchUseStrongCrypto [verdi = 1]

-

Finn følgende registerundernøkkel:

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319

-

Opprett følgende DWORD-verdi under denne nøkkelen:

SchUseStrongCrypto [verdi = 1]

-

Start systemet på nytt.

Metode 2: Automatisk endre registret

Kjør følgende Windows PowerShell-skript i Administrator-modus for å konfigurere automatisk System Center hvis du vil bruke bare TLS 1.2-protokollen:

# Tighten up the .NET Framework

$NetRegistryPath = "HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

$NetRegistryPath = "HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

Tilleggsinnstillinger

Driftsleder

Administrasjonspakker

Importere administrasjonspakker for System Center 2016 Operations Manager. Disse ligger i følgende mappe etter at du installerer serveroppdateringen for:

\Programfiler\Microsoft system Center 2016\Operations Manager\Server\Management pakker for samleoppdateringer

ACS-innstillinger

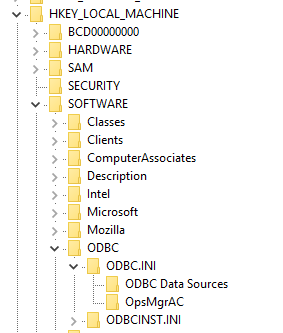

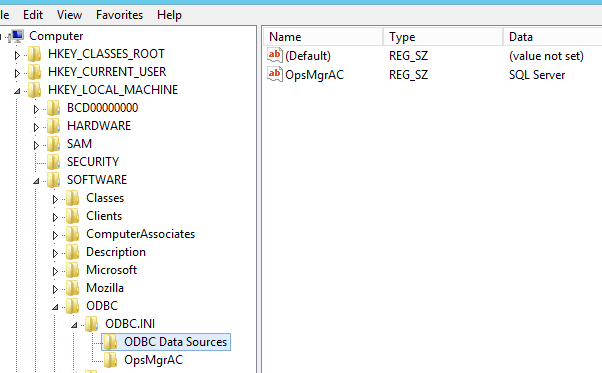

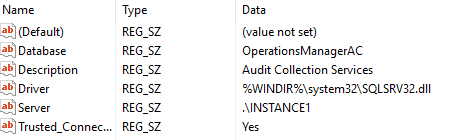

For overvåkingspolicy samling tjenester (ACS), må du gjøre flere endringer i registret. ACS bruker DSN-filen til å koble til databasen. Du må oppdatere DSN-innstillingene slik at de funksjonelle for TLS 1.2.

-

Finn følgende undernøkkel for ODBC i registret.Obs! Standardnavnet på DSN er OpsMgrAC.

-

I undernøkkelen for ODBC-datakilder , velger du oppføringen for DSN-navn, OpsMgrAC. Dette viser navnet på ODBC-driver som skal brukes for databasetilkoblingen. Hvis du har ODBC 11.0 installert, kan du endre dette navnet til 11 for ODBC-driveren for SQL Server. Eller, hvis du har ODBC 13,0 installert, kan du endre dette navnet til 13 for ODBC-driveren for SQL Server.

-

Oppdatere oppføringen for driveren for ODBS-versjon som er installert for OpsMgrAC -undernøkkelen.

-

Hvis ODBC 11.0 er installert, kan du endre oppføringen for driveren til %WINDIR%\system32\msodbcsql11.dll.

-

Hvis ODBC-13,0 er installert, kan du endre oppføringen for driveren til %WINDIR%\system32\msodbcsql13.dll.

-

Du kan også opprette og lagre følgende REG-fil i Notisblokk eller et annet tekstredigeringsprogram. Hvis du vil kjøre den lagrede REG-filen, dobbeltklikker du filen.For ODBC 11.0, kan du opprette følgende ODBC-11.0.reg fil: [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\ODBC Data Sources] "OpsMgrAC"="ODBC Driver 11 for SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql11.dll" For ODBC-13,0, kan du opprette følgende ODBC-13.0.reg fil: [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\ODBC Data Sources] "OpsMgrAC"="ODBC Driver 13 for SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql13.dll"

-

TLS-tjenesteforsterking i Linux

Følg instruksjonene på webområdet passer til å konfigurere TLS 1.2 på Red Hat eller Apache -miljø.

Data Protection Manager

Hvis du vil aktivere Data Protection Manager til å fungere sammen med TLS 1.2 å sikkerhetskopiere til skyen, kan du aktivere disse trinnene på Data Protection Manager-server.

Orchestrator

Etter at Orchestrator oppdateringer er installert, konfigurere Orchestrator databasen ved hjelp av den eksisterende databasen i henhold til disse retningslinjene.

Tredjeparts kontakt ansvarsfraskrivelse

Microsoft tilbyr kontaktopplysninger for tredjeparter som hjelper deg med å finne mer informasjon om dette emnet. Disse kontaktopplysningene kan endres uten varsel. Microsoft garanterer ikke nøyaktigheten til kontaktinformasjonen om tredjeparter.