Oorspronkelijke publicatiedatum: dinsdag 11 juli 2025

KB-id: 5064479

In dit artikel:

Inleiding

Dit artikel bevat een overzicht van toekomstige wijzigingen in de controlefunctionaliteit van NT LAN Manager (NTLM) in Windows 11, versie 24H2 en Windows Server 2025. Deze verbeteringen zijn ontworpen om het inzicht in NTLM-verificatieactiviteiten te vergroten, zodat beheerders de identiteit van gebruikers, de reden voor NTLM-gebruik en de specifieke locaties waar NTLM wordt gebruikt binnen een omgeving kunnen bepalen. Verbeterde controle ondersteunt verbeterde beveiligingsbewaking en de identificatie van verouderde verificatieafhankelijkheden.

Doel van NTLM-controlewijzigingen

NTLM-verificatie blijft aanwezig in verschillende bedrijfsscenario's, vaak vanwege verouderde toepassingen en configuraties. Met de aankondiging van afschaffing en toekomstige uitschakeling van NTLM (zie de Windows IT-blog De evolutie van Windows-verificatie) zijn de bijgewerkte controlefuncties bedoeld om beheerders te helpen bij het identificeren van NTLM-gebruik, het begrijpen van gebruikspatronen en het detecteren van potentiële beveiligingsrisico's, waaronder het gebruik van NT LAN Manager versie 1 (NTLMv1).

NTLM-controlelogboeken

Windows 11 introduceren versie 24H2 en Windows Server 2025 nieuwe NTLM-mogelijkheden voor auditlogboekregistratie voor clients, servers en domeincontrollers. Elk onderdeel genereert logboeken met gedetailleerde informatie over NTLM-verificatie-gebeurtenissen. Deze logboeken vindt u in Logboeken onder Logboeken voor toepassingen en services > Microsoft > Windows > NTLM > Operationeel.

In vergelijking met bestaande NTLM-controlelogboeken kunnen beheerders met de nieuwe verbeterde controlewijzigingen de Who, de Why en de Where beantwoorden:

-

Wie NTLM gebruikt, inclusief het account en het proces op de computer.

-

Waarom NTLM-verificatie is gekozen in plaats van moderne verificatieprotocollen zoals Kerberos.

-

Waar de NTLM-verificatie plaatsvindt, met inbegrip van zowel de computernaam als het IP-adres van de machine.

De verbeterde NTLM-controle biedt ook informatie over NTLMv1-gebruik voor clients en servers, evenals NTLMv1-gebruik dat domeinbreed is geregistreerd door de domeincontroller.

groepsbeleid beheer

De nieuwe NTLM-controlefuncties kunnen worden geconfigureerd via bijgewerkte groepsbeleid-instellingen. Beheerders kunnen deze beleidsregels gebruiken om op te geven welke NTLM-verificatiegebeurtenissen worden gecontroleerd en om controlegedrag op clients, servers en domeincontrollers te beheren, indien geschikt voor hun omgeving.

De gebeurtenissen zijn standaard ingeschakeld.

-

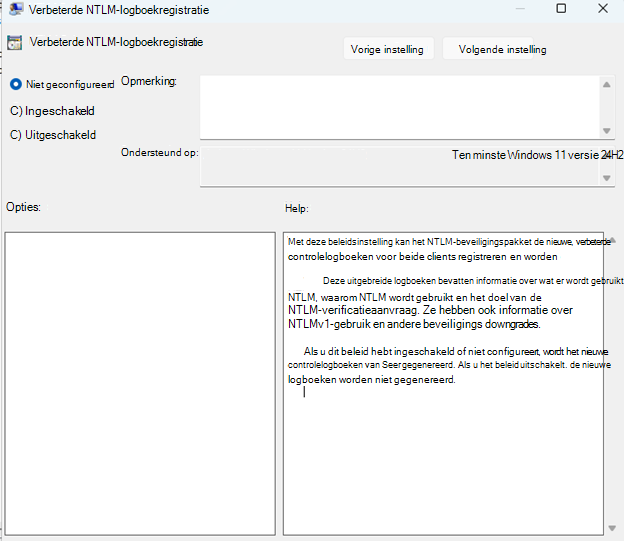

Voor logboekregistratie van clients en servers worden de gebeurtenissen beheerd via het beleid 'Verbeterde NTLM-logboekregistratie' onder Beheersjablonen > System > NTLM.

-

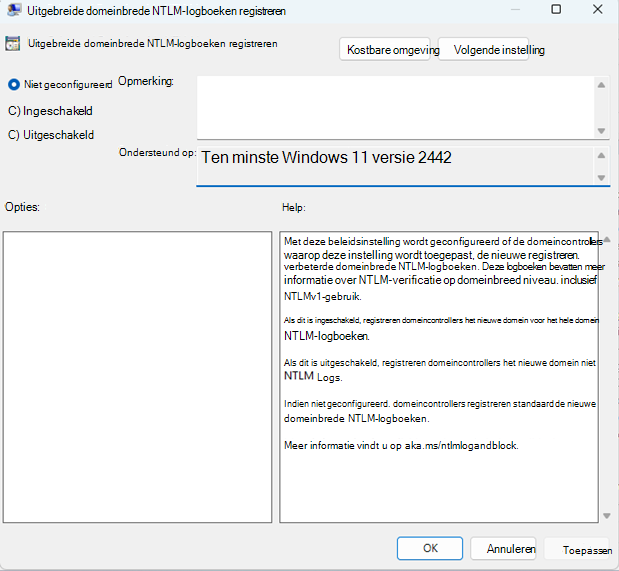

Voor domeinbrede logboekregistratie op de domeincontroller worden de gebeurtenissen beheerd via het beleid Uitgebreide domeinbrede NTLM-logboeken in logboeken onder Beheersjablonen > System > Netlogon.

Controleniveaus

Elk NTLM-auditlogboek is opgesplitst in twee verschillende gebeurtenis-id's met dezelfde informatie die alleen verschilt per gebeurtenisniveau:

-

Informatie: Geeft standaard NTLM-gebeurtenissen aan, zoals NTLMv2-verificatie (NT LAN Manager versie 2), waarbij geen vermindering van de beveiliging wordt gedetecteerd.

-

Waarschuwing: geeft een downgrade van NTLM-beveiliging aan, zoals het gebruik van NTLMv1. Deze gebeurtenissen markeren onveilige verificatie. Een gebeurtenis kan worden gemarkeerd als een waarschuwing voor exemplaren zoals de volgende:

-

NTLMv1-gebruik gedetecteerd door de client, server of domeincontroller.

-

Verbeterde beveiliging voor verificatie is gemarkeerd als niet ondersteund of onveilig (zie KB5021989: Uitgebreide beveiliging voor verificatie voor meer informatie).

-

Bepaalde NTLM-beveiligingsfuncties, zoals de integriteitscontrole van berichten (MIC), worden niet gebruikt.

-

Clientlogboeken

Nieuwe auditlogboeken registreren uitgaande NTLM-verificatiepogingen. Deze logboeken bevatten details over de toepassingen of services die NTLM-verbindingen initiëren, samen met relevante metagegevens voor elke verificatieaanvraag.

Clientlogboekregistratie heeft een uniek veld, Gebruiks-id/reden, waarin wordt gemarkeerd waarom NTLM-verificatie is gebruikt.

|

Id |

Beschrijving |

|

0 |

Onbekende reden. |

|

1 |

NTLM is rechtstreeks aangeroepen door de aanroepende toepassing. |

|

2 |

Een lokaal account verifiëren. |

|

3 |

GERESERVEERD, momenteel niet in gebruik. |

|

4 |

Een cloudaccount verifiëren. |

|

5 |

De doelnaam ontbreekt of is leeg. |

|

6 |

De doelnaam kan niet worden omgezet door Kerberos of andere protocollen. |

|

7 |

De doelnaam bevat een IP-adres. |

|

8 |

De doelnaam is gedupliceerd in Active Directory. |

|

9 |

Er kan geen Line of Sight worden ingesteld met een domeincontroller. |

|

10 |

NTLM is aangeroepen via een loopback-interface. |

|

11 |

NTLM is aangeroepen met een null-sessie. |

|

Gebeurtenislogboek |

Microsoft-Windows-NTLM/Operational |

|

Gebeurtenis-id |

4020 (informatie), 4021 (waarschuwing) |

|

Gebeurtenisbron |

NTLM |

|

Gebeurtenistekst |

Deze machine heeft geprobeerd te verifiëren bij een externe resource via NTLM. Procesgegevens: Procesnaam: <naam> Proces-PID: <PID-> Clientgegevens: Gebruikersnaam: <gebruikersnaam> Domein: <domeinnaam> Hostnaam: <hostnaam> Sign-On Type: <Single Sign-On / Supplied Creds> Doelgegevens: Doelcomputer: <machinenaam> Doeldomein: <machinedomein> Doelresource: <SERVICE Principal Name (SPN)> Doel-IP: <IP-adres> Naam van doelnetwerk: <netwerknaam> NTLM-gebruik: Reden-id: <gebruiks-id> Reden: <gebruiksreden> NTLM-beveiliging: Onderhandelde vlaggen: <vlaggen> NTLM-versie: <NTLMv2/ NTLMv1> Status van sessiesleutel: < aanwezig/ontbrekende> Kanaalbinding: < ondersteunde/niet-ondersteunde> Servicebinding: <SERVICE Principal Name (SPN)> MIC-status: < beveiligde/onbeveiligde> AvFlags: <NTLM-vlaggen> AvFlags-tekenreeks: <NTLM-vlagtekenreeks> Zie aka.ms/ntlmlogandblock voor meer informatie. |

Serverlogboeken

Nieuwe auditlogboeken registreren binnenkomende NTLM-verificatiepogingen. Deze logboeken bieden vergelijkbare details over de NTLM-verificatie als de clientlogboeken, en rapporteren of de NTLM-verificatie is geslaagd of niet.

|

Gebeurtenislogboek |

Microsoft-Windows-NTLM/Operational |

|

Gebeurtenis-id |

4022 (informatie), 4023 (waarschuwing) |

|

Gebeurtenisbron |

NTLM |

|

Gebeurtenistekst |

Een externe client gebruikt NTLM om te verifiëren bij dit werkstation. Procesgegevens: Procesnaam: <naam> Proces-PID: <PID-> Externe clientgegevens: Gebruikersnaam: <clientgebruikersnaam> Domein: <clientdomein> Clientcomputer: <naam van clientcomputer> Client-IP: <client-IP-> Naam clientnetwerk: <clientnetwerknaam> NTLM-beveiliging: Onderhandelde vlaggen: <vlaggen> NTLM-versie: <NTLMv2/ NTLMv1> Status van sessiesleutel: < aanwezig/ontbrekende> Kanaalbinding: < ondersteunde/niet-ondersteunde> Servicebinding: <SERVICE Principal Name (SPN)> MIC-status: < beveiligde/onbeveiligde> AvFlags: <NTLM-vlaggen> AvFlags-tekenreeks: <NTLM-vlagtekenreeks> Status: <statuscode> Statusbericht: <statusreeks> Zie aka.ms/ntlmlogandblock voor meer informatie |

Logboeken van domeincontrollers

Domeincontrollers profiteren van verbeterde NTLM-controle, met nieuwe logboeken die zowel geslaagde als mislukte NTLM-verificatiepogingen voor het hele domein vastleggen. Deze logboeken ondersteunen identificatie van NTLM-gebruik voor meerdere domeinen en waarschuwen beheerders voor mogelijke downgrades in verificatiebeveiliging, zoals NTLMv1-verificatie.

Er worden verschillende logboeken voor domeincontrollers gemaakt, afhankelijk van de volgende scenario's:

Wanneer zowel het clientaccount als de servercomputer tot hetzelfde domein behoren, wordt een logboek gemaakt dat lijkt op het volgende:

|

Gebeurtenislogboek |

Microsoft-Windows-NTLM/Operational |

|

Gebeurtenis-id |

4032 (Informatie), 4033 (Waarschuwing) |

|

Gebeurtenisbron |

Security-Netlogon |

|

Gebeurtenistekst |

De DC <DC-naam> een doorgestuurde NTLM-verificatieaanvraag verwerkt die afkomstig is van dit domein. Clientgegevens: Clientnaam: <gebruikersnaam> Clientdomein: <domein> Clientcomputer: <clientwerkstation> Servergegevens: Servernaam: <servercomputernaam> Serverdomein: <Server Domain> Server-IP: <Server IP-> Serverbesturingssysteem: <Server-besturingssysteem> NTLM-beveiliging: Onderhandelde vlaggen: <vlaggen> NTLM-versie: <NTLMv2/ NTLMv1> Status van sessiesleutel: < aanwezig/ontbrekende> Kanaalbinding: < ondersteunde/niet-ondersteunde> Servicebinding: <SERVICE Principal Name (SPN)> MIC-status: < beveiligde/onbeveiligde> AvFlags: <NTLM-vlaggen> AvFlags-tekenreeks: <NTLM-vlagtekenreeks> Status: <statuscode> Statusbericht: <statusreeks> Zie aka.ms/ntlmlogandblock voor meer informatie |

Als het clientaccount en de server tot verschillende domeinen behoren, heeft de domeincontroller verschillende logboeken, afhankelijk van of de domeincontroller deel uitmaakt van het domein waar de client zich bevindt (de verificatie initiëren) of waar de server zich bevindt (de verificatie accepteren):

Als de server tot hetzelfde domein behoort als de domeincontroller die de verificatie verwerkt, wordt een logboek gemaakt dat lijkt op het logboek 'Hetzelfde domein'.

Als het clientaccount tot hetzelfde domein behoort als de domeincontroller die de verificatie afhandelt, wordt er een logboek gemaakt dat lijkt op het volgende:

|

Gebeurtenislogboek |

Microsoft-Windows-NTLM/Operational |

|

Gebeurtenis-id |

4030 (Informatie), 4031 (Waarschuwing) |

|

Gebeurtenisbron |

Security-Netlogon |

|

Gebeurtenistekst |

De DC <DC-naam> een doorgestuurde NTLM-verificatieaanvraag verwerkt die afkomstig is van dit domein. Clientgegevens: Clientnaam: <gebruikersnaam> Clientdomein: <domein> Clientcomputer: <clientwerkstation> Servergegevens: Servernaam: <servercomputernaam> Serverdomein: <Server Domain> Doorgestuurd van: Type beveiligd kanaal: <Netlogon Secure Channel Info> Farside Name: <cross-domain DC-computernaam > Farside Domain: <cross-domain domain name> Farside IP: <cross-domain DC IP-> NTLM-beveiliging: Onderhandelde vlaggen: <vlaggen> NTLM-versie: <NTLMv2/ NTLMv1> Status van sessiesleutel: < aanwezig/ontbrekende> Kanaalbinding: < ondersteunde/niet-ondersteunde> Servicebinding: <SERVICE Principal Name (SPN)> MIC-status: < beveiligde/onbeveiligde> AvFlags: <NTLM-vlaggen> AvFlags-tekenreeks: <NTLM-vlagtekenreeks> Status: <statuscode> Zie aka.ms/ntlmlogandblock voor meer informatie |

Relatie tussen nieuwe en bestaande NTLM-gebeurtenissen

De nieuwe NTLM-gebeurtenissen zijn een verbetering ten opzichte van de bestaande NTLM-logboeken, zoals Netwerkbeveiliging: NTLM-verificatie voor NTLM-controle beperken in dit domein. De verbeterde NTLM-controlewijzigingen hebben geen invloed op de huidige NTLM-logboeken; als de huidige NTLM-controlelogboeken zijn ingeschakeld, worden ze nog steeds geregistreerd.

Implementatiegegevens

In overeenstemming met de door Microsoft beheerde functie-implementatie (CFR) worden de wijzigingen eerst geleidelijk geïmplementeerd naar Windows 11, versie 24H2-machines, later gevolgd door Windows Server 2025-machines met inbegrip van domeincontrollers.

Een geleidelijke implementatie verdeelt een release-update over een bepaalde periode, in plaats van allemaal tegelijk. Dit betekent dat gebruikers de updates op verschillende momenten ontvangen en dat deze mogelijk niet direct beschikbaar is voor alle gebruikers.