Oorspronkelijke publicatiedatum: dinsdag 13 augustus 2024

KB-id: 5042562

Ondersteuning voor Windows 10 eindigt in oktober 2025

Na 14 oktober 2025 biedt Microsoft geen gratis software-updates meer van Windows Update, technische ondersteuning of beveiligingspatches voor Windows 10. Je pc werkt nog steeds, maar we raden je aan over te stappen op Windows 11.

Belangrijke opmerking over het beleid SkuSiPolicy.p7b

Zie de sectie Een door Microsoft ondertekend intrekkingsbeleid implementeren (SkuSiPolicy.p7b) voor instructies voor het toepassen van het bijgewerkte beleid.

In dit artikel

Samenvatting

Microsoft is op de hoogte gesteld van een beveiligingsprobleem in Windows waardoor een aanvaller met beheerdersbevoegdheden bijgewerkte Windows-systeembestanden met oudere versies kan vervangen, waardoor een aanvaller beveiligingsproblemen opnieuw kan introduceren in vbs (virtualization-based security). Terugdraaien van deze binaire bestanden kan een aanvaller in staat stellen VBS-beveiligingsfuncties te omzeilen en gegevens te exfiltreren die worden beveiligd door VBS. Dit probleem wordt beschreven in CVE-2024-21302 | Beveiligingsprobleem met verhoogde bevoegdheden in windows-kernelmodus.

Om dit probleem op te lossen, worden kwetsbare VBS-systeembestanden die niet zijn bijgewerkt, ingetrokken. Vanwege het grote aantal VBS-gerelateerde bestanden dat moet worden geblokkeerd, gebruiken we een alternatieve benadering om bestandsversies te blokkeren die niet zijn bijgewerkt.

Bereik van impact

Dit probleem ondervindt op alle Windows-apparaten die VBS ondersteunen. Dit omvat on-premises fysieke apparaten en virtuele machines (VM's). VBS wordt ondersteund in Windows 10 en latere Versies van Windows, en Windows Server 2016 en latere Windows Server versies.

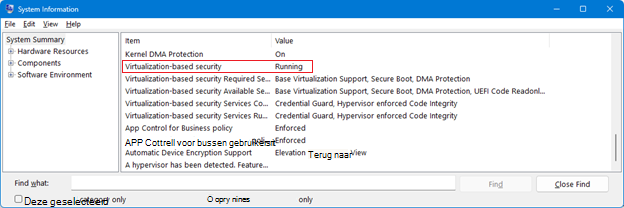

De VBS-status kan worden gecontroleerd via het hulpprogramma Microsoft System Information (Msinfo32.exe). Dit hulpprogramma verzamelt informatie over uw apparaat. Nadat u Msinfo32.exe hebt gestart, schuift u omlaag naar de rij Beveiliging op basis van virtualisatie . Als de waarde van deze rij Actief is, wordt VBS ingeschakeld en uitgevoerd.

De VBS-status kan ook worden gecontroleerd met Windows PowerShell met behulp van de WMI-klasse Win32_DeviceGuard. Als u een query wilt uitvoeren op de VBS-status vanuit PowerShell, opent u een sessie met verhoogde Windows PowerShell en voert u de volgende opdracht uit:

Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard

Nadat u de bovenstaande PowerShell-opdracht hebt uitgevoerd, moet de VBS-status een van de volgende zijn.

|

Veldnaam |

Status |

|

VirtualizationBasedSecurityStatus |

|

Beschikbare oplossingen

Voor alle ondersteunde versies van Windows 10, versie 1507 en latere Windows-versies en Windows Server 2016 en latere versies Windows Server kunnen beheerders een door Microsoft ondertekend intrekkingsbeleid (SkuSiPolicy.p7b) implementeren. Hierdoor wordt voorkomen dat kwetsbare versies van VBS-systeembestanden die niet worden bijgewerkt, worden geladen door het besturingssysteem.

Wanneer de SkuSiPolicy.p7b wordt toegepast op een Windows-apparaat, wordt het beleid ook vergrendeld voor het apparaat door een variabele toe te voegen aan de UEFI-firmware. Tijdens het opstarten wordt het beleid geladen en blokkeert Windows het laden van binaire bestanden die het beleid schenden. Als de UEFI-vergrendeling wordt toegepast en het beleid wordt verwijderd of vervangen door een oudere versie, wordt windows opstartbeheer niet gestart en wordt het apparaat niet gestart. Deze opstartfout geeft geen fout weer en het systeem gaat door naar de volgende beschikbare opstartoptie die kan leiden tot een opstartlus.

Er is een extra door Microsoft ondertekend CI-beleid toegevoegd dat standaard is ingeschakeld en geen extra implementatiestappen vereist, dat niet is gebonden aan UEFI. Dit ondertekende CI-beleid wordt tijdens het opstarten geladen en het afdwingen van dit beleid voorkomt het terugdraaien van VBS-systeembestanden tijdens die opstartsessie. In tegenstelling tot SkuSiPolicy.p7b kan een apparaat blijven opstarten als de update niet is geïnstalleerd. Dit beleid is opgenomen in alle ondersteunde versies van Windows 10, versie 1507 en hoger. De SkuSkiPolicy.p7b kan nog steeds worden toegepast door beheerders om extra beveiliging te bieden voor terugdraaien tijdens opstartsessies.

Windows Measured Boot-logboeken die worden gebruikt om de opstartstatus van de pc te bevestigen, bevatten informatie over de beleidsversie die tijdens het opstartproces wordt geladen. Deze logboeken worden tijdens het opstarten veilig onderhouden door de TPM en de Microsoft Attestation-services parseren deze logboeken om te controleren of de juiste beleidsversies worden geladen. De attestation-services dwingen regels af die ervoor zorgen dat een specifieke beleidsversie of hoger wordt geladen; Anders wordt het systeem niet als gezond getest.

De beleidsbeperking werkt alleen als het beleid wordt bijgewerkt met behulp van de Windows-onderhoudsupdate, omdat de onderdelen van Windows en het beleid afkomstig zijn van dezelfde release. Als de beleidsbeperking naar het apparaat wordt gekopieerd, wordt het apparaat mogelijk niet gestart als de verkeerde versie van de beperking wordt toegepast of werkt de beperking mogelijk niet zoals verwacht. Daarnaast moeten risicobeperkingen die worden beschreven in KB5025885 worden toegepast op uw apparaat.

Op Windows 11 versie 24H2, Windows Server 2022 en Windows Server 23H2 voegt Dynamic Root of Trust for Measurement (DRTM) een extra beperking toe voor het terugdraaien van beveiligingsproblemen. Deze beperking is standaard ingeschakeld. Op deze systemen zijn de met VBS beveiligde versleutelingssleutels gebonden aan het standaard ingeschakelde VBS-CI-beleid voor opstartsessies en worden ze alleen uitgeschakeld als de overeenkomende VERSIE van het CI-beleid wordt afgedwongen. Om door de gebruiker geïnitieerde terugdraaiacties in te schakelen, is een respijtperiode toegevoegd om veilig terugdraaien van 1 versie van het Windows-updatepakket in te schakelen zonder de mogelijkheid te verliezen om de VSM-hoofdsleutel ongedaan te maken. De door de gebruiker geïnitieerde terugdraaiactie is echter alleen mogelijk als de SkuSiPolicy.p7b niet wordt toegepast. Het VBS CI-beleid dwingt af dat niet alle binaire opstartbestanden zijn teruggedraaid naar ingetrokken versies. Dit betekent dat als een aanvaller met beheerdersbevoegdheden kwetsbare binaire opstartbestanden terugdraait, het systeem niet wordt gestart. Als het CI-beleid en binaire bestanden beide worden teruggedraaid naar een eerdere versie, worden de met VSM beveiligde gegevens niet ongedaan gemaakt.

Inzicht in risicobeperking

U moet op de hoogte zijn van mogelijke risico's voordat u het door Microsoft ondertekende intrekkingsbeleid toepast. Bekijk deze risico's en breng de benodigde updates voor herstelmedia door voordat u de beperking toepast.

Opmerking Deze risico's zijn alleen van toepassing op het beleid SkuSiPolicy.p7b en niet op standaard ingeschakelde beveiligingen.

-

UEFI-updates vergrendelen en verwijderen. Nadat u de UEFI-vergrendeling hebt toegepast met het door Microsoft ondertekende intrekkingsbeleid op een apparaat, kan het apparaat niet worden teruggedraaid (door Windows-updates te verwijderen, door een herstelpunt te gebruiken of op een andere manier) als u Beveiligd opstarten blijft toepassen. Zelfs als u de schijf opnieuw formatteert, wordt de UEFI-vergrendeling van de beperking niet verwijderd als deze al is toegepast. Dit betekent dat als u probeert het Windows-besturingssysteem terug te zetten naar een eerdere status die niet de toegepaste beperking heeft, het apparaat niet wordt gestart, er geen foutbericht wordt weergegeven en UEFI doorgaat met de volgende beschikbare opstartoptie. Dit kan leiden tot een opstartlus. U moet Beveiligd opstarten uitschakelen om de UEFI-vergrendeling te verwijderen. Houd rekening met alle mogelijke gevolgen en test grondig voordat u de intrekkingen die in dit artikel worden beschreven op uw apparaat toepast.

-

Externe opstartmedia. Nadat de UEFI-vergrendelingsbeperkingen zijn toegepast op een apparaat, moeten externe opstartmedia worden bijgewerkt met de meest recente Windows-update die op het apparaat is geïnstalleerd. Als externe opstartmedia niet zijn bijgewerkt naar dezelfde Windows-updateversie, wordt het apparaat mogelijk niet vanaf die media opgestart. Raadpleeg de instructies in de sectie Externe opstartmedia bijwerken voordat u de oplossingen toepast.

-

Windows-herstelomgeving. De Windows Recovery Environment (WinRE) op het apparaat moet worden bijgewerkt met de meest recente dynamische windows-besturingssysteemupdate die is uitgebracht op 8 juli 2025 op het apparaat voordat SkuSipolicy.p7b op het apparaat wordt toegepast. Als u deze stap weglaat, kan WinRE de functie Pc opnieuw instellen mogelijk niet uitvoeren. Zie Een updatepakket toevoegen aan Windows RE voor meer informatie.

-

Pxe-opstartomgeving (Pre-boot Execution Environment). Als de beperking is geïmplementeerd op een apparaat en u pxe-opstart probeert te gebruiken, wordt het apparaat niet gestart, tenzij de meest recente Windows-update ook wordt toegepast op de opstartinstallatiekopie van de PXE-server. We raden u aan geen risicobeperkingen te implementeren voor netwerkopstartbronnen, tenzij de PXE-opstartserver is bijgewerkt naar de nieuwste Windows-update die op of na januari 2025 is uitgebracht, inclusief de PXE-opstartmanager.

Richtlijnen voor implementatie van risicobeperking

Als u de problemen wilt oplossen die in dit artikel worden beschreven, kunt u een door Microsoft ondertekend intrekkingsbeleid (SkuSiPolicy.p7b) implementeren. Deze beperking wordt alleen ondersteund op Windows 10, versie 1507 en latere Windows-versies en Windows Server 2016.

Opmerking Als u BitLocker gebruikt, controleert u of er een back-up van uw BitLocker-herstelsleutel is gemaakt. U kunt de volgende opdracht uitvoeren vanaf een administrator-opdrachtprompt en het numerieke wachtwoord van 48 cijfers noteren:

manage-bde -protectors -get %systemdrive%

Een door Microsoft ondertekend intrekkingsbeleid implementeren (SkuSiPolicy.p7b)

Het door Microsoft ondertekende intrekkingsbeleid is opgenomen als onderdeel van de nieuwste Windows-update. Dit beleid mag alleen worden toegepast op apparaten door de nieuwste beschikbare Windows-update te installeren en voer vervolgens de volgende stappen uit:

Opmerking Als er updates ontbreken, start het apparaat mogelijk niet met de toegepaste beperking of werkt de beperking mogelijk niet zoals verwacht. Zorg ervoor dat u uw opstartbare Windows-media bijwerkt met de nieuwste beschikbare Windows-update voordat u het beleid implementeert. Zie de sectie Externe opstartmedia bijwerken voor meer informatie over het bijwerken van opstartbare media .

-

Zorg ervoor dat de meest recente Windows-update die is uitgebracht op of na januari 2025, is geïnstalleerd.

-

Voor Windows 11 versie 22H2 en 23H2 installeert u de 22 juli 2025 (KB5062663) of een latere update voordat u deze stappen uitvoert.

-

Voor Windows 10 versie 21H2 installeert u de Windows-update die is uitgebracht in augustus 2025 of een latere update voordat u deze stappen uitvoert.

-

-

Voer de volgende opdrachten uit in een Windows PowerShell prompt met verhoogde bevoegdheid:

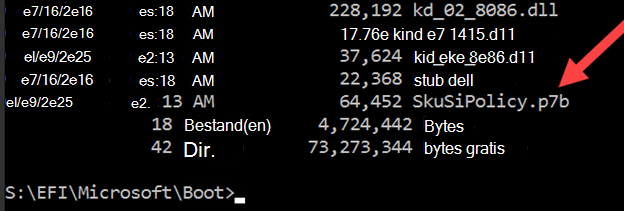

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIDestinationFolder = "$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } Copy-Item -Path $PolicyBinary -Destination $EFIDestinationFolder -Force mountvol $MountPoint /D

-

Start uw apparaat opnieuw op.

-

Controleer of het beleid is geladen in de Logboeken met behulp van de informatie in de sectie Windows-gebeurtenislogboeken.

Opmerkingen

-

U moet het SkuSiPolicy.p7b-intrekkingsbestand (beleid) niet verwijderen nadat het is geïmplementeerd. Uw apparaat kan mogelijk niet meer worden gestart als het bestand wordt verwijderd.

-

Als uw apparaat niet wordt opgestart, raadpleegt u de sectie Herstelprocedure.

Externe opstartmedia bijwerken

Als u externe opstartmedia wilt gebruiken met een apparaat waarop een door Microsoft ondertekend intrekkingsbeleid is toegepast, moeten de externe opstartmedia worden bijgewerkt met de meest recente Windows-update, inclusief Opstartbeheer. Als de media niet de meest recente Windows-update bevat, wordt de media niet gestart.

Belangrijk U wordt aangeraden een herstelstation te maken voordat u doorgaat. Dit medium kan worden gebruikt om een apparaat opnieuw te installeren als er een groot probleem is.

Gebruik de volgende stappen om de externe opstartmedia bij te werken:

-

Ga naar een apparaat waarop de meest recente Windows-updates zijn geïnstalleerd.

-

Koppel het externe opstartmedium als stationsletter. Koppel bijvoorbeeld een usb-station als D:.

-

Klik op Start, typ Een herstelstation makenin het zoekvak en klik vervolgens op Configuratiescherm voor herstelstation maken. Volg de instructies om een herstelstation te maken met behulp van het gekoppelde usb-station.

-

Verwijder het gekoppelde usb-station veilig.

Als u installeerbare media in uw omgeving beheert met behulp van de windows-installatiemedia bijwerken met dynamische updates , volgt u deze stappen:

-

Ga naar een apparaat waarop de meest recente Windows-updates zijn geïnstalleerd.

-

Volg de stappen in Windows-installatiemedia bijwerken met dynamische updates om media te maken waarop de meest recente Windows-updates zijn geïnstalleerd.

Windows-gebeurtenislogboeken

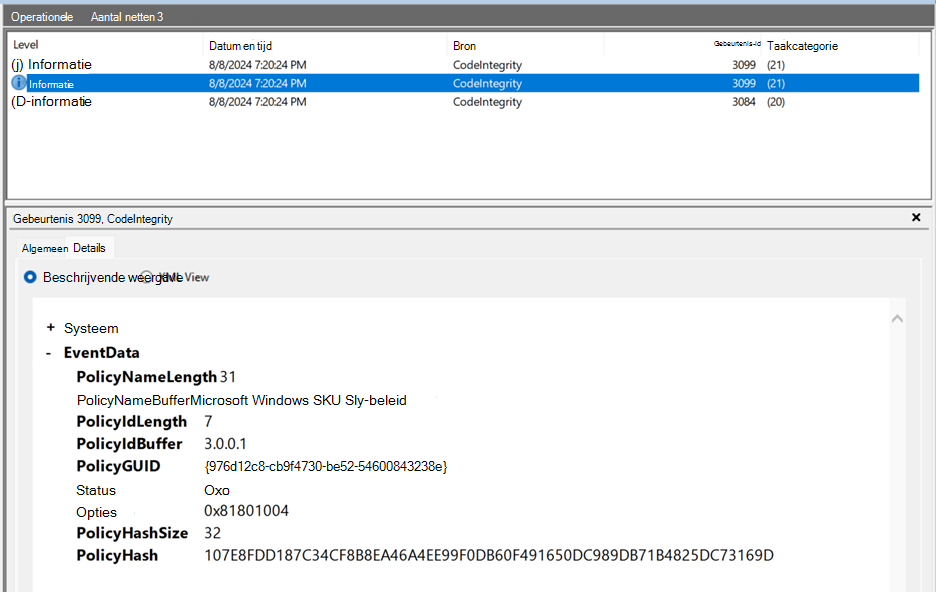

Windows registreert gebeurtenissen wanneer beleidsregels voor code-integriteit, waaronder SkuSiPolicy.p7b, worden geladen en wanneer het laden van een bestand wordt geblokkeerd vanwege het afdwingen van beleid. U kunt deze gebeurtenissen gebruiken om te controleren of de beperking is toegepast.

Logboeken voor code-integriteit zijn beschikbaar in de Windows-Logboeken onder Toepassings- en serviceslogboeken > Microsoft > Windows > CodeIntegrity > Operational > Application and Services-logboeken > Services-logboeken > Microsoft > Windows > AppLocker > MSI en Script.

Zie de operationele handleiding voor Windows Defender Application Control voor meer informatie over code-integriteitsevenementen.

Activeringsevenementen van beleid

Beleidsactiveringsevenementen zijn beschikbaar in de Windows-Logboeken onder Toepassings- en serviceslogboeken > Microsoft > Windows > CodeIntegrity > Operational.

-

PolicyNameBuffer – Microsoft Windows SKU SI-beleid

-

PolicyGUID – {976d12c8-cb9f-4730-be52-54600843238e}

-

PolicyHash – 107E8FDD187C34CF8B8EA46A4EE99F0DB60F491650DC989DB71B4825DC73169D

Als u het controlebeleid of de beperking op uw apparaat hebt toegepast en CodeIntegrity-gebeurtenis 3099 voor het toegepaste beleid niet aanwezig is, wordt het beleid niet afgedwongen. Raadpleeg de implementatie-instructies om te controleren of het beleid correct is geïnstalleerd.

Opmerking De code-integriteits gebeurtenis 3099 wordt niet ondersteund in versies van Windows 10 Enterprise 2016, Windows Server 2016 en Windows 10 Enterprise 2015 LTSB. Als u wilt controleren of het beleid is toegepast (controle- of intrekkingsbeleid), moet u de EFI-systeempartitie koppelen met behulp van de opdracht mountvol.exe en kijken of het beleid is toegepast op de EFI-partitie. Zorg ervoor dat u de EFI-systeempartitie ontkoppelt na verificatie.

SkuSiPolicy.p7b - Intrekkingsbeleid

Gebeurtenissen controleren en blokkeren

Controle- en blokgebeurtenissen voor code-integriteit zijn beschikbaar in de Windows-Logboeken onder Toepassings- en serviceslogboeken > Microsoft > Windows > CodeIntegrity > Operational > Application and Services-logboeken > Microsoft > Windows > AppLocker > MSI en Script.

De voormalige locatie voor logboekregistratie bevat gebeurtenissen over het beheer van uitvoerbare bestanden, dll's en stuurprogramma's. De laatste locatie voor logboekregistratie bevat gebeurtenissen over het beheer van MSI-installatieprogramma's, scripts en COM-objecten.

CodeIntegrity-gebeurtenis 3077 in het logboek 'CodeIntegrity – Operationeel' geeft aan dat een uitvoerbaar bestand, .dll of stuurprogramma niet kan worden geladen. Deze gebeurtenis bevat informatie over het geblokkeerde bestand en over het afgedwongen beleid. Voor bestanden die worden geblokkeerd door de beperking, komt de beleidsinformatie in CodeIntegrity Event 3077 overeen met de beleidsinformatie van SkuSiPolicy.p7b uit CodeIntegrity Event 3099. CodeIntegrity-gebeurtenis 3077 is niet aanwezig als er geen uitvoerbare, .dll of stuurprogramma's zijn die het code-integriteitsbeleid op uw apparaat schenden.

Zie Informatie over toepassingsbeheergebeurtenissen voor andere controle- en blokkeringsgebeurtenissen voor code-integriteit.

Procedure voor verwijderen en herstellen van beleid

Als er iets misgaat na het toepassen van de beperking, kunt u de volgende stappen gebruiken om de beperking te verwijderen:

-

Onderbreekt BitLocker als dit is ingeschakeld. Voer de volgende opdracht uit vanuit een opdrachtpromptvenster met verhoogde bevoegdheid:

Manager-bde -protectors -disable c: -rebootcount 3

-

Schakel Beveiligd opstarten uit in het UEFI BIOS-menu.De procedure voor het uitschakelen van Beveiligd opstarten verschilt per apparaatfabrikant en model. Raadpleeg de documentatie van de fabrikant van uw apparaat voor hulp bij het uitschakelen van de locatie waar u Beveiligd opstarten kunt uitschakelen. Meer informatie vindt u in Beveiligd opstarten uitschakelen.

-

Verwijder het beleid SkuSiPolicy.p7b.

-

Start Windows normaal en meld u vervolgens aan.Het beleid SkuSiPolicy.p7b moet worden verwijderd van de volgende locatie:

-

<EFI-systeempartitie>\Microsoft\Boot\SkuSiPolicy.p7b

-

-

Voer de volgende opdrachten uit vanuit een sessie met verhoogde Windows PowerShell om beleid van deze locaties op te schonen:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIPolicyPath = "$MountPoint\EFI\Microsoft\Boot\SkuSiPolicy.p7b" $EFIDestinationFolder="$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } if (Test-Path $EFIPolicyPath ) {Remove-Item -Path $EFIPolicyPath -Force } mountvol $MountPoint /D

-

-

Schakel Beveiligd opstarten vanaf BIOS in.Raadpleeg de documentatie van de fabrikant van uw apparaat om te zien waar u Beveiligd opstarten kunt inschakelen.Als u Beveiligd opstarten hebt uitgeschakeld in stap 1 en uw station wordt beveiligd door BitLocker, onderbreekt u de BitLocker-beveiliging en schakelt u Beveiligd opstarten in het UEFI BIOS-menu in.

-

Schakel BitLocker in. Voer de volgende opdracht uit vanuit een opdrachtpromptvenster met verhoogde bevoegdheid:

Manager-bde -protectors -enable c:

-

Start uw apparaat opnieuw op.

|

Datum wijzigen |

Beschrijving |

|

dinsdag 17 december 2025 |

|

|

dinsdag 22 juli 2025 |

|

|

dinsdag 10 juli 2025 |

|

|

8 april 2025 |

|

|

dinsdag 24 februari 2025 |

|

|

dinsdag 11 februari 2025 |

|

|

dinsdag 14 januari 2025 |

|

|

dinsdag 12 november 2024 |

|