Oorspronkelijke publicatiedatum: dinsdag 26 juni 2025

KB-id: 5062713

|

Dit artikel bevat richtlijnen voor:

Opmerking Als u een persoon bent die eigenaar bent van een persoonlijk Windows-apparaat, gaat u naar het artikel Windows-apparaten voor thuisgebruikers, bedrijven en scholen met door Microsoft beheerde updates. |

Overzicht

De configuratie van certificaten die door Microsoft worden geleverd als onderdeel van de Infrastructuur voor beveiligd opstarten is hetzelfde gebleven sinds Windows 8. Deze certificaten worden opgeslagen in de variabelen Signature Database (DB) en Key Enrollment Key (KEK) (ook wel sleuteluitwisselingssleutel genoemd) in de firmware. Microsoft heeft dezelfde drie certificaten verstrekt in het OEM-ecosysteem (Original Equipment Manufacturer) om op te nemen in de firmware van het apparaat. Deze certificaten ondersteunen Beveiligd opstarten in Windows en worden ook gebruikt door besturingssystemen van derden, waaronder de volgende door Microsoft geleverde certificaten:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Belangrijk Alle drie door Microsoft verstrekte certificaten verlopen vanaf juni 2026. In samenwerking met onze ecosysteempartners brengt Microsoft nieuwe certificaten uit die de beveiliging en continuïteit van Beveiligd opstarten in de toekomst helpen garanderen. Zodra deze 2011-certificaten verlopen, zijn beveiligingsupdates voor opstartonderdelen niet meer mogelijk, waardoor de opstartbeveiliging in gevaar komt en getroffen Windows-apparaten in gevaar komen. Om de functionaliteit voor beveiligd opstarten te behouden, moeten alle Windows-apparaten worden bijgewerkt om de 2023-certificaten te gebruiken voordat de 2011-certificaten verlopen.

Opmerking Dit artikel verwijst naar 'certificaten' en 'CA' (certificeringsinstantie) door elkaar.

Windows Secure Boot-certificaten verlopen in 2026

Windows-apparaten die sinds 2012 zijn gemaakt, hebben mogelijk verlopende versies van certificaten die moeten worden bijgewerkt.

Terminologie

-

KEK: Sleutelinschrijvingssleutel

-

CA: Certificeringsinstantie

-

DB: Handtekeningdatabase voor beveiligd opstarten

-

DBX: Database met ingetrokken handtekening voor beveiligd opstarten

|

Verlopend certificaat |

Verloopdatum |

Nieuw certificaat |

Locatie opslaan |

Doel |

|

Microsoft Corporation KEK CA 2011 |

Juni 2026 |

Microsoft Corporation KEK CA 2023 |

Opgeslagen in KEK |

Ondertekent updates voor DB en DBX. |

|

Microsoft Windows Production PCA 2011 |

Oktober 2026 |

Windows UEFI CA 2023 |

Opgeslagen in db |

Wordt gebruikt voor het ondertekenen van het Windows-opstartlaadprogramma. |

|

Microsoft UEFI CA 2011* |

Juni 2026 |

Microsoft UEFI CA 2023 |

Opgeslagen in db |

Ondertekent opstartlaadprogramma's van derden en EFI-toepassingen. |

|

Microsoft UEFI CA 2011* |

Juni 2026 |

Microsoft Option ROM CA 2023 |

Opgeslagen in db |

Ondertekent optie-ROM's van derden |

*Tijdens de verlenging van het Microsoft Corporation UEFI CA 2011-certificaat scheiden twee certificaten de ondertekening van het opstartlaadprogramma van optie-ROM-ondertekening. Dit zorgt voor een nauwkeurigere controle over systeemvertrouwen. Systemen die optie-ROM's moeten vertrouwen, kunnen bijvoorbeeld de Microsoft Option ROM UEFI CA 2023 toevoegen zonder vertrouwensrelatie toe te voegen voor opstartladers van derden.

Microsoft heeft bijgewerkte certificaten uitgegeven om de continuïteit van beveiliging tegen beveiligd opstarten op Windows-apparaten te garanderen. Microsoft beheert het updateproces voor deze nieuwe certificaten op een aanzienlijk deel van Windows-apparaten en biedt gedetailleerde richtlijnen voor organisaties die de updates van hun eigen apparaat beheren.

Bereik voor door ondernemingen en IT-professionals beheerde systemen

Dit artikel is gericht op organisaties die geen diagnostische gegevens delen met Microsoft en toegewezen IT-professionals hebben die updates voor hun omgeving beheren. Op dit moment is er onvoldoende informatie beschikbaar voor Microsoft om de implementatie van secure boot-certificaten op deze apparaten volledig te ondersteunen, met name die waarvoor diagnostische gegevens zijn uitgeschakeld.

Ondernemingen en IT-professionals hebben de keuze om dergelijke systemen door Microsoft te laten beheren. In dat geval werkt Microsoft de Secure Boot-certificaten bij. We realiseren ons echter dat dit geen haalbare optie is voor verschillende apparaten, zoals apparaten met lucht-gapped in de overheid, productie, enzovoort.

Raadpleeg de volgende sectie voor de opties in deze categorie.

Welke oplossingen kunnen zakelijke of IT-professionele beheerde apparaten verwachten?

Optie 1: Geautomatiseerde updates (alleen voor door Microsoft Update beheerde systemen)

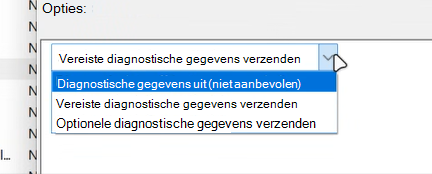

Als u deze optie kiest, ontvangen uw apparaten automatisch de nieuwste updates voor beveiligd opstarten, zodat uw apparaten veilig blijven. Om dit in te schakelen, moet u deelnemen aan en Microsoft toestaan om diagnostische gegevens van de Universal Telemetry Client (UTC) van uw apparaten te verzamelen. Deze stap zorgt ervoor dat uw apparaten zijn ingeschreven bij het door Microsoft beheerde programma en dat alle updates naadloos worden ontvangen als onderdeel van onze standaard-implementatie.

Implementatiestrategie

Voor Windows-apparaten die afhankelijk zijn van Microsoft om de secure boot-certificaatupdates toe te passen op hun apparaat, gebruiken we een zeer zorgvuldige implementatiestrategie. We groepeer systemen met vergelijkbare hardware- en firmwareprofielen (op basis van diagnostische gegevens van Windows en OEM-feedback) en brengen vervolgens geleidelijk updates uit voor elke groep. Tijdens dit proces houden we de diagnostische feedback nauwlettend in de gaten om ervoor te zorgen dat alles soepel verloopt. Als er problemen worden gedetecteerd in een groep, wordt deze onderbroken en opgelost voordat de implementatie naar die groep wordt hervat.

Oproep tot actie

Als u wilt worden opgenomen in de door Microsoft beheerde implementatie, raden we u aan om diagnostische gegevens van Windows in te schakelen. Hiermee kunnen we in aanmerking komende apparaten voor certificaatupdates voor beveiligd opstarten identificeren en targeten.

Waarom zijn diagnostische gegevens belangrijk?

De door Microsoft beheerde implementatiestrategie is sterk afhankelijk van de diagnostische gegevens die we van de systemen ontvangen, omdat we gegevenssignalen hebben opgenomen die ons informeren over de status van de apparaten in reactie op het installeren van de nieuwe Secure Boot-certificaten. Op deze manier kunnen we snel problemen in onze implementatie identificeren en de implementatie proactief onderbreken voor apparaten met vergelijkbare hardwareconfiguraties om de impact van het probleem te minimaliseren.

Als u diagnostische gegevens inschakelt, zorgt u ervoor dat uw apparaten zichtbaar zijn. Uw apparaten worden verplaatst naar de door Microsoft beheerde stream voor geautomatiseerde targeting en levering van deze updates.

Opmerkingen

-

Organisaties die liever geen diagnostische gegevens inschakelen, blijven volledig onder controle en ontvangen toekomstige hulpprogramma's en richtlijnen om het updateproces onafhankelijk te beheren.

-

Voor de oplossingen die hier worden gemarkeerd, hebt u de uiteindelijke verantwoordelijkheid om de voortgang van de updates voor alle apparaten in uw omgeving te bewaken en moet u mogelijk meer dan één oplossing gebruiken om volledige acceptatie te bereiken.

Voer de volgende stappen uit om deel te nemen aan de door Microsoft beheerde implementatie:

-

Volg diagnostische Windows-gegevens configureren in uw organisatie en stel de gegevensinstelling in om vereiste diagnostische gegevens toe te staan. Met andere woorden: stel niet in op Uitgeschakeld en schakel diagnostische gegevens niet uit. Elke instelling die meer dan vereiste diagnostische gegevens biedt, werkt ook.

-

Kies ervoor om deel te nemen aan door Microsoft beheerde updates voor Beveiligd opstarten door de volgende registersleutel in te stellen:

Registerlocatie

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot

Naam van toets

MicrosoftUpdateManagedOptIn

Sleuteltype

DWORD

DWORD-waarde

-

0 of sleutel bestaat niet

-

0x5944 : veilig opstarten

Opmerkingen

We raden u aan deze sleutel in te stellen op 0x5944 om aan te geven dat alle certificaten moeten worden bijgewerkt op een manier die het beveiligingsprofiel van het bestaande apparaat behoudt en het opstartbeheer bijwerkt naar het exemplaar dat is ondertekend door het Windows UEFI CA 2023-certificaat.

Opmerking Deze registersleutel wordt ingeschakeld in een toekomstige update.

-

Opmerking Ondersteuning voor de door Microsoft beheerde implementatie is alleen beschikbaar voor Windows 11- en Windows 10 clientversies. Na 14 oktober 2025 wordt Windows 10 versie 22H2 met uitgebreide beveiligingsupdates (ESU) opgenomen.

Optie 2: Customer-Managed selfservice of gedeeltelijk geautomatiseerde oplossingen

Microsoft evalueert richtlijnen voor gedeeltelijk geautomatiseerde oplossingen om beheerde systemen van ondernemingen en IT-professionals te helpen. Houd er rekening mee dat dit selfserviceopties zijn die een onderneming of IT-professional kan toepassen op basis van hun specifieke situatie en gebruiksmodel.

|

Omdat Microsoft over het algemeen beperkte zichtbaarheid (of diagnostische gegevens) heeft voor door ondernemingen en IT-professionals beheerde apparaten, zijn de beschikbare hulpmiddelen van Microsoft beperkt. De implementatie wordt overgelaten aan klanten en hun partners, zoals Onafhankelijke softwareleveranciers (ISV's), Microsoft Active Protection Partners (MAPP), andere cryptografische scanners en beveiligingspartners en OEM's. |

Belangrijk:

-

Het toepassen van secure boot-certificaatupdates kan leiden tot opstartfouten, Bit Locker Recovery of zelfs bricked apparaten in bepaalde gevallen.

-

Dit is met name nodig voor oude systemen die mogelijk buiten OEM-ondersteuning vallen. Bijvoorbeeld: als er firmwareproblemen/bugs zijn die niet zijn opgelost door OEM, moet worden vervangen of Beveiligd opstarten uitgeschakeld, waardoor het apparaat geen beveiligingsupdates meer ontvangt na het verlopen van het Secure Boot-certificaat vanaf juni 2026.

Aanbevolen methodologie

-

Neem contact op met OEM voor uw apparaat over updates of richtlijnen voor Beveiligd opstarten. Bijvoorbeeld: Sommige OEM's publiceren de minimale firmware-/BIOS-versies die ondersteuning bieden voor de bijgewerkte 2023-certificaten voor beveiligd opstarten. Volg de OEM-aanbeveling en pas eventuele updates toe

-

Haal een lijst op met apparaten waarvoor Beveiligd opstarten is ingeschakeld. Er is geen actie nodig voor apparaten waarvoor Beveiligd opstarten is uitgeschakeld.

-

Classificeer uw Enterprise-apparaten die geen diagnostische gegevens delen met Microsoft op:

-

OEMModelBaseBoard

-

FirmwareMfg

-

FirmwareVersion

-

OEMName

-

OSArch

-

OEMSubModel

-

OEMModel

-

BaseBoardMfg

-

FirmwareManufacturer

-

OEMModelSystemFamily

-

OEMBaseBoardManufacturer

-

OEM

-

BaseBoardManufacturer

-

-

Voor elke unieke categorie in stap 3 is de update-implementatie van Secure Boot Key valideren (een van de stappen hieronder) op een 'paar' apparaten ["paar" een beslissing op basis van elke klant. We raden ten minste 4-10 apparaten aan. Na een geslaagde validatie kunnen de apparaten worden gemarkeerd als GREEN/SAFE-buckets voor implementatie op schaal naar andere vergelijkbare apparaten onder Enterprise/IT-beheer

-

De klant kan een van de volgende methoden of een combinatie kiezen om bijgewerkte certificaten toe te passen.

Hoe weet ik of de nieuwe CA's zich in de UEFI-database bevinden?

-

Download en installeer de UEFIv2 PowerShell-module.

-

Voer de volgende opdrachten uit in een PowerShell-venster met verhoogde bevoegdheid:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

Import-Module UEFIv2

Run (Get-UEFISecureBootCerts DB).signature

-

Zoek naar de vingerafdruk of onderwerp-CN.

-

Download de UEFIv2 2.7 PowerShell-module.

-

Voer bij een PowerShell-opdrachtprompt met verhoogde bevoegdheid de volgende opdracht uit:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match ‘Windows UEFI CA 2023’

U kunt ook “(Get-UEFISecureBootCerts PK).Signature” uitvoeren

Methoden voor het toepassen van secure boot-certificaat op VEILIGE apparaten

Zoals eerder vermeld in de sectie 'Aanbevolen methodologie', moeten de secure boot-certificaatupdates alleen worden toegepast op SAFE/GREEN-bucketapparaten na adequate tests/validatie op een aantal apparaten.

Beschrijving van de volgende methoden.

|

Methode 1:Rolling updates voor secure boot-sleutel op basis van een registersleutel. Deze methode biedt een manier om te testen hoe Windows reageert nadat de 2023 DB-updates zijn toegepast op een apparaat. Methode 2: groepsbeleid Object (GPO) voor Secure Boot Key. Deze methode biedt een gebruiksvriendelijke groepsbeleid instelling die domeinbeheerders kunnen inschakelen om de secure boot-updates te implementeren op Windows-clients en -servers die lid zijn van een domein. Methode 3: Secure Boot API/CLI Interface met Windows Configuration System (WinCS). Dit kan worden gebruikt om SecureBoot-sleutels in te schakelen. Methode 4: Als u de Secure Boot DB-updates handmatig wilt toepassen, raadpleegt u de sectie Handmatige db/KEK-updatestappen . |

Deze methode biedt een manier om te testen hoe Windows reageert nadat de 2023 DB-updates zijn toegepast op een apparaat.

CA Reg-sleutelwaarden

|

Registerlocatie |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot\AvailableUpdates |

|

Certificaatwaarden |

#define SERVICING_UPDATE_KEK 0x0004 #define SERVICING_UPDATE_DB_2024 0x0040 #define SERVICING_UPDATE_INVOKE_BFSVC_AI 0x0100 #define SERVICING_UPDATE_3P_OROM_DB 0x0800 #define SERVICING_UPDATE_3P_UEFI_DB 0x1000 #define CHECK_3P2011_BEFORE_3POROM_UEFICA 0x4000 |

Teststappen

Voer elk van de volgende opdrachten afzonderlijk uit van een PowerShell-prompt met verhoogde bevoegdheid:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x5944 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

U kunt de resultaten vinden door de gebeurtenislogboeken te bekijken, zoals wordt beschreven in Updategebeurtenissen van Secure Boot DB en DBX-variabele.

Opmerkingen

-

Tijdens dit proces is soms opnieuw opstarten vereist.

-

SERVICING_UPDATE_INVOKE_BFSVC_AI werkt de opstartmanager bij naar de ondertekende versie van 2023, waarmee het opstartbeheer op de EFI-partitie wordt gewijzigd.

Meer informatie over de op een registersleutel gebaseerde updates voor beveiligd opstarten

De beleidslogica is opgebouwd rond drie registerwaarden die zijn opgeslagen in het volgende registerpad voor beveiligd opstarten: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Opmerking Alle volgende registersubsleutels worden gebruikt om de update te activeren en de updatestatus vast te leggen .

|

Registerwaarde |

Type |

Beschrijving & gebruik |

|

AvailableUpdates |

REG_DWORD (bitmasker) |

Triggervlagmen bijwerken. Hiermee bepaalt u welke beveiligde opstartbewerkingen moeten worden uitgevoerd op het apparaat. Als u hier het juiste bitveld instelt, wordt de implementatie van nieuwe certificaten voor beveiligd opstarten en gerelateerde updates gestart. Voor bedrijfsimplementatie moet dit worden ingesteld op 0x5944 (hex), een waarde die alle relevante updates inschakelt (de nieuwe 2023 Microsoft UEFI CA-sleutels toevoegen, de KEK bijwerken en het nieuwe opstartbeheer installeren) voor alle klanten. (Met deze waarde wordt het apparaat effectief gekozen voor de implementatie van de sleutelroll voor beveiligd opstarten. Wanneer niet-nul (d.w.z. 0x5944), worden de opgegeven updates toegepast door de geplande taak van het systeem; als nul of niet is ingesteld, wordt er geen sleutelupdate voor beveiligd opstarten uitgevoerd.) Opmerking: Wanneer de bits worden verwerkt, worden ze gewist. U moet dit beheren met groepsbeleid en een CSP. |

|

UEFICA2023Status |

REG_SZ (tekenreeks) |

Indicator implementatiestatus. Geeft de huidige status weer van de update van de sleutel voor beveiligd opstarten op het apparaat. Deze wordt ingesteld op een van de drie tekstwaarden: 'NotStarted', 'InProgress' of 'Updated', wat aangeeft dat de update nog niet is uitgevoerd, actief wordt uitgevoerd of is voltooid. In eerste instantie is de status 'NotStarted'. Het verandert in 'InProgress' zodra de update begint, en ten slotte in 'Bijgewerkt' wanneer alle nieuwe sleutels en de nieuwe opstartmanager zijn geïmplementeerd.) |

|

UEFICA2023Error |

REG_DWORD (code) |

Foutcode (indien aanwezig). Deze waarde blijft 0 bij succes. Als het updateproces een fout optreedt, wordt UEFICA2023Error ingesteld op een niet-nul foutcode die overeenkomt met de eerste fout die is opgetreden. Een fout hier impliceert dat de update voor beveiligd opstarten niet volledig is geslaagd en mogelijk onderzoek of herstel op dat apparaat vereist. (Als het bijwerken van de database (database met vertrouwde handtekeningen) bijvoorbeeld is mislukt vanwege een firmwareprobleem, kan dit register een foutcode weergeven die kan worden toegewezen aan een gebeurtenislogboek of gedocumenteerde fout-id voor beveiligd opstarten.) |

|

HighConfidenceOptOut |

REG_DWORD |

Voor ondernemingen die zich willen afmelden voor buckets met een hoge betrouwbaarheid die automatisch worden toegepast als onderdeel van de LCU. Ze kunnen deze sleutel instellen op een niet-nulwaarde om de buckets met hoge betrouwbaarheid af te wijzen. |

|

MicrosoftUpdateManagedOptIn |

REG_DWORD |

Voor ondernemingen die zich willen aanmelden voor CFR-service (Microsoft Managed). Naast het instellen van deze sleutel moeten klanten het verzenden van optionele diagnostische gegevens toestaan. |

Hoe deze sleutels samenwerken

De IT-beheerder (via GPO of CSP) configureert AvailableUpdates = 0x5944, waarmee Windows wordt signalen geeft om het secure boot-sleutelroll-proces op het apparaat uit te voeren. Terwijl het proces wordt uitgevoerd, werkt het systeem UEFICA2023Status bij van 'NotStarted' naar 'InProgress' en ten slotte naar 'Bijgewerkt' wanneer het is gelukt. Als elke bit in 0x5944 is verwerkt, wordt deze gewist. Als een stap mislukt, wordt een foutcode vastgelegd in UEFICA2023Error (en de status kan 'InProgress' of een gedeeltelijk bijgewerkte status blijven). Dit mechanisme biedt beheerders een duidelijke manier om de implementatie per apparaat te activeren en bij te houden.

Opmerking: Deze registerwaarden worden specifiek voor deze functie geïntroduceerd (ze bestaan pas op oudere systemen als de ondersteunende update is geïnstalleerd). De namen UEFICA2023Status en UEFICA2023Error zijn gedefinieerd in het ontwerp om de status van het toevoegen van de Windows UEFI CA 2023-certificaten vast te leggen. Ze worden weergegeven in het bovenstaande registerpad zodra het systeem is bijgewerkt naar een build die ondersteuning biedt voor het rollen van secure boot-sleutels.

Betrokken platforms

Beveiligd opstarten wordt ondersteund in Windows vanaf de Windows Server 2012 codebasis en groepsbeleid ondersteuning bestaat in alle versies van Windows die beveiligd opstarten ondersteunen. Daarom wordt groepsbeleid ondersteuning geboden voor alle ondersteunde versies van Windows die beveiligd opstarten ondersteunen.

In deze tabel wordt de ondersteuning verder uitgesplitst op basis van de registersleutel.

|

Sleutel |

Ondersteunde Windows-versies |

|

AvailableUpdates/AvailableUpdatesPolicy, UEFICA2023Status, UEFICA2023Error |

Alle versies van Windows die beveiligd opstarten ondersteunen (Windows Server 2012 en latere Versies van Windows). |

|

HighConfidenceOptOut |

Alle versies van Windows die beveiligd opstarten ondersteunen (Windows Server 2012 en latere Versies van Windows). Opmerking: Hoewel de betrouwbaarheidsgegevens worden verzameld op Windows 10, versies 21H2 en 22H2 en latere versies van Windows, kunnen deze worden toegepast op apparaten waarop eerdere versies van Windows worden uitgevoerd. |

|

MicrosoftUpdateManagedOptIn |

Windows 10, versies 21H2 en 22H2 Windows 11, versies 22H2 en 23H2 Windows 11, versie 24H2 en Windows Server 2025 |

Onze SBAI/TpmTasks implementeert een nieuwe routine om het schema op te nemen en de bucket-id van een apparaat te bepalen. Het moet ook gebeurtenissen verzenden om de bucket-id van een apparaat bij elke opstartsessie weer te geven.

Deze nieuwe gebeurtenissen vereisen dat de betrouwbaarheidsgegevens van de apparaatemmer aanwezig zijn op het systeem. De gegevens worden opgenomen in de cumulatieve updates en zijn online beschikbaar voor actuele downloads.

Fouten bij beveiligd opstarten

Foutevenementen hebben een kritieke rapportagefunctie om te informeren over de status en voortgang van beveiligd opstarten. Zie Updategebeurtenissen van Secure Boot DB en DBX-variabele voor meer informatie over de foutgebeurtenissen. De foutgebeurtenissen worden bijgewerkt met een extra gebeurtenis voor Beveiligd opstarten.

Fout gebeurtenissen

Beveiligd opstarten verzendt gebeurtenissen bij elke opstartbewerking. Welke gebeurtenissen worden verzonden, is afhankelijk van de status van het systeem.

Machinemetagegevens gebeurtenis

Fout gebeurtenissen omvatten machinemetagegevens zoals architectuur, firmwareversie, enzovoort om klanten details op het apparaat te geven. Deze metagegevens geven IT-beheerders gegevens om te begrijpen welke apparaten verlopende certificaten hebben en wat de kenmerken van hun apparaten zijn.

Deze gebeurtenis wordt verzonden op alle apparaten die niet over de benodigde bijgewerkte certificaten beschikken. De benodigde certificaten zijn:

-

de PCA2023

-

de UEFI-CA van derden en de Option ROM-CA van derden als de externe 2011-CA aanwezig is

-

de KEK.

De standaardkenmerken voor de algemene bucket zijn:

-

OEMName_Uncleaned

-

OEMModel

-

OEMSubModel

-

OEMModelSystemFamily

-

OEMModelBaseBoard

-

BaseBoardManufacturer

-

FirmwareManufacturer

-

FirmwareVersion

Gebeurtenis-id: 1801

|

Gebeurtenislogboek |

Systeem |

|

Gebeurtenisbron |

TPM-WMI |

|

Gebeurtenis-id |

1801 |

|

Niveau |

Fout |

|

Berichttekst van gebeurtenis |

Ca/sleutels voor beveiligd opstarten moeten worden bijgewerkt. De handtekeninggegevens van dit apparaat zijn hier opgenomen. <Standaardkenmerken opnemen, de kenmerken die we gebruiken wanneer een OEM geen> |

BucketIid+ betrouwbaarheidsbeoordelingsgebeurtenis

Deze gebeurtenis wordt verzonden in combinatie met de gebeurtenis Machine Meta Data wanneer het apparaat niet beschikt over de benodigde bijgewerkte certificaten, zoals hierboven beschreven. Elke fout-gebeurtenis bevat een BucketId en een betrouwbaarheidsclassificatie. De betrouwbaarheidsclassificatie kan een van de volgende zijn.

|

Vertrouwen |

Beschrijving |

|

Hoge betrouwbaarheid (groen) |

Zeer zeker dat alle benodigde certificaten met succes kunnen worden geïmplementeerd. |

|

Meer gegevens nodig (geel) |

In de bucketlijst, maar niet genoeg gegevens. Kan veel vertrouwen hebben in het implementeren van sommige certificaten en minder vertrouwen in andere certificaten. |

|

Onbekend (paars) |

Niet in bucketlist - nooit gezien |

|

Onderbroken (rood) |

Sommige certificaten kunnen met hoge betrouwbaarheid worden geïmplementeerd, maar er is een probleem gedetecteerd dat opvolging door Microsoft of de fabrikant van het apparaat vereist. Deze categorie kan bestaan uit Overgeslagen, Bekende problemen en Onderzoeken. |

Als er geen bucket-id voor het apparaat is, moet de gebeurtenis 'Onbekend' aangeven als de status en geen apparaathandtekening bevatten.

Gebeurtenis-id: 1802

|

Gebeurtenislogboek |

Systeem |

|

Gebeurtenisbron |

TPM-WMI |

|

Gebeurtenis-id |

1802 |

|

Niveau |

Fout |

|

Berichttekst van gebeurtenis |

Ca/sleutels voor beveiligd opstarten moeten worden bijgewerkt. Deze informatie over apparaathandtekeningen is hier opgenomen.%nApparaatAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 Apparaathandtekening: b1a7c2e5f6d8a9c0e3f2b4a1c7e8d9f0b2a3c4e5f6d7a8b9c0e1f2a3b4c5d6e7, Betrouwbaarheidswaarde: Momenteel heeft meer gegevens nodig (of onbekend, hoge betrouwbaarheid, onderbroken) Zie https://aka.ms/GetSecureBoot voor meer informatie |

Informatie-gebeurtenissen

Up-to-date-gebeurtenis van de machine

Een informatie-gebeurtenis geeft aan dat de machine up-to-date is en dat er geen actie nodig is.

Gebeurtenis-id: 1803

|

Gebeurtenislogboek |

Systeem |

|

Gebeurtenisbron |

TPM-WMI |

|

Gebeurtenis-id |

1803 |

|

Niveau |

Informatie |

|

Berichttekst van gebeurtenis |

Op dit apparaat zijn de CA/-sleutels voor beveiligd opstarten bijgewerkt. %nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 |

Waarschuwingsevenementen

Standaardinstellingen voor beveiligd opstarten moeten worden bijgewerkt

Waarschuwingsactie die aangeeft dat de standaardinstellingen voor beveiligd opstarten van de firmware van het apparaat niet up-to-date zijn. Dit gebeurt wanneer het apparaat opstart vanaf een PCA2023 ondertekende opstartmanager en de DBDefaults in de firmware het PCA2023-certificaat niet bevatten.

Gebeurtenis-id: 1804

|

Gebeurtenislogboek |

Systeem |

|

Gebeurtenisbron |

TPM-WMI |

|

Gebeurtenis-id |

1804 |

|

Niveau |

Waarschuwing |

|

Tekst van foutbericht |

Dit apparaat is bijgewerkt naar de Windows-opstartmanager die is ondertekend door windows UEFI CA 2023, maar de Secure Boot DBDefaults in de firmware bevatten niet het certificaat 'Windows UEFI CA 2023'. Het opnieuw instellen van de instellingen voor beveiligd opstarten in de firmware op de standaardwaarden kan voorkomen dat het apparaat wordt opgestart. Zie https://aka.ms/GetSecureBoot voor meer informatie. |

Aanvullende onderdelenwijzigingen voor beveiligd opstarten

TPMTaken wijzigen

Wijzig TPMTasks om te bepalen of de status van het apparaat de bijgewerkte certificaten voor beveiligd opstarten heeft of niet. Momenteel kan deze bepaling worden uitgevoerd, maar alleen als onze CFR een computer selecteert voor update. We willen dat deze bepaling en daaropvolgende logboekregistratie in elke opstartsessie plaatsvinden, ongeacht de CFR. Als de certificaten voor beveiligd opstarten niet volledig up-to-date zijn, verzendt u de twee hierboven beschreven foutevenementen en verzendt u de gebeurtenis Informatie als de certificaten up-to-date zijn. De certificaten voor beveiligd opstarten die worden gecontroleerd, zijn:

-

Windows UEFI CA 2023

-

Microsoft UEFI CA 2023 en Microsoft Option ROM CA 2023: als de Microsoft UEFI CA 2011 aanwezig is, moeten deze twee CA aanwezig zijn. Als de Microsoft UEFI CA 2011 niet aanwezig is, is er geen controle nodig.

-

Microsoft Corporation KEK CA 2023

Machinemetagegevens gebeurtenis

Deze gebeurtenis verzamelt de metagegevens van de machine en geeft een gebeurtenis uit.

-

BucketId + betrouwbaarheidsclassificatie-gebeurtenis

Deze gebeurtenis gebruikt de metagegevens van de machine om de bijbehorende vermelding te vinden in de database van machines (bucket-vermelding) en zal een gebeurtenis met deze gegevens opmaken en verzenden, samen met eventuele betrouwbaarheidsinformatie over de bucket.

High Confident Device Assist

Voor apparaten in buckets met een hoge betrouwbaarheid worden de certificaten voor beveiligd opstarten en 2023-ondertekend opstartbeheer automatisch toegepast.

De update wordt op hetzelfde moment geactiveerd als de twee foutgebeurtenissen worden gegenereerd en de gebeurtenis BucketId + Betrouwbaarheidsbeoordeling bevat een hoge betrouwbaarheidsclassificatie.

Voor klanten die zich willen afmelden, is er als volgt een nieuwe registersleutel beschikbaar:

|

Registerlocatie |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot |

|

Naam van toets |

HighConfidenceOptOut |

|

Sleuteltype |

DWORD |

|

DWORD-waarde |

0 of sleutel bestaat niet: hulp met hoge betrouwbaarheid is ingeschakeld. 1 – High-confidence assist is uitgeschakeld Al het andere - Niet gedefinieerd |

Deze methode biedt een gebruiksvriendelijke groepsbeleid instelling die domeinbeheerders kunnen inschakelen om de secure boot-updates te implementeren op Windows-clients en -servers die lid zijn van een domein.

Het groepsbeleid Object (GPO) schrijft de vereiste registerwaarde AvailableUpdatesPolicy en initieert het proces, met behulp van de standaard groepsbeleid-infrastructuur voor implementatie en bereikbeheer.

Overzicht van GPO-configuratie

-

Beleidsnaam (voorlopig): 'Secure Boot Key Rollout inschakelen' (onder Computerconfiguratie).

-

Beleidspad: Een nieuw knooppunt onder Computerconfiguratie → Beheersjablonen → Windows-onderdelen → Beveiligd opstarten. Voor de duidelijkheid moet een subcategorie zoals 'Beveiligd opstarten Updates' worden gemaakt om dit beleid op te nemen.

-

Bereik: Computer (instelling voor de hele machine): omdat deze is gericht op HKLM en de UEFI-status van het apparaat beïnvloedt.

-

Beleidsactie: Wanneer ingeschakeld, stelt het beleid de registersleutel AvailableUpdatesPolicy in op de waarde 0x5944 (REG_DWORD) op de client onder het pad HKLM\System\CurrentControlSet\Control\SecureBoot\Servicing. Hiermee wordt het apparaat bij de volgende gelegenheid gevlagd om alle beschikbare sleutelupdates voor beveiligd opstarten te installeren.

Opmerking: Vanwege de aard van groepsbeleid waar het beleid na verloop van tijd opnieuw wordt toegepast en de aard van de AvailableUpdates waarbij de bits worden gewist terwijl ze worden verwerkt, is het noodzakelijk om een afzonderlijke registersleutel te hebben met de naam AvailableUpdatesPolicy, zodat de onderliggende logica kan bijhouden of de sleutels zijn geïmplementeerd. Wanneer AvailableUpdatesPolicy is ingesteld op 0x5944, stelt TPMTasks AvailableUpdates in op 0x5944 en ziet u dat dit is gedaan om te voorkomen dat opnieuw wordt toegepast op AvailableUpdates meerdere keren. Als u AvailableUpdatesPolicy instelt op Diabled, worden TPMTasks gewist (ingesteld op 0) AvailableUpdates en wordt er rekening mee gehouden dat dit is voltooid.

-

Uitgeschakeld/niet geconfigureerd: Wanneer Niet geconfigureerd, brengt het beleid geen wijzigingen aan (Secure Boot-updates blijven opt-in en worden niet uitgevoerd, tenzij ze op een andere manier worden geactiveerd). Als uitgeschakeld, moet het beleid AvailableUpdates = 0 instellen om er expliciet voor te zorgen dat het apparaat niet probeert de secure boot-sleutel te implementeren of om de implementatie te stoppen als er iets misgaat.

-

HighConfidenceOptOut kan in- of uitgeschakeld zijn. Als u inschakelt, wordt deze sleutel ingesteld op 1 en als u deze uitschakelt, wordt deze ingesteld op 0.

ADMX-implementatie: Dit beleid wordt geïmplementeerd via een standaard beheersjabloon (.admx). Het maakt gebruik van het mechanisme voor registerbeleid om de waarde te schrijven. De ADMX-definitie geeft bijvoorbeeld het volgende op:

-

Registersleutel: Software\Beleid\... (groepsbeleid schrijft normaal gesproken naar de vertakking Beleid), maar in dit geval moeten we van invloed zijn op HKLM\SYSTEM. We maken gebruik van de mogelijkheid van groepsbeleid om rechtstreeks naar HKLM te schrijven voor computerbeleidsregels. De ADMX kan het element gebruiken met het echte doelpad.

-

Waardenaam: AvailableUpdatesPolicy, Waarde: 0x5944 (DWORD).

Wanneer het groepsbeleidsobject wordt toegepast, wordt deze registerwaarde gemaakt/bijgewerkt door de groepsbeleid clientservice op elke doelcomputer. De volgende keer dat de servicetaak Voor beveiligd opstarten (TPMTasks) op die computer wordt uitgevoerd, worden 0x5944 gedetecteerd en wordt de update uitgevoerd. (Standaard wordt in Windows de geplande taak TPMTask om de 12 uur uitgevoerd om dergelijke updatevlagmen voor beveiligd opstarten te verwerken, zodat de update binnen maximaal 12 uur wordt gestart. Beheerders kunnen ook versnellen door de taak handmatig uit te voeren of opnieuw op te starten, indien gewenst.)

Voorbeeld van de gebruikersinterface van beleid

-

Montuur: 'Secure Boot Key Rollout inschakelen' : wanneer deze functie is ingeschakeld, installeert het apparaat de bijgewerkte Secure Boot-certificaten (2023-CA's) en de bijbehorende opstartbeheerupdate. De firmwaresleutels en configuraties voor beveiligd opstarten van het apparaat worden bijgewerkt in het volgende onderhoudsvenster. De status kan worden bijgehouden via het register (UEFICA2023Status en UEFICA2023Error) of windows-gebeurtenislogboek.

-

Opties: Ingeschakeld/uitgeschakeld/niet geconfigureerd.

Deze benadering voor één instelling houdt het eenvoudig voor alle klanten (altijd met behulp van de aanbevolen 0x5944 waarde). Als in de toekomst gedetailleerdere controle nodig is, kunnen aanvullende beleidsregels of opties worden geïntroduceerd. De huidige richtlijnen zijn echter dat eennieuwe secure boot-sleutels en de nieuwe opstartmanager samen moeten worden geïmplementeerd in bijna alle scenario's, dus een implementatie met één wisselknop is geschikt.

Machtigingen voor beveiliging &: Schrijven naar HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\... vereist beheerdersbevoegdheden. groepsbeleid wordt uitgevoerd als Lokaal systeem op clients, dat de benodigde rechten heeft. Het groepsbeleidsobject zelf kan worden bewerkt door beheerders met groepsbeleid beheerrechten. Standaard GPO-beveiliging kan voorkomen dat niet-beheerders het beleid wijzigen.

Tekst voor groepsbeleid gebruikersinterface

De Engelse tekst die wordt gebruikt bij het configureren van het beleid is als volgt.

|

Tekstelement |

Beschrijving |

|

Knooppunt in groepsbeleid-hiërarchie |

Beveiligd opstarten |

|

AvailableUpdates/AvailableUpdatesPolicy |

|

|

Naam instellen |

Implementatie van secure boot-certificaat inschakelen |

|

Opties |

Opties <geen opties nodig, alleen 'Niet geconfigureerd', 'Ingeschakeld' en 'Uitgeschakeld' > |

|

Beschrijving |

Met deze beleidsinstelling kunt u het implementatieproces voor secure boot-certificaten op apparaten in- of uitschakelen. Wanneer windows is ingeschakeld, wordt het certificaatimplementatieproces automatisch gestart op apparaten waarop dit beleid is toegepast. Opmerking: deze registerinstelling wordt niet opgeslagen in een beleidssleutel en dit wordt beschouwd als een voorkeur. Daarom blijft deze registerinstelling behouden als het groepsbeleid-object waarmee deze instelling wordt geïmplementeerd, wordt verwijderd. Opmerking: De Windows-taak waarmee deze instelling wordt uitgevoerd en verwerkt, wordt elke 12 uur uitgevoerd. In sommige gevallen worden de updates bewaard totdat het systeem opnieuw wordt opgestart om de updates veilig te laten verlopen. Opmerking: zodra de certificaten zijn toegepast op de firmware, kunt u ze niet ongedaan maken vanuit Windows. Als het wissen van de certificaten nodig is, moet dit worden gedaan vanuit de interface van het firmwaremenu. Zie voor meer informatie: https://aka.ms/GetSecureBoot |

|

HighConfidenceOptOut |

|

|

Naam instellen |

Automatische certificaatimplementatie via Updates |

|

Opties |

<geen opties nodig, alleen 'Niet geconfigureerd', 'Ingeschakeld' en 'Uitgeschakeld' > |

|

Beschrijving |

Voor apparaten waarop testresultaten beschikbaar zijn die aangeven dat het apparaat de certificaatupdates met succes kan verwerken, worden de updates automatisch gestart als onderdeel van de onderhoudsupdates. Dit beleid is standaard ingeschakeld. Voor ondernemingen die automatische updates willen beheren, gebruikt u dit beleid om de functie expliciet in of uit te schakelen. Zie voor meer informatie: https://aka.ms/GetSecureBoot |

Dit kan worden gebruikt om SecureBoot-sleutels in te schakelen.

Dit systeem bestaat uit een reeks opdrachtregelprogramma's (zowel een traditioneel uitvoerbaar bestand als een PowerShell-module) die lokaal een query kunnen uitvoeren en SecureBoot-configuraties op een computer kunnen toepassen.

WinCS werkt op basis van een configuratiesleutel die kan worden gebruikt met de opdrachtregelprogramma's om de status van de SecureBoot-vlag op de computer te wijzigen. Zodra de volgende geplande SecureBoot-controle is toegepast, wordt actie uitgevoerd op basis van de sleutel.

|

Functienaam |

WinCS-sleutel |

Beschrijving |

|

Feature_AllowDBUpdate2023Rollout |

F924888F002 |

Hiermee kunt u de Database beveiligd opstarten (DB) bijwerken met het nieuwe Windows UEFI CA 2023-certificaat (het certificaat waarmee Windows-opstartladers worden ondertekend). |

|

Feature_Allow3POROMRollout |

3CCC848E002 |

Hiermee kunt u de Secure Boot DB bijwerken met het nieuwe Option ROM 2023-certificaat van derden (voor optie-ROM's van derden, meestal randapparatuur). |

|

Feature_Allow3PUEFICARollout |

E0366E8E002 |

Hiermee kunt u de Secure Boot DB bijwerken met het nieuwe UEFI CA 2023-certificaat van derden (ter vervanging van de 2011 Microsoft 3P UEFI CA die bootloaders van derden ondertekent). |

|

Feature_KEKUpdateAllowList |

3924588F002 |

Hiermee kunt u het KEK-archief (Key Exchange Key) bijwerken met de nieuwe Microsoft KEK 2023. De term 'acceptatielijst' geeft aan dat de nieuwe KEK wordt toegevoegd als de PK (platformsleutel) van het platform overeenkomt met Microsoft (ervoor zorgen dat de update alleen van toepassing is op beveiligd opstarten door Microsoft, niet op aangepaste PK). |

|

Feature_PCA2023BootMgrUpdate |

99ACD08F002 |

Hiermee staat u de installatie van een nieuwe door PCA 2023 ondertekende opstartmanager (bootmgfw.efi) toe als de database van het systeem is bijgewerkt met PCA 2023, maar de huidige opstartmanager nog steeds is ondertekend door de oudere PCA 20111. Dit zorgt ervoor dat de opstartketen volledig is bijgewerkt naar 2023-certificaten. |

|

Feature_AllKeysAndBootMgrByWinCS |

F33E0C8E002 |

Configureert al het bovenstaande om toe te staan. |

SecureBoot-sleutels kunnen worden opgevraagd met de volgende opdrachtregel:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Hiermee wordt het volgende geretourneerd (op een schone computer):

Vlag: F33E0C8E

Huidige configuratie: F33E0C8E001

Configuratie in behandeling: Geen

Actie in behandeling: Geen

Status: Uitgeschakeld

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Configuraties:

F33E0C8E002

F33E0C8E001

U ziet dat de status van de sleutel Uitgeschakeld is en dat de huidige configuratie is F33E0C8E001.

De specifieke configuratie voor het inschakelen van SecureBoot-certificaten kan op de volgende manier worden geconfigureerd:

WinCsFlags /apply –sleutel "F33E0C8E002"

Een geslaagde toepassing van de sleutel moet de volgende informatie retourneren:

F33E0C8E002 is toegepast

Vlag: F33E0C8E

Huidige configuratie: F33E0C8E002

Configuratie in behandeling: Geen

Actie in behandeling: Geen

Status: Uitgeschakeld

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Configuraties:

F33E0C8E002

Als u de status van de sleutel later wilt bepalen, kunt u de eerste queryopdracht opnieuw gebruiken:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

De geretourneerde informatie is vergelijkbaar met de volgende, afhankelijk van de status van de vlag:

Vlag: F33E0C8E

Huidige configuratie: F33E0C8E002

Configuratie in behandeling: Geen

Actie in behandeling: Geen

Status: ingeschakeld

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Configuraties:

F33E0C8E002

F33E0C8E001

U ziet dat de status van de sleutel nu is ingeschakeld en dat de huidige configuratie is F33E0C8E002.

Opmerking De sleutel die wordt toegepast, betekent niet dat het installatieproces van het SecureBoot-certificaat is gestart of is voltooid. Het geeft alleen aan dat de computer doorgaat met SecureBoot-updates bij de volgende beschikbare kans. Dit kan in behandeling zijn, al gestart of voltooid zijn. De status van de vlag geeft deze voortgang niet aan.

Handmatige db/KEK-updatestappen

Zie Microsoft Secure Boot-sleutels bijwerken voor instructies over het handmatig toepassen van de Secure Boot DB-updates. Zie Bovendien GitHub-opslagplaats voor Microsoft Secure Boot-objecten voor meer informatie over de door Microsoft aanbevolen configuratie van secure boot-objecten, omdat dit de officiële plek is voor alle inhoud van secure boot-objecten.

|

Datum wijzigen |

Beschrijving wijzigen |

|

september 2025 |

|

|

dinsdag 8 juli 2025 |

|

|

dinsdag 2 juli 2025 |

|