Podsumowanie

Firma Microsoft wie o petitPotam, który może być potencjalnie używany do ataków na domeny Windows domeny lub inne serwery Windows sieci. PetitPotam to klasyczny atak NTLM Relay. Takie ataki zostały wcześniej udokumentowane przez firmę Microsoft wraz z wieloma opcjami złagodzenia wpływu, które chronią klientów. Na przykład: Porada firmy Microsoft 974926.

Aby zapobiec atakom przekazywania NTLM w sieciach z włączoną obsługą NTLM, administratorzy domen muszą upewnić się, że usługi, które zezwalają na uwierzytelnianie NTLM, korzystają z zabezpieczeń, takich jak rozszerzona ochrona przy uwierzytelnianiu (NIM) lub funkcje podpisywania, takie jak podpisywanie SMB. PetitPotam wykorzystuje zalety serwerów, na których usługi certyfikatów Active Directory (AD CS) nie są skonfigurowane z ochroną przed atakami NTLM Relay. Poniższe środki zaradcze konspektują klientów, jak chronić serwery cs usługi AD przed takimi atakami.

Jeśli korzystasz z usług certyfikatów Active Directory (AD CS) z dowolną z następujących usług, mogą one podlegać temu atakowi:

-

Rejestracja w sieci Web urzędu certyfikacji

-

Usługa sieci Web rejestrowania certyfikatu

Środki zaradcze

Jeśli Twoje środowisko może mieć potencjalny wpływ, zalecamy następujące środki zaradcze:

Środki zaradcze podstawowe

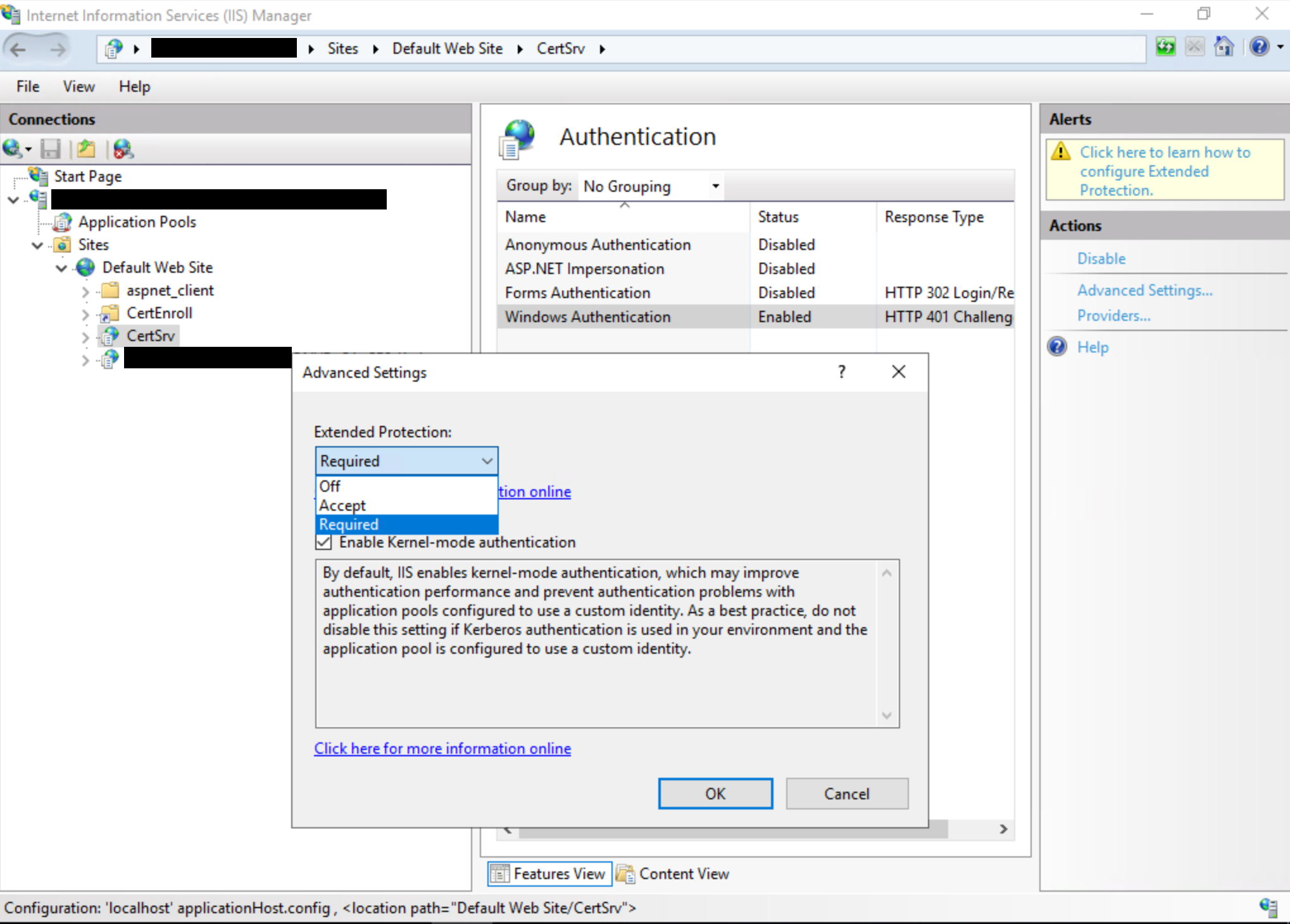

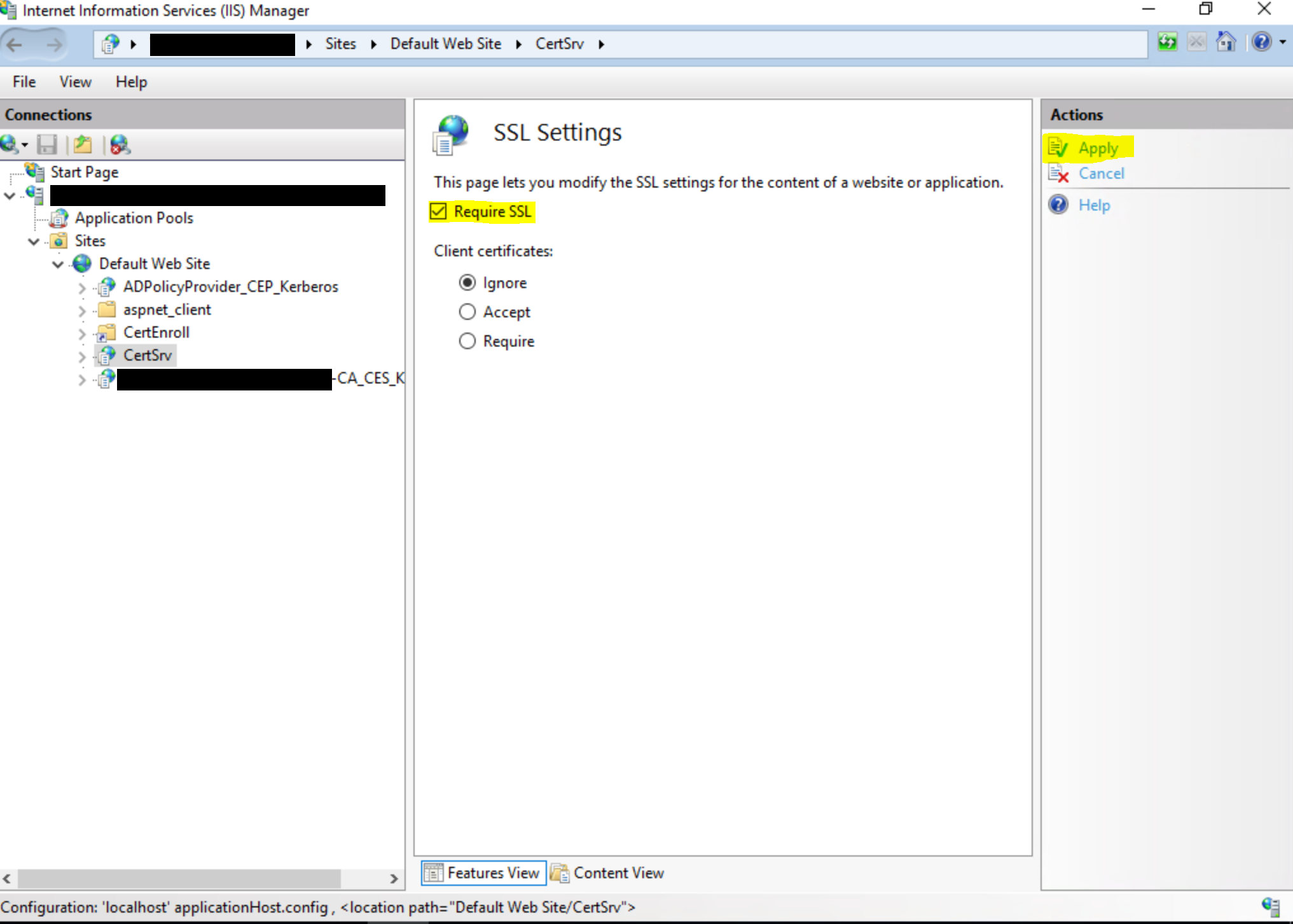

Zalecamy włączenie funkcji GDYSZ i wyłączenie protokołu HTTP na serwerach CS usług AD. Otwórz Menedżera Internet Information Services usług (IIS) i wykonaj następujące czynności:

-

Włącz funkcję SSL dla rejestrowania w sieci Web urzędu certyfikatów. Wymagana jest bezpieczniejsza i zalecana opcja:

-

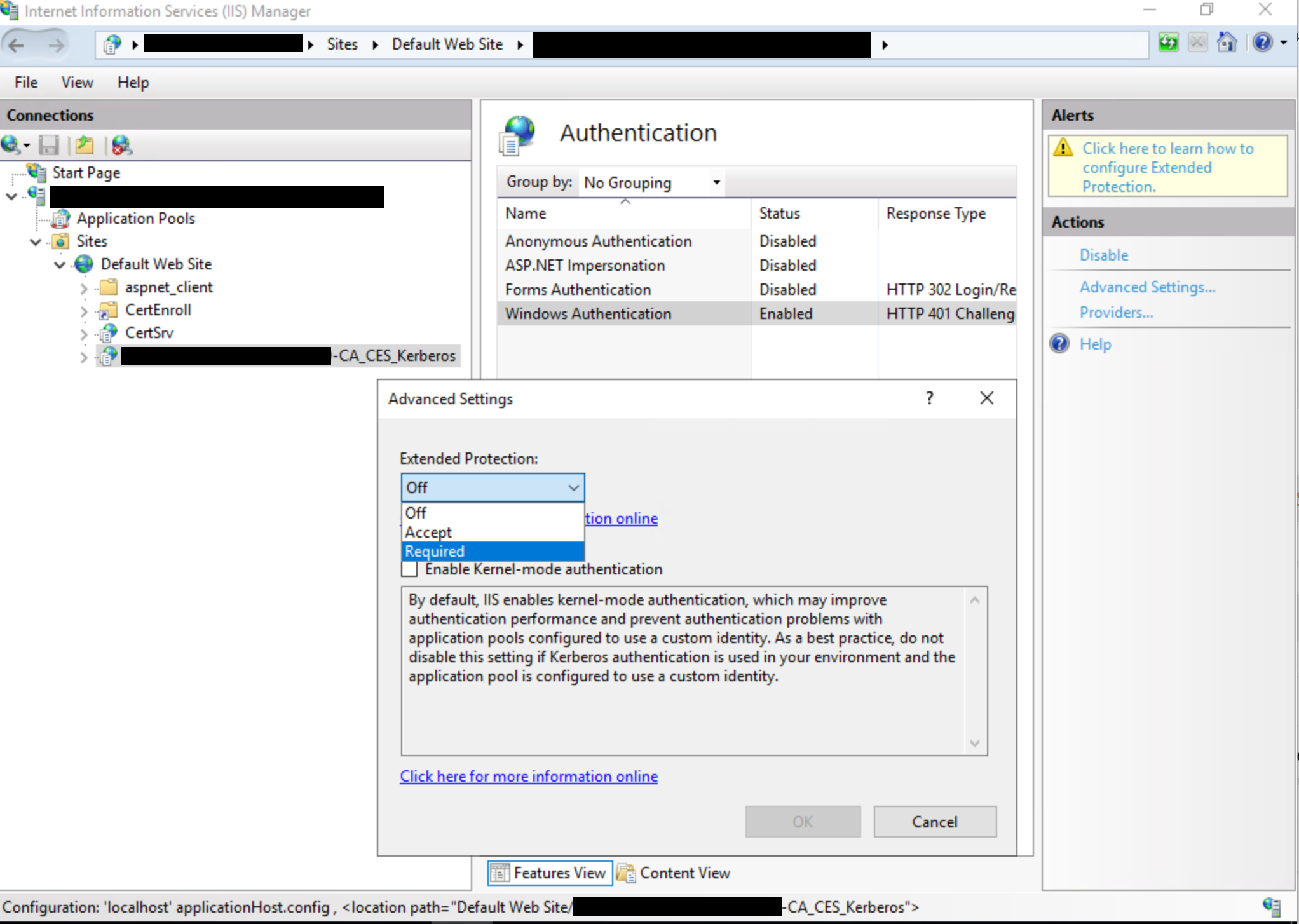

Włącz funkcję SSL dla usługi sieci Web rejestrowania certyfikatów. Wymagana jest bezpieczniejsza i zalecana opcja:

Uwaga: Ustawienie Zawsze jest używane, gdy interfejs użytkownika jest ustawiony na Wartośćwymagana, co jest zalecaną i najbezpiecznszą opcją.

Aby uzyskać więcej informacji na temat opcji dostępnych dla usługi extendedProtectionPolicy,zobacz<opcje> usługi <basichttpBinding>. Najczęściej używane ustawienia są następujące:

<binding name="TransportWithHeaderClientAuth"> <security mode="Transport"> <transport clientCredentialType="Windows"> <extendedProtectionPolicy policyEnforcement="Always" /> </transport> <message clientCredentialType="None" establishSecurityContext="false" negotiateServiceCredential="false" /> </security> <readerQuotas maxStringContentLength="131072" /> </binding> -

Włącz wymaganie SSL,co spowoduje włączenie tylko połączeń HTTPS.

Ważne: Po wykonaniu powyższych czynności konieczne będzie ponowne uruchomienie usług IIS w celu załadowania zmian. Aby ponownie uruchomić program IIS, otwórz okno wiersza polecenia z podwyższonym poziomem uprawnień, wpisz następujące polecenie, a następnie naciśnij klawisz ENTER: iisreset /restart Uwaga To polecenie powoduje zatrzymanie wszystkich uruchomionych usług IIS i ponowne uruchomienie ich.

Dodatkowe środki zaradcze

Oprócz podstawowych środków zaradczych zalecamy wyłączenie uwierzytelniania NTLM, jeśli to możliwe. Wymienione są następujące środki zaradcze, które są wyszczególnione w kolejności od bezpieczniejszej do mniej bezpiecznej:

-

Wyłącz uwierzytelnianie NTLM na Windows domeny. Można to zrobić, korzystając z dokumentacji w tece Zabezpieczenia sieci: Ograniczanie uwierzytelniania NTLM: uwierzytelnianie NTLM w tej domenie.

-

Wyłącz funkcję NTLM na dowolnych serwerach CS AD w domenie przy użyciu zabezpieczeń sieci zasad grupy: Ogranicz NTLM: przychodzący ruch NTLM. Aby skonfigurować ten obiekt zasad grupy, otwórz program zasady grupy i przejdź do konfiguracji komputera >Windows Ustawienia -> Security Ustawienia -> Zasady lokalne -> Opcje zabezpieczeń i ustaw zabezpieczenia sieci: Ogranicz NTLM: Przychodzący ruch NTLM, aby odrzucić wszystkie konta lub Odmów wszystkich kont domeny. W razie potrzeby możesz w razie potrzeby dodać wyjątki, ustawiając ustawienie Zabezpieczenia sieci: Ogranicz NTLM: Dodawaniewyjątków serwera w tej domenie.

-

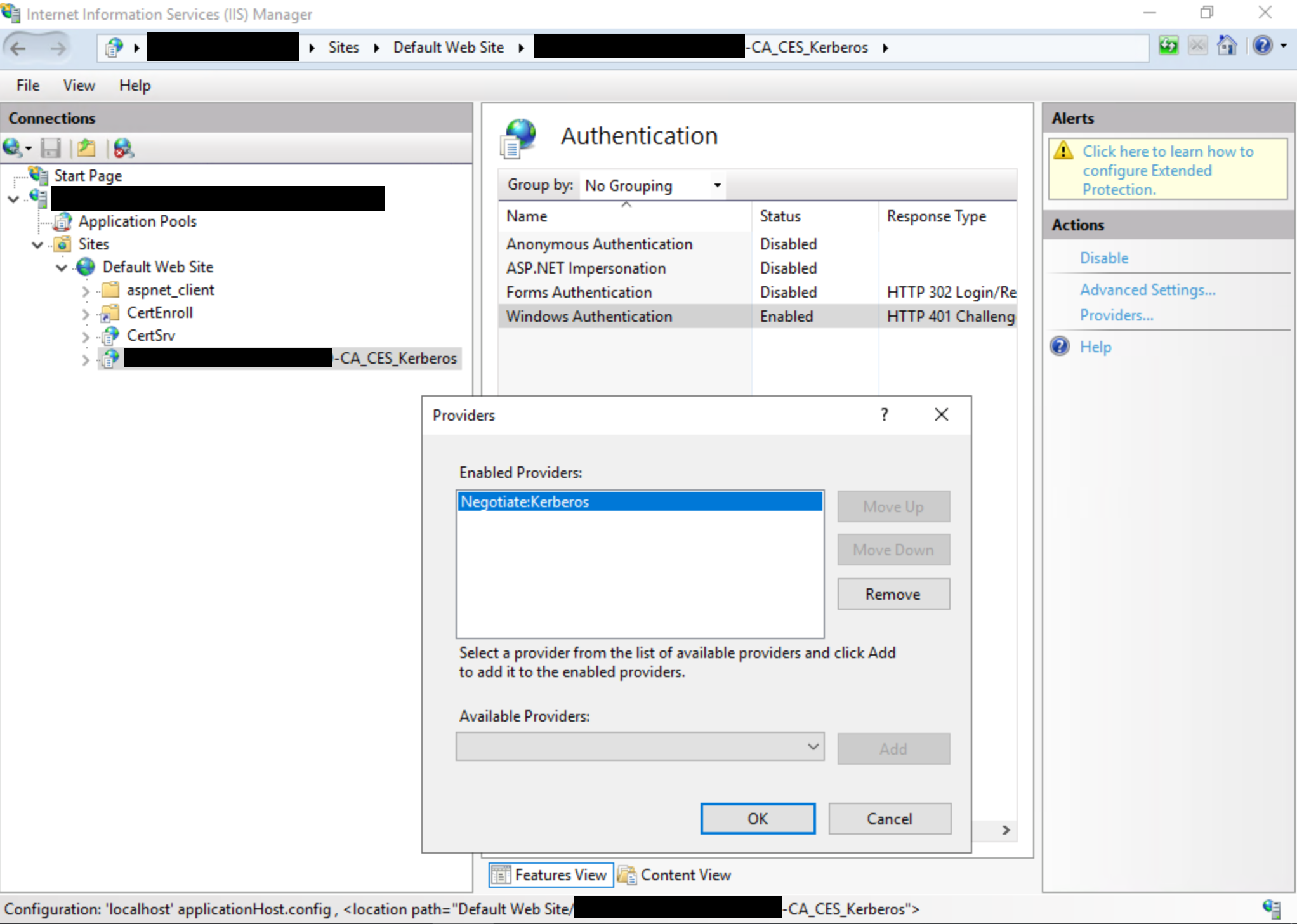

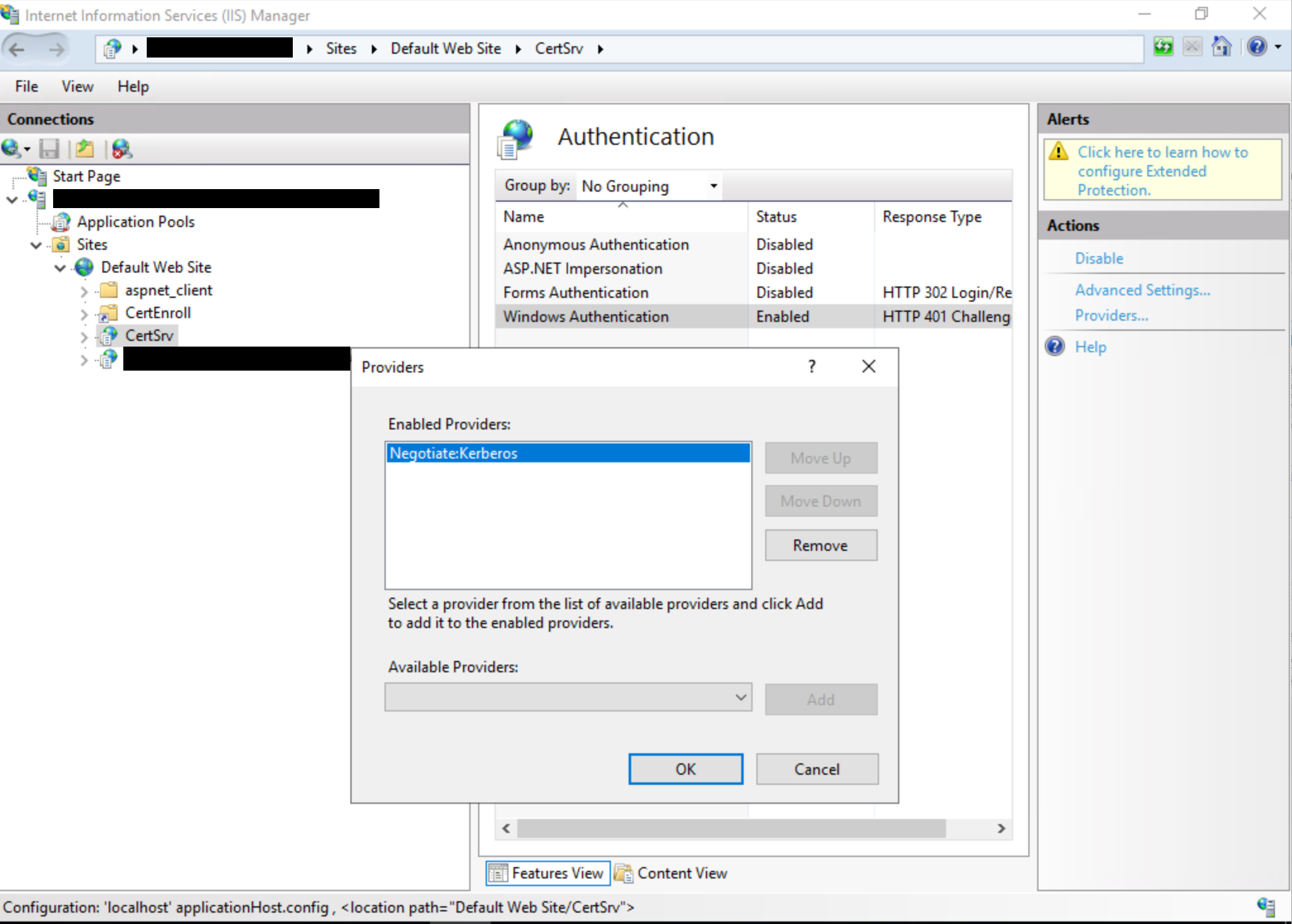

Wyłącz funkcję NTLM dla usługi Internet Information Services (IIS) na serwerach CS USŁUG AD w domenie z uruchomionymi usługami "Rejestracja w sieci Web urzędu certyfikacji" lub "Usługa sieci Web rejestrowania certyfikatów".

Aby to zrobić, otwórz interfejs użytkownika Menedżera usług IIS, ustaw dla Windows wartość Wynegocjuj:Kerberos:

Ważne: Po wykonaniu powyższych czynności konieczne będzie ponowne uruchomienie usług IIS w celu załadowania zmian. Aby ponownie uruchomić program IIS, otwórz okno wiersza polecenia z podwyższonym poziomem uprawnień, wpisz następujące polecenie, a następnie naciśnij klawisz ENTER: iisreset /restart Uwaga To polecenie powoduje zatrzymanie wszystkich uruchomionych usług IIS i ponowne uruchomienie ich.

Aby uzyskać więcej informacji, zobacz Porada firmy Microsoft ds. zabezpieczeń ADV210003