Podsumowanie

29 lipca 2020 r. firma Microsoft opublikowała 200011 porad dotyczących zabezpieczeń opisujących nową lukę w zabezpieczeniach związaną z bezpiecznym rozruchem. Urządzenia, które ufają certyfikatowi UEFI (Unified Extensible Firmware Interface) firmy Microsoft w konfiguracji bezpiecznego rozruchu, mogą być podatne na osoby atakujące, które mają uprawnienia administracyjne lub fizyczny dostęp do urządzenia.

Ten artykuł zawiera wskazówki dotyczące stosowania najnowszej listy odwołań bazy danych DBX bezpiecznego rozruchu w celu unieważnienia wrażliwych modułów. Firma Microsoft wypycha aktualizację do Windows Update w celu wyeliminowania tej luki wiosną 2022 r.

Pliki binarne aktualizacji bezpiecznego rozruchu są hostowane na tej stronie internetowej UEFI.

Opublikowane pliki są następujące:

-

Plik listy odwołań interfejsu UEFI dla procesorów x86 (wersja 32-bitowa)

-

Plik listy odwołań interfejsu UEFI dla procesorów x64 (wersja 64-bitowa)

-

Plik listy odwołań interfejsu UEFI dla arm64

Po dodaniu tych skrótów do bazy danych bezpiecznego rozruchu na urządzeniu te aplikacje nie będą już mogły się ładować.

Ważne: Ta witryna obsługuje pliki dla każdej architektury. Każdy hostowany plik zawiera tylko nawiasy aplikacji, które mają zastosowanie do określonej architektury. Musisz zastosować jeden z tych plików do każdego urządzenia, ale upewnij się, że plik jest zgodny z jego architekturą. Mimo że technicznie można zastosować aktualizację dla innej architektury, zainstalowanie odpowiedniej aktualizacji nie spowoduje, że urządzenie będzie niechronione.

Ostrożność: Przed wykonaniem dowolnej z tych czynności przeczytaj główny artykuł z poradami na temat tej luki w zabezpieczeniach. Nieprawidłowe stosowanie aktualizacji DBX może uniemożliwić uruchomienie urządzenia.

Te czynności należy wykonać tylko wtedy, gdy spełniony jest następujący warunek:

-

Nie polegasz na uruchamianiu żadnej z aplikacji rozruchowych, które są blokowane przez tę aktualizację.

Więcej informacji

Stosowanie aktualizacji DBX w systemie Windows

Po przeczytaniu ostrzeżeń w poprzedniej sekcji i upewnieniu się, że urządzenie jest zgodne, wykonaj następujące czynności, aby zaktualizować DBX bezpiecznego rozruchu:

-

Pobierz odpowiedni plik listy odwołań interfejsu UEFI (Dbxupdate.bin) dla swojej platformy z tej strony internetowej UEFI.

-

Musisz podzielić plik Dbxupdate.bin na składniki niezbędne do ich zastosowania przy użyciu poleceń cmdlet programu PowerShell. W tym celu wykonaj następujące czynności:

-

Pobierz skrypt programu PowerShell z tej strony internetowej Galeria programu PowerShell.

-

Aby łatwiej zlokalizować skrypt, uruchom następujące polecenie cmdlet:

-

Get-InstalledScript -nazwa SplitDbxContent | select-object Name, Version, Author, PublishedDate, InstalledDate, InstalledLocation

-

-

Sprawdź, czy polecenie cmdlet pomyślnie pobierze skrypt i poda szczegółowe informacje wyjściowe, takie jak Nazwa, Wersja, Autor, PublishedDate, InstalledDate i InstalledLocation.

-

Uruchom następujące polecenia cmdlet:

-

[string]$ScriptPath= @(Get-InstalledScript -name SplitDbxContent | select-object -ExpandProperty InstalledLocation)

-

$ScriptPath cd

-

Ls

-

-

Sprawdź, czy plik SplitDbxContent.ps1 znajduje się teraz w folderze Skrypty.

-

Uruchom następujący skrypt programu PowerShell w pliku Dbxupdate.bin:

SplitDbxContent.ps1 “c:\path\to\file\dbxupdate.bin" -

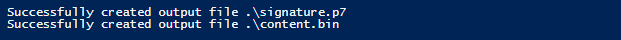

Sprawdź, czy polecenie utworzyło następujące pliki.

-

Content.bin — aktualizowanie zawartości

-

Signature.p7 — podpis autoryzuje proces aktualizacji

-

-

-

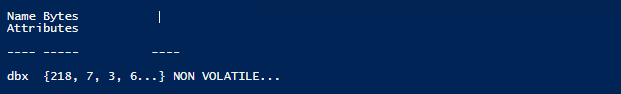

W administracyjnej sesji programu PowerShell uruchom polecenie cmdlet Set-SecureBootUefi, aby zastosować aktualizację DBX:

Set-SecureBootUefi -Name dbx -ContentFilePath .\content.bin -SignedFilePath .\signature.p7 -Time 2010-03-06T19:17:21Z -AppendWrite

Oczekiwana

-

Aby ukończyć proces instalacji aktualizacji, uruchom ponownie urządzenie.

Aby uzyskać więcej informacji na temat polecenia cmdlet konfiguracji bezpiecznego rozruchu i sposobu używania go do aktualizacji DBX, zobacz Set-Secure.

Sprawdzanie, czy aktualizacja zakończyła się pomyślnie

Po pomyślnym wykonaniu kroków w poprzedniej sekcji i ponownym uruchomieniu urządzenia wykonaj poniższe czynności, aby sprawdzić, czy aktualizacja została pomyślnie zastosowana. Po pomyślnej weryfikacji luki w zabezpieczeniach grub nie będą już miały wpływu na urządzenie.

-

Pobierz skrypty weryfikacyjne aktualizacji bazy danych DBX z tej strony sieci Web GitHub Gist.

-

Wyodrębnij skrypty i pliki binarne ze skompresowanego pliku.

-

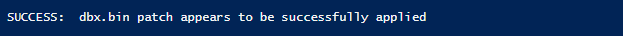

Uruchom następujący skrypt programu PowerShell w folderze zawierającym rozwinięte skrypty i pliki binarne, aby zweryfikować aktualizację DBX:

Check-Dbx.ps1 '.\dbx-2021-April.bin'Uwaga: Jeśli aktualizacja DBX zgodna z wersjami z lipca 2020 r. lub października 2020 r. z tego archiwum plików listy odwołań została zastosowana, uruchom zamiast tego następujące odpowiednie polecenie:

Check-Dbx.ps1 '.\dbx-2020-July.bin'Check-Dbx.ps1 '.\dbx-2020-October.bin'

-

Sprawdź, czy dane wyjściowe są zgodne z oczekiwanym wynikiem.

Często zadawane pytania

P1: Co oznacza komunikat o błędzie "Get-SecureBootUEFI: Polecenia cmdlet nie są obsługiwane na tej platformie"?

A1: Ten komunikat o błędzie wskazuje, że na komputerze nie włączono funkcji bezpiecznego rozruchu. W związku z tym, to urządzenie NIE ma wpływu na lukę GRUB. Nie trzeba podejmować żadnych dalszych działań.

P2: Jak mogę skonfigurować urządzenie, aby ufało lub nie ufało innej witrynie UEFI CA?

A2: Zalecamy skonsultowanie się z dostawcą OEM.

W przypadku urządzenia Microsoft Surface zmień ustawienie bezpiecznego rozruchu na "Tylko Microsoft", a następnie uruchom następujące polecenie programu PowerShell (wynik powinien mieć wartość "Fałsz"):

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Microsoft Corporation UEFI CA 2011'

Aby uzyskać więcej informacji na temat sposobu konfigurowania urządzenia Microsoft Surface, zobacz Zarządzanie ustawieniami INTERFEJSU UEFI tabletu Surface — Surface | Microsoft Docs.

P3: Czy ten problem wpływa na maszyny wirtualne azure IaaS generacji 1 i 2?

A3: Nie. Maszyny wirtualne gości platformy Azure Gen1 i Gen2 nie obsługują funkcji bezpiecznego rozruchu. W związku z tym, są one nienaruszone przez łańcuch ataku zaufania.

P4: Czy ADV200011 i CVE-2020-0689 odwołują się do tej samej luki w zabezpieczeniach, która jest związana z bezpiecznym rozruchem?

A: Nie. Te porady dotyczące bezpieczeństwa opisują różne luki w zabezpieczeniach. "ADV200011" to luka w zabezpieczeniach grub (składnik Linux), która może spowodować obejście bezpiecznego rozruchu. "CVE-2020-0689" odnosi się do luki w zabezpieczeniach obejścia funkcji, która występuje w bezpiecznym rozruchu.

P5: Nie można uruchomić żadnych skryptów programu PowerShell. Co mam zrobić?

A: Sprawdź zasady wykonywania programu PowerShell, uruchamiając polecenie Get-ExecutionPolicy . W zależności od danych wyjściowych może być konieczne zaktualizowanie zasad wykonywania:

Produkty innych firm omówione w tym artykule są produkowane przez firmy niezależne od firmy Microsoft. Firma Microsoft nie udziela żadnych gwarancji, dorozumianych ani innych, co do wydajności i niezawodności tych produktów.

Firma Microsoft udostępnia informacje kontaktowe innych firm ułatwiające znajdowanie dodatkowych informacji na ten temat. Informacje te mogą zostać zmienione bez powiadomienia. Firma Microsoft nie gwarantuje dokładności informacji kontaktowych innych firm.

Dotyczy:

Windows 10 dla systemów 32-bitowych

Windows 10 dla systemów

opartych na procesorach x64 Windows 10 wersja 2004 dla systemów 32-bitowych

Windows 10 wersja 2004 dla systemów

opartych na procesorach ARM64 Windows 10 wersja 2004 dla systemów

opartych na procesorach x64 Windows 10 wersja 1909 dla wersji 32- bit Systems

Windows 10 wersja 1909 dla systemów

opartych na procesorach ARM64 Windows 10 wersja 1909 dla systemów

opartych na procesorach x64 Windows 10 wersja 1903 dla systemów 32-bitowych

Windows 10 wersja 1903 dla systemów

opartych na procesorach ARM64 Windows 10 wersja 1903 dla systemów

opartych na procesorach x64 Windows 10 Wersja 1809 dla systemów 32-bitowych

Windows 10 wersja 1809 dla systemów

opartych na procesorach ARM64 Windows 10 wersja 1809 dla systemów

opartych na procesorach x64 Windows 10 wersja 1803 dla systemów 32-bitowych Windows 10 wersja 1803 dla systemów

opartych na procesorach ARM64 Windows 10 wersja 1803 dla systemów

opartych na procesorach x64Windows 10 wersja 1709 dla systemów 32-bitowych

Windows 10 wersja 1709 dla systemów

opartych na procesorach ARM64 Windows 10 wersja 1709 dla systemów

opartych na procesorach x64 Windows 10 wersja 1607 dla systemów 32-bitowych

Windows 10 wersja 1607 dla systemów

opartych na procesorach x64 Windows 8.1 dla systemów 32-bitowych

Windows 8.1 dla systemów

opartych na procesorach x64

Windows RT 8.1

Windows Server, wersja 2004 (instalacja Server Core)

Windows Server, wersja 1909 (instalacja Server Core)

Windows Server, wersja 1903 (instalacja Server Core)

Windows Server 2019

Windows Server 2019 (instalacja Server Core)

Windows Server 2016

Windows Server 2016 (instalacja Server Core)

Windows Server 2012 R2

Windows Server 2012 R2 (instalacja Server Core)

Windows Server 2012

Windows Server 2012 (instalacja Server Core)