Resumo

A Microsoft está ciente do PetitPotam, que pode potencialmente ser usado para atacar controladores de domínio do Windows ou outros servidores Windows. PetitPotam é um ataque de retransmissão NTLM clássico e esses ataques foram documentados anteriormente pela Microsoft, juntamente com várias opções de mitigação para proteger os clientes. Por exemplo: Microsoft Security Advisory 974926.

Para evitar ataques de retransmissão NTLM em redes com o NTLM habilitado, os administradores de domínio devem garantir que os serviços que permitem a autenticação NTLM usem proteções como a EPA (Proteção Estendida para Autenticação) ou recursos de assinatura, como assinatura de SMB. O PetitPotam aproveita os servidores em que o AD CS (Active Directory Certificate Services) não está configurado com proteções para ataques de retransmissão NTLM. As mitigações abaixo descrevem para os clientes como proteger seus servidores do AD CS contra esses ataques.

Você estará potencialmente vulnerável a esse ataque se estiver usando o AD CS (Active Directory Certificate Services) com qualquer um dos seguintes serviços:

-

Registro Web da Autoridade de Certificado

-

Serviço Web de Registro de Certificado

Mitigação

Se seu ambiente for potencialmente afetado, recomendamos as seguintes mitigações:

Mitigação primária

Recomendamos habilitar a EPA e desabilitar o HTTP em servidores CS do AD. Abra o Gerenciador de Serviços de Informações da Internet (IIS) e faça o seguinte:

-

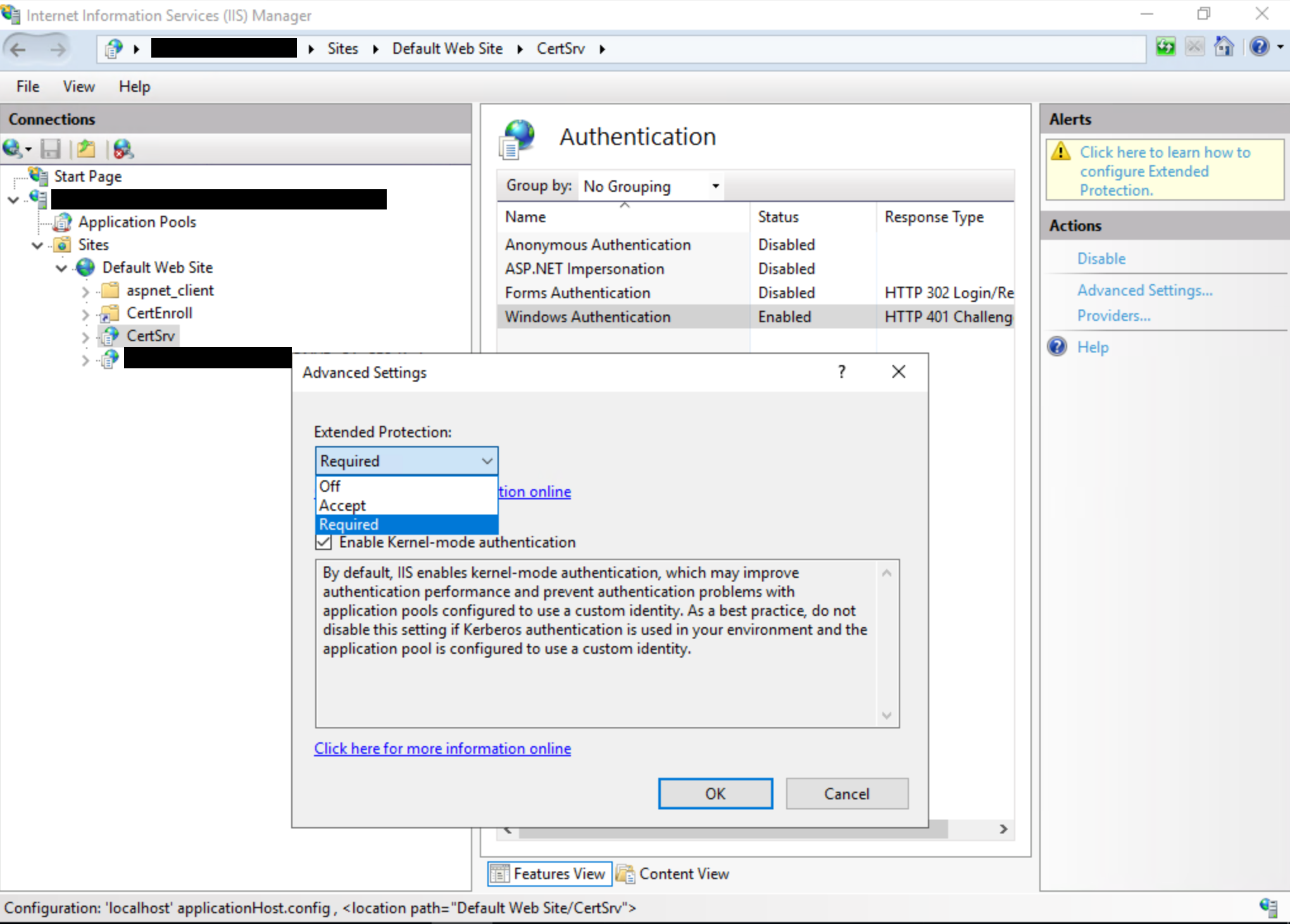

Habilitar o EPA para Registro Web da Autoridade de Certificado, sendo necessária a opção mais segura e recomendada:

-

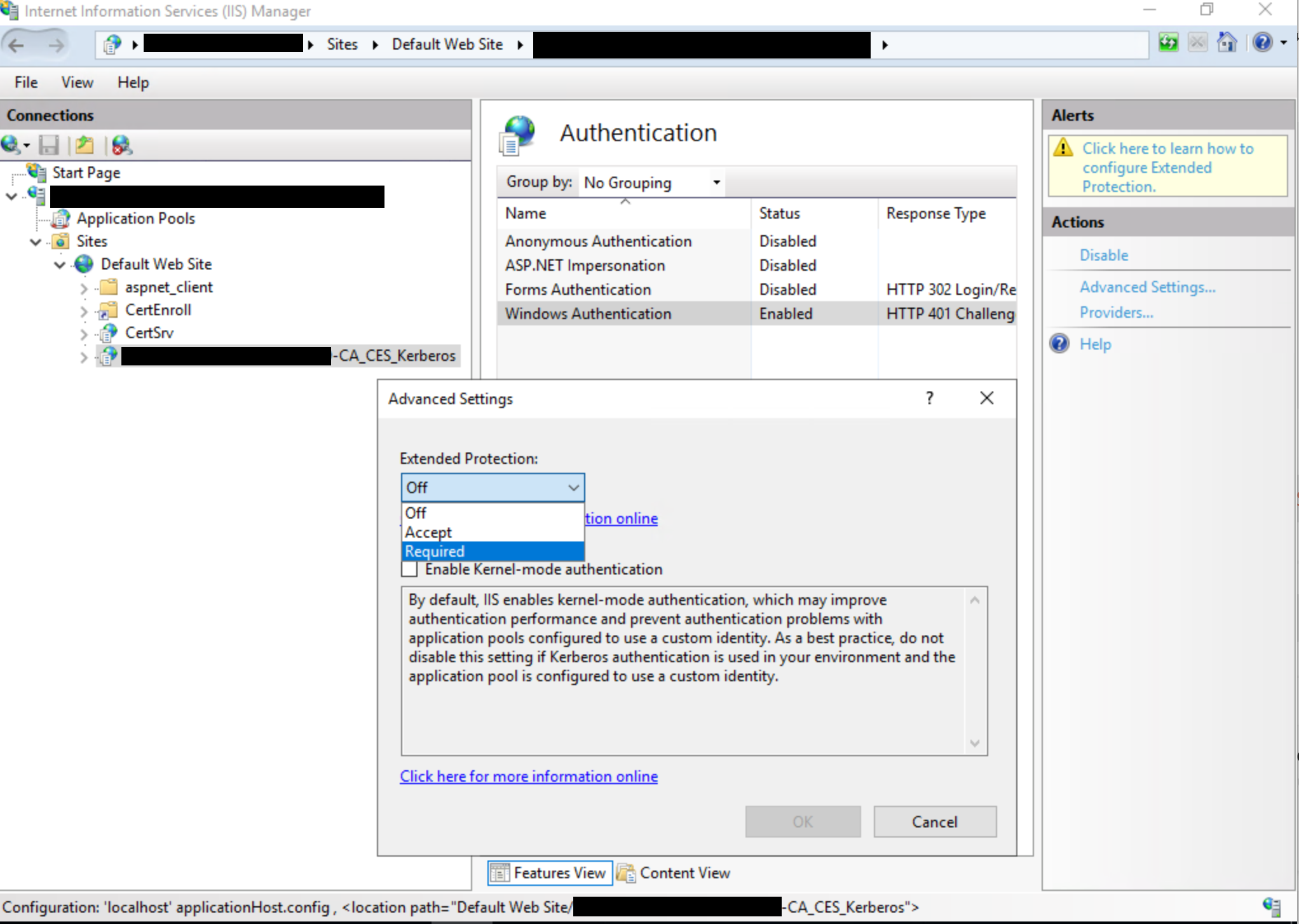

Habilitar o EPA para o Serviço Web de Registro de Certificado, sendo necessário ser a opção mais segura e recomendada:

Observação: A configuração Always é usada quando a interface do usuário é definida como Obrigatório, que é a opção recomendada e mais segura.

Para obter mais informações sobre as opções disponíveis para extendedProtectionPolicy, consulte <> de transporte do <>básicoHttpBinding . As configurações mais prováveis usadas são as seguintes:

<binding name="TransportWithHeaderClientAuth"> <security mode="Transport"> <transport clientCredentialType="Windows"> <extendedProtectionPolicy policyEnforcement="Always" /> </transport> <message clientCredentialType="None" establishSecurityContext="false" negotiateServiceCredential="false" /> </security> <readerQuotas maxStringContentLength="131072" /> </binding> -

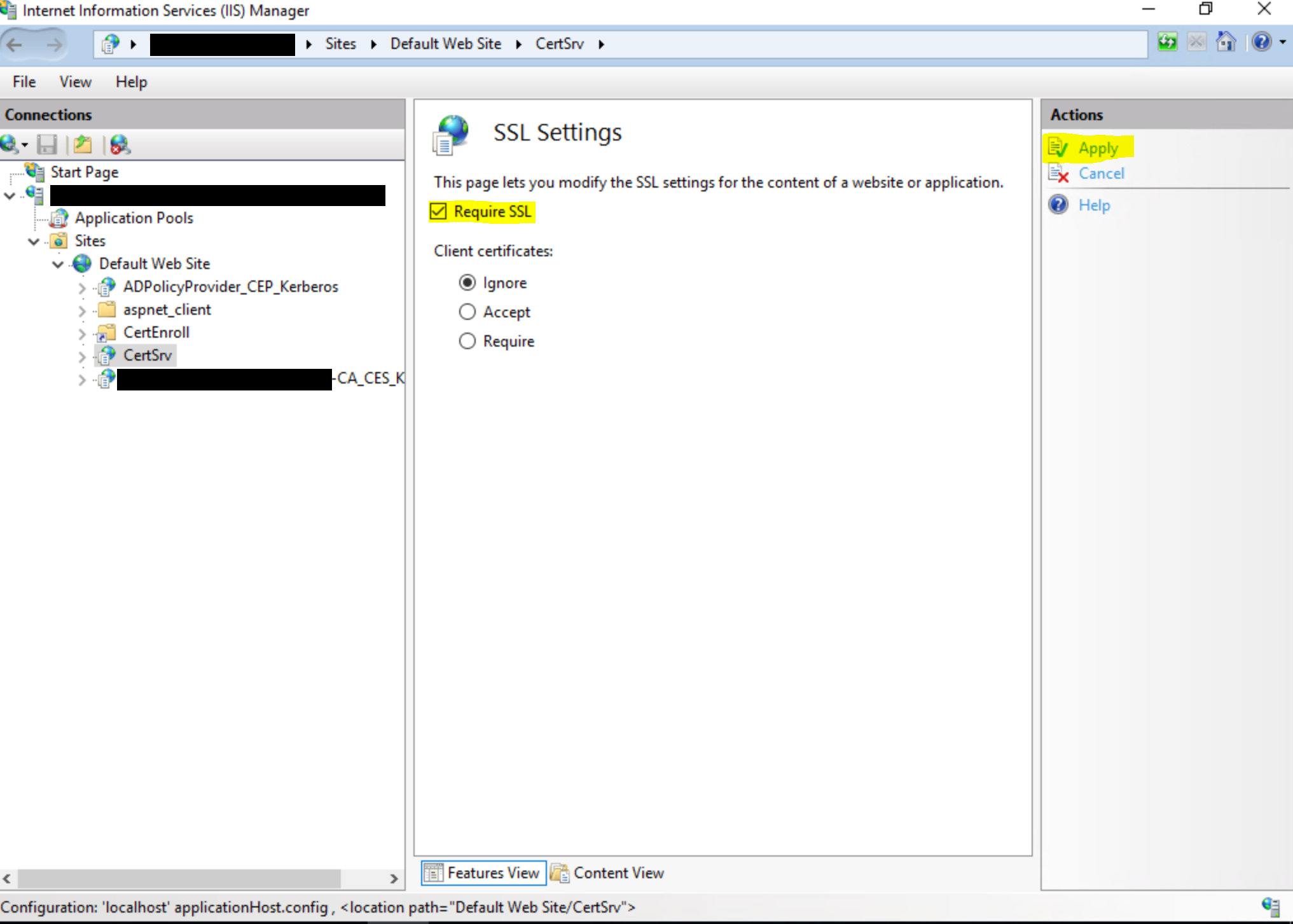

Habilitar Exigir SSL, que habilitará apenas conexões HTTPS.

Importante: Depois de concluir as etapas acima, você precisará reiniciar o IIS para carregar as alterações. Para reiniciar o IIS, abra uma janela de Prompt de Comando elevada, digite o seguinte comando e pressione ENTER:iisreset/restart Observe que este comando interrompe todos os serviços IIS que estão em execução e, em seguida, reinicia-os.

Mitigação adicional

Além das mitigações primárias, recomendamos desabilitar a autenticação NTLM sempre que possível. As seguintes mitigações são listadas de forma mais segura a menos segura:

-

Desabilite a Autenticação NTLM no controlador de domínio do Windows. Isso pode ser feito seguindo a documentação em Segurança de rede: Restringir a autenticação NTLM: NTLM neste domínio.

-

Desabilitar o NTLM em qualquer servidor CS do AD em seu domínio usando a política de grupo Segurança de rede: restringir o tráfego NTLM: NTLM de entrada. Para configurar esse GPO, abra Política de Grupo e vá para Configuração do Computador -> Configurações do Windows -> Configurações de Segurança -> Políticas Locais -> Opções de segurança e defina Segurança de rede: Restrinja o tráfego NTLM de entrada para Negar Todas as Contas ou Negar Todas as contas de domínio. Se necessário, você pode adicionar exceções conforme necessário usando a configuração Segurança de rede: Restringir NTLM: adicionar exceções de servidor neste domínio.

-

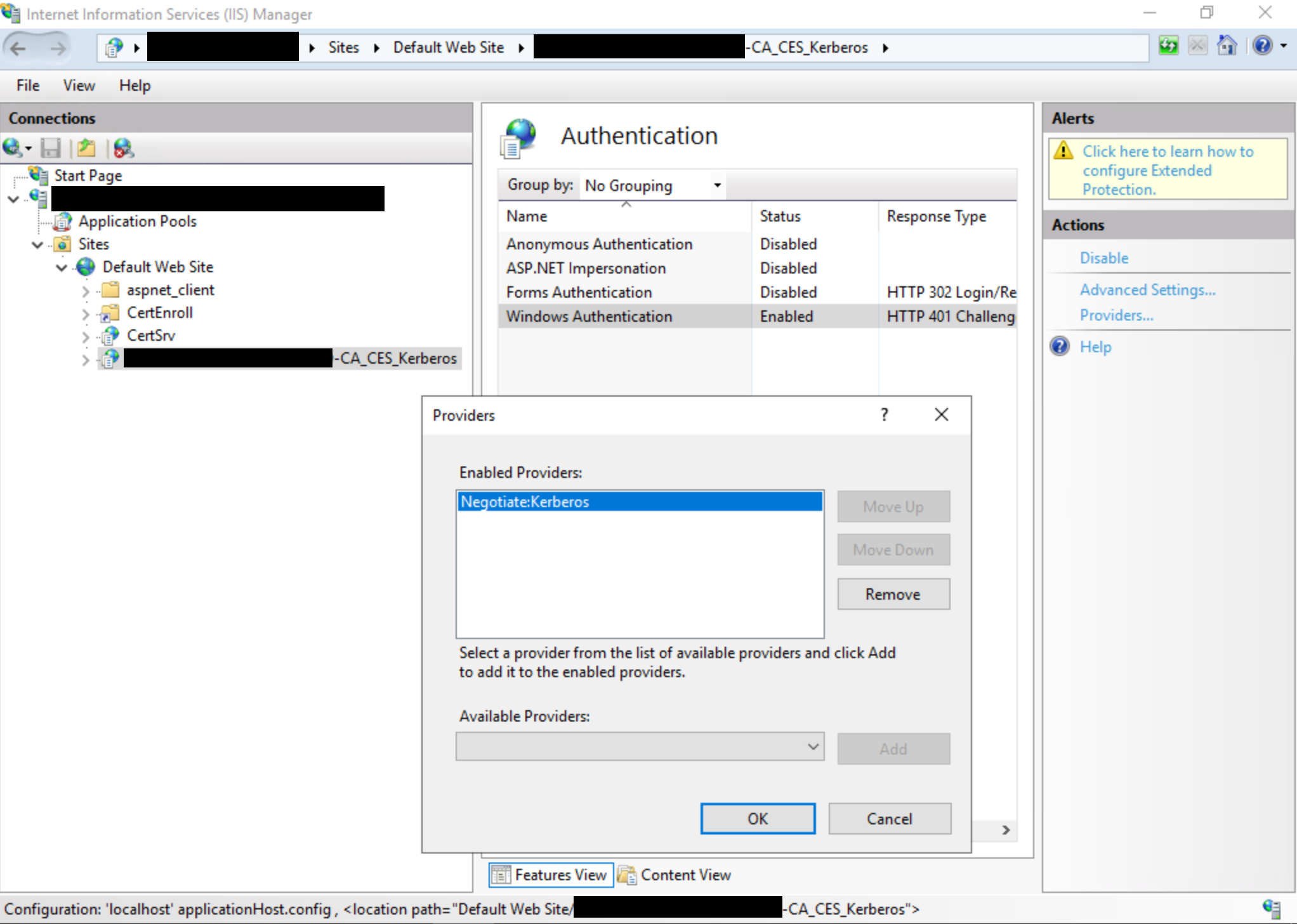

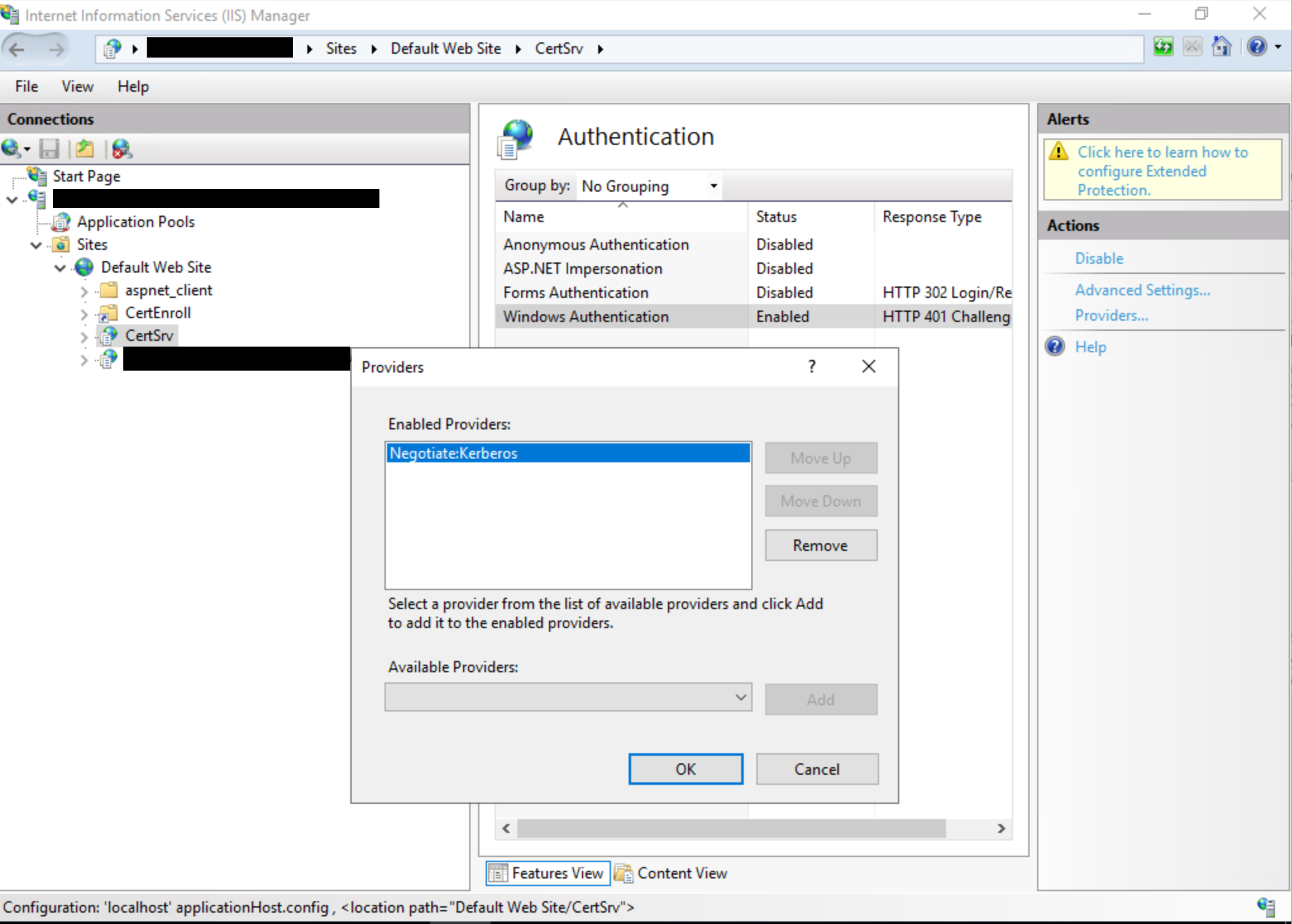

Desabilite o NTLM para Serviços de Informações da Internet (IIS) em Servidores CS do AD em seu domínio executando os serviços "Registro Web da Autoridade de Certificado" ou "Serviço Web de Registro de Certificado".

Para fazer isso, abra a interface do usuário do Gerenciador do IIS, defina autenticação do Windows para Negociar:Kerberos:

Importante: Depois de concluir as etapas acima, você precisará reiniciar o IIS para carregar as alterações. Para reiniciar o IIS, abra uma janela de Prompt de Comando elevada, digite o seguinte comando e pressione ENTER:iisreset/restart Observe que este comando interrompe todos os serviços IIS que estão em execução e, em seguida, reinicia-os.

Para obter mais informações, consulte ADV210003 do Microsoft Security Advisory