Resumo

A 29 de julho de 2020, a Microsoft publicou um aviso de segurança 200011 que descreve uma nova vulnerabilidade relacionada com o Arranque Seguro. Os dispositivos que confiam na Autoridade de Certificação (AC) da Interface de Firmware Extensível (UEFI) de terceiros da Microsoft na respetiva configuração de Arranque Seguro podem ser suscetíveis a um atacante que tenha privilégios administrativos ou acesso físico ao dispositivo.

Este artigo fornece orientações para aplicar a lista de revogação DBX de Arranque Seguro mais recente para invalidar os módulos vulneráveis. A Microsoft emitirá uma atualização para Windows Update para resolver esta vulnerabilidade na Primavera de 2022.

Os binários de atualização de Arranque Seguro estão alojados nesta página Web ueFI.

Os ficheiros publicados são os seguintes:

-

Ficheiro de Lista de Revogação ueFI para x86 (32 bits)

-

Ficheiro de Lista de Revogação ueFI para x64 (64 bits)

-

Ficheiro de Lista de Revogação ueFI para arm64

Depois de estes hashes serem adicionados ao DBX de Arranque Seguro no seu dispositivo, essas aplicações deixarão de ter permissão para carregar.

Importante: Este site aloja ficheiros para cada arquitetura. Cada ficheiro alojado inclui apenas os hashes de aplicações que se aplicam à arquitetura específica. Tem de aplicar um destes ficheiros a todos os dispositivos, mas certifique-se de que aplica o ficheiro que é relevante para a respetiva arquitetura. Embora seja tecnicamente possível aplicar uma atualização para uma arquitetura diferente, não instalar a atualização adequada deixará o dispositivo desprotegido.

Atenção: Leia o artigo de aconselhamento principal sobre esta vulnerabilidade antes de experimentar qualquer um destes passos. A aplicação incorreta de atualizações DBX pode impedir o início do dispositivo.

Deve seguir estes passos apenas se a seguinte condição for verdadeira:

-

Não depende de iniciar nenhuma das aplicações de arranque que estão a ser bloqueadas por esta atualização.

Mais informações

Aplicar uma atualização DBX no Windows

Depois de ler os avisos na secção anterior e verificar se o dispositivo é compatível, siga estes passos para atualizar o DBX de Arranque Seguro:

-

Transfira o Ficheiro de Lista de Revogação da UEFI (Dbxupdate.bin) adequado para a sua plataforma a partir desta página Web UEFI.

-

Tem de dividir o ficheiro Dbxupdate.bin nos componentes necessários para os aplicar com cmdlets do PowerShell. Para tal, siga estes passos:

-

Transfira o script do PowerShell a partir desta página Web Galeria do PowerShell.

-

Para ajudar a localizar o script, execute o seguinte cmdlet:

-

Get-InstalledScript -name SplitDbxContent | select-object Name, Version, Author, PublishedDate, InstalledDate, InstalledLocation

-

-

Verifique se o cmdlet transfere o script com êxito e fornece detalhes de saída, incluindo Nome, Versão, Autor, Data Publicada, InstalledDate e InstalledLocation.

-

Execute os seguintes cmdlets:

-

[string]$ScriptPath= @(Get-InstalledScript -name SplitDbxContent | select-object -ExpandProperty InstalledLocation)

-

cd $ScriptPath

-

ls

-

-

Verifique se o ficheiro SplitDbxContent.ps1 está agora na pasta Scripts.

-

Execute o seguinte script do PowerShell no ficheiro Dbxupdate.bin:

SplitDbxContent.ps1 “c:\path\to\file\dbxupdate.bin" -

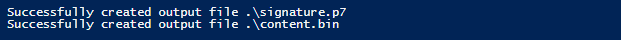

Verifique se o comando criou os seguintes ficheiros.

-

Content.bin – atualizar conteúdos

-

Signature.p7 – assinatura que autoriza o processo de atualização

-

-

-

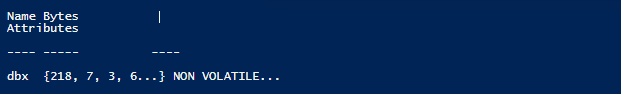

Numa sessão administrativa do PowerShell, execute o cmdlet Set-SecureBootUefi para aplicar a atualização DBX:

Set-SecureBootUefi -Name dbx -ContentFilePath .\content.bin -SignedFilePath .\signature.p7 -Time 2010-03-06T19:17:21Z -AppendWrite

esperado -

Para concluir o processo de instalação da atualização, reinicie o dispositivo.

Para obter mais informações sobre o cmdlet de configuração de Arranque Seguro e como utilizá-lo para atualizações DBX, veja Set-Secure.

Verificar se a atualização foi efetuada com êxito

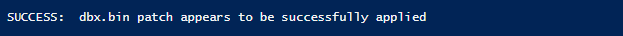

Depois de concluir com êxito os passos na secção anterior e reiniciar o dispositivo, siga estes passos para verificar se a atualização foi aplicada com êxito. Após a verificação com êxito, o dispositivo deixará de ser afetado pela vulnerabilidade GRUB.

-

Transfira os scripts de verificação de atualização DBX a partir desta página Web do GitHub Gist.

-

Extraia os scripts e binários do ficheiro comprimido.

-

Execute o seguinte script do PowerShell na pasta que contém os scripts e binários expandidos para verificar a atualização DBX:

Check-Dbx.ps1 '.\dbx-2021-April.bin'Nota: Se tiver sido aplicada uma atualização DBX que corresponda às versões de julho de 2020 ou outubro de 2020 deste arquivo de ficheiros da lista de revogação , execute o seguinte comando adequado:

Check-Dbx.ps1 '.\dbx-2020-July.bin'Check-Dbx.ps1 ".\dbx-2020-October.bin"

-

Verifique se o resultado corresponde ao resultado esperado.

FAQ

T1: O que significa a mensagem de erro "Get-SecureBootUEFI: Cmdlets não suportados nesta plataforma"?

A1: Esta mensagem de erro indica que nenhuma funcionalidade de Arranque Seguro está ativada no computador. Por conseguinte, este dispositivo NÃO é afetado pela vulnerabilidade GRUB. Não é necessária mais nenhuma ação.

T2: Como devo proceder para configurar o dispositivo para confiar ou não confiar em AC UEFI de terceiros?

A2: Recomendamos que consulte o fornecedor do OEM.

Para o Microsoft Surface, altere a definição Arranque Seguro para "Apenas Microsoft" e, em seguida, execute o seguinte comando do PowerShell (o resultado deve ser "Falso"):

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Microsoft Corporation UEFI CA 2011'

Para obter mais informações sobre como configurar o Microsoft Surface, consulte Gerir as definições do UEFI do Surface – Surface | Microsoft Docs.

T3: Este problema afeta as máquinas virtuais de Geração 1 e Geração 2 do IaaS do Azure?

A3: Não, não. As máquinas virtuais convidadas do Azure Gen1 e Gen2 não suportam a funcionalidade Arranque Seguro. Por conseguinte, não são afectados pela cadeia de ataques de confiança.

T4: O ADV200011 e o CVE-2020-0689 referem-se à mesma vulnerabilidade relacionada com o Arranque Seguro?

A: Não, não. Estes avisos de segurança descrevem vulnerabilidades diferentes. "ADV200011" refere-se a uma vulnerabilidade no GRUB (componente Linux) que pode causar uma desativação do Arranque Seguro. "CVE-2020-0689" refere-se a uma vulnerabilidade de desativação da funcionalidade de segurança que existe no Arranque Seguro.

P5: Não consigo executar nenhum dos scripts do PowerShell. O que devo fazer?

A: Verifique a política de execução do PowerShell ao executar o comando Get-ExecutionPolicy . Consoante o resultado, poderá ter de atualizar a política de execução:

Os produtos de terceiros abordados neste artigo são fabricados por empresas independentes da Microsoft. A Microsoft não concede qualquer garantia, implícita ou não, relativamente ao desempenho ou fiabilidade destes produtos.

A Microsoft fornece informações de contacto de terceiros para o ajudar a encontrar informações adicionais sobre este tópico. Estas informações de contacto poderão ser alteradas sem aviso prévio. A Microsoft não garante a exatidão das informações de contacto de terceiros.

Aplica-se a:

Windows 10 para Sistemas de 32 bits

Windows 10 para Sistemas baseados

em x64 Windows 10 Versão 2004 para Sistemas de 32 bits

Windows 10 Versão 2004 para Sistemas baseados

em ARM64 Windows 10 Versão 2004 para Sistemas baseados

em x64 Windows 10 Versão 1909 para 32- sistemas de bits

Windows 10 Versão 1909 para Sistemas baseados

em ARM64 Windows 10 Versão 1909 para Sistemas baseados

em x64 Windows 10 Versão 1903 para Sistemas de 32 bits

Windows 10 Versão 1903 para Sistemas baseados

em ARM64 Windows 10 Versão 1903 para Sistemas baseados

em x64 Windows 10 Versão 1809 para Sistemas de 32 bits

Windows 10 Versão 1809 para Sistemas baseados

em ARM64 Windows 10 Versão 1809 para Sistemas baseados

em x64 Windows 10 Versão 1803 para Sistemas de 32 bits

Windows 10 Versão 1803 para Sistemas baseados

em ARM64 Windows 10 Versão 1803 para Sistemas baseados

em x64Windows 10 Versão 1709 para Sistemas de 32 bits

Windows 10 Versão 1709 para Sistemas baseados

em ARM64 Windows 10 Versão 1709 para Sistemas baseados

em x64 Windows 10 Versão 1607 para Sistemas de 32 bits

Windows 10 Versão 1607 para Sistemas baseados

em x64

Windows 8.1 para sistemas de 32 bits

Windows 8.1 para sistemas baseados

em x64

Windows RT 8.1

Windows Server, versão 2004 (instalação Server Core)

Windows Server, versão 1909 (instalação Server Core)

Windows Server, versão 1903 (instalação Server Core)

Windows Server 2019

Windows Server 2019 (instalação Server Core)

Windows Server 2016

Windows Server 2016 (instalação Server Core)

Windows Server 2012 R2

Windows Server 2012 R2 (instalação Server Core)

Windows Server 2012

Windows Server 2012 (instalação Server Core)