O isolamento de núcleos é uma funcionalidade de segurança do Microsoft Windows que protege importantes processos principais do Windows contra software malicioso ao isolá-los na memória. Fá-lo ao executar esses processos principais num ambiente virtualizado.

Nota: O que vê na página Isolamento do núcleo pode variar um pouco consoante a versão do Windows que estiver a executar.

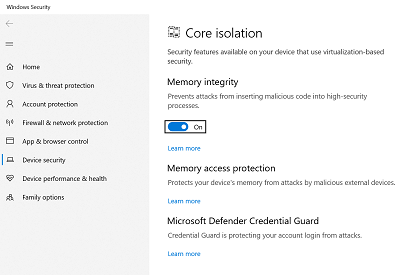

Integridade da memória

A integridade da memória, também conhecida como Integridade do Código Protegida pelo Hipervisor (HVCI) é uma funcionalidade de segurança do Windows que dificulta a utilização de controladores de baixo nível para sequestrar o computador por programas maliciosos.

Um controlador é um software que permite que o sistema operativo (Windows neste caso) e um dispositivo (como um teclado ou uma câmara Web, por dois exemplos) falem entre si. Quando o dispositivo pretende que o Windows faça algo, utiliza o controlador para enviar esse pedido.

Sugestão: Quer saber mais sobre os controladores? Consulte O que é um controlador?

A integridade da memória funciona ao criar um ambiente isolado com a virtualização de hardware.

Pense nisso como um segurança dentro de uma cabine trancada. Este ambiente isolado (o stand bloqueado na nossa analogia) impede que a funcionalidade de integridade da memória seja adulterada por um atacante. Um programa que queira executar um código que possa ser perigoso tem de passar o código para a integridade da memória dentro desse stand virtual para que possa ser verificado. Quando a integridade da memória estiver confortável com o facto de o código estar seguro, devolve o código ao Windows para ser executado. Normalmente, isto acontece muito rapidamente.

Sem a integridade da memória em execução, o "segurança" destaca-se ao ar livre, onde é muito mais fácil para um atacante interferir ou sabotar o guarda, tornando mais fácil para o código malicioso passar e causar problemas.

Como devo proceder para gerir a integridade da memória?

Na maioria dos casos, a integridade da memória está ativada por predefinição no Windows 11 e pode ser ativada para Windows 10.

Para ativá-lo ou desativá-lo:

-

Selecione o botão Iniciar e escreva "Isolamento do núcleo".

-

Selecione as definições do sistema isolamento de núcleos nos resultados da pesquisa para abrir a aplicação de segurança do Windows.

Na página Isolamento do núcleo, encontrará Integridade da memória juntamente com o botão de alternar para ativá-la ou desativá-la.

Importante: Por motivos de segurança, recomendamos que a integridade da memória seja ativada.

Para utilizar a integridade da memória, tem de ter a virtualização de hardware ativada no UEFI ou BIOS do seu sistema.

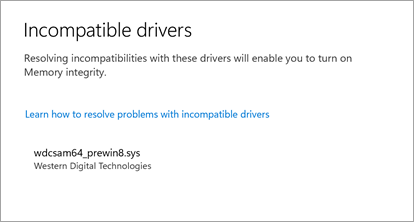

E se disser que tenho um controlador incompatível?

Se a integridade da memória não for ativada, poderá indicar que já tem um controlador de dispositivo incompatível instalado. Contacte o fabricante do dispositivo para ver se tem um controlador atualizado disponível. Se não tiverem um controlador compatível disponível, poderá remover o dispositivo ou a aplicação que utiliza esse controlador incompatível.

Nota: Se tentar instalar um dispositivo com um controlador incompatível depois de ativar a integridade da memória, poderá ver a mesma mensagem. Em caso afirmativo, aplica-se o mesmo conselho - contacte o fabricante do dispositivo para ver se tem um controlador atualizado que pode transferir ou não instale esse dispositivo específico até que esteja disponível um controlador compatível.

Proteção de acesso à memória

Também conhecido como "Proteção DMA de Kernel" protege o seu dispositivo contra ataques que podem ocorrer quando um dispositivo malicioso está ligado a uma porta PCI (Periférico Componente Interligado), como uma porta Thunderbolt.

Um exemplo simples de um destes ataques seria se alguém deixasse o PC para uma pausa rápida no café e, enquanto estava ausente, um atacante intervém, liga um dispositivo usb e afasta-se com dados confidenciais da máquina ou injeta software maligno que lhes permite controlar o PC remotamente.

A proteção de acesso à memória impede estes tipos de ataques ao negar o acesso direto à memória a esses dispositivos, exceto em circunstâncias especiais, especialmente quando o PC está bloqueado ou o utilizador termina sessão.

Recomendamos que a proteção de acesso à memória seja ativada.

Sugestão: Se quiser obter mais detalhes técnicos, veja Proteção DMA do Kernel.

Proteção contra firmware

Cada dispositivo tem algum software que foi escrito na memória só de leitura do dispositivo - basicamente escrito num chip no quadro do sistema - que é utilizado para as funções básicas do dispositivo, como carregar o sistema operativo que executa todas as aplicações que estamos habituados a utilizar. Uma vez que esse software é difícil (mas não impossível) modificar, referimo-nos ao mesmo como firmware.

Uma vez que o firmware é carregado primeiro e executado no sistema operativo, as ferramentas de segurança e as funcionalidades que são executadas no sistema operativo têm dificuldade em detetá-lo ou defender-se contra o mesmo. Tal como uma casa que depende de uma boa base para ser segura, um computador precisa que o firmware seja seguro para garantir que o sistema operativo, as aplicações e os dados dos clientes nesse computador estão seguros.

O Windows Defender System Guard é um conjunto de funcionalidades que ajuda a garantir que os atacantes não conseguem que o seu dispositivo comece com firmware não fidedigno ou malicioso.

Recomendamos que o tenha ativado se o seu dispositivo o suportar.

Normalmente, as plataformas que oferecem proteção de firmware também protegem o Modo de Gestão do Sistema (SMM), um modo operacional altamente privilegiado, para diferentes graus. Pode esperar um dos três valores, com um número mais elevado a indicar um maior grau de proteção do SMM:

-

O seu dispositivo cumpre a versão um da proteção de firmware: oferece as mitigações de segurança fundamentais para ajudar o SMM a resistir à exploração por software maligno e impede a transferência de segredos do SO (incluindo VBS)

-

O dispositivo cumpre a versão dois da proteção de firmware: para além da versão um da proteção de firmware, a versão dois garante que o SMM não consegue desativar as proteções VBS (Virtualization-based Security) e kernel DMA

-

O seu dispositivo cumpre a versão três da proteção de firmware: para além da versão dois da proteção de firmware, este endurece ainda mais o SMM ao impedir o acesso a determinados registos que tenham a capacidade de comprometer o SO (incluindo o VBS)

Sugestão: Se quiser obter mais detalhes técnicos sobre isto, consulte Windows Defender System Guard: Como uma raiz de fidedignidade baseada em hardware ajuda a proteger o Windows

Microsoft Defender Credential Guard

Nota: Microsoft Defender Credential Guard só é apresentado em dispositivos com versões Empresariais do Windows 10 ou 11.

Enquanto estiver a utilizar o seu computador escolar ou profissional, este irá iniciar sessão silenciosamente e obter acesso a uma variedade de itens, como ficheiros, impressoras, aplicações e outros recursos na sua organização. Tornar esse processo seguro, mas fácil para o utilizador, significa que o seu computador tem vários tokens de autenticação (muitas vezes referidos como "segredos") no mesmo a qualquer momento.

Se um atacante conseguir aceder a um ou mais desses segredos, poderá ser capaz de utilizá-los para obter acesso ao recurso organizacional (ficheiros confidenciais, etc.) para o qual se destina o segredo. Microsoft Defender Credential Guard ajuda a proteger esses segredos ao colocá-los num ambiente protegido, virtualizado, onde apenas determinados serviços podem aceder aos mesmos quando necessário.

Recomendamos que o tenha ativado se o seu dispositivo o suportar.

Sugestão: Se quiser obter mais detalhes técnicos sobre isto, veja Como funciona o Defender Credential Guard.

Lista de Bloqueios de ControladorEs Vulneráveis da Microsoft

Um controlador é um software que permite que o sistema operativo (Windows neste caso) e um dispositivo (como um teclado ou uma câmara Web, por dois exemplos) falem entre si. Quando o dispositivo pretende que o Windows faça algo, utiliza o controlador para enviar esse pedido. Por este motivo, os controladores têm muito acesso confidencial no seu sistema.

A partir da atualização de Windows 11 2022, temos agora uma lista de bloqueios de controladores que têm vulnerabilidades de segurança conhecidas, foram assinados com certificados que foram utilizados para assinar software maligno ou que contornam o Modelo de Segurança do Windows.

Se tiver a integridade da memória, o Controlo de Aplicações Inteligentes ou o modo S do Windows ativado, a lista de bloqueios de controladores vulneráveis também estará ativada.