API-uri Windows Configuration System (WinCS) pentru bootare sigură

Se aplică la

Data de publicare inițială: 14 octombrie 2025

ID KB: 5068197

|

Acest articol conține instrucțiuni pentru:

Notă: dacă sunteți o persoană care deține un dispozitiv Windows personal, accesați articolul Dispozitive Windows pentru utilizatori la domiciliu, firme și școli cu actualizări gestionate de Microsoft. |

|

Disponibilitatea acestei asistențe:

|

|

Modificare dată |

Modificare descriere |

|

16 decembrie 2025 |

|

|

11 decembrie 2025 |

|

Secure Boot CLI using Windows Configuration System (WinCS)

Obiectiv: Administratorii de domeniu pot utiliza alternativ Sistemul de configurare Windows (WinCS) lansat cu actualizările sistemului de operare Windows pentru a implementa actualizările bootării securizate pe toți clienții și serverele Windows asociate la domeniu. Aceasta constă într-un utilitar de interfață linie de comandă (CLI) pentru a interoga și a aplica local configurații secure Boot la un computer.

WinCS funcționează cu o cheie de configurare care poate fi utilizată cu utilitarul linie de comandă pentru a modifica starea de configurare Secure Boot de pe computer. Odată aplicată, următoarea bootare securizată programată va efectua acțiuni în funcție de cheie.

Platforme acceptate winCS

Utilitarul WinCS din linia de comandă este acceptat în Windows 10, versiunea 21H2, Windows 10, versiunea 22H2, Windows Server 2022, Windows 11, versiunea 23H2, Windows 11, versiunea 24H2, Windows 11, versiunea 25H2.

Acest utilitar este disponibil în actualizările Windows lansate la și după 28 octombrie 2025, pentru Windows 11, versiunea 24H2 și Windows 11, versiunea 23H2.

Acest utilitar este disponibil și în actualizările Windows lansate la și după 11 noiembrie 2025, pentru Windows 10, versiunea 21H2, Windows 10, versiunea 22H2 și Windows Server 2022.

Notă: Lucrăm la aducerea acestui suport WinCS pe Windows 10 platforme. Vom actualiza acest articol imediat ce este activată asistența.

Iată cheia caracteristicii de configurare secure boot pe care administratorii de domeniu o vor interoga și o vor aplica dispozitivelor prin WinCS.

|

Nume caracteristică |

Cheie WinCS |

Descriere |

|

Feature_AllKeysAndBootMgrByWinCS |

F33E0C8E002 |

Activarea acestei chei permite instalarea următoarelor certificate secure boot noi furnizate de Microsoft pe dispozitivul dvs.

|

Valoare cheie WinCS:

-

F33E0C8E002 - Stare de configurare a bootării securizate = Activat

Cum se interoghează configurarea bootării securizate

Configurația Secure Boot poate fi interogată cu următoarea linie de comandă:

WinCsFlags.exe /query --key F33E0C8E002

Astfel se vor returna următoarele informații (pe o mașină curată):

Semnalizare: F33E0C8E

Configurație curentă: F33E0C8E001

Stare: dezactivat

Configurație în așteptare: Niciunul

Acțiune în așteptare: Niciunul

Link Fw: https://aka.ms/getsecureboot

Configurații disponibile:

F33E0C8E002

F33E0C8E001

Observați că este F33E0C8E001 configurația curentă pe un dispozitiv, ceea ce înseamnă că cheia Secure Boot este în starea Dezactivat .

Cum se aplică configurația Secure Boot

Configurația specifică pentru activarea certificatelor Secure Boot poate fi configurată astfel:

WinCsFlags.exe /apply --key "F33E0C8E002"

O aplicare reușită a cheii ar trebui să returneze următoarele informații:

Semnalizare: F33E0C8E

Configurație curentă: F33E0C8E002

Stare: activat

Configurație în așteptare: Niciunul

Acțiune în așteptare: Niciunul

Link Fw: https://aka.ms/getsecureboot

Configurații disponibile:

F33E0C8E002

F33E0C8E001

Cum să auditați configurația Secure Boot

Pentru a determina mai târziu starea configurației Secure Boot, puteți reutiliza comanda inițială a interogării:

WinCsFlags.exe /query --key F33E0C8E002

Informațiile returnate vor fi similare cu următoarele, în funcție de starea semnalizării:

Semnalizare: F33E0C8E

Configurație curentă: F33E0C8E002

Stare: activat

Configurație în așteptare: Niciunul

Acțiune în așteptare: Niciunul

Link Fw: https://aka.ms/getsecureboot

Configurații disponibile:

F33E0C8E002

F33E0C8E001

Observați că starea cheii este acum Activată, iar configurația curentă este F33E0C8E002.

Notă: Aplicarea cheii Secure Boot prin WinCS nu înseamnă că procesul de instalare a certificatului Secure Boot a început sau s-a terminat. Indică doar faptul că mașina va continua cu actualizări secure Boot atunci când activitatea de service Secure Boot (TPMTasks) rulează pe acel computer la următoarea oportunitate disponibilă. Atunci când TPMTasks rulează pe acel computer, acesta va detecta 0x5944 și va efectua actualizarea. Prin proiectare, activitatea programată Secure-Boot-Update rulează la fiecare 12 ore pentru a procesa astfel de semnalizări de actualizare secure boot. Administratorii pot, de asemenea, să accelereze prin rularea manuală a activității sau repornire, dacă doresc.

De asemenea, puteți declanșa manual activitatea de service Secure Boot urmând pașii de mai jos:

-

Deschideți o solicitare PowerShell ca administrator, apoi rulați următoarea comandă:

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

Reporniți dispozitivul de două ori după rularea comenzii, pentru a confirma că dispozitivul începe cu baza de date actualizată de semnături de încredere (DB).

-

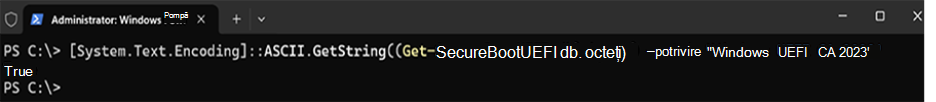

Ca verificare rapidă a reușit actualizarea Secure Boot DB, deschideți o solicitare PowerShell ca administrator, apoi rulați următoarea comandă:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023'

Dacă comanda returnează True, actualizarea a reușit.În cazul erorilor din timpul aplicării actualizării BAZEi de date, consultați articolul KB5016061: Abordarea managerilor de boot vulnerabili și revocați.

Notă: Acest lucru este verificarea doar un CA și nu toate CA.

-

Pentru a verifica dacă toate certificatele sunt actualizate, consultați Actualizările certificatului de bootare securizată: Instrucțiuni pentru profesioniștii IT și organizații și urmați instrucțiunile din secțiunea "Monitorizarea jurnalelor de evenimente". Această secțiune listează ID-ul de eveniment: 1801 și ID-ul de eveniment: 1808 , care este o modalitate mai completă de a audita faptul că au fost actualizate certificatele.