Rezumat

Există o vulnerabilitate de securitate în anumite chipset Trusted Platform Module (TPM). Vulnerabilitate slăbeşte puterea cheie.

Acest articol ajută la identificarea și remedierea problemelor în BitLocker protejate-dispozitivele care sunt afectate de vulnerabilitate care este descrisă în Microsoft Security Advisory ADV170012.

Mai multe informații

Prezentare generală

Acest document descrie cum să remedieze impactul vulnerabilitate în BitLocker TPM bazată de protecţie.

Impactul asupra altor BitLocker protector metode de a fi examinate în funcție de cum sunt protejate secretele relevante. De exemplu, dacă o cheie externă la deblocare BitLocker este protejat la TPM, consultați consultanță pentru a analiza impactul. Remedierea acestor efecte de vulnerabilitate nu este în domeniul din acest document.

Cum se identifică impact

BitLocker utilizează sigiliul TPM și desigilarii operațiuni împreună cu cheii rădăcină de stocare pentru a proteja secretele BitLocker pe volumul de sistem de operare. Vulnerabilitate afectează sigiliul și desigilarii operațiuni TPM 1.2, dar nu afectează operațiunile pe TPM 2.0.

Atunci când protector de TPM este utilizat pentru a proteja volumul de sistem de operare, securitate protecția BitLocker este afectată numai dacă versiunea de firmware TPM este 1.2.

Pentru a identifica afectate TPMs și TPM versiuni, consultați "2. Determina dispozitivele din organizația dvs. care sunt afectate"sub"Acţiuni recomandate"în Microsoft Security Advisory ADV170012.

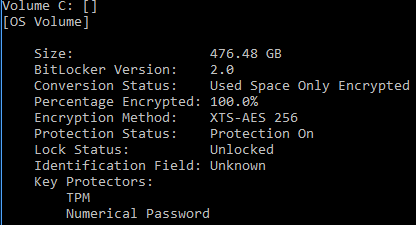

Pentru a verifica starea BitLocker, executați "gestiona-bde-status < OS volum literă: >" într-un prompt de comandă ca administrator al computerului.

Figura 1 Eșantion rezultatul unui volum de sistem de operare care este protejat de TPM protector și protector parola de recuperare. (Criptarea dispozitivului nu este afectată de această vulnerabilitate TPM).

Remedieze vulnerabilitatea BitLocker după actualizare de firmware

Urmați acești pași pentru a remedia vulnerabilitatea:

-

Suspendare BitLocker protecție: executare "gestiona-bde-protecţie < OS volum literă: > – dezactivează" ca administrator al computerului.

-

Debifați TPM. Pentru instrucțiuni, consultați "6. Debifați TPM"sub acțiunile recomandate" în ADV170012 avertizarea de securitate Microsoft.

-

Protecția BitLocker revine automat după o repornire pentru Windows 8 și versiunile ulterioare de Windows. Pentru Windows 7, executați "gestiona-bde-protecţie < OS volum literă: > – permite" ca administrator al computerului pentru a relua protecția BitLocker.

Următoarea pagină oferă o referință completă de linie de comandă pentru gestionare-bde.exe:

https://technet.microsoft.com/library/ff829849(v=ws.11).aspx