Data de publicare inițială: 26 iunie 2025

ID KB: 5062713

|

Acest articol conține instrucțiuni pentru:

Notă Dacă sunteți o persoană care deține un dispozitiv Windows personal, accesați articolul Dispozitive Windows pentru utilizatori la domiciliu, firme și școli cu actualizări gestionate de Microsoft. |

Prezentare generală

Configurația certificatelor furnizate de Microsoft ca parte a infrastructurii secure boot a rămas aceeași de Windows 8. Aceste certificate sunt stocate în variabilele bază de date semnătură (DB) și cheie de înregistrare cheie (KEK) (numită și cheie Key Exchange Key) din firmware. Microsoft a furnizat aceleași trei certificate în ecosistemul producătorului de echipamente original (OEM) pe care să le includă în firmware-ul dispozitivului. Aceste certificate acceptă bootarea sigură în Windows și sunt utilizate, de asemenea, de sisteme de operare terțe (SO), care includ următoarele certificate furnizate de Microsoft:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Important Toate cele trei certificate furnizate de Microsoft sunt setate să expire începând din iunie 2026. Prin urmare, în colaborare cu partenerii noștri ecosistem, Microsoft lansează noi certificate care vor asigura securitatea bootului securizat și continuitatea pe viitor. După ce aceste certificate 2011 expiră, actualizările de securitate pentru componentele de boot nu vor mai fi posibile, compromitând securitatea bootării și punând în pericol dispozitivele Windows afectate. Pentru a menține funcționalitatea Bootare sigură, toate dispozitivele Windows trebuie actualizate pentru a utiliza certificatele 2023 înainte de a expira certificatele 2011.

Notă Acest articol se referă la "certificate" și "CA" (autoritate de certificare) alternativ.

Certificatele de boot securizat Windows expiră în 2026

Dispozitivele Windows fabricate începând cu 2012 pot avea versiuni de certificate care expiră și care trebuie actualizate.

Terminologie

-

KEK: Cheie de înregistrare cheie

-

CA: Autoritate de certificare

-

DB: Bază de date secure boot signature

-

DBX: Bază de date cu semnături revocate pentru bootare securizată

|

Certificat care expiră |

Data expirării |

Certificat nou |

Stocare locație |

Scop |

|

Microsoft Corporation KEK CA 2011 |

Iunie 2026 |

Microsoft Corporation KEK CA 2023 |

Stocate în KEK |

Semnează actualizările la DB și DBX. |

|

Microsoft Windows Production PCA 2011 |

Octombrie 2026 |

Windows UEFI CA 2023 |

Stocate în DB |

Utilizat pentru semnarea încărcătorului de boot Windows. |

|

Microsoft UEFI CA 2011* |

Iunie 2026 |

Microsoft UEFI CA 2023 |

Stocate în DB |

Semnează încărcătoare de boot de la terți și aplicații EFI. |

|

Microsoft UEFI CA 2011* |

Iunie 2026 |

Microsoft Option ROM CA 2023 |

Stocate în DB |

Semnează romm-uri opțiune de la terți |

*În timpul reînnoirii certificatului Microsoft Corporation UEFI CA 2011, două certificate separă semnarea încărcătorului de opțiunea ROM. Acest lucru permite un control mai fin asupra încrederii în sistem. De exemplu, sistemele care trebuie să acorde încredere opțiunii ROM-uri pot adăuga opțiunea Microsoft ROM UEFI CA 2023 fără a adăuga încredere pentru încărcătoare de boot de la terți.

Microsoft a emis certificate actualizate pentru a asigura continuitatea protecției la bootare securizată pe dispozitivele Windows. Microsoft va gestiona procesul de actualizare pentru aceste certificate noi pe o parte semnificativă a dispozitivelor Windows și va oferi instrucțiuni detaliate pentru organizațiile care gestionează actualizările propriilor dispozitive.

Domeniul de aplicare pentru sistemele gestionate de întreprindere și IT

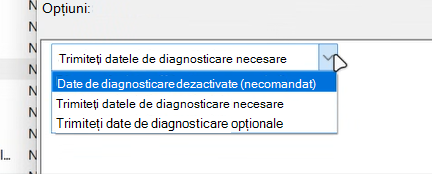

Acest articol este destinat organizațiilor care nu partajează date de diagnosticare cu Microsoft și au profesioniști IT dedicați care gestionează actualizările la mediul lor. În prezent, nu există suficiente informații pentru ca Microsoft să accepte complet lansarea certificatelor de bootare securizată pe aceste dispozitive, în special pe cele cu datele de diagnosticare dezactivate.

Întreprinderile și profesioniștii IT au opțiunea de a obține ca astfel de sisteme să fie sisteme gestionate de Microsoft, caz în care Microsoft actualizează certificatele secure Boot. Cu toate acestea, ne dăm seama că aceasta nu este o opțiune fezabilă pentru o varietate de dispozitive, cum ar fi dispozitivele mapate cu aer în instituțiile guvernamentale, în producție și așa mai departe.

Consultați secțiunea următoare pentru opțiunile din această categorie.

La ce soluții se pot aștepta dispozitivele gestionate enterprise sau IT?

Opțiunea 1: Actualizări automate (doar pentru sistemele gestionate Microsoft Update)

Alegând această opțiune, dispozitivele dvs. vor primi automat cele mai recente actualizări Secure Boot, ajutând la menținerea în siguranță și în siguranță a dispozitivelor dvs. Pentru a activa acest lucru, va trebui să participați și să permiteți Microsoft să colecteze date de diagnosticare Universal Telemetry Client (UTC) de pe dispozitivele dvs. Acest pas vă asigură că dispozitivele dvs. sunt înscrise în programul gestionat de Microsoft și vor primi toate actualizările fără sincope ca parte a lansării noastre standard.

Strategie de implementare

Pentru dispozitivele Windows care se bazează pe Microsoft pentru a aplica actualizările certificatului de bootare securizată la dispozitivele lor, utilizăm o strategie de lansare foarte meticuloasă. Grupăm sistemele cu profiluri hardware și firmware similare (pe baza datelor de diagnosticare Windows și a feedbackului OEM), apoi lansăm treptat actualizări pentru fiecare grup. Pe parcursul acestui proces, monitorizăm îndeaproape feedbackul de diagnosticare pentru a ne asigura că totul rulează fără probleme. Dacă sunt detectate probleme într-un grup, le întrerupem și le remediem înainte de a relua implementarea la acel grup.

Îndemn

Pentru a fi inclus în implementarea gestionată de Microsoft, vă sugerăm să activați datele de diagnosticare Windows. Cu aceasta, putem identifica și direcționa dispozitivele eligibile pentru actualizările certificatelor de bootare securizată.

De ce contează datele de diagnosticare?

Strategia de implementare gestionată de Microsoft se bazează foarte mult pe datele de diagnosticare pe care le primim de la sisteme, deoarece am inclus semnale de date care ne informează despre starea dispozitivelor ca răspuns la instalarea noilor certificate Secure Boot. Astfel, putem identifica rapid problemele din lansarea noastră și întrerupem proactiv lansarea pe dispozitivele cu configurații hardware similare, pentru a minimiza impactul problemei.

Activarea datelor de diagnosticare asigură că dispozitivele dvs. sunt vizibile. Acesta vă va muta dispozitivele în fluxul gestionat de Microsoft pentru direcționarea automată și livrarea acestor actualizări.

Note

-

Organizațiile care preferă să nu activeze datele de diagnosticare vor rămâne în control total și vor primi instrumente și instrucțiuni viitoare pentru a gestiona independent procesul de actualizare.

-

Pentru soluțiile evidențiate aici, aveți responsabilitatea absolută de a monitoriza progresul actualizărilor la toate dispozitivele din mediul dvs. și poate fi necesar să utilizați mai multe soluții pentru a realiza adoptarea completă.

Pentru a participa la implementarea gestionată de Microsoft, urmați acești pași:

-

Urmați configurarea datelor de diagnosticare Windows în organizația dvs . și setați setarea de date pentru a permite datele de diagnosticare necesare. Cu alte cuvinte, nu setați la Dezactivat și nu dezactivați datele de diagnosticare. Orice setare care furnizează mai mult decât datele de diagnosticare necesare va funcționa, de asemenea.

-

Alegeți să participați la actualizările gestionate de Microsoft pentru Bootare sigură setând următoarea cheie de registry:

Locație registry

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot

Nume tastă

MicrosoftUpdateManagedOptIn

Tip cheie

DWORD

Valoare DWORD

-

0 sau cheia nu există

-

0x5944 – Opțiunea secure Boot

Comentarii

Vă recomandăm să setați această cheie pentru a 0x5944 pentru a indica faptul că toate certificatele trebuie actualizate într-un mod care păstrează profilul de securitate al dispozitivului existent și actualizează managerul de boot la cel semnat de certificatul Windows UEFI CA 2023.

Notă Această cheie de registry va fi activată într-o actualizare viitoare.

-

Notă Asistența pentru implementarea gestionată Microsoft este disponibilă doar pentru versiunile Windows 11 și Windows 10 client. După 14 octombrie 2025, va fi inclusă versiunea Windows 10 22H2 cu actualizări de securitate extinse (ESU).

Opțiunea 2: Customer-Managed soluții cu autoservire sau parțial automatizate

Microsoft evaluează instrucțiunile pentru soluții parțial automatizate, pentru a asista sistemele gestionate de întreprindere și IT. Rețineți că acestea sunt opțiuni cu autoservire pe care o întreprindere sau profesioniști IT pot alege să le aplice în funcție de situația și modelul lor de utilizare.

|

Deoarece Microsoft are vizibilitate limitată (sau date de diagnosticare) pentru dispozitivele gestionate enterprise și IT în general, asistența disponibilă de la Microsoft este limitată. Implementarea este lăsată pentru clienți și partenerii lor, cum ar fi distribuitori independenți de software (ISV), Microsoft Active Protection Partners (MAPP), alți scanere criptografice și parteneri de securitate și producători OEM. |

Important:

-

Aplicarea actualizărilor Secure Boot Certificate poate provoca erori de boot, Recuperare bit locker sau chiar dispozitive în cărămidă în anumite cazuri.

-

Această conștientizare este necesară mai ales pentru sistemele vechi care pot beneficia de asistență OEM. De exemplu: dacă întâmpinați probleme/erori de firmware care nu sunt remediate de OEM va trebui să fie înlocuit sau bootarea sigură dezactivată, ceea ce duce la faptul că dispozitivul nu mai primește actualizări de securitate după expirarea certificatului de boot securizat începând din iunie 2026.

Metodologia recomandată

-

Consultați OEM pentru dispozitivul dvs. cu privire la toate actualizările sau instrucțiunile legate de Boot securizat. De exemplu: Unii producători OEM publică versiunile minime de firmware/BIOS care acceptă certificatele de boot secure 2023 actualizate. Urmați recomandarea OEM și aplicați toate actualizările

-

Obțineți o listă de dispozitive care au Secure Boot activat. Nu este necesară nicio acțiune pentru dispozitivele cu Secure Boot dezactivat.

-

Clasificați dispozitivele Enterprise care nu partajează date de diagnosticare cu Microsoft după:

-

OEMModelBaseBoard

-

FirmwareMfg

-

FirmwareVersion

-

Nume OEM

-

Căutare OSArch

-

OEMSubModel

-

OEMModel

-

Panou de bazăMfg

-

FirmwareManufacturer

-

OEMModelSystemFamily

-

OEMBaseBoardManufacturer

-

OEM

-

BaseBoardManufacturer

-

-

Pentru fiecare categorie unică din Pasul 3, validați lansarea actualizării cheii de bootare securizată (unul dintre pașii de mai jos) pe un "câteva" dispozitive ["puține" ar fi o decizie bazată pe fiecare client. Vă recomandăm cel puțin 4-10 dispozitive]. După validarea reușită, dispozitivele pot fi marcate ca bucketuri VERDE/SIGUR pentru implementare la scară cu alte dispozitive similare, sub Gestionare Enterprise/IT

-

Clientul poate alege una dintre următoarele metode sau o combinație pentru a aplica certificatele actualizate.

Cum îmi dau seama dacă noile CA-uri se află în UEFI DB?

-

Descărcați și instalați modulul UEFIv2 PowerShell.

-

Rulați următoarele comenzi într-o fereastră PowerShell elevată:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

Import-Module UEFIv2

Run (Get-UEFISecureBootCerts DB).signature

-

Căutați amprenta sau Subiectul CN.

-

Descărcați modulul PowerShell UEFIv2 2.7 .

-

Într-o linie de comandă PowerShell cu drepturi sporite, rulați următoarea comandă:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match ‘Windows UEFI CA 2023’

Alternativ, rulați “(Get-UEFISecureBootCerts PK).Signature”

Metode de a aplica Secure Boot Certificate pe dispozitivele SAFE

După cum s-a menționat anterior în secțiunea "Metodologia recomandată", actualizările Secure Boot Certificate ar trebui aplicate doar dispozitivelor bucket SAFE/GREEN după testarea/validarea adecvată pe mai multe dispozitive.

Descrierea următoarelor metode.

|

Metoda 1: Registry bazată pe cheia Secure Boot care rulează actualizări. Această metodă provoacă o modalitate de a testa modul în care răspunde Windows după ce actualizările 2023 DB au fost aplicate la un dispozitiv, Metoda 2: Politică de grup Object (GPO) pentru cheia Secure Boot. Această metodă oferă o setare de Politică de grup ușor de utilizat, pe care administratorii de domeniu o pot activa pentru a implementa actualizări secure Boot pe toate serverele și clienții Windows asociați la domeniu. Metoda 3: Secure Boot API/CLI Interface utilizând Windows Configuration System (WinCS). Acest lucru poate fi utilizat pentru a activa cheile SecureBoot. Metoda 4: Pentru a aplica manual actualizările Secure Boot DB, consultați secțiunea Pași de actualizare Manual DB/KEK . |

Această metodă oferă o modalitate de a testa modul în care Răspunde Windows după ce actualizările 2023 DB au fost aplicate la un dispozitiv,

Valori cheie CA Reg

|

Locație registry |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot\AvailableUpdates |

|

Valorile certificatului |

#define SERVICING_UPDATE_KEK 0x0004 #define SERVICING_UPDATE_DB_2024 0x0040 #define SERVICING_UPDATE_INVOKE_BFSVC_AI 0x0100 #define SERVICING_UPDATE_3P_OROM_DB 0x0800 #define SERVICING_UPDATE_3P_UEFI_DB 0x1000 #define CHECK_3P2011_BEFORE_3POROM_UEFICA 0x4000 |

Pașii de test

Rulați fiecare dintre următoarele comenzi separat de o solicitare PowerShell elevată:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x5944 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

Puteți găsi rezultatele observând jurnalele de evenimente așa cum este descris în evenimentele de actualizare a variabilei Secure Boot DB și DBX.

Note

-

Repornirile sunt necesare uneori în timpul acestui proces.

-

SERVICING_UPDATE_INVOKE_BFSVC_AI actualizează managerul de boot la versiunea semnată 2023, care modifică managerul de boot pe partiția EFI.

Mai multe detalii despre actualizările Secure Boot bazate pe cheia de registry

Logica de politică este construită în jurul a trei valori de registry stocate în următoarea cale de registry secure boot servicing: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Notă Toate următoarele subchei de registry sunt utilizate pentru a declanșa actualizarea și a înregistra starea actualizării.

|

Valoare registry |

Tip |

Descrierea & utilizare |

|

AvailableUpdates |

REG_DWORD (mască de biți) |

Actualizați semnalizările de declanșare. Controlează acțiunile de actualizare Secure Boot de efectuat pe dispozitiv. Setarea câmpului de biți corespunzător aici inițiază implementarea noilor certificate de bootare securizată și a actualizărilor asociate. Pentru implementarea la nivel de întreprindere, aceasta ar trebui setată la 0x5944 (hex) - o valoare care permite toate actualizările relevante (adăugarea noilor chei CA Microsoft UEFI 2023, actualizarea KEK și instalarea noului manager de boot) pentru toți clienții. (Această valoare optează efectiv ca dispozitivul să intre în implementarea "setului de chei" pentru bootare securizată. Atunci când nu este zero (adică 0x5944), activitatea planificată a sistemului va aplica actualizările specificate; dacă este zero sau nu setat, nu se efectuează nicio actualizare a cheii Secure Boot.) Notă: Pe măsură ce biții sunt procesați, sunt goliți. Gestionarea acestui lucru cu Politică de grup și un furnizor de soluții cloud va trebui să țină cont de acest lucru. |

|

UEFICA2023Status |

REG_SZ (șir) |

Indicator stare implementare. Reflectă starea curentă a actualizării cheii Secure Boot de pe dispozitiv. Aceasta va fi setată la una dintre cele trei valori text: "NotStarted", "InProgress" sau "Updated", care indică faptul că actualizarea nu a rulat încă, este în curs de desfășurare sau s-a finalizat cu succes. Inițial, starea este "NotStarted". Se schimbă în "InProgress" după ce începe actualizarea și, în cele din urmă, la "Actualizat" atunci când au fost implementate toate tastele noi și noul manager de boot.) |

|

UEFICA2023Eroare |

REG_DWORD (cod) |

Codul de eroare (dacă există). Această valoare rămâne 0 la succes. Dacă procesul de actualizare întâmpină o eroare, UEFICA2023Error este setat la un cod de eroare non-zero corespunzător primei erori întâlnite. O eroare aici implică faptul că actualizarea Secure Boot nu a reușit complet și poate necesita investigație sau remediere pe acel dispozitiv. (De exemplu, dacă actualizarea bazei de date (baza de date cu semnături de încredere) nu a reușit din cauza unei probleme de firmware, acest registry poate afișa un cod de eroare care poate fi mapat la un jurnal de evenimente sau la ID-ul de eroare documentat pentru serviciul de bootare securizată.) |

|

HighConfidenceOptOut |

REG_DWORD |

Pentru întreprinderile care doresc să renunțe la bucketurile de mare încredere care vor fi aplicate automat ca parte a LCU. Acestea pot seta această cheie la o valoare non-zero pentru a renunța la bucketurile de mare încredere. |

|

MicrosoftUpdateManagedOptIn |

REG_DWORD |

Pentru întreprinderile care doresc să opteze pentru servicii CFR (Microsoft Managed). În plus față de setarea acestei chei, clienții vor trebui să permită trimiterea de "Date de diagnosticare opționale". |

Cum funcționează împreună aceste taste

Administratorul IT (prin GPO sau CSP) configurează AvailableUpdates = 0x5944, care semnalează Windows să execute procesul de lansare a cheii Secure Boot pe dispozitiv. Pe măsură ce procesul rulează, sistemul actualizează UEFICA2023Status de la "NotStarted" la "InProgress" și, în cele din urmă, la "Actualizat" după succes. Deoarece fiecare bit din 0x5944 este procesat cu succes, este șters. Dacă vreun pas nu reușește, un cod de eroare este înregistrat în UEFICA2023Error (iar starea poate rămâne "InProgress" sau o stare parțial actualizată). Acest mecanism oferă administratorilor o modalitate clară de a declanșa și a urmări implementarea fiecărui dispozitiv.

Notă: Aceste valori de registry sunt introduse special pentru această caracteristică (nu există pe sisteme mai vechi decât după instalarea actualizării de suport). Numele UEFICA2023Status și UEFICA2023Error au fost definite în proiect pentru a captura starea de adăugare a certificatelor "Windows UEFI CA 2023". Acestea apar în calea de registry de mai sus după ce sistemul este actualizat la o versiune care acceptă rularea cheii Secure Boot.

Platforme afectate

Bootarea securizată este acceptată în Windows începând cu baza de cod Windows Server 2012 și suportul Politică de grup există în toate versiunile de Windows care acceptă Bootarea sigură. Prin urmare, Politică de grup se va oferi asistență pentru toate versiunile de Windows acceptate care acceptă Bootarea sigură.

Acest tabel împarte și mai mult asistența pe baza cheii de registry.

|

Cheie |

Versiuni windows acceptate |

|

AvailableUpdates/AvailableUpdatesPolicy, UEFICA2023Status, UEFICA2023Error |

Toate versiunile de Windows care acceptă Bootarea sigură (Windows Server 2012 și versiunile mai recente de Windows). |

|

HighConfidenceOptOut |

Toate versiunile de Windows care acceptă Bootarea sigură (Windows Server 2012 și versiunile mai recente de Windows). Notă: Deși datele de încredere sunt colectate pe Windows 10, versiunile 21H2 și 22H2 și versiunile mai recente de Windows, acestea pot fi aplicate dispozitivelor care rulează pe versiuni anterioare de Windows. |

|

MicrosoftUpdateManagedOptIn |

Windows 10, versiunile 21H2 și 22H2 Windows 11, versiunile 22H2 și 23H2 Windows 11, versiunea 24H2 și Windows Server 2025 |

SBAI/TpmTasks implementează o rutină nouă pentru a ingera schema și a determina ID-ul bucketului unui dispozitiv. De asemenea, trebuie să emită evenimente pentru a reprezenta ID-ul de bucket al unui dispozitiv la fiecare sesiune de boot.

Aceste evenimente noi vor necesita ca datele De încredere pentru bucketul dispozitivului să fie prezente în sistem. Datele vor fi incluse în actualizările cumulative și vor fi disponibile online pentru descărcări actualizate.

Evenimente de eroare de bootare securizată

Evenimentele de eroare au o funcție critică de raportare pentru a informa despre starea de bootare securizată și despre progres. Pentru informații despre evenimentele de eroare, consultați Evenimente de actualizare a variabilei Secure Boot DB și DBX. Evenimentele de eroare sunt actualizate cu un eveniment suplimentar pentru Bootare sigură.

Evenimente de eroare

Secure Boot va emite evenimente la fiecare bootare. Evenimentele emise vor depinde de starea sistemului.

Eveniment metadate mașină

Evenimentele de eroare vor include metadate ale mașinii, cum ar fi arhitectura, versiunea firmware etc. pentru a le oferi clienților detalii despre dispozitiv. Aceste metadate le vor oferi administratorilor IT date pentru a-i ajuta să înțeleagă ce dispozitive au certificate expirate și caracteristicile dispozitivelor lor.

Acest eveniment va fi emis pe toate dispozitivele care nu au certificatele actualizate necesare. Certificatele necesare sunt:

-

PCA2023

-

UEFI CA terță parte și opțiunea ROM CA terță, dacă este prezentă

-

kek.

Atributele standard pentru bucketul generic sunt:

-

OEMName_Uncleaned

-

OEMModel

-

OEMSubModel

-

OEMModelSystemFamily

-

OEMModelBaseBoard

-

BaseBoardManufacturer

-

FirmwareManufacturer

-

FirmwareVersion

ID eveniment: 1801

|

Jurnal de evenimente |

Sistem |

|

Sursa evenimentului |

TPM-WMI |

|

ID eveniment |

1801 |

|

Nivel |

Eroare |

|

Text mesaj eveniment |

Cheile SECURE Boot CA/keys trebuie să fie actualizate. Informațiile despre semnătura acestui dispozitiv sunt incluse aici. <Includeți atribute standard - cele pe care le utilizăm atunci când un OEM nu a definit> |

Eveniment evaluare de încredere BucketIid+

Acest eveniment va fi emis împreună cu evenimentul Machine Meta Data atunci când dispozitivul nu are certificatele actualizate necesare, așa cum este descris mai sus. Fiecare eveniment de eroare va include un BucketId și o evaluare de încredere. Evaluarea de încredere poate fi una dintre următoarele.

|

Încredere |

Descriere |

|

Încredere mare (Verde) |

Încredere maximă că toate certificatele necesare pot fi implementate cu succes. |

|

Necesită mai multe date (galben) |

În lista bucket, dar nu există suficiente date. Poate avea o încredere mare în implementarea anumitor certificate și mai puțină încredere în alte certificate. |

|

Necunoscut (violet) |

Not in bucket list - never seen |

|

În pauză (Roșu) |

Unele certificate pot fi implementate cu mare încredere, dar a fost detectată o problemă care necesită urmărire de la Microsoft sau de la producătorul dispozitivului. Această categorie poate include Omis, Probleme cunoscute și Investigare. |

Dacă nu există un ID bucket pentru dispozitiv, evenimentul ar trebui să indice "Necunoscut" ca stare și să nu includă o semnătură de dispozitiv.

ID eveniment: 1802

|

Jurnal de evenimente |

Sistem |

|

Sursa evenimentului |

TPM-WMI |

|

ID eveniment |

1802 |

|

Nivel |

Eroare |

|

Text mesaj eveniment |

Cheile SECURE Boot CA/keys trebuie să fie actualizate. Aceste informații despre semnătura dispozitivului sunt incluse aici.%nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 Semnătură dispozitiv: b1a7c2e5f6d8a9c0e3f2b4a1c7e8d9f0b2a3c4e5f6d7a8b9c0e1f2a3b4c5d6e7, Valoare de încredere: Are nevoie în prezent de mai multe date (sau Necunoscut, De încredere înaltă, În pauză) Consultați https://aka.ms/GetSecureBoot pentru detalii |

Evenimente de informații

Eveniment actualizat automat

Un eveniment de informații va indica faptul că computerul este actualizat și nu este necesară nicio acțiune.

ID eveniment: 1803

|

Jurnal de evenimente |

Sistem |

|

Sursa evenimentului |

TPM-WMI |

|

ID eveniment |

1803 |

|

Nivel |

Informații |

|

Text mesaj eveniment |

Acest dispozitiv a actualizat secure Boot CA/keys. %nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 |

Evenimente de avertizare

Secure Boot Defaults Need Updating Event

Eveniment de avertizare care va indica faptul că setările implicite pentru bootarea sigură a firmware-ului dispozitivului nu sunt actualizate. Acest lucru se întâmplă atunci când dispozitivul pornește de la un manager de boot semnat PCA2023, iar DBDefaults din firmware nu includ certificatul PCA2023.

ID eveniment: 1804

|

Jurnal de evenimente |

Sistem |

|

Sursa evenimentului |

TPM-WMI |

|

ID eveniment |

1804 |

|

Nivel |

Avertisment |

|

Text mesaj de eroare |

Acest dispozitiv a fost actualizat la managerul de boot Windows semnat de "Windows UEFI CA 2023", dar secure Boot DBDefaults din firmware nu includ certificatul "Windows UEFI CA 2023". Resetarea setărilor secure Boot din firmware la valorile implicite ar putea împiedica pornirea dispozitivului. Consultați https://aka.ms/GetSecureBoot pentru detalii. |

Modificări suplimentare ale componentelor pentru bootare sigură

Modificări TPMTasks

Modificați TPMTasks pentru a determina dacă starea dispozitivului are sau nu certificatele secure boot actualizate. În prezent, aceasta poate face această determinare, dar numai în cazul în care CFR-ul nostru selectează o mașină de actualizare. Dorim ca această determinare și înregistrarea ulterioară să aibă loc în fiecare sesiune de boot, indiferent de CFR. Dacă certificatele secure boot nu sunt complet actualizate, emit cele două evenimente de eroare descrise mai sus și, dacă certificatele sunt actualizate, emit evenimentul Information. Certificatele secure boot care vor fi verificate sunt:

-

Windows UEFI CA 2023

-

Microsoft UEFI CA 2023 și Microsoft Option ROM CA 2023 – dacă Microsoft UEFI CA 2011 este prezent, atunci aceste două ca trebuie să fie prezente. Dacă Microsoft UEFI CA 2011 nu este prezent, atunci nu este necesară nicio verificare.

-

Microsoft Corporation KEK CA 2023

Eveniment metadate mașină

Acest eveniment va colecta metadatele computerului și va emite un eveniment.

-

BucketId + eveniment de evaluare de încredere

Acest eveniment va utiliza meta-datele computerului pentru a găsi intrarea corespunzătoare în baza de date a mașinilor (intrare bucket) și va formata și va emite un eveniment cu aceste date, împreună cu orice informații de încredere cu privire la bucket.

Asistență pentru dispozitive cu încredere mare

Pentru dispozitivele cu bucketuri de mare încredere, se vor aplica automat certificatele secure Boot și managerul de boot semnat 2023.

Actualizarea va fi declanșată în același timp cu generarea celor două evenimente de eroare, iar evenimentul BucketId + Evaluare de încredere include o evaluare de mare încredere.

Pentru clienții care doresc să renunțe, o nouă cheie de registry va fi disponibilă după cum urmează:

|

Locație registry |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot |

|

Nume tastă |

HighConfidenceOptOut |

|

Tip cheie |

DWORD |

|

Valoare DWORD |

0 sau cheia nu există - Este activată asistența de mare încredere. 1 – Asistența de mare încredere este dezactivată Orice altceva – Nedefinit |

Această metodă oferă o setare de Politică de grup ușor de utilizat, pe care administratorii de domeniu o pot activa pentru a implementa actualizări secure Boot pe toate serverele și clienții Windows asociați la domeniu.

Obiectul Politică de grup (GPO) va scrie valoarea de registry availableUpdatesPolicy necesară și, astfel, va iniția procesul, utilizând infrastructura de Politică de grup standard pentru implementare și controlul domeniului.

Prezentare generală configurare GPO

-

Nume politică (încercare): "Activați lansarea cheii de bootare securizată" (sub Configurație computer).

-

Cale politică: Un nod nou sub Configurație computer → Șabloane administrative → Componente Windows → Bootare sigură. Pentru mai multă claritate, ar trebui creată o subcategorie, cum ar fi "Secure Boot Actualizări" pentru a găzdui această politică.

-

Domeniu de aplicare: Computer (setare la nivel de mașină) – deoarece vizează HKLM și afectează starea UEFI a dispozitivului.

-

Acțiune politică: Atunci când este activată, politica va seta cheia de registry AvailableUpdatesPolicy la valoarea 0x5944 (REG_DWORD) de pe client, sub calea HKLM\System\CurrentControlSet\Control\SecureBoot\Servicing. Acest lucru semnalizează dispozitivul pentru a instala toate actualizările disponibile ale cheii Secure Boot la următoarea oportunitate.

Notă: Din cauza naturii Politică de grup în care politica va fi reaplicată în timp și de natura availableUpdates în care biții sunt goliți pe măsură ce sunt procesați, este necesar să aveți o cheie de registry separată numită AvailableUpdatesPolicy, astfel încât logica subiacentă să poată urmări dacă cheile au fost implementate. Atunci când AvailableUpdatesPolicy este setat la 0x5944, TPMTasks va seta AvailableUpdates la 0x5944 și va reține că acest lucru a fost făcut pentru a împiedica reaplicarea la AvailableUpdates de mai multe ori. Setarea AvailableUpdatesPolicy la Diabled va face ca TPMTasks să golească (setat la 0) AvailableUpdates și să noteze că aceasta a fost finalizată.

-

Dezactivat/Neconfiguit: Atunci când nu este configurată, politica nu efectuează modificări (actualizările secure Boot rămân optate și nu vor rula decât dacă sunt declanșate prin alte mijloace). Dacă este dezactivată, politica ar trebui să seteze AvailableUpdates = 0, pentru a se asigura în mod explicit că dispozitivul nu încearcă roll-ul cheii Secure Boot sau pentru a opri lansarea dacă ceva nu merge bine.

-

HighConfidenceOptOut poate fi activat sau dezactivat. Activarea va seta această tastă la 1 și dezactivarea o va seta la 0.

Implementare ADMX: Această politică va fi implementată printr-un șablon administrativ standard (.admx). Utilizează mecanismul de politică de registry pentru a scrie valoarea. De exemplu, definiția ADMX ar specifica:

-

Cheie de registry: Software\Politici\... (Politică de grup scrie în mod normal la ramura Politici), dar în acest caz, avem nevoie pentru a afecta HKLM\SYSTEM. Vom profita de capacitatea Politică de grup de a scrie direct în HKLM pentru politicile mașinilor. ADMX poate utiliza elementul cu calea țintă reală.

-

Nume valoare: AvailableUpdatesPolicy, Valoare: 0x5944 (DWORD).

Atunci când GPO este aplicat, serviciul client Politică de grup pe fiecare computer țintă va crea/actualiza această valoare de registry. Data viitoare când activitatea de service Secure Boot (TPMTasks) rulează pe acel computer, va detecta 0x5944 și va efectua actualizarea. (Prin proiectare, în Windows, activitatea programată "TPMTask" rulează la fiecare 12 ore pentru a procesa astfel de semnalizări de actualizare bootare securizată, astfel încât în cel mult 12 ore va începe actualizarea. Administratorii pot, de asemenea, să accelereze prin rularea manuală a activității sau repornirea, dacă doriți.)

Exemplu de interfață utilizator politică

-

Setare: "Enable Secure Boot Key Rollout" –Atunci când este activată, dispozitivul va instala certificatele Secure Boot actualizate (CA-uri 2023) și actualizarea managerului de boot asociat. Cheile și configurațiile Secure Boot ale firmware-ului dispozitivului vor fi actualizate în următoarea fereastră de întreținere. Starea poate fi urmărită prin intermediul registry (UEFICA2023Status și UEFICA2023Error) sau al jurnalului de evenimente Windows.

-

Opțiuni: Activat/Dezactivat/Neconfiguit.

Această abordare cu o singură setare o menține simplă pentru toți clienții (utilizând întotdeauna valoarea 0x5944 recomandată). Dacă în viitor este necesar un control mai granular, ar putea fi introduse politici sau opțiuni suplimentare. Cu toate acestea, îndrumările curente sunt că onouă cheie Secure Boot și noul manager de boot ar trebui să fie implementate împreună în aproape toate scenariile, astfel încât o implementare cu un singur comutator este potrivită.

Permisiuni & de securitate: Scriere în HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\... necesită privilegii administrative. Politică de grup rulează ca Sistem local pentru clienți, care are drepturile necesare. GPO-ul propriu-zis poate fi editat de administratori cu Politică de grup drepturi de gestionare. Standard securitatea GPO poate împiedica non-administratorii să modifice politica.

Text pentru interfața utilizator Politică de grup

Textul în limba engleză utilizat la configurarea politicii este după cum urmează.

|

Element text |

Descriere |

|

Nod în ierarhia Politică de grup |

Boot securizat |

|

AvailableUpdates/ AvailableUpdatesPolicy |

|

|

Nume setare |

Activare implementare certificat de bootare securizată |

|

Opțiuni |

Opțiuni <nu sunt necesare opțiuni - doar "Neconfiguit", "Activat" și "Dezactivat"> |

|

Descriere |

Această setare de politică vă permite să activați sau să dezactivați procesul secure Boot Certificate Deployment pe dispozitive. Atunci când este activată, Windows va începe automat procesul de implementare a certificatului pe dispozitivele pe care a fost aplicată această politică. Notă: această setare de registry nu este stocată într-o cheie de politică, iar aceasta este considerată o preferință. Prin urmare, dacă obiectul Politică de grup care implementează această setare va fi eliminat vreodată, această setare de registry va rămâne. Notă: activitatea Windows care rulează și procesează această setare rulează la fiecare 12 ore. În unele cazuri, actualizările vor fi menținute până când sistemul repornește pentru a secvenția în siguranță actualizările. Notă: după ce certificatele sunt aplicate la firmware, nu le puteți anula din Windows. Dacă este necesară golirea certificatelor, aceasta trebuie efectuată din interfața meniului firmware. Pentru mai multe informații, consultați: https://aka.ms/GetSecureBoot |

|

HighConfidenceOptOut |

|

|

Nume setare |

Implementare automată certificate prin Actualizări |

|

Opțiuni |

<nu sunt necesare opțiuni - doar "Neconfiguit", "Activat" și "Dezactivat"> |

|

Descriere |

Pentru dispozitivele pe care sunt disponibile rezultate de test care indică faptul că dispozitivul poate procesa cu succes actualizările certificatelor, actualizările vor fi inițiate automat ca parte a actualizărilor de service. Această politică este activată în mod implicit. Pentru întreprinderile care doresc să gestioneze actualizarea automată, utilizați această politică pentru a activa sau a dezactiva în mod explicit caracteristica. Pentru mai multe informații, consultați: https://aka.ms/GetSecureBoot |

Acest lucru poate fi utilizat pentru a activa cheile SecureBoot.

Acest sistem constă dintr-o serie de utilitare în linia de comandă (atât un executabil tradițional, cât și un modul powershell) care poate interoga local și aplica configurații SecureBoot la o mașină.

WinCS funcționează cu o cheie de configurare care poate fi utilizată cu utilitarele din linia de comandă pentru a modifica starea semnalizării SecureBoot de pe computer. După ce se aplică, următoarea verificare SecureBoot programată va acționa pe baza cheii.

|

Nume caracteristică |

Cheie WinCS |

Descriere |

|

Feature_AllowDBUpdate2023Rollout |

F924888F002 |

Permite actualizarea bazei de date Secure Boot (DB) cu noul certificat Windows UEFI CA 2023 (cel care semnează utilitarele de încărcare Windows). |

|

Feature_Allow3POROMRollout |

3CCC848E002 |

Permite actualizarea Secure Boot DB cu noul certificat Option ROM 2023 al celei de-a treia părți (pentru rom-uri cu opțiune terță parte, de obicei firmware periferic). |

|

Feature_Allow3PUEFICARollout |

E0366E8E002 |

Permite actualizarea Secure Boot DB cu noul certificat UEFI CA 2023 de la terți (înlocuind CA Microsoft 3P 2011 care semnează bootloadere terțe). |

|

Feature_KEKUpdateAllowList |

3924588F002 |

Permite actualizarea depozitului cheie de chei Exchange (KEK) cu noul Microsoft KEK 2023. Termenul "listă de permisiuni" indică faptul că adaugă noul KEK dacă PK-ul platformei (cheia de platformă) se potrivește cu Microsoft (asigurându-se că actualizarea se aplică doar la bootarea sigură controlată de Microsoft, nu la PK particularizat). |

|

Feature_PCA2023BootMgrUpdate |

99ACD08F002 |

Permite instalarea unui nou Manager de boot cu semnătură PCA 2023 (bootmgfw.efi) dacă baza de date a sistemului este actualizată cu PCA 2023, dar managerul de boot curent este încă semnat de PCA 20111 mai vechi. Acest lucru asigură actualizarea completă a lanțului de bootare la certificatele 2023. |

|

Feature_AllKeysAndBootMgrByWinCS |

F33E0C8E002 |

Configurează toate cele de mai sus pentru a fi permise. |

Cheile SecureBoot pot fi interogate cu următoarea linie de comandă:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Aceasta va returna următoarele (pe o mașină curată):

Semnalizare: F33E0C8E

Configurație curentă: F33E0C8E001

Configurație în așteptare: Niciunul

Acțiune în așteptare: Niciunul

Stare: dezactivat

CVE: CVE-2025-55318

Link Fw: https://aka.ms/getsecureboot

Configuraţii:

F33E0C8E002

F33E0C8E001

Observați că starea cheii este Dezactivată și configurația curentă este F33E0C8E001.

Configurația specifică pentru activarea certificatelor SecureBoot poate fi configurată în modul următor:

WinCsFlags /apply –key "F33E0C8E002"

O aplicare reușită a cheii ar trebui să returneze următoarele informații:

S-a aplicat cu succes F33E0C8E002

Semnalizare: F33E0C8E

Configurație curentă: F33E0C8E002

Configurație în așteptare: Niciunul

Acțiune în așteptare: Niciunul

Stare: dezactivat

CVE: CVE-2025-55318

Link Fw: https://aka.ms/getsecureboot

Configuraţii:

F33E0C8E002

Pentru a determina mai târziu starea tastei, puteți reutiliza comanda inițială de interogare:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Informațiile returnate vor fi similare cu următoarele, în funcție de starea semnalizării:

Semnalizare: F33E0C8E

Configurație curentă: F33E0C8E002

Configurație în așteptare: Niciunul

Acțiune în așteptare: Niciunul

Stare: activat

CVE: CVE-2025-55318

Link Fw: https://aka.ms/getsecureboot

Configuraţii:

F33E0C8E002

F33E0C8E001

Observați că starea cheii este acum activată și configurația curentă este F33E0C8E002.

Notă Cheia aplicată nu înseamnă că procesul de instalare a certificatului SecureBoot a început sau s-a terminat. Indică doar faptul că mașina va continua cu actualizările SecureBoot în următoarea oportunitate disponibilă. Acest lucru poate fi în așteptare, pornit deja sau finalizat. Starea semnalizării nu indică acest progres.

Pașii de actualizare manuală DB/KEK

Pentru instrucțiuni despre cum să aplicați manual actualizările Secure Boot DB, consultați Actualizarea cheilor De bootare securizată Microsoft. În plus, pentru detalii despre configurarea obiectului Secure Boot recomandat de Microsoft, consultați obiectele Secure Boot Microsoft GitHub Repo, deoarece este locul oficial pentru tot conținutul obiectului Secure Boot.

|

Modificare dată |

Modificare descriere |

|

Septembrie 2025 |

|

|

8 iulie 2025 |

|

|

2 iulie 2025 |

|