Rezumat

Microsoft cunoaște PetitPotam, care poate fi utilizat pentru a ataca controlere Windows domeniu sau alte Windows server. PetitPotam este un atac clasic de retransmisie NTLM și astfel de atacuri au fost documentate anterior de Microsoft, împreună cu numeroase opțiuni de atenuare pentru a proteja clienții. De exemplu: Consultantul Microsoft pentru 974926.

Pentru a împiedica atacurile de retransmisie NTLM asupra rețelelor cu NTLM activat, administratorii de domeniu trebuie să se asigure că serviciile care permit autentificarea NTLM utilizează protecții precum Protecția extinsă la autentificare (FOLOSI) sau caracteristicile de semnare, cum ar fi semnarea SMB. PetitPotam profită de serverele pe care Active Directory Certificate Services (AD CS) nu este configurat cu protecții pentru atacurile de retransmisie NTLM. Atenuarea riscurilor de mai jos le arată clienților cum să-și protejeze serverele CS AD de astfel de atacuri.

Sunteți potențial vulnerabil la acest atac dacă utilizați Active Directory Certificate Services (AD CS) cu oricare dintre următoarele servicii:

-

Înscriere web Autoritate de certificare

-

Serviciul web Înscriere certificat

Atenuare

Dacă mediul dvs. este potențial afectat, vă recomandăm următoarele riscuri:

Atenuare principală

Vă recomandăm să activați ACTIVAT ȘI să activați HTTP pe serverele CS AD. Deschideți Managerul Internet Information Services (IIS) și faceți următoarele:

-

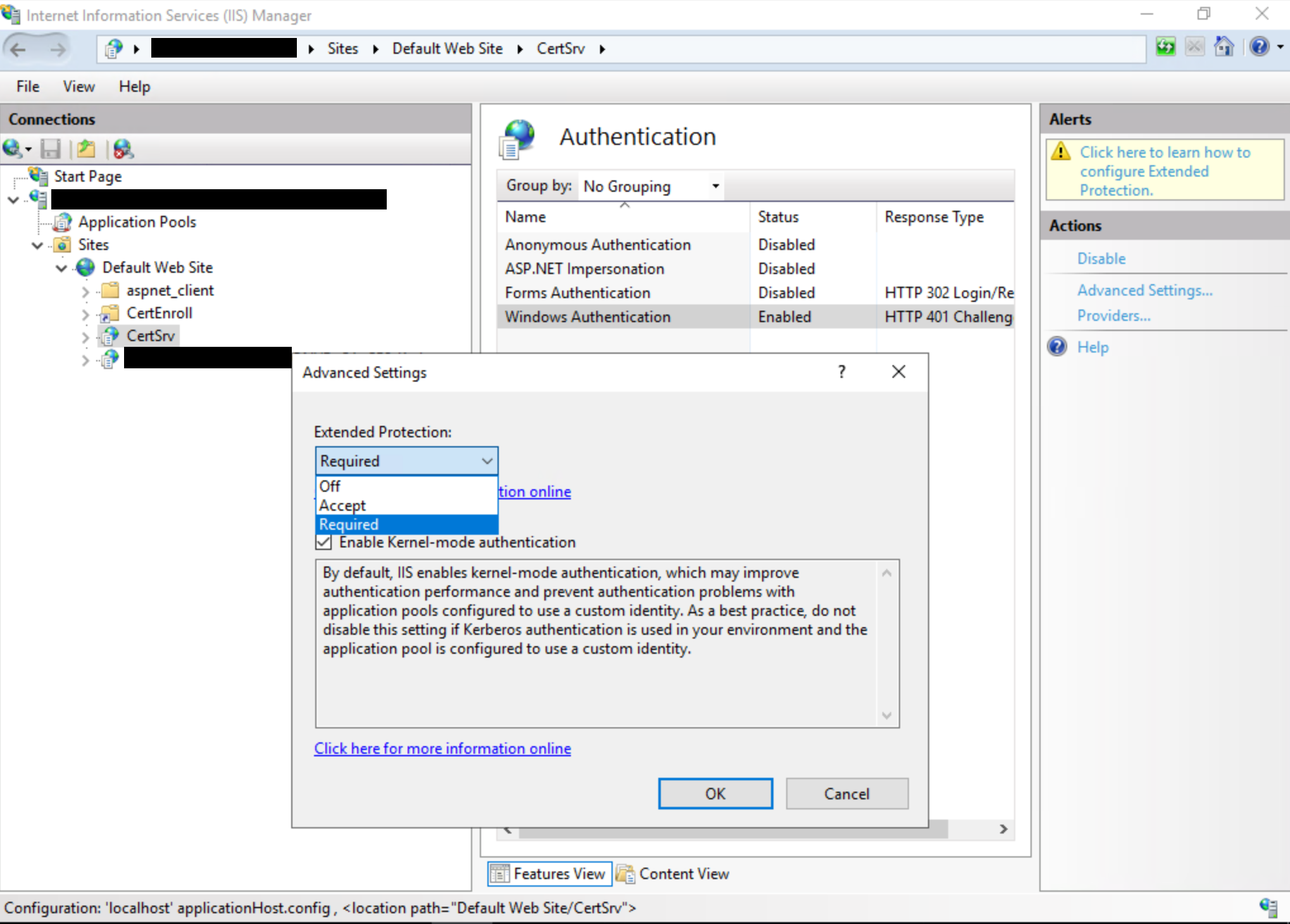

Activați ÎNSCRIEREA PENTRU PROGRAMUL DE CERTIFICARE pentru autoritatea de certificare web, Obligatoriu fiind opțiunea mai sigură și mai recomandată:

-

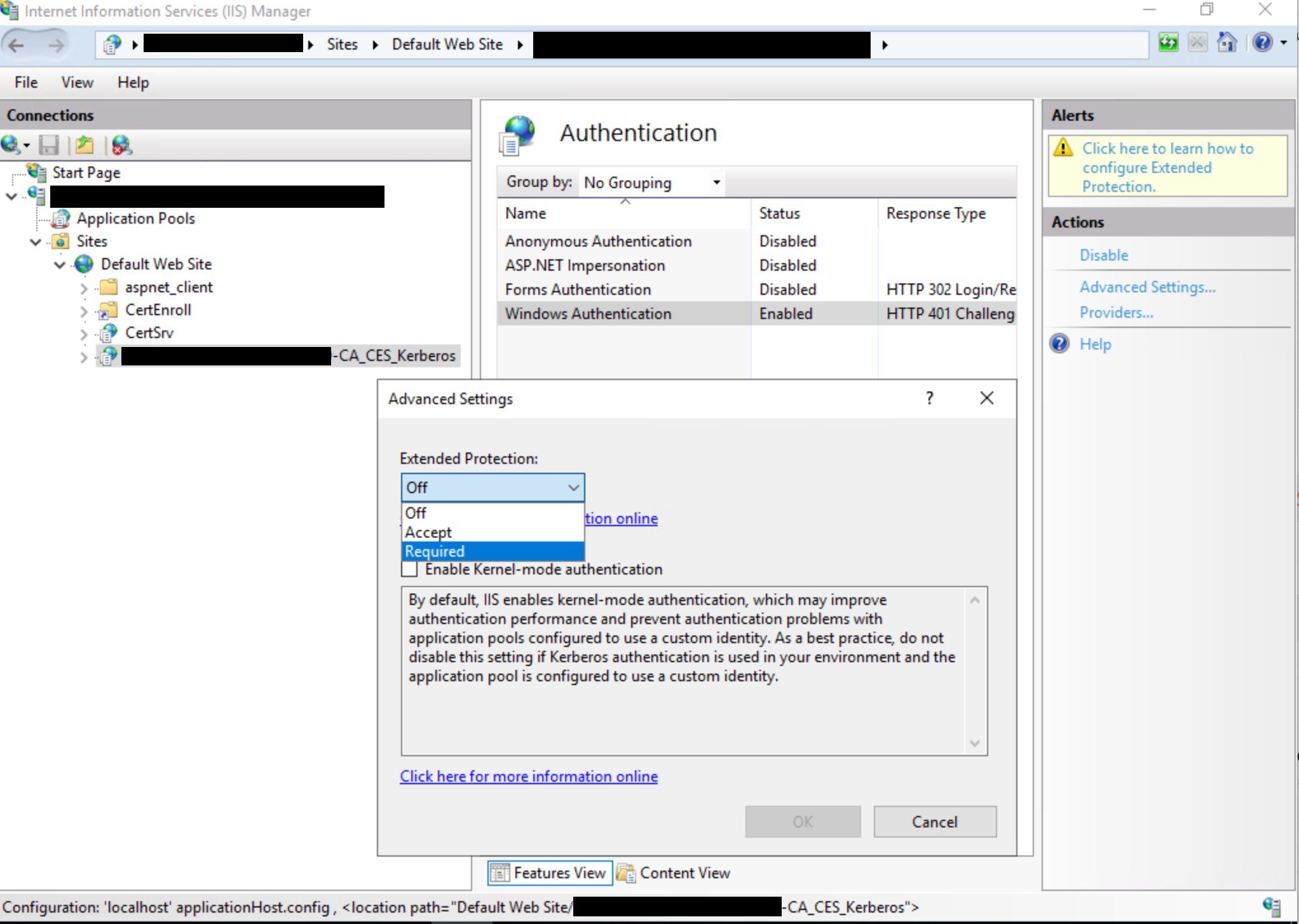

Activați PROGRAMUL WEB pentru înscrierea certificatelor, Obligatoriu fiind opțiunea mai sigură și mai recomandată:

Notă: Setarea Always este utilizată atunci când interfața utilizator este setată la Obligatoriu, care este opțiunea recomandată și cea mai sigură.

Pentru mai multe informații despre opțiunile disponibile pentru extendedProtectionPolicy,consultați Transport<> <basicHttpBinding>. Setările cel mai probabil utilizate sunt următoarele:

<binding name="TransportWithHeaderClientAuth"> <security mode="Transport"> <transport clientCredentialType="Windows"> <extendedProtectionPolicy policyEnforcement="Always" /> </transport> <message clientCredentialType="None" establishSecurityContext="false" negotiateServiceCredential="false" /> </security> <readerQuotas maxStringContentLength="131072" /> </binding> -

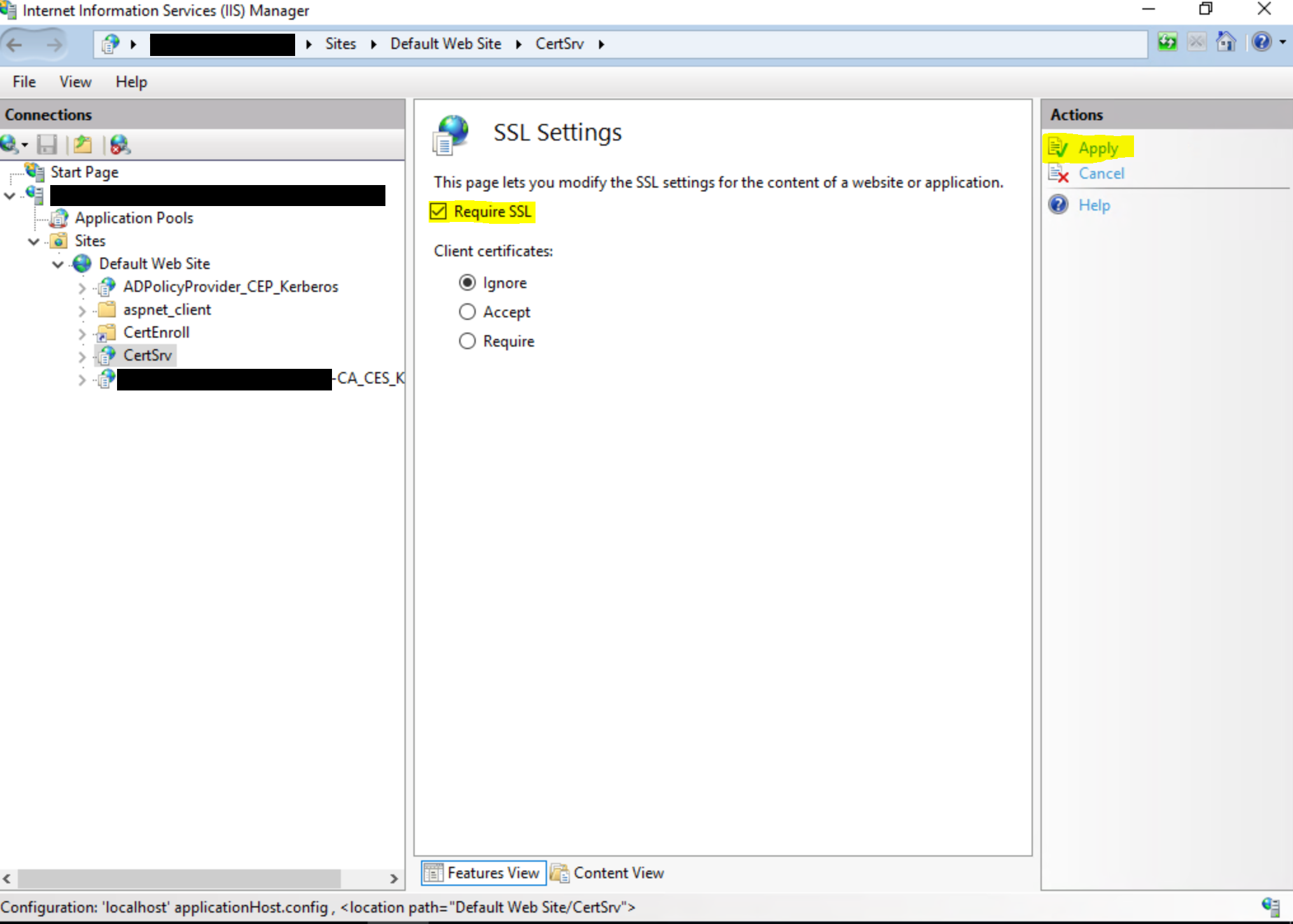

Activați Solicitați SSL,care va activa doar conexiunile HTTPS.

Important: După ce terminați pașii de mai sus, va trebui să reporniți IIS pentru a încărca modificările. Pentru a reporni IIS, deschideți o fereastră linie de comandă cu nivel ridicat, tastați următoarea comandă, apoi apăsați pe ENTER: iisreset /restart Notă Această comandă oprește toate serviciile IIS care rulează, apoi le repornește.

Atenuare suplimentară

Pe lângă atenuarea principală, vă recomandăm să dezactivați autentificarea NTLM acolo unde este posibil. Următoarele riscuri sunt listate, de la mai sigure la mai puțin sigure:

-

Dezactivați autentificarea NTLM pe controlerul Windows dvs. de domeniu. Acest lucru poate fi realizat urmând documentația din Securitate de rețea: Restricționarea autentificării NTLM: NTLM în acest domeniu.

-

Dezactivați NTLM pe orice server CS AD din domeniul dvs. utilizând politica de grup Securitate rețea: Restricționare NTLM: Trafic NTLM de intrare. Pentru a configura acest GPO, deschideți Politică de grup și accesați Configurație computer -> Windows Setări -> Securitate Setări -> Politici locale -> Opțiuni de securitate și setați Securitate rețea: Restricționare NTLM: Trafic NTLM primit la Refuzarea tuturor conturilor sau Refuzarea tuturor conturilor de domeniu. Dacă este necesar, puteți adăuga excepții după cum este necesar utilizând setarea Securitate de rețea: Restricționare NTLM:Adăugați excepții de server în acest domeniu.

-

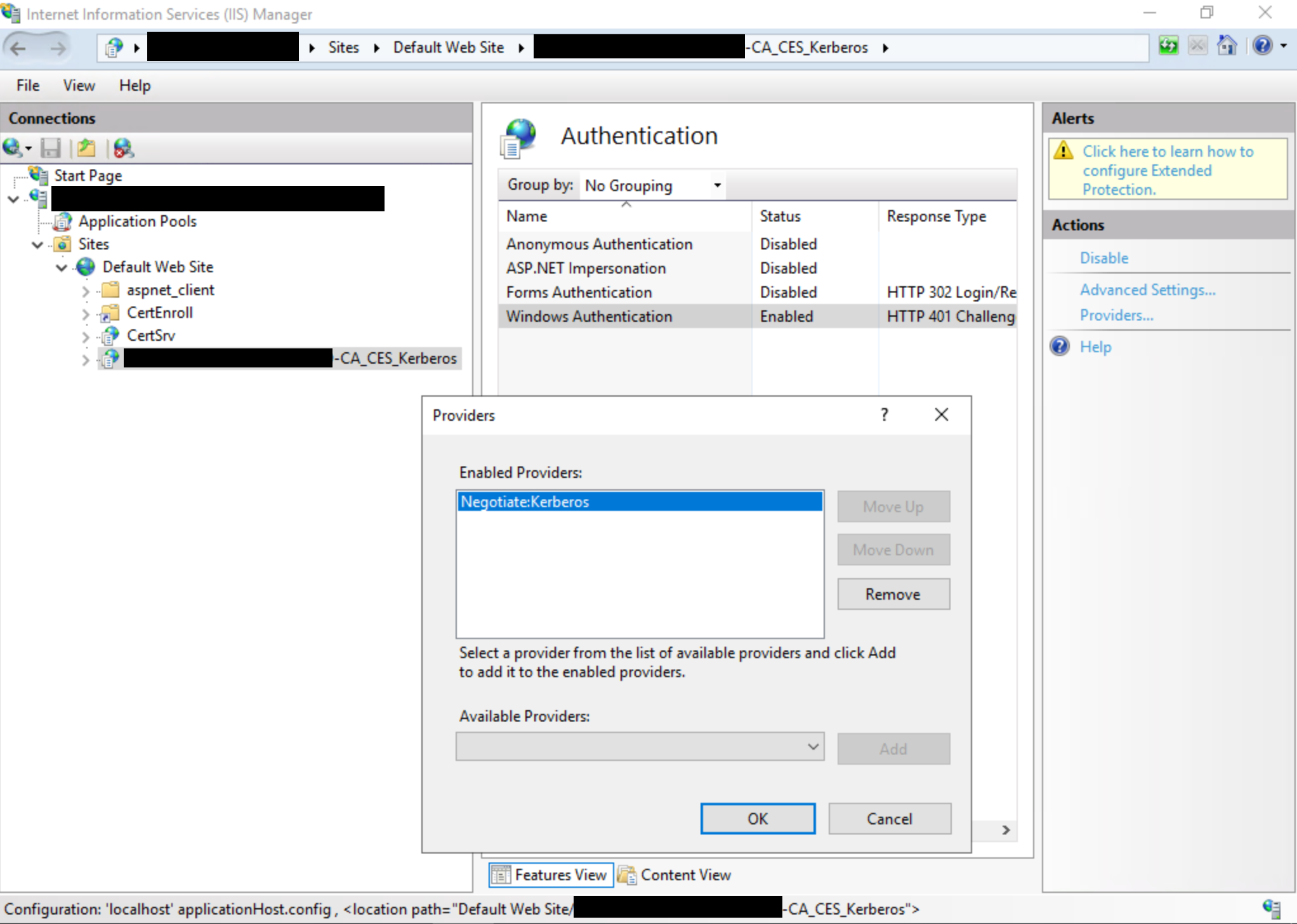

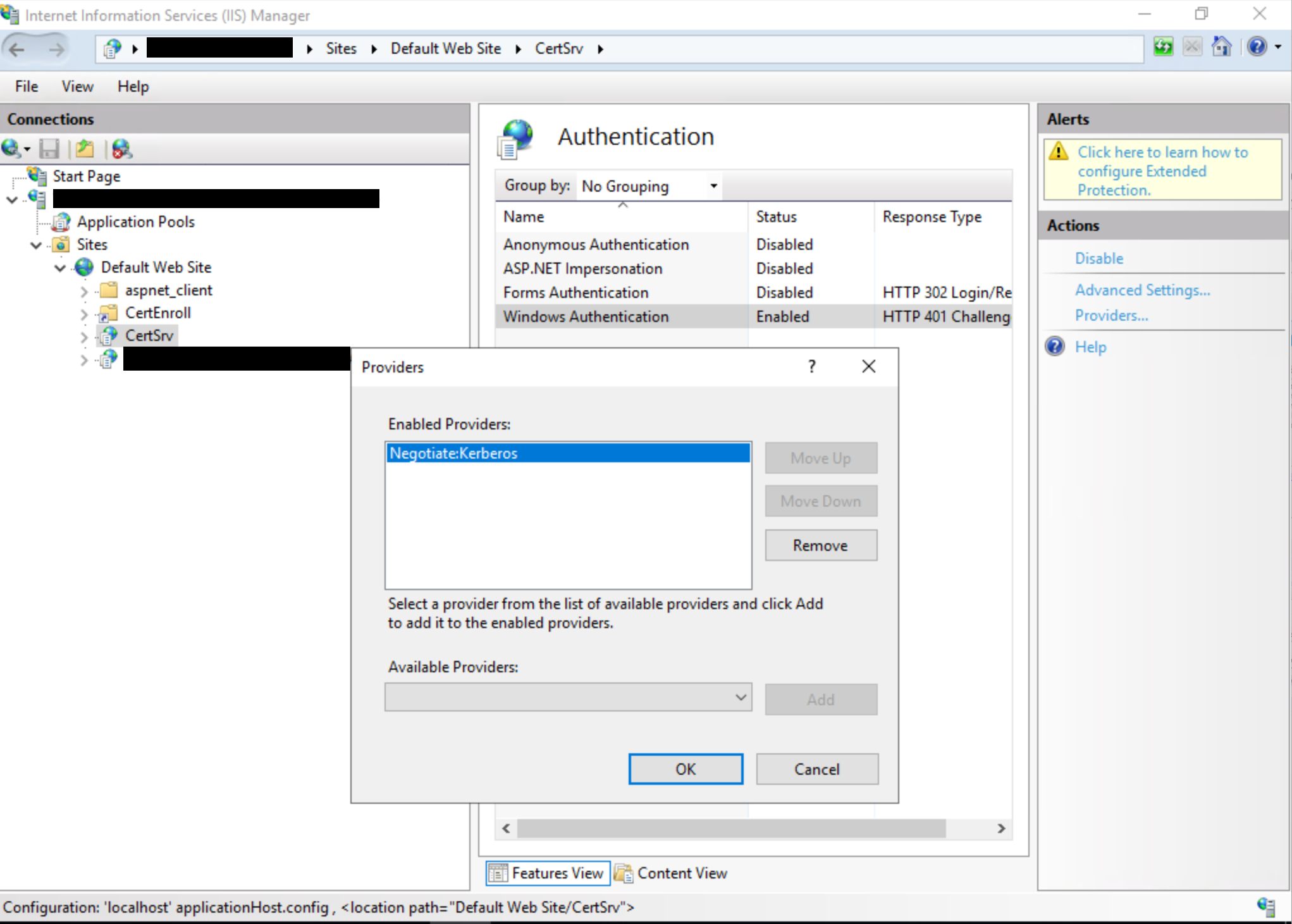

Dezactivați NTLM pentru Internet Information Services (IIS) pe serverele CS AD din domeniul dvs. care rulează serviciile "Certificat Authority Web Enrollment" sau "Certificate Enrollment Web Service".

Pentru a face acest lucru deschideți interfața cu utilizatorul IIS Manager, Windows autentificarea la Negociați:Kerberos:

Important: După ce terminați pașii de mai sus, va trebui să reporniți IIS pentru a încărca modificările. Pentru a reporni IIS, deschideți o fereastră linie de comandă cu nivel ridicat, tastați următoarea comandă, apoi apăsați pe ENTER: iisreset /restart Notă Această comandă oprește toate serviciile IIS care rulează, apoi le repornește.

Pentru mai multe informații, consultați Consultantul Microsoft pentru securitate ADV210003.