Rezumat

Există o vulnerabilitate de securitate în anumite chipset-uri Trusted Platform Module (TPM). Vulnerabilitatea slăbește puterea cheie. Pentru a afla mai multe despre vulnerabilitatea, accesați ADV170012.

Mai multe informații

Prezentare generală

Următoarele secțiuni vă vor ajuta să identificați și să remediați problemele din domeniile Active Directory (AD) și controlerele de domeniu care sunt afectate de vulnerabilitatea descrisă în Microsoft Security Advisory ADV170012.

Acest proces de atenuare se concentrează pe următorul scenariu de cheie publică Active Directory:

-

Chei de acreditări de computer asociate domeniului

Pentru informații despre revocarea și emiterea de noi certificate KDC, consultați planul de atenuare pentru Active Directory certificate consolidare servicii scenarii.

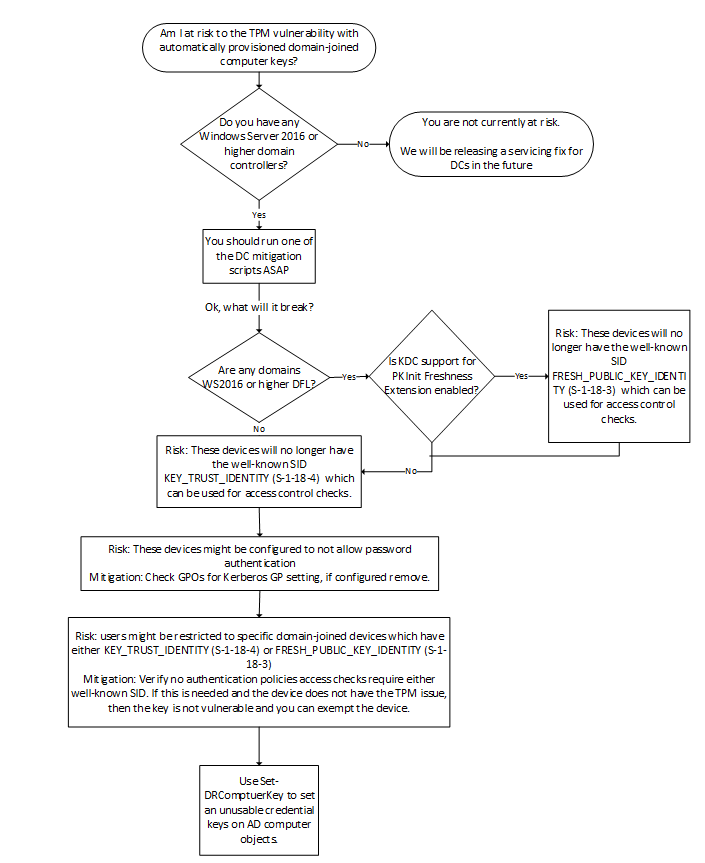

Determinarea fluxului de lucru asociat la computer acreditări risc cheie flux de lucru

Aveți Windows Server 2016 (sau mai târziu) controlerele de domeniu?

Cheile Credential au fost introduse pentru controlerele de domeniu Windows Server 2016. Controlerele de domeniu adaugă bine-cunoscut SID KEY_TRUST_IDENTITY (S-1-18-4) atunci când o cheie de acreditare este utilizat pentru autentificarea. Controlerele de domeniu anterioare nu au suport chei de acreditări, astfel încât AD nu acceptă acreditări de obiecte cheie și controlerele de domeniu de nivel jos nu poate autentifica directori utilizând chei de acreditări.

Anterior, atributul Altsecurityidentități (denumit frecvent altsecid) poate fi utilizat pentru a oferi un comportament similar. Provisioning Altssecid nu este acceptată nativ de Windows. De aceea, aveți nevoie de o soluție terță parte care oferă acest comportament. Dacă cheia care este furnizat este vulnerabil, altSsecID corespunzătoare ar trebui să fie actualizate în AD.

Sunt orice domenii Windows Server 2016 (sau mai târziu) DFL?

Controlerele de domeniu Windows Server 2016 acceptă criptografia cheii publice pentru autentificarea inițială în extensia de prospețime Kerberos (PKINIT) [RFC 8070], deși nu în mod implicit. Cândsuport pentru PKInit prospețime prelungire este activat pe controlerele de domeniu în Windows Server 2016 DFL sau mai târziu domenii, controlerele de domeniu adăuga bine-cunoscut Sid FRESH_PUBLIC_KEY_IDENTITY (S-1-18-3) atunci când extensia este cu succes Utilizate. Pentru mai multe informații, consultați Kerberos client și KDC suport pentru RFC 8070 PKInit prospețime prelungire.

Calculatoare de patching

Service Windows 10 computerele care au actualizări de securitate octombrie 2017 va elimina existente TPM acreditări cheie. Windows va prevedea numai chei protejate prin acreditări de acreditare pentru a asigura protecția Pass-The-Ticket pentru cheile de dispozitiv asociate domeniului. Deoarece mulți clienți sunt adăugarea de acreditări de acreditare bine după domeniu-aderarea la computerele lor, această modificare asigură că dispozitivele care au acreditări acreditări activat poate asigura că orice TGTs emise utilizând cheia de acreditare sunt protejate de acreditări Guard.