Rezumat

Administratorii Microsoft System Center 2012 R2 Virtual Machine Manager (VMM) pot acum să creeze și să gestioneze central liste de control al accesului la porturi Hyper-V (ACL-uri) în VMM.

Mai multe informații

Pentru mai multe informații despre setul de actualizări 8 pentru System Center 2012 R2 Virtual Machine Manager, faceți clic pe următorul număr de articol pentru a vedea articolul în Baza de cunoștințe Microsoft:

3096389 Set de actualizări 8 pentru System Center 2012 R2 Virtual Machine Manager

Glosar

Am îmbunătățit modelul de obiecte Virtual Machine Manager, adăugând următoarele concepte noi în zona de gestionare a rețelei.

-

Listă control acces port (port ACL)Un obiect atașat la diverse primitive de rețea VMM pentru a descrie securitatea rețelei. ACL-ul portului servește drept colecție de intrări de control al accesului sau de reguli ACL. Un ACL poate fi atașat la orice număr (zero sau mai multe) de primitive de rețea VMM, cum ar fi o rețea VM, o subrețea VM, un adaptor de rețea virtuală sau chiar serverul de gestionare VMM. Un ACL poate conține orice număr (zero sau mai multe) de reguli ACL. Fiecare rețea VMM compatibilă primitivă (rețea VM, subrețea VM, adaptor de rețea virtuală sau server de gestionare VMM) poate avea atașat un ACL de port sau niciunul.

-

Intrare control acces port sau regulăACL Un obiect care descrie politica de filtrare. În același port ACL pot exista mai multe reguli ACL și se pot aplica în funcție de prioritatea lor. Fiecare regulă ACL corespunde exact unui port ACL.

-

Global Setări Concepție virtuală care descrie un ACL de port care se aplică tuturor adaptoarelor de rețea virtuală VM din infrastructură. Nu există niciun tip de obiect separat pentru Setări globală. În schimb, ACL-ul portului de Setări global se atașează la serverul de gestionare VMM propriu-zis. Obiectul server de gestionare VMM poate avea un ACL de port sau niciunul.

Pentru informații despre obiectele din zona de gestionare a rețelei care erau disponibile anterior, consultați Virtual Machine Manager Network Object Fundamentals.

Ce pot face cu această caracteristică?

Utilizând interfața PowerShell din VMM, acum puteți efectua următoarele acțiuni:

-

Definiți ACL-urile de port și regulile lor ACL.

-

Regulile se aplică la porturile de comutare virtuale de pe serverele Hyper-V ca "ACL-uri de porturi extinse" (VMNetworkAdapterExtendedAcl) în terminologia Hyper-V. Acest lucru înseamnă că se pot aplica doar la serverele gazdă Windows Server 2012 R2 (și Hyper-V Server 2012 R2).

-

VMM nu va crea ACL-urile de port Hyper-V "moștenite" (VMNetworkAdapterAcl). Prin urmare, nu puteți aplica ACL-uri de port la serverele gazdă Windows Server 2012 (sau Hyper-V Server 2012) utilizând VMM.

-

Toate regulile ACL de port care sunt definite în VMM utilizând această caracteristică sunt statefulful (pentru TCP). Nu puteți crea reguli ACL apatride pentru TCP utilizând VMM.

Pentru mai multe informații despre caracteristica ACL port extins din Windows Server 2012 R2 Hyper-V, consultați Crearea politicilor de securitate cu liste de port extins Controlul accesului pentru Windows Server 2012 R2.

-

-

Atașați un ACL de port la Setări global. Aceasta se aplică tuturor adaptoarelor de rețea virtuală VM. Este disponibil doar pentru administratorii completi.

-

Atașați ACL-urile de port create la o rețea VM, la subrețele VM sau la adaptoarele de rețea virtuală VM. Acest lucru este disponibil administratorilor complet, administratorilor de entități găzduite și utilizatorilor cu autoservire (SSU).

-

Vizualizați și actualizați regulile ACL de port care sunt configurate pe VM vNIC individual.

-

Ștergeți ACL-urile de port și regulile lor ACL.

Fiecare dintre aceste acțiuni este descrisă în detaliu mai jos în acest articol. Rețineți că această funcționalitate este expusă doar prin cmdleturi PowerShell și nu se va reflecta în interfața de utilizator a consolei VMM (cu excepția stării "Conformitate").

Ce nu pot face cu această caracteristică?

-

Gestionați/actualizați reguli individuale pentru o singură instanță atunci când ACL-ul este partajat între mai multe instanțe. Toate regulile sunt gestionate central în cadrul ACL-urilor părinte și se aplică oriunde este atașat ACL-ul.

-

Atașați mai multe ACL-ul la o entitate.

-

Aplicați ACL-uri de port la adaptoare de rețea virtuală (vNICs) în partiția părinte Hyper-V (sistemul de operare de gestionare).

-

Creați reguli ACL de port care includ protocoale la nivel DE IP (altele decât TCP sau UDP).

-

Aplicați ACL-uri de port la rețele logice, site-uri de rețea (definiții logice de rețea), VLAN-uri subrețea și alte primitive de rețea VMM care nu au fost listate anterior.

Cum utilizez caracteristica?

Definirea noilor ACL-uri de port și a regulilor ACL pentru port

Acum puteți crea ACL-uri și regulile lor ACL direct din VMM, utilizând cmdleturi PowerShell.

Creare ACL nou

Sunt adăugate următoarele cmdleturi PowerShell noi: New-SCPortACL -Name <string> [–Description <string>] –Name: Name of the port ACL –Description: Description of the port ACL (optional parameter) Get-SCPortACL Retrieves all port ACLs –Name: Optionally filter by name –ID: Optionally filter by ID Sample commands

New-SCPortACL -Name Samplerule -Description SampleDescription

$acl = Get-SCPortACL -Name Samplerule

Definirea regulilor ACL de port pentru ACL port

Fiecare ACL port constă dintr-o colecție de reguli ACL port. Fiecare regulă conține parametri diferiți.

-

Nume

-

Descrierea /

-

Tip: Intrare/Ieșire (direcția în care se va aplica ACL))

-

Acțiune: Allow/Deny (acțiunea ACL-ului, fie pentru a permite traficul, fie pentru a bloca traficul)

-

SourceAddressPrefix:

-

Intervalport sursă:

-

DestinationAddressPrefix:

-

DestinationPortRange:

-

Protocol: TCP/Udp/Any (Notă: protocoalele la nivel IP nu sunt acceptate în ACL-urile de port definite de VMM. Acestea sunt acceptate în continuare în mod nativ de Hyper-V.)

-

Prioritate: 1 – 65535 (cel mai mic număr are prioritate maximă). Această prioritate este relativă stratului în care este aplicată. (Mai multe informații despre modul în care se aplică regulile ACL pe baza priorității și a obiectului la care este atașat ACL.)

Noi cmdleturi PowerShell care sunt adăugate

New-SCPortACLrule -PortACL <> <>> șir de <[-Descriere <șir>] - Tastați <| de intrare> de ieșire <| Refuzare> <prioritate 16> | Protocol <Tcp Udp | Orice> [-SourceAddressPrefix <șir: IPAddress | IPSubnet>] [-SourcePortRange șir <:X|X-Y| Orice>] [-DestinationAddressPrefix <șir: IPAddress | IPSubnet>] [-DestinationPortRange șir <:X|X-Y| Orice>] Get-SCPortACLruleRegăsește toate regulile ACL de port.

-

Nume: Filtrați opțional după nume

-

ID: Filtrați opțional după ID

-

PortACL: Filtrare opțională după portul ACL

Comenzi eșantion

New-SCPortACLrule -Name AllowSMBIn -Description "Allow inbound TCP Port 445" -Type Inbound -Protocol TCP -Action Allow -PortACL $acl -SourcePortRange 445 -Priority 10

New-SCPortACLrule -Name AllowSMBOut -Description "Allow outbound TCP Port 445" -Type Outbound -Protocol TCP -Action Allow -PortACL $acl -DestinationPortRange 445 -Priority 10

New-SCPortACLrule -Name DenyAllIn -Description "All Inbould" -Type Inbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

New-SCPortACLrule -Name DenyAllOut -Description "All Outbound" -Type Outbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

ACL-uri pentru atașarea și detașarea porturilor

ACL-urile pot fi atașate la următoarele:

-

Setări globale (Se aplică tuturor adaptoarelor de rețea VM. Doar administratorii completi pot face acest lucru.)

-

Rețea VM (Administratorii completi/administratorii de entități găzduite/SSU pot face acest lucru.)

-

Subrețea VM (Administratorii completi/administratorii de entități găzduite/SSU pot face acest lucru.)

-

Adaptoare de rețea virtuală (Administratorii completi/administratorii de entități găzduite/SSU pot face acest lucru.)

Setări globale

Aceste reguli ACL de port se aplică tuturor adaptoarelor de rețea virtuală VM din infrastructură. Cmdleturile PowerShell existente au fost actualizate cu parametri noi pentru atașarea și detașarea ACL-urilor porturilor. Set-SCVMMServer -VMMServer <VMMServer> [-PortACL <NetworkAccessControlList> | -RemovePortACL ]

-

PortACL: Parametru opțional nou care configurează ACL-ul portului specificat la setările globale.

-

RemovePortACL: Parametru opțional nou care elimină orice ACL de port configurat din setările globale.

Get-SCVMMServer: Returnează ACL-ul de port configurat în obiectul returnat. Comenzi eșantion

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -PortACL $acl

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -RemovePortACL

Rețea VM

Aceste reguli se vor aplica tuturor adaptoarelor de rețea virtuală VM conectate la această rețea VM. Cmdleturile PowerShell existente au fost actualizate cu parametri noi pentru atașarea și detașarea ACL-urilor porturilor. New-SCVMNetwork [-PortACL <NetworkAccessControlList>] [restul parametrilor] -PortACL: Parametru opțional nou care vă permite să specificați un port ACL la rețeaua VM în timpul creării. Set-SCVMNetwork [-PortACL <NetworkAccessControlList> | -RemovePortACL] [restul parametrilor] -PortACL: Noul parametru opțional care vă permite să setați un port ACL la rețeaua VM. -RemovePortACL: Parametru opțional nou care elimină orice ACL de port configurat din rețeaua VM. Get-SCVMNetwork: Returnează portul ACL configurat în obiectul returnat. Comenzi eșantion

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -PortACL $acl

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -RemovePortACL

Subrețea VM

Aceste reguli se vor aplica tuturor adaptoarelor de rețea virtuală VM conectate la această subrețea VM. Cmdleturile PowerShell existente au fost actualizate cu noul parametru pentru atașarea și detașarea ACL-urilor porturilor.New-SCVMSubnet [-PortACL <NetworkAccessControlList>] [restul parametrilor] -PortACL: Parametru opțional nou care vă permite să specificați un port ACL la subrețea VM în timpul creării. Set-SCVMSubnet [-PortACL <NetworkAccessControlList> | -RemovePortACL] [restul parametrilor] -PortACL: Noul parametru opțional care vă permite să setați un port ACL la subrețea VM. -RemovePortACL: Parametru opțional nou care elimină orice ACL de port configurat din subrețea VM. Get-SCVMSubnet: Returnează portul ACL configurat în obiectul returnat. Comenzi eșantion

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet -PortACL $acl

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet-RemovePortACL

Adaptor de rețea virtuală VM (vmNIC)

Cmdleturile PowerShell existente au fost actualizate cu parametri noi pentru atașarea și detașarea ACL-urilor porturilor. New-SCVirtualNetworkAdapter [-PortACL <NetworkAccessControlList>] [restul parametrilor] -PortACL: Noul parametru opțional care vă permite să specificați un port ACL la adaptorul de rețea virtuală în timp ce creați un nou vNIC. Set-SCVirtualNetworkAdapter [-PortACL <NetworkAccessControlList> | -RemovePortACL] [restul parametrilor] -PortACL: Noul parametru opțional care vă permite să setați un ACL de port la adaptorul de rețea virtuală. -RemovePortACL: Noul parametru opțional care elimină orice ACL de port configurat din adaptorul de rețea virtuală. Get-SCVirtualNetworkAdapter: Returnează ACL-ul de port configurat în obiectul returnat. Comenzi eșantion

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter -PortACL $acl

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter –RemovePortACL

Aplicarea regulilor ACL de port

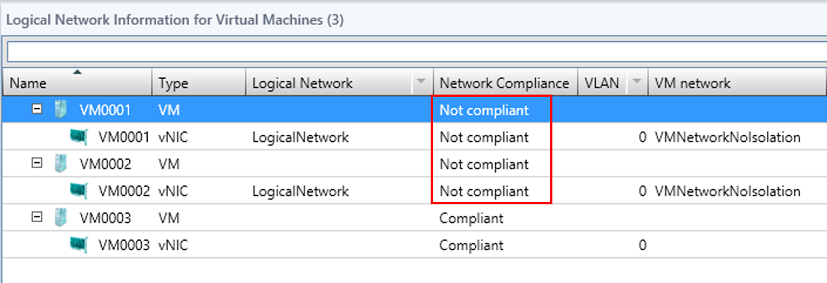

Când reîmprospătați mașinile virtuale după ce atașați ACL-urile portului, observați că starea mașinilor virtuale este afișată ca "Neconform" în vizualizarea Mașină virtuală a spațiului de lucru Fabric. (Pentru a comuta la vizualizarea Mașină virtuală, trebuie mai întâi să navigați la nodul Rețele logice sau la nodul Argumente logice al spațiului de lucru Fabric). Rețineți că reîmprospătarea mașinii virtuale are loc automat în fundal (la timp). Prin urmare, chiar dacă nu reîmprospătați mașinile virtuale în mod explicit, acestea vor intra într-o stare necompliantă în cele din urmă.

Vizualizarea regulilor ACL pentru porturi

Pentru a vizualiza regulile ACL și ACL, puteți utiliza următoarele cmdleturi PowerShell.

Noi cmdleturi PowerShell care sunt adăugate

Regăsire parametru ACL-uride port setat 1. Pentru a obține tot sau după nume: Get-SCPortACL [-Name <>] Set de parametri 2. Pentru a obține după ID: Get-SCPortACL -Id <> [-Name <>] Regăsiți regulile de port ACL Setul de parametri 1. Tot sau după nume: Get-SCPortACLrule [-Name <>] Set de parametri 2. După ID: Get-SCPortACLrule -Id <> parametru set 3. După obiectul ACL: Get-SCPortACLrule –PortACL <NetworkAccessControlList>

Se actualizează regulile ACL pentru port

Atunci când actualizați ACL-ul atașat la adaptoarele de rețea, modificările se reflectă în toate instanțele adaptorului de rețea care utilizează acel ACL. Pentru un ACL atașat la o subrețea VM sau la o rețea VM, toate instanțele adaptorului de rețea conectate la acea subrețea sunt actualizate cu modificările. Notă Actualizarea regulilor ACL pentru adaptoarele de rețea individuale se efectuează în paralel într-o schemă cu cel mai bun efort de o încercare. Adaptoarele care nu pot fi actualizate din niciun motiv sunt marcate cu "necomplențiat de securitate", iar activitatea se termină cu un mesaj de eroare care spune că adaptoarele de rețea nu au fost actualizate cu succes. "Security incompliant" aici se referă la o nepotrivire în preconiza versus regulile ACL reale. Adaptorul va avea o stare de conformitate "Neconform" împreună cu mesajele de eroare relevante. Consultați secțiunea anterioară pentru mai multe informații despre remedierea mașinilor virtuale necompliante.

S-a adăugat un nou cmdlet PowerShell

Set-SCPortACL -PortACL <> PortACL [-Name <Name>] [-Description <description>] Set-SCPortACLrule -PortACLrule <portACLrule> [-Name <name>] [-Description <string>] [-Type <PortACLRuleDirection> {Inbound | Outbound}] [-Action <PortACLRuleAction> {Allow | Deny}] [-SourceAddressPrefix <string>] [-SourcePortRange <string>] [-DestinationAddressPrefix <string>] [-DestinationPortRange <string>] [-Protocol <PortACLruleProtocol> {Tcp | Udp | Any}] Set-SCPortACL: Modifică descrierea portului ACL.

-

Descriere: Actualizează descrierea.

Set-SCPortACLrule: Modifică parametrii regulii ACL de port.

-

Descriere: Actualizează descrierea.

-

Tip: Actualizează direcția în care se aplică ACL.

-

Acțiune: actualizează acțiunea ACL.

-

Protocol: Actualizează protocolul la care se va aplica ACL-ul.

-

Prioritate: Actualizează prioritatea.

-

SourceAddressPrefix: Actualizează prefixul adresei sursă.

-

SourcePortRange: Actualizează zona de porturi sursă.

-

DestinationAddressPrefix: Actualizează prefixul adresei de destinație.

-

DestinationPortRange: actualizează zona de porturi de destinație.

Ștergerea ACL-urilor de port și a regulilor ACL de port

Un ACL poate fi șters doar dacă nu există dependențe atașate la acesta. Dependențele includ subrețea VM/subrețea VM/adaptorul de rețea virtuală/setările globale atașate la ACL. Atunci când încercați să ștergeți un ACL de port utilizând cmdletul PowerShell, cmdletul va detecta dacă portul ACL este atașat la oricare dintre dependențe și va genera mesaje de eroare corespunzătoare.

Se elimină ACL-urile portului

Au fost adăugate noi cmdleturi PowerShell: Remove-SCPortACL -PortACL <NetworkAccessControlList>

Se elimină regulile ACL pentru port

Au fost adăugate noi cmdleturi PowerShell: Remove-SCPortACLRule -PortACLRule <NetworkAccessControlListRule> Rețineți că ștergerea unei subrețele VM/VM Network/Network adapter elimină automat asocierea cu acel ACL. De asemenea, un ACL poate fi dezasociat din adaptorul de rețea/rețea VM/subrețea VM, modificând obiectul de rețea VMM respectiv. Pentru a face acest lucru, utilizați cmdletul Set-împreună cu comutatorul -RemovePortACL, așa cum este descris în secțiunile anterioare. În acest caz, portul ACL va fi detașat de obiectul de rețea respectiv, dar nu va fi șters din infrastructura VMM. Prin urmare, acesta poate fi reutilizat mai târziu.

Modificări în afara intervalului la regulile ACL

Dacă efectuăm modificări în afara benzii (OOB) la regulile ACL de la portul de comutare virtual Hyper-V (utilizând cmdleturi Hyper-V native, cum ar fi Add-VMNetworkAdapterExtendedAcl), VM Refresh va afișa adaptorul de rețea ca "Security Incompliant". Adaptorul de rețea poate fi remediat apoi de la VMM, așa cum este descris în secțiunea "Se aplică ACL-urile porturilor". Totuși, remedierea va suprascrie toate regulile ACL de port definite în afara VMM cu cele așteptate de VMM.

Prioritatea regulii ACL port și prioritatea aplicației (complex)

Concepte de bază

Fiecare regulă ACL de port dintr-un port ACL are o proprietate denumită "Prioritate". Regulile se aplică în ordine pe baza priorității lor. Următoarele principii de bază definesc prioritatea regulilor:

-

Cu cât numărul priorității este mai mic, cu atat prioritatea este mai mare. Asta este, în cazul în care mai multe reguli de port ACL contrazice reciproc, regula cu prioritate mai mică victorii.

-

Acțiunea regulii nu afectează ordinea. Aceasta înseamnă că, spre deosebire de ACL-urile NTFS (de exemplu), aici nu avem un concept precum "Refuz are întotdeauna prioritate față de Allow".

-

Pe aceeași prioritate (aceeași valoare numerică), nu puteți avea două reguli cu aceeași direcție. Acest comportament împiedică o situație ipotetică în care se pot defini atât regulile "Refuz", cât și "Se permite" cu prioritate egală, deoarece acest lucru ar avea ca rezultat ambiguitate sau un conflict.

-

Un conflict este definit ca două sau mai multe reguli care au aceeași prioritate și aceeași direcție. Poate apărea un conflict dacă există două reguli ACL port cu aceeași prioritate și direcție în două ACL-uri care se aplică la niveluri diferite și dacă aceste niveluri se suprapun parțial. Mai exact, poate exista un obiect (de exemplu, vmNIC) care se încadrează în domeniul ambelor niveluri. Un exemplu comun de suprapunere este o rețea VM și o subrețea VM în aceeași rețea.

Aplicarea mai multor ACL-uri de port la o singură entitate

Deoarece ACL-urile de port se pot aplica la diferite obiecte de rețea VMM (sau la niveluri diferite, așa cum s-a descris anterior), un singur adaptor de rețea virtuală VM (vmNIC) poate intra în domeniul mai multor ACL-uri de porturi. În acest scenariu, se aplică regulile ACL de port din toate ACL-urile portului. Cu toate acestea, prioritatea acestor reguli poate fi diferită, în funcție de mai multe noi setări de reglare fină VMM, care sunt menționate mai jos în acest articol.

Setări registry

Aceste setări sunt definite ca valori Dword în Windows Registry sub următoarea cheie de pe serverul de gestionare VMM:

HKLM\Software\Microsoft\Microsoft System Center Virtual Machine Manager Server\Setări Rețineți că toate aceste setări vor afecta comportamentul ACL-urilor portului în întreaga infrastructură VMM.

Prioritate regulă ACL port eficient

În această discuție, vom descrie prioritatea reală a regulilor ACL de port atunci când se aplică mai multe ACL-uri de port pentru o singură entitate ca prioritate efectivă a regulilor. Rețineți că nu există nicio setare sau obiect separat în VMM pentru a defini sau a vizualiza Prioritatea efectivă a regulilor. Acesta este calculat în timpul rulării. Există două moduri globale în care se poate calcula prioritatea efectivă a regulii. Modurile sunt comutate prin setarea de registry:

PortACLAbsolutePriority Valorile acceptate pentru această setare sunt 0 (zero) sau 1, unde 0 indică comportamentul implicit.

Prioritate relativă (comportament implicit)

Pentru a activa acest mod, setați proprietatea PortACLAbsolutePriority din registry la valoarea 0 (zero). Acest mod se aplică și dacă setarea nu este definită în registry (adică dacă proprietatea nu este creată). În acest mod, următoarele principii se aplică în plus față de conceptele de bază care au fost descrise anterior:

-

Prioritatea din același port ACL este păstrată. Prin urmare, valorile de prioritate definite în fiecare regulă sunt tratate ca relative în cadrul ACL.

-

Atunci când aplicați mai multe ACL-uri de port, regulile lor se aplică în bucketuri. Regulile din același ACL (atașate la un anumit obiect) se aplică împreună în cadrul aceluiași bucket. Precedența anumitor bucketuri depinde de obiectul la care este atașat ACL-ul portului.

-

Aici, toate regulile definite în setările globale ACL (indiferent de propria lor prioritate, așa cum sunt definite în ACL-ul de port) au întotdeauna prioritate în fața regulilor definite în ACL care se aplică la vmNIC și așa mai departe. Cu alte cuvinte, separarea straturilor este impusă.

În cele din urmă, Prioritatea efectivă a regulii poate fi diferită de valoarea numerică pe care o definiți în proprietățile regulii ACL de port. Mai multe informații despre cum este impus acest comportament și cum îi puteți modifica logica.

-

Ordinea în care trei niveluri "specifice obiectului" (adică vmNIC, subrețea VM și rețeaua VM) pot fi modificate.

-

Ordinea setărilor globale nu se poate modifica. Întotdeauna are cea mai mare prioritate (sau ordine = 0).

-

Pentru celelalte trei niveluri, puteți seta următoarele setări la o valoare numerică între 0 și 3, unde 0 este prioritatea cea mai mare (egală cu setările globale) și 3 este prioritatea cea mai joasă:

-

PortACLVMNetworkAdapterPriority (valoarea implicită este 1)

-

PortACLVMSubnetPriority (valoarea implicită este 2)

-

PortACLVMNetworkPriority (valoarea implicită este 3)

-

-

Dacă atribuiți aceeași valoare (de la 0 la 3) la aceste setări de registry multiple sau dacă atribuiți o valoare din afara intervalului de la 0 la 3, VMM nu va reveni la comportamentul implicit.

-

-

Modul în care se impune ordonarea este că prioritatea efectivă a regulii se modifică, astfel încât regulile ACL definite la un nivel mai înalt să primească o prioritate mai mare (adică o valoare numerică mai mică). Când se calculează ACL eficient, fiecare valoare de prioritate relativă a regulii este "denivelată" de valoarea specifică nivelului sau de "pas".

-

Valoarea specifică nivelului este "pasul" care separă niveluri diferite. În mod implicit, dimensiunea "pasului" este 10000 și este configurată de următoarea setare de registry:

PortACLLayerSeparation

-

Aceasta înseamnă că, în acest mod, orice prioritate de regulă individuală din ACL (adică o regulă tratată ca relativă) nu poate depăși valoarea următoarei setări:

PortACLLayerSeparation(implicit, 10000)

Exemplu de configurare

Presupuneți că toate setările au valorile lor implicite. (Acestea sunt descrise mai devreme.)

-

Avem un ACL atașat la vmNIC (PortACLVMNetworkAdapterPriority = 1).

-

Prioritatea efectivă pentru toate regulile definite în acest ACL este denivelată de 10000 (valoare PortACLLayerSeparation).

-

Definim o regulă din acest ACL care are o prioritate setată la 100.

-

Prioritatea efectivă pentru această regulă ar fi 10000 + 100 = 10100.

-

Regula va avea prioritate față de alte reguli din același ACL pentru care prioritatea este mai mare decât 100.

-

Regula va avea întotdeauna prioritate față de toate regulile definite în ACL-uri atașate la rețeaua VM și la nivelul subrețelei VM. (Acest lucru este adevărat, deoarece acestea sunt considerate a fi niveluri "mai mici").

-

Regula nu va avea niciodată prioritate față de regulile definite în ACL-ul setărilor globale.

Avantajele acestui mod

-

Există o securitate mai bună în scenariile cu entități găzduite multiple, deoarece regulile ACL de port definite de administratorul Fabric (la nivelul global Setări) vor avea întotdeauna prioritate față de orice reguli definite de entitățile găzduite propriu-zise.

-

Toate conflictele de reguli ACL de portare (adică ambiguități) sunt împiedicate automat din cauza separării straturilor. Este foarte ușor să se prevadă care reguli vor fi eficiente și de ce.

Precauții cu acest mod

-

Mai puțină flexibilitate. Dacă definiți o regulă (de exemplu, "Refuzați tot traficul la portul 80") în setările globale, nu puteți crea niciodată o scutire mai granulară de la această regulă pe un nivel inferior (de exemplu, "Se permite portul 80 doar pe această mașină virtuală care rulează un server web legitim").

Prioritate relativă

Pentru a activa acest mod, setați proprietatea PortACLAbsolutePriority din registry la valoarea 1. În acest mod, următoarele principii se aplică în plus față de conceptele de bază descrise anterior:

-

Dacă un obiect se încadrează în domeniul mai multor ACL-uri (de exemplu, rețea VM și subrețea VM), toate regulile definite în toate ACL-urile atașate se aplică în ordine unificată (sau ca un singur bucket). Nu există nici o separare de nivel și nici un fel de "bumping".

-

Toate prioritățile regulilor sunt tratate ca absolute, exact așa cum sunt definite în fiecare prioritate de regulă. Cu alte cuvinte, prioritatea efectivă pentru fiecare regulă este aceeași cu ceea ce este definit în regula propriu-zisă și nu este modificată de motorul VMM înainte de a fi aplicată.

-

Toate celelalte setări de registry descrise în secțiunea anterioară nu au niciun efect.

-

În acest mod, orice prioritate de regulă individuală dintr-un ACL (adică o prioritate de regulă tratată ca absolută) nu poate depăși 65535.

Exemplu de configurare

-

În ACL-ul setărilor globale, definiți o regulă a cărei prioritate este setată la 100.

-

În ACL-ul atașat la vmNIC, definiți o regulă a cărei prioritate este setată la 50.

-

Regula care este definită la nivelul vmNIC are prioritate, deoarece are o prioritate mai mare (adică o valoare numerică mai mică).

Avantajele acestui mod

-

Mai multă flexibilitate. Puteți crea excepții "unu-off" de la regulile de setări globale pentru nivelurile inferioare (de exemplu, subrețea VM sau vmNIC).

Precauții cu acest mod

-

Planificarea poate deveni mai complexă, deoarece nu există nicio separare de nivel. Și poate exista o regulă la orice nivel care înlocuiește alte reguli definite pentru alte obiecte.

-

În mediile cu mai multe entități găzduite, securitatea poate fi afectată, deoarece o entitate găzduită poate crea o regulă la nivelul subrețelei VM care înlocuiește politica definită de administratorul Fabric la nivel de setări globale.

-

Conflictele de reguli (adică ambiguități) nu sunt eliminate automat și pot apărea. VMM poate preveni conflictele doar la același nivel ACL. Acesta nu poate preveni conflictele între ACL-uri atașate la obiecte diferite. În caz de conflict, deoarece VMM nu poate remedia automat conflictul, va opri aplicarea regulilor și va genera o eroare.