Izolarea nucleu este o caracteristică de securitate a Microsoft Windows care protejează procesele de bază importante din Windows împotriva software-ului rău intenționat, izolându-le în memorie. Face acest lucru rulând acele procese de bază într-un mediu virtualizat.

Notă: Ceea ce vedeți pe pagina Izolare nucleu poate varia puțin, în funcție de versiunea de Windows pe care o rulați.

Integritatea memoriei

Integritatea memoriei, numită și Integritate cod protejată prin hipervizor (HVCI) este o caracteristică de securitate Windows care îngreunează utilizarea de către programele rău intenționate a driverelor de nivel scăzut pentru a deturna computerul.

Un driver este un software care permite sistemului de operare (în acest caz Windows) și unui dispozitiv (cum ar fi o tastatură sau o cameră web, de două exemple) să vorbească între ele. Atunci când dispozitivul dorește ca Windows să facă ceva, utilizează driverul pentru a trimite solicitarea respectivă.

Sfat: Doriți să aflați mai multe despre drivere? Consultați Ce este un driver?

Integritatea memoriei funcționează prin crearea unui mediu izolat, utilizând virtualizarea hardware-ului.

Gândește-te la asta ca la un agent de pază într-o cabină închisă. Acest mediu izolat (cabină blocată în analogia noastră) împiedică modificarea caracteristicii de integritate a memoriei de către un atacator. Un program care vrea să ruleze un fragment de cod care poate fi periculos trebuie să transmită codul integrității memoriei din acea cabină virtuală, astfel încât să poată fi verificat. Atunci când integritatea memoriei este confortabilă, codul este sigur, acesta va înmâna codul înapoi la Windows pentru a rula. De obicei, acest lucru se întâmplă foarte repede.

Fără integritatea memoriei în execuție, "agentul de securitate" iese în evidență direct în locul în care este mult mai ușor ca un atacator să interfereze sau să saboteze garda, făcând mai ușor pentru codul rău intenționat să se strecoare în trecut și să cauzeze probleme.

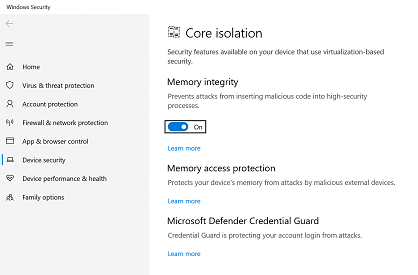

Cum gestionez integritatea memoriei?

În majoritatea cazurilor, integritatea memoriei este activată implicit în Windows 11 și poate fi activată pentru Windows 10.

Pentru a-l activa sau a-l dezactiva:

-

Selectați butonul Start și tastați "Izolare nucleu".

-

Selectați setările de sistem Izolare nucleu din rezultatele căutării pentru a deschide aplicația de securitate Windows.

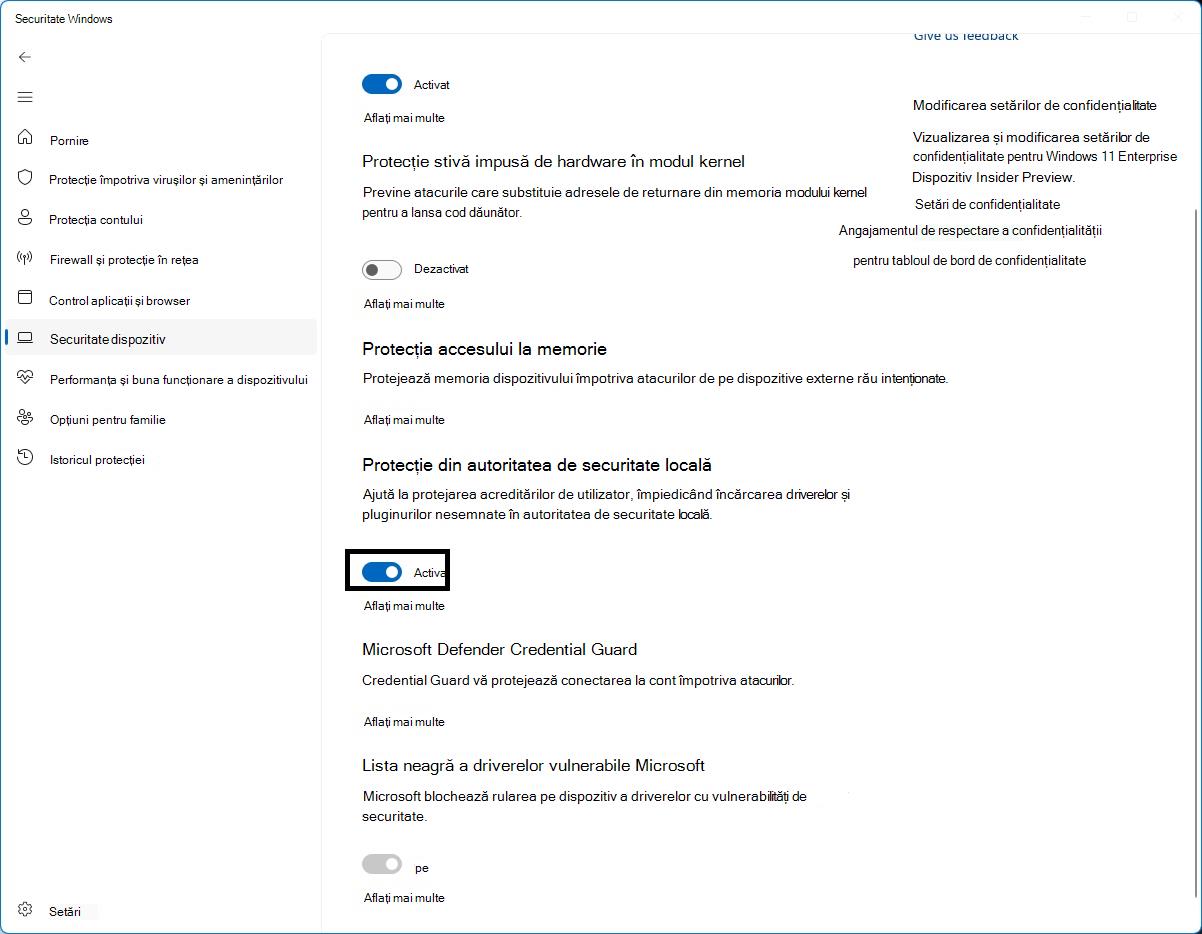

Pe pagina Izolare nucleu, veți găsi Integritatea memoriei împreună cu comutatorul pentru a-l activa sau a-l dezactiva.

Important: Pentru siguranță, vă recomandăm să aveți integritatea memoriei activată.

Pentru a utiliza integritatea memoriei, trebuie să aveți virtualizarea hardware activată în UEFI sau BIOS-ul sistemului.

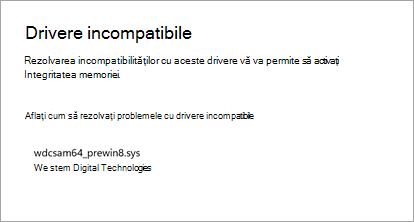

Ce se întâmplă dacă scrie că am un driver incompatibil?

Dacă integritatea memoriei nu reușește să se activeze, este posibil să vă spună că aveți deja instalat un driver de dispozitiv incompatibil. Consultați-vă cu producătorul dispozitivului pentru a vedea dacă are un driver actualizat disponibil. Dacă acestea nu au un driver compatibil disponibil, este posibil să reușiți să eliminați dispozitivul sau aplicația care utilizează acel driver incompatibil.

Notă: Dacă încercați să instalați un dispozitiv cu un driver incompatibil după activarea integrității memoriei, este posibil să vedeți același mesaj. În acest caz, se aplică aceleași sfaturi : consultați producătorul dispozitivului pentru a vedea dacă are un driver actualizat pe care îl puteți descărca sau nu instalați acel dispozitiv până când nu este disponibil un driver compatibil.

Protecție stivă impusă de hardware în modul kernel

Protecția stivă impusă de hardware în mod kernel este o caracteristică de securitate Windows bazată pe hardware care îngreunează utilizarea de către programele rău intenționate a driverelor de nivel scăzut pentru a deturna computerul.

Un driver este un software care permite sistemului de operare (În acest caz, Windows) și unui dispozitiv, cum ar fi o tastatură sau o cameră web, de exemplu, să vorbească între ele. Atunci când dispozitivul dorește ca Windows să facă ceva, utilizează driverul pentru a trimite solicitarea respectivă.

Sfat: Doriți să aflați mai multe despre drivere? Consultați Ce este un driver?

Stack Protection impus de hardware în mod kernel funcționează prin prevenirea atacurilor care modifică adresele de returnare din memoria mod kernel pentru a lansa cod rău intenționat. Această caracteristică de securitate necesită un procesor care conține capacitatea de a verifica adresele de returnare ale codului de rulare.

Atunci când executați cod în modul kernel, adresele de returnare din stiva mod kernel pot fi deteriorate de programe sau drivere rău intenționate, pentru a redirecționa executarea normală a codului la cod rău intenționat. Pe cpu-urile acceptate, CPU păstrează o a doua copie a adreselor de returnare valide pe o stivă umbră doar în citire pe care driverele nu o pot modifica. Dacă o adresă de returnare din stiva obișnuită a fost modificată, CPU poate detecta această discrepanță verificând copia adresei de returnare din stiva de umbră. Atunci când apare această discrepanță, computerul solicită o eroare de oprire, denumită uneori ecran albastru, pentru a împiedica executarea codului rău intenționat.

Nu toate driverele sunt compatibile cu această caracteristică de securitate, deoarece un număr mic de drivere legitime se implică în modificarea adresei de returnare în scopuri non-rău intenționate. Microsoft a colaborat cu numeroși editori de drivere pentru a se asigura că cele mai recente drivere sunt compatibile cu Protecția stivei impusă de modul kernel pentru hardware.

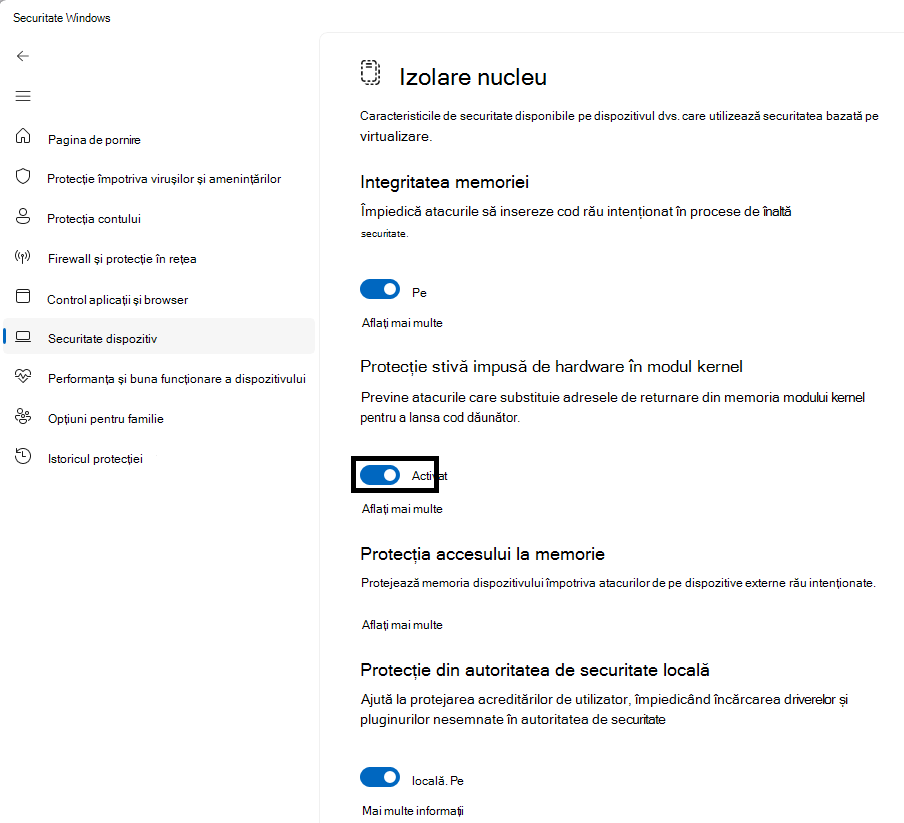

Cum gestionez stivei de protecție impusă de hardware în modul kernel?

Protecția stivei impusă de hardware în mod kernel este dezactivată în mod implicit.

Pentru a-l activa sau a-l dezactiva:

-

Selectați butonul Start și tastați "Izolare nucleu".

-

Selectați setările de sistem Izolare nucleu din rezultatele căutării pentru a deschide aplicația de securitate Windows.

Pe pagina Izolare nucleu, veți găsi Protecție stivă impusă de hardware în modul kernel , împreună cu comutatorul pentru a-l activa sau a-l dezactiva.

Pentru a utiliza Protecția stivei impusă de hardware în modul kernel, trebuie să aveți activată integritatea memoriei și trebuie să rulați un procesor care acceptă tehnologia Intel Control-Flow Enforcement sau stiva de umbră AMD.

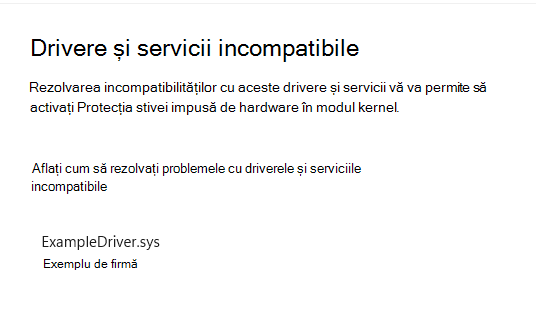

Ce se întâmplă dacă scrie că am un driver sau un serviciu incompatibil?

În cazul în care Protecția stivă impusă de hardware în mod kernel nu reușește să o activeze, vă poate spune că aveți un driver sau un serviciu de dispozitiv incompatibil instalat deja. Consultați-vă cu producătorul dispozitivului sau cu editorul aplicației pentru a vedea dacă este disponibil un driver actualizat. Dacă acesta nu are un driver compatibil disponibil, este posibil să reușiți să eliminați dispozitivul sau aplicația care utilizează acel driver incompatibil.

Unele aplicații pot instala un serviciu în locul unui driver în timpul instalării aplicației și pot instala driverul doar atunci când este lansată aplicația. Pentru o detectare mai precisă a driverelor incompatibile, se enumeră și serviciile despre care se știe că sunt asociate cu drivere incompatibile.

Notă: Dacă încercați să instalați un dispozitiv sau o aplicație cu un driver incompatibil după activarea Protecție stivei impusă de hardware în modul kernel, este posibil să vedeți același mesaj. În acest caz, se aplică aceleași sfaturi: consultați producătorul dispozitivului sau editorul aplicației pentru a vedea dacă are un driver actualizat pe care îl puteți descărca sau nu instalați acel dispozitiv sau acea aplicație până când nu este disponibil un driver compatibil.

Protecția accesului la memorie

Numit și "Protecție DMA kernel", acest lucru vă protejează dispozitivul împotriva atacurilor care pot apărea atunci când un dispozitiv rău intenționat este conectat la un port PCI (Peripheral Component Interconnect), cum ar fi un port Thunderbolt.

Un exemplu simplu de unul dintre aceste atacuri ar fi dacă cineva părăsește PC-ul pentru o pauză rapidă de cafea și, în timp ce era plecat, un atacator intră în priză, conectează un dispozitiv de tip USB și pleacă cu date sensibile de la computer sau injectează malware care îi permite să controleze PC-ul de la distanță.

Protecția accesului la memorie previne aceste tipuri de atacuri, refuzând accesul direct la memorie la acele dispozitive, cu excepția unor circumstanțe speciale, în special atunci când PC-ul este blocat sau utilizatorul este deconectat.

Vă recomandăm să aveți activată protecția accesului la memorie.

Sfat: Dacă doriți mai multe detalii tehnice despre acest lucru, consultați Kernel DMA Protection.

Protecție firmware

Fiecare dispozitiv are unele programe software care au fost scrise în memoria doar în citire a dispozitivului - scrise practic pe un cip de pe placa de sistem - care este utilizat pentru funcțiile de bază ale dispozitivului, cum ar fi încărcarea sistemului de operare care rulează toate aplicațiile pe care suntem obișnuiți să le folosim. Deoarece acest software este dificil (dar nu imposibil) pentru a modifica ne referi la acesta ca firmware.

Deoarece firmware-ul se încarcă prima dată și rulează sub sistemul de operare, instrumentele de securitate și caracteristicile care rulează în sistemul de operare întâmpină dificultăți în a-l detecta sau a-l apăra. Ca o casă care depinde de o bază bună pentru a fi în siguranță, un computer are nevoie de firmware-ul său pentru a fi sigur, pentru a se asigura că sistemul de operare, aplicațiile și datele clienților de pe acel computer sunt sigure.

Windows Defender System Guard este un set de caracteristici care vă ajută să vă asigurați că atacatorii nu vă pot face dispozitivul să înceapă cu firmware rău intenționat sau care nu este de încredere.

Vă recomandăm să îl aveți activat dacă dispozitivul dvs. acceptă acest lucru.

Platformele care oferă protecție firmware protejează de obicei și Modul de gestionare a sistemului (SMM), un mod de operare foarte privilegiat, în diferite grade. Vă puteți aștepta la una dintre cele trei valori, cu un număr mai mare care indică un grad mai mare de protecție SMM:

-

Dispozitivul dvs. îndeplinește versiunea 1 de protecție firmware: aceasta oferă atenuări de securitate fundamentale pentru a ajuta SMM să reziste exploatării prin malware și previne ștergerea secretelor din sistemul de operare (inclusiv VBS)

-

Dispozitivul dvs. îndeplinește versiunea doi de protecție firmware: în plus față de versiunea 1 de protecție firmware, versiunea doi asigură că SMM nu poate dezactiva Securitatea bazată pe virtualizare (VBS) și protecțiile DMA kernel

-

Dispozitivul dvs. îndeplinește versiunea trei de protecție firmware: în plus față de versiunea 2 de protecție firmware, aceasta mărește și mai mult SMM, împiedicând accesul la anumite registre care au capacitatea de a compromite sistemul de operare (inclusiv VBS)

Sfat: Dacă doriți mai multe detalii tehnice despre acest lucru, consultați Windows Defender System Guard: Cum contribuie o rădăcină de încredere bazată pe hardware pentru Windows

Protecție din autoritatea de securitate locală

Protecția autorității de securitate locale (LSA) este o caracteristică de securitate Windows care contribuie la prevenirea furtului acreditărilor utilizate pentru conectarea la Windows.

Autoritatea locală de securitate (LSA) este un proces esențial în Windows implicat în autentificarea utilizatorilor. Este responsabil pentru verificarea acreditărilor în timpul procesului de conectare și gestionarea tokenurilor de autentificare și a tichetelor utilizate pentru a activa caracteristica de sign-on unic pentru servicii. Protecția LSA împiedică rularea software-ului care nu este de încredere în interiorul LSA sau accesarea memoriei LSA.

Cum gestionez protecția autorității de securitate locală

Protecția LSA este activată implicit pe instalările noi de Windows 11, versiunile 22H2 și 23H2 pe dispozitivele gestionate de întreprindere. Este activată în mod implicit pe toate instalările noi de Windows 11, versiunea 24H2 și versiunile ulterioare.

Dacă faceți upgrade la Windows 11 24H2 și protecția LSA nu este activată deja, protecția LSA va încerca să o activeze după upgrade. Protecția LSA va intra într-un mod de evaluare după upgrade și va verifica dacă există probleme de compatibilitate într-o perioadă de 5 zile. Dacă nu sunt detectate probleme, protecția LSA va fi activată automat la următoarea repornire după ce se termină fereastra de evaluare.

Pentru a-l activa sau a-l dezactiva:

-

Selectați Start pe bara de activități și tastați "Izolare nucleu".

-

Selectați setările de sistem Izolare nucleu din rezultatele căutării pentru a deschide aplicația de securitate Windows.

Pe pagina Izolare nucleu, veți găsi Protecția autorității de securitate locală împreună cu comutatorul pentru a-l activa sau a-l dezactiva. După ce ați modificat setarea, trebuie să reporniți pentru ca aceasta să aibă efect.

Ce se întâmplă dacă am software incompatibil?

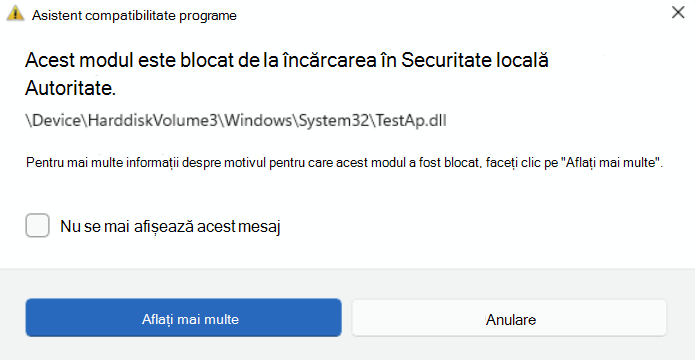

Dacă este activată protecția LSA și blochează încărcarea software-ului în serviciul LSA, se va afișa o notificare care indică fișierul care a fost blocat. Este posibil să reușiți să eliminați software-ul care încarcă fișierul sau să dezactivați avertismentele viitoare pentru acel fișier atunci când este blocat de la încărcarea în LSA.

Microsoft Defender Credential Guard

Notă: Microsoft Defender Credential Guard apare doar pe dispozitivele care rulează versiuni Enterprise de Windows 10 sau 11.

În timp ce utilizați computerul de la locul de muncă sau de la școală, va fi în liniște să vă conectați și să obțineți acces la o varietate de lucruri, cum ar fi fișiere, imprimante, aplicații și alte resurse din organizația dvs. Acest proces devine sigur, dar ușor pentru utilizator, înseamnă că pe acesta se află un număr de tokenuri de autentificare (denumite adesea "secrete") la un moment dat.

Dacă un atacator poate avea acces la unul sau mai multe dintre acele secrete, ar putea să le utilizeze pentru a avea acces la resursa organizațională (fișiere sensibile etc.) pentru care este secretul. Microsoft Defender Credential Guard contribuie la protejarea acestor secrete, amplasându-le într-un mediu protejat, virtualizat, în care doar anumite servicii le pot accesa atunci când este necesar.

Vă recomandăm să îl aveți activat dacă dispozitivul dvs. acceptă acest lucru.

Sfat: Dacă doriți mai multe detalii tehnice despre acest lucru, consultați Cum funcționează Defender Credential Guard.

Lista de blocare a driverelor vulnerabile Microsoft

Un driver este un software care permite sistemului de operare (în acest caz Windows) și unui dispozitiv (cum ar fi o tastatură sau o cameră web, de două exemple) să vorbească între ele. Atunci când dispozitivul dorește ca Windows să facă ceva, utilizează driverul pentru a trimite solicitarea respectivă. Din acest motiv, driverele au mult acces sensibil în sistemul dvs.

Începând cu actualizarea Windows 11 2022, avem acum o listă de drivere care au vulnerabilități de securitate cunoscute, au fost semnate cu certificate care au fost utilizate pentru a semna malware sau care ocolește modelul de securitate Windows.

Dacă aveți integritatea memoriei, Smart App Control sau modul Windows S activat, va fi activată și lista de blocare a driverelor vulnerabile.