|

Дата |

Описание изменения |

|---|---|

|

27 октября 2023 г. |

Добавлены ссылки на устранение рисков B |

|

17 июля 2023 г. |

Добавлены сведения MMIO |

Сводка

Корпорация Майкрософт знает о новых вариантах класса атак, известных как спекулятивное выполнение уязвимостей бокового канала. Варианты называются L1 Terminal Fault (L1TF) и Microarchitectural Data Sampling (MDS). Злоумышленник, который успешно использует L1TF или MDS, может считывать привилегированные данные через границы доверия.

ОБНОВЛЕНО 14 мая 2019 г.: 14 мая 2019 г. корпорация Intel опубликовала информацию о новом подклассе уязвимостей спекулятивного выполнения на стороне канала, известном как выборка данных микроархитектуры. Им назначены следующие cves:

-

CVE-2018-11091 | Микроархитектурные данные выборки неподключаемой памяти (MDSUM)

-

CVE-2018-12126 | Выборка данных буфера микроархитектурного хранилища (MSBDS)

-

CVE-2018-12127 | Выборка данных буфера микроархитектурной заполнения (MFBDS)

-

CVE-2018-12130 | Выборка данных порта микроархитектурной загрузки (MLPDS)

ОБНОВЛЕНО 12 НОЯБРЯ 2019 Г.: 12 ноября 2019 г. корпорация Intel опубликовала технические рекомендации по уязвимости асинхронного прерывания транзакций Intel® Transactional Synchronization Extensions (Intel® TSX), которой назначена cve-2019-11135. Корпорация Майкрософт выпустила обновления для устранения этой уязвимости. Обратите внимание на следующее:

-

По умолчанию защита операционных систем включена для некоторых выпусков ОС Windows Server. Дополнительные сведения см. в статье базы знаний Майкрософт 4072698 .

-

По умолчанию защита операционных систем включена для всех клиентских выпусков ОС Windows. Дополнительные сведения см. в статье 4073119 базы знаний Майкрософт.

Обзор уязвимостей

В средах, в которых используются общие ресурсы, например узлы виртуализации, злоумышленник, который может запустить произвольный код на одной виртуальной машине, может получить доступ к информации из другой виртуальной машины или с самого узла виртуализации.

Риску также подвергаются серверные рабочие нагрузки, такие как службы удаленных рабочих столов Windows Server (RDS), и более выделенные роли, такие как контроллеры домена Active Directory. Злоумышленники, которые могут выполнять произвольный код (независимо от его уровня привилегий), могут иметь доступ к секретам операционной системы или рабочей нагрузки, таким как ключи шифрования, пароли и другие конфиденциальные данные.

Клиентские операционные системы Windows также подвержены риску, особенно если они выполняют ненадежный код, используют функции безопасности на основе виртуализации, такие как Защитник Windows Credential Guard, или hyper-V для запуска виртуальных машин.

Примечание.Эти уязвимости затрагивают только процессоры Intel Core и Intel Xeon.

Обзор мер по устранению рисков

Чтобы устранить эти проблемы, корпорация Майкрософт работает вместе с Intel над разработкой мер по устранению рисков и рекомендаций по программному обеспечению. Выпущены обновления программного обеспечения для устранения уязвимостей. Чтобы получить все доступные средства защиты, могут потребоваться обновления, которые также могут включать микрокоды от изготовителей оборудования устройств.

В этой статье описывается, как устранить следующие уязвимости:

-

CVE-2018-3620 | Ошибка терминала L1 — ОС, СММ

-

CVE-2018-3646 | Ошибка терминала L1 — VMM

-

CVE-2018-11091 | Микроархитектурные данные выборки неподключаемой памяти (MDSUM)

-

CVE-2018-12126 | Выборка данных буфера микроархитектурного хранилища (MSBDS)

-

CVE-2018-12127 | Выборка данных порта микроархитектурной загрузки (MLPDS)

-

CVE-2018-12130 | Выборка данных буфера микроархитектурной заполнения (MFBDS)

-

CVE-2019-11135 | Уязвимость ядра Windows, связанная с раскрытием информации

-

CVE-2022-21123 | Чтение данных общего буфера (SBDR)

-

CVE-2022-21125 | Выборка данных общего буфера (SBD)

-

CVE-2022-21127 | Специальное обновление выборки данных буфера регистра (обновление SRBDS)

-

CVE-2022-21166 | Частичная запись регистра устройства (DRPW)

Дополнительные сведения об уязвимостях см. в следующих рекомендациях по безопасности:

L1TF: ADV180018 | Руководство Майкрософт по устранению проблемы с вариантом L1TF

MDS: ADV190013 | Руководство Майкрософт по устранению уязвимостей выборки микроархитектурных данных

MMIO: ADV220002 | Руководство Майкрософт по уязвимостям устаревших данных для процессора Intel MMIO

Уязвимость ядра Windows, связанная с раскрытием информации: CVE-2019-11135 | Уязвимость ядра Windows, связанная с раскрытием информации

Определение действий, необходимых для устранения угрозы

Следующие разделы помогут вам определить системы, на которые влияют уязвимости L1TF и (или) MDS, а также понять и снизить риски.

Потенциальное влияние на производительность

В ходе тестирования корпорация Майкрософт видела некоторое влияние на производительность этих мер в зависимости от конфигурации системы и необходимых мер.

Некоторым клиентам может потребоваться отключить гиперпоточность (также известную как одновременная многопоточность или SMT), чтобы полностью устранить риск, связанный с L1TF и MDS. Имейте в виду, что отключение гиперпотоков может привести к снижению производительности. Эта ситуация относится к клиентам, которые используют следующие компоненты:

-

Версии Hyper-V, предшествующие Windows Server 2016 или Windows 10 версии 1607 (юбилейное обновление)

-

Функции безопасности на основе виртуализации (VBS), такие как Credential Guard и Device Guard

-

Программное обеспечение, позволяющее выполнять ненадежный код (например, сервер автоматизации сборки или общая среда размещения IIS).

Влияние может зависеть от оборудования и рабочих нагрузок, выполняемых в системе. Наиболее распространенной конфигурацией системы является включение гиперпотоков. Таким образом, влияние на производительность зависит от пользователя или администратора, который принимает действие по отключению гиперпотоков в системе.

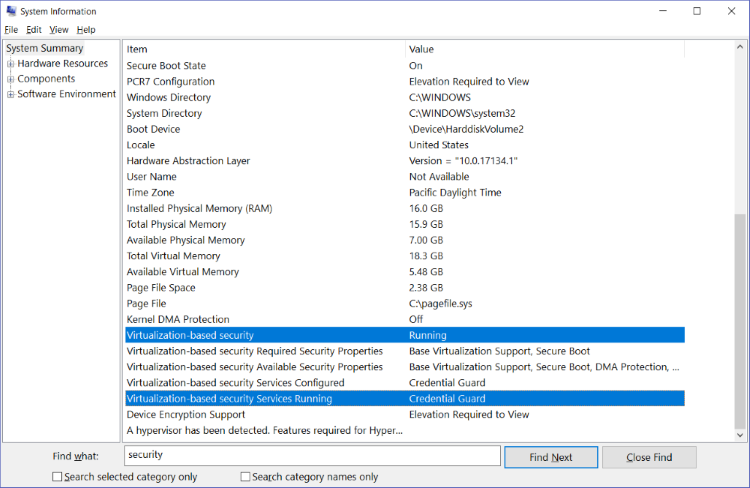

Примечание.Чтобы определить, использует ли ваша система функции безопасности, защищенные VBS, выполните следующие действия.

-

В меню Пуск введите MSINFO32.Примечание: Откроется окно Сведения о системе .

-

В поле Найти введитеsecurity.

-

В правой области найдите две строки, выбранные на снимке экрана, и проверка столбец Значение, чтобы узнать, включена ли безопасность на основе виртуализации и какие виртуализированные службы безопасности запущены.

Основной планировщик Hyper-V устраняет векторы атак L1TF и MDS на виртуальные машины Hyper-V, сохраняя при этом возможность поддержки hyper-threading. Основной планировщик доступен начиная с Windows Server 2016 и Windows 10 версии 1607. Это обеспечивает минимальное влияние на производительность виртуальных машин.

Основной планировщик не устраняет векторы атак L1TF или MDS против функций безопасности, защищенных VBS. Дополнительные сведения см. в статье Устранение рисков C и в следующей статье блога о виртуализации:

Подробные сведения о влиянии на производительность корпорации Intel см. на следующем веб-сайте Intel:

Определение затронутых систем и необходимых мер по устранению рисков

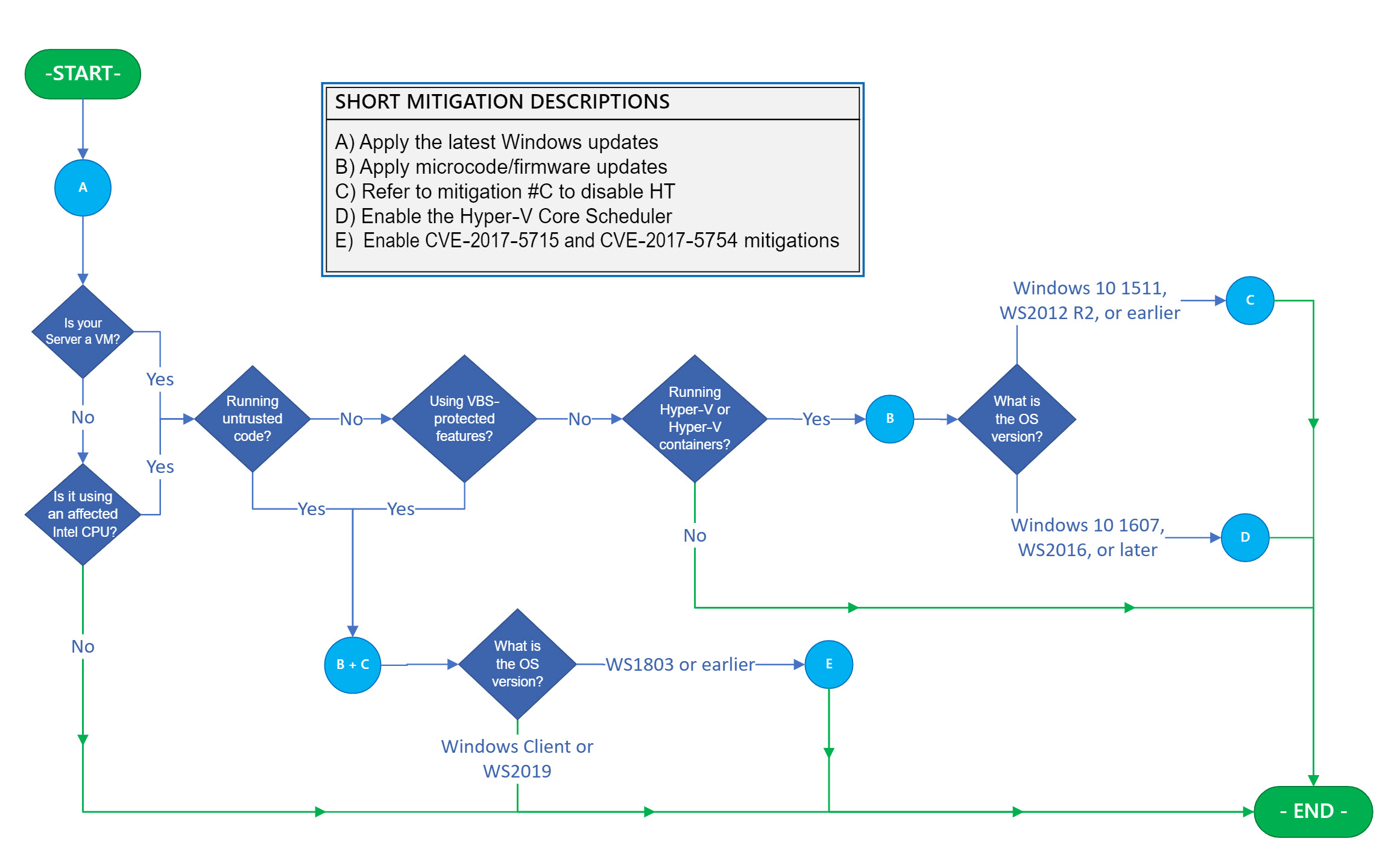

Блок-схема на рис. 1 поможет определить затронутые системы и определить правильный набор действий.

Важно: Если вы используете виртуальные машины, необходимо рассмотреть и применить блок-диаграмму к узлам Hyper-V и каждой затронутой гостевой виртуальной машине по отдельности, так как к ним могут применяться средства устранения рисков. В частности, для узла Hyper-V шаги блок-схемы обеспечивают защиту между виртуальными машинами и защиту внутри узла. Однако применения этих мер защиты только к узлу Hyper-V недостаточно для обеспечения защиты внутри виртуальной машины. Чтобы обеспечить защиту внутри виртуальной машины, необходимо применить блок-схему к каждой виртуальной машине Windows. В большинстве случаев это означает, что разделы реестра заданы на виртуальной машине.

При переходе по блок-диаграмме вы увидите синие круги с буквами, которые сопоставляются с действием или рядом действий, необходимых для устранения векторов атак L1TF, характерных для системных конфигураций. Необходимо применить каждое возникающее действие. При обнаружении зеленой линии она указывает прямой путь к концу, а дополнительные шаги по устранению рисков отсутствуют.

Краткое объяснение каждой из букв по устранению рисков включается в условные обозначения справа. Подробные объяснения по каждому устранению рисков, включая пошаговые инструкции по установке и настройке, приведены в разделе "Устранение рисков".

Устранение рисков

Важно: В следующем разделе описаны способы устранения рисков, которые должны применяться только при определенных условиях, определенных блок-схемой на рисунке 1 предыдущего раздела. Не применяйте эти способы устранения рисков, если в блок-схеме не указано, что конкретное устранение рисков необходимо.

Помимо обновлений программного обеспечения и микрокодов, для включения определенных средств защиты могут потребоваться изменения конфигурации вручную. Кроме того, рекомендуется, чтобы корпоративные клиенты регистрировались в почтовом приложении уведомлений о безопасности, чтобы получать оповещения об изменениях содержимого. (См. раздел Уведомления о технической безопасности Майкрософт.)

Устранение рисков A

Получение и применение последних обновлений Windows

Примените все доступные обновления операционной системы Windows, включая ежемесячные обновления системы безопасности Windows. Таблицу затронутых продуктов можно просмотреть в рекомендациях по безопасности Майкрософт | 180018 ADV для L1TF, советы по безопасности | 190013 ADV для MDS, советы по безопасности | ADV220002 для MMIO и уязвимости системы безопасности | CVE-2019-11135 для уязвимости раскрытия информации ядра Windows.

Устранение рисков B

Получение и применение последних обновлений микрокода или встроенного ПО

Помимо установки последних обновлений системы безопасности Windows, также может потребоваться обновление микрокода процессора или встроенного ПО. Мы рекомендуем получить и применить последнее обновление микрокода в соответствии с вашим устройством от изготовителя оборудования устройства. Дополнительные сведения об обновлениях микрокодов или встроенного ПО см. в следующих справочниках:

Примечание. Если вы используете вложенную виртуализацию (включая запуск контейнеров Hyper-V на гостевой виртуальной машине), необходимо предоставить новые микрокоды гостевой виртуальной машине. Это может потребовать обновления конфигурации виртуальной машины до версии 8. Версия 8 включает просветления микрокода по умолчанию. Дополнительные сведения и необходимые действия см. в следующей статье Документация Майкрософт статьи:

Запуск Hyper-V на виртуальной машине с вложенной виртуализацией

Устранение рисков C

Следует ли отключить hyper-threading (HT)?

Уязвимости L1TF и MDS создают риск того, что конфиденциальность виртуальных машин Hyper-V и секретов, поддерживаемых microsoft Virtualization Based Security (VBS), может быть скомпрометирована с помощью атаки на стороне канала. Если Hyper-Threading (HT) включен, границы безопасности, предоставляемые Hyper-V и VBS, ослабевают.

Основной планировщик Hyper-V (доступный начиная с Windows Server 2016 и Windows 10 версии 1607) устраняет векторы атак L1TF и MDS на виртуальные машины Hyper-V, но при этом позволяет Hyper-Threading оставаться включенными. Это обеспечивает минимальное влияние на производительность.

Основной планировщик Hyper-V не устраняет векторы атак L1TF или MDS с функциями безопасности, защищенными VBS. Уязвимости L1TF и MDS приводят к риску того, что конфиденциальность секретов VBS может быть скомпрометирована путем атаки по боковому каналу при включении Hyper-Threading (HT), что ослабляет границу безопасности, предоставляемую VBS. Даже при этом повышенном риске VBS по-прежнему предоставляет ценные преимущества безопасности и устраняет ряд атак с включенным протоколом HT. Поэтому рекомендуется продолжать использовать VBS в системах с поддержкой HT. Клиентам, которые хотят устранить потенциальный риск уязвимостей L1TF и MDS в отношении конфиденциальности VBS, следует рассмотреть возможность отключения HT, чтобы снизить этот дополнительный риск.

Клиенты, которые хотят устранить риск, связанный с уязвимостями L1TF и MDS, будь то конфиденциальность версий Hyper-V, предшествующих Windows Server 2016, или возможностей безопасности VBS, должны взвесить решение и рассмотреть возможность отключения HT, чтобы снизить риск. Как правило, это решение может основываться на следующих рекомендациях:

-

Для Windows 10 версии 1607 Windows Server 2016 и более поздних систем, которые не работают под управлением Hyper-V и не используют функции безопасности, защищенные VBS, клиентам не следует отключать HT.

-

Для Windows 10 версии 1607 Windows Server 2016 и более поздних систем, которые работают под управлением Hyper-V с основным планировщиком, но не используют функции безопасности, защищенные VBS, клиенты не должны отключать HT.

-

Для Windows 10 версии 1511, Windows Server 2012 R2 и более ранних систем под управлением Hyper-V клиенты должны рассмотреть возможность отключения HT, чтобы снизить риск.

Действия, необходимые для отключения HT, отличаются от OEM к OEM. Однако они обычно являются частью средств настройки и настройки BIOS или встроенного ПО.

Корпорация Майкрософт также представила возможность отключения технологии Hyper-Threading с помощью параметра программного обеспечения, если невозможно или трудно отключить HT в средствах настройки и настройки BIOS или встроенного ПО. Параметр программного обеспечения для отключения HT является вторичным по отношению к параметру BIOS или встроенного ПО и отключен по умолчанию (это означает, что HT будет следовать параметрам BIOS или встроенного ПО). Дополнительные сведения об этом параметре и о том, как отключить HT с его помощью, см. в следующей статье:

4072698 Руководство по защите Windows Server от уязвимостей в боковом канале спекулятивного выполнения

По возможности рекомендуется отключить HT в BIOS или встроенном ПО для обеспечения максимальной гарантии отключения HT.

Примечание. Отключение hyper-threading приведет к сокращению ядер ЦП. Это может влиять на функции, для работы которых требуется минимальное количество ядер ЦП. Например, Защитник Windows Application Guard (WDAG).

Устранение рисков D

Включите планировщик ядра Hyper-V и задайте для виртуальной машины число потоков оборудования на ядро равным 2.

Примечание. Эти действия по устранению рисков применяются только к Windows Server 2016 и Windows 10 версиям до версии 1809. Основной планировщик включен по умолчанию в Windows Server 2019 и Windows 10 версии 1809.

Использование основного планировщика — это двухэтапный процесс, который требует, чтобы сначала включить планировщик на узле Hyper-V, а затем настроить каждую виртуальную машину, чтобы воспользоваться его преимуществами, задав количество потоков оборудования на ядро в два (2).

Основной планировщик Hyper-V, представленный в Windows Server 2016 и Windows 10 версии 1607, является новой альтернативой классической логике планировщика. Основной планировщик обеспечивает снижение вариативности производительности для рабочих нагрузок на виртуальных машинах, работающих на узле Hyper-V с поддержкой HT.

Подробное описание основного планировщика Hyper-V и инструкции по его включению см. в следующей статье Центра ИТ-специалистов для Windows:

Общие сведения о типах планировщиков гипервизора Hyper-V и их использовании

Чтобы включить основной планировщик Hyper-V на Windows Server 2016 или Windows 10, введите следующую команду:

bcdedit /set HypervisorSchedulerType core

Затем решите, следует ли настроить количество аппаратных потоков конкретной виртуальной машины на ядро до двух (2). Если вы предоставляете сведения о том, что виртуальные процессоры являются гиперпотоками для гостевой виртуальной машины, вы включите планировщик в операционной системе виртуальной машины, а также рабочие нагрузки виртуальных машин, чтобы использовать HT в собственном планировании работы. Для этого введите следующую команду PowerShell, в которой <VMName> — это имя виртуальной машины:

Set-VMProcessor -VMName <VMName> -HwThreadCountPerCore 2

Устранение рисков E

Включение мер по устранению рисков для рекомендаций CVE-2017-5715, CVE-2017-5754 и CVE-2019-11135

Примечание. Эти способы устранения рисков включены по умолчанию в клиентских операционных системах Windows Server 2019 и Windows.

Чтобы включить устранение рисков для рекомендаций CVE-2017-5715, CVE-2017-5754 и CVE-2019-11135, используйте инструкции из следующих статей:

Примечание. Эти способы устранения рисков включают и автоматически включают защиту битов безопасного кадра страницы для ядра Windows, а также для устранения рисков, описанных в cve-2018-3620. Подробное описание защиты от битов безопасного кадра страницы см. в следующей статье блога о безопасности & defense:

Ссылки

Руководство по устранению уязвимостей спекулятивного выполнения на стороне канала в Azure

Сторонние продукты, которые рассматриваются в этой статье, производятся компаниями, которые не зависят от Майкрософт. Мы не предоставляем никаких гарантий,подразумеваемых или иных, в отношении производительности или надежности этих продуктов.

Мы предоставляем сторонние контактные данные, чтобы помочь вам найти техническую поддержку. Эти контактные данные могут меняться без уведомления. Мы не гарантируем точность этих контактных данных сторонних поставщиков.