Аннотация

Корпорации Майкрософт известно о petitАam, которые могут использоваться для атаки Windows контроллеров доменов или Windows серверов. PetitАam — это классическая атака ретрансляции NTLM, и такие атаки ранее были задокументированы корпорацией Майкрософт, а также множеством способов ее снижения для защиты клиентов. Например, Microsoft Security Advisory 974926.

Чтобы предотвратить атаки ретрансляции NTLM в сетях с включенной поддержкой NTLM, администраторы доменов должны обеспечить использование таких служб, как расширенная защита для проверки подлинности (EPA) или подписи, например подписи SMB. Служба сертификации Active Directory (AD CS) не настроена для защиты от атак ретрансляции NTLM. Ниже описано, как защитить CS-серверы AD от таких атак.

Если вы используете службы сертификатов Active Directory (AD CS) со следующими службами, вы можете быть потенциально уязвимыми для этой атаки:

-

Веб-регистрация в службе сертификации

-

Веб-служба регистрации сертификатов

Смягчения

Если это может повлиять на вашу среду, мы рекомендуем следующие меры:

Основное уявление

Мы рекомендуем включить EPA и отключить протокол HTTP на серверах AD CS. Откройте диспетчер службы IIS IIS и сделайте следующее:

-

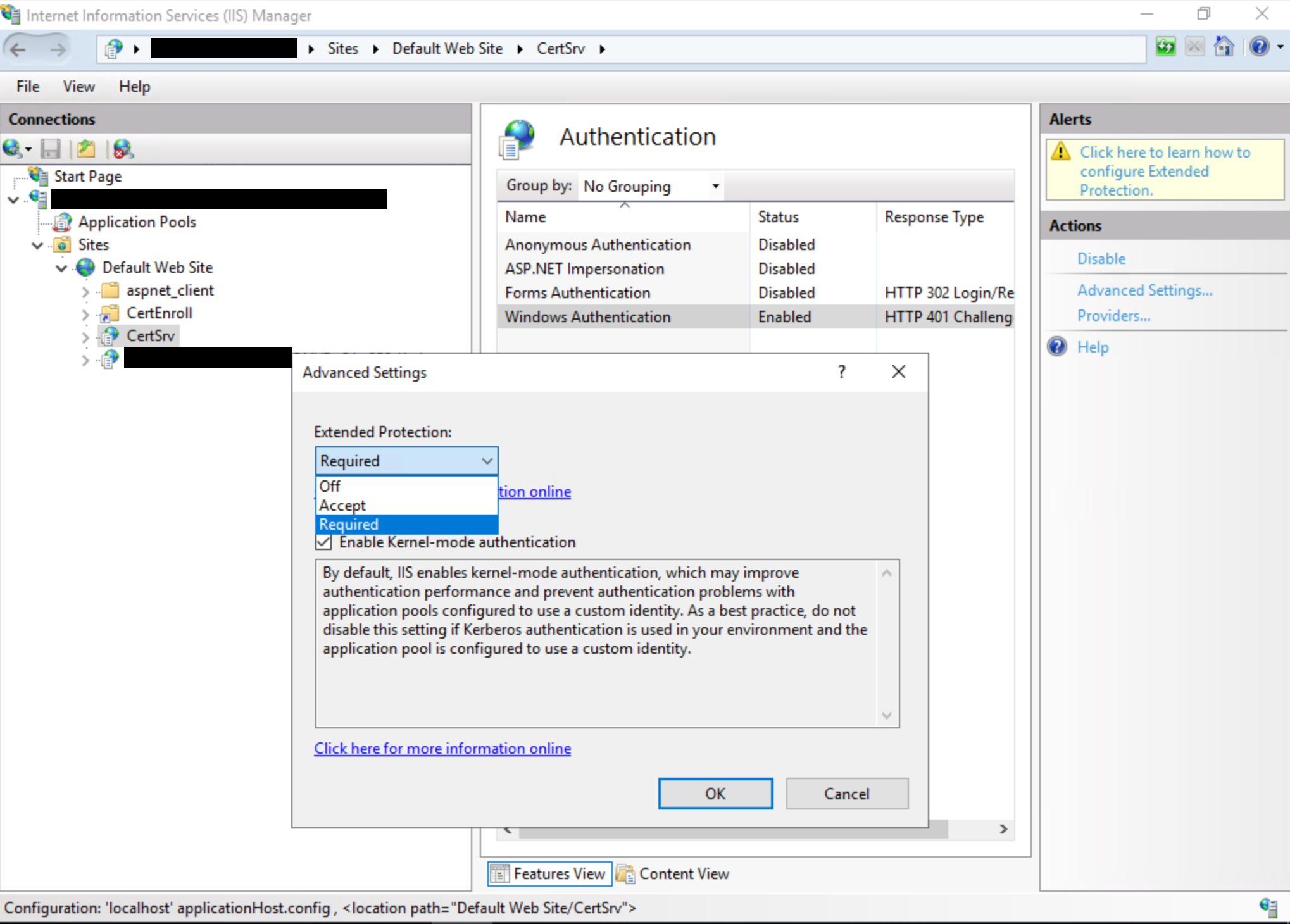

В этой службе можно включить веб-регистрацию EPA для службы сертификации (обязательное обеспечение безопасности и рекомендации).

-

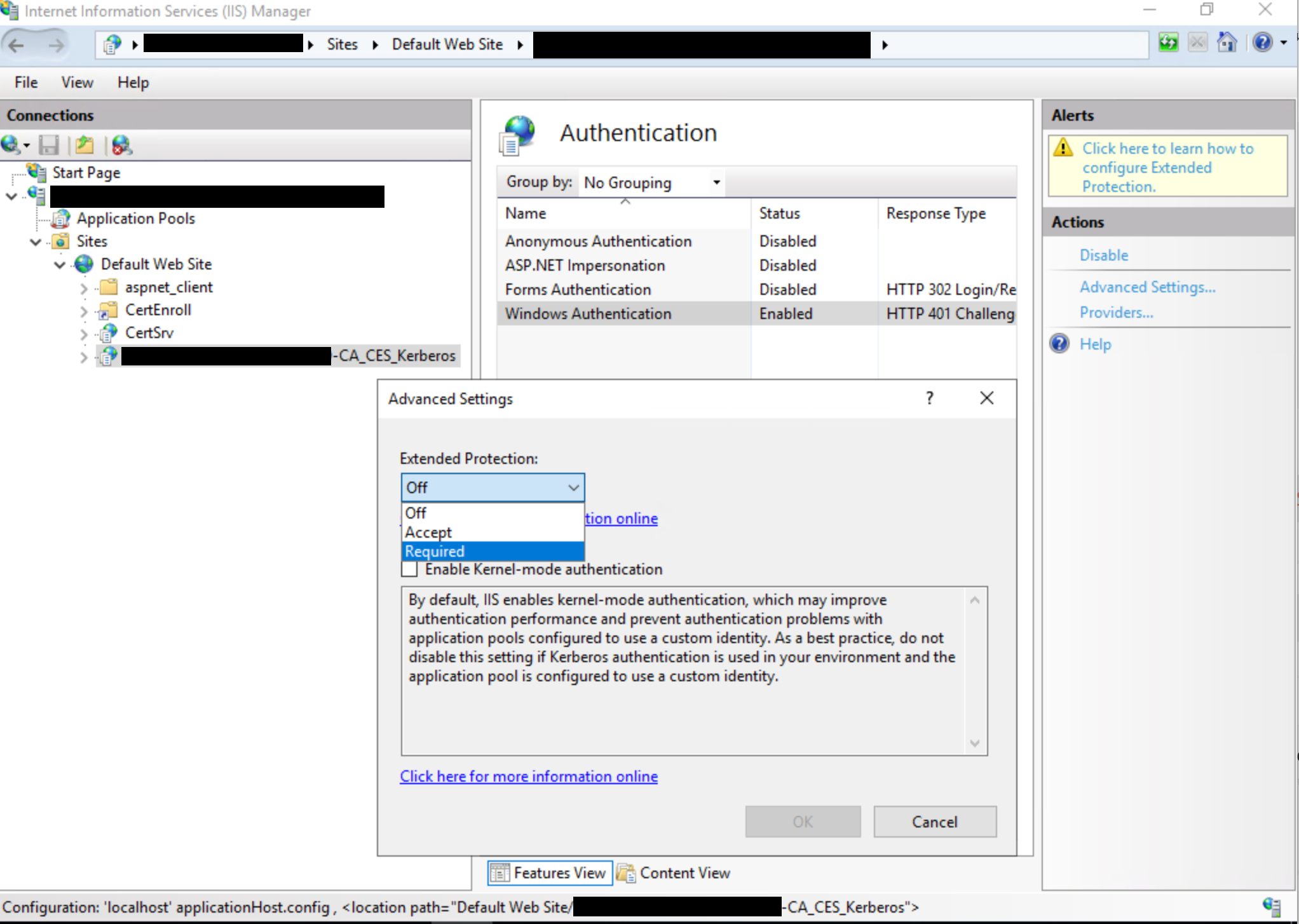

В этой службе можно включить веб-службу регистрации сертификатов EPA( требуется более безопасный и рекомендуемый вариант:

Примечание: Параметр Всегда используется, если для пользовательского интерфейса установлено параметр Обязательно ,который является рекомендуемой и наиболее безопасной.

Дополнительные сведения о параметрах, доступных для extendedProtectionPolicy,см. в<транспорта> <httpBinding>. Чаще всего используются такие параметры:

<binding name="TransportWithHeaderClientAuth"> <security mode="Transport"> <transport clientCredentialType="Windows"> <extendedProtectionPolicy policyEnforcement="Always" /> </transport> <message clientCredentialType="None" establishSecurityContext="false" negotiateServiceCredential="false" /> </security> <readerQuotas maxStringContentLength="131072" /> </binding> -

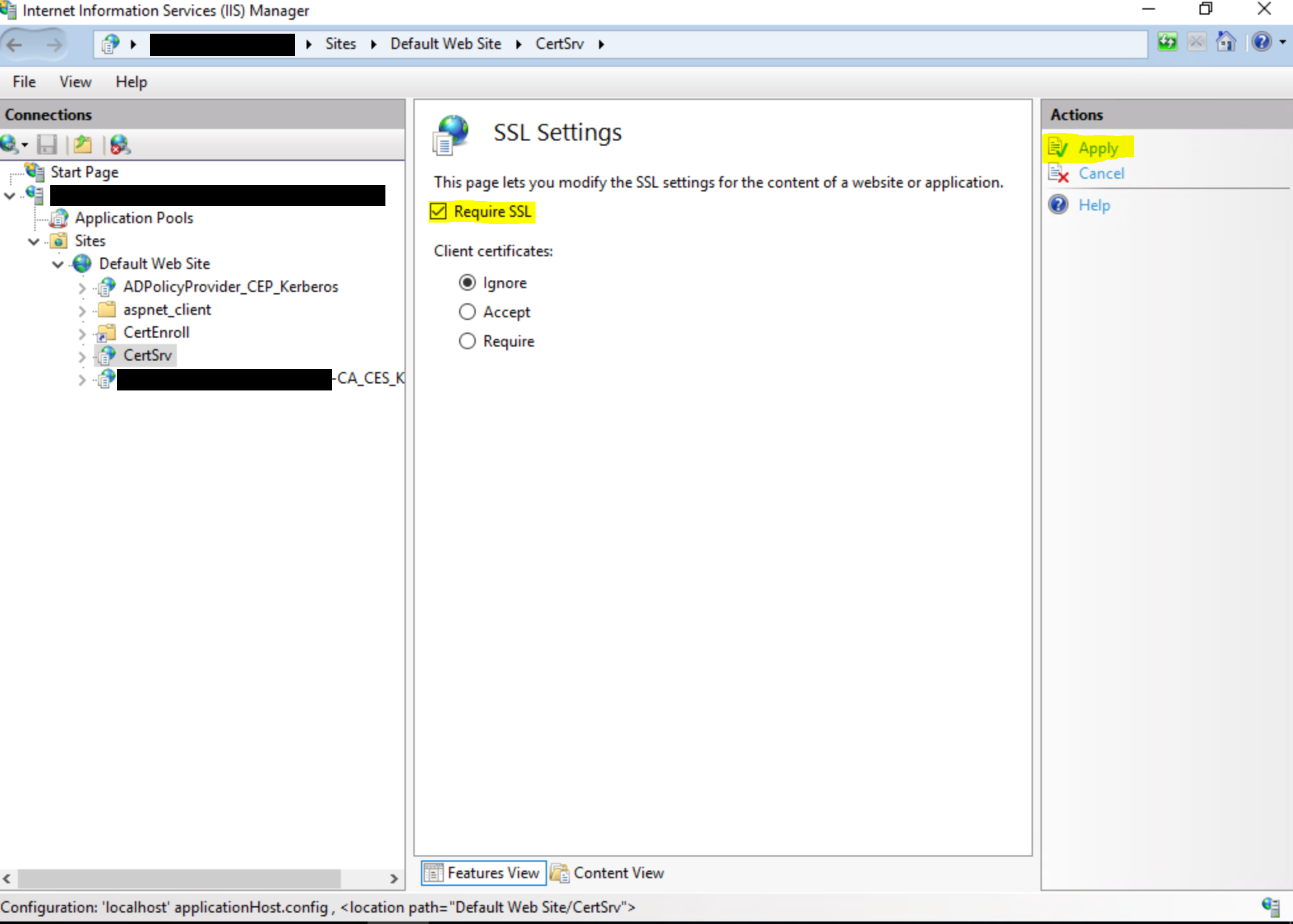

Включить Использовать SSL, который позволит включить только подключения HTTPS.

Важно: После выполнения этих действий потребуется перезапустить IIS, чтобы загрузить изменения. Чтобы перезапустить СЛУЖБЫ IIS, откройте окно командной подсказки с повышенными уровнями, введите следующую команду и нажмите ввод: iisreset /restart Примечание. Эта команда останавливает все работающие службы IIS, а затем перезапускает их.

Дополнительное снижения последствий

Помимо основных последствий, мы рекомендуем по возможности отключить проверку подлинности NTLM. Ниже перечислены указанные ниже меры по обеспечению безопасности.

-

Отключите проверку подлинности NTLM на контроллере Windows домена. Для этого следуя документации из статьи Безопасность сети: Ограничение проверки подлинности NTLM: NTLM в этом домене.

-

Отключите NTLM на серверах AD CS в домене с помощью групповой политики Безопасность сети: Ограничение трафика NTLM: входящий трафик NTLM. Чтобы настроить этот групповой групповой политики, откройте групповую политику и перейдите в статью Конфигурация компьютера ->Windows Параметры -> Безопасность Параметры -> Локальные политики ->Параметры безопасности и настройка сетевой безопасности: Ограничение трафика NTLM: входящий трафик NTLM: Запретить все учетные записи или Запретить все учетные записи доменов. При необходимости вы можете добавить исключения с помощью параметра Безопасность сети: Ограничить NTLM: добавлениесерверных исключений в этом домене .

-

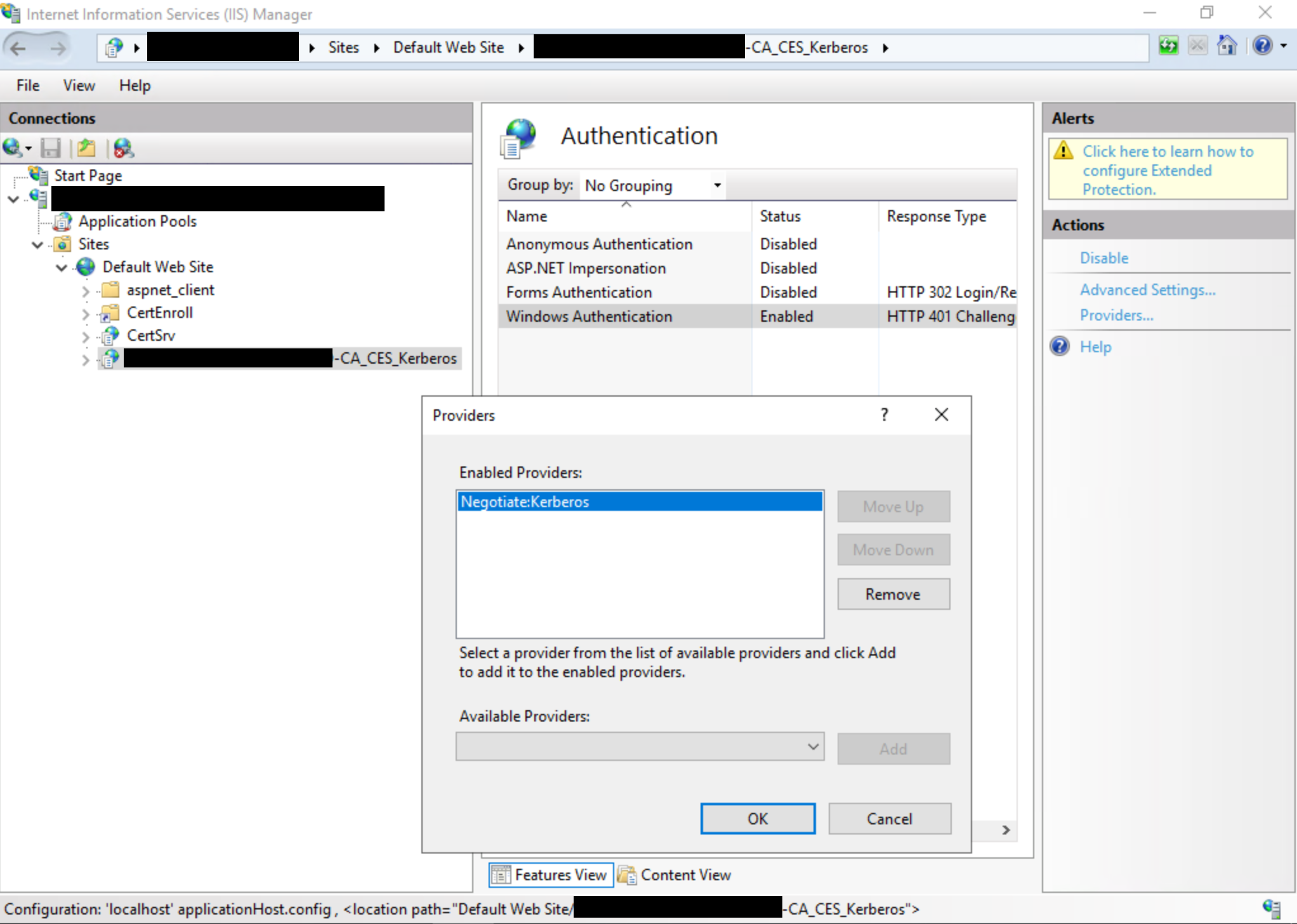

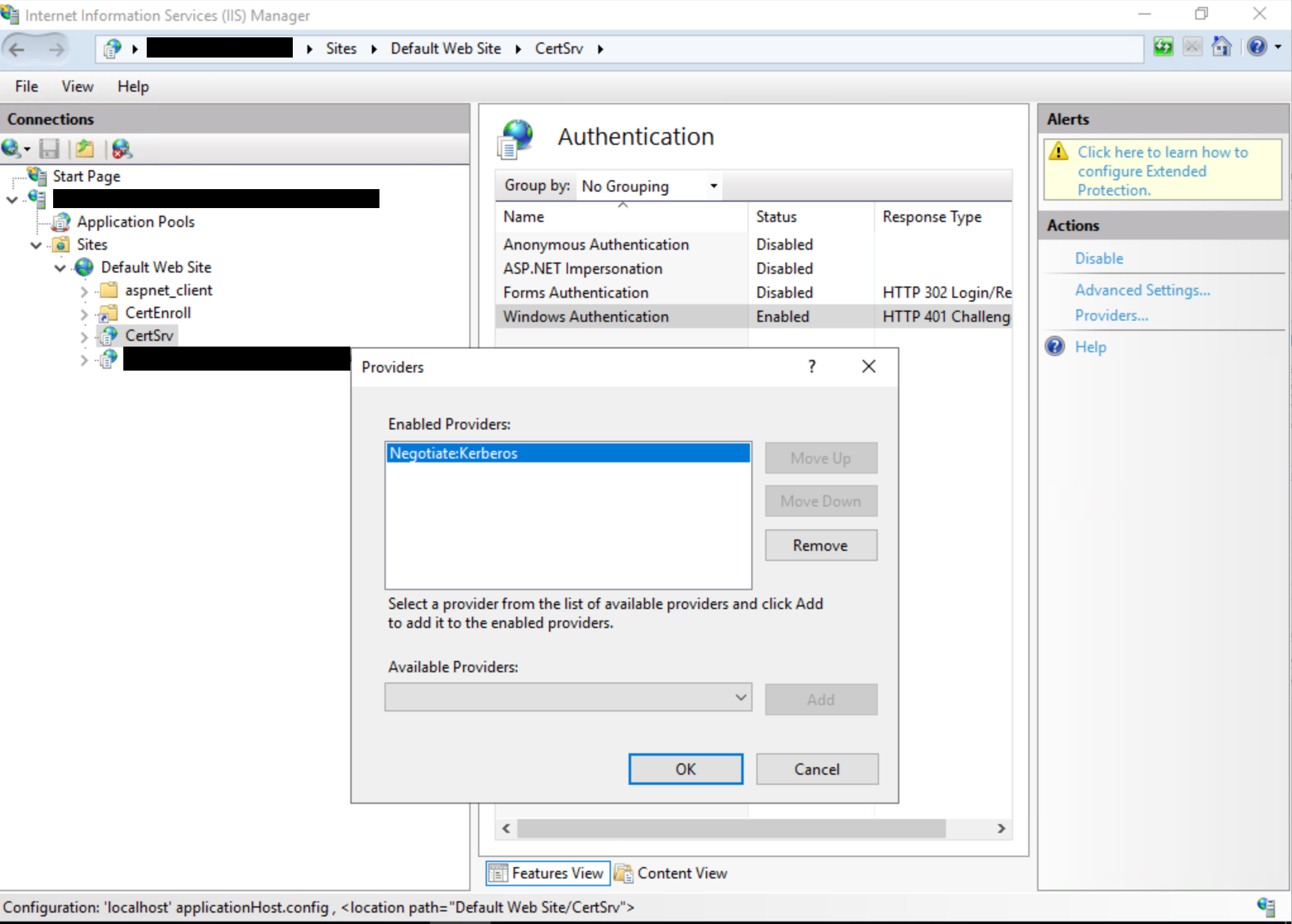

Отключите NTLM для службы IIS (IIS) на серверах AD CS в домене со службами веб-регистрации "Центр сертификации" или "Веб-служба регистрации сертификатов".

Для этого откройте пользовательский интерфейс диспетчера IIS, Windows проверку подлинности на Согласование:Kerberos:

Важно: После выполнения этих действий потребуется перезапустить IIS, чтобы загрузить изменения. Чтобы перезапустить СЛУЖБЫ IIS, откройте окно командной подсказки с повышенными уровнями, введите следующую команду и нажмите ввод: iisreset /restart Примечание. Эта команда останавливает все работающие службы IIS, а затем перезапускает их.

Дополнительные сведения см. в рекомендации майкрософт по безопасности ADV210003.