ВАЖНЫЙ Вы должны применить обновление для системы безопасности Windows, выпущенное 9 июля 2024 г. или позже, в рамках регулярного ежемесячного обновления.

Эта статья относится к тем организациям, которые должны начать оценку мер по устранению рисков для общедоступного обхода безопасной загрузки, который используется bootkit UEFI BlackLotus. Кроме того, может потребоваться упреждающая позиция безопасности или начать подготовку к развертыванию. Обратите внимание, что эта вредоносная программа требует физического или административного доступа к устройству.

ОСТОРОЖНОСТЬ После включения устранения этой проблемы на устройстве, что означает, что меры по устранению рисков были применены, его невозможно будет отменить, если вы продолжите использовать безопасную загрузку на этом устройстве. Даже переформатирование диска не приведет к удалению отзывов, если они уже были применены. Обратите внимание на все возможные последствия и тщательно протестируйте, прежде чем применять к устройству описанные в этой статье действия отзыва.

В этой статье

Сводка

В этой статье описывается защита от общедоступного обхода функции безопасности безопасной загрузки, которая использует загрузочный код BlackLotus UEFI, отслеживаемый CVE-2023-24932, как включить средства устранения рисков, а также руководство по загрузочному носителю. Bootkit — это вредоносная программа, которая предназначена для загрузки как можно раньше в последовательности загрузки устройств для управления запуском операционной системы.

Безопасная загрузка рекомендуется корпорацией Майкрософт для создания безопасного и надежного пути от единого расширяемого интерфейса встроенного ПО (UEFI) через последовательность доверенной загрузки ядра Windows. Безопасная загрузка помогает предотвратить вредоносные программы bootkit в последовательности загрузки. Отключение безопасной загрузки ставит устройство под угрозу заражения вредоносными программами bootkit. Исправление обхода безопасной загрузки, описанного в CVE-2023-24932, требует отзыва диспетчеров загрузки. Это может вызвать проблемы для некоторых конфигураций загрузки устройств.

Устранение рисков обхода безопасной загрузки, подробно описанное в CVE-2023-24932 , включены в обновления для системы безопасности Windows, выпущенные 9 июля 2024 г. или позже. Однако эти способы устранения рисков не включены по умолчанию. С помощью этих обновлений рекомендуется начать оценку этих изменений в среде. Полное расписание описано в разделе Время обновления .

Прежде чем включить эти меры по устранению рисков, следует тщательно изучить сведения, приведенные в этой статье, и определить, нужно ли включить эти меры по устранению рисков или дождаться будущих обновлений от корпорации Майкрософт. Если вы решили включить меры по устранению рисков, необходимо убедиться, что устройства обновлены и готовы, а также понимать риски, описанные в этой статье.

Действие

|

Для этого выпуска необходимо выполнить следующие действия. Шаг 1. Установите обновление для системы безопасности Windows, выпущенное 9 июля 2024 г. или позже, во всех поддерживаемых версиях. Шаг 2. Оцените изменения и их влияние на вашу среду. Шаг 3. Принудительное применение изменений. |

Область воздействия

Все устройства Windows с включенной защитой безопасной загрузки зависят от загрузчика BlackLotus. Для поддерживаемых версий Windows доступны меры по устранению рисков. Полный список см. в разделе CVE-2023-24932.

Понимание рисков

Риск вредоносных программ: Чтобы был возможен описанный в этой статье эксплойт bootkit UEFI BlackLotus, злоумышленник должен получить права администратора на устройстве или физический доступ к устройству. Это можно сделать путем физического или удаленного доступа к устройству, например с помощью гипервизора для доступа к виртуальным машинам или облаку. Злоумышленник обычно использует эту уязвимость, чтобы продолжать управлять устройством, к которому он уже может получить доступ и, возможно, управлять им. Устранение рисков, приведенных в этой статье, является профилактическим и не корректирующим. Если устройство уже скомпрометировано, обратитесь за помощью к поставщику безопасности.

Носитель для восстановления: Если после применения мер защиты возникла проблема с устройством, и устройство становится недоступным, возможно, вам не удастся запустить или восстановить устройство с существующего носителя. Необходимо обновить носитель для восстановления или установки, чтобы он работал с устройством, на которое применены меры по устранению рисков.

Проблемы с встроенным ПО: Когда Windows применяет описанные в этой статье меры по устранению рисков, она должна полагаться на встроенное ПО UEFI устройства для обновления значений безопасной загрузки (обновления применяются к ключу базы данных (БД) и ключу запрещенной подписи (DBX)). В некоторых случаях у нас есть опыт работы с устройствами, на которых происходит сбой обновлений. Мы работаем с производителями устройств, чтобы протестировать эти ключевые обновления на максимально возможном количестве устройств.

ЗАМЕТКА Сначала протестируйте эти способы устранения рисков на одном устройстве для каждого класса устройства в вашей среде, чтобы обнаружить возможные проблемы с встроенным ПО. Не развертывайте широко перед подтверждением оценки всех классов устройств в вашей среде.

Восстановление BitLocker. Некоторые устройства могут переходить к восстановлению BitLocker. Перед включением мер по устранению рисков обязательно сохраните копию ключа восстановления BitLocker .

Известные проблемы

Проблемы с встроенным ПО:Не все встроенное ПО устройства успешно обновит базу данных безопасной загрузки или DBX. В случаях, о которых мы знаем, мы сообщили о проблеме производителю устройства. Дополнительные сведения о событиях, зарегистрированных в журнале, см. в разделе KB5016061: События обновления переменной безопасной загрузки DB и DBX . Обратитесь к производителю устройства для получения обновлений встроенного ПО. Если устройство не поддерживается, корпорация Майкрософт рекомендует обновить его.

Известные проблемы с встроенным ПО:

ЗАМЕТКА Следующие известные проблемы не влияют на установку обновлений от 9 июля 2024 г. В большинстве случаев меры по устранению неполадок не применяются при наличии известных проблем. См. сведения о каждой известной проблеме.

-

HP: КОМПАНИЯ HP обнаружила проблему с установкой мер по устранению рисков на компьютерах с рабочими станциями HP Z4G4 и выпустит обновленное встроенное ПО Z4G4 UEFI (BIOS) в ближайшие недели. Чтобы обеспечить успешную установку защиты, она будет заблокирована на настольных рабочих станциях до тех пор, пока обновление не станет доступным. Клиенты должны всегда обновляться до последней версии BIOS системы перед применением мер по устранению рисков.

-

Устройства HP с безопасностью "Уверенный запуск": Для установки мер по устранению рисков этим устройствам требуются последние обновления встроенного ПО от HP. Устранение рисков блокируется до обновления встроенного ПО. Установите последнее обновление встроенного ПО со страницы поддержки HPs — официальное скачивание драйверов и программного обеспечения HP | Поддержка HP.

-

Устройства на основе Arm64: Устранение неполадок блокируется из-за известных проблем с встроенным ПО UEFI на устройствах на основе Qualcomm. Корпорация Майкрософт работает с Qualcomm для решения этой проблемы. Qualcomm предоставит исправление производителям устройств. Обратитесь к производителю устройства, чтобы определить, доступно ли исправление этой проблемы. Корпорация Майкрософт добавит обнаружение, чтобы обеспечить применение мер по устранению рисков на устройствах при обнаружении фиксированного встроенного ПО. Если на устройстве под управлением Arm64 нет встроенного ПО Qualcomm, настройте следующий раздел реестра, чтобы включить устранение рисков.

Подраздел реестра

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

Имя значения ключа

SkipDeviceCheck

Тип данных

REG_DWORD

Данные

1

-

Яблоко:Компьютеры Mac с чипом безопасности Apple T2 поддерживают безопасную загрузку. Однако обновление переменных, связанных с безопасностью UEFI, доступно только в рамках обновлений macOS. Ожидается, что пользователи Boot Camp увидят запись журнала событий с идентификатором события 1795 в Windows, связанную с этими переменными. Дополнительные сведения об этой записи журнала см. в разделе KB5016061: События обновления для базы данных безопасной загрузки и переменных DBX.

-

VMware:В средах виртуализации на основе VMware виртуальная машина с процессором на базе x86 с включенной безопасной загрузкой не загрузится после применения мер по устранению рисков. Корпорация Майкрософт координирует работу с VMware для решения этой проблемы.

-

Системы на основе TPM 2.0: Эти системы под управлением Windows Server 2012 и Windows Server 2012 R2 не могут развернуть средства устранения рисков, выпущенные в обновлении безопасности от 9 июля 2024 г., из-за известных проблем совместимости с измерениями доверенного платформенного модуля. Обновления для системы безопасности от 9 июля 2024 г. заблокируют устранение рисков No 2 (диспетчер загрузки) и No 3 (обновление DBX) в затронутых системах.

Корпорация Майкрософт знает об этой проблеме, и в будущем будет выпущено обновление для разблокировки систем на основе TPM 2.0.

Чтобы проверить версию доверенного платформенного модуля, щелкните правой кнопкой мыши пуск, выберите команду Выполнить и введите tpm.msc. В правом нижнем углу центральной области в разделе Сведения об изготовителе доверенного платформенного модуля должно появиться значение Версии спецификации. -

Шифрование конечной точки Symantec: Защита от безопасной загрузки не может применяться к системам, в которых установлено шифрование конечной точки Symantec. Корпорация Майкрософт и Symantec знают о проблеме и будут устранены в будущем обновлении.

Рекомендации по этому выпуску

Для этого выпуска выполните следующие два шага.

Шаг 1. Установка обновления для системы

безопасности Windows

Установите ежемесячное обновление для системы безопасности Windows, выпущенное 9 июля 2024 г. или позже, на поддерживаемых устройствах Windows. Эти обновления включают в себя устранение рисков для CVE-2023-24932, но не включены по умолчанию. Все устройства Windows должны выполнить этот шаг независимо от того, планируется ли развертывание мер по устранению рисков.

Шаг 2. Оценка изменений

Мы рекомендуем сделать следующее:

-

Изучите первые два способа устранения рисков, которые позволяют обновить базу данных безопасной загрузки и диспетчер загрузки.

-

Просмотрите обновленное расписание.

-

Начните тестирование первых двух способов устранения рисков для репрезентативных устройств из вашей среды.

-

Начните планирование развертывания.

Шаг 3. Принудительное применение изменений

Мы рекомендуем вам понять риски, которые описаны в разделе Понимание рисков.

-

Изучите влияние на восстановление и другие загрузочные носители.

-

Начните тестирование третьего средства устранения рисков, которое не соответствует сертификату подписи, используемому для всех предыдущих диспетчеров загрузки Windows.

Рекомендации по развертыванию мер по устранению рисков

Прежде чем выполнить эти действия для применения мер, установите ежемесячное обновление windows, выпущенное 9 июля 2024 г. или позже, на поддерживаемых устройствах Windows. Это обновление включает меры по устранению рисков для CVE-2023-24932, но они не включены по умолчанию. Все устройства Windows должны выполнить этот шаг независимо от вашего плана, чтобы включить меры по устранению рисков.

ЗАМЕТКА Если вы используете BitLocker, убедитесь, что резервная копия ключа восстановления BitLocker создана. Вы можете выполнить следующую команду из командной строки администратора и заметить 48-значный числовой пароль:

manage-bde -protectors -get %systemdrive%

Чтобы развернуть обновление и применить отмены, выполните следующие действия.

-

Установите обновленные определения сертификатов в базу данных.

На этом шаге будет добавлен сертификат Windows UEFI CA 2023 в базу данных UEFI Secure Boot Signature Database (DB). Добавив этот сертификат в базу данных, встроенное ПО устройства будет доверять загрузочным приложениям, подписанным этим сертификатом.

-

Откройте командную строку администратора и задайте regkey для выполнения обновления базы данных, введя следующую команду:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x40 /f

ВАЖНЫЙ Не забудьте перезапустить устройство два раза, чтобы завершить установку обновления, прежде чем переходить к шагам 2 и 3.

-

Выполните следующую команду PowerShell от имени администратора и убедитесь, что база данных успешно обновлена. Эта команда должна возвращать значение True.

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023'

-

-

Обновите диспетчер загрузки на устройстве.

На этом шаге на устройстве будет установлено приложение диспетчера загрузки, подписанное с помощью сертификата "Windows UEFI CA 2023".

-

Откройте командную строку администратора и задайте ключ, чтобы установить подписанный диспетчер загрузки windows UEFI CA 2023:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x100 /f

-

Перезапустите устройство два раза.

-

Как администратор, подключите раздел EFI, чтобы подготовить его к проверке:

mountvol s: /s

-

Убедитесь, что файл "s:\efi\microsoft\boot\bootmgfw.efi" подписан сертификатом Windows UEFI CA 2023. Для этого выполните указанные ниже действия.

-

Нажмите кнопку Пуск, введите командную строку в поле Поиска и выберите командная строка.

-

В окне командной строки введите следующую команду и нажмите клавишу ВВОД:

copy S:\EFI\Microsoft\Boot\bootmgfw.efi c:\bootmgfw_2023.efi

-

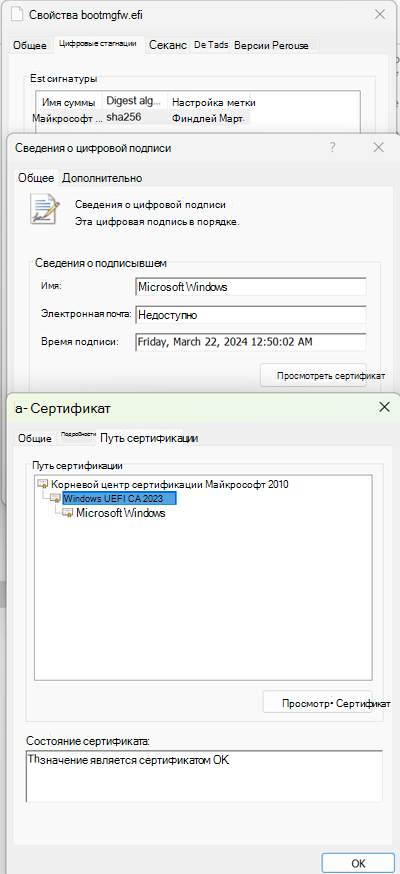

В диспетчере файлов щелкните правой кнопкой мыши файл C:\bootmgfw_2023.efi, выберите пункт Свойства, а затем выберите вкладку Цифровые подписи .

-

В списке Подпись убедитесь, что цепочка сертификатов включает Windows UEFI CA 2023. Цепочка сертификатов должна соответствовать следующему снимку экрана:

-

-

-

Включите отзыв.

Список запрещенных UEFI (DBX) используется для блокировки загрузки ненадежных модулей UEFI. На этом шаге при обновлении DBX в DBX будет добавлен сертификат Windows Production CA 2011. Это приведет к тому, что все диспетчеры загрузки, подписанные этим сертификатом, больше не будут доверенными.

ПРЕДУПРЕЖДЕНИЕ. Перед применением третьего решения создайте флэш-накопитель для восстановления, которое можно использовать для загрузки системы. Дополнительные сведения о том, как это сделать, см. в разделе Обновление установок носителя Windows.

Если система переходит в незагрузочное состояние, выполните действия, описанные в разделе Процедура восстановления, чтобы сбросить устройство в состояние предварительного отзыва.

-

Добавьте сертификат Windows Production PCA 2011 в список запрещенных UEFI (DBX). Для этого откройте окно командной строки от имени администратора, введите следующую команду и нажмите клавишу ВВОД:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x80 /f

-

Перезапустите устройство два раза и убедитесь, что оно полностью перезагрузилось.

-

Убедитесь, что список установки и отзыва успешно применен, найдите событие 1037 в журнале событий.

Сведения о событии 1037 см. в разделе KB5016061: События обновления переменной db и DBX. Или выполните следующую команду PowerShell от имени администратора и убедитесь, что возвращается значение True:[System.Text.Encoding]::ASCII. GetString((Get-SecureBootUEFI dbx).bytes) - соответствие "Microsoft Windows Production PCA 2011"

-

-

Примените обновление SVN к встроенному ПО.

Диспетчер загрузки, развернутый на шаге 2, имеет новую встроенную функцию самостоятельного отзыва. Когда диспетчер загрузки запускается, он выполняет самостоятельную проверку, сравнивая номер безопасной версии (SVN), хранящийся в встроенном ПО, с SVN, встроенным в диспетчер загрузки. Если SVN диспетчера загрузки меньше, чем SVN, хранящийся в встроенном ПО, диспетчер загрузки откажется выполнять. Эта функция не позволяет злоумышленнику выполнить откат диспетчера загрузки до более старой, не обновленной версии.

В будущих обновлениях, когда в диспетчере загрузки будет устранена значительная проблема с безопасностью, номер SVN будет увеличиваться как в диспетчере загрузки, так и в обновлении встроенного ПО. Оба обновления будут выпущены в одном накопительном обновлении, чтобы обеспечить защиту устройств с исправлениями. При каждом обновлении SVN необходимо обновлять все загрузочные носители.

Начиная с обновления от 9 июля 2024 г. svN увеличивается в диспетчере загрузки и обновляется встроенное ПО. Обновление встроенного ПО является необязательным. Его можно применить, выполнив следующие действия.-

Откройте командную строку администратора и выполните следующую команду, чтобы установить диспетчер загрузки со знаком "Windows UEFI CA 2023":

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x200 /f

-

Перезапустите устройство два раза.

-

Загрузочный носитель

Важно обновить загрузочный носитель после начала этапа развертывания в вашей среде.

Руководство по обновлению загрузочного носителя будет доступно с последующими обновлениями этой статьи. Сведения о создании USB-накопителя для восстановления устройства см. в следующем разделе.

Обновление установного носителя Windows

ЗАМЕТКА При создании загрузочного USB-накопителя обязательно отформатируйте диск с помощью файловой системы FAT32.

Вы можете использовать приложение Create Recovery Drive (Создать диск восстановления ), выполнив следующие действия. Этот носитель можно использовать для переустановки устройства, если возникла серьезная проблема, например сбой оборудования, вы сможете использовать диск восстановления для переустановки Windows.

-

Перейдите на устройство, на котором были применены обновления от 9 июля 2024 г. и первый шаг по устранению рисков (обновление базы данных безопасной загрузки).

-

В меню Пуск найдите апплет панели управления "Создание диска восстановления" и следуйте инструкциям по созданию диска восстановления.

-

После подключения только что созданного флэш-накопителя (например, как диск "D:"), выполните следующие команды от имени администратора. Введите каждую из следующих команд и нажмите клавишу ВВОД:

COPY D:\EFI\MICROSOFT\BOOT\BCD D:\EFI\MICROSOFT\BOOT\BCD.BAK

bcdboot c:\windows /f UEFI /s D: /bootex

COPY D:\EFI\MICROSOFT\BOOT\BCD.BAK D:\EFI\MICROSOFT\BOOT\BCD

Если вы управляете устанавливаемым носителем в своей среде с помощью руководства по обновлению установочного носителя Windows с помощью динамического обновления , выполните следующие действия. Эти дополнительные действия помогут создать загрузочное устройство флэш-памяти, использующее загрузочные файлы, подписанные сертификатом подписи Windows UEFI CA 2023.

-

Перейдите на устройство, на котором были применены обновления от 9 июля 2024 г. и первый шаг по устранению рисков (обновление базы данных безопасной загрузки).

-

Выполните действия по ссылке ниже, чтобы создать носитель с обновлениями от 9 июля 2024 г. Обновление установочного носителя Windows с помощью динамического обновления

-

Поместите содержимое носителя на USB-накопитель и подключите его в качестве буквы диска. Например, подключите диск с большим пальцем как "D:".

-

Выполните следующие команды в командном окне от имени администратора. Введите каждую из следующих команд и нажмите клавишу ВВОД.

COPY D:\EFI\MICROSOFT\BOOT\BCD D:\EFI\MICROSOFT\BOOT\BCD.BAK

bcdboot c:\windows /f UEFI /s D: /bootex

COPY D:\EFI\MICROSOFT\BOOT\BCD.BAK D:\EFI\MICROSOFT\BOOT\BCD

Если после применения мер защиты устройство сбрасывает параметры безопасной загрузки до значений по умолчанию, устройство не загружается. Чтобы устранить эту проблему, в состав обновлений от 9 июля 2024 г. входит приложение восстановления, которое можно использовать для повторного применения сертификата Windows UEFI CA 2023 в базе данных (устранение неполадок No 1).

ЗАМЕТКА Не используйте это приложение восстановления на устройстве или в системе, описанных в разделе Известные проблемы .

-

Перейдите на устройство, на котором были применены обновления от 9 июля 2024 г.

-

В командном окне скопируйте приложение восстановления на флэш-накопитель с помощью следующих команд (при условии, что флэш-накопитель является диском "D:"). Введите каждую команду отдельно и нажмите клавишу ВВОД:

md D:\EFI\BOOT

copy C:\windows\boot\efi\securebootrecovery.efi

D:\EFI\BOOT\bootx64.efi

-

На устройстве, для которого параметры безопасной загрузки сбрасываются до значений по умолчанию, вставьте флэш-накопитель, перезагрузите устройство и загрузите его с флэш-памяти.

Сроки обновления

Обновления выпускаются следующим образом:

-

Начальное развертывание Этот этап начался с обновлений, выпущенных 9 мая 2023 г., и для включения этих мер были предоставлены основные действия по устранению рисков вручную.

-

Второе развертывание Этот этап начался с обновлений, выпущенных 11 июля 2023 г., которые добавили упрощенные шаги по устранению проблемы.

-

Этап оценки Этот этап начнется 9 апреля 2024 г. и добавит дополнительные меры по устранению рисков диспетчера загрузки.

-

Этап развертывания Именно тогда мы будем поощрять всех клиентов к развертыванию мер по устранению рисков и обновлению носителя.

-

Этап принудительного применения Этап принудительного применения, который сделает устранение рисков постоянным. Дата этого этапа будет объявлена позже.

Примечание Расписание выпуска может быть изменено при необходимости.

Этот этап был заменен выпуском обновлений для системы безопасности Windows 9 апреля 2024 г. или позже.

Этот этап был заменен выпуском обновлений для системы безопасности Windows 9 апреля 2024 г. или позже.

На этом этапе мы просим вас протестировать эти изменения в среде, чтобы убедиться, что изменения правильно работают с репрезентативными примерами устройств и получить опыт работы с изменениями.

ЗАМЕТКА Вместо того, чтобы пытаться получить полный список и не доверять уязвимым диспетчерам загрузки, как это было на предыдущих этапах развертывания, мы добавляем сертификат подписи Windows Production PCA 2011 в список запретов безопасной загрузки (DBX), чтобы не доверять всем диспетчерам загрузки, подписанным этим сертификатом. Это более надежный метод, гарантирующий, что все предыдущие диспетчеры загрузки не являются доверенными.

Добавьте следующие обновления для Windows, выпущенные 9 апреля 2024 г. или позже:

-

Три новых элемента управления для устранения рисков, которые заменяют средства устранения рисков, выпущенные в 2023 году. Новые элементы управления устранением рисков:

-

Элемент управления для развертывания сертификата Windows UEFI CA 2023 в базе данных безопасной загрузки, чтобы добавить доверие к диспетчерам загрузки Windows, подписанным этим сертификатом. Обратите внимание, что сертификат Windows UEFI CA 2023, возможно, был установлен с помощью более раннего обновления Windows.

-

Элемент управления для развертывания диспетчера загрузки, подписанный сертификатом Windows UEFI CA 2023.

-

Элемент управления для добавления "Windows Production PCA 2011" в базу данных безопасной загрузки DBX, которая блокирует все диспетчеры загрузки Windows, подписанные этим сертификатом.

-

-

Возможность включать развертывание мер по устранению рисков поэтапно независимо, чтобы обеспечить больший контроль при развертывании мер по устранению рисков в вашей среде в зависимости от ваших потребностей.

-

Меры по устранению рисков блокируются, поэтому их нельзя развернуть в неправильном порядке.

-

Дополнительные события для получения сведений о состоянии устройств при применении мер по устранению рисков. Дополнительные сведения о событиях см. в разделе KB5016061: события обновления переменной безопасной загрузки DB и DBX.

На этом этапе мы рекомендуем клиентам приступить к развертыванию мер по устранению рисков и управлению любыми обновлениями мультимедиа. Обновления включают следующие изменения:

-

Добавлена поддержка номера безопасной версии (SVN) и установка обновленного SVN во встроенном ПО.

Ниже приведены инструкции по развертыванию в enterprise.

Примечание Дополнительные рекомендации для последующих обновлений этой статьи.

-

Разверните первую меру устранения рисков на всех устройствах в enterprise или управляемой группе устройств в Enterprise. При этом проверяются следующие условия:

-

Согласие на первую меру, которая добавляет сертификат подписи Windows UEFI CA 2023 в встроенное ПО устройства.

-

Мониторинг того, что устройства успешно добавили сертификат подписи Windows UEFI CA 2023.

-

-

Разверните вторую меру, которая применяет обновленный диспетчер загрузки к устройству.

-

Обновите любой загрузочный носитель для восстановления или внешний загрузочный носитель, используемый на этих устройствах.

-

Разверните третью меру, которая позволяет отозвать сертификат Windows Production CA 2011, добавив его в DBX в встроенном ПО.

-

Разверните четвертую меру защиты, которая обновляет номер безопасной версии (SVN) для встроенного ПО.

Этап принудительного применения будет по крайней мере через шесть месяцев после этапа развертывания. При выпуске обновлений для этапа принудительного применения они будут включать в себя следующее:

-

Сертификат Windows Production PCA 2011 будет автоматически отозван, добавив его в список запрещенных UEFI для безопасной загрузки (DBX) на устройствах с поддержкой. Эти обновления будут применяться программными средствами после установки обновлений для Windows во всех затронутых системах без возможности отключения.

Ошибки журнала событий Windows, связанные с CVE-2023-24932

Записи журнала событий Windows, связанные с обновлением базы данных и DBX, подробно описаны в KB5016061: События обновления переменной безопасной загрузки и DBX.

События успеха, связанные с применением мер по устранению рисков, перечислены в следующей таблице.

|

Шаг устранения рисков |

Идентификатор события |

Примечания |

|

Применение обновления базы данных |

1036 |

Сертификат PCA2023 добавлен в базу данных. |

|

Обновление диспетчера загрузки |

1799 |

Применен PCA2023 подписанный диспетчер загрузки. |

|

Применение обновления DBX |

1037 |

Было применено обновление DBX, которое не соответствует сертификату подписи PCA2011. |

Часто задаваемые вопросы

-

Чтобы восстановить устройство, см. раздел Процедура восстановления.

-

Следуйте указаниям в разделе Устранение неполадок с загрузкой .

Обновите все операционные системы Windows обновлениями, выпущенными 9 июля 2024 г. или позже, прежде чем применять отзыва. После применения отзывов вы не сможете запустить любую версию Windows, которая не была обновлена по крайней мере до обновлений, выпущенных 9 июля 2024 г. Следуйте указаниям в разделе Устранение неполадок с загрузкой .

См. раздел Устранение неполадок с загрузкой .

Устранение неполадок с загрузкой

После применения всех трех мер по устранению рисков встроенное ПО устройства не будет загружаться с помощью диспетчера загрузки, подписанного Windows Production PCA 2011. Сбои загрузки, о которых сообщает встроенное ПО, зависят от устройства. См. раздел Процедура восстановления .

Процедура восстановления

Если что-то пошло не так при применении мер, и вы не можете запустить устройство или вам нужно начать с внешнего носителя (например, с диска большого пальца или загрузки PXE), попробуйте выполнить следующие действия.

-

Отключите безопасную загрузку.

Эта процедура отличается в разных производителях устройств и моделях. Войдите в меню UEFI BIOS для своих устройств, перейдите к параметрам безопасной загрузки и отключите его. Сведения об этом процессе см. в документации от производителя устройства. Дополнительные сведения см. в разделе Отключение безопасной загрузки. -

Сбросьте ключи безопасной загрузки до заводских значений по умолчанию.

Если устройство поддерживает сброс ключей безопасной загрузки до заводских значений по умолчанию, выполните это действие сейчас.

ЗАМЕТКА Некоторые производители устройств имеют параметр "Очистить" и "Сброс" для переменных безопасной загрузки, и в этом случае следует использовать "Reset". Цель состоит в том, чтобы вернуть переменные безопасной загрузки к значениям производителей по умолчанию.

Устройство должно запуститься сейчас, но обратите внимание, что оно уязвимо для вредоносных программ загрузочного комплекта. Обязательно выполните шаг 5 этого процесса восстановления, чтобы повторно включить безопасную загрузку.

-

Попробуйте запустить Windows с системного диска.

-

Вход в Windows.

-

Выполните следующие команды из командной строки администратора, чтобы восстановить загрузочные файлы в системном загрузочном разделе EFI. Введите каждую команду отдельно и нажмите клавишу ВВОД:

Mountvol s: /s

del s:\*.* /f /s /q

bcdboot %systemroot% /s S:

-

При выполнении BCDBoot возвращается сообщение "Загрузочные файлы успешно созданы". После отображения этого сообщения перезапустите устройство обратно в Windows.

-

-

Если шаг 3 не удалось восстановить устройство, переустановите Windows.

-

Запустите устройство с существующего носителя для восстановления.

-

Перейдите к установке Windows с помощью носителя восстановления.

-

Вход в Windows.

-

Перезапустите Windows, чтобы убедиться, что устройство запускается обратно в Windows.

-

-

Повторно включите безопасную загрузку и перезапустите устройство.

Войдите в меню UEFI устройства, перейдите к параметрам безопасной загрузки и включите его. Сведения об этом процессе см. в документации от производителя устройства. Дополнительные сведения см. в разделе "Повторное включение безопасной загрузки".

Ссылки

-

Руководство по расследованию атак с помощью CVE-2022-21894: кампания BlackLotus

-

Включение безопасной загрузки на зарегистрированных устройствах Windows

-

Сведения о событиях, создаваемых при применении обновлений DBX, см. в разделе KB5016061: устранение уязвимых и отозванных диспетчеров загрузки.

Сторонние продукты, которые рассматриваются в этой статье, производятся компаниями, которые не зависят от Майкрософт. Мы не предоставляем никаких гарантий,подразумеваемых или иных, в отношении производительности или надежности этих продуктов.

Мы предоставляем сторонние контактные данные, чтобы помочь вам найти техническую поддержку. Эти контактные данные могут меняться без уведомления. Мы не гарантируем точность этих контактных данных сторонних поставщиков.

|

Дата изменения |

Описание изменения |

|

9 июля 2024 г. |

|

|

9 апреля 2024 г. |

|

|

16 декабря 2023 г. |

|

|

15 мая 2023 г. |

|

|

11 мая 2023 г. |

|

|

10 мая 2023 г. |

|

|

9 мая 2023 г. |

|

|

27 июня 2023 г. |

|

|

11 июля 2023 г. |

|

|

25 августа 2023 г. |

|