สรุป

ผู้ดูแลระบบของ Microsoft System Center 2012 R2 Virtual Machine Manager (VMM) สามารถสร้างและจัดการรายการควบคุมการเข้าถึงพอร์ต Hyper-V (ACL) ใน VMM ได้จากส่วนกลาง

ข้อมูลเพิ่มเติม

สําหรับข้อมูลเพิ่มเติมเกี่ยวกับชุดรวมอัปเดต 8 สําหรับ System Center 2012 R2 Virtual Machine Manager ให้คลิกหมายเลขบทความต่อไปนี้เพื่อดูบทความในฐานความรู้ของ Microsoft:

3096389 ชุดการอัปเดต 8 สําหรับ System Center 2012 R2 Virtual Machine Manager

อภิธาน ศัพท์

เราได้ปรับปรุงโมเดลวัตถุ Virtual Machine Manager โดยการเพิ่มแนวคิดใหม่ต่อไปนี้ในพื้นที่การจัดการเครือข่าย

-

รายการตัวควบคุมการเข้าถึงพอร์ต (พอร์ต ACL) วัตถุที่แนบมากับตัวควบคุมเครือข่าย VMM ต่างๆ เพื่ออธิบายความปลอดภัยของเครือข่าย พอร์ต ACL ทําหน้าที่เป็นคอลเลกชันของรายการควบคุมการเข้าถึงหรือกฎ ACL ACL สามารถแนบกับตัวเลขใดๆ (ศูนย์หรือมากกว่า) ของสิ่งโบราณของระบบเครือข่าย VMM เช่น เครือข่าย VM, เครือข่ายย่อย VM, อะแดปเตอร์เครือข่ายเสมือน หรือเซิร์ฟเวอร์การจัดการ VMM เอง ACL สามารถมีตัวเลขใดก็ได้ (ศูนย์หรือมากกว่า) ของกฎ ACL แต่ละเครือข่าย VMM ที่เข้ากันได้ primitive (เครือข่าย VM, เครือข่ายย่อย VM, อะแดปเตอร์เครือข่ายเสมือน หรือเซิร์ฟเวอร์การจัดการ VMM) สามารถมีหนึ่งพอร์ต ACL เชื่อมต่อหรือไม่มี

-

รายการตัวควบคุมการเข้าถึงพอร์ตหรือกฎACL วัตถุที่อธิบายนโยบายการกรอง กฎ ACL หลายกฎสามารถมีอยู่ใน ACL ของพอร์ตเดียวกันและนําไปใช้ตามลําดับความสําคัญ กฎ ACL แต่ละกฎสอดคล้องกับ ACL หนึ่งพอร์ต

-

แนวคิดเสมือน Global การตั้งค่าA ที่อธิบายพอร์ต ACL ที่ใช้กับอะแดปเตอร์เครือข่ายเสมือน VM ทั้งหมดในโครงสร้างพื้นฐาน ไม่มีชนิดออบเจ็กต์แยกต่างหากสําหรับการตั้งค่าส่วนกลาง แต่ ACL พอร์ตการตั้งค่าส่วนกลางจะแนบกับเซิร์ฟเวอร์การจัดการ VMM เอง วัตถุเซิร์ฟเวอร์การจัดการ VMM สามารถมี ACL พอร์ตเดียวหรือไม่มีก็ได้

สําหรับข้อมูลเกี่ยวกับวัตถุในพื้นที่การจัดการเครือข่ายที่เคยพร้อมใช้งานก่อนหน้านี้ ให้ดูที่ ข้อมูลพื้นฐานของวัตถุเครือข่ายตัวจัดการเครื่องเสมือน

ฉันสามารถทําอะไรกับฟีเจอร์นี้ได้บ้าง

เมื่อใช้ส่วนติดต่อ PowerShell ใน VMM ตอนนี้คุณสามารถดําเนินการต่อไปนี้ได้:

-

กําหนด ACL ของพอร์ตและกฎ ACL

-

กฎจะถูกนําไปใช้กับพอร์ตสวิตช์เสมือนบนเซิร์ฟเวอร์ Hyper-V เป็น "extended port ACLs" (VMNetworkAdapterExtendedAcl) ในคําศัพท์ Hyper-V ซึ่งหมายความว่าพวกเขาสามารถนําไปใช้กับเซิร์ฟเวอร์โฮสต์ Windows Server 2012 R2 (และ Hyper-V Server 2012 R2) เท่านั้น

-

VMM จะไม่สร้างพอร์ต Hyper-V "ดั้งเดิม" ACLs (VMNetworkAdapterAcl) ดังนั้น คุณไม่สามารถใช้ ACLs พอร์ตกับเซิร์ฟเวอร์โฮสต์ Windows Server 2012 (หรือ Hyper-V Server 2012) โดยใช้ VMM

-

กฎ ACL ของพอร์ตทั้งหมดที่กําหนดไว้ใน VMM โดยใช้คุณลักษณะนี้เป็นไปตามสถานะ (สําหรับ TCP) คุณไม่สามารถสร้างกฎ ACL ที่ไม่ระบุสถานะสําหรับ TCP โดยใช้ VMM

สําหรับข้อมูลเพิ่มเติมเกี่ยวกับฟีเจอร์ ACL พอร์ตที่ขยายใน Windows Server 2012 R2 Hyper-V ให้ดู สร้างนโยบายความปลอดภัยด้วยรายการควบคุมการเข้าถึงพอร์ตที่ขยายสําหรับ Windows Server 2012 R2

-

-

เชื่อมต่อ ACL พอร์ตกับการตั้งค่าส่วนกลาง การดําเนินการนี้ใช้กับอะแดปเตอร์เครือข่ายเสมือน VM ทั้งหมด พร้อมใช้งานสําหรับผู้ดูแลระบบแบบเต็มเท่านั้น

-

เชื่อมต่อพอร์ต ACLs ที่สร้างขึ้นกับเครือข่าย VM, เครือข่ายย่อย VM หรืออะแดปเตอร์เครือข่ายเสมือน VM การดําเนินการนี้พร้อมใช้งานสําหรับผู้ดูแลระบบแบบเต็ม ผู้ดูแลระบบผู้เช่า และผู้ใช้แบบบริการตนเอง (SSU)

-

ดูและอัปเดตกฎ ACL ของพอร์ตที่กําหนดค่าบน VM vNIC แต่ละตัว

-

ลบ ACL ของพอร์ตและกฎ ACL

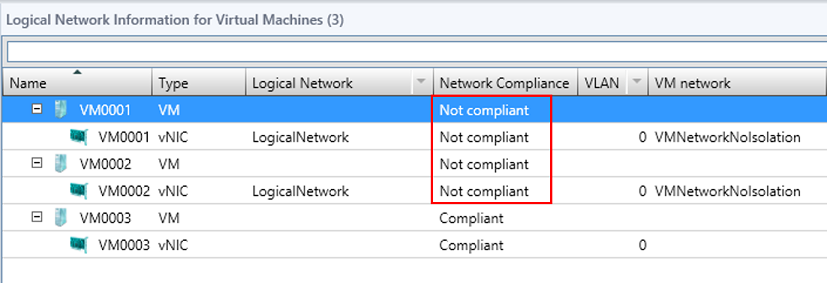

แต่ละการดําเนินการเหล่านี้จะกล่าวถึงรายละเอียดเพิ่มเติมในบทความนี้ โปรดทราบว่าฟังก์ชันการทํางานนี้จะแสดงผ่านทาง PowerShell cmdlet เท่านั้น และจะไม่แสดงใน UI คอนโซล VMM (ยกเว้นสถานะ "การปฏิบัติตาม")

ฉันไม่สามารถทําอะไรกับฟีเจอร์นี้ได้บ้าง

-

จัดการ/อัปเดตกฎแต่ละข้อสําหรับอินสแตนซ์เดียวเมื่อมีการแชร์ ACL ระหว่างหลายอินสแตนซ์ กฎทั้งหมดจะได้รับการจัดการจากส่วนกลางภายใน ACL หลัก และนําไปใช้ทุกที่ที่มีการแนบ ACL

-

แนบ ACL มากกว่าหนึ่งรายการกับเอนทิตี

-

ใช้ ACLs พอร์ตกับอะแดปเตอร์เครือข่ายเสมือน (vNICs) ในพาร์ติชันหลัก Hyper-V (ระบบปฏิบัติการการจัดการ)

-

สร้างกฎ ACL ของพอร์ตที่รวมโพรโทคอลระดับ IP (นอกเหนือจาก TCP หรือ UDP)

-

นํา ACLs พอร์ตไปใช้กับเครือข่ายแบบลอจิคัล ไซต์เครือข่าย (ข้อกําหนดเครือข่ายแบบลอจิคัล), subnet vLANs และ VMM networking primitives อื่นๆ ที่ไม่ได้อยู่ในรายการก่อนหน้านี้

How do Iใช้ฟีเจอร์นี้หรือไม่

การกําหนด ACL ของพอร์ตใหม่และกฎ ACL ของพอร์ต

ตอนนี้คุณสามารถสร้าง ACLs และกฎ ACL ได้โดยตรงจากใน VMM โดยใช้ PowerShell cmdlets

สร้าง ACL ใหม่

PowerShell cmdlet ใหม่ต่อไปนี้จะถูกเพิ่ม: สตริง<New-SCPortACL –Name> [–คําอธิบาย<สตริง>] –ชื่อ: ชื่อของพอร์ต ACL –คําอธิบาย: คําอธิบายของพอร์ต ACL (พารามิเตอร์เสริม) Get-SCPortACL เรียกใช้ ACLs –Name พอร์ตทั้งหมด: กรองตามชื่อ –ID เพิ่มเติม: กรองโดยคําสั่งตัวอย่าง ID เพิ่มเติม

New-SCPortACL -Name Samplerule -Description SampleDescription

$acl = Get-SCPortACL -Name Samplerule

กําหนดกฎ ACL ของพอร์ตสําหรับพอร์ต ACL

แต่ละพอร์ต ACL ประกอบด้วยคอลเลกชันของกฎ ACL พอร์ต กฎแต่ละข้อมีพารามิเตอร์ที่แตกต่างกัน

-

ชื่อ

-

คำอธิบาย

-

ชนิด: ขาเข้า/ขาออก (ทิศทางที่จะใช้ ACL)

-

การดําเนินการ: อนุญาต/ปฏิเสธ (การดําเนินการของ ACL เพื่ออนุญาตการรับส่งข้อมูลหรือบล็อกการรับส่งข้อมูล)

-

SourceAddressPrefix:

-

SourcePortRange:

-

DestinationAddressPrefix:

-

DestinationPortRange:

-

โพรโทคอล: TCP/Udp/Any (หมายเหตุ: โพรโทคอลระดับ IP ไม่ได้รับการสนับสนุนในพอร์ต ACLs ที่กําหนดโดย VMM โดยจะยังคงได้รับการสนับสนุนโดย Hyper-V ดั้งเดิม)

-

ลําดับความสําคัญ: 1 – 65535 (หมายเลขต่ําสุดมีลําดับความสําคัญสูงสุด) ระดับความสําคัญนี้สัมพันธ์กับชั้นที่ใช้ระดับความสําคัญนี้ (ข้อมูลเพิ่มเติมเกี่ยวกับวิธีการนํากฎ ACL ไปใช้โดยยึดตามลําดับความสําคัญและวัตถุที่แนบ ACL อยู่)

PowerShell cmdlet ใหม่ที่ถูกเพิ่ม

สตริง New-SCPortACLrule -PortACL <PortACL> - Name <> [-Description <string>] -Type <|ขาเข้า>ขาออก -การดําเนินการ<อนุญาต| ปฏิเสธ> -Priority <uint16> -Protocol <Tcp | | Udp>ใดๆ [-SourceAddressPrefix สตริง<: IPAddress | IPSubnet>] [-SourcePortRange <string:X|X-Y|>ใดๆ] [-DestinationAddressPrefix <string: IPAddress | IPSubnet>] [-DestinationPortRange <string:X|X-Y|>ใดๆ] Get-SCPortACLruleเรียกใช้กฎ ACL ของพอร์ตทั้งหมด

-

ชื่อ: กรองตามชื่อหรือไม่ก็ได้

-

ID: เลือกกรองตาม ID

-

PortACL: เลือกกรองตามพอร์ต ACL

คําสั่งตัวอย่าง

New-SCPortACLrule -Name AllowSMBIn -Description "Allow inbound TCP Port 445" -Type Inbound -Protocol TCP -Action Allow -PortACL $acl -SourcePortRange 445 -Priority 10

New-SCPortACLrule -Name AllowSMBOut -Description "Allow outbound TCP Port 445" -Type Outbound -Protocol TCP -Action Allow -PortACL $acl -DestinationPortRange 445 -Priority 10

New-SCPortACLrule -Name DenyAllIn -Description "All Inbould" -Type Inbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

New-SCPortACLrule -Name DenyAllOut -Description "All Outbound" -Type Outbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

การเชื่อมต่อและการแยก ACLs ของพอร์ตออก

ACL สามารถแนบกับสิ่งต่อไปนี้ได้:

-

การตั้งค่าส่วนกลาง (นําไปใช้กับอะแดปเตอร์เครือข่าย VM ทั้งหมด เฉพาะผู้ดูแลระบบแบบเต็มเท่านั้นที่สามารถทําเช่นนี้ได้)

-

เครือข่าย VM (ผู้ดูแลระบบ/ผู้ดูแลระบบผู้เช่าแบบเต็ม/SSU สามารถทําเช่นนี้ได้)

-

เครือข่ายย่อย VM (ผู้ดูแลระบบ/ผู้ดูแลระบบผู้เช่าแบบเต็ม/SSU สามารถทําเช่นนี้ได้)

-

อะแดปเตอร์เครือข่ายเสมือน (ผู้ดูแลระบบ/ผู้ดูแลระบบผู้เช่าแบบเต็ม/SSU สามารถทําเช่นนี้ได้)

การตั้งค่าส่วนกลาง

กฎ ACL ของพอร์ตเหล่านี้ใช้กับอะแดปเตอร์เครือข่ายเสมือน VM ทั้งหมดในโครงสร้างพื้นฐาน PowerShell cmdlet ที่มีอยู่ได้รับการอัปเดตด้วยพารามิเตอร์ใหม่สําหรับการแนบและแยก ACLs ของพอร์ต Set-SCVMMServer –VMMServer <VMMServer> [-PortACL <NetworkAccessControlList> | -RemovePortACL ]

-

PortACL: พารามิเตอร์เพิ่มเติมใหม่ที่กําหนดค่า ACL ของพอร์ตที่ระบุเป็นการตั้งค่าส่วนกลาง

-

RemovePortACL: พารามิเตอร์เพิ่มเติมใหม่ที่ลบ ACL พอร์ตที่กําหนดค่าจากการตั้งค่าส่วนกลาง

Get-SCVMMServer: ส่งกลับ ACL พอร์ตที่กําหนดค่าไว้ในวัตถุที่ส่งกลับ คําสั่งตัวอย่าง

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -PortACL $acl

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -RemovePortACL

เครือข่าย VM

กฎเหล่านี้จะถูกนําไปใช้กับอะแดปเตอร์เครือข่ายเสมือน VM ทั้งหมดที่เชื่อมต่อกับเครือข่าย VM นี้ PowerShell cmdlet ที่มีอยู่ได้รับการอัปเดตด้วยพารามิเตอร์ใหม่สําหรับการแนบและแยก ACLs ของพอร์ต New-SCVMNetwork [–PortACL <NetworkAccessControlList>] [ส่วนที่เหลือของพารามิเตอร์] -PortACL: พารามิเตอร์เพิ่มเติมใหม่ที่ช่วยให้คุณระบุพอร์ต ACL ไปยังเครือข่าย VM ในระหว่างการสร้าง Set-SCVMNetwork [–PortACL <NetworkAccessControlList> | -RemovePortACL] [rest of the parameters] -PortACL: New optional parameter that lets you set acl port ACL to the VM network. -RemovePortACL: พารามิเตอร์เพิ่มเติมใหม่ที่ลบ ACL พอร์ตที่กําหนดค่าจากเครือข่าย VM Get-SCVMNetwork: ส่งกลับพอร์ต ACL ที่กําหนดค่าไว้ในวัตถุที่ส่งกลับ คําสั่งตัวอย่าง

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -PortACL $acl

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -RemovePortACL

เครือข่ายย่อย VM

กฎเหล่านี้จะถูกนําไปใช้กับอะแดปเตอร์เครือข่ายเสมือน VM ทั้งหมดที่เชื่อมต่อกับเครือข่ายย่อย VM นี้ PowerShell cmdlet ที่มีอยู่ได้รับการอัปเดตด้วยพารามิเตอร์ใหม่สําหรับการแนบและแยก ACLs พอร์ตNew-SCVMSubnet [–PortACL <NetworkAccessControlList>] [ส่วนที่เหลือของพารามิเตอร์] -PortACL: พารามิเตอร์เพิ่มเติมใหม่ที่ช่วยให้คุณระบุพอร์ต ACL ไปยังเครือข่ายย่อย VM ในระหว่างการสร้าง Set-SCVMSubnet [–PortACL <NetworkAccessControlList> | -RemovePortACL] [rest of the parameters] -PortACL: New optional parameter that lets you set acl port acl to the VM subnet. -RemovePortACL: พารามิเตอร์เพิ่มเติมใหม่ที่ลบ ACL พอร์ตที่กําหนดค่าจากเครือข่ายย่อย VM Get-SCVMSubnet: ส่งกลับค่า ACL พอร์ตที่กําหนดค่าไว้ในวัตถุที่ส่งกลับ คําสั่งตัวอย่าง

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet -PortACL $acl

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet-RemovePortACL

อะแดปเตอร์เครือข่ายเสมือน VM (vmNIC)

PowerShell cmdlet ที่มีอยู่ได้รับการอัปเดตด้วยพารามิเตอร์ใหม่สําหรับการแนบและแยก ACLs ของพอร์ต New-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList>] [ส่วนที่เหลือของพารามิเตอร์] -PortACL: พารามิเตอร์เพิ่มเติมใหม่ที่ช่วยให้คุณระบุพอร์ต ACL ไปยังอะแดปเตอร์เครือข่ายเสมือนในขณะที่คุณกําลังสร้าง vNIC ใหม่ Set-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList> | -RemovePortACL] [ส่วนที่เหลือของพารามิเตอร์] -PortACL: พารามิเตอร์เพิ่มเติมใหม่ที่ช่วยให้คุณตั้งค่าพอร์ต ACL ไปยังอะแดปเตอร์เครือข่ายเสมือน -RemovePortACL: พารามิเตอร์เพิ่มเติมใหม่ที่ลบ ACL พอร์ตที่กําหนดค่าจากอะแดปเตอร์เครือข่ายเสมือน Get-SCVirtualNetworkAdapter: ส่งกลับพอร์ตที่กําหนดค่า ACL ในวัตถุที่ส่งกลับ คําสั่งตัวอย่าง

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter -PortACL $acl

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter –RemovePortACL

การนํากฎ ACL ของพอร์ตไปใช้

เมื่อคุณรีเฟรช VM หลังจากที่คุณแนบ ACLs พอร์ต คุณสังเกตเห็นว่า สถานะของ VM จะแสดงเป็น "ไม่สอดคล้อง" ในมุมมองเครื่องเสมือนของพื้นที่ทํางาน Fabric (เมื่อต้องการสลับไปยังมุมมองเครื่องเสมือน คุณต้องเรียกดูโหนด เครือข่ายแบบลอจิคัล หรือโหนด Logical Switches ของพื้นที่ทํางาน Fabric ก่อน) โปรดทราบว่าการรีเฟรช VM จะเกิดขึ้นโดยอัตโนมัติในเบื้องหลัง (ตามกําหนดเวลา) ดังนั้น แม้ว่าคุณจะไม่ได้รีเฟรช VM อย่างชัดเจน แต่ VM เหล่านั้นจะเข้าสู่สถานะที่ไม่สามารถปฏิบัติตามได้ในที่สุด

การดูกฎ ACL ของพอร์ต

เมื่อต้องการดูกฎ ACL และ ACL คุณสามารถใช้ cmdlet ของ PowerShell ต่อไปนี้

PowerShell cmdlet ใหม่ที่ถูกเพิ่ม

เรียกใช้พารามิเตอร์ ACLsพอร์ตตั้งค่า 1 เมื่อต้องการรับทั้งหมดหรือตามชื่อ: Get-SCPortACL [-ชื่อ <>] พารามิเตอร์ set 2 เมื่อต้องการรับตาม ID: Get-SCPortACL -Id <> [-Name <>] เรียกใช้พารามิเตอร์กฎ ACL ของพอร์ตชุด 1 ทั้งหมดหรือตามชื่อ: Get-SCPortACLrule [-ชื่อ <>] พารามิเตอร์ set 2 ตาม ID: Get-SCPortACLrule -Id <> พารามิเตอร์ set 3 ตามวัตถุ ACL: Get-SCPortACLrule –PortACL <NetworkAccessControlList>

กําลังอัปเดตกฎ ACL ของพอร์ต

เมื่อคุณปรับปรุง ACL ที่แนบมากับอะแดปเตอร์เครือข่าย การเปลี่ยนแปลงจะมีผลในอินสแตนซ์อะแดปเตอร์เครือข่ายทั้งหมดที่ใช้ ACL นั้น สําหรับ ACL ที่แนบมากับเครือข่ายย่อย VM หรือเครือข่าย VM อินสแตนซ์อะแดปเตอร์เครือข่ายทั้งหมดที่เชื่อมต่อกับเครือข่ายย่อยนั้นจะได้รับการอัปเดตด้วยการเปลี่ยนแปลง หมายเหตุ การอัปเดตกฎ ACL บนอะแดปเตอร์เครือข่ายแต่ละตัวจะดําเนินการควบคู่ไปกับแบบแผนหนึ่งพยายามอย่างดีที่สุด อะแดปเตอร์ที่ไม่สามารถอัปเดตได้ไม่ว่าด้วยเหตุผลใดก็ตามจะถูกทําเครื่องหมายเป็น "เข้ากันได้กับความปลอดภัย" และงานจะเสร็จสิ้นด้วยข้อความแสดงข้อผิดพลาดที่ระบุว่าอะแดปเตอร์เครือข่ายไม่ได้รับการอัปเดตไม่สําเร็จ "Security incompliant" ที่นี่หมายถึงไม่ตรงกันในที่คาดไว้กับกฎ ACL ที่เกิดขึ้นจริง อะแดปเตอร์จะมีสถานะการปฏิบัติตามข้อบังคับเป็น "ไม่ตรงตามมาตรฐาน" พร้อมกับข้อความแสดงข้อผิดพลาดที่เกี่ยวข้อง ดูส่วนก่อนหน้าสําหรับข้อมูลเพิ่มเติมเกี่ยวกับการแก้ไขเครื่องเสมือนที่ไม่ตรงตามมาตรฐาน

เพิ่ม PowerShell cmdlet ใหม่แล้ว

Set-SCPortACL -PortACL <PortACL> [- Name <Name>] [-Description <description>] Set-SCPortACLrule -PortACLrule <PortACLru> le [-Name <name>] [-Description <string>] [-Type <PortACLRuleDirection> {inbound | Outbound}] [-Action <PortACLRuleAction> {Allow | Deny}] [-SourceAddressPrefix <string>] [-SourcePortRange <string>] [-DestinationAddressPrefix <string>] [-DestinationPortRange <string>] [-Protocol <PortACLruleProtocol> {Tcp | | Udp Any}] Set-SCPortACL: เปลี่ยนคําอธิบาย ACL ของพอร์ต

-

คําอธิบาย: อัปเดตคําอธิบาย

Set-SCPortACLrule: เปลี่ยนพารามิเตอร์กฎ ACL ของพอร์ต

-

คําอธิบาย: อัปเดตคําอธิบาย

-

ชนิด: อัปเดตทิศทางการนํา ACL ไปใช้

-

การดําเนินการ: อัปเดตการดําเนินการของ ACL

-

โพรโทคอล: อัปเดตโพรโทคอลที่จะใช้ ACL

-

ลําดับความสําคัญ: อัปเดตลําดับความสําคัญ

-

SourceAddressPrefix: อัปเดตคํานําหน้าที่อยู่ต้นทาง

-

SourcePortRange: อัปเดตช่วงพอร์ตต้นทาง

-

DestinationAddressPrefix: อัปเดตคํานําหน้าที่อยู่ปลายทาง

-

DestinationPortRange: อัปเดตช่วงพอร์ตปลายทาง

การลบกฎ ACL ของพอร์ตและพอร์ต ACL

ACL สามารถลบได้ก็ต่อเมื่อไม่มีการอ้างอิงแนบอยู่เท่านั้น การขึ้นต่อกันประกอบด้วยเครือข่าย VM/เครือข่ายย่อย VM/อะแดปเตอร์เครือข่ายเสมือน/การตั้งค่าส่วนกลางที่แนบมากับ ACL เมื่อคุณพยายามลบพอร์ต ACL โดยใช้ PowerShell cmdlet cmdlet จะตรวจสอบว่าพอร์ต ACL แนบอยู่กับการขึ้นต่อกันใดๆ และจะส่งข้อความแสดงข้อผิดพลาดที่เหมาะสม

การเอา ACLs พอร์ตออก

PowerShell cmdlet ใหม่ถูกเพิ่ม: > Remove-SCPortACL -PortACL <NetworkAccessControlList

กําลังเอากฎ ACL ของพอร์ตออก

PowerShell cmdlet ใหม่ถูกเพิ่ม: Remove-SCPortACLRule -PortACLRule <NetworkAccessControlListRule> โปรดทราบว่าการลบเครือข่ายย่อย VM/อะแดปเตอร์เครือข่าย VM จะเอาความสัมพันธ์กับ ACL นั้นออกโดยอัตโนมัติ ACL ยังสามารถแยกความสัมพันธ์จากอะแดปเตอร์เครือข่ายย่อย VM/VM/เครือข่ายโดยการเปลี่ยนวัตถุเครือข่าย VMM ที่เกี่ยวข้อง เมื่อต้องการทําเช่นนี้ ให้ใช้ Set- cmdlet ร่วมกับสวิตช์ -RemovePortACL ตามที่อธิบายไว้ในส่วนก่อนหน้า ในกรณีนี้ พอร์ต ACL จะถูกแยกออกจากวัตถุเครือข่ายที่เกี่ยวข้อง แต่จะไม่ถูกลบออกจากโครงสร้างพื้นฐาน VMM ดังนั้นจึงสามารถนํากลับมาใช้ใหม่ได้ในภายหลัง

การเปลี่ยนแปลงกฎ ACL ที่ไม่อยู่ในแถบงาน

ถ้าเรากําลังเปลี่ยนแปลงกฎ ACL จากพอร์ตสวิตช์เสมือน Hyper-V (โดยใช้ cmdlet Hyper-V ดั้งเดิม เช่น Add-VMNetworkAdapterExtendedAcl) การรีเฟรช VM จะแสดงอะแดปเตอร์เครือข่ายเป็น "เข้ากันได้กับความปลอดภัย" จากนั้น อะแดปเตอร์เครือข่ายสามารถแก้ไขจาก VMM ตามที่อธิบายไว้ในส่วน "กําลังนํา ACLs พอร์ตไปใช้" อย่างไรก็ตาม การแก้ไขจะเขียนทับกฎ ACL ของพอร์ตทั้งหมดที่กําหนดไว้ภายนอก VMM กับที่ VMM คาดหวัง

ลําดับความสําคัญของกฎพอร์ต ACL และลําดับความสําคัญของแอปพลิเคชัน (ขั้นสูง)

แนวคิดหลัก

กฎ ACL ของพอร์ตแต่ละกฎใน ACL ของพอร์ตจะมีคุณสมบัติที่ชื่อว่า "Priority" กฎจะถูกนําไปใช้ตามลําดับตามลําดับความสําคัญของกฎ หลักการหลักต่อไปนี้กําหนดลําดับความสําคัญของกฎ:

-

ยิ่งหมายเลขระดับความสําคัญต่ํายิ่งมีความสําคัญยิ่งมากเท่านั้น กล่าวคือ ถ้ากฎ ACL ของพอร์ตหลายตัวขัดแย้งกัน กฎที่มีลําดับความสําคัญต่ํากว่าจะชนะ

-

การกระทํากฎไม่มีผลต่อลําดับความสําคัญ ซึ่งไม่เหมือนกับ NTFS ACLs (ตัวอย่างเช่น) ที่นี่เราไม่มีแนวคิดเช่น "ปฏิเสธเสมอมีความสําคัญเหนืออนุญาต"

-

ในลําดับความสําคัญเดียวกัน (ค่าตัวเลขเดียวกัน) คุณไม่สามารถมีกฎสองกฎที่มีทิศทางเดียวกัน ลักษณะการทํางานนี้ป้องกันไม่ให้สถานการณ์สมมติที่หนึ่งสามารถกําหนดกฎทั้ง "ปฏิเสธ" และ "อนุญาต" ที่มีลําดับความสําคัญเท่ากัน เนื่องจากจะส่งผลให้เกิดความกํากวมหรือข้อขัดแย้ง

-

ข้อขัดแย้งถูกกําหนดเป็นกฎอย่างน้อยสองกฎที่มีลําดับความสําคัญและทิศทางเดียวกัน ข้อขัดแย้งอาจเกิดขึ้นถ้ามีกฎ ACL ของพอร์ตสองกฎที่มีลําดับความสําคัญและทิศทางเดียวกันใน ACLs สองตัวที่ใช้กับระดับที่แตกต่างกัน และถ้าระดับเหล่านั้นทับซ้อนกันบางส่วน กล่าวคือ อาจมีวัตถุ (ตัวอย่างเช่น vmNIC) ที่อยู่ภายในขอบเขตของทั้งสองระดับ ตัวอย่างทั่วไปของการซ้อนทับกันคือเครือข่าย VM และซับเน็ต VM ในเครือข่ายเดียวกัน

การนํา ACLs หลายพอร์ตไปใช้กับเอนทิตีเดียว

เนื่องจาก ACLs พอร์ตสามารถนําไปใช้กับวัตถุเครือข่าย VMM ที่แตกต่างกัน (หรือในระดับที่แตกต่างกัน ตามที่อธิบายไว้ก่อนหน้านี้) อะแดปเตอร์เครือข่ายเสมือน VM (vmNIC) เดียวสามารถอยู่ในขอบเขตของหลายพอร์ต ACLs ในสถานการณ์สมมตินี้ กฎ ACL พอร์ตจาก ACLs พอร์ตทั้งหมดจะถูกนําไปใช้ อย่างไรก็ตาม ความสําคัญของกฎเหล่านั้นอาจแตกต่างกัน โดยขึ้นอยู่กับการตั้งค่าการปรับ VMM ใหม่หลายอย่างที่กล่าวถึงต่อไปในบทความนี้

การตั้งค่ารีจิสทรี

การตั้งค่าเหล่านั้นจะถูกกําหนดเป็นค่า Dword ใน Windows Registry ภายใต้คีย์ต่อไปนี้บนเซิร์ฟเวอร์การจัดการ VMM:

HKLM\Software\Microsoft\Microsoft System Center Virtual Machine Manager Server\การตั้งค่า โปรดทราบว่าการตั้งค่าเหล่านี้ทั้งหมดจะส่งผลต่อลักษณะการทํางานของ ACL ของพอร์ตทั่วทั้งโครงสร้างพื้นฐาน VMM

ลําดับความสําคัญของกฎ ACL ของพอร์ตที่มีผล

ในการสนทนานี้ เราจะอธิบายความสําคัญของกฎ ACL ของพอร์ตจริงเมื่อนํา ACL พอร์ตหลายพอร์ตไปใช้กับเอนทิตีเดียวเป็นลําดับความสําคัญของกฎที่มีประสิทธิภาพ โปรดทราบว่าไม่มีการตั้งค่าหรือวัตถุแยกต่างหากใน VMM เพื่อกําหนดหรือดูลําดับความสําคัญของกฎที่มีผล โดยจะคํานวณในรันไทม์ มีโหมดส่วนกลางสองโหมดที่สามารถคํานวณระดับความสําคัญของกฎที่มีผลได้ โหมดจะสลับโดยการตั้งค่ารีจิสทรี:

PortACLAbsolutePriority ค่าที่ยอมรับได้สําหรับการตั้งค่านี้คือ 0 (ศูนย์) หรือ 1 โดยที่ 0 ระบุลักษณะการทํางานเริ่มต้น

ลําดับความสําคัญสัมพัทธ์ (ลักษณะการทํางานเริ่มต้น)

เมื่อต้องการเปิดใช้งานโหมดนี้ ให้ตั้งค่าคุณสมบัติ PortACLAbsolutePriority ในรีจิสทรีเป็นค่า 0 (ศูนย์) โหมดนี้ยังนําไปใช้ได้ถ้าไม่มีการกําหนดการตั้งค่าในรีจิสทรี (นั่นคือ ถ้าไม่ได้สร้างคุณสมบัติ) ในโหมดนี้ หลักการต่อไปนี้นําไปใช้เพิ่มเติมจากแนวคิดหลักที่อธิบายไว้ก่อนหน้านี้:

-

ลําดับความสําคัญภายใน ACL ของพอร์ตเดียวกันจะถูกรักษาไว้ ค่าระดับความสําคัญที่กําหนดไว้ในแต่ละกฎจะถือว่าสัมพันธ์กันภายใน ACL

-

เมื่อคุณนํา ACLs หลายพอร์ตไปใช้ กฎเหล่านั้นจะถูกนําไปใช้ในบักเก็ต กฎจาก ACL เดียวกัน (ที่แนบมากับวัตถุที่กําหนด) จะถูกนําไปใช้ร่วมกันภายในกลุ่มเดียวกัน ความสําคัญของบักเก็ตเฉพาะจะขึ้นอยู่กับวัตถุที่แนบ ACL ของพอร์ต

-

ที่นี่ กฎใดๆ ที่กําหนดไว้ในการตั้งค่าส่วนกลาง ACL (โดยไม่คํานึงถึงลําดับความสําคัญของตนเองตามที่กําหนดไว้ในพอร์ต ACL) จะมีความสําคัญเหนือกว่ากฎที่กําหนดไว้ใน ACL ที่ใช้กับ vmNIC และอื่นๆ เสมอ กล่าวอีกนัยหนึ่งการแยกชั้นจะถูกบังคับใช้

ในที่สุด ลําดับความสําคัญของกฎที่มีผลอาจแตกต่างจากค่าตัวเลขที่คุณกําหนดในคุณสมบัติกฎ ACL ของพอร์ต ข้อมูลเพิ่มเติมเกี่ยวกับวิธีการบังคับใช้ลักษณะการทํางานนี้ และวิธีที่คุณสามารถเปลี่ยนตรรกะต่อไปนี้

-

ลําดับที่ระดับ "เฉพาะวัตถุ" สามระดับ (นั่นคือ vmNIC, เครือข่ายย่อย VM และเครือข่าย VM) สามารถเปลี่ยนแปลงลําดับความสําคัญได้

-

ไม่สามารถเปลี่ยนแปลงลําดับของการตั้งค่าส่วนกลางได้ ต้องใช้ลําดับความสําคัญสูงสุดเสมอ (หรือคําสั่งซื้อ = 0)

-

สําหรับอีกสามระดับ คุณสามารถตั้งค่าต่อไปนี้เป็นค่าตัวเลขระหว่าง 0 และ 3 โดยที่ 0 คือลําดับความสําคัญสูงสุด (เท่ากับการตั้งค่าส่วนกลาง) และ 3 คือลําดับความสําคัญต่ําสุด:

-

PortACLVMNetworkAdapterPriority (ค่าเริ่มต้นคือ 1)

-

PortACLVMSubnetPriority (ค่าเริ่มต้นคือ 2)

-

PortACLVMNetworkPriority (ค่าเริ่มต้นคือ 3)

-

-

หากคุณกําหนดค่าเดียวกัน (0 ถึง 3) ให้กับการตั้งค่ารีจิสทรีหลายรายการเหล่านี้ หรือหากคุณกําหนดค่าที่อยู่นอกช่วง 0 ถึง 3 VMM จะไม่สามารถกลับไปใช้ลักษณะการทํางานเริ่มต้นได้

-

-

วิธีการบังคับใช้การจัดลําดับคือ ลําดับความสําคัญของกฎที่มีผล จะถูกเปลี่ยนแปลง เพื่อให้กฎ ACL ที่กําหนดไว้ในระดับที่สูงกว่าได้รับลําดับความสําคัญสูงกว่า (นั่นคือ ค่าตัวเลขที่น้อยกว่า) เมื่อมีการคํานวณ ACL ที่มีประสิทธิภาพ ค่าลําดับความสําคัญของกฎที่สัมพันธ์กันแต่ละค่าจะ "ชน" ตามค่าเฉพาะระดับหรือ "ขั้นตอน"

-

ค่าเฉพาะระดับคือ "ขั้นตอนที่" ที่แยกระดับต่างๆ ตามค่าเริ่มต้น ขนาดของ "step" คือ 10000 และได้รับการกําหนดค่าโดยการตั้งค่ารีจิสทรีต่อไปนี้:

PortACLLayerSeparation

-

ซึ่งหมายความว่า ในโหมดนี้ ลําดับความสําคัญของกฎแต่ละข้อภายใน ACL (ซึ่งก็คือกฎที่ถือว่าสัมพันธ์) ต้องไม่เกินค่าของการตั้งค่าต่อไปนี้:

PortACLLayerSeparation(by default, 10000)

ตัวอย่างการกําหนดค่า

สมมติว่า การตั้งค่าทั้งหมดมีค่าเริ่มต้น (ซึ่งอธิบายไว้ก่อนหน้านี้)

-

เรามี ACL ที่แนบมากับ vmNIC (PortACLVMNetworkAdapterPriority = 1)

-

ลําดับความสําคัญที่มีประสิทธิภาพสําหรับกฎทั้งหมดที่กําหนดไว้ใน ACL นี้จะชนด้วย 10000 (ค่า PortACLLayerSeparation)

-

เรากําหนดกฎใน ACL นี้ที่มีลําดับความสําคัญที่ตั้งค่าเป็น 100

-

ระดับความสําคัญที่มีผลบังคับใช้สําหรับกฎนี้จะเป็น 10000 + 100 = 10100

-

กฎจะมีความสําคัญเหนือกว่ากฎอื่นๆ ภายใน ACL เดียวกันซึ่งมีลําดับความสําคัญมากกว่า 100

-

กฎจะมีความสําคัญเหนือกว่ากฎใดๆ ที่กําหนดไว้ใน ACLs ที่แนบบนเครือข่าย VM และระดับเครือข่ายย่อย VM เสมอ (นี่เป็นจริงเนื่องจากถือว่าเป็นระดับ "ต่ํากว่า")

-

กฎจะไม่มีความสําคัญเหนือกว่ากฎใดๆ ที่กําหนดไว้ในการตั้งค่าส่วนกลาง ACL

ข้อดีของโหมดนี้

-

มีความปลอดภัยที่ดีกว่าในสถานการณ์แบบหลายผู้เช่า เนื่องจากกฎ ACL ของพอร์ตที่กําหนดโดยผู้ดูแลระบบ Fabric (ในระดับการตั้งค่าส่วนกลาง) จะมีความสําคัญเหนือกว่ากฎใดๆ ที่กําหนดโดยผู้เช่าเสมอ

-

กฎ ACL ของพอร์ตใดๆ ขัดแย้งกัน (นั่นคือ ความกํากวม) จะถูกป้องกันโดยอัตโนมัติเนื่องจากการแยกเลเยอร์ มันง่ายมากที่จะคาดเดากฎที่จะมีประสิทธิภาพและทําไม

ข้อควรระวังในโหมดนี้

-

มีความยืดหยุ่นน้อยลง ถ้าคุณกําหนดกฎ (ตัวอย่างเช่น "ปฏิเสธการรับส่งข้อมูลทั้งหมดไปยังพอร์ต 80") ในการตั้งค่าส่วนกลาง คุณจะไม่สามารถสร้างการยกเว้นแบบละเอียดเพิ่มเติมจากกฎนี้ในชั้นที่ต่ํากว่าได้ (ตัวอย่างเช่น "อนุญาตพอร์ต 80 บน VM นี้เท่านั้นที่เรียกใช้เว็บเซิร์ฟเวอร์ที่ถูกต้อง")

ลําดับความสําคัญสัมพัทธ์

เมื่อต้องการเปิดใช้งานโหมดนี้ ให้ตั้งค่าคุณสมบัติ PortACLAbsolutePriority ในรีจิสทรีเป็นค่า 1 ในโหมดนี้ หลักการต่อไปนี้นําไปใช้เพิ่มเติมจากแนวคิดหลักที่อธิบายไว้ก่อนหน้านี้:

-

ถ้าวัตถุอยู่ในขอบเขตของ ACLs หลายตัว (ตัวอย่างเช่น เครือข่าย VM และเครือข่ายย่อย VM) กฎทั้งหมดที่กําหนดไว้ใน ACLs ที่แนบมาจะถูกนําไปใช้ในลําดับที่รวมกัน (หรือเป็นบักเก็ตเดียว) ไม่มีการแยกระดับและไม่มีการ "ชน" ใด ๆ

-

ระดับความสําคัญของกฎทั้งหมดจะถือว่าเป็นแบบสัมบูรณ์ ตามที่กําหนดไว้ในระดับความสําคัญของกฎแต่ละข้อ กล่าวอีกนัยหนึ่งระดับความสําคัญที่มีประสิทธิภาพสําหรับแต่ละกฎจะเหมือนกับที่กําหนดไว้ในกฎเองและไม่ได้รับการเปลี่ยนแปลงโดยโปรแกรม VMM ก่อนที่จะนําไปใช้

-

การตั้งค่ารีจิสทรีอื่นๆ ทั้งหมดที่อธิบายไว้ในส่วนก่อนหน้าจะไม่มีผลใดๆ

-

ในโหมดนี้ ลําดับความสําคัญของกฎแต่ละข้อใน ACL (นั่นคือ ลําดับความสําคัญของกฎที่ถือว่าสัมบูรณ์) ต้องไม่เกิน 65535

ตัวอย่างการกําหนดค่า

-

ใน ACL การตั้งค่าส่วนกลาง คุณกําหนดกฎที่มีการตั้งค่าระดับความสําคัญเป็น 100

-

ใน ACL ที่แนบกับ vmNIC คุณจะกําหนดกฎที่มีการตั้งค่าระดับความสําคัญเป็น 50

-

กฎที่กําหนดไว้ในระดับ vmNIC จะมีความสําคัญเนื่องจากมีลําดับความสําคัญสูงกว่า (นั่นคือค่าตัวเลขที่ต่ํากว่า)

ข้อดีของโหมดนี้

-

มีความยืดหยุ่นมากขึ้น คุณสามารถสร้างการยกเว้น "หนึ่งครั้ง" จากกฎการตั้งค่าส่วนกลางในระดับที่ต่ํากว่า (ตัวอย่างเช่น เครือข่ายย่อย VM หรือ vmNIC)

ข้อควรระวังในโหมดนี้

-

การวางแผนอาจมีความซับซ้อนมากขึ้นเนื่องจากไม่มีการแยกระดับ และสามารถมีกฎในระดับใดก็ได้ที่แทนที่กฎอื่นๆ ที่กําหนดไว้บนวัตถุอื่น

-

ในสภาพแวดล้อมแบบหลายผู้เช่า ความปลอดภัยอาจได้รับผลกระทบเนื่องจากผู้เช่าสามารถสร้างกฎบนระดับเครือข่ายย่อย VM ที่แทนที่นโยบายที่กําหนดโดยผู้ดูแลระบบ Fabric ที่ระดับการตั้งค่าส่วนกลาง

-

ข้อขัดแย้งของกฎ (กล่าวคือ ความกํากวม) จะไม่ถูกกําจัดโดยอัตโนมัติและสามารถเกิดขึ้นได้ VMM สามารถป้องกันความขัดแย้งได้เฉพาะในระดับ ACL เดียวกันเท่านั้น ซึ่งไม่สามารถป้องกันความขัดแย้งระหว่าง ACLs ที่แนบมากับวัตถุอื่นได้ ในกรณีที่เกิดความขัดแย้งเนื่องจาก VMM ไม่สามารถแก้ไขความขัดแย้งโดยอัตโนมัติมันจะหยุดใช้กฎและจะแสดงข้อผิดพลาด